Configurer Azure VPN Client pour les connexions avec authentification par certificat P2S – Windows

Si votre passerelle VPN point à site (P2S) est configurée pour utiliser OpenVPN et l’authentification par certificat, vous pouvez vous connecter à votre réseau virtuel à l’aide d’Azure VPN Client. Cet article vous guide tout au long des étapes de configuration de Azure VPN Client et de connexion à votre réseau virtuel.

Avant de commencer

Avant de commencer les étapes de configuration du client, vérifiez que vous suivez l’article de configuration de client VPN approprié. Le tableau suivant présente les articles de configuration disponibles pour les clients VPN point à site de la passerelle VPN. Les étapes diffèrent selon le type d’authentification, le type de tunnel et le système d’exploitation client.

| Authentification | Type de tunnel | Système d’exploitation client | Client VPN |

|---|---|---|---|

| Certificat | |||

| IKEv2, SSTP | Windows | Client VPN natif | |

| IKEv2 | macOS | Client VPN natif | |

| IKEv2 | Linux | strongSwan | |

| OpenVPN | Windows | Client VPN Azure Client OpenVPN |

|

| OpenVPN | macOS | Client OpenVPN | |

| OpenVPN | iOS | Client OpenVPN | |

| OpenVPN | Linux | Client VPN Azure Client OpenVPN |

|

| Microsoft Entra ID | |||

| OpenVPN | Windows | Client VPN Azure | |

| OpenVPN | macOS | Client VPN Azure | |

| OpenVPN | Linux | Client VPN Azure |

Prérequis

Cet article suppose que vous avez déjà effectué les étapes prérequises suivantes :

- Vous avez créé et configuré votre passerelle VPN pour l’authentification par certificat point à site et le type de tunnel OpenVPN. Pour connaître les étapes, consultez Configurer les paramètres du serveur pour les connexions de passerelle VPN P2S – Authentification par certificat.

- Vous avez généré et téléchargé les fichiers de configuration du client VPN. Consultez Générer les fichiers de configuration de profil de client VPN pour connaître les étapes.

- Vous pouvez générer des certificats clients ou acquérir les certificats clients appropriés nécessaires à l’authentification.

Exigences relatives aux connexions

Pour se connecter à Azure, chaque ordinateur client nécessite les éléments suivants :

- Le logiciel Azure VPN Client doit être installé sur chaque ordinateur client.

- Le profil Azure VPN Client doit être configuré à l’aide du fichier de configuration azurevpnconfig.xml téléchargé.

- L’ordinateur client doit disposer d’un certificat client installé localement.

Générer et installer des certificats clients

Pour l’authentification par certificat, un certificat client doit être installé sur chaque ordinateur client. Le certificat client que vous souhaitez utiliser doit être exporté avec la clé privée et contenir tous les certificats dans le chemin de certification. En outre, pour certaines configurations, vous devez également installer les informations de certificat racine.

- Pour plus d’informations sur l’utilisation des certificats, consultez Point à site : générer des certificats.

- Pour afficher un certificat client installé, ouvrez Gérer les certificats utilisateur. Le certificat client est installé dans Current User\Personal\Certificates.

Installer le certificat client

Chaque ordinateur a besoin d’un certificat client pour s’authentifier. Si le certificat client n’est pas déjà installé sur l’ordinateur local, vous pouvez l’installer en procédant comme suit :

- Recherchez le certificat client. Pour plus d’informations sur les certificats clients, consultez Installer des certificats clients.

- Installez le certificat client. En règle générale, vous pouvez effectuer cette opération en double-cliquant sur le fichier de certificat et en fournissant un mot de passe (si nécessaire).

Afficher les fichiers de configuration

Le package de configuration du profil du client VPN contient des dossiers spécifiques. Les fichiers dans les dossiers contiennent les paramètres nécessaires pour configurer le profil du client VPN sur l’ordinateur client. Les fichiers et les paramètres qu’ils contiennent sont spécifiques à la passerelle VPN et le type d’authentification et de tunnel de votre passerelle VPN est configuré pour l’utiliser.

Localisez et décompressez le package de configuration du profil du client VPN que vous avez généré. Pour l’authentification par certificat et OpenVPN, vous voyez le dossier AzureVPN. Recherchez le fichier azurevpnconfig.xml. Ce fichier contient les paramètres que vous utilisez pour configurer le profil client VPN.

Si vous ne voyez pas le fichier, vérifiez les éléments suivants :

- Vérifiez que votre passerelle VPN est configurée pour utiliser le type de tunnel OpenVPN.

- Si vous utilisez l’authentification Microsoft Entra, vous pouvez ne pas disposer de dossier AzureVPN. Consultez plutôt l’article sur la configuration de Microsoft Entra ID.

Télécharger Azure VPN Client

Téléchargez la dernière version des fichiers d’installation d’Azure VPN Client à l’aide de l’un des liens suivants :

- Installez en utilisant des fichiers d’installation du client : https://aka.ms/azvpnclientdownload.

- Installez directement en cas de connexion sur un ordinateur client : Microsoft Store.

Installez Azure VPN Client sur chaque ordinateur.

Vérifiez qu’Azure VPN Client est autorisé à s’exécuter en arrière-plan. Pour connaître les étapes à suivre, consultez applications Windows en arrière-plan.

Pour vérifier la version du client installée, ouvrez Azure VPN Client. Accédez au bas du client, puis cliquez sur ... -> ? Aide. Dans le volet de droite, vous pouvez voir le numéro de version du client.

Configurer le profil Azure VPN Client

Ouvrez Azure VPN Client.

Sélectionnez + en bas à gauche de la page, puis sélectionnez Importer.

Dans la fenêtre, accédez au fichier azurevpnconfig.xml. Sélectionnez le fichier, puis Ouvrir.

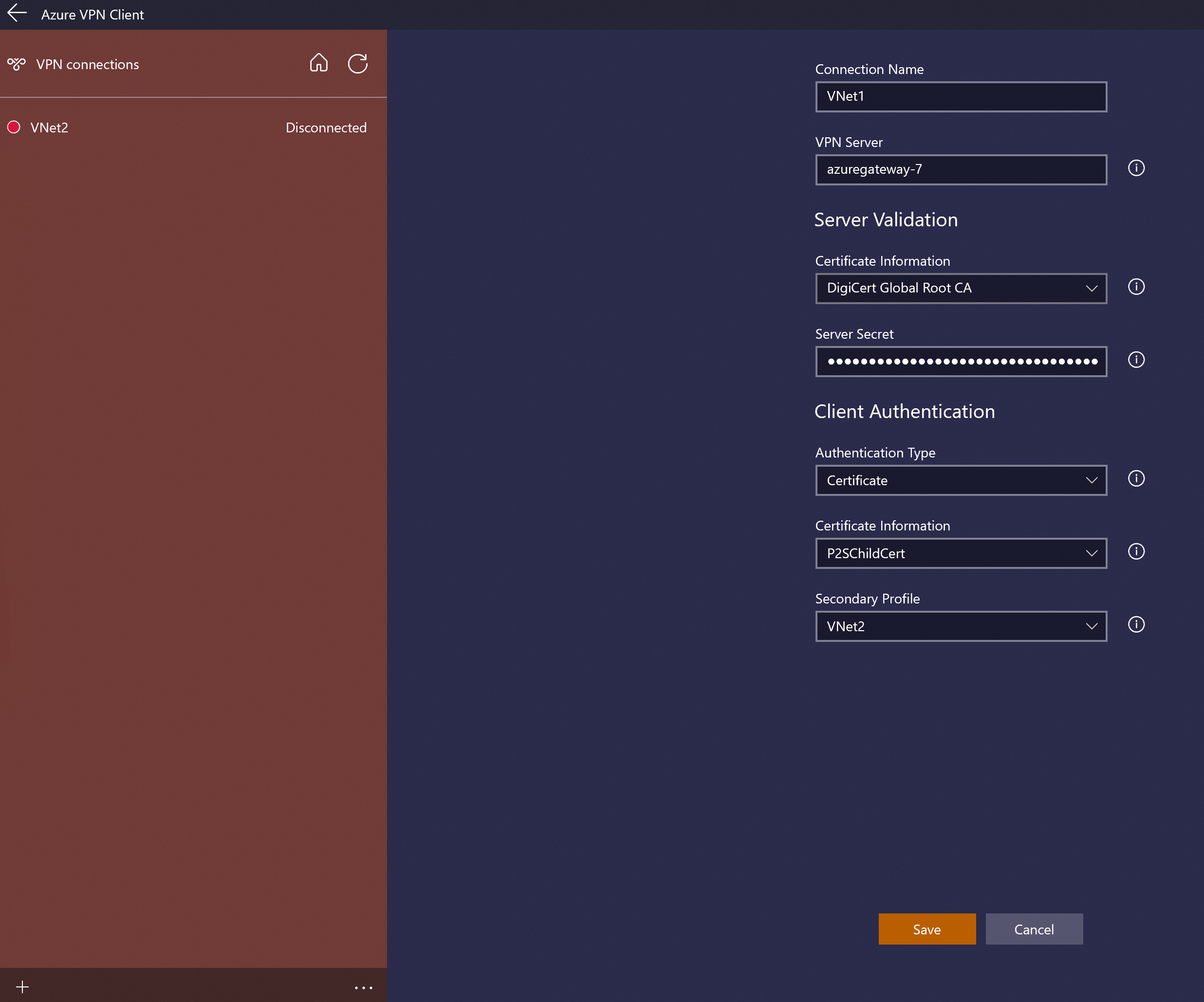

Dans la page de profil de client, notez que bon nombre des paramètres sont déjà spécifiés. Les paramètres préconfigurés sont contenus dans le package de profil de client VPN que vous avez importé. Même si la plupart des paramètres sont déjà spécifiés, vous devez configurer des paramètres propres à l’ordinateur client.

Dans la liste déroulante Informations sur le certificat, sélectionnez le nom du certificat enfant (le certificat client). Par exemple, P2SChildCert. Vous pouvez également (si vous le souhaitez) sélectionner un profil secondaire. Pour les besoins de cet exercice, sélectionnez Aucun.

Si vous ne voyez pas de certificat client dans la liste déroulante Informations sur le certificat, vous devez annuler et résoudre le problème avant de continuer. La cause du problème peut être l’une des suivantes :

- Le certificat client n’est pas installé localement sur l’ordinateur client.

- Il existe plusieurs certificats avec exactement le même nom installé sur votre ordinateur local (commun dans les environnements de test).

- Le certificat enfant est endommagé.

Une fois l’importation validée (importations sans erreur), sélectionnez Enregistrer.

Dans le volet de gauche, recherchez la connexion VPN, puis sélectionnez Se connecter.

Paramètres facultatifs pour Azure VPN Client

Les sections suivantes décrivent les paramètres de configuration facultatifs disponibles pour Azure VPN Client.

Profil secondaire

Azure VPN Client fournit une haute disponibilité pour les profils clients. L’ajout d’un profil client secondaire offre au client un moyen plus résilient d’accéder au VPN. En cas de panne régionale ou d’échec de connexion au profil client VPN principal, Azure VPN Client se connecte automatiquement au profil client secondaire sans perturbations.

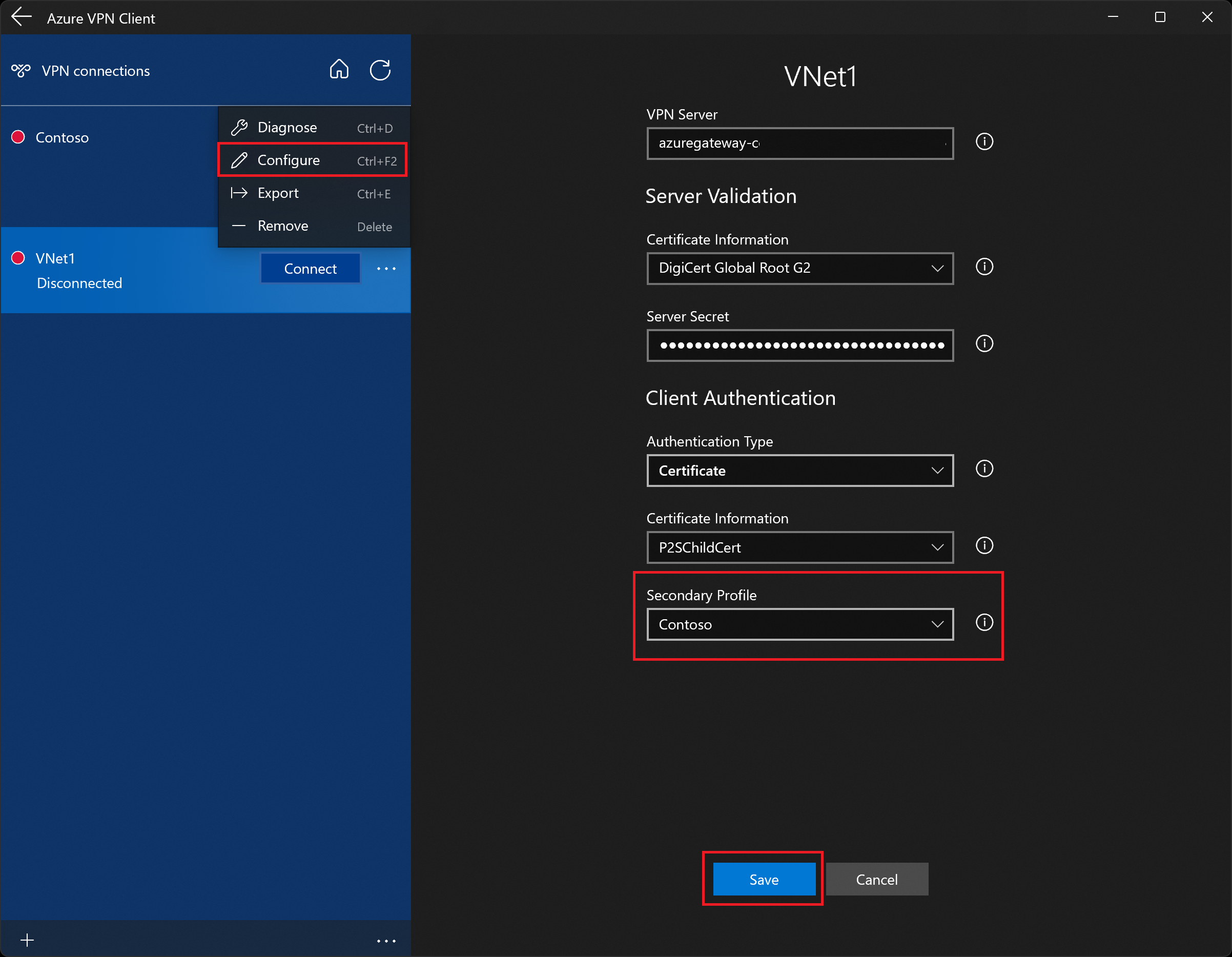

Cette fonctionnalité nécessite Azure VPN Client version 2.2124.51.0 ou ultérieure. Pour cet exemple, nous allons ajouter un profil secondaire à un profil déjà existant.

À l’aide des paramètres de cet exemple, si le client ne peut pas se connecter au réseau VNet1, il se connecte automatiquement au réseau Contoso sans provoquer de perturbations.

Ajoutez un autre profil client VPN à Azure VPN Client. Pour cet exemple, nous avons importé un fichier de profil de client VPN et ajouté une connexion à Contoso.

Ensuite, accédez au profil VNet1, cliquez sur « ... », puis sur Configurer.

Dans la liste déroulante Profil secondaire, sélectionnez le profil pour Contoso. Enregistrez ensuite vos paramètres.

Paramètres personnalisés : DNS et routage

Vous pouvez configurer Azure VPN Client avec des paramètres de configuration facultatifs, comme des serveurs DNS supplémentaires, un DNS personnalisé, le tunneling forcé, des routes personnalisées et d’autres paramètres. Pour obtenir une description des paramètres disponibles et des étapes de configuration, consultez Paramètres facultatifs d’Azure VPN Client.

Étapes suivantes

Poursuivez avec tout paramètre de serveur ou de connexion supplémentaire. Consultez Étapes de la configuration point à site.

Commentaires

Prochainement : Tout au long de l'année 2024, nous supprimerons progressivement les GitHub Issues en tant que mécanisme de retour d'information pour le contenu et nous les remplacerons par un nouveau système de retour d'information. Pour plus d’informations, voir: https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour