Analyser votre premier incident dans Microsoft Defender XDR

S’applique à :

- Microsoft Defender XDR

Il est essentiel de comprendre le contexte qui entoure les incidents dans l’analyse des attaques. L’association de votre expertise et de votre expérience avec les fonctionnalités et fonctionnalités de Microsoft Defender XDR garantit une résolution plus rapide des incidents et la sécurité de votre organisation contre les cyberattaques.

Les menaces actuelles sur la sécurité des données ( compromission des e-mails professionnels), les logiciels malveillants tels que les portes dérobées et les ransomwares, les violations organisationnelles et les attaques des États-nations nécessitent une action rapide, intelligente et décisive de la part des répondants aux incidents. Des outils tels que Microsoft Defender XDR permettent aux équipes de réponse de détecter, de trier et d’examiner les incidents par le biais de son expérience à volet unique et de trouver les informations nécessaires pour prendre ces décisions en temps voulu.

Tâches d’investigation

Les enquêtes impliquent généralement des répondants qui consultent plusieurs applications tout en vérifiant simultanément diverses sources de renseignement sur les menaces. Parfois, les enquêtes sont étendues à la chasse à d’autres menaces. La documentation des faits et des solutions dans une enquête d’attaque est une tâche importante supplémentaire qui fournit l’historique et le contexte pour l’utilisation d’autres enquêteurs ou pour des enquêtes ultérieures. Ces tâches d’investigation sont simplifiées lors de l’utilisation de Microsoft Defender XDR par le biais des éléments suivants :

Pivoting : le portail agrège des informations importantes sur les attaques contextualisées dans les charges de travail Defender activées dans votre organisation. Le portail regroupe toutes les informations sur les composants d’une seule attaque (fichier, URL, boîte aux lettres, compte d’utilisateur ou appareil), en affichant les relations et la chronologie des activités. Avec toutes les informations disponibles dans une page, le portail permet aux répondants aux incidents de pivoter sur les entités et événements associés pour trouver les informations dont ils ont besoin pour prendre des décisions.

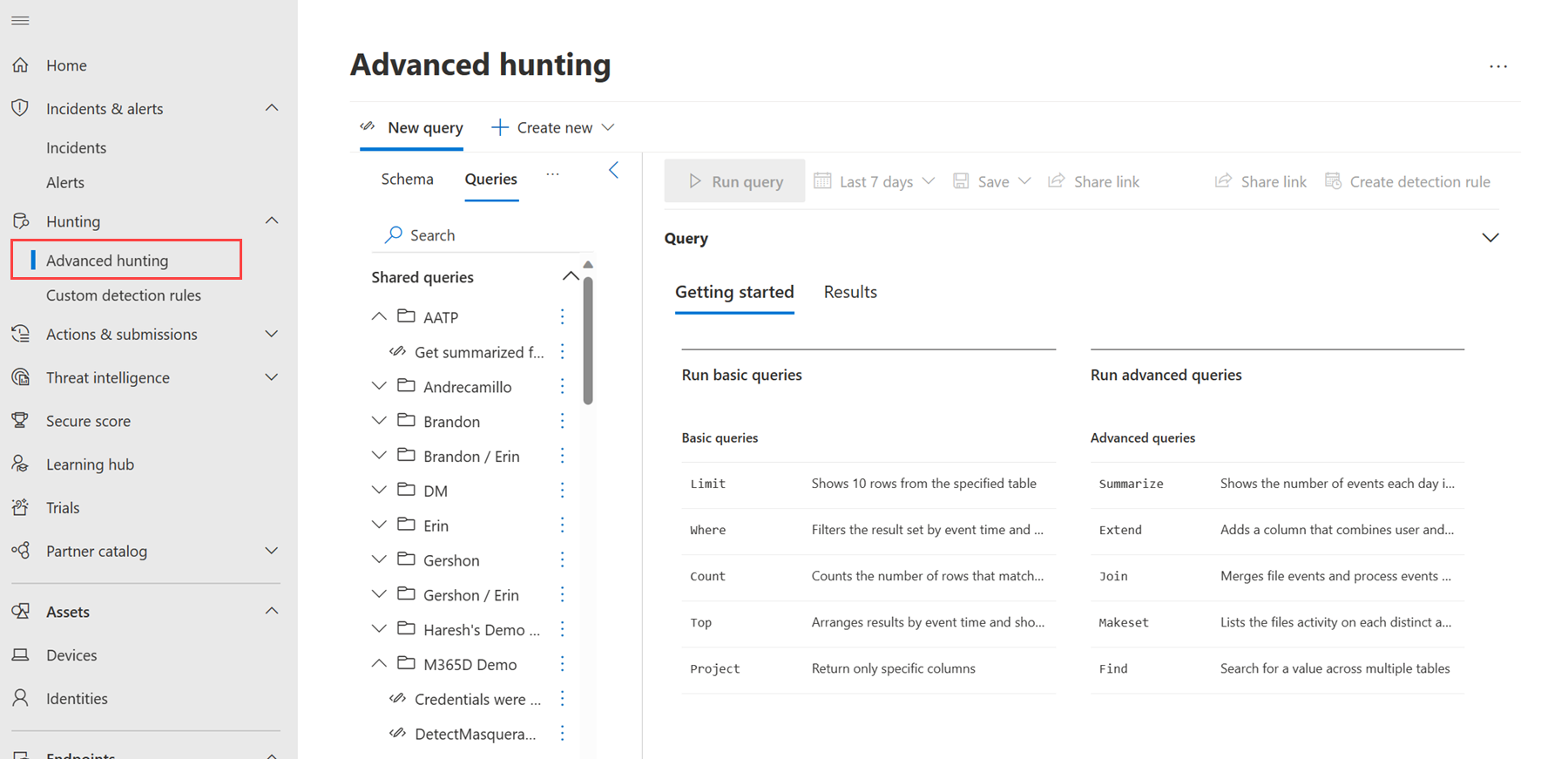

Chasse : les chasseurs de menaces peuvent trouver des menaces connues et possibles au sein d’une organisation via la fonctionnalité de chasse avancée du portail à l’aide de requêtes Kusto. Si vous débutez avec Kusto, utilisez le mode guidé pour rechercher les menaces.

Insight : le cas échéant, les répondants aux incidents peuvent afficher les actions relatives aux événements et alertes précédemment détectés pour faciliter la présentation des investigations. Des informations supplémentaires sont également ajoutées automatiquement aux événements et aux alertes par le biais des propres efforts de Microsoft en matière de renseignement sur les menaces et à partir de sources telles que l’infrastructure MITRE ATT&CK® et VirusTotal.

Collaboration : les équipes des opérations de sécurité peuvent afficher les décisions et les actions de chaque membre de l’équipe sur les incidents et alertes passés et présents via des fonctionnalités du portail telles que les commentaires, l’étiquetage, le marquage et l’affectation. Une collaboration supplémentaire avec le service de détection et de réponse géré de Microsoft via Defender Experts pour XDR et Defender Experts for Hunting est également disponible lorsqu’une organisation a besoin d’une réponse augmentée.

Vue d’ensemble des attaques

L’article sur les attaques fournit aux répondants aux incidents une vue d’ensemble complète et contextuelle de ce qui s’est passé dans une attaque. Les répondeurs peuvent afficher toutes les alertes et événements associés, y compris les actions de correction automatisées effectuées par Microsoft Defender XDR pour atténuer une attaque.

À partir de l’histoire de l’attaque, vous pouvez approfondir les détails d’une attaque en explorant les onglets disponibles sur la page de l’incident. Vous pouvez rapidement corriger les attaques courantes telles que l’hameçonnage, la pulvérisation de mot de passe et la compromission d’applications malveillantes via des playbooks de réponse aux incidents accessibles dans le portail. Ces playbooks contiennent des conseils de détection, de réponse et d’atténuation qui prennent en charge les enquêtes sur les incidents.

Cette vidéo montrant comment examiner une attaque dans Microsoft Defender XDR et comment utiliser les fonctionnalités du portail dans votre investigation vous guide tout au long de l’histoire de l’attaque et de la page de l’incident.

Examen des menaces

Les menaces complexes telles que les attaques de l’adversaire dans le milieu et les rançongiciels nécessitent souvent une investigation manuelle. Un répondeur aux incidents qui s’attaque à ces attaques complexes recherche les informations essentielles suivantes :

- Présence de programmes malveillants ou utilisation suspecte d’outils et d’applications

- Indices sur les canaux de communication ou les points d’entrée utilisés par toute entité malveillante ou suspecte

- Indices pointant vers une éventuelle compromission de l’identité

- Identification de l’impact sur la posture des données et de la sécurité de l’organisation

Les sections suivantes contiennent des didacticiels et des vidéos sur les fonctionnalités de Microsoft Defender XDR qui aident les équipes de réponse aux incidents à investiguer diverses attaques complexes.

Enquêtes sur les rançongiciels

Les rançongiciels continuent d’être une menace importante pour les organisations. Microsoft dispose des ressources suivantes pour vous aider à examiner les attaques par ransomware et à y répondre :

- Guides : De la détection à la protection : Guide de Microsoft sur la lutte contre les attaques par ransomware

- Tutoriel : Guide d’investigation sur les ransomwares

- Vidéo : Examen des attaques par ransomware dans Microsoft Defender XDR (partie 1)

- Vidéo : Examen des attaques par ransomware dans Microsoft Defender XDR (partie 2)

Analyse des attaques basées sur les e-mails

L’identification et le suivi des identités modifiées, créées ou volées sont essentielles pour investiguer les attaques par hameçonnage et BEC. Utilisez les ressources suivantes lors de l’examen de ces attaques :

- Tutoriel : Examiner les e-mails malveillants

- Tutoriel : Examiner les utilisateurs

- Tutoriel : Examiner un compte d’utilisateur

- Blog : Compromission totale des identités : les leçons de réponse aux incidents Microsoft sur la sécurisation de la compromission des identités Active Directory peuvent également être examinées à l’aide des signaux Defender pour Identity.

- Tutoriel : Exemple d’attaque par e-mail par hameçonnage

- Tutoriel : Exemple d’attaque basée sur l’identité

Les vidéos suivantes expliquent comment examiner les attaques par hameçonnage et BEC dans Microsoft Defender XDR :

- Vidéo : Examen du hameçonnage BEC et AiTM dans Microsoft Defender XDR

- Vidéo : Défense contre le spearphishing et le hameçonnage à l’aide de Defender pour Office 365

Examinez une compromission d’identité et sachez ce que vous pouvez faire pour contenir une attaque via cette vidéo :

Analyse des programmes malveillants

Les informations et les fonctionnalités d’un fichier malveillant sont essentielles à l’examen des programmes malveillants. Microsoft Defender XDR, dans la plupart des cas, peut faire exploser le fichier pour afficher les données critiques, notamment le hachage, les métadonnées, la prévalence au sein de l’organisation et les fonctionnalités de fichier basées sur les techniques MITRE ATT&CK®. Cela élimine la nécessité d’effectuer des tests de boîte noire ou une analyse statique des fichiers. Vous pouvez afficher les informations de fichier à partir du graphique des incidents ou en affichant une arborescence de processus d’alerte, une chronologie d’artefact ou une chronologie d’appareil.

Les ressources suivantes fournissent des détails sur l’utilisation des fonctionnalités du portail pour examiner les fichiers :

- Tutoriel : Examiner les fichiers

- Vidéo : Examen des programmes malveillants dans Microsoft Defender XDR

Analyse des applications à risque et prévention des menaces basées sur le cloud

Les acteurs malveillants peuvent exploiter les applications cloud. Les applications peuvent par inadvertance divulguer des informations sensibles par abus ou mauvaise utilisation. Les répondants aux incidents qui examinent et protègent les applications dans les environnements cloud peuvent utiliser les ressources suivantes où Defender for Cloud Apps est déployé dans leur organisation :

- Tutoriel : Examiner les applications malveillantes et compromises

- Tutoriel : Examiner les applications OAuth à risque

- Tutoriel : Protéger les applications cloud

- Tutoriel : Protéger les applications en temps réel

Découvrez comment protéger vos applications cloud en temps réel avec cette vidéo de la charge de travail Defender for Cloud Apps :

- Vidéo : Protection des applications cloud et des fichiers associés via Defender for Cloud Apps

Analyse des violations

Les attaques par état national, les attaques contre l’infrastructure critique et les violations organisationnelles nécessitent souvent qu’un attaquant établisse des points de communication une fois qu’il se trouve dans un réseau. Les répondants aux incidents recherchent des indices en identifiant le trafic ou les échanges suspects entre une source et une destination. Microsoft propose les tutoriels suivants pour examiner les composants de communication :

- Examiner les domaines et les URL

- Examiner une adresse IP

- Examiner des événements de connexion qui se produisent d’arrière vers l’avant des proxys

- Examiner les activités suspectes des utilisateurs et des appareils via Defender pour Identity

- Identifier et examiner les chemins de mouvement latéral dans Defender pour Identity

- Examiner les appareils dans la liste des appareils Defender pour point de terminaison

Les attaquants utilisent souvent des vulnérabilités pour accéder à une organisation. Certaines attaques par rançongiciel tirent parti de vulnérabilités non corrigées comme la vulnérabilité Log4Shell. Les ressources suivantes aident les répondants aux incidents à identifier les vulnérabilités et les appareils vulnérables de leur organisation via le service Defender pour la gestion des vulnérabilités :

- Tutoriel : Identifier les vulnérabilités dans votre organisation

- Tutoriel : Rechercher les appareils exposés

- Tutoriel : Évaluer le risque de votre organisation à l’aide du score d’exposition

- Vidéo : Gestion des menaces et des vulnérabilités via Defender Vulnerability Management

Les violations se produisent également via différents appareils tels que les téléphones et les tablettes qui se connectent au réseau de votre organisation. Les répondants aux incidents peuvent examiner plus en détail ces appareils dans le portail. La vidéo suivante décrit les principales menaces des appareils mobiles et comment vous pouvez les examiner :

- Défense contre les menaces mobiles dans Microsoft Defender XDR

Ressources pour le renseignement sur les menaces et la chasse

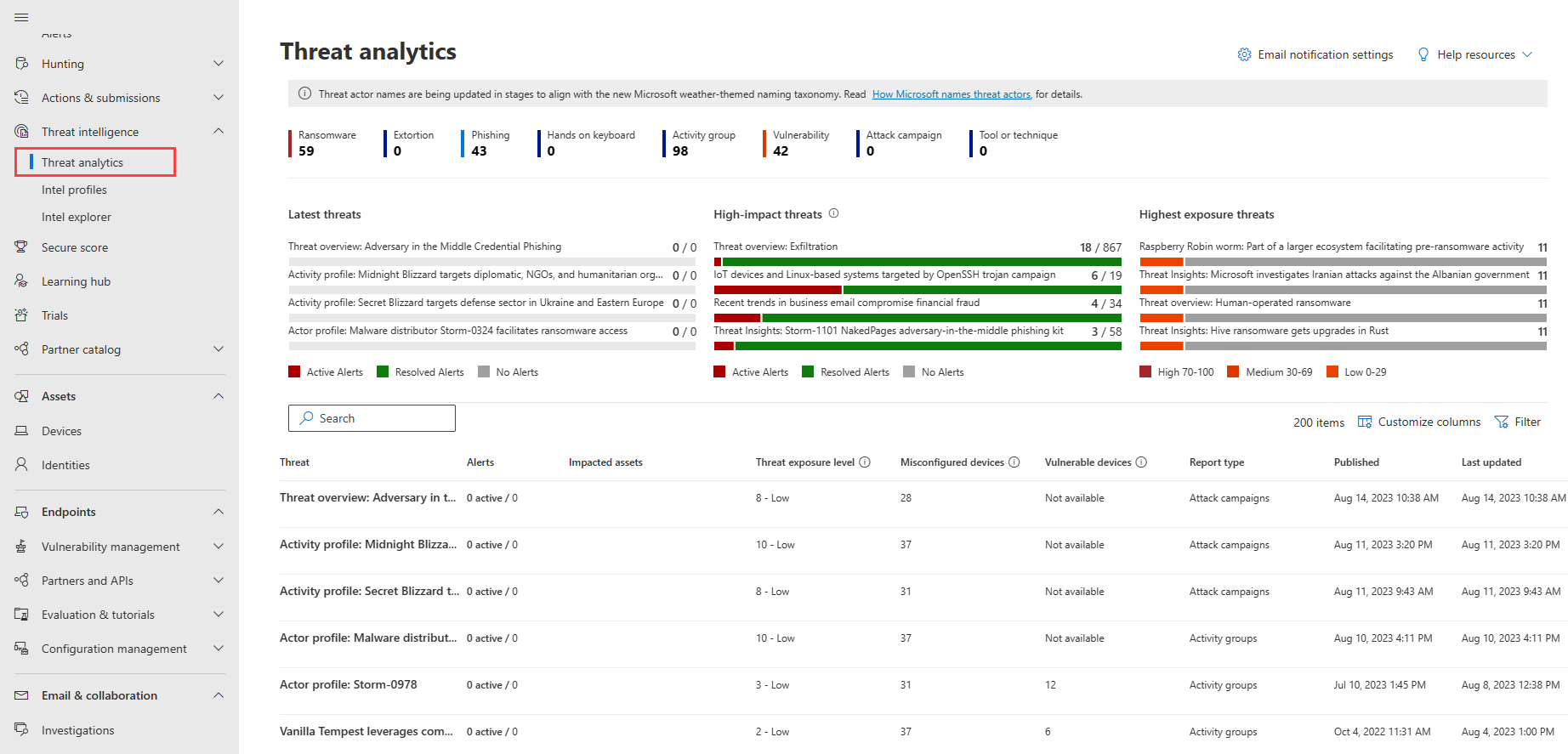

Les fonctionnalités intégrées de renseignement sur les menaces et de repérage de Microsoft Defender XDR aident les équipes de réponse aux incidents à effectuer une protection proactive contre les menaces et les attaques émergentes. Vous disposez d’un accès direct aux dernières informations sur les menaces et les attaques émergentes via l’analytique des menaces du portail.

Utilisez les informations de l’Analyse des menaces pour approfondir les nouvelles menaces avec la vidéo suivante :

Recherchez de manière proactive les menaces au sein de l’organisation à l’aide de la fonctionnalité de repérage avancée intégrée du portail.

Les ressources suivantes fournissent plus d’informations sur l’utilisation de la chasse avancée :

- Découvrir le langage de requête Kusto

- Créer des requêtes de repérage à l’aide du mode guidé

- Rechercher les menaces entre les entités

Étendez votre renseignement sur les menaces avec les dernières recherches de sécurité et les modifications apportées par les équipes de recherche de sécurité Microsoft :

Collaborez avec les experts de Microsoft pour la réponse aux incidents et la chasse aux menaces afin d’améliorer les fonctionnalités de vos équipes d’opérations de sécurité. En savoir plus sur nos experts et comment les impliquer dans les ressources suivantes :

Étape suivante

- Corriger votre premier incident

- Explorez les fonctionnalités du portail par le biais de démonstrations vidéo dans microsoft Defender XDR Virtual Ninja Training

Voir aussi

- Comprendre les incidents

- Examiner des incidents

- Examiner des alertes

- Découvrez les fonctionnalités et fonctions du portail grâce à la formation Microsoft Defender XDR Ninja

Conseil

Voulez-vous en savoir plus ? Collaborez avec la communauté Microsoft Security dans notre communauté technique : Microsoft Defender XDR Tech Community.

Commentaires

Prochainement : Tout au long de l'année 2024, nous supprimerons progressivement les GitHub Issues en tant que mécanisme de retour d'information pour le contenu et nous les remplacerons par un nouveau système de retour d'information. Pour plus d’informations, voir: https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour