Planification pour Skype Entreprise, version Cloud Connector

Important

Cloud Connector Edition sera mis hors service le 31 juillet 2021 avec Skype Entreprise Online. Une fois que votre organization a été mis à niveau vers Teams, découvrez comment connecter votre réseau téléphonique local à Teams à l’aide du routage direct.

Recherchez des informations sur Skype Entreprise Cloud Connector Edition, un ensemble de Machines Virtuelles (machines virtuelles) empaquetées qui implémentent la connectivité RTC locale avec le système téléphonique (PBX cloud).

Cloud Connector Edition peut être la solution appropriée pour votre organization si vous n’avez pas encore de déploiement Lync Server ou Skype Entreprise Server existant. Si vous recherchez toujours la solution de système téléphonique qui convient à votre entreprise, consultez Solutions de téléphonie Microsoft.

Ce document décrit les exigences de Cloud Connector Edition et les topologies prises en charge, et vous aide à planifier votre déploiement de Cloud Connector Edition. Veillez à lire cet article avant de configurer votre environnement Cloud Connector. Lorsque vous êtes prêt à déployer et configurer Cloud Connector Edition, consultez Configurer et gérer Skype Entreprise Cloud Connector Edition.

Cloud Connector Edition 2.1 est désormais disponible. Si vous n’avez pas encore mis à niveau vers la version 2.1, consultez Mettre à niveau vers une nouvelle version de Cloud Connector. Vous trouverez le fichier d’installation à l’adresse https://aka.ms/CloudConnectorInstaller.

Remarque

Microsoft prend en charge la version précédente de Cloud Connector Edition pendant 60 jours après la publication d’une nouvelle version. Microsoft prend en charge la version 2.0.1 pendant 60 jours après la sortie de la version 2.1 pour vous laisser le temps de la mettre à niveau. Toutes les versions antérieures à 2.0.1 ne sont plus prises en charge.

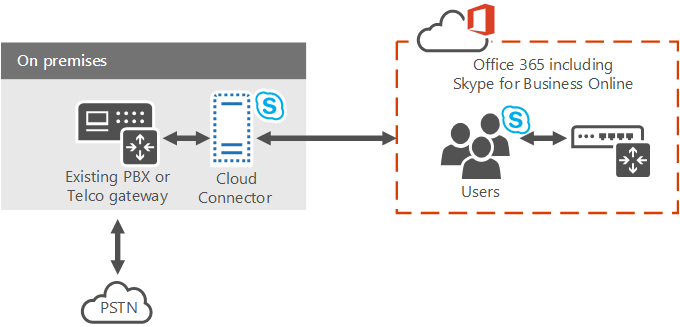

Cloud Connector Edition est une offre hybride qui se compose d’un ensemble de Machines Virtuelles (machines virtuelles) empaquetées qui implémentent la connectivité RTC locale avec le système téléphonique. En déployant une topologie de Skype Entreprise Server minimale dans un environnement virtualisé, les utilisateurs de votre organization hébergés dans le cloud peuvent recevoir des services PBX à partir du cloud Microsoft, mais la connectivité RTC est fournie via l’infrastructure vocale locale existante.

Étant donné que Cloud Connector vous permet d’intégrer des services de système téléphonique à votre environnement de téléphonie existant (par exemple, PBX, appareils analogiques et centres d’appels), vous pouvez implémenter une migration progressive de votre solution de téléphonie existante vers le système téléphonique.

Par exemple, supposons que votre entreprise dispose d’un centre d’appels sophistiqué avec des fonctionnalités spécifiques que le système téléphonique ne fournit pas. Vous pouvez choisir de laisser les utilisateurs du centre d’appels avec la solution existante, mais de déplacer d’autres utilisateurs vers le système téléphonique.

Cloud Connector fournit un routage entre les utilisateurs hébergés localement et en ligne, et vous pouvez choisir d’utiliser votre propre fournisseur RTC avec le système téléphonique.

Tenez compte des points suivants lors de la planification de votre déploiement de Cloud Connector Edition :

Pour utiliser Cloud Connector afin de tirer parti des solutions vocales cloud, vous devez vous inscrire à un microsoft 365 ou Office 365 organization qui inclut le système téléphonique. Si vous n’avez pas encore microsoft 365 ou Office 365 organization, vous pouvez apprendre à vous inscrire ici : Microsoft 365 for Business. Vous devez vous inscrire à un plan qui inclut Skype Entreprise Online.

Pour inscrire des appliances Cloud Connector auprès du service Skype Entreprise Online et exécuter différentes applets de commande, Cloud Connector 2.0 et versions ultérieures nécessite un compte Microsoft 365 ou Office 365 dédié avec les droits d’administrateur de locataire Skype Entreprise. Les versions de Cloud Connector antérieures à la version 2.0 nécessitent un compte Microsoft 365 ou Office 365 dédié avec des droits d’administrateur général du locataire.

Cloud Connector ne nécessite pas de déploiement Skype Entreprise Server local complet.

Actuellement, Cloud Connector ne peut pas coexister avec Lync ou Skype Entreprise serveurs locaux. Si vous souhaitez déplacer des utilisateurs Lync ou Skype Entreprise existants vers Microsoft 365 et continuer à fournir une téléphonie locale à vos utilisateurs, envisagez système téléphonique avec connectivité locale à l’aide d’un déploiement Skype Entreprise Server existant. Pour plus d’informations, consultez Planifier votre solution de système téléphonique (PBX cloud) et Planifier le système téléphonique avec une connectivité RTC locale dans Skype Entreprise Server.

Si vous avez déjà un déploiement Skype Entreprise ou Lync Server et que vous avez étendu le schéma, vous n’avez pas besoin d’propre le schéma pour le déploiement de Cloud Connector, tant que vous avez supprimé tous les composants Skype Entreprise ou Lync Server de votre environnement.

Vos utilisateurs sont hébergés en ligne.

Si votre organisation a configuré la synchronisation Active Directory (DirSync), tous les comptes des utilisateurs planifiés pour la voix hybride doivent être créés en premier lieu localement, puis synchronisés vers le cloud.

Vous pouvez conserver votre opérateur RTC actuel si nécessaire.

Si vous souhaitez fournir des conférences rendez-vous aux utilisateurs hébergés sur Cloud Connector, vous pouvez acheter une licence de conférence RTC ou une offre d’audioconférence avec paiement à l’utilisation de Microsoft.

La licence d’audioconférence (ou l’offre de paiement à l’utilisation) est également requise pour les réaffectations d’appels. Si un utilisateur Skype Entreprise reçoit un appel d’un utilisateur RTC externe et souhaite ajouter un autre participant à cet appel (remonter l’appel à une conférence), l’escalade est effectuée via le service d’audioconférence Microsoft.

Cloud Connector 2.0 et les version ultérieures prennent désormais en charge la déviation du trafic. La déviation du trafic multimédia permet à un client d’envoyer des médias directement au tronçon suivant RTC (Public Switched Telephone Network) (passerelle ou SBC) et d’éliminer le composant Cloud Connector Edition du chemin d’accès multimédia. Pour plus d’informations, consultez Planifier la déviation du trafic multimédia dans Cloud Connector Edition.

Cloud Connector 2.1 et les versions ultérieures prennent en charge la surveillance de Cloud Connector avec Operations Management Suite (OMS). Pour plus d’informations, reportez-vous à la rubrique Monitor Cloud Connector using Operations Management Suite (OMS).

Cloud Connector est disponible dans tous les pays/régions où Office 365 Entreprise E5 est disponible.

Cet article contient les sections suivantes :

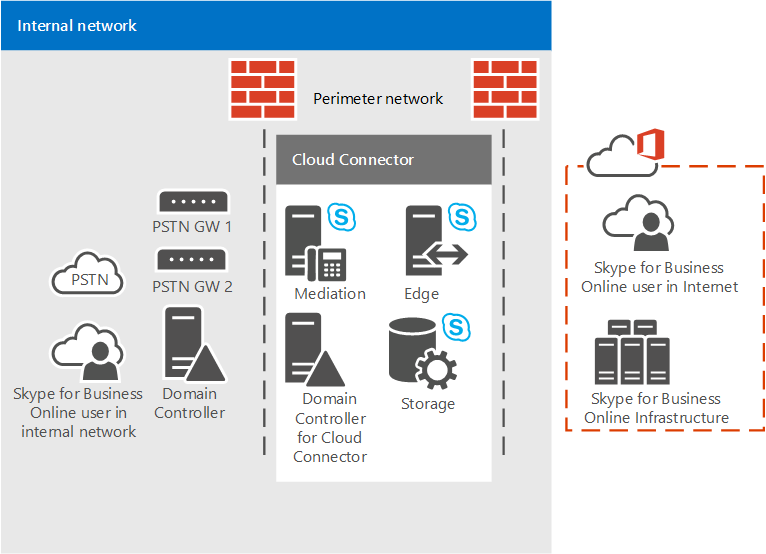

Composants de la version Cloud Connector

Avec Cloud Connector Edition, vous déployez un ensemble de machines virtuelles empaquetées qui contiennent une topologie Skype Entreprise Server minimale, composée d’un composant Edge, d’un composant de médiation et d’un rôle de magasin de gestion central (CMS). Vous installez un contrôleur de domaine requis pour le fonctionnement interne de Cloud Connector. Ces services sont configurés pour un environnement hybride avec microsoft 365 ou Office 365 organization qui inclut Skype Entreprise services en ligne.

Les composants Cloud Connector fournissent les fonctionnalités suivantes :

Composant Edge : la communication entre la topologie locale et la services en ligne passe par le composant Edge, qui inclut les composants suivants :

Edge d’accès : fournit le routage SIP entre le déploiement local et Skype Entreprise Online.

Relais multimédia : assure le routage des médias entre le composant de médiation et d’autres points de terminaison multimédias.

Media Relay Authentication / MRAS : génère des jetons pour l’accès au relais multimédia.

Routage sortant : fournit l’équilibrage de charge du trafic vocal entre les passerelles ou les SBC connectées à un Appliance Cloud Connector. Les appels sont répartis uniformément entre toutes les passerelles ou SBC connectées au cloud Connector Appliance.

Fournit un routage vers les passerelles en fonction des stratégies. Seules les stratégies globales basées sur des numéros PSTN de destination (sortants) sont prises en charge.

Rôle Magasin de gestion central (CMS) : inclut le magasin de configuration pour les composants de topologie, y compris le transfert de fichiers CMS.

Magasin de gestion central (CMS) réplica : synchronise les informations de configuration de la base de données CMS globale sur le serveur de rôle CMS.

Contrôleur de domaine : Cloud Connector services de domaine Active Directory pour stocker tous les paramètres et groupes globaux nécessaires au déploiement des composants Cloud Connector. Une forêt est créée pour chaque Appliance Cloud Connector. Le contrôleur de domaine ne doit pas avoir de connexions avec active directory de production. Les services Active Directory sont les suivants :

Services de domaine Active Directory

Services de certificats Active Directory permettant d'émettre des certificats internes

Composant de médiation : implémente le protocole sip et le protocole de mappage de passerelle media entre les passerelles Skype Entreprise et RTC. Inclut un réplica CMS qui synchronise la configuration à partir de la base de données CMS globale.

Topologies de la version Cloud Connector

Pour les besoins de cette discussion, nous faisons référence aux sites RTC. Un site RTC est une combinaison d’appliances Cloud Connector, déployées au même emplacement et avec des passerelles RTC communes qui y sont connectées. Les sites PSTN permettent d'effectuer les opérations suivantes :

Fournissez une connectivité aux passerelles les plus proches de vos utilisateurs.

Autorisez la scalabilité en déployant plusieurs appliances Cloud Connector dans un ou plusieurs sites RTC.

Autorisez la haute disponibilité en déployant plusieurs appliances Cloud Connector au sein d’un même site RTC.

Cet article présente les sites RTC. Pour plus d'informations sur la planification de vos sites PSTN, reportez-vous à la rubrique Plan for Cloud Connector Edition PSTN sites.

Vous pouvez déployer les topologies Cloud Connector suivantes :

Une seule édition Cloud Connector Appliance par site RTC. Cette topologie est recommandée à des fins d’évaluation uniquement, car elle ne fournit pas de haute disponibilité.

Plusieurs appliances Cloud Connector Edition par site RTC pour fournir une haute disponibilité.

Plusieurs sites RTC avec plusieurs appliances Cloud Connector Edition pour fournir une scalabilité avec une haute disponibilité. Vous pouvez déployer jusqu'à 200 sites.

Lorsque vous planifiez votre topologie, tenez compte des points suivants :

Avec Cloud Connector 2.0 et versions ultérieures, un site RTC peut avoir jusqu’à 16 appliances Cloud Connector. Les versions précédentes prennent en charge jusqu’à quatre appliances par site.

Il existe deux types de configurations matérielles testées avec Cloud Connector :

La plus grande version est capable de traiter un large volume d'appels simultanés et est prise en charge dans tous les types d'environnements de production.

La version réduite est destinée à une exécution sur du matériel bas de gamme et peut être utilisée pour des évaluations ou pour des sites traitant peu d'appels. Si vous déployez la version réduite de Cloud Connector, vous devez continuer à tenir compte de la configuration matérielle requise pour la production (par exemple, deux sources d'alimentation).

Si vous avez Cloud Connector version 2.0 ou ultérieure et que vous déployez la configuration maximale de 16 appliances (avec un matériel plus volumineux), votre site RTC peut gérer jusqu’à 8 000 appels simultanés. Si vous déployez la version réduite, la limite est de 800.

Vous devez également dédier quelques appliances à la haute disponibilité. Il est recommandé de dédier au moins une appliance à la haute disponibilité.

Avec la version 2, si vous déployez une configuration 15+1, votre site RTC peut gérer jusqu’à 7 500 appels simultanés.

Si vous disposez d'une version antérieure et que vous déployez la configuration maximum, 3 + 1 (avec du matériel plus conséquent), votre site PSTN peut gérer jusqu'à 1 500 appels simultanés. Si vous déployez la version réduite, la limite est de 150.

Si vous avez besoin de davantage d'appels par site PSTN, vous pouvez développer votre installation en déployant des sites PSTN supplémentaires au même emplacement.

Remarque

Sauf indication contraire, les diagrammes et les exemples ci-dessous supposent l’utilisation de la version plus grande de Cloud Connector.

Appliance unique Cloud Connector dans un site PSTN unique

Le diagramme suivant montre une édition Cloud Connector unique Appliance au sein d’un seul site RTC. Cloud Connector se compose de quatre machines virtuelles installées sur un ordinateur hôte physique qui se trouve dans un réseau de périmètre à des fins de sécurité.

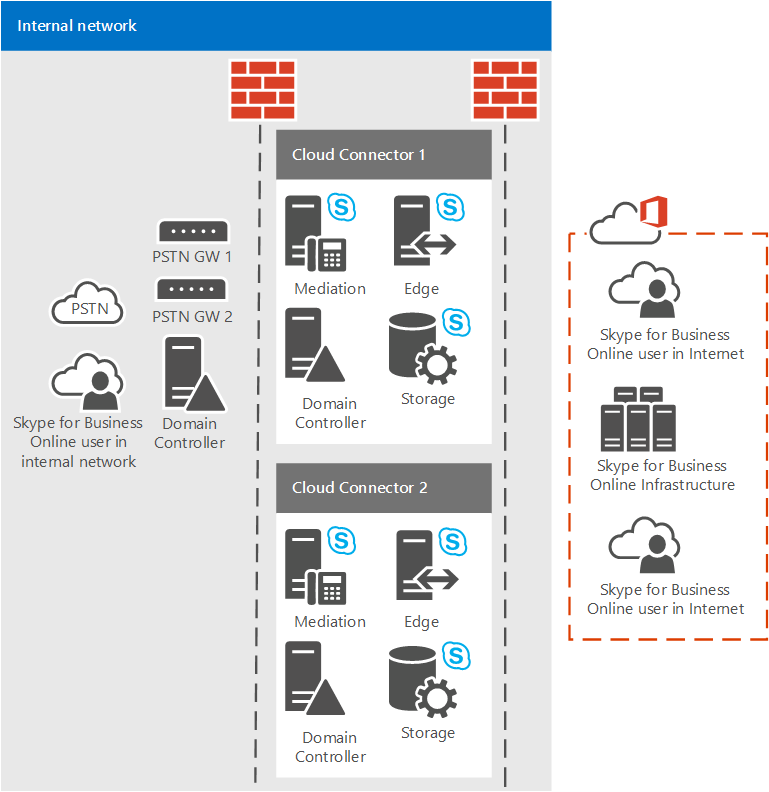

Plusieurs appliances Cloud Connector dans un site PSTN unique

À des fins de scalabilité et de haute disponibilité, vous pouvez choisir d’avoir plusieurs éditions de Cloud Connector dans un seul site RTC, comme illustré dans le diagramme suivant. Vous devez tenir compte des éléments suivants :

Les appels sont distribués dans un ordre aléatoire entre les instances Cloud Connector d'un pool.

Pour des raisons de planification des capacités, vous devez envisager la possibilité de gérer la charge si une ou plusieurs appliances Cloud Connector passent en mode hors connexion, en fonction des calculs suivants :

Cases N+1. Pour la version plus grande de Cloud Connector, les zones N+1 prennent en charge 500*N appels simultanés avec une disponibilité de 99,8 %.

Pour la version plus petite de Cloud Connector, les boîtes N+1 prennent en charge 50*N appels simultanés avec une disponibilité de 99,8 %.

Cases N+2. Pour la version plus grande de Cloud Connector, les boîtes N+2 prennent en charge 500*N appels simultanés avec une disponibilité de 99,9 %.

Pour la version plus petite de Cloud Connector, les boîtes N+2 prennent en charge 50*N appels simultanés avec une disponibilité de 99,9 %.

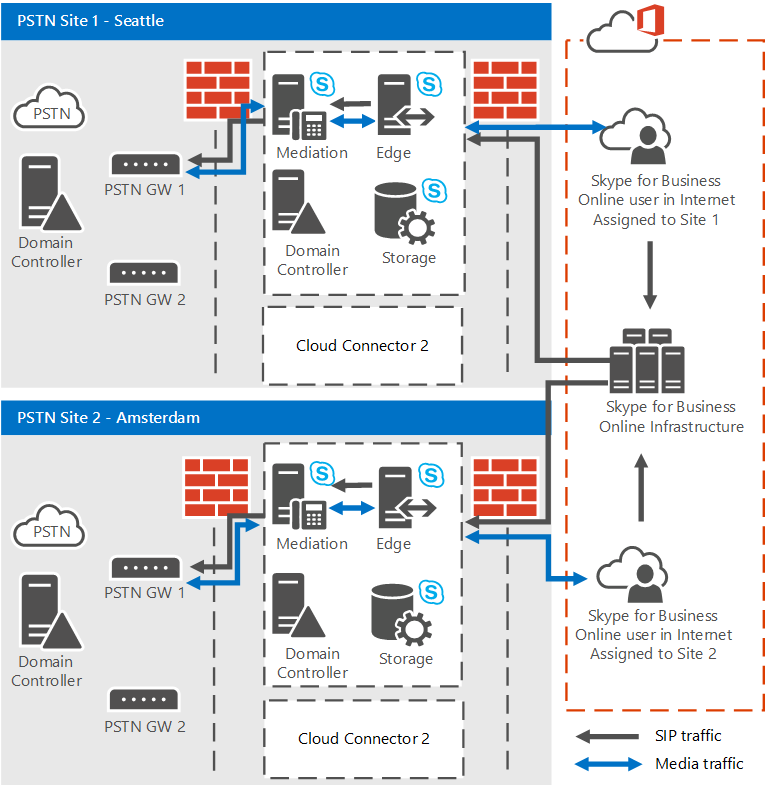

Plusieurs sites PSTN avec une ou plusieurs instances Cloud Connector par site

Vous pouvez également opter pour la création de plusieurs sites PSTN avec une ou plusieurs versions de Cloud Connector sur chaque site. Si votre site PSTN atteint la limite d'appels simultanés, vous pouvez ajouter un autre site PSTN pour gérer la charge.

Une configuration à plusieurs sites PSTN permet également de fournir une connectivité aux passerelles les plus proches de vos utilisateurs. Supposez, par exemple, que vous utilisiez des passerelles PSTN à Seattle et Amsterdam. Vous pouvez déployer deux sites PSTN, l'un à Seattle, l'autre à Amsterdam, et affecter des utilisateurs de sorte qu'ils utilisent le site PSTN le plus proche. Les utilisateurs de Seattle seront acheminés vers le site PSTN et les passerelles de Seattle, tandis que les utilisateurs d'Amsterdam seront acheminés vers le site PSTN et les passerelles d'Amsterdam :

Configuration requise pour le déploiement

Avant de déployer Cloud Connector Edition, vérifiez que vous disposez des éléments suivants pour votre environnement :

Pour l’ordinateur hôte : Les machines virtuelles Cloud Connector doivent être déployées sur du matériel dédié exécutant Windows Server 2012 édition R2 Datacenter (anglais) avec le rôle Hyper-V activé.

Pour la version 2.0 et les suivantes, la carte réseau de l'ordinateur hôte attachée au commutateur de réseau entreprise de Skype Entreprise doit disposer d'une adresse IP configurée dans le même sous-réseau que les ordinateurs du réseau d'entreprise de Cloud Connector.

Pour les versions 2.1 et ultérieures, .NET Framework 4.6.1 ou ultérieur doit être installé sur le Appliance hôte.

Pour les machines virtuelles : Une image ISO Windows Server 2012 R2 (anglais) (.iso). L’ISO sera converti en disques durs virtuels pour les machines virtuelles qui s’exécuteront Skype Entreprise Cloud Connector Edition.

Le matériel nécessaire pour prendre en charge l’installation des 4 machines virtuelles pour chaque édition Cloud Connector dans votre déploiement. Les configurations ci-dessous sont recommandées :

Double processeur 64 bits, six cœurs (12 cœurs réels), 2,50 gigahertz (GHz) ou plus

64 giga-octets (Go) de mémoire vive (RAM) ECC

Quatre disques SAS de 600 Go (ou plus) 10 000 tr/min 128 Mo de cache 6 Gbits/s, configurés dans une configuration RAID 5

Trois cartes réseau 1 Gbits/s RJ45 haut débit

Si vous choisissez de déployer la version plus petite de Cloud Connector Edition qui prend en charge jusqu’à 50 appels simultanés, vous avez besoin du matériel suivant :

Intel i7 4790 quad core avec Intel 4600 Graphics (pas besoin de carte graphique haut de gamme)

32 Go DDR3-1600 non ECC

2 : 1 To 7200RPM SATA III (6 Gbits/s) en RAID 0

2 : Ethernet 1 Go/s (RJ45)

Si un serveur proxy est requis sur un ordinateur hôte à des fins de navigation sur Internet, appliquez les modifications de configuration suivantes :

Pour contourner le proxy, spécifiez les paramètres de proxy WinHTTP définis avec votre serveur proxy et une liste de contournement, y compris le réseau « 192.168.213.* » utilisé par vos services Cloud Connector Managements et Skype Entreprise sous-réseau Corpnet, comme défini dans votre fichier CloudConnector.ini. Sinon, la connectivité de la gestion échouera et empêchera le déploiement et la récupération automatique de Cloud Connector. Voici un exemple de commande winhttp configuration : netsh winhttp set proxy « 10.10.10.10.175 :8080 » bypass-list="*.local ;1.* ;172.20.* ;192.168.218.*'<local> ».

Spécifiez les paramètres proxy par ordinateur au lieu de les spécifier par utilisateur. Sinon, les téléchargements de Cloud Connector échouent. Vous pouvez spécifier des paramètres proxy par ordinateur en modifiant le registre ou via le paramètre de stratégie de groupe comme suit :

Registre : HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\CurrentVersion\Internet Settings] ProxySettingsPerUser dword : 00000000

stratégie de groupe : Ordinateur>Modèles>d’administration Composants> Windows Explorer Internet : Définir des paramètres de proxy par ordinateur (plutôt que par utilisateur)

Système PBX/jonction ou SBC/passerelle qualifié (un minimum de deux passerelles est recommandé).

Cloud Connector prend en charge les mêmes contrôleurs SBC (Session Border Controller) que ceux certifiés pour Skype Entreprise. Pour plus d’informations, consultez Infrastructure de téléphonie pour Skype Entreprise.

Un compte d’administrateur de serveur local disposant des autorisations nécessaires pour installer et configurer Hyper-V sur les serveurs hôtes. Le compte doit disposer des autorisations d'administrateur sur le serveur local sur lequel Hyper V est installé et configuré.

Lors du déploiement, vous devrez créer un compte d'administrateur de domaine avec les autorisations de création et de publication de la topologie dans le domaine Cloud Connector.

Enregistrements DNS externes définis dans le fichier CloudConnector.ini inclus dans le package d'installation :

- Enregistrement DNS externe pour le service Edge d’accès du composant Edge ; par exemple, ap.<Nom de> domaine. Vous aurez besoin d'un enregistrement par site PSTN. Cet enregistrement doit contenir les adresses IP de tous les Edges de ce site.

Microsoft 365 ou Office 365 organization avec tous les enregistrements DNS et SRV requis créés.

Important

Lorsque vous intégrez votre locataire à Cloud Connector Edition, l’utilisation du suffixe de domaine par défaut, .onmicrosoft.com, comme domaine SIP pour votre organization n’est pas prise en charge. >Vous ne pouvez pas utiliser sip.<Nom> de domaine en tant que nom de votre interface proxy d’accès edge cloud Connector, car cet enregistrement DNS est utilisé par Microsoft 365 et Office 365.

Un certificat pour le serveur Edge externe obtenu auprès d'une autorité de certification publique (CA).

Des règles de pare-feu visant à autoriser le trafic via les ports nécessaires ont été définies.

Une connexion à Internet pour l'ordinateur hôte et les machines virtuelles. Cloud Connector télécharge certains logiciels à partir d’Internet ; Par conséquent, vous devez fournir des informations sur la passerelle et le serveur DNS afin que l’ordinateur hôte cloud Connector et les machines virtuelles puissent se connecter à Internet et télécharger les logiciels nécessaires.

Un module PowerShell en client distant installé sur l'ordinateur hôte.

Le Skype Entreprise informations d’identification de l’administrateur pour exécuter PowerShell à distance.

Important

L'authentification multi-facteur NE DOIT PAS être activée pour le compte administrateur.

Remarque

Le déploiement de Cloud Connector est pris en charge uniquement sur la plateforme virtualisée Microsoft Hyper-V. Les autres plateformes, comme VMware et Amazon Web Services, ne le prennent pas en charge.

Remarque

Les instructions matérielles minimales pour exécuter Cloud Connector sont basées sur la capacité matérielle de base (cœurs, MHz, gigaoctets, etc.) avec une certaine mémoire tampon pour prendre en charge les problèmes de performances intangibles enfouis dans l’architecture de n’importe quel ordinateur. Microsoft a exécuté une vérification de la pire charge de cas sur du matériel disponible dans le commerce en s'appuyant sur une aide minimum. La qualité multimédia et les performances du système sont vérifiées. Les partenaires officiels de Cloud Connector Appliance de Microsoft ont des implémentations matérielles spécifiques de Cloud Connector sur lesquelles ils ont testé indépendamment les performances et ils respectent la capacité de leur matériel à répondre aux exigences de charge et de qualité.

Remarque

Les appareils produits par AudioCodes et Sonus ont modifié le code et fonctionné sur une version de serveurs de Windows Server Standard. Ces appareils sont pris en charge.

Informations que vous devez collecter avant le déploiement

Avant de commencer votre déploiement, vous devez déterminer sa taille, les domaines SIP pris en charge et les informations de configuration pour chacun des sites PSTN à déployer. Pour commencer, vous devez :

Identifiez tous les domaines SIP qui seront servis par ce déploiement en fonction des URI SIP utilisés dans votre entreprise.

déterminer le nombre de sites PSTN à déployer ;

Vérifiez que vous disposez du matériel nécessaire pour prendre en charge les quatre machines virtuelles que vous installerez pour chaque édition Cloud Connector.

Pour chaque site RTC que vous prévoyez de déployer, vous devez :

Créez des noms pour tous les composants de chaque Appliance Cloud Connector (consultez Déterminer les paramètres de déploiement).

Définir des plages de ports (reportez-vous à la rubrique Ports et protocoles) ;

créer des enregistrements DNS externes pour le composant Edge (reportez-vous à la rubrique Requirements for deployment) ;

déterminer les exigences en matière de certificats pour le composant Edge (reportez-vous à la rubrique Certificate requirements).

Ports et protocoles

Lors de la définition des plages de ports multimédias, gardez les points suivants à l'esprit :

Les clients utilisent toujours la plage de ports 50000 à 50019 pour le trafic multimédia : cette plage est prédéfinie dans Skype Entreprise Online et ne peut pas être modifiée.

Le composant de médiation utilise, par défaut, la plage de ports comprise entre 49 152 et 57 500 pour le trafic multimédia. Toutefois, la connexion est établie via le pare-feu interne et, pour des raisons de sécurité, vous pouvez limiter cette plage de ports dans votre topologie. Vous aurez besoin de quatre ports maximum par appel. Si vous souhaitez limiter le nombre de ports entre le composant de médiation et la passerelle PSTN, vous devrez également configurer la plage de ports correspondante sur la passerelle.

Vous devez déployer Cloud Connector dans un réseau de périmètre. Cela signifie que vous aurez deux pare-feu :

Le premier pare-feu est externe, entre Internet et votre réseau de périmètre.

Le deuxième pare-feu est interne entre le réseau de périmètre et votre réseau interne.

Vos clients peuvent se trouver sur Internet ou sur le réseau interne :

Les clients sur Internet se connectent à votre réseau téléphonique public commuté (RTC) via le pare-feu externe, à travers le composant Edge.

Les clients du réseau interne se connectent via le pare-feu interne au composant de médiation dans le réseau de périmètre, qui connecte le trafic à la passerelle SBC ou RTC.

Vous devez donc ouvrir des ports dans les deux pare-feu.

Les tableaux ci-dessous décrivent les ports et les plages de ports pour les pare-feu externe et interne.

Ce tableau indique les ports et les plages de ports permettant la communication entre les clients sur le réseau interne et le composant de médiation :

Pare-feu interne

| Adresse IP source | Adresse IP de destination | Source Port | Destination Port |

|---|---|---|---|

| Composant de médiation cloud Connector |

Passerelle SBC/PSTN |

Indifférente |

TCP 5060** |

| Passerelle SBC/PSTN |

Composant de médiation cloud Connector |

Indifférente |

TCP 5068/TLS 5067 |

| Composant de médiation cloud Connector |

Passerelle SBC/PSTN |

UDP 49 152 - 57 500 |

Indifférente*** |

| Passerelle SBC/PSTN |

Composant de médiation cloud Connector |

Indifférente*** |

UDP 49 152 - 57 500 |

| Composant de médiation cloud Connector |

Clients internes |

TCP 49 152 - 57 500* |

TCP 50 000 à 50 019 (Facultatif) |

| Composant de médiation cloud Connector |

Clients internes |

UDP 49 152 - 57 500* |

UDP 50 000 à 50 019 |

| Clients internes |

Composant de médiation cloud Connector |

TCP 50 000 à 50 019 |

TCP 49 152 - 57 500* |

| Clients internes |

Composant de médiation cloud Connector |

UDP 50 000 à 50 019 |

UDP 49 152 à 57 500* |

* Plage de ports par défaut sur le composant de médiation. Pour obtenir un flux d'appels optimal, quatre ports par appel sont nécessaires.

** Ce port doit être configuré sur la passerelle SBC/RTC ; 5060 est un exemple. Vous pouvez configurer d’autres ports sur votre passerelle SBC/RTC.

*** Notez que vous pouvez également limiter la plage de ports sur votre SBC /passerelle si cela est autorisé par le fabricant de la SBC /passerelle.

Pour des raisons de sécurité, vous pouvez limiter la plage de ports pour le composant De médiation à l’aide de l’applet de commande Set-CsMediationServer .

Par exemple, la commande suivante limite le nombre de ports que le composant de médiation utilisera pour le trafic multimédia à 50 000 - 51 000 pour l’audio (entrant et sortant). Avec cette configuration, le composant de médiation pourra traiter 250 appels simultanés. Notez que vous souhaiterez peut-être également limiter cette plage sur la passerelle SBC/PSTN :

Set-CSMediationServer -Identity MediationServer:mspool.contoso.com -AudioPortStart 50000 - AudioPortCount 1000

Pour récupérer le nom du composant de médiation et afficher les ports par défaut, vous pouvez utiliser l’applet de commande Get-CsService comme suit :

Get-CsService -MediationServer | Select-Object Identity, AudioPortStart, AudioPortCount

Le tableau suivant présente les ports et les plages de ports permettant d’activer la communication entre le composant Cloud Connector Edge et le pare-feu externe. Ce tableau indique la configuration minimale recommandée.

Dans ce cas, tout le trafic multimédia vers Internet transite par la périphérie en ligne comme suit : Point de terminaison utilisateur-->Online Edge-->Cloud Connector Edge :

Pare-feu externe - configuration minimale

| Adresse IP source | Adresse IP de destination | Port source | Port de destination |

|---|---|---|---|

| Indifférente |

Interface externe cloud Connector Edge |

Indifférente |

TCP (MTLS) 5061 |

| Interface externe cloud Connector Edge |

Indifférente |

Indifférente |

TCP (MTLS) 5061 |

| Interface externe cloud Connector Edge |

Indifférente |

Indifférente |

TCP 80 |

| Interface externe cloud Connector Edge |

Indifférente |

Indifférente |

UDP 53 |

| Interface externe cloud Connector Edge |

Indifférente |

Indifférente |

TCP 53 |

| Interface externe cloud Connector Edge |

Indifférente |

UDP 3478 |

UDP 3478 |

| Indifférente |

Interface externe cloud Connector Edge |

TCP 50 000 à 59 999 |

TCP 443 |

| Indifférente |

Interface externe cloud Connector Edge |

UDP 3478 |

UDP 3478 |

| Interface externe cloud Connector Edge |

Indifférente |

TCP 50 000 à 59 999 |

TCP 443 |

Le tableau suivant présente les ports et les plages de ports pour activer la communication entre le composant Cloud Connector Edge et le pare-feu externe. Ce tableau présente la solution recommandée.

Dans ce cas, tout le trafic multimédia pour le point de terminaison sur Internet peut être acheminé directement vers le composant Cloud Connector Edge. Le chemin du média sera Point de terminaison utilisateur -> Périphérie du connecteur cloud.

Remarque

Cette solution ne fonctionne pas si le point de terminaison utilisateur est protégé par une fonction de conversion d'adresses réseau (NAT) symétrique.

Pare-feu externe - configuration recommandée

| Adresse IP source | Adresse IP de destination | Source Port | Destination Port |

|---|---|---|---|

| Indifférente |

Interface externe cloud Connector Edge |

Indifférente |

TCP (MTLS) 5061 |

| Interface externe cloud Connector Edge |

Indifférente |

Indifférente |

TCP (MTLS) 5061 |

| Interface externe cloud Connector Edge |

Indifférente |

Indifférente |

TCP 80 |

| Interface externe cloud Connector Edge |

Indifférente |

Indifférente |

UDP 53 |

| Interface externe cloud Connector Edge |

Indifférente |

Indifférente |

TCP 53 |

| Interface externe cloud Connector Edge |

Indifférente |

TCP 50 000 à 59 999 |

Indifférente |

| Interface externe cloud Connector Edge |

Indifférente |

UDP 3 478 ; UDP 50 000 à 59 999 |

Indifférente |

| Indifférente |

Interface externe cloud Connector Edge |

Indifférente |

TCP 443 ; TCP 50 000 à 59 999 |

| Indifférente |

Interface externe cloud Connector Edge |

Indifférente |

UDP 3478 ; UDP 50 000 à 59 999 |

Conditions requises de l'hôte pour la connexion Internet

L’ordinateur hôte doit être en mesure d’atteindre des ressources externes pour installer, mettre à jour et gérer correctement Cloud Connector. Le tableau suivant indique les destinations et ports nécessaires entre l'ordinateur hôte et les ressources externes.

| Direction |

Adresse IP source |

Adresse IP de destination |

Port source |

Port de destination |

Protocole |

Objectif |

|---|---|---|---|---|---|---|

| Sortant |

Adresses IP de l’hôte Cloud Connector |

indifférente |

indifférente |

53 |

TCP/UDP |

DNS |

| Sortant |

Adresses IP de l’hôte Cloud Connector |

indifférente |

indifférente |

80, 443 |

TCP |

Liste de révocation de certificats (CRL) |

| Sortant |

Adresses IP de l’hôte Cloud Connector |

indifférente |

indifférente |

80, 443 |

TCP |

Mise à jour de Cloud Connector Skype Entreprise Online Administrateur PowerShell Windows Update |

Si des règles plus restrictives sont requises, reportez-vous aux URL de liste d’autorisation suivantes :

URL de liste de révocation de certificats dans les URL Office 365 et les plages d’adresses IP

Windows Update : Gérer les paramètres de Windows Update supplémentaires

Administrateur PowerShell Skype Entreprise Online : *.online.lync.com

Si une exclusion de proxy est nécessaire pour cette destination, vous devrez l'ajouter à la liste de contournement WinHTTP.

Mise à jour de Cloud Connector : Centre de téléchargement, https://go.microsoft.comet https://download.microsoft.com

Résolution des noms DNS pour le composant Edge

Le composant Edge doit résoudre les noms externes des services Microsoft 365 ou Office 365 et les noms internes des autres composants Cloud Connector.

Chaque composant Edge est un ordinateur à plusieurs connexions avec des interfaces interne et externe. Cloud Connector déploie des serveurs DNS sur le composant Contrôleur de domaine au sein du réseau de périmètre. Vous pouvez pointer le serveur Edge vers le serveur DNS dans le périmètre pour toutes les résolutions de noms, mais vous devez autoriser le serveur DNS Cloud Connector à résoudre les noms externes en définissant une zone DNS contenant un ou plusieurs enregistrements DNS A pour les requêtes externes qui font référence à d’autres serveurs DNS publics.

Dans le fichier .ini, si vous définissez comme domaine SIP le nom de domaine complet des passerelles du même domaine, la zone faisant autorité pour ce domaine SIP sera créée dans le serveur DNS au sein du périmètre. Si le serveur Edge est pointé vers ce serveur DNS pour résoudre les noms, Edge ne résout jamais le _sipfederationtls.<enregistrement DNS yourdomain> , requis pour le flux d’appel. Dans ce cas, Microsoft vous recommande de fournir un serveur DNS sur l’interface externe Edge pour résoudre les recherches de noms Internet, et chaque composant Edge doit utiliser un fichier HOST pour résoudre les autres noms de composants Cloud Connector en adresses IP.

Remarque

Pour des raisons de sécurité, nous vous recommandons de ne pas pointer le serveur DNS Cloud Connector vers des serveurs internes dans le domaine de production pour la résolution de noms.

Définition des paramètres de déploiement

Vous devez d'abord définir les paramètres de déploiement communs suivants :

| Option | Description | Notes |

|---|---|---|

| Domaines SIP |

URI SIP en cours d’utilisation par les utilisateurs de l’entreprise. Fournit tous les domaines SIP pris en charge par ce déploiement. Vous pouvez disposer de plusieurs domaines SIP. |

|

| Nombre de sites PSTN |

Nombre de sites PSTN que vous allez déployer. |

Pour chaque site PSTN que vous envisagez de déployer, vous devrez rassembler les informations suivantes avant de commencer le déploiement. Vous devrez fournir ces informations lorsque vous mettez à jour le fichier CloudConnector.ini.

Lorsque vous configurez les informations de la passerelle, gardez à l'esprit les points suivants :

Si vous disposez d'une seule passerelle, supprimez la section « deuxième passerelle » dans le fichier .ini. S'il y a plus de deux passerelles, suivez le format existant pour en ajouter de nouvelles.

Assurez-vous que l'adresse IP et le port de la(des) passerelle(s) soit correcte.

Pour permettre une haute disponibilité de la passerelle PSTN, conservez la passerelle secondaire ou ajoutez des passerelles.

(Facultatif) Pour limiter les numéros d'appels sortants, mettez à jour la valeur LocalRoute.

| Paramètres de site | Description | Notes |

|---|---|---|

| Nom de domaine de la machine virtuelle |

Nom de domaine pour les composants internes de Cloud Connector. Ce domaine doit être différent du domaine de production. Il peut s'agir du même nom sur toutes les appliances de Cloud Connector. Nom dans .ini fichier : « VirtualMachineDomain » |

.domaine local recommandé. |

| Nom du contrôleur de domaine Cloud Connector |

Nom du contrôleur de domaine. Nom dans le fichier .ini : « ServerName » |

Doit faire 15 caractères ou moins. Entrez le nom NETBIOS uniquement. |

| Masque ip/sous-réseau du contrôleur de domaine Cloud Connector |

Adresse IP du contrôleur de domaine. Nom dans .ini fichier : « IP » |

|

| Noms de domaine complets du service Microsoft 365 ou Office 365 Online |

Doit être la valeur par défaut dans la plupart des cas pour microsoft 365 ou Office 365 instance. Nom dans .ini fichier : « OnlineSipFederationFqdn » |

|

| SiteName |

Skype Entreprise nom du site, par exemple Seattle. Nom dans .ini fichier : « SiteName » Pour les versions 1.4.1 et ultérieures, le nom du site doit être différent pour chaque site et le nom doit correspondre au site RTC, s’il existe, défini dans Microsoft 365 ou Office 365. Notez que les sites PSTN sont automatiquement créés au moment de l'inscription de la première appliance dans un site. |

|

| HardwareType Version 1.4.1 et suivantes |

Type de matériel. La valeur par défaut est Normal. Vous pouvez également la définir sur Minimum. |

|

| Indicatif du pays |

Indicatif du pays/de la région pour la numérotation. Nom dans .ini fichier : « CountryCode » |

|

| Ville |

Ville (facultatif). Nom dans .ini fichier : « City » |

|

| État |

État (facultatif). Nom dans .ini fichier : « State » |

|

| Adresse IP des machines virtuelles de base |

Adresse IP de la machine virtuelle de base temporaire qui sera utilisée pour créer le VHDX pour toutes les machines virtuelles Cloud Connector. Cette IP doit se trouver dans le même sous-réseau de réseau de périmètre d'entreprise défini dans l'étape suivante et requiert un accès Internet. Veillez à définir la passerelle par défaut et le DNS d'entreprise routable à Internet. Nom dans .ini fichier : « BaseVMIP » |

|

| WSUSServer WSUSStatusServer Version 1.4.1 et suivantes |

L'adresse des services de mises à jour de serveur Windows (WSUS), un serveur intranet qui héberge les mises à jour depuis Microsoft Update. Vous pouvez ne rien écrire si vous n'avez pas besoin de WSUS. |

|

| Masque de sous-réseau pour réseau interne |

Cloud Connector configure un réseau IP pour la communication interne entre les composants Cloud Connector. Edge doit également être connecté à un autre sous-réseau qui autorise la connectivité Internet. Nom dans .ini fichier : « CorpnetIPPrefixLength » sous « Paramètres d’un pool de réseau de machines virtuelles » |

|

| Masque de sous-réseau pour réseau externe |

Pour le réseau externe du composant Edge. Nom dans .ini fichier : « InternetIPPrefix » sous « Paramètres d’un pool de réseau de machines virtuelles » |

|

| Nom du commutateur pour réseau interne |

Nom du commutateur qui sera utilisé pour le réseau Cloud Connector interne. Dans la plupart des cas, la valeur suggérée par défaut peut être utilisée. Nom dans .ini fichier : « CorpnetSwitchName » sous « Paramètres d’un pool de réseau de machines virtuelles » |

|

| Nom du commutateur pour réseau externe |

Nom du commutateur qui sera utilisé pour le réseau Cloud Connector externe. Dans la plupart des cas, la valeur suggérée par défaut peut être utilisée. Nom dans .ini fichier : « InternetSwitchName » sous « Paramètres d’un pool de réseaux de machines virtuelles » |

|

| Passerelle par défaut pour le réseau interne |

Cette passerelle doit fournir un accès à Internet (Internet nécessite également la définition du serveur DNS) et sera configurée sur les interfaces internes des composants Cloud Connector. Nom dans .ini fichier : « CorpnetDefaultGateway » sous « Paramètres d’un pool de réseau de machines virtuelles » |

|

| Passerelle par défaut pour l'interface externe du composant Edge |

Sera configurée sur l'interface externe du composant Edge. Nom dans .ini fichier : « InternetDefaultGateway » sous « Paramètres d’un pool de réseau de machines virtuelles » |

|

| Serveur DNS pour réseau interne |

Sera configuré sur l'interface interne de la machine virtuelle temporaire. Doit fournir une résolution de noms pour les noms Internet. Si aucun serveur DNS n'est fourni, la connexion à Internet sera impossible et le déploiement ne s'achèvera pas. Nom dans .ini fichier : « CorpnetDNSIPAddress » sous « Paramètres d’un pool de réseau de machines virtuelles » |

|

| Serveur DNS pour interface externe du composant Edge |

Sera configuré sur l'interface externe du serveur Edge. Nom dans .ini fichier : « InternetDNSIPAddress » sous « Paramètres d’un pool de réseau de machines virtuelles » |

|

| Nom du commutateur de gestion |

Le commutateur de gestion est un commutateur temporaire qui sera créé automatiquement et qui sera utilisé pour la configuration de Cloud Connector pendant le déploiement. Il sera également déconnecté automatiquement après le déploiement. Il doit s’agir d’un sous-réseau différent de tous les autres réseaux utilisés dans Cloud Connector. Dans la plupart des cas, la valeur suggérée par défaut peut être utilisée. Nom dans .ini fichier : « ManagementSwitchName » sous « Paramètres d’un pool de réseau de machines virtuelles » |

|

| Masque de sous-réseau/adresse du sous-réseau de gestion |

Le sous-réseau de gestion est un sous-réseau temporaire qui sera créé automatiquement et qui sera utilisé pour la configuration de Cloud Connector pendant le déploiement. Il sera également déconnecté automatiquement après le déploiement. Il doit s’agir d’un sous-réseau différent de tous les autres réseaux utilisés dans Cloud Connector. Noms dans .ini fichier : « ManagementIPPrefix » et « ManagementIPPrefixLength » sous « Paramètres pour un pool de réseaux de machines virtuelles » |

|

| Ordinateur du magasin central de gestion (CMS) |

Nom de domaine complet unique utilisé pour le magasin central de gestion (CMS). Le nom du domaine AD sera utilisé pour générer le nom de domaine complet. Nom dans .ini fichier : « ServerName » sous « Parameters for Primary Central Management Service » |

Doit faire 15 caractères ou moins. Entrez le nom NETBIOS uniquement. (Nom du pool CMS = Nom du serveur) |

| Adresse IP de la machine du magasin central de gestion |

Adresse IP du serveur CMS (interne dans le réseau de périmètre). Nom dans le fichier INI : « IP » sous « Parameters for Primary Central Management Service » |

|

| Nom du partage de fichiers |

Nom du partage de fichiers à créer sur le serveur CMS pour Skype Entreprise données de réplication (par exemple, CmsFileStore). Dans la plupart des cas, la valeur suggérée par défaut peut être utilisée. Nom dans .ini fichier : « CmsFileStore » sous « Parameters for Primary Central Management Service » |

|

| Nom du pool de composants de médiation |

Nom du pool du composant de médiation. Entrez un nom Netbios uniquement. Le nom de domaine AD sera utilisé pour générer le nom de domaine complet. Nom dans .ini fichier : « PoolName » sous « Paramètres d’un pool de serveurs de médiation » |

Doit faire 15 caractères ou moins. Entrez le nom NETBIOS uniquement. |

| Nom du composant de médiation |

Nom du composant de médiation 1. Entrez un nom Netbios uniquement. Le nom de domaine AD sera utilisé pour générer le nom de domaine complet. Nom dans .ini fichier : « ServerName » sous « Paramètres d’un pool de serveurs de médiation » |

Doit faire 15 caractères ou moins. Entrez le nom NETBIOS uniquement. |

| Composant de médiation Adresse IP de l’ordinateur |

Composant Internal Corpnet IP for Mediation (interne dans le réseau de périmètre). Nom dans .ini fichier : « IP » sous « Paramètres pour un pool de serveurs de médiation » |

|

| Nom interne du pool du serveur Edge |

Nom du pool du composant Edge. Entrez un nom Netbios uniquement. Le nom de domaine AD sera utilisé pour générer le nom de domaine complet. Nom dans .ini fichier : « InternalPoolName » sous « Paramètres d’un pool de serveurs Edge » |

Doit faire 15 caractères ou moins. Entrez le nom NETBIOS uniquement. |

| Nom interne du serveur Edge |

Nom du composant Edge. Entrez un nom Netbios uniquement. Le nom de domaine AD sera utilisé pour générer le nom de domaine complet. Nom dans .ini fichier : « InternalServerName » sous « Paramètres pour un pool de serveurs Edge » |

Doit faire 15 caractères ou moins. Entrez le nom NETBIOS uniquement. |

| Adresse IP interne du serveur Edge |

Adresse IP du réseau de périmètre interne du composant Edge pour communiquer avec d’autres composants de Cloud Connector. Nom dans .ini fichier : « InternalServerIPs » sous « Paramètres pour un pool de serveurs Edge » |

|

| Nom externe du pool d'accès |

Nom du serveur Edge d'accès, par exemple, AP. Ce nom doit correspondre au nom indiqué pour le certificat SSL. Entrez un nom Netbios uniquement. Le nom de domaine SIP sera utilisé pour générer le nom de domaine complet. Un nom de pool externe sera utilisé pour tous les composants Edge du pool. Un pool d’accès edge est requis par site RTC. Nom dans .ini fichier : « ExternalSIPPoolName » sous « Paramètres d’un pool de serveurs Edge » |

Doit faire 15 caractères ou moins. Entrez le nom NETBIOS uniquement. « sip » est réservé et ne peut donc pas être utilisé comme nom. Le nom de domaine complet généré doit correspondre au nom fourni pour le certificat SSL. |

| Adresse IP externe de la périphérie d’accès |

Adresse IP externe du composant Edge : adresse IP publique si aucune adresse NAT n’est disponible, ou adresse IP traduite (spécifiez les deux adresses si mappées). Nom dans .ini fichier : « ExternalSIPIPs » sous « Paramètres pour un pool de serveurs Edge » |

|

| Nom du serveur relais multimédia |

Nom du serveur Edge du serveur relais multimédia audio/vidéo, par exemple, MR. Un seul nom de pool externe sera utilisé pour tous les composants Edge d'un pool. Un pool Edge Media Relay est requis par site RTC. Nom dans .ini fichier : « ExternalMRFQDNPoolName » sous « Paramètres pour un pool de serveurs Edge » |

Doit faire 15 caractères ou moins. Entrez le nom NETBIOS uniquement. |

| Adresse IP externe de Media Relay Edge |

Actuellement, une seule adresse IP est prise en charge. Il s’agit donc de la même adresse IP que l’adresse Edge d’accès, qu’elle soit publique ou mappée (spécifiez les deux adresses si mappées). Il peut s’agir de la même adresse que l’adresse IP externe du composant Edge d’accès. Notez que si Edge se trouve derrière NAT, vous devez également spécifier la valeur du paramètre suivant. Nom dans .ini fichier : « ExternalMRIPs » sous « Paramètres pour un pool de serveurs Edge » |

|

| Adresse IP externe de Media Relay Edge (si Edge se trouve derrière NAT) |

Si votre edge se trouve derrière NAT, vous devez également spécifier l’adresse publique de l’appareil NAT. Nom dans .ini fichier : « ExternalMRPublicIPs » sous « Paramètres pour un pool de serveurs Edge » |

|

| Fabrique et modèle de la passerelle vocale 1 |

Indiquez la marque et le modèle de la passerelle SBC/vocale. Notez que vous pouvez connecter un appareil ou une jonction SIP à partir de la liste des appareils testés à l’adresse https://technet.Microsoft.com/UCOIP. |

|

| Voice Gateway 2 Make and Model (copiez cette ligne si vous avez plus de 2 passerelles) |

Indiquez la marque et le modèle de la passerelle vocale. Notez que vous pouvez connecter un appareil à partir de la liste des appareils testés à l’adresse https://technet.Microsoft.com/UCOIP. |

|

| Nom de la passerelle vocale 1 |

Utilisé pour générer le nom de domaine complet de la machine avec le domaine AD. Nécessaire si TLS est utilisé entre le composant de médiation et la passerelle vocale. Si vous ne prévoyez pas d’utiliser le nom de domaine complet (par exemple, tls n’est pas requis ou la passerelle vocale ne prend pas en charge la connexion à l’aide du nom de domaine complet (adresse IP uniquement) , spécifiez. |

|

| Nom de la passerelle vocale 2 (copiez cette ligne si vous avez plus de 2 passerelles) |

Utilisé pour générer le nom de domaine complet de la machine avec le domaine AD. Nécessaire si TLS est utilisé entre le composant de médiation et la passerelle vocale. Si vous ne prévoyez pas d’utiliser le nom de domaine complet (par exemple, tls n’est pas requis ou la passerelle vocale ne prend pas en charge la connexion à l’aide du nom de domaine complet (adresse IP uniquement) , spécifiez. |

|

| Adresse IP de la passerelle vocale 1 |

Adresse IP de la passerelle vocale. |

|

| Adresse IP de la passerelle vocale 2 (copiez cette ligne si vous avez plus de 2 passerelles) |

Adresse IP de la passerelle vocale. |

|

| Numéro de port de la passerelle vocale 1 (copiez cette ligne si vous avez plus de 2 passerelles) |

Port sur lequel la jonction SIP de la passerelle vocale écoutera, par exemple, 5060. |

|

| Port de la passerelle vocale 2 # |

Port sur lequel la jonction SIP de la passerelle vocale écoutera, par exemple, 5060. |

|

| Protocole Voice Gateway 1 pour le trafic SIP |

TCP ou TLS. |

|

| Protocole Voice Gateway 2 pour le trafic SIP (copiez cette ligne si vous avez plus de 2 passerelles) |

TCP ou TLS. |

|

| Plage de ports multimédias externes pour le trafic à destination et en provenance du composant Edge |

Plage de ports TCP/UDP pour le trafic multimédia à destination et en provenance de l'interface externe du composant Edge. Doit toujours commencer à 50 000. Pour plus d’informations, consultez « Ports et protocoles ». |

50000 - 59 999 |

| Plage de ports multimédias pour communiquer vers/depuis le composant de médiation via le pare-feu interne |

Plage de ports UDP que le composant de médiation utilisera pour communiquer avec les clients et les passerelles (recommandation : 4 ports par appel). |

|

| Plage de ports multimédias pour communiquer vers/depuis Skype Entreprise client via le pare-feu interne |

Ne peut pas être modifiée en raison de la planification. Les ports doivent être ouverts dans le pare-feu interne pour communiquer entre Skype Entreprise clients au sein du réseau interne et avec le composant De médiation. |

50 000 à 50 019 |

| Mot de passe du certificat public |

Doit être indiqué dans le script. |

|

| Mot de passe administrateur en mode sans échec Version 1.4.2 uniquement |

Mot de passe administrateur en mode sans échec pour le domaine Cloud Connector interne |

|

| Mot de passe de l’administrateur de domaine Cloud Connector Version 1.4.2 uniquement |

Mot de passe pour l’administrateur de domaine Cloud Connector (différent de votre domaine de production). Le nom d'utilisateur est Administrator. Vous ne pouvez pas le modifier. |

|

| Mot de passe administrateur des machines virtuelles Version 1.4.2 uniquement |

Utilisé pour configurer le réseau de gestion lors du déploiement. Le nom d'utilisateur est Administrator. Vous ne pouvez pas le modifier. |

|

| CABackupFile Version 2.0 et ultérieures |

Utilisé pour enregistrer le service d’autorité de certification du serveur Active Directory dans un fichier lors du déploiement de plusieurs appliances dans un site Cloud Connector. Assurez-vous d'utiliser le même mot de passe pour toutes les appliances sur un même site Cloud Connector afin d'importer correctement le fichier de sauvegarde AC vers une nouvelle appliance. |

|

| CCEService Version 2.0 et ultérieures |

Utilisé pour le service de gestion Cloud Connector ; nécessite l'accès à l'annuaire de site Cloud Connector. Assurez-vous d'utiliser le même mot de passe pour toutes les appliances sur un même site Cloud Connector. |

|

| Administration du locataire Microsoft 365 ou Office 365 |

Le compte est utilisé par Cloud Connector pour mettre à jour et gérer les paramètres du client pour Cloud Connector : Version 2.0 et ultérieures : informations d’identification pour un compte Microsoft 365 ou Office 365 dédié avec des droits d’administrateur Skype Entreprise. Versions antérieures à la version 2.0 : informations d’identification d’un compte Microsoft 365 ou Office 365 dédié avec des droits d’administrateur de locataire général. |

|

| Activer la prise en charge de REFER. |

Cela déterminera si la prise en charge de SIP REFER est activée ou désactivée sur la configuration de la jonction de votre IP/système PBX. La valeur par défaut est True. Si votre passerelle IP/PBX prend en charge la prise en charge de REFER, laissez la valeur True. Dans le cas contraire, cette valeur doit être redéfinie sur False. Si vous ne savez pas si votre passerelle prend en charge REFER, consultez IP-PBXs et passerelles qualifiées. |

|

| EnableFastFailoverTimer Version 2.0 et ultérieures |

Avec la valeur par défaut « True », si la passerelle ne répond pas aux appels sortants dans les 10 secondes, ils sont routés vers la passerelle disponible suivante ; S’il n’y a pas de jonctions supplémentaires, l’appel est automatiquement supprimé. Cependant, dans une organisation dont les réseaux et les réponses de la passerelle sont lents, ou lorsque la procédure d'établissement d'appel dépasse les 10 secondes, cela peut entraîner l'abandon inutile des appels. Lorsque vous passez des appels vers certains pays/régions, par exemple les Émirats arabes unis ou l’Afghanistan, le processus d’établissement des appels peut prendre plus de 10 secondes. Si vous rencontrez ces problèmes, vous devrez modifier la valeur en « False ». N'oubliez pas de modifier le paramètre correspondant sur le SBC ou la passerelle connecté(e). Les valeurs peuvent être « True » ou « False ». La valeur par défaut est True. |

|

| ForwardCallHistory Version 2.0 et ultérieures |

Ce paramètre est utilisé pour les en-têtes SIP utilisés pour signaler l'appelant initial dans des scénarios de sonnerie simultanée et de transfert d'appel. Définir le paramètre sur « True » entraîne l'activation de deux en-têtes SIP : History-Info Referred-By L’en-tête History-Info est utilisé pour recibler les demandes SIP et « fournir un mécanisme standard pour capturer les informations de l’historique des demandes afin de permettre un large éventail de services pour les réseaux et les utilisateurs finaux » (RFC 4244 - Section 1.1). Pour les interfaces de jonction Cloud Connector, il est utilisé dans les scénarios de boucle et de transfert d’appel simultanés. Les valeurs peuvent être « True » ou « False ». La valeur par défaut est « False ». |

|

| Transfert PAI Version 2.0 et ultérieures |

PAI est une extension privée de SIP qui permet aux serveurs SIP de déclarer l'identité des utilisateurs authentifiés. Pour le fournisseur de jonction SIP, PAI peut être utilisé à des fins de facturation si History-Info et Referred-By en-têtes ne sont pas présents. Lorsque l’option Forward P-Asserted-Identity est activée dans la configuration, le serveur de médiation transfère les en-têtes PAI avec SIP & uri de tel à partir de Cloud Connector vers la jonction SIP. Le serveur de médiation transfère les en-têtes PAI avec les numéros E.164 & de l’URI de tel uniquement reçus sur la jonction SIP à Cloud Connector. Le serveur de médiation transférera également tout en-tête Privacy reçu dans l'une des directions. Si la demande SIP envoyée par le serveur de médiation inclut un en-tête De confidentialité au format « Confidentialité : id » conjointement avec l’en-tête PAI, l’identité déclarée doit rester privée en dehors du domaine d’approbation réseau. Les valeurs peuvent être « True » ou « False ». La valeur par défaut est « False ». |

Exigences en matière de certificats

Chaque composant Edge nécessite un certificat délivré par une autorité de certification publique. Les certificats doivent disposer d'une clé privée exportable pour pouvoir être copiés d'un composant Edge à l'autre. Pour respecter ces exigences, vous devrez choisir entre les options ci-après et indiquer le nom de sujet (SN) et un autre nom de sujet (SAN) pour le certificat :

Si vous disposez d'un domaine SIP unique :

Option 1. Le nom de sujet doit contenir le nom du pool affecté aux composants Edge. Notez que le nom de l’objet ne peut pas être sip.sipdomain.com, car ce nom est réservé au composant edge Skype Entreprise en ligne. L'autre nom de sujet doit contenir sip.sipdomain.com et le nom du pool Edge d'accès :

SN = accessedgepoolnameforsite1.sipdomain.com, SAN = sip.sipdomain.com, acessedgepoolnameforsite1.sipdomain.comOption 2. Si vous souhaitez utiliser un seul certificat avec caractères génériques sur tous les pools de serveurs Edge que vous déployez, vous pouvez saisir le nom de sujet générique *.sipdomain.com au lieu du nom de pool Edge dans le certificat. Le nom de sujet peut être le nom d'un des pools Edge d'accès que vous avez déployés :

SN = accessedgepoolnameforsite1.sipdomain.com, SAN = sip.sipdomain.com, SAN = *.sipdomain.com

Remarque

Vous ne devez pas créer d’entrée DNS externe pour sip.<sipdomain>.com car ce nom appartient au déploiement Microsoft 365 ou Office 365.

Remarque

Si vous souhaitez utiliser un certificat unique pour tous les pools Edge déployés dans votre organisation et ne pouvez pas utiliser un certificat générique comme défini dans l'option 2, vous devrez alors inclure le nom de domaine complet pour tous les pools Edge déployés dans le nom SAN dans le certificat.

Si vous disposez de plusieurs domaines SIP :

Vous devez ajouter sip.sipdomain.com pour chaque domaine SIP, ainsi que le nom des pools Edge d'accès par domaine (il peut s'agir d'un pool physique avec des noms différents). Vous trouverez ci-dessous un exemple d'entrées SN et SAN dans un scénario comportant plusieurs domaines SIP :

Option 1. Le nom de l’objet doit contenir le nom du pool que vous avez attribué aux composants Edge. Notez que le nom de l’objet ne peut pas être sip.sipdomain.com, car ce nom est réservé au composant edge Skype Entreprise en ligne. L'autre nom de sujet doit contenir sip.sipdomain.com et le nom du pool Edge d'accès :

SN = accessedgepoolnameforsite1.sipdomain1.com, SAN = sip.sipdomain1.com, sip.sipdomain2.com, acessedgepoolnameforsite1.sipdomain1.comOption 2.Si vous souhaitez utiliser un certificat générique unique sur tous les serveurs de pool Edge que vous déployez, vous pouvez utiliser une entrée SAN générique *.sipdomain.com au lieu du nom du pool Edge dans le certificat. Le nom de sujet peut être le nom d'un des pools Edge d'accès que vous avez déployés :

SN = accessedgepoolnameforsite1.sipdomain.com, SAN = sip.sipdomain1.com, sip.sipdomain2.com, SAN = *.sipdomain1.com

Remarque

Vous ne devez pas créer d’entrée DNS externe pour sip.<sipdomain>.com car ce nom appartient au déploiement Microsoft 365 ou Office 365.

Dans le cadre d'un déploiement, vous pouvez utiliser le tableau suivant :

| Option | Description | Notes |

|---|---|---|

| Quelle option allez-vous utiliser pour votre déploiement ? |

Option 1 ou 2 |

|

| SN |

Indique le nom de sujet du certificat |

|

| SAN |

Indique l'autre nom de sujet du certificat |

Si vous utilisez TLS entre la passerelle et le serveur de médiation, vous devrez obtenir le certificat racine ou la chaîne de certificats complète pour le certificat assigné à la passerelle.

Aspects relatifs au plan de numérotation

Cloud Connector nécessite l’utilisation d’un plan de numérotation en ligne. Pour plus d’informations sur la configuration d’un plan de numérotation en ligne, consultez Que sont les plans de numérotation ?

Considérations relatives à la haute disponibilité

Lorsque vous déployez Cloud Connector Edition pour la haute disponibilité, vous déployez au moins deux appliances qui font office de sauvegarde l’une pour l’autre. Chaque Appliance se compose de quatre composants : Edge, Mediation, Central Management Store (CMS) et contrôleur de domaine.

En général, si un composant d’un Appliance tombe en panne, Cloud Connector Edition peut continuer à gérer les appels, mais vous devez prendre en compte les éléments suivants :

Mediation, CMS et les considérations relatives au composant du contrôleur de domaine

Supposons que le composant du contrôleur de domaine ou du magasin central de gestion d'une appliance ne fonctionne pas. L'appliance peut toujours traiter les appels entrants et sortants, mais si vous relancez un composant de médiation lorsque le composant du contrôleur de domaine ou du magasin central de gestion est inaccessible, la médiation ne fonctionnera pas. Vous ferez face à la même situation si vous relancez le composant du magasin central de gestion lorsque le contrôleur de domaine est en panne.

Recommandation: Avant de redémarrer les composants, case activée la disponibilité des autres composants dans le Appliance.

Considérations relatives au composant Edge

Si le composant Edge d'une appliance n'est pas disponible, le comportement des appels entrants et sortants changera, de la façon suivante :

Appel sortant : appel de votre utilisateur sur Internet vers un réseau RTC.

Le mécanisme de distribution d'appels dans le cloud identifiera le fait que l'un des composants Edge est hors service et acheminera tous les appels vers une autre appliance, afin que l'appel sortant aboutisse.

Appel entrant : appel du réseau RTC à un utilisateur qui se trouve sur un réseau local ou sur Internet.

Si le composant Edge de l'appliance qui a reçu l'appel ne fonctionne pas, les appels entrants dans cette appliance ne fonctionneront pas, car le composant de médiation ne peut pas rediriger l'appel vers le composant Edge dans l'autre appliance.

Recommandation: Mettez en place un système de surveillance. Après avoir identifié un dysfonctionnement du composant Edge, arrêtez tous les composants du Appliance où le composant Edge n’est pas disponible.

Trafic multimédia de Cloud Connector

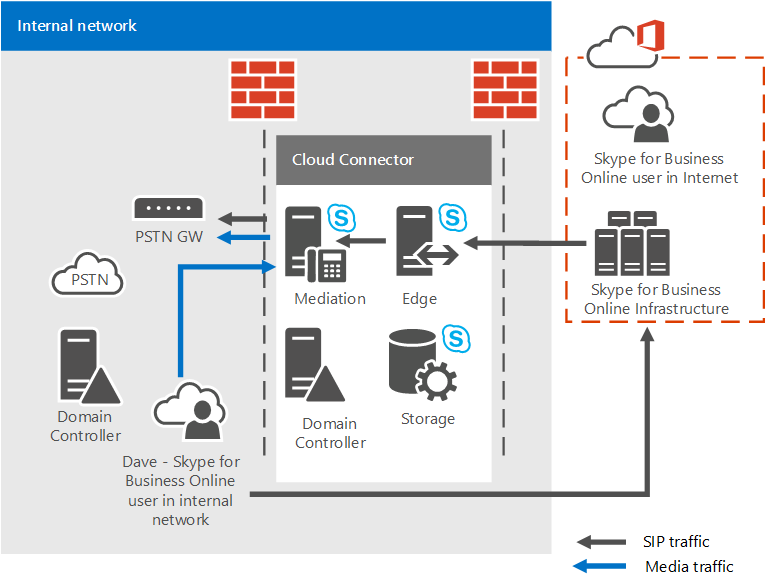

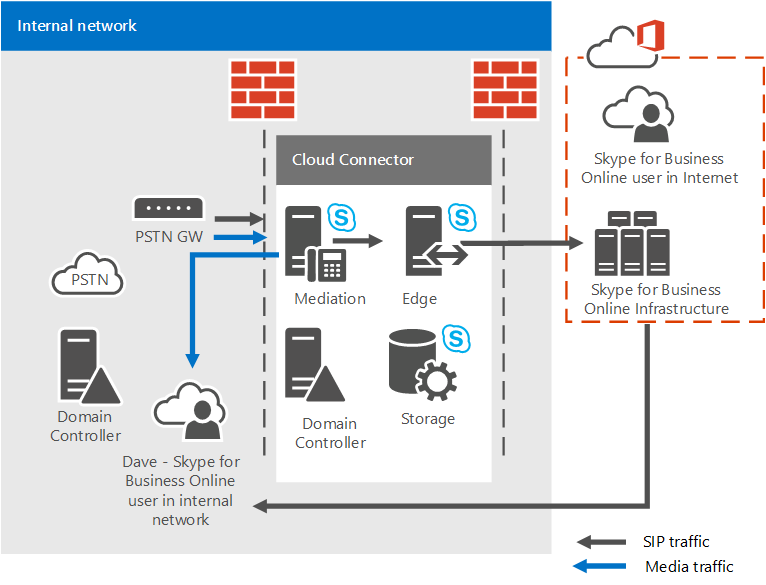

Les diagrammes suivants décrivent le flux d’un appel sortant et entrant via Cloud Connector Edition. Ces informations sont utiles pour comprendre comment la connexion est établie.

Sur la première illustration, un utilisateur interne passe un appel sortant, comme suit :

Dave, un utilisateur hébergé en ligne, mais qui se trouve actuellement sur le réseau interne, appelle un utilisateur RTC externe.

Itinéraires du trafic SIP vers Skype Entreprise Online.

Skype Entreprise Online effectue une recherche inversée du nombre. La recherche inversée de nombres échoue, car ce nombre n’appartient à personne dans le Skype Entreprise organization.

L'appel est acheminé vers le composant Edge (trafic SIP et multimédia par le biais du composant Online Edge dans un premier temps, puis le trafic multimédia vers le composant de médiation par le biais du pare-feu interne).

Si l'itinéraire existe, le composant Edge relaie le trafic vers le composant de médiation dans le réseau de périmètre.

Le composant de médiation envoie le trafic vers la passerelle PSTN.

Sur l'illustration ci-dessous, un utilisateur interne reçoit un appel entrant comme suit :

La passerelle PSTN reçoit un appel pour l'utilisateur Dave, qui est hébergé en ligne, mais se trouve actuellement sur le réseau interne.

Le trafic SIP est acheminé vers le composant de médiation.

Le composant De médiation envoie le trafic SIP au composant Edge, puis Skype Entreprise Online.

Skype Entreprise Online effectue une recherche inversée du nombre et détecte qu’il s’agit de l’utilisateur Dave.

La signalisation SIP est envoyée vers tous les points de présence de Dave.

Le trafic multimédia est établi entre la passerelle et le composant de médiation et entre le composant de médiation et le point de terminaison.

Analyse et résolution des problèmes

Le mécanisme d'analyse et de résolution des problèmes est installé automatiquement avec chaque appliance Cloud Connector. Le mécanisme détecte les événements suivants :

Un ou plusieurs ordinateurs d'une appliance Cloud Connector ne sont pas connectés à un commutateur virtuel interne ou internet.

Un ou plusieurs ordinateurs d'une appliance Cloud Connector sont en état Enregistré ou Arrêté.

Les services ne sont pas exécutés.

Si l’un des événements suivants est détecté, l’ensemble du Appliance Cloud Connector est vidé et marqué comme hors connexion pour empêcher la tentative d’établir des appels à un Appliance défectueux. Les fonctionnalités de récupération automatique de Cloud Connector restaureront ensuite les services et marqueront l'appliance comme étant en ligne. Si la récupération automatique échoue pour une raison quelconque, reportez-vous à Troubleshoot your Cloud Connector deployment.

Sur la machine virtuelle du magasin central de gestion :

Agent réplicateur maître Skype Entreprise

Agent réplicateur de réplicas Skype Entreprise

Sur la machine virtuelle du serveur de médiation :

Agent réplicateur de réplicas Skype Entreprise

Serveur de médiation Skype Entreprise

Sur la machine virtuelle du serveur Microsoft Edge

Agent réplicateur de réplicas Skype Entreprise

Serveur Edge d'accès Skype Entreprise

Serveur Edge audio/vidéo Skype Entreprise

Serveur d'authentification audio/vidéo Skype Entreprise

Serveur Edge de conférence web Skype Entreprise

La règle entrante du pare-feu Windows pour « CS RTCSRV » sur Microsoft Edge, « CS RTCMEDSRV » sur le serveur de médiation est désactivée.

Cloud Connector 2.1 et les versions ultérieures prennent en charge la surveillance de Cloud Connector avec Operations Management Suite (OMS). Pour plus d’informations, reportez-vous à la rubrique Monitor Cloud Connector using Operations Management Suite (OMS).

Pour plus d'informations

Pour plus d'informations, voir les articles suivants :