Accès hybride sécurisé : protéger les applications existantes avec Microsoft Entra ID

Dans cet article, découvrez comment protéger vos applications d’authentification héritées locales et dans le cloud en les connectant à Microsoft Entra ID.

-

- Accès à distance aux applications sur site via le proxy d’application Microsoft Entra

- Protéger les utilisateurs, les applications et les données dans le cloud et localement

- L’utiliser pour publier des applications web locales en externe

Sécuriser l’accès hybride avec des intégrations de partenaires Microsoft Entra ID :

En plus du Proxy d’application, vous pouvez renforcer votre posture de sécurité avec l’accès conditionnel Microsoft Entra et Protection des ID Microsoft Entra.

Authentification unique et authentification multifacteur

Avec Microsoft Entra ID comme fournisseur d’identité (IdP), vous pouvez utiliser des méthodes d’authentification et d’autorisation modernes, comme l’authentification unique (SSO) et l’authentification multifacteur Microsoft Entra pour sécuriser vos applications héritées locales.

Sécuriser l’accès hybride avec le Proxy d’application

Utilisez le Proxy d’application pour protéger les utilisateurs, les applications et les données dans le cloud et localement. Utilisez cet outil pour sécuriser l’accès à distance aux applications web locales. Les utilisateurs n’ont pas besoin d’utiliser un réseau privé virtuel (VPN). Ils se connectent aux applications à partir d’appareils dotés de l’authentification unique.

En savoir plus :

- Accès à distance aux applications sur site via le proxy d’application Microsoft Entra

- Tutoriel : Ajouter une application locale pour un accès à distance via le proxy d’application dans Microsoft Entra ID

- Guide pratique pour configurer l’authentification unique pour une application Proxy d’application

- Utilisation du proxy d’application Microsoft Entra pour publier des applications locales pour les utilisateurs distants

Publication d’applications et gestion des accès

Utilisez l’accès à distance du Proxy d’application en tant que service pour publier facilement vos applications locales à des utilisateurs en dehors du réseau d’entreprise. Contribuez à améliorer la gestion de l’accès cloud sans qu’il soit nécessaire de modifier vos applications locales. Planifiez un déploiement de proxy d’application Microsoft Entra.

Intégrations de partenaires pour les applications : authentification locale et héritée

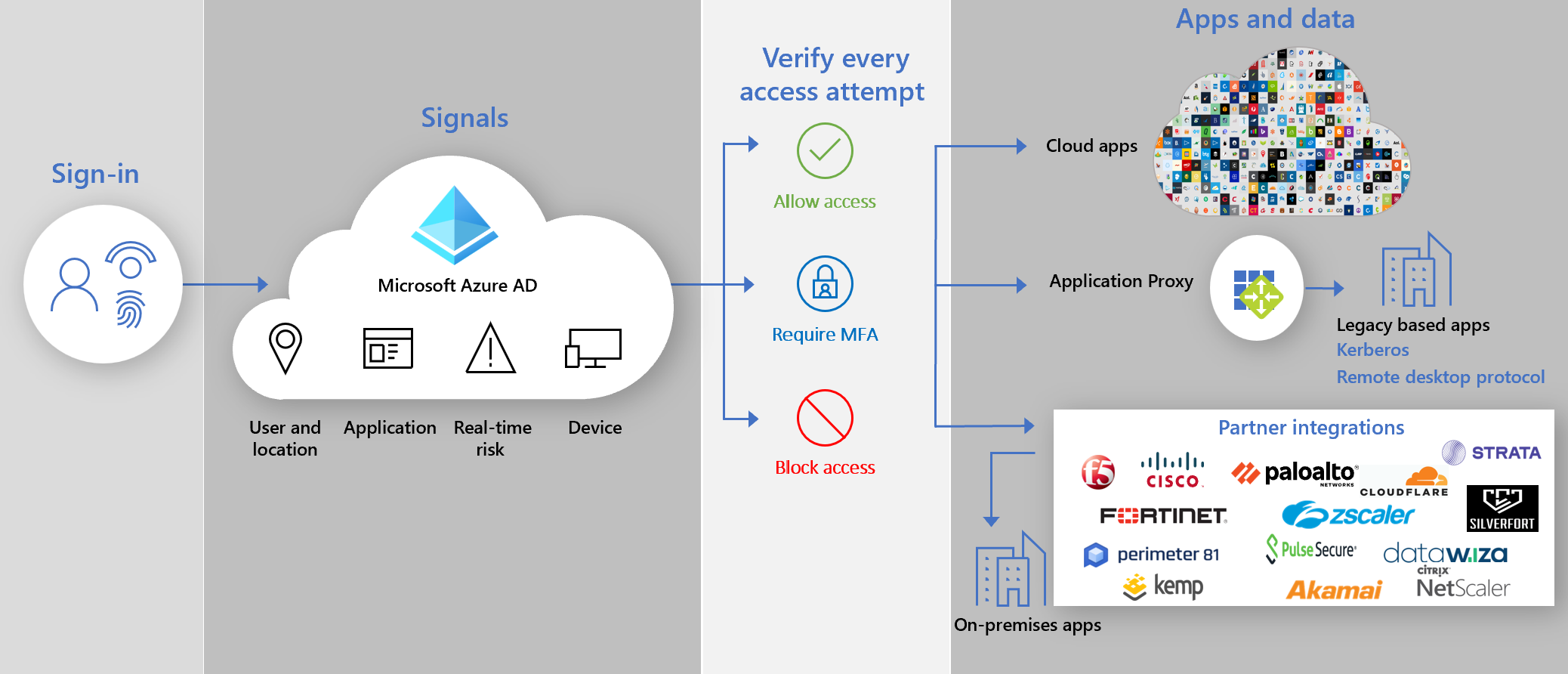

Microsoft collabore avec diverses entreprises qui offrent des solutions prédéfinies pour les applications locales et celles qui utilisent l’authentification héritée. Le diagramme suivant illustre un flux utilisateur de la connexion à l’accès sécurisé aux applications et aux données.

Sécuriser l’accès hybride avec des intégrations de partenaires Microsoft Entra ID

Les partenaires suivants proposent des solutions permettant de prendre en charge les stratégies d’accès conditionnel par application. Consultez les tableaux des sections suivantes pour connaître les partenaires et la documentation d’intégration Microsoft Entra correspondante.

Partenaires offrant des solutions prédéfinies et documentation sur l’intégration correspondante

| Partenaire | Documentation de l’intégration |

|---|---|

| Amazon Web Service, Inc. | Tutoriel : Intégration de Microsoft Entra SSO avec AWS ClientVPN |

| Check Point Software Technologies Ltd. | Tutoriel : intégration de l’authentification unique SSO Microsoft Entra à Check Point Remote Secure Access VPN |

| Cisco Systems, Inc. | Tutoriel : Intégration de l’authentification unique Microsoft Entra à Cisco Secure Firewall – Secure Client |

| Fortinet, Inc. | Tutoriel : Intégration de Microsoft Entra SSO avec FortiGate SSL VPN |

| Palo Alto Networks | Tutoriel : Intégration de Microsoft Entra SSO avec Palo Alto Networks Admin UI |

| Pulse Secure | Tutoriel : Intégration de l’authentification unique Microsoft Entra à Pulse Connect Secure (PCS) Tutoriel : Intégration de l’authentification unique Microsoft Entra à Pulse Secure Virtual Traffic Manager |

| Zscaler, Inc. | Tutoriel : Intégrer Zscaler Private Access à Microsoft Entra ID |

Étapes suivantes

Sélectionnez un partenaire dans les tableaux mentionnés pour savoir comment intégrer leur solution avec Microsoft Entra ID.