Points de terminaison et ensembles de règles Azure DNS Private Resolver

Dans cet article, vous découvrez les composants du service Azure DNS Private Resolver. Les points de terminaison entrants, les points de terminaison sortants et les ensembles de règles de transfert DNS sont abordés. Les propriétés et les paramètres de ces composants sont décrits et des exemples sont fournis pour montrer comment les utiliser.

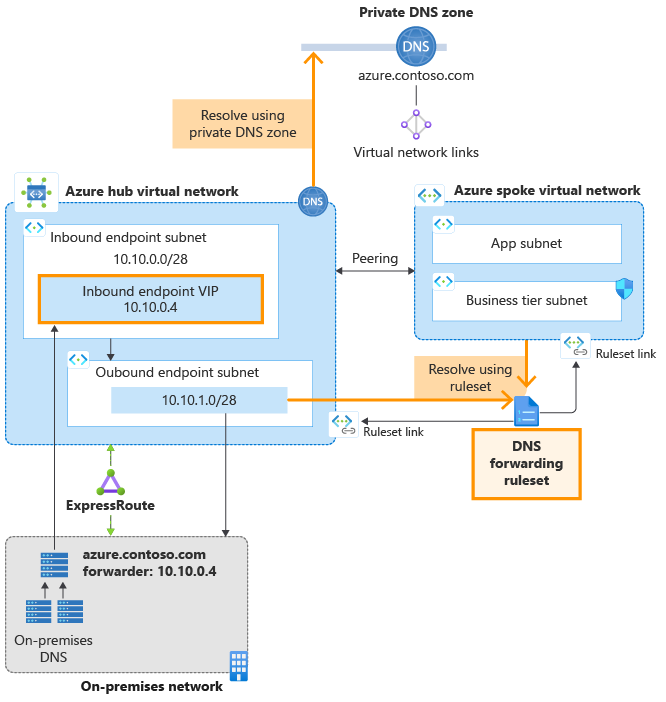

L’architecture d’Azure DNS Private Resolver est résumée dans la figure suivante. Dans cet exemple de réseau, un programme de résolution DNS est déployé dans un réseau virtuel hub homologué avec un réseau virtuel spoke.

Figure 1 : Exemple de réseau hub-and-spoke avec un programme de résolution DNS

- Les liens d’ensemble de règles sont approvisionnés dans l’ensemble de règles de transfert DNS sur les réseaux virtuels hub-and-spoke, ce qui permet aux ressources des deux réseaux virtuels de résoudre les espaces de noms DNS personnalisés à l’aide de règles de transfert DNS.

- Une zone DNS privée est également déployée et liée au réseau virtuel hub, ce qui permet aux ressources du réseau virtuel hub de résoudre les enregistrements dans la zone.

- Le réseau virtuel spoke résout les enregistrements dans la zone privée à l’aide d’une règle de transfert DNS qui transfère les requêtes de zone privée vers l’adresse IP virtuelle du point de terminaison entrant dans le réseau virtuel hub.

- Un réseau local connecté à ExpressRoute est également illustré dans la figure, avec des serveurs DNS configurés pour transférer des requêtes pour la zone privée Azure vers l’adresse IP virtuelle du point de terminaison entrant. Pour plus d’informations sur l’activation de la résolution DNS hybride à l’aide d’Azure DNS Private Resolver, consultez Résoudre les domaines Azure et locaux.

Notes

La connexion de Peering indiquée dans le diagramme n’est pas requise pour la résolution de noms. Les réseaux virtuels liés à partir d’un ensemble de règles de transfert DNS utilisent cet ensemble de règles lors de la résolution de noms, que le réseau virtuel lié échange du trafic ou pas avec le réseau virtuel de l’ensemble de règles.

Comme le suggère le nom, les points de terminaison entrants vont dans Azure. Les points de terminaison entrants fournissent une adresse IP pour transférer les requêtes DNS à partir d’emplacements locaux ou autres vers l’extérieur de votre réseau virtuel. Les requêtes DNS envoyées au point de terminaison entrant sont résolues à l’aide d’Azure DNS. Les zones DNS privées qui sont liées au réseau virtuel où le point de terminaison entrant est provisionné sont résolues par le point de terminaison entrant.

L’adresse IP associée à un point de terminaison entrant fait toujours partie de l’espace d’adressage du réseau virtuel privé où le résolveur privé est déployé. Aucune autre ressource ne peut exister dans le même sous-réseau avec le point de terminaison entrant.

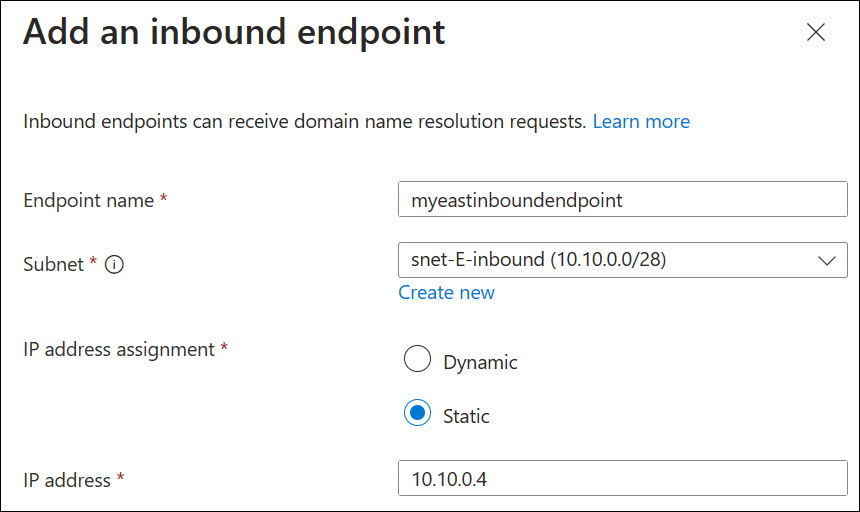

L’adresse IP affectée à un point de terminaison entrant peut être statique ou dynamique. Si vous sélectionnez statique, vous ne pouvez pas choisir une adresse IP réservée dans le sous-réseau. Si vous choisissez une adresse IP dynamique, la cinquième adresse IP disponible dans le sous-réseau est affectée. Par exemple, 10.10.0.4 est la cinquième adresse IP du sous-réseau 10.10.0.0/28 (.0, .1, .2, .3, .4). Si le point de terminaison entrant est réapprovisionné, cette adresse IP peut changer, mais la 5e adresse IP du sous-réseau est normalement réutilisée. L’adresse IP dynamique ne change pas, sauf si le point de terminaison entrant est reconfiguré. L’exemple suivant spécifie une adresse IP statique :

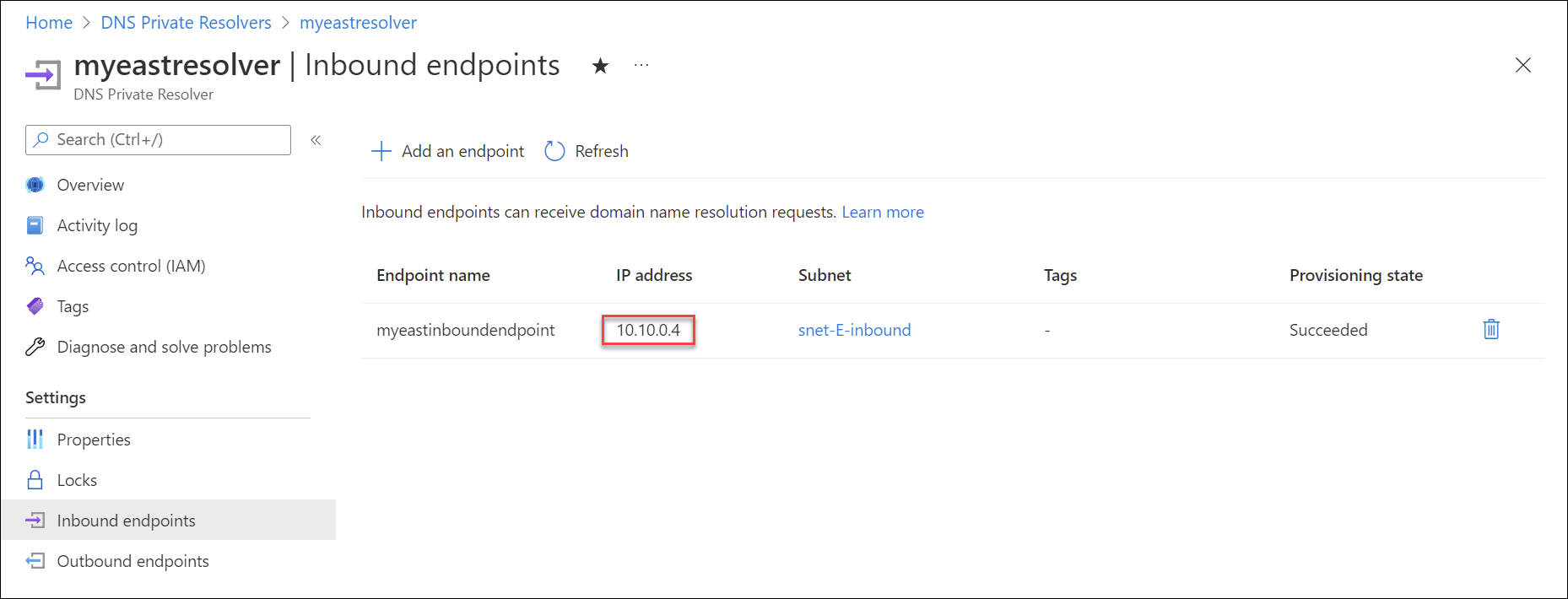

L’exemple suivant montre l’approvisionnement d’un point de terminaison entrant avec une adresse IP virtuelle (VIP) de 10.10.0.4 dans le sous-réseau snet-E-inbound dans un réseau virtuel avec l’espace d’adressage 10.10.0.0/16.

Les points de terminaison sortants sont des points de sortie d’Azure et peuvent être liés à des ensembles de règles de transfert DNS.

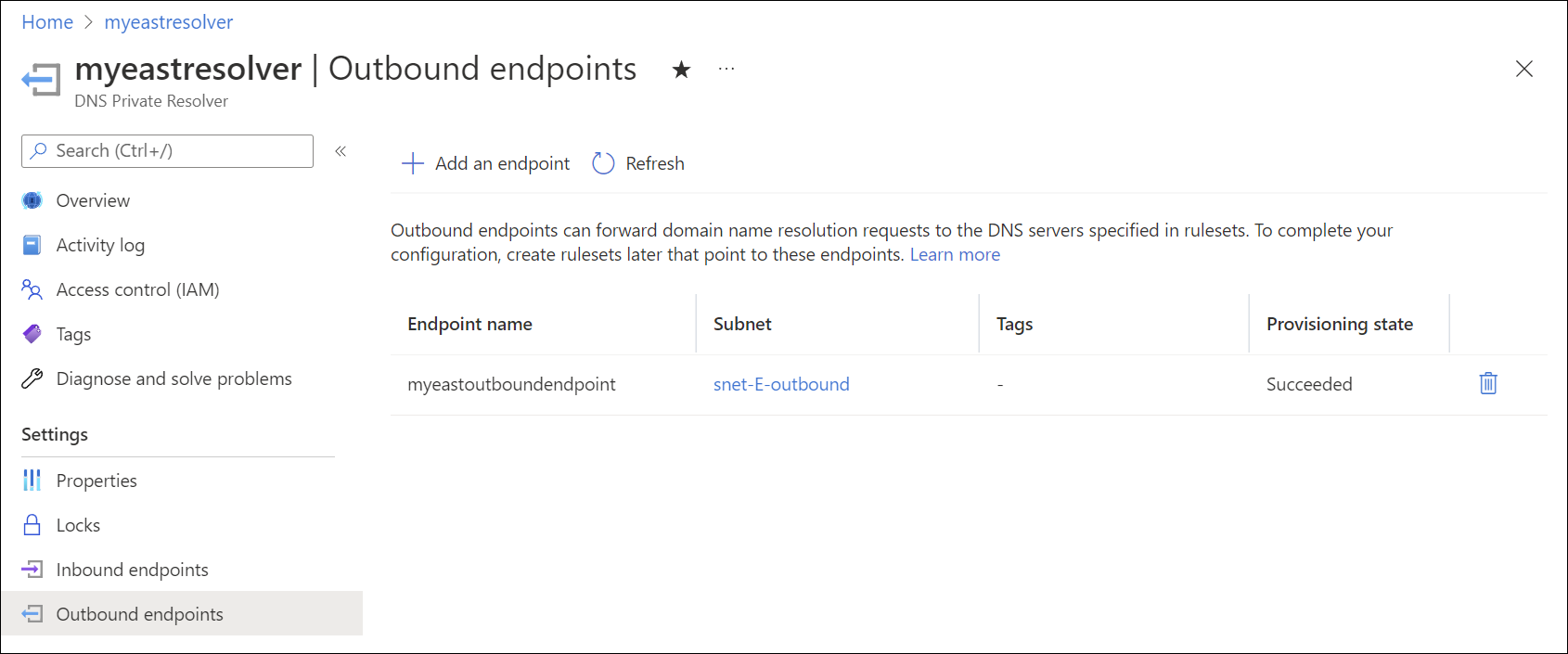

Les points de terminaison sortants font également partie de l’espace d’adressage du réseau virtuel privé où le résolveur privé est déployé. Un point de terminaison sortant est associé à un sous-réseau, mais n’est pas provisionné avec une adresse IP comme le point de terminaison entrant. Aucune autre ressource ne peut exister dans le même sous-réseau avec le point de terminaison sortant. La capture d’écran suivante montre un point de terminaison sortant à l’intérieur du sous-réseau snet-E-outbound.

Les ensembles de règles de transfert DNS vous permettent de spécifier un ou plusieurs serveurs DNS personnalisés pour répondre aux requêtes pour des espaces de noms DNS spécifiques. Les règles individuelles d’un ensemble de règles déterminent comment ces noms DNS sont résolus. Les ensembles de règles peuvent également être liés à un ou plusieurs réseaux virtuels, ce qui permet aux ressources des réseaux virtuels d’utiliser les règles de transfert que vous configurez.

Les ensembles de règles ont les associations suivantes :

- Un ensemble de règles unique peut être associé à jusqu’à 2 points de terminaison sortants appartenant à la même instance DNS Private Resolver. Il ne peut pas être associé à 2 points de terminaison sortants dans deux instances de programme de résolution privée DNS différentes.

- Un ensemble de règles peut avoir jusqu’à 1 000 règles de transfert DNS.

- Un ensemble de règles peut être lié à jusqu’à 500 réseaux virtuels dans la même région.

Un ensemble de règles ne peut pas être lié à un réseau virtuel dans une autre région. Pour plus d’informations sur l’ensemble de règles et autres limites de programme de résolution privé, consultez Quelles sont les limites d’utilisation pour Azure DNS ?.

Quand vous liez un ensemble de règles à un réseau virtuel, les ressources figurant dans ce réseau virtuel utilisent les règles de transfert DNS activées dans l’ensemble de règles. Les réseaux virtuels liés ne sont pas obligés d’échanger du trafic avec le réseau virtuel sur lequel existe le point de terminaison sortant, mais ces réseaux peuvent être configurés comme homologues. Cette configuration est courante dans une conception hub-and-spoke. Dans ce scénario hub-and-spoke, le réseau virtuel spoke n’a pas besoin d’être lié à la zone DNS privée pour résoudre les enregistrements de ressources dans la zone. Dans ce cas, la règle de l’ensemble de règles de transfert pour la zone privée envoie des requêtes au point de terminaison entrant du réseau virtuel hub. Par exemple : azure.contoso.com vers 10.10.0.4.

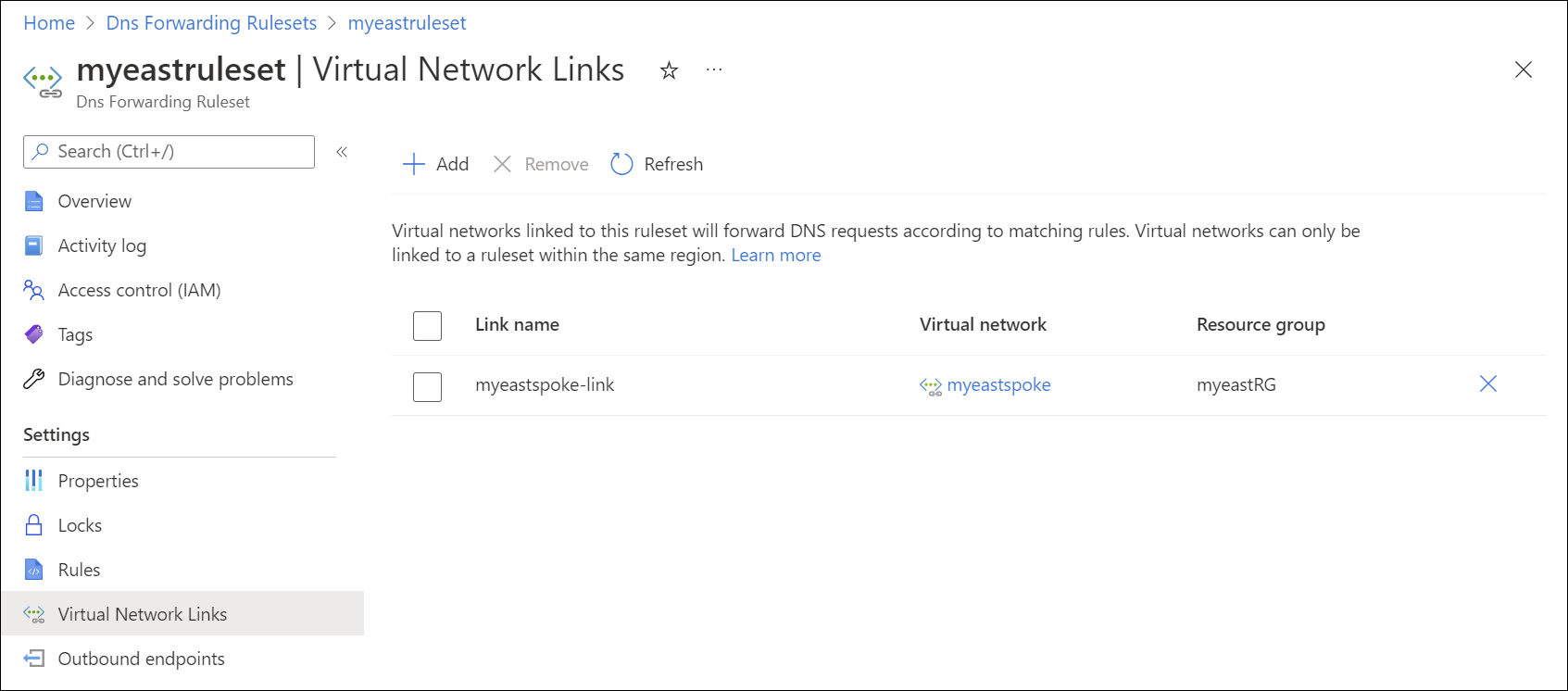

La capture d’écran à suivre montre un ensemble de règles de transfert DNS lié au réseau virtuel spoke : myeastspoke.

Les liens de réseau virtuel pour les ensembles de règles de transfert DNS permettent aux ressources des autres réseaux virtuels d’utiliser des règles de transfert lors de la résolution des noms DNS. Le réseau virtuel avec le résolveur privé doit également être lié à partir de toutes les zones DNS privées pour lesquelles il existe des règles d’ensemble de règles.

Par exemple, les ressources du réseau virtuel myeastspoke peuvent résoudre les enregistrements dans la zone DNS privée azure.contoso.com si :

- L’ensemble de règles configuré dans

myeastvnetest lié àmyeastspoke - Une règle d’ensemble de règles est configurée et activée dans l’ensemble de règles lié pour résoudre

azure.contoso.comà l’aide du point de terminaison entrant dansmyeastvnet

Notes

Vous pouvez également lier un ensemble de règles à un réseau virtuel dans un autre abonnement Azure. Toutefois, le groupe de ressources spécifié doit se trouver dans la même région que le résolveur privé.

Les règles de transfert DNS (règles d’ensemble de règles) ont les propriétés suivantes :

| Propriété | Description |

|---|---|

| Nom de la règle | Nom de votre règle. Le nom doit commencer par une lettre et ne peut contenir que des lettres, des chiffres, des traits de soulignement et des tirets. |

| Nom de domaine | Espace de noms DNS terminé par un point où votre règle s’applique. Cet espace de noms doit avoir zéro étiquette (pour les caractères génériques) ou entre 1 et 34 étiquettes. Par exemple, contoso.com. a deux étiquettes.1 |

| IP:Port de destination | Destination de transfert. Une ou plusieurs paires d’adresses IP et de ports de serveurs DNS qui sont utilisées pour résoudre les requêtes DNS dans l’espace de noms spécifié. |

| État de la règle | État de la règle : activé ou désactivé. Si une règle est désactivée, elle est ignorée. |

1 Les noms de domaine à étiquette unique sont pris en charge.

Si plusieurs règles sont mises en correspondance, la correspondance de préfixe la plus longue est utilisée.

Par exemple, si vous avez les règles suivantes :

| Nom de la règle | Nom de domaine | IP:Port de destination | État de la règle |

|---|---|---|---|

| Contoso | contoso.com : | 10.100.0.2:53 | activé |

| AzurePrivate | azure.contoso.com. | 10.10.0.4:53 | activé |

| Caractère générique | . | 10.100.0.2:53 | activé |

Une requête secure.store.azure.contoso.com correspond à la règle AzurePrivate pour azure.contoso.com et aussi à la règle Contoso pour contoso.com, mais la règle AzurePrivate est prioritaire, car le préfixe azure.contoso est plus long que contoso.

Important

Si une règle est présente dans l’ensemble de règles avec pour destination un point de terminaison entrant du programme de résolution privé, ne liez pas l’ensemble de règles au réseau virtuel où le point de terminaison entrant est configuré. Cette configuration peut occasionner des boucles de résolution DNS. Par exemple : Dans le scénario précédent, aucun lien de l’ensemble de règles ne doit être ajouté à myeastvnet, car le point de terminaison entrant à 10.10.0.4 est configuré dans myeastvnet et une règle est présente qui résout azure.contoso.com grâce au point de terminaison entrant.

Dans cet article, vous trouverez des exemples de règles que vous pouvez utiliser pour des scénarios spécifiques. Les exemples utilisés ne sont pas obligatoires. Vérifiez soigneusement vos règles de transfert.

Si vous incluez une règle de caractère générique dans votre jeu de règles, assurez-vous que le service DNS cible peut résoudre les noms DNS publics. Certains services Azure dépendent de la résolution de noms publics.

- Si plusieurs serveurs DNS sont renseignés comme destination pour une règle, la première adresse IP entrée est utilisée, sauf si elle ne répond pas. Un algorithme d’interruption exponentielle est utilisé pour déterminer si une adresse IP de destination répond ou non.

- Certains domaines sont ignorés lors de l’utilisation d’une règle générique pour la résolution DNS, car ils sont réservés aux services Azure. Pour consulter la liste des domaines réservés, voir Configuration de la zone DNS des services Azure. Les noms DNS à deux étiquettes indiqués dans cet article (par exemple, windows.net, azure.com, azure.net, windowsazure.us) sont réservés aux services Azure.

Important

- Vous ne pouvez pas entrer l’adresse IP Azure DNS 168.63.129.16 comme adresse IP de destination pour une règle. La tentative d’ajout de cette adresse IP génère l’erreur : Exception lors de la requête d’ajout de règle.

- N’utilisez pas l’adresse IP du point de terminaison entrant du programme de résolution privé comme destination de transfert pour les zones non liées au réseau virtuel où le programme de résolution privé est configuré.

La façon dont vous déployez des ensembles de règles de transfert et des points de terminaison entrants dans une architecture hub-and-spoke dépend idéalement de la conception de votre réseau. Deux options de configuration sont brièvement abordées dans les sections suivantes. Pour une discussion plus détaillée avec des exemples de configuration, consultez Architecture du programme de résolution privé.

La liaison d’un ensemble de règles de transfert à un réseau virtuel active les fonctionnalités de transfert DNS dans ce réseau virtuel. Par exemple, si un ensemble de règles contient une règle pour transférer des requêtes vers le point de terminaison entrant d’un programme de résolution privé, ce type de règle peut être utilisé pour permettre la résolution de zones privées liées au réseau virtuel du point de terminaison entrant. Cette configuration peut être utilisée lorsqu'un réseau virtuel Hub est lié à une zone privée et que vous souhaitez permettre à la zone privée d'être résolue dans des réseaux virtuels satellites qui ne sont pas liés à la zone privée. Dans ce scénario, la résolution DNS de la zone privée est effectuée par le point de terminaison entrant dans le réseau virtuel hub.

Le scénario de conception de lien d’ensemble de règles convient le mieux à une architecture DNS distribuée où le trafic réseau est réparti sur votre réseau Azure et peut être unique à certains emplacements. Avec cette conception, vous pouvez contrôler la résolution DNS dans tous les réseaux virtuels liés à l’ensemble de règles en modifiant un seul ensemble de règles.

Notes

Si vous utilisez l’option de lien d’ensemble de règles et qu’il existe une règle de transfert avec le point de terminaison entrant comme destination, ne liez pas l’ensemble de règles de transfert au réseau virtuel hub. La liaison de ce type d’ensemble de règles au même réseau virtuel où le point de terminaison entrant est approvisionné peut entraîner une boucle de résolution DNS.

Les points de terminaison entrants peuvent traiter les requêtes DNS entrantes et peuvent être configurés en tant que DNS personnalisé pour un réseau virtuel. Cette configuration peut remplacer les instances où vous êtes à l’aide de votre propre serveur DNS en tant que DNS personnalisé dans un réseau virtuel.

Le scénario de conception DNS personnalisé convient le mieux à une architecture DNS centralisée où la résolution DNS et le flux de trafic réseau sont principalement vers un réseau virtuel hub et sont contrôlés à partir d’un emplacement central.

Pour résoudre une zone DNS privée à partir d’un réseau virtuel spoke à l’aide de cette méthode, le réseau virtuel où se trouve le point de terminaison entrant doit être lié à la zone privée. Le réseau virtuel hub peut être lié (éventuellement) à un ensemble de règles de transfert. Si un ensemble de règles est lié au hub, tout le trafic DNS envoyé au point de terminaison entrant est traité par l’ensemble de règles.

- Passez en revue les composants, les avantages et les exigences pour Azure DNS Private Resolver.

- Découvrez comment créer un Azure DNS Private Resolver en utilisant Azure PowerShell ou le portail Azure.

- Découvrez comment résoudre des domaines Azure et locaux à l’aide d’Azure DNS Private Resolver.

- Découvrez comment configurer le basculement DNS à l’aide de résolveurs privés.

- Découvrez comment configurer un système DNS hybride à l’aide de résolveurs privés.

- Découvrez certaines des autres fonctionnalités de réseau clés d’Azure.

- Module Learn : Présentation d’Azure DNS.