Configurer le Moniteur de connexion pour Azure ExpressRoute

Cet article vous guide dans la configuration d’une extension Moniteur de connexion pour monitorer ExpressRoute. Le Moniteur de connexion est une solution de monitoring réseau basée sur le cloud qui supervise la connectivité entre les déploiements cloud Azure et les emplacements locaux (comme les succursales). Il fait partie des journaux Azure Monitor et vous permet de monitorer la connectivité réseau pour les connexions de peering privé et Microsoft. En configurant le Moniteur de connexion pour ExpressRoute, vous pouvez identifier les problèmes de réseau et les résoudre.

Notes

Cet article a récemment été mis à jour pour utiliser le terme journaux d’activité Azure Monitor au lieu de Log Analytics. Les données de journal sont toujours stockées dans un espace de travail Log Analytics, et elles sont toujours collectées et analysées par le même service Log Analytics. Nous mettons la terminologie à jour pour mieux refléter le rôle des journaux d’activité dans Azure Monitor. Pour plus d'informations, consultez Modifications de la terminologie d'Azure Monitor.

Avec le Moniteur de connexion pour ExpressRoute, vous pouvez :

- Superviser les pertes et la latence entre différents réseaux virtuels et définir des alertes.

- Monitorer tous les chemins réseau, même les chemins redondants.

- Résoudre les problèmes réseau temporaires et ponctuels qui sont difficiles à répliquer.

- Identifier les segments réseau spécifiques responsables de la dégradation des performances.

Des agents de surveillance sont installés sur plusieurs serveurs, en local et sur Azure. Ces agents communiquent en envoyant des paquets de négociation TCP, ce qui permet à Azure de mapper la topologie réseau et les chemins de trafic.

- Créez un espace de travail Log Analytics.

- Installer et configurer des agents logiciels (inutile pour le peering Microsoft uniquement) :

- Installer des agents de monitoring sur des serveurs locaux et des machines virtuelles Azure (pour le peering privé).

- Configurer les paramètres sur les serveurs d’agent de monitoring pour autoriser la communication (par exemple, ouvrir des ports de pare-feu).

- Configurer des règles de groupe de sécurité réseau (NSG) pour autoriser la communication entre les agents de monitoring sur les machines virtuelles Azure et les agents locaux.

- Activez Network Watcher sur votre abonnement.

- Configurer le monitoring en créant des moniteurs de connexion avec des groupes de test pour monitorer les points de terminaison source et de destination sur votre réseau.

Si vous utilisez déjà Network Performance Monitor (déprécié) ou le Moniteur de connexion et que vous avez un espace de travail Log Analytics dans une région prise en charge, vous pouvez ignorer les étapes 1 et 2, et commencer à l’étape 3.

Créez un espace de travail dans l’abonnement où les réseaux virtuels sont liés au circuit ExpressRoute.

Connectez-vous au portail Azure. Dans l’abonnement où les réseaux virtuels sont connectés à votre circuit ExpressRoute, sélectionnez + Créer une ressource. Recherchez Espace de travail Log Analytics, puis sélectionnez Créer.

Notes

Vous pouvez créer un espace de travail ou utiliser un espace de travail existant. Si vous utilisez un espace de travail existant, vérifiez qu’il a été migré vers le nouveau langage de requête. Plus d’informations...

Créez un espace de travail en entrant ou en sélectionnant les informations suivantes :

Paramètres Valeur Abonnement Sélectionnez l’abonnement avec le circuit ExpressRoute. Groupe de ressources Créez un groupe de ressources ou sélectionnez-en un existant. Name Entrez un nom pour identifier cet espace de travail. Région Sélectionnez une région où créer l’espace de travail. Notes

Le circuit ExpressRoute peut être n’importe où dans le monde. Il ne doit pas nécessairement se trouver dans la même région que l’espace de travail.

Sélectionnez Vérifier + créer pour valider, puis Créer pour déployer l’espace de travail. Après le déploiement, passez à la section suivante pour configurer la solution de monitoring.

Terminez le script Azure PowerShell en remplaçant les valeurs $SubscriptionId, $location, $resourceGroup et $workspaceName. Exécutez ensuite le script pour configurer la solution de supervision.

$subscriptionId = "Subscription ID should come here"

Select-AzSubscription -SubscriptionId $subscriptionId

$location = "Workspace location should come here"

$resourceGroup = "Resource group name should come here"

$workspaceName = "Workspace name should come here"

$solution = @{

Location = $location

Properties = @{

workspaceResourceId

workspaceResourceId = "/subscriptions/$($subscriptionId)/resourcegroups/$($resourceGroup)/providers/Microsoft.OperationalInsights/workspaces/$($workspaceName)"

}

Plan = @{

Name = "NetworkMonitoring($($workspaceName))"

Publisher = "Microsoft"

Product = "OMSGallery/NetworkMonitoring"

PromotionCode = ""

}

ResourceName = "NetworkMonitoring($($workspaceName))"

ResourceType = "Microsoft.OperationsManagement/solutions"

ResourceGroupName = $resourceGroup

}

New-AzResource @solution -Force

Une fois que vous avez configuré la solution de monitoring, installez et configurez les agents de monitoring sur vos serveurs.

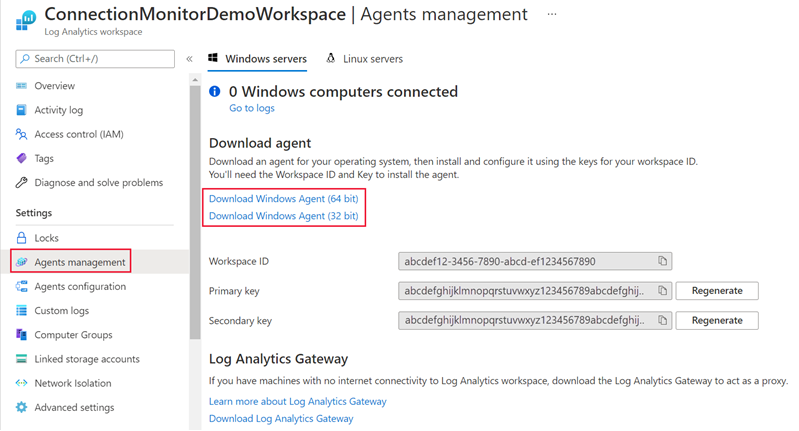

Accédez à l’espace de travail Log Analytics, puis sélectionnez Gestion des agents sous Paramètres. Téléchargez l’agent qui correspond au système d’exploitation de votre machine.

Copiez l’ID d’espace de travail et la clé primaire et collez-les dans le bloc-notes.

Pour les machines Windows, téléchargez et exécutez ce script PowerShell EnableRules.ps1 dans une fenêtre PowerShell avec des privilèges d’administrateur. Le script ouvre le port de pare-feu approprié pour les transactions TCP.

Pour les machines Linux, changez le numéro de port manuellement :

- Accédez à /var/opt/microsoft/omsagent/npm_state.

- Ouvrez le fichier npmdregistry.

- Changez la valeur du numéro de port

PortNumber:<port of your choice>.

Installez l’agent Log Analytics sur au moins deux serveurs des deux côtés de la connexion ExpressRoute, pour la redondance. Effectuez les étapes suivantes :

Sélectionnez le système d’exploitation approprié pour effectuer les étapes d’installation de l’agent Log Analytics sur vos serveurs :

Après l’installation, Microsoft Monitoring Agent s’affiche dans le Panneau de configuration. Passez en revue votre configuration, puis vérifier la connectivité de l’agent aux journaux Azure Monitor.

Répétez les étapes 1 et 2 pour les autres machines locales que vous voulez monitorer.

Si vous créez une machine virtuelle Azure pour le monitoring de la connectivité, vous pouvez installer l’Agent Network Watcher pendant la création de la machine virtuelle.

Si vous utilisez une machine virtuelle existante, installez l’Agent Network séparément pour Linux et pour Windows.

Vérifiez que les règles de pare-feu autorisent les paquets sur TCP ou ICMP entre les serveurs source et de destination pour le monitoring de la connexion.

Exécutez le script PowerShell EnableRules (téléchargé précédemment) dans une fenêtre PowerShell avec des privilèges d’administrateur. Ce script crée les clés de Registre et les règles de pare-feu Windows nécessaires.

Notes

Le script configure les règles de pare-feu Windows uniquement sur le serveur sur lequel il s’exécute. Vérifiez que les pare-feu réseau autorisent le trafic pour le port TCP utilisé par le Moniteur de connexion.

Changez manuellement les numéros de port :

- Accédez à /var/opt/microsoft/omsagent/npm_state.

- Ouvrez le fichier npmdregistry.

- Changez la valeur du numéro de port

PortNumber:<port of your choice>. Vérifiez que le même numéro de port est utilisé pour tous les agents d’un espace de travail.

Pour monitorer des serveurs dans Azure, configurez des règles NSG pour autoriser le trafic TCP ou ICMP en provenance du Moniteur de connexion. Le port par défaut est 8084.

Pour plus d’informations sur NSG, consultez le tutoriel sur le filtrage du trafic réseau.

Notes

Vérifiez que les agents sont installés (localement et sur Azure), et exécutez le script PowerShell avant de continuer.

Vérifiez que Network Watcher est activé pour votre abonnement. Pour plus d’informations, consultez Activer Network Watcher.

Pour obtenir une vue d’ensemble de la création d’un moniteur de connexion, de tests et de groupes de tests, consultez Créer un moniteur de connexion. Suivez ces étapes pour configurer le monitoring de la connexion pour le peering privé et le peering Microsoft :

Dans le portail Azure, accédez à votre ressource Network Watcher, puis sélectionnez Moniteur de connexion sous Supervision. Sélectionnez Créer pour créer un moniteur de connexion.

Sous l’onglet Informations de base, sélectionnez la région où vous avez déployé votre espace de travail Log Analytics dans le champ Région. Pour Configuration de l’espace de travail, sélectionnez l’espace de travail Log Analytics que vous avez créé précédemment. Sélectionnez ensuite Suivant : Groupes de tests >>.

Dans la page Ajouter les détails du groupe de tests, ajoutez les points de terminaison source et de destination de votre groupe de tests. Entrez un Nom pour ce groupe de tests.

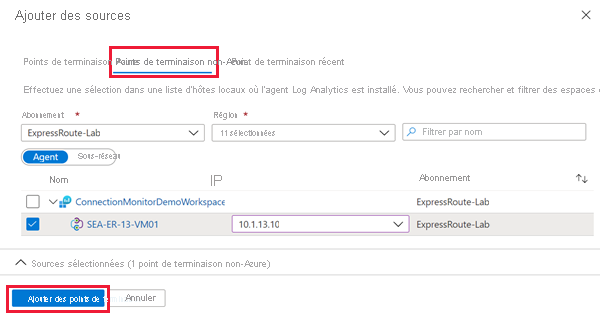

Sélectionnez Ajouter la source et accédez à l’onglet Points de terminaison non-Azure. Choisissez les ressources locales à monitorer qui ont l’agent Log Analytics installé, puis sélectionnez Ajouter des points de terminaison.

Sélectionnez Ajouter des destinations.

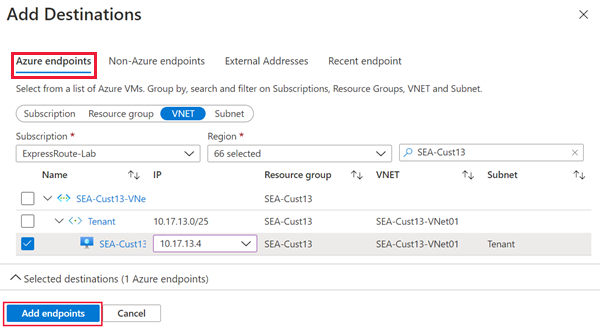

Pour monitorer la connectivité sur un peering privé ExpressRoute, accédez à l’onglet Points de terminaison Azure. Choisissez les ressources Azure à monitorer qui ont l’agent Network Watcher installé. Sélectionnez l’adresse IP privée de chaque ressource dans la colonne IP. Sélectionnez Ajouter des points de terminaison.

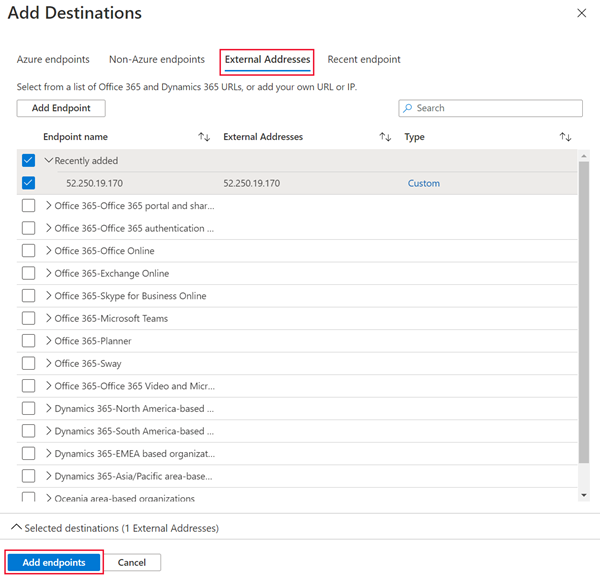

Pour monitorer la connectivité sur un peering Microsoft ExpressRoute, accédez à l’onglet Adresses externes. Sélectionnez les points de terminaison des services Microsoft que vous voulez monitorer. Sélectionnez Ajouter des points de terminaison.

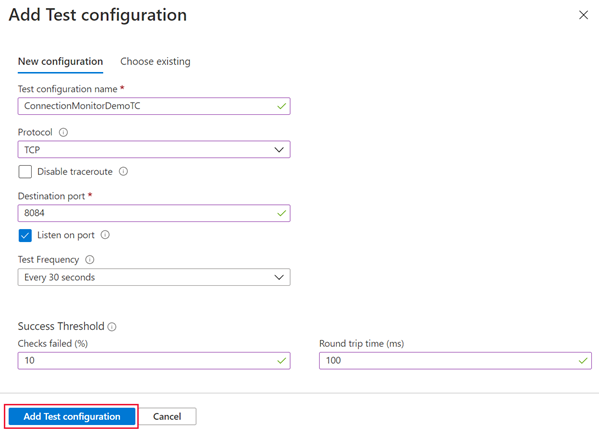

Sélectionnez Ajouter une configuration de test. Choisissez TCP comme protocole, puis entrez le port de destination que vous avez ouvert sur vos serveurs. Configurez la fréquence de test et les seuils pour les échecs de vérification et la durée d’aller-retour. Sélectionnez Ajouter une configuration de test.

Sélectionnez Ajouter un groupe de tests une fois que vous avez ajouté vos sources, vos destinations et votre configuration de test.

Sélectionnez Suivant : Créer une alerte >> si vous voulez créer des alertes. Une fois l’opération terminée, sélectionnez Vérifier + créer, puis Créer.

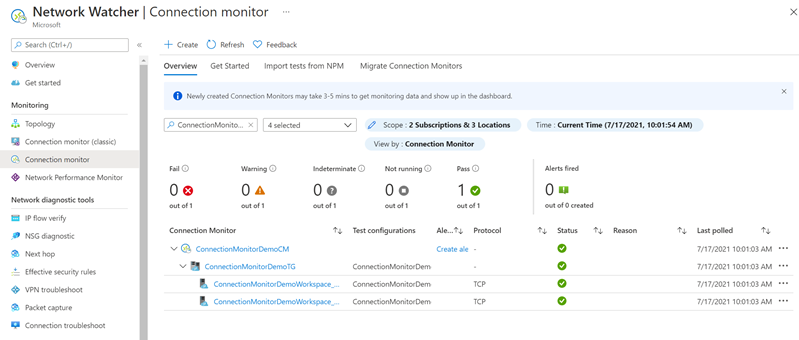

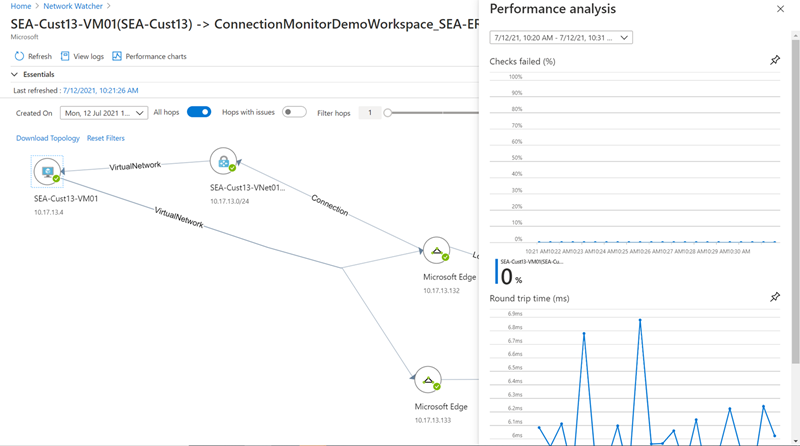

Accédez à votre ressource Network Watcher, puis sélectionnez Moniteur de connexion sous Supervision. Vous devriez voir votre nouveau moniteur de connexion au bout de 5 minutes. Pour afficher la topologie du réseau et les graphiques de performances du moniteur de connexion, sélectionnez le test dans la liste déroulante des groupes de tests.

Dans le panneau Analyse des performances, consultez le pourcentage d’échec de vérification et les résultats de durée d’aller-retour de chaque test. Ajustez le délai d’exécution des données affichées en utilisant la liste déroulante en haut du panneau.

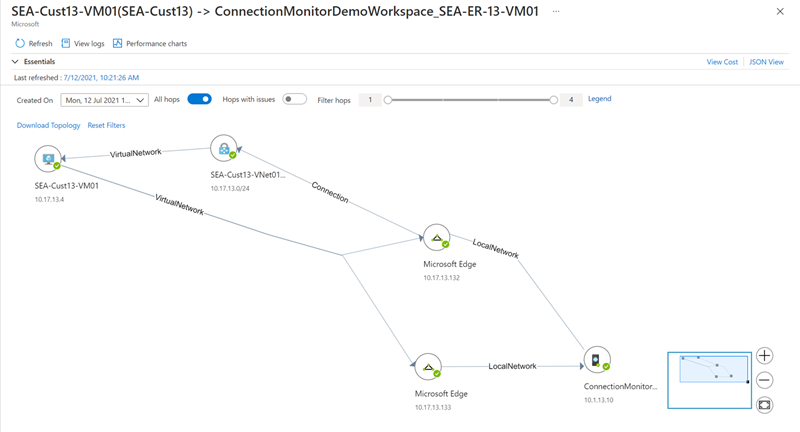

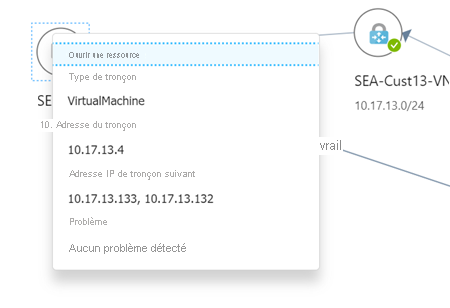

La fermeture du panneau Analyse des performances révèle la topologie du réseau détectée par le moniteur de connexion entre les points de terminaison source et de destination. Cette vue montre les chemins de trafic bidirectionnels et la latence tronçon par tronçon avant d’atteindre le réseau de périmètre de Microsoft.

Si vous sélectionnez un tronçon dans la vue de la topologie, des informations supplémentaires sur le tronçon s’affichent. Tous les problèmes détectés par le moniteur de connexion s’affichent ici.

En savoir plus sur la supervision d’Azure ExpressRoute