Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Cet article liste les fonctionnalités récentes ajoutées à Microsoft Sentinel et les nouvelles fonctionnalités des services associés qui offrent une expérience utilisateur améliorée dans Microsoft Sentinel. Pour connaître les nouvelles fonctionnalités liées aux opérations de sécurité unifiées dans le portail Defender, consultez les nouveautés des opérations de sécurité unifiées ?

Les fonctionnalités répertoriées ont été publiées au cours des six derniers mois. Pour plus d’informations sur les fonctionnalités précédentes fournies, consultez nos blogs Tech Community.

Remarque

Pour plus d’informations sur la disponibilité des fonctionnalités dans les clouds du secteur public américain, consultez les tableaux Microsoft Sentinel dans Disponibilité des fonctionnalités cloud pour les clients du secteur public américain.

Juin 2025

Plateforme de connecteurs sans code (CCP) renommée codeless Connector Framework (CCF)

Microsoft Sentinel Codeless Connector Platform (CCP) a été renommé CCF (Codeless Connector Framework). Le nouveau nom reflète l’évolution de la plateforme et évite la confusion avec d’autres services orinés de plateforme, tout en offrant toujours la même facilité d’utilisation et de flexibilité que celle attendue par les utilisateurs.

Pour plus d’informations, consultez Créer un connecteur sans code et déverrouiller le potentiel de l’infrastructure de connecteur sans code de Microsoft Sentinel et faire plus rapidement avec Microsoft Sentinel.

Consolidation de la documentation du connecteur

Nous avons consolidé la documentation de référence du connecteur, en fusionnant les articles distincts du connecteur en un seul tableau de référence complet. Vous trouverez la nouvelle référence de connecteur sur les connecteurs de données Microsoft Sentinel.

Sélectionnez le nom du connecteur pour développer la ligne et voir les détails.

mai 2025

- Tous les Microsoft Sentinel cas d’usage généralement disponibles dans le portail Defender

- Table IdentityInfo unifiée

- Ajouts à la prise en charge de l’optimisation SOC (Préversion)

Tous les Microsoft Sentinel cas d’usage généralement disponibles dans le portail Defender

Tous les cas d’usage Microsoft Sentinel en disponibilité générale, y compris les fonctionnalités multilocataires et multi-espaces de travail et la prise en charge de tous les clouds gouvernementaux et commerciaux, sont désormais également pris en charge pour la disponibilité générale dans le portail Defender.

Nous vous recommandons d’intégrer vos espaces de travail au portail Defender pour tirer parti des opérations de sécurité unifiées. Pour plus d’informations, consultez l’article suivant :

Pour plus d’informations, consultez l’article suivant :

- Le meilleur de Microsoft Sentinel - maintenant dans Microsoft Defender (blog)

- Microsoft Sentinel sur le portail Microsoft Defender

- Transition de votre environnement Microsoft Sentinel vers le portail Defender

Table IdentityInfo unifiée

Les clients de Microsoft Sentinel dans le portail Defender qui ont activé UEBA peuvent désormais tirer parti d’une nouvelle version de la table IdentityInfo , située dans la section De chasse avancée du portail Defender, qui inclut le plus grand ensemble possible de champs communs aux portails Defender et Azure. Cette table unifiée permet d’enrichir vos enquêtes de sécurité sur l’ensemble du portail Defender.

Pour plus d’informations, consultez la table IdentityInfo.

Ajouts à la prise en charge de l’optimisation SOC (Préversion)

Prise en charge de l'optimisation SOC pour :

- Recommandations de marquage AI MITRE ATT&CK (Aperçu) : utilise l'intelligence artificielle pour suggérer le marquage des détections de sécurité avec les tactiques et techniques MITRE ATT&CK.

- Recommandations basées sur les risques (préversion) : recommande d’implémenter des contrôles pour combler les lacunes de couverture liées aux cas d’usage susceptibles d’entraîner des risques métier ou des pertes financières, notamment des risques opérationnels, financiers, de réputation, de conformité et juridiques.

Pour plus d’informations, consultez la référence d’optimisation SOC.

Avril 2025

- Solution Microsoft Sentinel pour Microsoft Business Apps généralement disponible dans le portail Azure

- Security Copilot génère des résumés d’incidents dans Microsoft Sentinel dans le portail Azure (préversion)

- Prise en charge de plusieurs espaces de travail et plusieurs locataires pour Microsoft Sentinel dans le portail Defender (préversion)

- Microsoft Sentinel ingère désormais tous les objets et indicateurs STIX dans de nouvelles tables de veille des menaces (préversion)

- Prise en charge de l'optimisation SOC pour les colonnes non utilisées (préversion)

Solution Microsoft Sentinel pour Microsoft Business Apps généralement disponible dans le portail Azure

La solution Microsoft Sentinel pour Microsoft Business Apps est désormais en disponibilité générale dans le portail Azure.

Security Copilot génère des résumés d’incidents dans Microsoft Sentinel dans le portail Azure (préversion)

Microsoft Sentinel dans le portail Azure propose désormais des résumés d’incidents (en préversion) générés par Security Copilot, le mettant en ligne avec le portail Defender. Ces résumés donnent à vos analystes de sécurité les informations préalables dont ils ont besoin pour comprendre, trier et commencer à examiner rapidement les incidents de développement.

Pour plus d’informations, consultez Résumer les incidents Microsoft Sentinel avec Security Copilot.

Prise en charge de plusieurs espaces de travail et plusieurs locataires pour Microsoft Sentinel dans le portail Defender (préversion)

Pour la préversion, dans le portail Defender, connectez-vous à un espace de travail principal et à plusieurs espaces de travail secondaires pour Microsoft Sentinel. Si vous intégrez Microsoft Sentinel à Defender XDR, les alertes d’un espace de travail principal sont corrélées avec les données Defender XDR. Par conséquent, les incidents incluent des alertes de l’espace de travail principal de Microsoft Sentinel et de Defender XDR. Tous les autres espaces de travail intégrés sont considérés comme des espaces de travail secondaires. Les incidents sont créés en fonction des données de l’espace de travail et n’incluent pas de données Defender XDR.

- Si vous envisagez d’utiliser Microsoft Sentinel dans le portail Defender sans defender XDR, vous pouvez gérer plusieurs espaces de travail. Toutefois, l’espace de travail principal n’inclut pas de données Defender XDR et vous n’aurez pas accès aux fonctionnalités Defender XDR.

- Si vous travaillez avec plusieurs locataires et plusieurs espaces de travail par locataire, vous pouvez également utiliser la gestion multitenant de Microsoft Defender pour consulter les incidents et les alertes, et pour rechercher les données dans Recherche avancée, concernant plusieurs espaces de travail et locataires.

Pour plus d’informations, consultez les articles suivants :

- Plusieurs espaces de travail Microsoft Sentinel dans le portail Defender

- Connecter Microsoft Sentinel au portail Microsoft Defender

- Gestion multilocataire de Microsoft Defender

- Afficher et gérer les incidents et les alertes dans la gestion multitenants de Microsoft Defender

- Repérage avancé dans la gestion multilocataire Microsoft Defender

Microsoft Sentinel ingère désormais tous les objets et indicateurs STIX dans de nouvelles tables de renseignements sur les menaces (version préliminaire).

Microsoft Sentinel ingère désormais des objets et des indicateurs STIX dans les nouvelles tables de renseignement sur les menaces, ThreatIntelIndicators et ThreatIntelObjects. Les nouvelles tables prennent en charge le nouveau schéma STIX 2.1, qui vous permet d’ingérer et d’interroger différents objets de renseignement sur les menaces, notamment identity, , attack-patternthreat-actoret relationship.

Microsoft Sentinel ingérera toutes les informations sur les menaces dans les nouvelles tables ThreatIntelIndicators et ThreatIntelObjects, tout en continuant à ingérer les mêmes données dans la table héritée ThreatIntelligenceIndicator jusqu'au 31 juillet 2025.

Veillez à mettre à jour vos requêtes, règles d’analyse et de détection personnalisées, classeurs et automatisation pour utiliser les nouvelles tables d’après le 31 juillet 2025. Après cette date, Microsoft Sentinel cesse d’ingérer des données dans la table héritée ThreatIntelligenceIndicator . Nous mettons à jour toutes les solutions prêtes à l’emploi de renseignement sur les menaces dans le hub de contenu afin de tirer parti des nouvelles tables.

Pour plus d’informations, consultez les articles suivants :

- Renseignement sur les menaces dans Microsoft Sentinel

- Utiliser des objets et des indicateurs STIX pour améliorer le renseignement sur les menaces et la chasse aux menaces dans Microsoft Sentinel (préversion)

Prise en charge de l'optimisation SOC pour les colonnes non utilisées (préversion)

Pour optimiser votre ratio coût/valeur de sécurité, l’optimisation SOC met en évidence les connecteurs de données ou les tables peu utilisés. L'optimisation SOC met désormais en évidence les colonnes non utilisées dans vos tables. Pour plus d’informations, consultez Référence aux recommandations d’optimisation de SOC.

mars 2025

Connexion sans agent à SAP désormais en préversion publique

Le connecteur de données sans agent Microsoft Sentinel pour SAP et le contenu de sécurité associé est désormais inclus, en préversion publique, dans la solution pour les applications SAP. Cette mise à jour inclut également les améliorations suivantes pour le connecteur de données sans agent :

- Instructions améliorées dans le portail pour le déploiement et la configuration du connecteur de données. La documentation externe est mise à jour pour s’appuyer sur les instructions du portail.

- Plus de données ingérées, telles que les journaux de modification des documents et les données de référence utilisateur.

- Paramètres facultatifs pour personnaliser le comportement du connecteur de données (facultatif).

- Un nouvel outil pour vérifier les prérequis et la compatibilité du système, recommandé avant le déploiement et lors de la résolution des problèmes.

Pour plus d’informations, consultez l’article suivant :

- Solution Microsoft Sentinel pour les applications SAP : Aperçu du déploiement

- Applications Solution Microsoft Sentinel pour SAP – Informations de référence sur les fonctions

- Résolution des problèmes liés au déploiement de votre solution Microsoft Sentinel pour applications SAP

Janvier 2025

- Optimiser les flux de veille des menaces avec des règles d’ingestion

- Règle d’analyse correspondante désormais en disponibilité générale (GA)

- Interface de gestion de la veille des menaces mise à jour

- Accédez au repérage avancé avec de nouveaux objets STIX en optant pour de nouvelles tables de renseignements sur les menaces

- L’API Threat Intelligence Upload prend désormais en charge d’autres objets STIX

- Les connecteurs de données Microsoft Defender Threat Intelligence sont désormais en disponibilité générale (GA)

- Prise en charge des fichiers Bicep pour les référentiels (préversion)

- Mises à jour d’optimisation de SOC pour la gestion unifiée de la couverture

- Afficher le contenu granulaire de la solution dans le hub de contenu Microsoft Sentinel

Optimiser les flux de renseignements sur les menaces avec des règles d'intégration

Optimisez les flux de veille des menaces en filtrant et en améliorant les objets avant qu’ils ne soient envoyés à votre espace de travail. Les règles d’ingestion mettent à jour les attributs des objets de veille des menaces, ou suppriment entièrement les objets. Lisez l’annonce du blog ici !

Pour plus d’informations, consultez Comprendre les règles d’ingestion de veille des menaces.

Règle d’analyse correspondante désormais en disponibilité générale (GA)

Microsoft fournit l’accès à sa veille des menaces premium par le biais de la règle d’analyse Defender Threat Intelligence, qui est désormais en disponibilité générale (GA). Pour en savoir plus sur la façon de tirer parti de cette règle qui génère des alertes et des incidents de haute précision, consultez Utilisez les analyses de correspondance pour détecter les menaces.

L’interface de gestion de la veille des menaces a migré

La veille des menaces pour Microsoft Sentinel dans le portail Defender a été modifiée ! Nous avons renommé la page Gestion Intel et l’avons déplacée avec d'autres flux de travail d'intelligence sur les menaces. Il n'y a aucun changement pour les clients utilisant Microsoft Sentinel dans l’expérience Azure.

Les améliorations aux fonctionnalités de veille des menaces sont disponibles pour les clients utilisant les deux expériences Microsoft Sentinel. L’interface de gestion simplifie la création et l’organisation de la veille des menaces avec ces fonctionnalités clés :

- Définissez des relations quand vous créez de nouveaux objets STIX.

- Organisez la veille des menaces existante avec le nouveau générateur de relations.

- Créez plusieurs objets rapidement en copiant les métadonnées courantes d’un objet TI existant ou nouveau en utilisant une fonctionnalité de duplication.

- Utilisez la recherche avancée pour trier et filtrer vos objets de veille des menaces sans même écrire une requête Log Analytics.

Pour plus d’informations, consultez les articles suivants :

- Nouveaux objets STIX dans Microsoft Sentinel

- Comprendre le renseignement sur les menaces

- Identifier les adversaires à partir des renseignements sur les menaces dans le portail Defender

Déverrouiller le repérage avancé avec de nouveaux objets STIX en choisissant de nouvelles tables de veille des menaces

Les tables qui prennent en charge le nouveau schéma d’objets STIX ne sont pas disponibles publiquement. Pour interroger la veille des menaces des objets STIX avec KQL et déverrouiller le modèle de repérage qui les utilise, demandez à participer avec ce formulaire. Intégrez vos renseignements sur les menaces dans les nouvelles tables, ThreatIntelIndicators et ThreatIntelObjects, parallèlement ou en remplacement de la table actuelle, ThreatIntelligenceIndicator, avec ce processus d’acceptation.

Pour découvrir plus d’informations, consultez l’annonce du blog Nouveaux objets STIX dans Microsoft Sentinel.

L’API Threat Intelligence Upload prend désormais en charge d’autres objets STIX

Tirez le meilleur parti de vos plateformes de veille des menaces quand vous les connectez à Microsoft Sentinel avec l’API Upload. Vous pouvez maintenant ingérer plus d'objets que seulement des indicateurs, ce qui reflète la diversité des renseignements sur les menaces disponibles. L’API Upload prend en charge les objets STIX suivants :

indicatorattack-patternidentitythreat-actorrelationship

Pour plus d’informations, consultez les articles suivants :

- Connectez votre plateforme de veille sur les menaces à l'API d'upload (Aperçu)

- Importer les renseignements sur les menaces dans Microsoft Sentinel avec l'API de téléchargement (Aperçu)

- Nouveaux objets STIX dans Microsoft Sentinel

Les connecteurs de données Microsoft Defender Threat Intelligence sont désormais en disponibilité générale (GA)

Les connecteurs de données Microsoft Defender Threat Intelligence Premium et Standard sont désormais en disponibilité générale (GA) dans le hub de contenu. Pour plus d’informations, consultez les articles suivants :

- Explorer les licences Defender Threat Intelligence

- Activer le connecteur de données Microsoft Defender Threat Intelligence

Prise en charge des fichiers Bicep pour les référentiels (préversion)

Utilisez des fichiers Bicep en complément ou en remplacement des modèles JSON ARM dans les référentiels Microsoft Sentinel. Bicep offre un moyen intuitif de créer des modèles de ressources Azure et d’éléments de contenu Microsoft Sentinel. Bicep facilite non seulement le développement de nouveaux éléments de contenu, mais également la révision et la mise à jour du contenu pour toute personne faisant partie de l’intégration et de la livraison continues de votre contenu Microsoft Sentinel.

Pour plus d’informations, consultez Planifier le contenu de votre référentiel.

Mises à jour de l'optimisation des SOC pour la gestion unifiée de la couverture

Dans les espaces de travail intégrés au portail Defender, les optimisations SOC prennent désormais en charge les données SIEM et XDR, avec une couverture de détection à partir des services Microsoft Defender.

Dans le portail Defender, les pages Optimisations de SOC et MITRE ATT&CK offrent désormais des fonctionnalités supplémentaires pour les optimisations de couverture basées sur les menaces, afin de vous aider à comprendre l’impact des recommandations sur votre environnement et à les classer par ordre de priorité pour les mettre en œuvre en premier.

Les améliorations comprennent les éléments suivants :

| Zone | Détails |

|---|---|

| Page de présentation des optimisations de SOC | - Un score élevé, moyenou faible pour votre couverture de détection actuelle. Ce type de scoring peut vous aider à déterminer d’un coup d’œil les recommandations à classer par ordre de priorité. - Une indication du nombre de produits (services) Microsoft Defender actifs sur tous les produits disponibles. Cette indication vous permet de déterminer s’il existe un produit entier que vous manquez dans votre environnement. |

|

Volet latéral des détails de l'optimisation affiché lorsque vous explorez une optimisation spécifique |

- Analyse détaillée de la couverture, notamment le nombre de détections définies par l’utilisateur, d’actions de réponse et de produits actifs. - Graphiques robot d’indexation détaillés qui montrent votre couverture dans différentes catégories de menaces, pour les détections définies par l’utilisateur et prêtes à l’emploi. - Une option qui permet de passer au scénario de menace spécifique dans la page MITRE ATT&CK au lieu d’afficher la couverture MITRE ATT&CK uniquement dans le volet latéral. - Une option qui permet d’Afficher un scénario de menace complet pour explorer plus en détail les produits de sécurité et les détections disponibles pour fournir une couverture de sécurité dans votre environnement. |

| Page MITRE ATT&CK | - Une nouvelle bascule pour afficher la couverture par scénario de menace. Si vous avez accédé à la page MITRE ATT&CK à partir d’un volet de détails de recommandation ou de la page Afficher le scénario de menace complet, la page MITRE ATT&CK est pré-filtrée pour votre scénario de menace. - Le volet d’informations des techniques, affiché sur le côté lorsque vous sélectionnez une technique MITRE ATT&CK spécifique, affiche désormais le nombre de détections actives sur toutes les détections disponibles pour cette technique. |

Pour plus d’informations, consultez Optimiser vos opérations de sécurité et comprendre la couverture de sécurité par l’infrastructure MITRE ATT&CK.

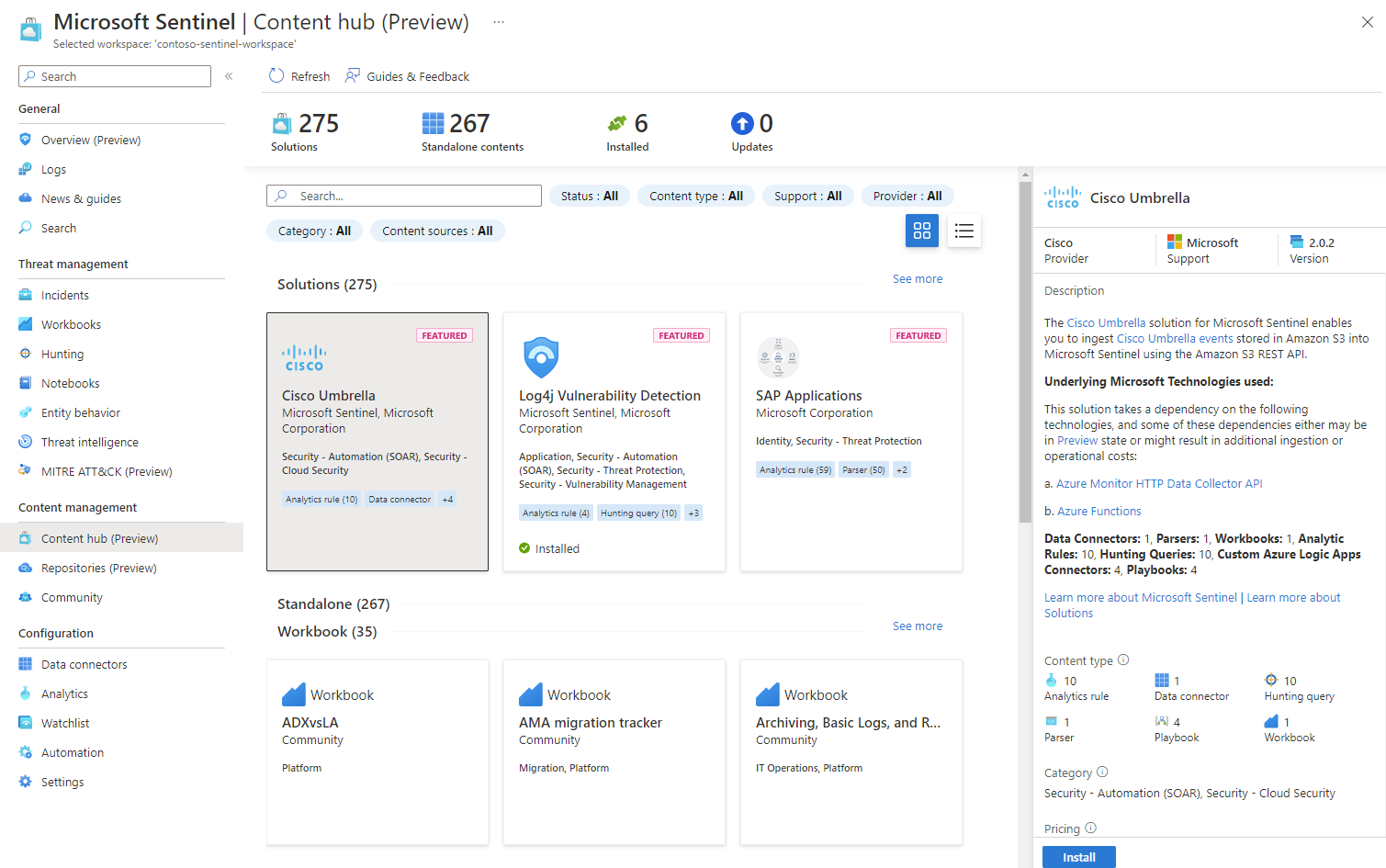

Afficher le contenu de solution granulaire dans le hub de contenu Microsoft Sentinel

Vous pouvez désormais afficher le contenu individuel disponible dans une solution spécifique directement à partir du hub de contenu, même avant d’avoir installé la solution. Cette nouvelle visibilité vous permet de comprendre le contenu disponible et d’identifier, de planifier et d’installer plus facilement les solutions spécifiques dont vous avez besoin.

Développez chaque solution dans le hub de contenu pour afficher le contenu de sécurité inclus. Par exemple :

Les mises à jour du contenu de solution granulaire incluent également un moteur de recherche basé sur l’IA générative qui vous aide à exécuter des recherches plus robustes, à explorer plus en détail le contenu de la solution et à obtenir des résultats pour des termes similaires.

Pour plus d’informations, consultez Découvrir le contenu.