Nouveautés de Microsoft Defender for Cloud Apps

S’applique à : Microsoft Defender for Cloud Apps

Cet article est fréquemment mis à jour pour vous informer des nouveautés de la dernière version de Microsoft Defender for Cloud Apps.

Pour plus d’informations sur les nouveautés des autres produits de sécurité Microsoft Defender, consultez :

- Nouveautés de Microsoft Defender XDR

- Nouveautés dans Microsoft Defender pour point de terminaison

- Nouveautés de Microsoft Defender pour l’identité

Pour plus d’informations sur les versions antérieures, consultez Archive des mises à jour précédentes pour Microsoft Defender for Cloud Apps.

Novembre 2024

Notification de l’application Contrôles de session internes

L’application d’entreprise « Microsoft Defender for Cloud Apps – Contrôles de session » est utilisée en interne par le service de contrôle d’application par accès conditionnel.

Vérifiez qu’aucune stratégie d’autorité de certification ne restreint l’accès à cette application.

Pour les stratégies qui limitent l’ensemble ou certaines applications, vérifiez que cette application est répertoriée en tant qu’exception ou vérifiez que la stratégie de blocage est délibérée.

Pour plus d’informations, consultez Exemple : Créer Microsoft Entra ID stratégies d’accès conditionnel à utiliser avec Defender for Cloud Apps.

Defender for Cloud Apps prise en charge de API Graph (préversion)

Defender for Cloud Apps clients peuvent désormais interroger des données sur les applications découvertes via le API Graph. Utilisez le API Graph pour personnaliser les vues et automatiser les flux sur la page Applications découvertes, par exemple en appliquant des filtres pour afficher des données spécifiques. L’API prend uniquement en charge les fonctionnalités GET .

Pour plus d’informations, reportez-vous aux rubriques suivantes :

- Utiliser des applications découvertes via API Graph

- Informations de référence sur Microsoft API Graph pour Microsoft Defender for Cloud Apps

Initiative de sécurité SaaS dans la gestion des expositions

Sécurité Microsoft - Gestion de l’exposition offre un moyen ciblé et basé sur les métriques de suivre l’exposition dans des zones de sécurité spécifiques à l’aide d’initiatives de sécurité. L'« initiative de sécurité SaaS » fournit un emplacement centralisé pour toutes les bonnes pratiques relatives à la sécurité SaaS, classées en 12 métriques mesurables. Ces métriques sont conçues pour aider à gérer et hiérarchiser efficacement le grand nombre de recommandations de sécurité. Cette fonctionnalité est en disponibilité générale (dans le monde entier) - Remarque Sécurité Microsoft - Gestion de l’exposition données et fonctionnalités sont actuellement indisponibles dans les clouds du gouvernement des États-Unis - GCC, GCC High et DoD

Pour plus d’informations, consultez Initiative de sécurité SaaS.

Visibilité de l’origine de l’application (préversion)

Defender for Cloud Apps utilisateurs qui utilisent la gouvernance des applications pourront obtenir une visibilité sur l’origine des applications OAuth connectées à Microsoft 365. Vous pouvez filtrer et surveiller les applications qui ont des origines externes pour examiner de manière proactive ces applications et améliorer la posture de sécurité de l’organization.

Pour plus d’informations, consultez informations détaillées sur les applications OAuth.

Fonctionnalités de filtrage et d’exportation des autorisations (préversion)

Defender for Cloud Apps utilisateurs qui utilisent la gouvernance des applications peuvent utiliser les nouvelles fonctionnalités de filtre Autorisations et d’exportation pour identifier rapidement les applications disposant d’autorisations spécifiques pour accéder à Microsoft 365.

Pour plus d’informations, consultez Filtres sur la gouvernance des applications.

Visibilité du niveau de privilège pour les API internes Microsoft populaires (préversion)

Defender for Cloud Apps utilisateurs qui utilisent la gouvernance des applications peuvent désormais obtenir une visibilité du niveau de privilège pour toutes les autorisations d’API internes Microsoft populaires. La couverture améliorée de la classification au niveau des privilèges vous permet d’afficher et de surveiller les applications disposant d’autorisations puissantes dans les API héritées et autres API non Graph qui ont accès à Microsoft 365.

Pour plus d’informations, consultez Détails relatifs à l’autorisation d’application OAuth sur la gouvernance des applications.

Informations précises sur l’utilisation des données dans l’accès à l’API EWS (préversion)

Defender for Cloud Apps utilisateurs qui utilisent la gouvernance des applications peuvent désormais obtenir des insights précis sur les données auxquelles les applications accèdent à l’aide de l’API EWS héritée avec Microsoft Graph. La couverture améliorée des insights sur l’utilisation des données vous permettra d’obtenir une visibilité plus approfondie des applications qui accèdent aux e-mails à l’aide de l’API EWS héritée.

Pour plus d’informations, consultez Insights sur l’utilisation des données d’application OAuth sur la gouvernance des applications.

Octobre 2024

Nouvelles données d’anomalie dans la table CloudAppEvents de repérage avancé

Defender for Cloud Apps utilisateurs qui utilisent la chasse avancée dans le portail Microsoft Defender, peuvent désormais utiliser les nouvelles colonnes LastSeenForUser et UncommonForUser pour les règles de requêtes et de détections.

Les nouvelles colonnes sont conçues pour vous aider à mieux identifier les activités inhabituelles qui peuvent sembler suspectes, et vous permettent de créer des détections personnalisées plus précises, ainsi que d’examiner les activités suspectes qui surviennent.

Pour plus d’informations, consultez Schéma de données « CloudAppEvents » de repérage avancé.

Nouveau contrôle d’application d’accès conditionnel/données inline dans la table CloudAppEvents de repérage avancé

Defender for Cloud Apps les utilisateurs qui utilisent la chasse avancée dans le portail Microsoft Defender peuvent désormais utiliser les nouvelles colonnes AuditSource et SessionData pour les requêtes et les règles de détection.

L’utilisation de ces données permet des requêtes qui prennent en compte des sources d’audit spécifiques, notamment le contrôle d’accès et de session, et les requêtes par sessions inline spécifiques.

Pour plus d’informations, consultez Schéma de données « CloudAppEvents » de repérage avancé.

Nouvelles données dans la table CloudAppEvents de repérage avancé - OAuthAppId

Defender for Cloud Apps utilisateurs qui utilisent la chasse avancée dans le portail Microsoft Defender peuvent désormais utiliser la nouvelle colonne OAuthAppId pour les requêtes et les règles de détection.

L’utilisation d’OAuthAppId permet aux requêtes qui prennent en compte des applications OAuth spécifiques, ce qui rend les requêtes et les règles de détection plus précises.

Pour plus d’informations, consultez Schéma de données « CloudAppEvents » de repérage avancé.

Septembre 2024

Appliquer Edge dans le navigateur lors de l’accès aux applications métier

Les administrateurs qui comprennent la puissance de la protection dans le navigateur Edge peuvent désormais demander à leurs utilisateurs d’utiliser Edge lors de l’accès aux ressources de l’entreprise.

La sécurité est une raison principale, car la barrière au contournement des contrôles de session à l’aide de Edge est beaucoup plus élevée qu’avec la technologie de proxy inverse.

Pour plus d’informations, consultez : Appliquer la protection edge dans le navigateur lors de l’accès aux applications métier

Connecter Mural à Defender for Cloud Apps (préversion)

Defender for Cloud Apps prend désormais en charge les connexions aux comptes Mural à l’aide d’API de connecteur d’application, ce qui vous donne une visibilité et un contrôle sur l’utilisation de mural de votre organization.

Pour plus d’informations, reportez-vous aux rubriques suivantes :

- Comment Defender for Cloud Apps contribue à protéger votre environnement Mural

- Connecter des applications pour obtenir une visibilité et un contrôle avec Microsoft Defender for Cloud Apps

- Centre d’aide mural

Suppression de la possibilité d’envoyer un e-mail aux utilisateurs finaux concernant les actions bloquées

À compter du 1er octobre 2024, nous allons mettre fin à la fonctionnalité qui avertit les utilisateurs finaux par e-mail lorsque leur action est bloquée par les stratégies de session.

Cette option garantit que si l’action d’un utilisateur est bloquée, il obtient à la fois un message de navigateur et une notification par e-mail.

Les administrateurs ne peuvent plus configurer ce paramètre lors de la création de stratégies de session.

Les stratégies de session existantes avec ce paramètre ne déclenchent pas de Notifications par e-mail aux utilisateurs finaux lorsqu’une action de blocage se produit.

Les utilisateurs finaux continueront de recevoir le message de blocage directement via le navigateur et cesseront de recevoir une notification de blocage par e-mail.

Capture d’écran de l’option Notifier l’utilisateur final par e-mail :

Août 2024

Documentation Defender for Cloud Apps réorganisée

Nous avons réorganisé la documentation Microsoft Defender for Cloud Apps pour mettre en évidence nos main piliers de produits et nos cas d’usage, et pour nous aligner sur notre documentation Microsoft Defender globale.

Utilisez les mécanismes de commentaires en haut et en bas de chaque page de documentation pour nous envoyer vos commentaires sur Defender for Cloud Apps documentation.

Exportation à grande échelle des journaux d’activité (préversion)

Nouvelle expérience utilisateur dédiée à fournir aux utilisateurs la possibilité d’exporter à partir de la page « journal d’activité » jusqu’à six mois ou jusqu’à 100 000 événements.

Vous pouvez filtrer les résultats à l’aide de l’intervalle de temps et de divers autres filtres, et même masquer les activités privées.

Pour plus d’informations, consultez Exporter les activités il y a six mois.

Juillet 2024

Configurer et incorporer une URL de support personnalisée dans des pages de bloc (préversion)

Personnalisez l’expérience de bloc Microsoft Defender for Cloud Apps (MDA) pour les applications bloquées à l’aide de Cloud Discovery.

Vous pouvez configurer une URL de redirection personnalisée sur les pages de bloc

- Pour éduquer et rediriger les utilisateurs finaux vers organization stratégie d’utilisation acceptable

- Pour guider les utilisateurs finaux sur les étapes à suivre pour sécuriser une exception pour le bloc

Pour plus d’informations, consultez Configurer une URL personnalisée pour les pages de blocs MDA.

Protection dans le navigateur pour les utilisateurs macOS et les stratégies nouvellement prises en charge (préversion)

Les utilisateurs du navigateur Edge de macOS qui sont limités aux stratégies de session sont désormais protégés par une protection dans le navigateur.

Les stratégies de session suivantes sont désormais prises en charge :

- Bloquer et surveiller le chargement de fichiers sensibles

- Coller des blocs et des moniteurs

- Bloquer et surveiller le chargement de programmes malveillants

- Bloquer et surveiller le téléchargement de programmes malveillants

Consultez Protection dans le navigateur.

La protection dans le navigateur est prise en charge avec les 2 dernières versions stables de Edge (par exemple, si la dernière version d’Edge est 126, la protection dans le navigateur fonctionne pour les versions v126 et v125).

Consultez versions de Microsoft Edge.

Juin 2024

Redirection automatique pour le portail classic Defender for Cloud Apps - Disponibilité générale

L’expérience et les fonctionnalités du portail classic Microsoft Defender for Cloud Apps ont été convergées vers le portail Microsoft Defender XDR. Depuis juin 2024, tous les clients qui utilisent le portail classic Defender for Cloud Apps sont automatiquement redirigés vers Microsoft Defender XDR, sans possibilité de revenir au portail classic.

Pour plus d’informations, consultez Microsoft Defender for Cloud Apps dans Microsoft Defender XDR.

Microsoft Entra ID applications sont automatiquement intégrées pour le contrôle d’application par accès conditionnel (préversion)

À présent, lorsque vous créez des stratégies d’accès ou de session avec le contrôle d’application d’accès conditionnel, vos applications Microsoft Entra ID sont automatiquement intégrées et disponibles pour que vous les utilisiez dans vos stratégies.

Lorsque vous créez vos stratégies d’accès et de session, sélectionnez vos applications en filtrant pour Intégration automatisée d’Azure AD, pour les applications Microsoft Entra ID ou Intégration manuelle pour les applications non-Microsoft IdP.

Par exemple :

Les étapes supplémentaires pour l’utilisation du contrôle d’application d’accès conditionnel sont toujours les suivantes :

- Création d’une stratégie d’accès conditionnel Microsoft Entra ID pour les applications que vous souhaitez contrôler avec Defender for Cloud Apps contrôle d’application d’accès conditionnel.

- Étapes manuelles pour intégrer des applications non-Fournisseur d’identité Microsoft, notamment la configuration de votre fournisseur d’identité pour qu’il fonctionne avec Defender for Cloud Apps.

Pour plus d’informations, reportez-vous aux rubriques suivantes :

- Protéger les applications avec Microsoft Defender for Cloud Apps contrôle d’application d’accès conditionnel

- Flux de processus de contrôle d’application d’accès conditionnel

- Créer des stratégies d’accès

- Créer des stratégies de session

découverte Defender for Cloud Apps sur macOS (préversion)

Defender for Cloud Apps prend désormais en charge la découverte d’applications cloud sur les appareils macOS avec l’intégration Microsoft Defender pour point de terminaison. Defender for Cloud Apps et Defender pour point de terminaison fournissent ensemble une solution de visibilité et de contrôle shadow IT transparente.

Avec cette amélioration, l’option Win10 Endpoint Users de la page Cloud Discovery a été renommée points de terminaison gérés par Defender.

Pour plus d’informations, reportez-vous aux rubriques suivantes :

- Intégrer Microsoft Defender pour point de terminaison à Microsoft Defender for Cloud Apps

- Examiner les applications découvertes par Microsoft Defender pour point de terminaison

AKS pris en charge pour la collecte automatique des journaux (préversion)

Microsoft Defender for Cloud Apps collecteur de journaux prend désormais en charge Azure Kubernetes Service (AKS) lorsque le type de récepteur est Syslog-tls, et vous pouvez configurer la collecte automatique des journaux sur AKS pour la création de rapports continus avec Defender for Cloud Apps.

Pour plus d’informations, consultez Configurer le chargement automatique des journaux à l’aide de Docker sur Azure Kubernetes Service (AKS).

Nouveau contrôle d’application d’accès conditionnel/données inline pour la table CloudAppEvents de repérage avancé (préversion)

Defender for Cloud Apps les utilisateurs qui utilisent la chasse avancée dans le portail Microsoft Defender peuvent désormais utiliser les nouvelles colonnes AuditSource et SessionData pour les requêtes et les règles de détection. L’utilisation de ces données permet des requêtes qui prennent en compte des sources d’audit spécifiques, notamment le contrôle d’accès et de session, et les requêtes par sessions inline spécifiques.

Pour plus d’informations, consultez Schéma de données « CloudAppEvents » de repérage avancé.

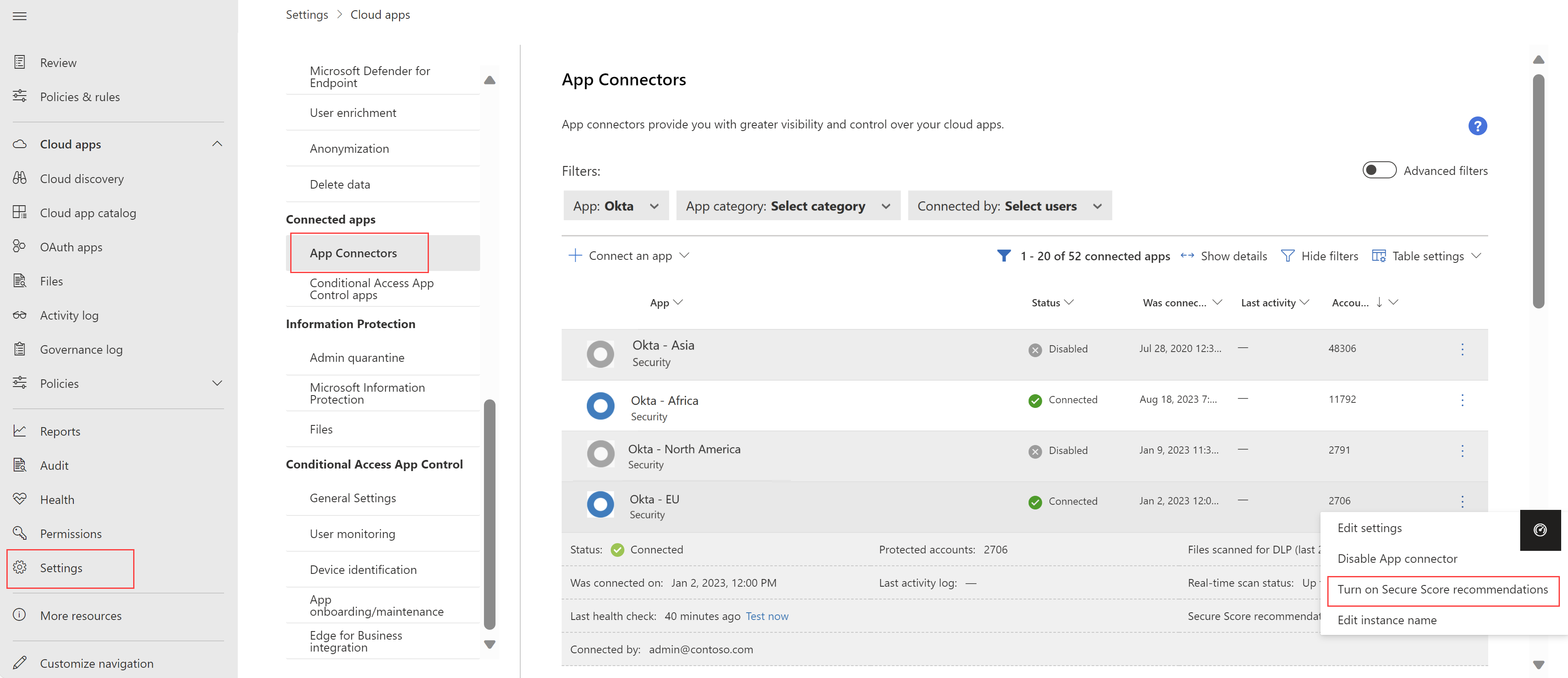

La prise en charge de SSPM pour plusieurs instances de la même application est en disponibilité générale

Defender for Cloud Apps prend désormais en charge la gestion de la posture de sécurité SaaS (SSPM) sur plusieurs instances de la même application. Par exemple, si vous avez plusieurs instances d’Okta, vous pouvez configurer des recommandations de niveau de sécurité pour chaque instance individuellement. Chaque instance s’affiche sous la forme d’un élément distinct dans la page Connecteurs d’application. Par exemple :

Pour plus d’informations, consultez Gestion de la posture de sécurité SaaS (SSPM).

Mai 2024

Defender for Cloud Apps dans le portail Microsoft Defender - Disponibilité générale et préavis pour la redirection

L’expérience Defender for Cloud Apps dans le portail Microsoft Defender est généralement disponible et la redirection automatique à partir du portail Classic est activée par défaut pour tous les clients.

À compter du 16 juin 2024, le bouton bascule de redirection ne sera plus disponible. À partir de là, tous les utilisateurs qui accèdent au portail classic Microsoft Defender for Cloud Apps sont automatiquement redirigés vers le portail Microsoft Defender, sans option de refus.

Pour préparer cette modification, nous recommandons à tous les clients qui utilisent encore le portail Classic de déplacer les opérations vers le portail Microsoft Defender. Pour plus d’informations, consultez Microsoft Defender for Cloud Apps dans Microsoft Defender XDR.

Activer les options d’aperçu dans les paramètres main Microsoft Defender XDR (préversion)

Désormais, les clients en préversion peuvent gérer les paramètres des fonctionnalités en préversion avec d’autres fonctionnalités Microsoft Defender XDR en préversion.

Sélectionnez Paramètres > Microsoft Defender XDR > Aperçu général > pour activer ou désactiver les fonctionnalités d’aperçu en fonction des besoins. Par exemple :

Les clients qui n’utilisent pas encore les fonctionnalités en préversion continuent de voir les paramètres hérités sous Paramètres > Applications cloud > Fonctionnalités système > en préversion .

Pour plus d’informations, consultez Microsoft Defender XDR fonctionnalités en préversion.

Gouvernance des applications disponible pour les clouds gouvernementaux

Les fonctionnalités de gouvernance des applications dans Defender for Cloud Apps sont désormais disponibles dans les clouds gouvernementaux. Pour plus d’informations, reportez-vous aux rubriques suivantes :

- Gouvernance des applications dans Microsoft Defender for Cloud Apps

- Microsoft Defender for Cloud Apps pour les offres du gouvernement des États-Unis

Avril 2024

Activer le chiffrement des données à partir du portail Microsoft Defender

Vous pouvez maintenant terminer le processus de chiffrement des données Defender for Cloud Apps au repos avec votre propre clé en activant le chiffrement des données à partir de la zone Paramètres du portail Microsoft Defender.

Cette fonctionnalité est désormais limitée sur le portail classic Microsoft Defender for Cloud Apps et n’est disponible qu’à partir du portail Microsoft Defender.

Pour plus d’informations, consultez Chiffrer Defender for Cloud Apps données au repos avec votre propre clé (BYOK).

Mars 2024

Nouvelle version du collecteur de journaux publiée

Nous avons publié une nouvelle version d’un collecteur de journaux avec les derniers correctifs de vulnérabilité. La nouvelle version est columbus-0.272.0-signed.jar, et le nom de l’image est mcaspublic.azurecr.io/public/mcas/logcollector, avec la balise latest/0.272.0.

Les modifications incluent la mise à niveau des dépendances, telles que :

- amazon-corretto

- ubuntu

- libssl

- oauthlib

- logback

- setuptools

Pour plus d’informations, consultez Gestion avancée du collecteur de journaux.

Podman pris en charge pour la collecte automatique des journaux (préversion)

Microsoft Defender for Cloud Apps collecteur de journaux prend désormais en charge Podman, et vous pouvez configurer la collecte automatique des journaux sur Podman pour la création de rapports continus avec Defender for Cloud Apps.

La collecte automatique des journaux est prise en charge à l’aide d’un conteneur Docker sur plusieurs systèmes d’exploitation. Pour les distributions Linux utilisant RHEL version 7.1 et ultérieure, vous devez utiliser Podman comme système d’exécution du conteneur.

Pour plus d’informations, consultez Configurer le chargement automatique des journaux à l’aide de Podman.

Nouvelles données d’anomalie pour la table CloudAppEvents de repérage avancé (préversion)

Defender for Cloud Apps les utilisateurs qui utilisent la chasse avancée dans le portail Microsoft Defender peuvent désormais utiliser les nouvelles colonnes LastSeenForUser et UncommonForUser pour les règles de requêtes et de détections. L’utilisation de ces données permet d’exclure les faux positifs et de trouver des anomalies.

Pour plus d’informations, consultez Schéma de données « CloudAppEvents » de repérage avancé.

Nouvelles détections de menaces pour Microsoft Copilot pour Microsoft 365

Defender for Cloud Apps fournit désormais de nouvelles détections pour les activités des utilisateurs à risque dans Microsoft Copilot pour Microsoft 365 avec le connecteur Microsoft 365.

- Les alertes associées sont affichées avec d’autres alertes Microsoft Defender XDR, dans le portail Microsoft Defender.

- Copilot pour les activités Microsoft 365 est disponible dans le journal d’activité Defender for Cloud Apps.

- Dans la page Repérage avancé du portail Microsoft Defender, les activités Copilot pour Microsoft 365 sont disponibles dans la table CloudAppEvents, sous la Microsoft Copilot pour l’application Microsoft 365.

Pour plus d’informations, reportez-vous aux rubriques suivantes :

- Démarrage avec Microsoft Copilot pour Microsoft 365

- Comment Defender for Cloud Apps contribue à protéger votre environnement Microsoft 365

- Examiner les alertes dans Microsoft Defender XDR

- journal d’activité Defender for Cloud Apps

- Rechercher de manière proactive les menaces avec la chasse avancée

- Table CloudAppEvents dans le schéma de repérage avancé

Protection des données en mouvement pour les utilisateurs Microsoft Edge for Business (préversion)

Defender for Cloud Apps utilisateurs qui utilisent Microsoft Edge for Business et qui sont soumis à des stratégies de session sont désormais protégés directement à partir du navigateur. La protection dans le navigateur réduit le besoin de proxys, améliorant ainsi la sécurité et la productivité.

Les utilisateurs protégés profitent d’une expérience fluide avec leurs applications cloud, sans problèmes de latence ou de compatibilité des applications, et avec un niveau de protection de sécurité plus élevé.

La protection dans le navigateur est activée par défaut et est déployée progressivement sur les locataires, à compter du début de mars 2024.

Pour plus d’informations, consultez Protection dans le navigateur avec Microsoft Edge for Business (préversion),Protéger les applications avec Microsoft Defender for Cloud Apps contrôle d’application par accès conditionnel et Stratégies de session.

Defender for Cloud Apps dans le portail Microsoft Defender désormais disponible pour tous les rôles Defender for Cloud Apps

L’expérience Defender for Cloud Apps dans le portail Microsoft Defender est désormais disponible pour tous les rôles Defender for Cloud Apps, y compris les rôles suivants qui étaient auparavant limités :

- Administrateur d’application/d’instance

- Administrateur du groupe d’utilisateurs

- Administrateur général Cloud Discovery

- Administrateur de rapports Cloud Discovery

Pour plus d’informations, consultez Rôles d’administrateur intégrés dans Defender for Cloud Apps.

Importante

Microsoft vous recommande d’utiliser des rôles disposant du moins d’autorisations. Cela contribue à renforcer la sécurité de votre organisation. L’administrateur général est un rôle hautement privilégié qui doit être limité aux scénarios d’urgence lorsque vous ne pouvez pas utiliser un rôle existant.

Février 2024

Prise en charge de SSPM pour davantage d’applications connectées en disponibilité générale

Defender for Cloud Apps vous fournit des recommandations de sécurité pour vos applications SaaS afin de vous aider à prévenir les risques potentiels. Ces recommandations sont affichées via microsoft Secure Score une fois que vous disposez d’un connecteur à une application.

Defender for Cloud Apps a maintenant amélioré sa prise en charge de SSPM en disponibilité générale en incluant les applications suivantes :

SSPM est également désormais pris en charge pour Google Workspace en disponibilité générale.

Remarque

Si vous disposez déjà d’un connecteur vers l’une de ces applications, votre score en niveau de sécurisation peut être automatiquement mis à jour en conséquence.

Pour plus d’informations, reportez-vous aux rubriques suivantes :

- Gestion de la posture de sécurité SaaS (SSPM)

- Visibilité de la configuration des utilisateurs, de la gouvernance des applications et de la sécurité

- Niveau de sécurité Microsoft

Nouvelles alertes de gouvernance des applications pour l’accès aux informations d’identification et le mouvement latéral

Nous avons ajouté les nouvelles alertes suivantes pour les clients de gouvernance des applications :

- Application lançant plusieurs échecs d’activité de lecture KeyVault sans succès

- Les Application OAuth dormantes utilisant principalement MS Graph ou les services web Exchange récemment vus pour accéder aux charges de travail Azure Resource Manager

Pour plus d’informations, consultez Gouvernance des applications dans Microsoft Defender for Cloud Apps.

Janvier 2024

Prise en charge de SSPM pour plusieurs instances de la même application (préversion)

Defender for Cloud Apps prend désormais en charge la gestion de la posture de sécurité SaaS (SSPM) sur plusieurs instances de la même application. Par exemple, si vous avez plusieurs instances d’AWS, vous pouvez configurer des recommandations de niveau de sécurité pour chaque instance individuellement. Chaque instance s’affiche sous la forme d’un élément distinct dans la page Connecteurs d’application. Par exemple :

Pour plus d’informations, consultez Gestion de la posture de sécurité SaaS (SSPM).

Limitation supprimée du nombre de fichiers pouvant être contrôlés pour le chargement dans les stratégies de session (préversion)

Les stratégies de session prennent désormais en charge le contrôle du chargement de dossiers contenant plus de 100 fichiers, sans limite au nombre de fichiers pouvant être inclus dans le chargement.

Pour plus d’informations, consultez Protéger les applications avec Microsoft Defender for Cloud Apps contrôle d’application par accès conditionnel.

Redirection automatique pour le portail classic Defender for Cloud Apps (préversion)

L’expérience et les fonctionnalités du portail classic Microsoft Defender for Cloud Apps ont été convergées vers le portail Microsoft Defender XDR. Depuis le 9 janvier 2024, les clients qui utilisent le portail classic Defender for Cloud Apps avec des fonctionnalités en préversion sont automatiquement redirigés vers Microsoft Defender XDR, sans possibilité de revenir au portail Classic.

Pour plus d’informations, reportez-vous aux rubriques suivantes :

- Microsoft Defender for Cloud Apps dans Microsoft Defender XDR

- fonctionnalités Microsoft Defender XDR en préversion

Étapes suivantes

- Pour obtenir une description des versions antérieures à celles répertoriées ici, consultez Versions antérieures de Microsoft Sécurité des applications cloud.

Si vous rencontrez des problèmes, nous sommes là pour vous aider. Pour obtenir de l’aide ou du support pour votre problème de produit, ouvrez un ticket de support.