Identifier l’architecture et la méthode de déploiement de Defender pour point de terminaison

S’applique à :

- Microsoft Defender pour point de terminaison Plan 1

- Microsoft Defender pour point de terminaison Plan 2

- Microsoft Defender XDR

Vous voulez découvrir Defender pour point de terminaison ? Inscrivez-vous pour bénéficier d’un essai gratuit.

Si vous avez déjà effectué les étapes de configuration de votre déploiement Microsoft Defender pour point de terminaison et que vous avez attribué des rôles et des autorisations pour Defender pour point de terminaison, l’étape suivante consiste à créer un plan d’intégration. Votre plan commence par l’identification de votre architecture et le choix de votre méthode de déploiement.

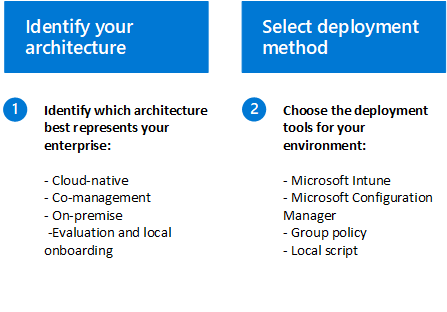

Nous comprenons que chaque environnement d’entreprise est unique. Nous avons donc fourni plusieurs options pour vous donner la flexibilité de choisir la façon de déployer le service. Le choix de la façon d’intégrer des points de terminaison au service Defender pour point de terminaison se résume à deux étapes importantes :

Étape 1 : Identifier votre architecture

Selon votre environnement, certains outils conviennent mieux à certaines architectures. Utilisez le tableau suivant pour déterminer l’architecture Defender pour point de terminaison qui convient le mieux à votre organization.

| Architecture | Description |

|---|---|

| Cloud-natif | Nous vous recommandons d’utiliser Microsoft Intune pour intégrer, configurer et corriger des points de terminaison à partir du cloud pour les entreprises qui n’ont pas de solution de gestion de la configuration locale ou qui cherchent à réduire leur infrastructure locale. |

| Cogestion | Pour les organisations qui hébergent des charges de travail locales et cloud, nous recommandons d’utiliser les ConfigMgr et les Intune de Microsoft pour leurs besoins de gestion. Ces outils fournissent une suite complète de fonctionnalités de gestion basées sur le cloud, ainsi que des options de cogestion uniques pour provisionner, déployer, gérer et sécuriser des points de terminaison et des applications dans une organization. |

| Localement | Pour les entreprises qui souhaitent tirer parti des fonctionnalités cloud de Microsoft Defender pour point de terminaison tout en optimisant leurs investissements dans Configuration Manager ou services de domaine Active Directory, nous recommande cette architecture. |

| Évaluation et intégration locale | Nous recommandons cette architecture pour les centres d’opérations de sécurité (SOC) qui cherchent à évaluer ou exécuter un pilote Microsoft Defender pour point de terminaison, mais qui ne disposent pas d’outils de gestion ou de déploiement existants. Cette architecture peut également être utilisée pour intégrer des appareils dans de petits environnements sans infrastructure de gestion, comme une zone DMZ (zone démilitarisée). |

Étape 2 : Sélectionner la méthode de déploiement

Une fois que vous avez déterminé l’architecture de votre environnement et créé un inventaire comme indiqué dans la section Configuration requise, utilisez le tableau ci-dessous pour sélectionner les outils de déploiement appropriés pour les points de terminaison de votre environnement. Cela vous aidera à planifier efficacement le déploiement.

| Point de terminaison | Outil de déploiement |

|---|---|

| Fenêtres |

Script local (jusqu’à 10 appareils) Stratégie de groupe Microsoft Intune/mobile Gestionnaire de périphériques Microsoft Configuration Manager Scripts VDI |

|

Serveurs Windows Serveurs Linux |

Intégration de à Microsoft Defender pour le cloud |

| MacOS |

Script local Microsoft Intune JAMF Pro Gestion des appareils mobiles |

| Serveurs Linux |

Script local Marionnette Ansible Chef Botte de sel |

| Android | Microsoft Intune |

| iOS |

Microsoft Intune Gestionnaire d’applications mobiles |

Remarque

Pour les appareils qui ne sont pas gérés par Microsoft Intune ou Microsoft Configuration Manager, vous pouvez utiliser la gestion de la sécurité pour Microsoft Defender pour point de terminaison afin de recevoir des configurations de sécurité pour Microsoft Defender directement à partir de Intune.

Étape suivante

Après avoir choisi votre architecture et votre méthode de déploiement Defender pour point de terminaison, passez à l’étape 4 - Intégrer des appareils.

Conseil

Voulez-vous en savoir plus ? Engage avec la communauté Microsoft Security dans notre communauté technique : Microsoft Defender pour point de terminaison Tech Community.