Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

S’applique à :

- Microsoft Defender pour point de terminaison macOS

- Microsoft Defender pour point de terminaison Plan 1

- Microsoft Defender pour point de terminaison Plan 2

- Microsoft Defender pour les entreprises

Cet article explique comment déployer Microsoft Defender pour point de terminaison sur macOS via Microsoft Intune.

Conditions préalables et configuration système requise

Avant de commencer, consultez la page main Microsoft Defender pour point de terminaison sur macOS pour obtenir une vue d’ensemble de Microsoft Defender pour point de terminaison sur macOS, y compris ses fonctionnalités. Il inclut également des liens vers des ressources supplémentaires pour plus d’informations. Pour obtenir une description des prérequis et de la configuration système requise pour la version actuelle du logiciel, consultez Microsoft Defender pour point de terminaison sur les prérequis macOS.

Importante

Si vous souhaitez exécuter plusieurs solutions de sécurité côte à côte, consultez Considérations relatives aux performances, à la configuration et à la prise en charge.

Vous avez peut-être déjà configuré des exclusions de sécurité mutuelle pour les appareils intégrés à Microsoft Defender pour point de terminaison. Si vous devez toujours définir des exclusions mutuelles pour éviter les conflits, consultez Ajouter Microsoft Defender pour point de terminaison à la liste d’exclusions de votre solution existante.

Vue d’ensemble

Le tableau suivant récapitule les étapes de déploiement et de gestion des Microsoft Defender pour point de terminaison sur macOS via Microsoft Intune. Pour plus d’informations, consultez le tableau suivant :

| Étape | Exemple de nom de fichier | Identificateur d’offre groupée |

|---|---|---|

| Approuver l’extension système | sysext.mobileconfig |

S/O |

| Stratégie d’extension réseau | netfilter.mobileconfig |

S/O |

| Accès complet au disque | fulldisk.mobileconfig |

com.microsoft.wdav.epsext |

| Microsoft Defender pour point de terminaison paramètres de configuration Si vous envisagez d’exécuter un antivirus non-Microsoft sur macOS, définissez passiveModetruesur . |

MDE_MDAV_and_exclusion_settings_Preferences.xml |

com.microsoft.wdav |

| Services en arrière-plan | background_services.mobileconfig |

S/O |

| Configurer les notifications Microsoft Defender pour point de terminaison | notif.mobileconfig |

com.microsoft.wdav.tray |

| Paramètres d’accessibilité | accessibility.mobileconfig |

com.microsoft.dlp.daemon |

| Bluetooth | bluetooth.mobileconfig |

com.microsoft.dlp.agent |

| Configurer Microsoft AutoUpdate (MAU) | com.microsoft.autoupdate2.mobileconfig |

com.microsoft.autoupdate2 |

| Contrôle d’appareil | DeviceControl.mobileconfig |

S/O |

| Protection contre la perte de données | DataLossPrevention.mobileconfig |

S/O |

| Télécharger le package d’intégration | WindowsDefenderATPOnboarding__MDATP_wdav.atp.xml |

com.microsoft.wdav.atp |

| Déployer le Microsoft Defender pour point de terminaison sur l’application macOS | Wdav.pkg |

S/O |

Créer des profils de configuration système

L’étape suivante consiste à créer des profils de configuration système qui Microsoft Defender pour point de terminaison besoins. Ouvrir le Centre d’administration Microsoft Intune

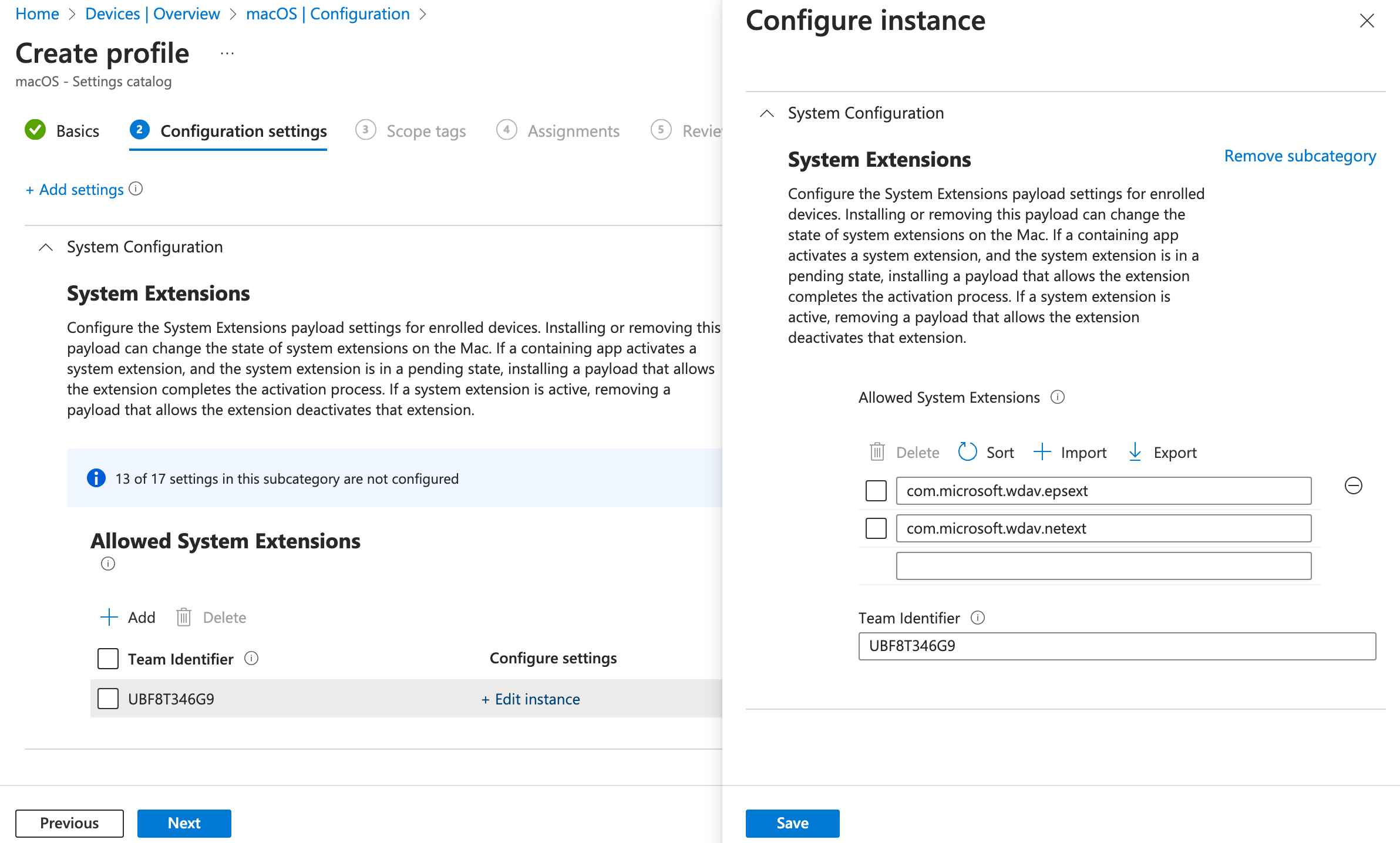

Étape 1 : Approuver les extensions système

Dans le centre d’administration Intune, accédez à Appareils, puis sous Gérer les appareils, sélectionnez Configuration.

Sous l’onglet Configuration, sous l’onglet Stratégies, sélectionnez + Créer>+ Nouvelle stratégie.

Sous Plateforme, sélectionnez macOS.

Sous Type de profil, sélectionnez Catalogue de paramètres.

Sélectionnez Créer.

Sous l’onglet Informations de base , nommez le profil et entrez une Description. Sélectionnez ensuite Suivant.

Sous l’onglet Paramètres de configuration **,** sélectionnez + Ajouter des paramètres.

Dans le sélecteur Paramètres, développez la catégorie Configuration du système, puis sélectionnez Extensions système et case activée Extensions système autorisées.

Fermez le sélecteur Paramètres, puis sélectionnez + Modifier instance.

Configurez les entrées suivantes dans la section Extensions système autorisées , puis sélectionnez Enregistrer, puis suivant.

Extensions système autorisées Identificateur d’équipe com.microsoft.wdav.epsextUBF8T346G9com.microsoft.wdav.netextUBF8T346G9Sous l’onglet Étendues , (facultatif) sélectionnez balises d’étendue, puis suivant.

Sous l’onglet Affectations , attribuez le profil à un groupe où se trouvent les appareils ou les utilisateurs macOS, puis sélectionnez Suivant.

Passez en revue le profil de configuration, puis sélectionnez Créer.

Étape 2 : Filtre réseau

Dans le cadre des fonctionnalités de détection et de réponse des points de terminaison, Microsoft Defender pour point de terminaison sur macOS inspecte le trafic de socket et signale ces informations au portail Microsoft 365 Defender. La stratégie suivante permet à l’extension réseau d’effectuer cette fonctionnalité.

Téléchargez netfilter.mobileconfig à partir du référentiel GitHub.

Importante

.mobileconfig Un seul (plist) pour le filtre réseau est pris en charge. L’ajout de plusieurs filtres réseau entraîne des problèmes de connectivité réseau sur macOS. Ce problème n’est pas spécifique à Defender pour point de terminaison sur macOS.

Pour configurer votre filtre réseau :

Dans le centre d’administration Intune, accédez à Appareils, puis sous Gérer les appareils, sélectionnez Configuration.

Sous l’onglet Stratégies , sélectionnez Créer une>stratégie.

Sous Plateforme, sélectionnez macOS.

Sous Type de profil , sélectionnez Modèles.

Sous Nom du modèle, sélectionnez Personnalisé.

Sélectionnez Créer.

Sous l’onglet Informations de base , nommez le profil (par exemple : Filtre réseau MacOS), entrez une Description, puis sélectionnez Suivant.

Sous l’onglet Paramètres de configuration , entrez un nom de profil de configuration personnalisé .

Choisissez un canal de déploiement.

Sélectionnez le fichier de profil de configurationnetfilter.mobileconfig téléchargé précédemment, puis sélectionnez Suivant.

Sous l’onglet Balises d’étendue , (facultatif) sélectionnez balises d’étendue, puis suivant.

Sous l’onglet Affectations , attribuez le profil à un groupe où se trouvent les appareils et/ou les utilisateurs macOS, puis sélectionnez Suivant.

Passez en revue le profil de configuration, puis sélectionnez Créer.

Étape 3 : Accès au disque complet

Remarque

Avec macOS Catalina (10.15) ou version ultérieure, afin de fournir une confidentialité aux utilisateurs finaux, il a créé la FDA (Full Disk Access). L’activation de TCC (Transparency, Consent & Control) via une solution mobile Gestion des appareils telle que Intune, élimine le risque que Defender pour point de terminaison perde l’autorisation d’accès complet au disque pour fonctionner correctement.

Ce profil de configuration accorde un accès disque complet à Microsoft Defender pour point de terminaison. Si vous avez précédemment configuré Microsoft Defender pour point de terminaison via Intune, nous vous recommandons de mettre à jour le déploiement avec ce profil de configuration.

Téléchargez fulldisk.mobileconfig à partir du référentiel GitHub.

Pour configurer l’accès complet au disque :

Dans le centre d’administration Intune, accédez à Appareils, puis sous Gérer les appareils, sélectionnez Configuration.

Sous l’onglet Stratégies , sélectionnez Créer une>stratégie.

Sous Plateforme, sélectionnez macOS.

Sous Type de profil , sélectionnez Modèles.

Sous Nom du modèle, sélectionnez Personnalisé.

Sélectionnez Créer.

Sous l’onglet Informations de base , nommez le profil (par exemple , MacOS Full Disk Access), entrez une Description, puis sélectionnez Suivant.

Sous l’onglet Paramètres de configuration , entrez un nom de profil de configuration personnalisé .

Choisissez un canal de déploiement.

Sélectionnez le fichier de profil de configurationfulldisk.mobileconfig téléchargé précédemment, puis sélectionnez Suivant.

Sous l’onglet Balises d’étendue , (facultatif) sélectionnez balises d’étendue, puis suivant.

Sous l’onglet Affectations , attribuez le profil à un groupe où se trouvent les appareils et/ou les utilisateurs macOS, puis sélectionnez Suivant.

Passez en revue le profil de configuration, puis sélectionnez Créer.

Remarque

L’accès au disque complet accordé via le profil de configuration MDM Apple n’est pas reflété dans les paramètres > système Confidentialité & Sécurité > Accès au disque complet.

Étape 4 : Services en arrière-plan

Attention

macOS 13 (Ventura) contient de nouvelles améliorations en matière de confidentialité. À compter de cette version, par défaut, les applications ne peuvent pas s’exécuter en arrière-plan sans consentement explicite. Microsoft Defender pour point de terminaison devez exécuter son processus démon en arrière-plan. Ce profil de configuration accorde l’autorisation service en arrière-plan à Microsoft Defender pour point de terminaison. Si vous avez précédemment configuré Microsoft Defender pour point de terminaison via Microsoft Intune, nous vous recommandons de mettre à jour le déploiement avec ce profil de configuration.

Téléchargez background_services.mobileconfig à partir du référentiel GitHub.

Pour configurer les services en arrière-plan :

Dans le centre d’administration Intune, accédez à Appareils, puis sous Gérer les appareils, sélectionnez Configuration.

Sous l’onglet Stratégies , sélectionnez Créer une>stratégie.

Sous Plateforme, sélectionnez macOS.

Sous Type de profil , sélectionnez Modèles.

Sous Nom du modèle, sélectionnez Personnalisé.

Sélectionnez Créer.

Sous l’onglet Informations de base , nommez le profil (par exemple , services en arrière-plan MacOS), entrez une Description, puis sélectionnez Suivant.

Sous l’onglet Paramètres de configuration , entrez un nom de profil de configuration personnalisé .

Choisissez un canal de déploiement.

Sélectionnez le fichier de profil de configurationbackground_services.mobileconfig téléchargé précédemment, puis sélectionnez Suivant.

Sous l’onglet Balises d’étendue , (facultatif) sélectionnez balises d’étendue, puis suivant.

Sous l’onglet Affectations , attribuez le profil à un groupe où se trouvent les appareils et/ou les utilisateurs macOS, puis sélectionnez Suivant.

Passez en revue le profil de configuration, puis sélectionnez Créer.

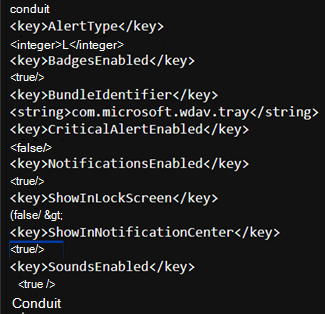

Étape 5 : Notifications

Ce profil permet à Microsoft Defender pour point de terminaison sur macOS et Microsoft AutoUpdate d’afficher des notifications dans l’interface utilisateur.

Téléchargez notif.mobileconfig à partir du référentiel GitHub.

Pour désactiver les notifications pour les utilisateurs finaux, vous pouvez modifier Afficher NotificationCenter de true à false dans notif.mobileconfig.

Pour configurer les notifications :

Dans le centre d’administration Intune, accédez à Appareils, puis sous Gérer les appareils, sélectionnez Configuration.

Sous l’onglet Stratégies , sélectionnez Créer une>stratégie.

Sous Plateforme, sélectionnez macOS.

Sous Type de profil , sélectionnez Modèles.

Sous Nom du modèle, sélectionnez Personnalisé.

Sélectionnez Créer.

Sous l’onglet Informations de base , nommez le profil (par exemple : Consentement aux notifications MacOS), entrez une Description, puis sélectionnez Suivant.

Sous l’onglet Paramètres de configuration , entrez un nom de profil de configuration personnalisé .

Choisissez un canal de déploiement.

Sélectionnez le fichier de profil de configurationnotif.mobileconfig téléchargé précédemment, puis sélectionnez Suivant.

Sous l’onglet Balises d’étendue , (facultatif) sélectionnez balises d’étendue, puis suivant.

Sous l’onglet Affectations , attribuez le profil à un groupe où se trouvent les appareils et/ou les utilisateurs macOS, puis sélectionnez Suivant.

Passez en revue le profil de configuration, puis sélectionnez Créer.

Étape 6 : Paramètres d’accessibilité

Ce profil permet aux Microsoft Defender pour point de terminaison sur macOS d’accéder aux paramètres d’accessibilité sur Apple macOS High Sierra (10.13.6) et versions ultérieures.

Téléchargez accessibility.mobileconfig à partir du référentiel GitHub.

Dans le centre d’administration Intune, accédez à Appareils, puis sous Gérer les appareils, sélectionnez Configuration.

Sous l’onglet Stratégies , sélectionnez Créer une>stratégie.

Sous Plateforme, sélectionnez macOS.

Sous Type de profil , sélectionnez Modèles.

Sous Nom du modèle, sélectionnez Personnalisé.

Sélectionnez Créer.

Sous l’onglet Informations de base , nommez le profil (par exemple : Paramètres d’accessibilité macOS), entrez une Description, puis sélectionnez Suivant.

Sous l’onglet Paramètres de configuration , entrez un nom de profil de configuration personnalisé .

Choisissez un canal de déploiement.

Sélectionnez le fichier de profil de configurationaccessibility.mobileconfig téléchargé précédemment, puis sélectionnez Suivant.

Sous l’onglet Balises d’étendue , (facultatif) sélectionnez balises d’étendue, puis suivant.

Sous l’onglet Affectations , attribuez le profil à un groupe où se trouvent les appareils et/ou les utilisateurs macOS, puis sélectionnez Suivant.

Passez en revue le profil de configuration, puis sélectionnez Créer.

Étape 7 : Autorisations Bluetooth

Attention

macOS 14 (Sonoma) contient de nouvelles améliorations en matière de confidentialité. À compter de cette version, par défaut, les applications ne peuvent pas accéder au Bluetooth sans consentement explicite. Microsoft Defender pour point de terminaison l’utilise si vous configurez des stratégies Bluetooth pour Device Control.

Téléchargez bluetooth.mobileconfig à partir du référentiel GitHub et utilisez le même flux de travail que dans Étape 6 : Paramètres d’accessibilité pour activer l’accès Bluetooth.

Dans le centre d’administration Intune, accédez à Appareils, puis sous Gérer les appareils, sélectionnez Configuration.

Sous l’onglet Stratégies , sélectionnez Créer une>stratégie.

Sous Plateforme, sélectionnez macOS.

Sous Type de profil , sélectionnez Modèles.

Sous Nom du modèle, sélectionnez Personnalisé.

Sélectionnez Créer.

Sous l’onglet Informations de base , nommez le profil (par exemple , consentement Bluetooth MacOS), entrez une Description, puis sélectionnez Suivant.

Sous l’onglet Paramètres de configuration , entrez un nom de profil de configuration personnalisé .

Choisissez un canal de déploiement.

Sélectionnez le fichier de profil de configurationbluetooth.mobileconfig téléchargé précédemment, puis sélectionnez Suivant.

Sous l’onglet Balises d’étendue , (facultatif) sélectionnez balises d’étendue, puis suivant.

Sous l’onglet Affectations , attribuez le profil à un groupe où se trouvent les appareils et/ou les utilisateurs macOS, puis sélectionnez Suivant.

Passez en revue le profil de configuration, puis sélectionnez Créer.

Remarque

Le Bluetooth accordé via le profil de configuration MDM Apple n’est pas reflété dans Paramètres système => Confidentialité & Sécurité => Bluetooth.

Étape 8 : Mise à jour automatique Microsoft

Ce profil est utilisé pour mettre à jour le Microsoft Defender pour point de terminaison sur macOS via Microsoft AutoUpdate (MAU). Si vous déployez Microsoft Defender pour point de terminaison sur macOS, vous avez la possibilité d’obtenir une version mise à jour de l’application (Mise à jour de la plateforme) qui se trouve dans les différents canaux mentionnés ici :

- Bêta (Insiders-Fast)

- Canal actuel (préversion, Insiders-Slow)

- Canal actuel (production)

Pour plus d’informations, consultez Déployer des mises à jour pour Microsoft Defender pour point de terminaison sur macOS.

Téléchargez com.microsoft.autoupdate2.mobileconfig à partir du dépôt GitHub.

Remarque

L’exemple com.microsoft.autoupdate2.mobileconfig du référentiel GitHub est défini sur Canal actuel (production).

Dans le centre d’administration Intune, accédez à Appareils, puis sous Gérer les appareils, sélectionnez Configuration.

Sous l’onglet Stratégies , sélectionnez Créer une>stratégie.

Sous Plateforme, sélectionnez macOS.

Sous Type de profil , sélectionnez Modèles.

Sous Nom du modèle, sélectionnez Personnalisé.

Sélectionnez Créer.

Sous l’onglet Informations de base , nommez le profil (par exemple,

macOS Microsoft Auto-Update), entrez une Description, puis sélectionnez Suivant.Sous l’onglet Paramètres de configuration , entrez un nom de profil de configuration personnalisé .

Choisissez un canal de déploiement.

Sélectionnez le fichier de profil de configurationcom.microsoft.autoupdate2.mobileconfig téléchargé précédemment, puis sélectionnez Suivant.

Sous l’onglet Balises d’étendue , (facultatif) sélectionnez balises d’étendue, puis suivant.

Sous l’onglet Affectations , attribuez le profil à un groupe où se trouvent les appareils et/ou les utilisateurs macOS, puis sélectionnez Suivant.

Passez en revue le profil de configuration, puis sélectionnez Créer.

Étape 9 : Microsoft Defender pour point de terminaison paramètres de configuration

Dans cette étape, vous allez configurer des stratégies anti-programme malveillant et EDR, à l’aide du portail Microsoft Defender (étape 9a.) OU du portail Microsoft Intune (étape 9b),selon vos préférences ou vos exigences organization.

Remarque

Effectuez une seule des étapes suivantes (9a. OR 9b.)

9a. Définir des stratégies à l’aide du portail Microsoft Defender

Définissez des stratégies à l’aide du portail Microsoft Defender en procédant comme suit :

Consultez Configurer Microsoft Defender pour point de terminaison dans Intune avant de définir les stratégies de sécurité à l’aide de Microsoft Defender pour point de terminaison Gestion des paramètres de sécurité.

Dans le portail Microsoft Defender, accédez à Gestion de la configuration Stratégies de sécurité des>points> de terminaison StratégiesMac>Créer une stratégie.

Sous Sélectionner la plateforme, sélectionnez macOS.

Sous Sélectionner un modèle, sélectionnez le modèle antivirus Microsoft Defender (ou la détection et la réponse du point de terminaison si vous répétez les actions conformément à la section 9 ci-dessous), puis sélectionnez Créer une stratégie.

Spécifiez un nom (par exemple : Microsoft Defender stratégie antivirus (ou stratégie EDR)) et une description de la stratégie, puis sélectionnez Suivant.

Sous l’onglet Paramètres de configuration, sélectionnez les paramètres appropriés pour votre organization, puis sélectionnez Suivant.

Sous l’onglet Affectations , attribuez le profil à un groupe où se trouvent les appareils et/ou les utilisateurs macOS, puis sélectionnez Suivant.

Sous l’onglet Révision , sélectionnez Enregistrer.

Répétez les actions de 2. à 8. ci-dessus pour créer une stratégie de détection et de réponse de point de terminaison (EDR).

9b. Définir des stratégies à l’aide de Microsoft Intune

Définissez des stratégies à l’aide du portail Microsoft Defender en implémentant les instructions suivantes :

Pour créer ce profil, copiez le code du profil Intune recommandé (recommandé) ou du profil complet Intune (pour les scénarios avancés), puis enregistrez le fichier sous com.microsoft.wdav.xml.

Dans le centre d’administration Intune, accédez à Appareils, puis sous Gérer les appareils, sélectionnez Configuration.

Sous l’onglet Stratégies , sélectionnez Créer une>stratégie.

Sous Plateforme, sélectionnez macOS.

Sous Type de profil , sélectionnez Modèles.

Sous Nom du modèle, sélectionnez Personnalisé.

Sélectionnez Créer.

Sous l’onglet Informations de base , nommez le profil (par exemple,

macOS wdav preferences), entrez une Description, puis sélectionnez Suivant.Sous l’onglet Paramètres de configuration, entrez le nom du profil de configuration personnalisé

com.microsoft.wdavChoisissez un canal de déploiement.

Sélectionnez le

com.microsoft.wdav.xmlfichier de profil de configuration créé précédemment, puis sélectionnez Suivant.Sous l’onglet Balises d’étendue , (facultatif) sélectionnez balises d’étendue, puis suivant.

Sous l’onglet Affectations , attribuez le profil à un groupe où se trouvent les appareils et/ou les utilisateurs macOS, puis sélectionnez Suivant.

Passez en revue le profil de configuration, puis sélectionnez Créer.

Attention

Vous devez entrer le nom de profil de configuration personnalisé correct. sinon, ces préférences ne seront pas reconnues par Microsoft Defender pour point de terminaison.

Pour plus d’informations, consultez Définir les préférences pour Microsoft Defender pour point de terminaison sur Mac.

Pour plus d’informations sur la gestion des paramètres de sécurité, consultez :

- Gérer les Microsoft Defender pour point de terminaison sur les appareils avec Microsoft Intune

- Gérer les paramètres de sécurité pour Windows, macOS et Linux en mode natif dans Defender pour point de terminaison

Étape 10 : Protection réseau pour Microsoft Defender pour point de terminaison sur macOS (facultatif)

Le paramètre Protection réseau est inclus dans le modèle antivirus Microsoft Defender créé à l’étape 9.

Pour plus d’informations sur la protection réseau pour Microsoft Defender pour point de terminaison sur MacOS, consultez Protection réseau pour MacOS

Étape 11 : Contrôle d’appareil pour Microsoft Defender pour point de terminaison sur macOS (facultatif)

Le paramètre Contrôle d’appareil est inclus dans le modèle d’accès au disque complet MacOS créé à l’étape 3.

Pour plus d’informations sur le contrôle d’appareil pour Microsoft Defender pour point de terminaison sur macOS, consultez Contrôle d’appareil pour MacOS.

Importante

Vous devez créer et déployer les profils de configuration dans l’ordre spécifié (étapes 1 à 11) pour une configuration système réussie.

Étape 12 : Publier l’application Microsoft Defender

Importante

L’application Microsoft Defender pour macOS fractionne les fonctionnalités pour Microsoft Defender pour point de terminaison et la protection contre la perte de données de point de terminaison Microsoft Purview. Si vous envisagez également d’intégrer des appareils MacOS à Purview (étape 18), vérifiez que la surveillance des appareils est activée à ce stade. Pour activer purview Device Monitoring sur le portail Microsoft Purview , accédez à Paramètres > Appareils.

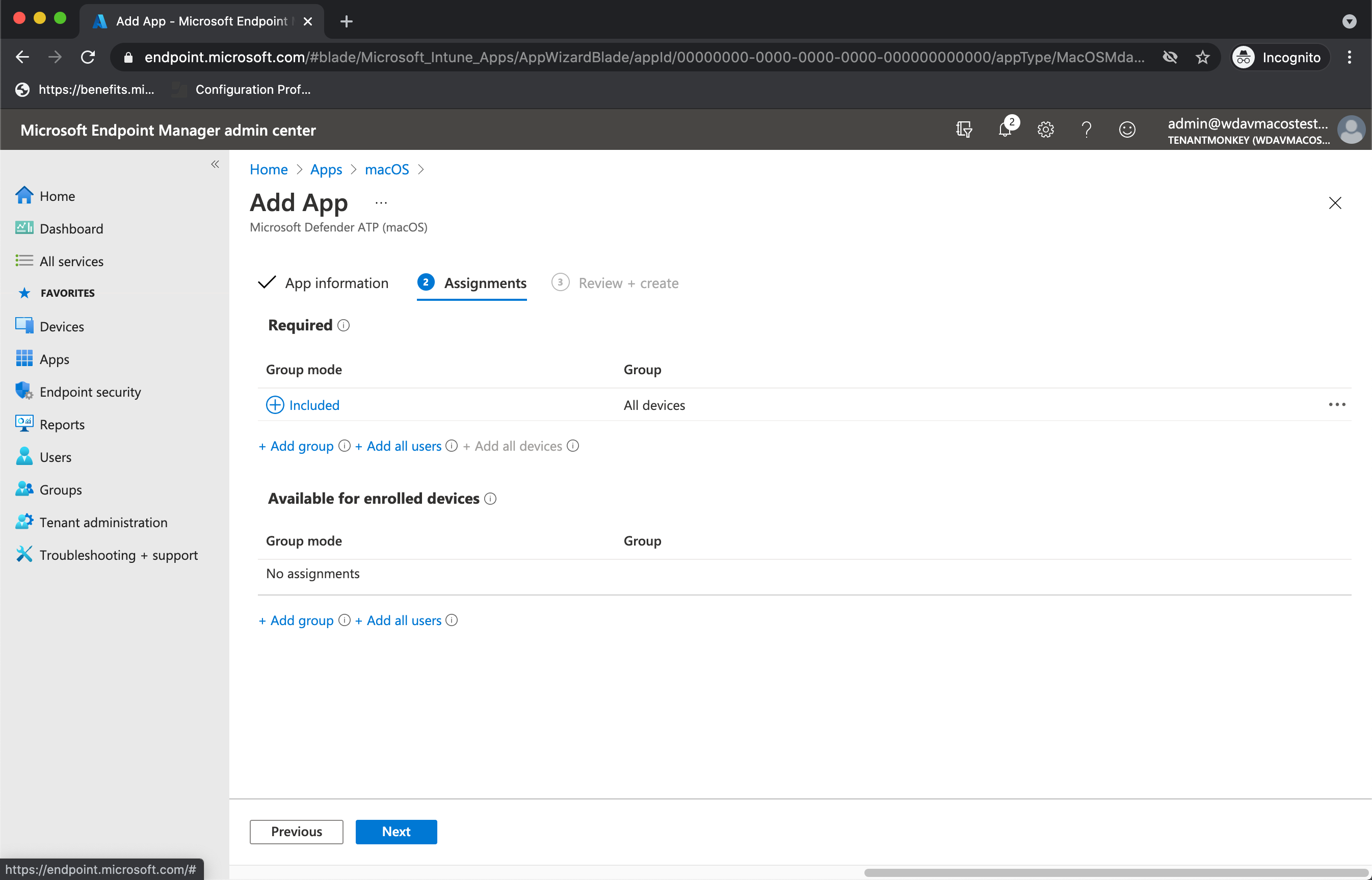

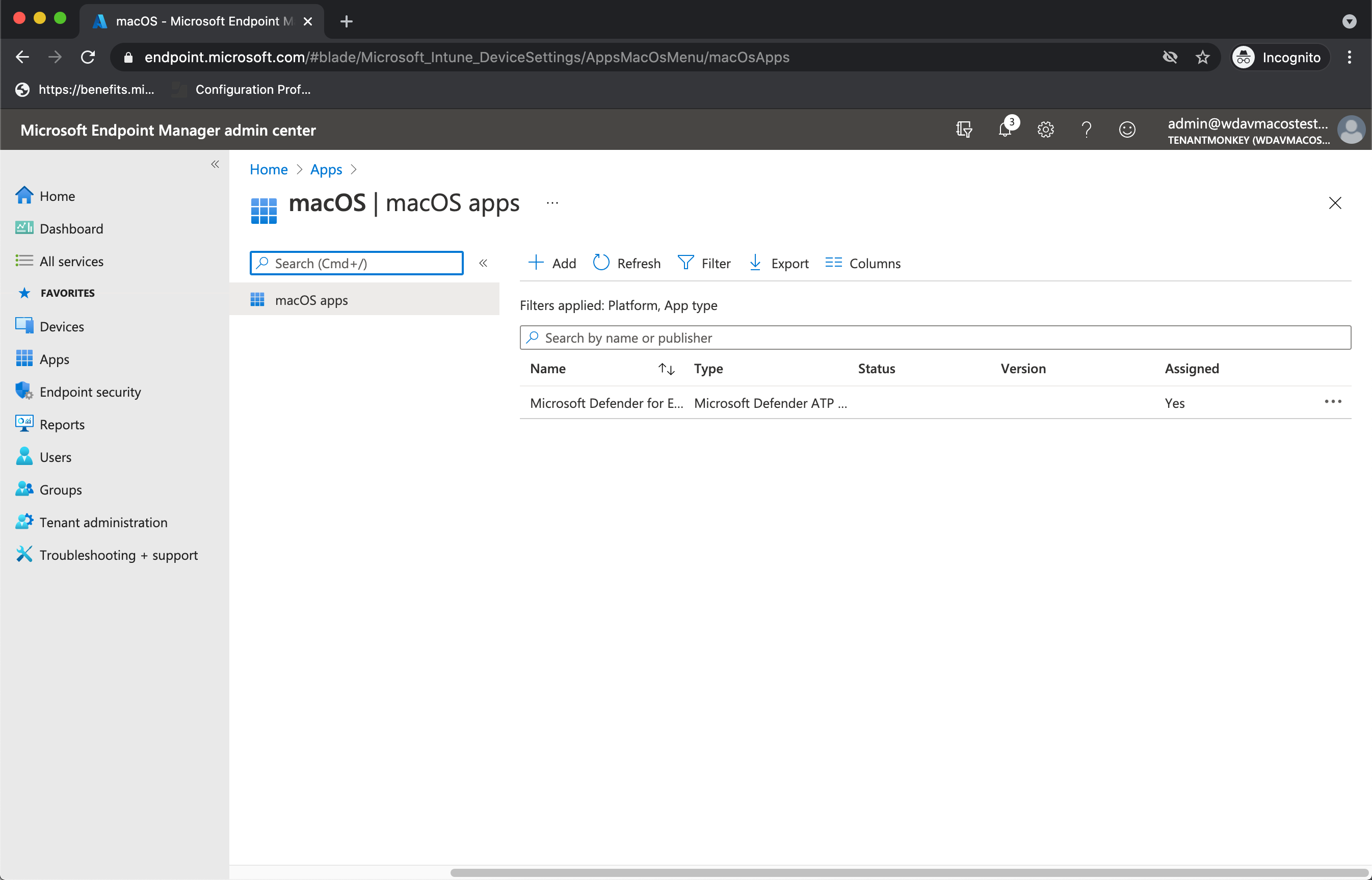

Cette étape permet de déployer des Microsoft Defender pour point de terminaison sur des machines inscrites dans Microsoft Intune.

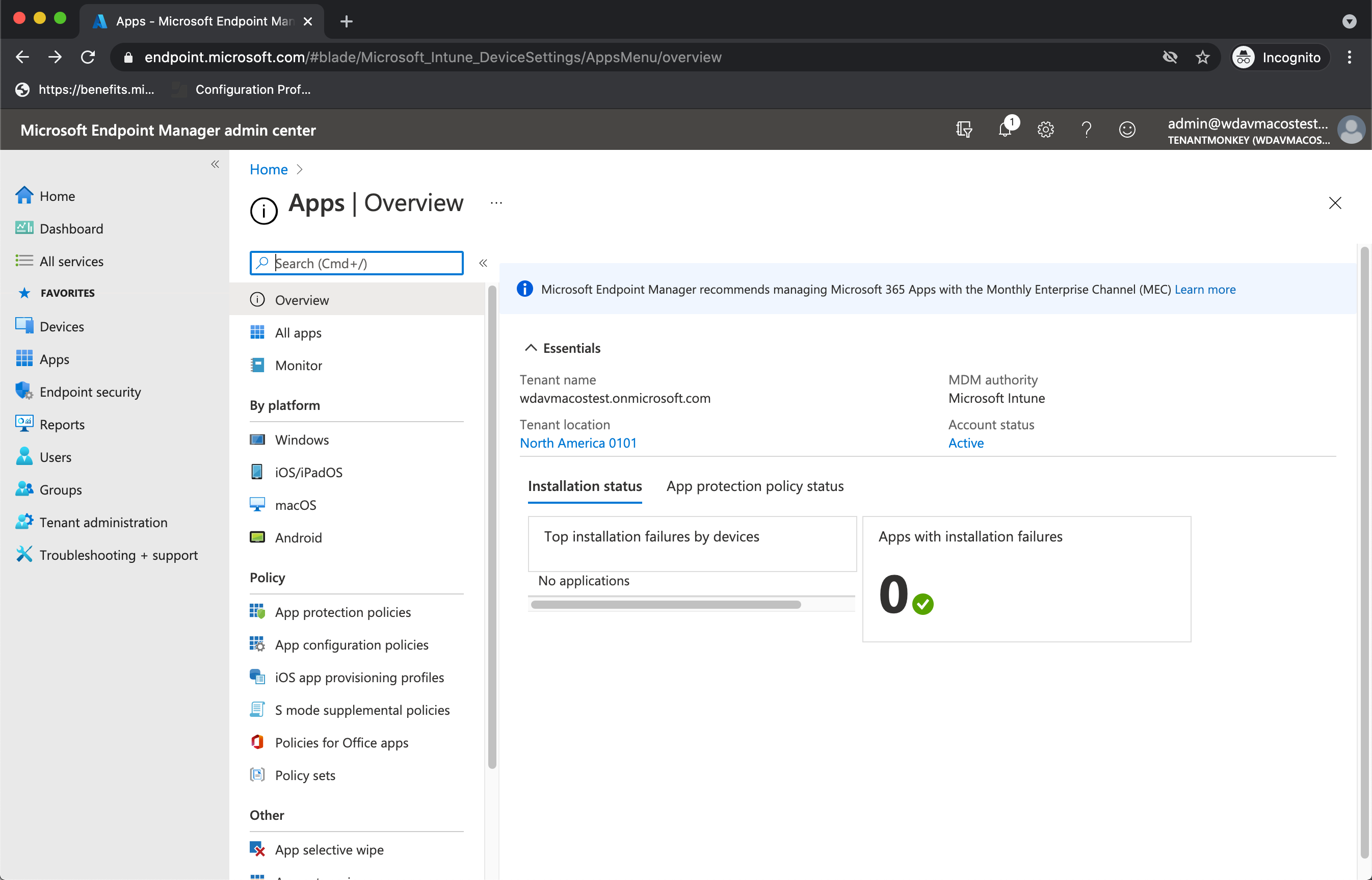

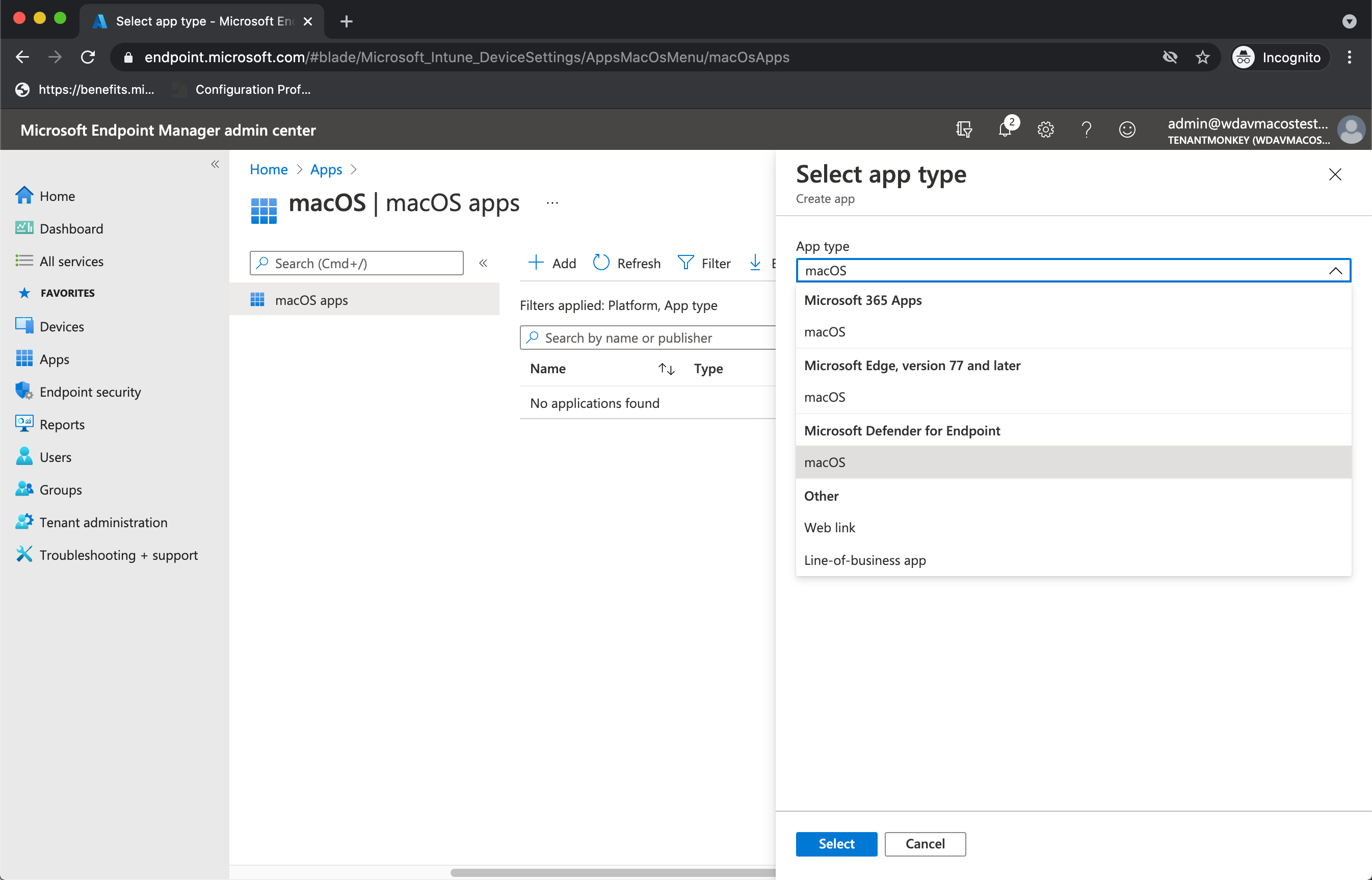

Dans le Centre d’administration Microsoft Intune, ouvrez Applications.

Développez Plateformes, sélectionnez macOS, puis +Créer

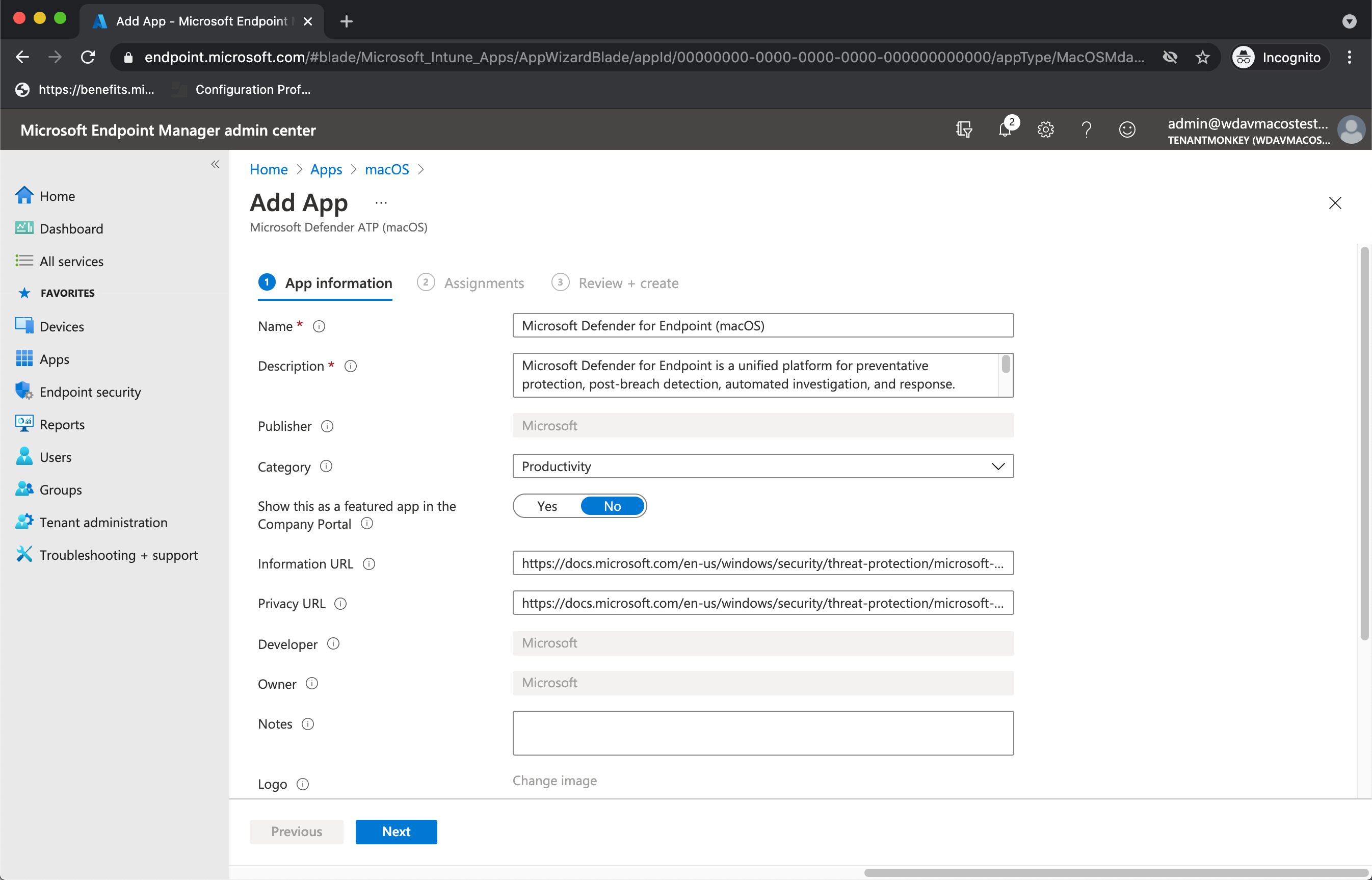

Sous Type d’application, sélectionnez Microsoft Defender pour point de terminaison >macOS, puis sélectionnez Sélectionner.

Dans les informations de l’application, conservez les valeurs par défaut et sélectionnez Suivant.

Sous l’onglet Balises d’étendue , (facultatif) sélectionnez balises d’étendue, puis suivant.

Sous l’onglet Affectations , attribuez le profil à un groupe où se trouvent les appareils et/ou les utilisateurs macOS, puis sélectionnez Suivant.

Sous l’onglet Vérifier+Créer , sélectionnez Créer.

Pour plus d’informations, consultez Ajouter des Microsoft Defender pour point de terminaison à des appareils macOS à l’aide de Microsoft Intune.

Étape 13 : Télécharger le package d’intégration Microsoft Defender pour point de terminaison

Pour télécharger le package d’intégration à partir du portail Microsoft Defender :

Dans le portail Microsoft Defender, sélectionnez Paramètres Points>de terminaison>Intégrationde la gestion des appareils>.

Dans la liste déroulante Sélectionner le système d’exploitation pour démarrer le processus d’intégration , sélectionnez macOS.

Dans la liste déroulante Méthode de déploiement, sélectionnez Mobile Gestion des appareils / Microsoft Intune.

Sélectionnez Télécharger le package d’intégration. Enregistrez-le en tant que GatewayWindowsDefenderATPOnboardingPackage.zip dans le même répertoire.

Extrayez le contenu du fichier .zip :

unzip GatewayWindowsDefenderATPOnboardingPackage.zipArchive: GatewayWindowsDefenderATPOnboardingPackage.zip warning: GatewayWindowsDefenderATPOnboardingPackage.zip appears to use backslashes as path separators inflating: intune/kext.xml inflating: intune/WindowsDefenderATPOnboarding.xml inflating: jamf/WindowsDefenderATPOnboarding.plist

Étape 14 : Déployer le package d’intégration Microsoft Defender pour point de terminaison pour MacOS

Ce profil contient des informations de licence pour Microsoft Defender pour point de terminaison.

Dans le centre d’administration Intune, accédez à Appareils, puis sous Gérer les appareils, sélectionnez Configuration.

Sous l’onglet Stratégies , sélectionnez Créer une>stratégie.

Sous Plateforme, sélectionnez macOS.

Sous Type de profil , sélectionnez Modèles.

Sous Nom du modèle, sélectionnez Personnalisé.

Sélectionnez Créer.

Sous l’onglet Informations de base, nommez le profil (par exemple : intégration MDE pour macOS), entrez une Description, puis sélectionnez Suivant.

Sous l’onglet Paramètres de configuration , entrez un nom de profil de configuration personnalisé.

Choisissez un canal de déploiement.

Sélectionnez le fichier de profil de configurationWindowsDefenderATPOnboarding.xml créé précédemment, puis sélectionnez Suivant.

Sous l’onglet Balises d’étendue , (facultatif) sélectionnez balises d’étendue, puis suivant.

Sous l’onglet Affectations , attribuez le profil à un groupe où se trouvent les appareils et/ou les utilisateurs macOS, puis sélectionnez Suivant.

Passez en revue le profil de configuration, puis sélectionnez Créer.

Étape 15 : Vérifier les status d’appareil et de configuration

Étape 15a. Afficher l’état

Il existe plusieurs façons d’examiner ces informations dans le centre d’administration Microsoft Intune, notamment la surveillance et les rapports par appareil, utilisateur, stratégies de configuration et bien plus encore. Voici un exemple :

Dans le centre d’administration Intune, accédez à Appareils, puis sous Gérer les appareils, sélectionnez Configuration.

Sous l’onglet Stratégies, sélectionnez une stratégie, puis sur l’appareil et l’utilisateur case activée status sélectionnez Afficher le rapport.

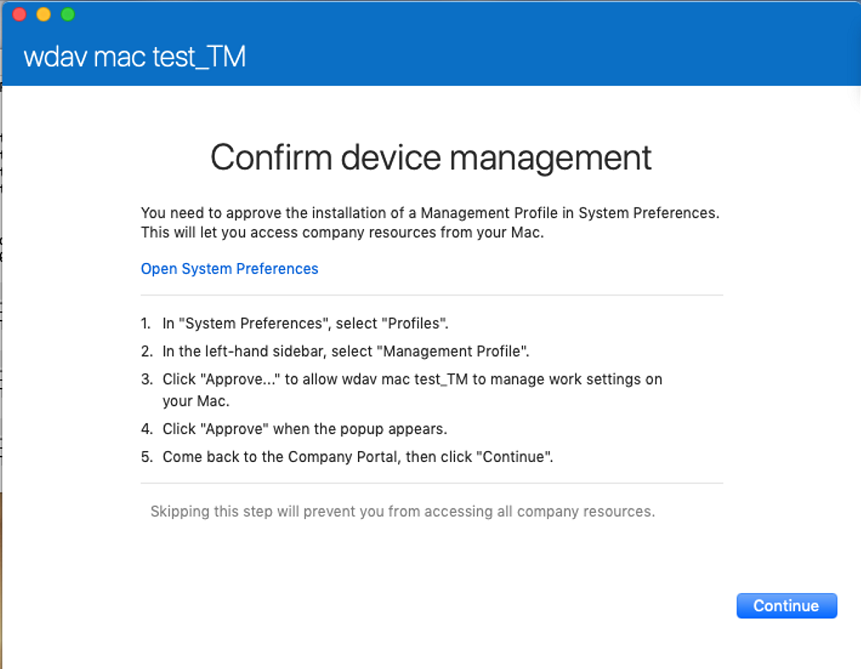

Étape 15b. Configuration de l’appareil client

Suivez les étapes décrites dans Inscrire votre appareil macOS à l’aide de l’application Portail d'entreprise

Confirmez la gestion des appareils.

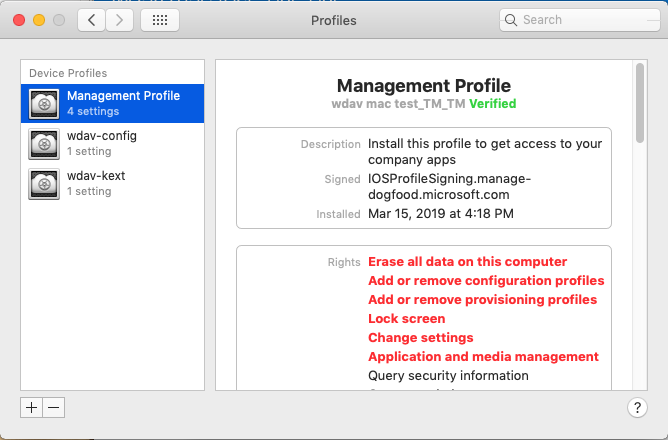

Sélectionnez Ouvrir les préférences système, recherchez Profil de gestion dans la liste, puis sélectionnez Approuver.... Votre profil de gestion s’affiche sous la forme Vérifié :

Sélectionnez Continuer et terminez l’inscription.

Vous pouvez maintenant inscrire d’autres appareils. Vous pouvez également les inscrire ultérieurement, après avoir terminé l’approvisionnement des packages de configuration système et d’application.

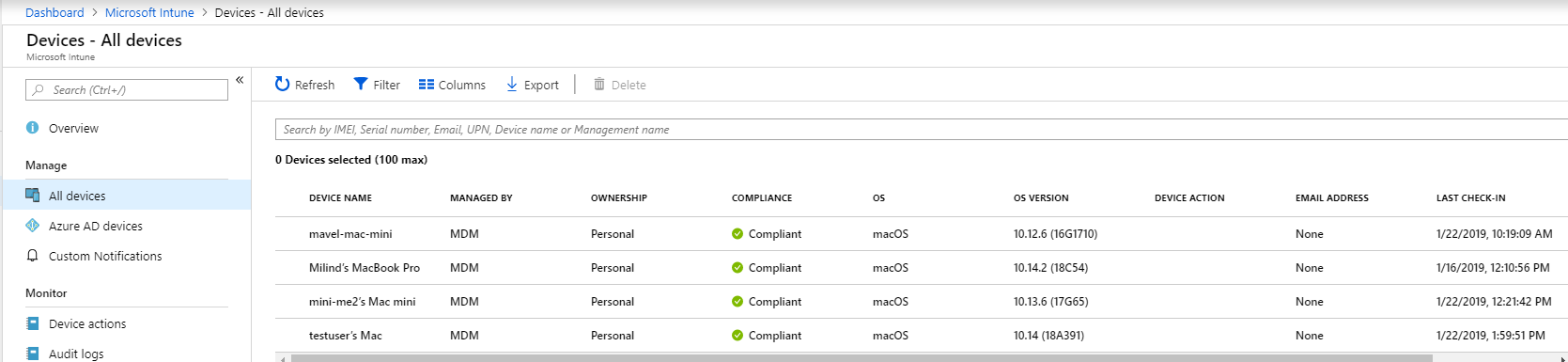

Dans Intune, sélectionnez Appareils>Tous les appareils. Ici, vous pouvez voir votre appareil parmi les répertoriés :

Étape 15c. Vérifier l’état de l’appareil client

Une fois les profils de configuration déployés sur vos appareils, ouvrez Paramètres > système Gestion des appareils généraux > sur votre appareil MacOS.

Vérifiez que tous les profils de configuration sont présents et installés :

accessibility.mobileconfigbackground_services.mobileconfigbluetooth.mobileconfigcom.microsoft.autoupdate2.mobileconfigfulldisk.mobileconfig- Profil de gestion (il s’agit du profil système Intune)

-

WindowsDefenderATPOnboarding.xml(il s’agit du package d’intégration defender pour point de terminaison pour macOS) netfilter.mobileconfignotif.mobileconfig

Vous devriez également voir l’icône Microsoft Defender dans le coin supérieur droit.

Étape 16 : Vérifier la détection anti-programme malveillant

Consultez l’article suivant pour effectuer un test de détection anti-programme malveillant : Test de détection antivirus pour vérifier l’intégration et les services de création de rapports de l’appareil

Étape 17 : Vérification de la détection EDR

Consultez l’article suivant pour tester une révision de détection EDR : Test de détection EDR pour vérifier l’intégration des appareils et reporting Services

Étape 18 : Protection contre la perte de données Microsoft Purview (DLP) pour point de terminaison sur MacOS (fortement recommandé)

Consultez Prise en main de la protection contre la perte de données de point de terminaison.

Résolution des problèmes

Problème : aucune licence trouvée.

Cause : L’intégration n’est pas terminée.

Résolution : vérifiez que vous avez effectué les étapes 13 et 14 ci-dessus.

Problèmes d’installation de journalisation

Consultez Problèmes d’installation de journalisation pour plus d’informations sur la façon de trouver le journal généré automatiquement créé par le programme d’installation, lorsqu’une erreur se produit.

Pour plus d’informations sur les procédures de résolution des problèmes, consultez :

- Résoudre les problèmes d’extension système dans Microsoft Defender pour point de terminaison sur macOS

- Résoudre les problèmes d’installation de Microsoft Defender pour point de terminaison sur macOS

- Résoudre les problèmes de licence pour Microsoft Defender pour point de terminaison sur macOS

- Résoudre les problèmes de connectivité cloud pour Microsoft Defender pour point de terminaison sur macOS

- Résoudre les problèmes de performances pour Microsoft Defender pour point de terminaison sur macOS

Désinstallation

Pour plus d’informations sur la suppression d’Microsoft Defender pour point de terminaison sur macOS des appareils clients, consultez Désinstallation.