Passer en revue les alertes dans Microsoft Defender pour point de terminaison

S’applique à :

- Microsoft Defender pour point de terminaison Plan 1

- Microsoft Defender pour point de terminaison Plan 2

Vous voulez découvrir Defender pour point de terminaison ? Inscrivez-vous pour bénéficier d’un essai gratuit.

La page d’alerte dans Microsoft Defender pour point de terminaison fournit un contexte complet à l’alerte, en combinant les signaux d’attaque et les alertes liées à l’alerte sélectionnée, pour construire un récit d’alerte détaillé.

Triez, examinez et prenez rapidement des mesures efficaces sur les alertes qui affectent vos organization. Comprendre pourquoi elles ont été déclenchées et leur impact à partir d’un emplacement unique. Pour en savoir plus, consultez cette vue d’ensemble.

La sélection du nom d’une alerte dans Defender pour point de terminaison vous permet d’accéder à sa page d’alerte. Dans la page d’alerte, toutes les informations sont affichées dans le contexte de l’alerte sélectionnée. Chaque page d’alerte se compose de 4 sections :

- Le titre de l’alerte affiche le nom de l’alerte et est là pour vous rappeler quelle alerte a démarré votre investigation actuelle, quel que soit ce que vous avez sélectionné sur la page.

- Les ressources affectées répertorient les cartes des appareils et des utilisateurs affectés par cette alerte qui peuvent être cliqués pour obtenir des informations et des actions supplémentaires.

- L’article de l’alerte affiche toutes les entités liées à l’alerte, interconnectées par une arborescence. L’alerte dans le titre sera celle en cours lorsque vous accédez pour la première fois à la page de l’alerte sélectionnée. Les entités de l’article d’alerte peuvent être étendues et cliquables pour fournir des informations supplémentaires et accélérer la réponse en vous permettant d’effectuer des actions directement dans le contexte de la page d’alerte. Utilisez l’article d’alerte pour commencer votre investigation. Découvrez comment procéder dans Examiner les alertes dans Microsoft Defender pour point de terminaison.

- Le volet d’informations affiche d’abord les détails de l’alerte sélectionnée, avec les détails et les actions liés à cette alerte. Si vous sélectionnez l’une des ressources ou entités affectées dans l’article d’alerte, le volet d’informations change pour fournir des informations contextuelles et des actions pour l’objet sélectionné.

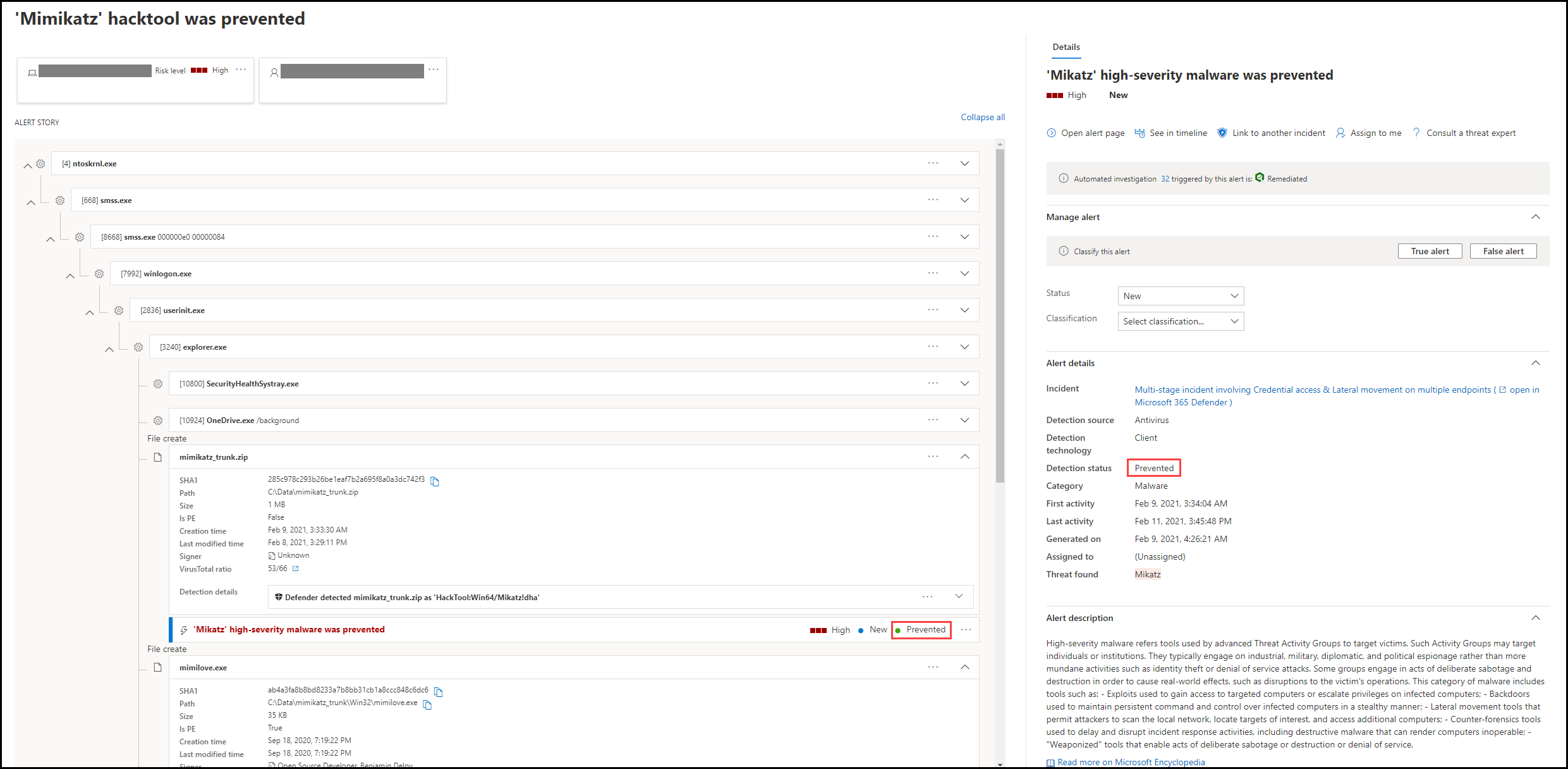

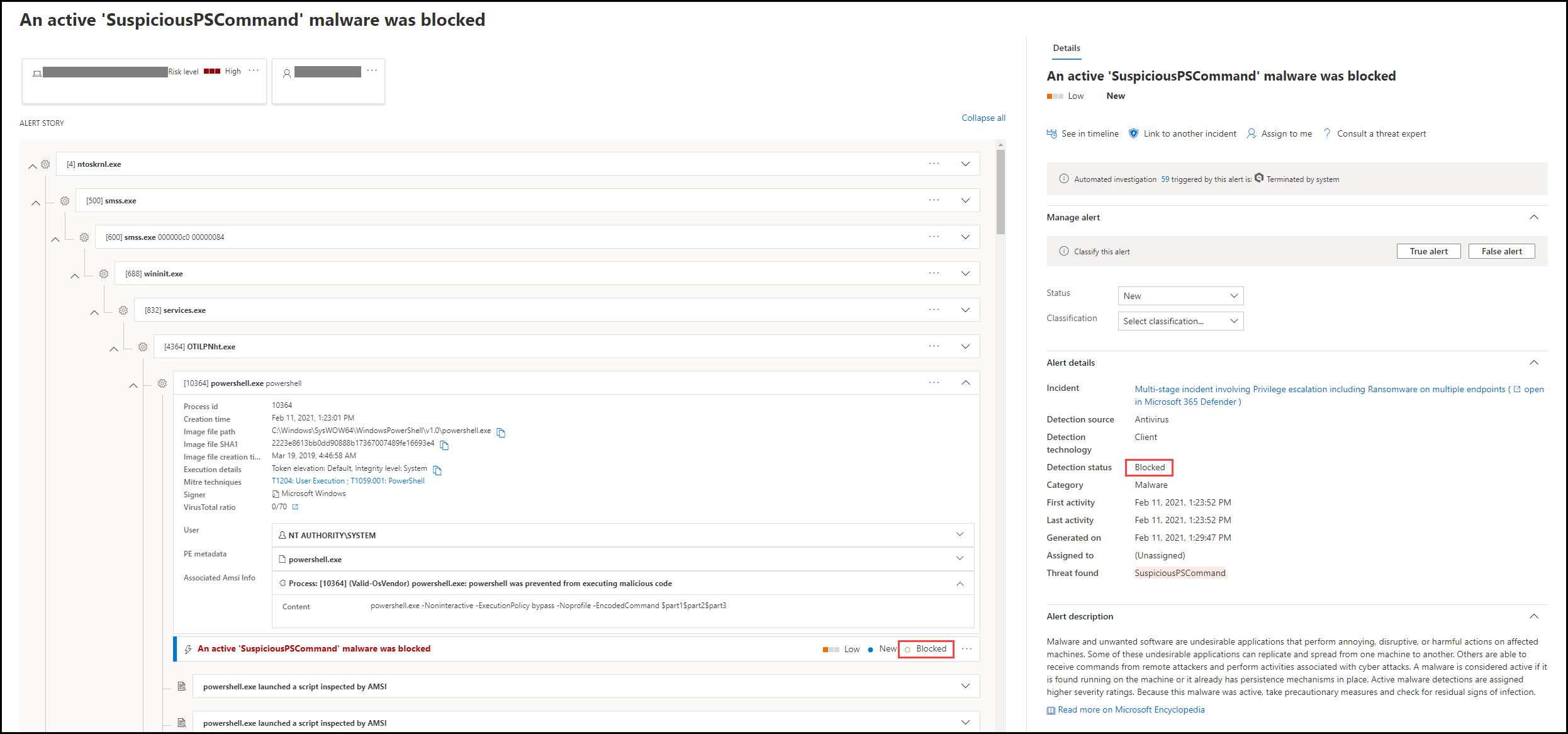

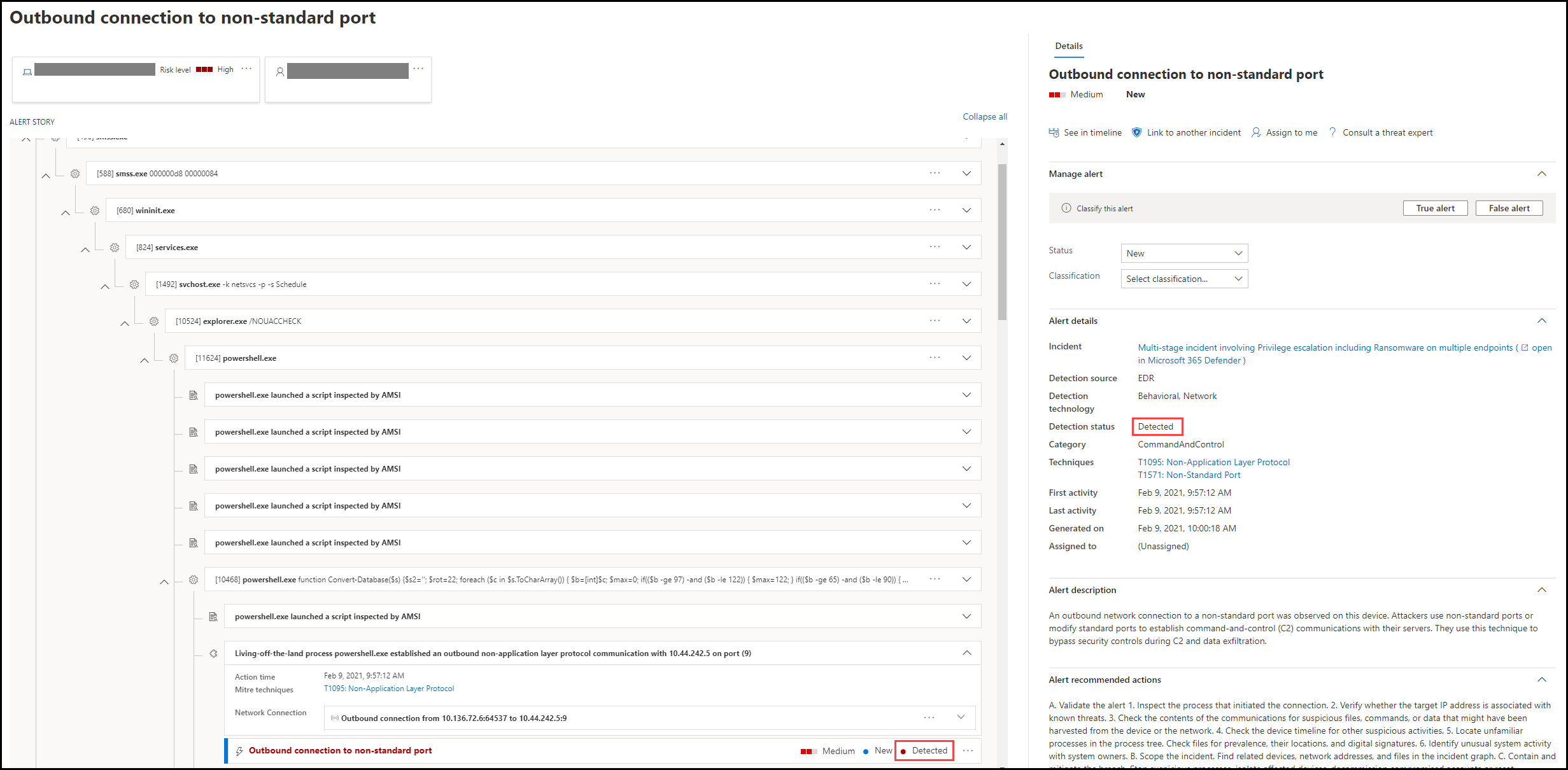

Notez les status de détection de votre alerte.

Empêché : la tentative d’action suspecte a été évitée. Par exemple, un fichier n’a pas été écrit sur le disque ou exécuté.

Bloqué : un comportement suspect a été exécuté, puis bloqué. Par exemple, un processus a été exécuté, mais parce qu’il présentait par la suite des comportements suspects, le processus a été arrêté.

Détection : une attaque a été détectée et est peut-être toujours active.

Vous pouvez ensuite également consulter les détails de l’examen automatisé dans le volet d’informations de votre alerte pour voir les actions déjà effectuées, ainsi que lire la description de l’alerte pour les actions recommandées.

D’autres informations disponibles dans le volet d’informations lorsque l’alerte s’ouvre incluent les techniques MITRE, la source et des détails contextuels supplémentaires.

Notes

Si vous voyez une alerte de type d’alerte non prise en charge status, cela signifie que les fonctionnalités d’investigation automatisée ne peuvent pas récupérer cette alerte pour exécuter une investigation automatisée. Toutefois, vous pouvez examiner ces alertes manuellement.

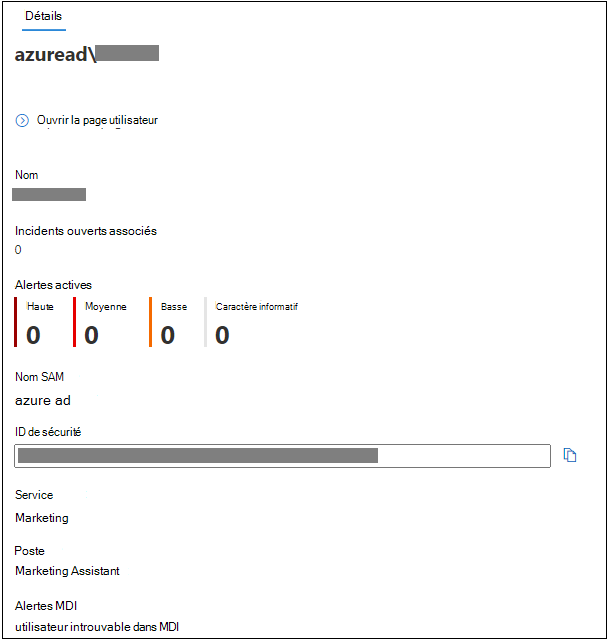

La sélection d’un appareil ou d’un utilisateur carte dans les sections des ressources affectées bascule vers les détails de l’appareil ou de l’utilisateur dans le volet d’informations.

Pour les appareils, le volet d’informations affiche des informations sur l’appareil lui-même, comme domaine, système d’exploitation et adresse IP. Les alertes actives et les utilisateurs connectés sur cet appareil sont également disponibles. Vous pouvez prendre des mesures immédiates en isolant l’appareil, en limitant l’exécution de l’application ou en exécutant une analyse antivirus. Vous pouvez également collecter un package d’investigation, lancer une investigation automatisée ou accéder à la page de l’appareil pour examiner du point de vue de l’appareil.

Pour les utilisateurs, le volet d’informations affiche des informations détaillées sur l’utilisateur, telles que le nom SAM de l’utilisateur et le SID, ainsi que les types d’ouverture de session effectués par cet utilisateur et les alertes et incidents associés. Vous pouvez sélectionner Ouvrir la page utilisateur pour poursuivre l’investigation du point de vue de cet utilisateur.

- Afficher et organiser la file d’attente des incidents

- Enquêter sur des incidents

- Gérer les incidents

Conseil

Voulez-vous en savoir plus ? Engage avec la communauté Microsoft Security dans notre communauté technique : Microsoft Defender pour point de terminaison Tech Community.