Événements

9 avr., 15 h - 10 avr., 12 h

Codez l’avenir avec l’IA et connectez-vous avec des pairs et des experts Java à JDConf 2025.

S’inscrire maintenantCe navigateur n’est plus pris en charge.

Effectuez une mise à niveau vers Microsoft Edge pour tirer parti des dernières fonctionnalités, des mises à jour de sécurité et du support technique.

Dans ce didacticiel, vous apprendrez comment intégrer Velpic SAML à Microsoft Entra ID. Lorsque vous intégrez Velpic SAML avec Microsoft Entra ID, vous pouvez :

Pour commencer, vous devez disposer de ce qui suit :

Dans ce tutoriel, vous configurez et testez Microsoft Entra SSO dans un environnement de test.

Pour configurer l’intégration de Velpic SAML à Microsoft Entra ID, vous devez ajouter Velpic SAML à partir de la galerie à votre liste d’applications SaaS gérées.

Vous pouvez également utiliser l’assistant Entreprise App Configuration. Dans cet assistant, vous pouvez ajouter une application à votre locataire, ajouter des utilisateurs/groupes à l’application, attribuer des rôles, mais également parcourir la configuration de l’authentification unique. En savoir plus sur les assistants Microsoft 365.

Configurez et testez l’authentification unique Microsoft Entra avec Velpic SAML à l'aide d'un utilisateur test appelé B.Simon. Pour que l’authentification unique fonctionne, vous devez établir une relation de lien entre un utilisateur Microsoft Entra et l'utilisateur associé dans Velpic SAML.

Pour configurer et tester l’authentification unique Microsoft Entra avec Velpic SAML, effectuez les étapes suivantes :

Effectuez ces étapes pour activer l’authentification unique Microsoft Entra.

Connectez-vous au Centre d’administration de Microsoft Entra au minimum en tant qu’Administrateur d’application cloud.

Accédez à Identité>Applications>Applications d’entreprise>Velpic SAML>Authentification unique.

Dans la page Sélectionner une méthode d’authentification unique, sélectionnez SAML.

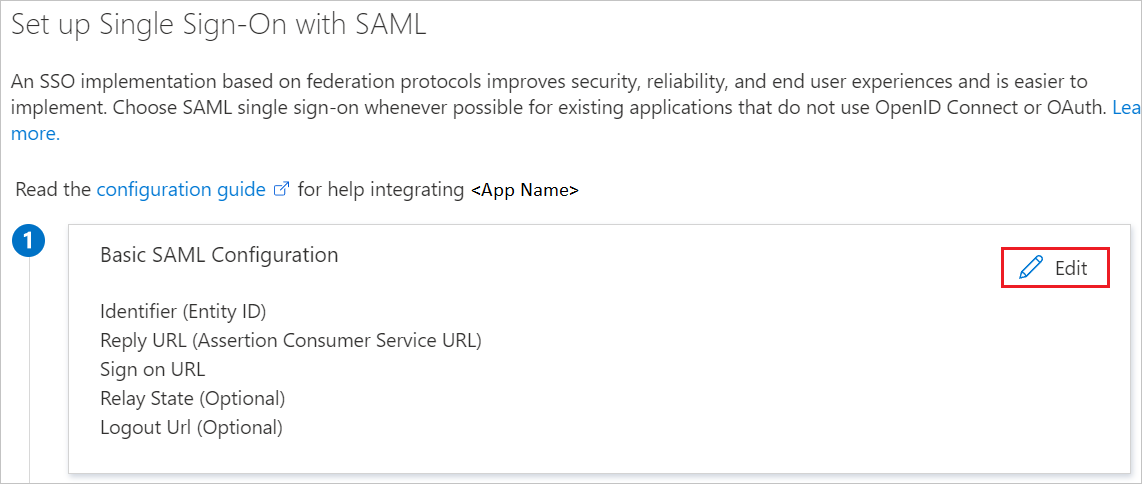

Dans la page Configurer l’authentification unique avec SAML, cliquez sur l’icône de crayon de Configuration SAML de base afin de modifier les paramètres.

Dans la section Configuration SAML de base, effectuez les étapes suivantes :

a. Dans la zone de texte URL de connexion, saisissez une URL au format suivant : https://<sub-domain>.velpicsaml.net

b. Dans la zone de texte Identificateur (ID d’entité) , saisissez une URL au format suivant : https://auth.velpic.com/saml/v2/<entity-id>/login

Notes

Notez que l’URL d’authentification unique sera fournie par l’équipe Velpic SAML et la valeur Identificateur sera disponible lorsque vous configurez le plug-in SSO du côté Velpic SAML. Vous devez copier cette valeur à partir de la page d’application Velpic SAML et la coller ici.

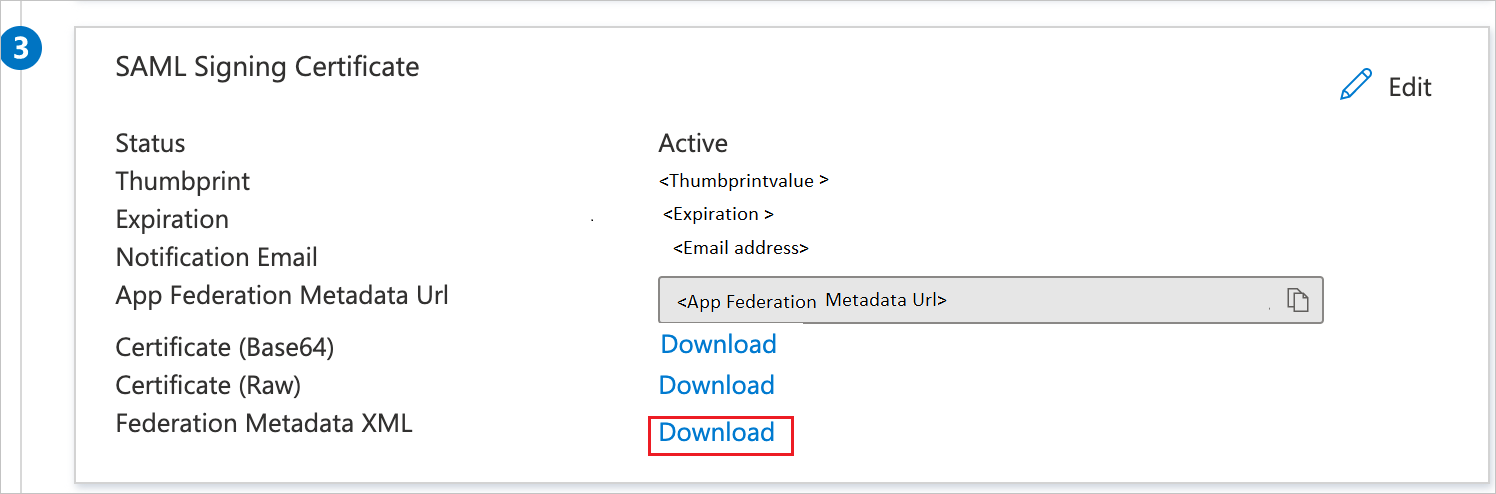

Dans la page Configurer l’authentification unique avec SAML, dans la section Certificat de signature SAML, recherchez XML de métadonnées de fédération et sélectionnez Télécharger pour télécharger le certificat et l’enregistrer sur votre ordinateur.

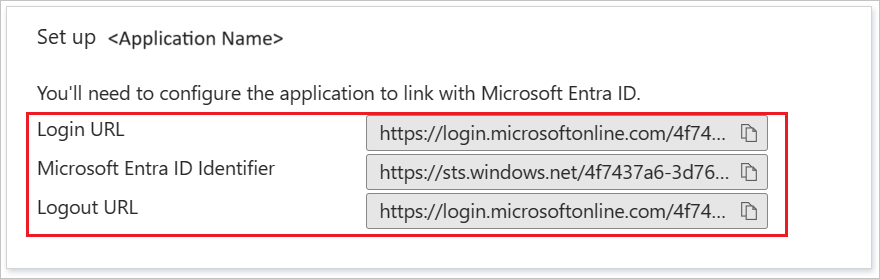

Dans la section Configurer Velpic SAML, copiez la ou les URL appropriées en fonction de vos besoins.

Dans cette section, vous allez créer un utilisateur de test appelé B.Simon.

B.Simon.B.Simon@contoso.com.Dans cette section, vous autorisez B.Simon à utiliser l’authentification unique en lui accordant l’accès à Velpic SAML.

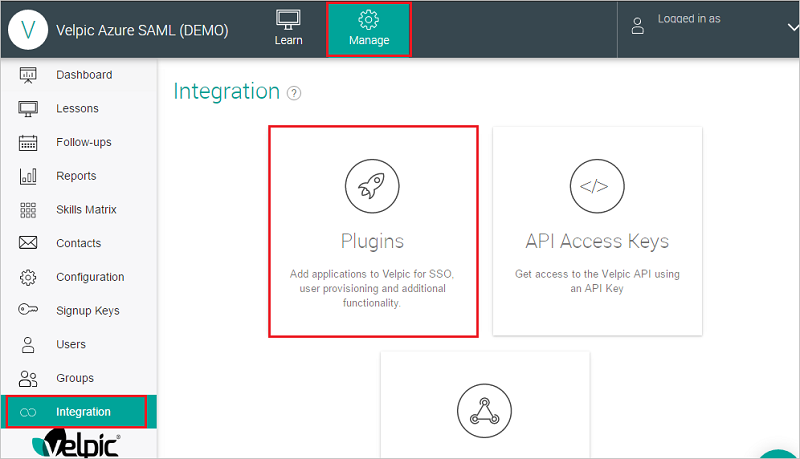

Dans une autre fenêtre de navigateur web, connectez-vous à votre site d’entreprise Velpic SAML en tant qu’administrateur

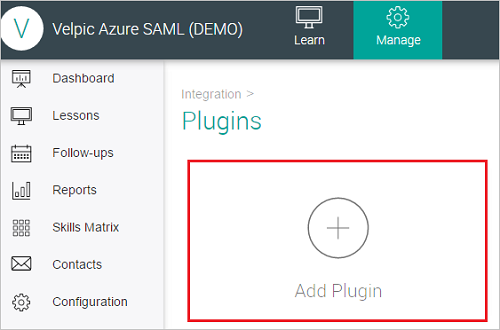

Cliquez sur l’onglet Gérer et accédez à la section Intégration dans laquelle vous devez cliquer sur Plug-ins afin de créer le nouveau plug-in pour la connexion.

Cliquez sur le bouton Ajouter un plug-in.

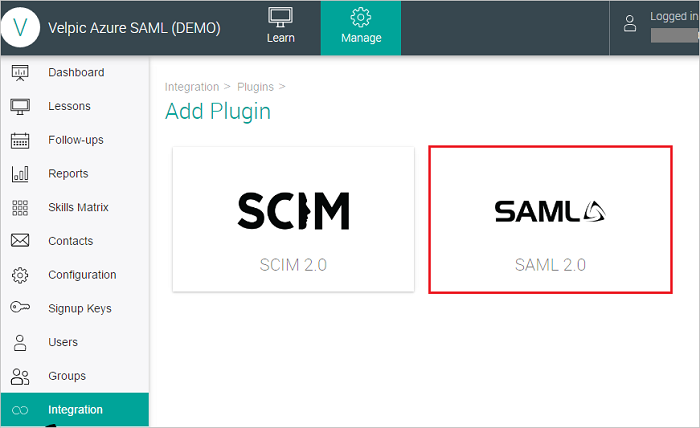

Cliquez sur la mosaïque SAML dans la page Ajouter un plug-in.

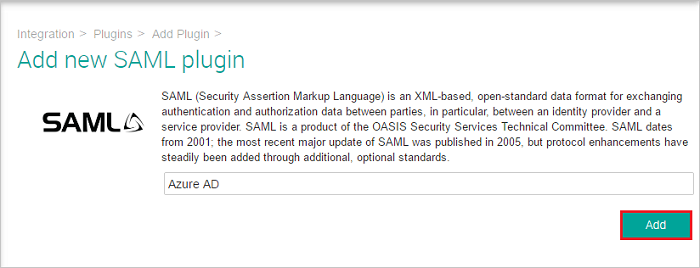

Entrez le nom du nouveau plug-in SAML et cliquez sur le bouton Ajouter.

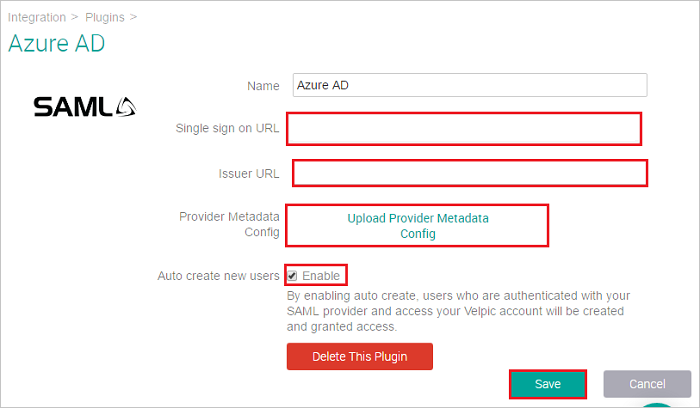

Entrez les informations comme suit :

a. Dans la zone de texte Nom, saisissez le nom du plug-in SAML.

b. Dans la zone de texte Issuer URL (URL de l’émetteur), collez l’Identificateur Microsoft Entra que vous avez copié à partir de la fenêtre Configurer l’authentification.

c. Dans la section Configuration des métadonnées du fournisseur, téléchargez le fichier XML de métadonnées que vous avez téléchargé précédemment.

d. Vous pouvez également choisir d’activer l’attribution juste-à-temps SAML en cochant la case Créer automatiquement les nouveaux utilisateurs. Si un utilisateur n’existe pas dans Velpic et que cet indicateur n’est pas activé, la connexion à partir d’Azure échouera. Si l’indicateur est activé, l’utilisateur sera automatiquement approvisionné dans Velpic au moment de la connexion.

e. Copiez l’URL d’authentification unique à partir de la zone de texte et collez-la.

f. Cliquez sur Enregistrer.

Cette étape n’est généralement pas nécessaire car l’application prend en charge l’approvisionnement immédiat de l’utilisateur. Si l’approvisionnement automatique de l’utilisateur n’est pas activé, la création manuelle de l’utilisateur peut être effectuée comme décrit ci-dessous.

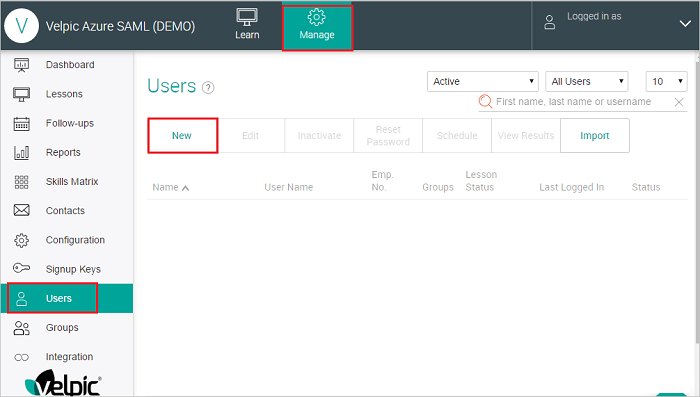

Connectez-vous au site de votre entreprise Velpic SAML en tant qu’administrateur et effectuez les étapes suivantes :

Cliquez sur l’onglet Gérer et accédez à la section Utilisateurs, puis cliquez sur le bouton Nouveau pour ajouter des utilisateurs.

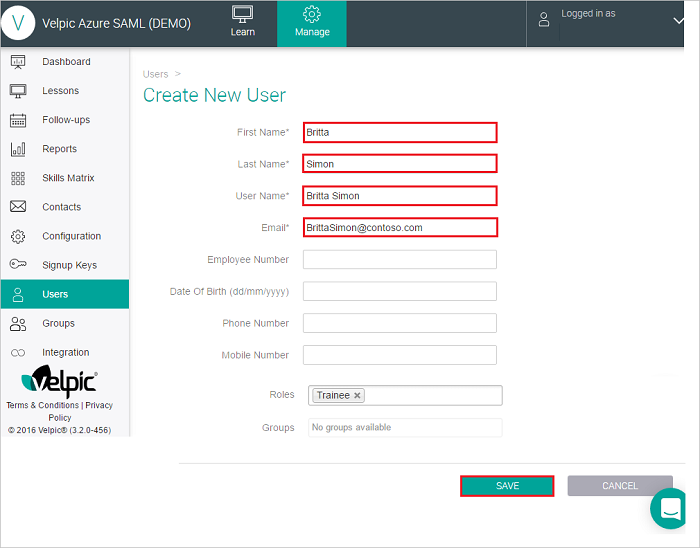

Dans la boîte de dialogue Create New User, procédez comme suit.

a. Dans la zone de texte Prénom, tapez le prénom de B.

b. Dans la zone de texte Last Name (Nom), tapez Simon.

c. Dans la zone de texte Nom d’utilisateur, tapez le nom d’utilisateur de B.Simon.

d. Dans la zone de texte Email, tapez l’adresse e-mail du compte B.Simon@contoso.com.

e. Les autres informations sont facultatives et vous pouvez les renseigner si nécessaire.

f. Cliquez sur ENREGISTRER.

Notes

Velpic SAML prend également en charge l’attribution automatique d’utilisateurs. Vous trouverez plus d’informations sur la configuration de cette fonctionnalité ici.

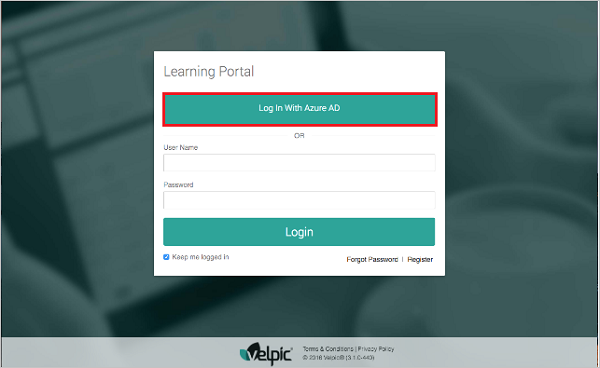

Dans cette section, vous testez votre configuration d’authentification unique Microsoft Entra à l’aide de Mes applications.

Lorsque vous cliquez sur la vignette Velpic SAML dans Mes applications, vous devriez voir la page de connexion de l’application Velpic SAML apparaître. Vous devriez voir le bouton Se connecter avec Microsoft Entra ID dans la page de connexion.

Cliquez sur le bouton Log In With Microsoft Entra ID pour vous connecter à Velpic à l’aide de votre compte Microsoft Entra.

Une fois que vous avez configuré Velpic SAML, vous pouvez appliquer le contrôle de session, qui protège contre l’exfiltration et l’infiltration des données sensibles de votre organisation en temps réel. Le contrôle de session est étendu à partir de l’accès conditionnel. Découvrez comment appliquer un contrôle de session avec Microsoft Defender for Cloud Apps.

Événements

9 avr., 15 h - 10 avr., 12 h

Codez l’avenir avec l’IA et connectez-vous avec des pairs et des experts Java à JDConf 2025.

S’inscrire maintenant