Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Découvrez comment utiliser Microsoft Entra ID comme système centralisé de gestion des identités lors de la mise en œuvre des principes Zero Trust. Voir le Mémorandum M 22-09 à l’intention des directions des ministères et organismes de l’OMB (Office of Management and Budget).

Ce mémo exige que tous les employés utilisent des identités gérées par l’entreprise pour accéder aux applications et que l’authentification multifacteur protège les employés contre les attaques en ligne sophistiquées, telles que le hameçonnage. Cette méthode d’attaque tente d’obtenir et de compromettre les informations d’identification, avec des liens vers des sites non authentifiés.

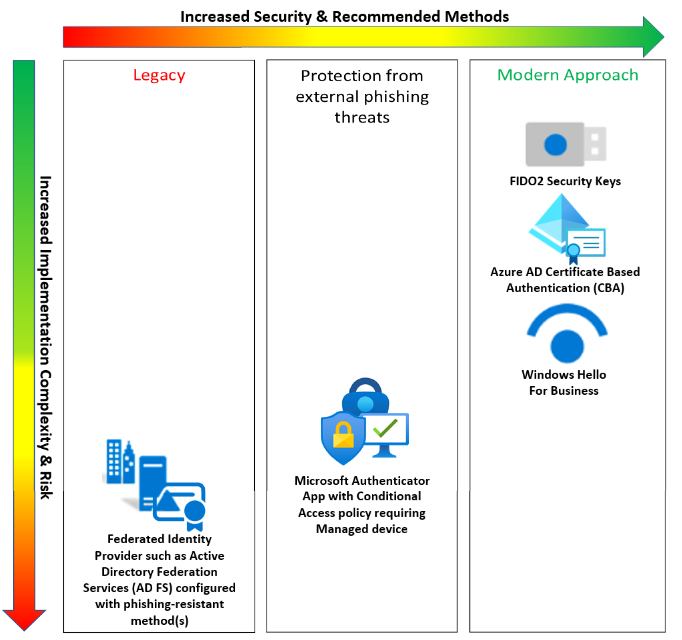

L’authentification multifacteur empêche l’accès non autorisé aux comptes et aux données. Le mémo cite comme exigence l’authentification multifacteur avec des méthodes résistantes au hameçonnage : processus d’authentification conçus pour détecter et empêcher la divulgation de secrets d’authentification et de sorties à un site web ou à une application se faisant passer pour un système légitime. Par conséquent, déterminez quelles méthodes d’authentification multifacteur sont considérées comme résistantes au hameçonnage.

Méthodes résistantes au hameçonnage

Certaines agences fédérales ont déployé des informations d’identification modernes telles que des clés de sécurité FIDO2 ou Windows Hello Entreprise. Beaucoup évaluent l’authentification Microsoft Entra avec des certificats.

En savoir plus :

- Clés de sécurité FIDO2

- Windows Hello Entreprise

- Présentation de l'authentification basée sur le certificat Microsoft Entra

Certains organismes modernisent leurs informations d’identification d’authentification. Il existe plusieurs options pour répondre aux exigences d’authentification multifacteur résistante au phishing avec Microsoft Entra ID. Microsoft recommande d’adopter une méthode d’authentification multifacteur résistante au hameçonnage qui correspond aux capacités de l’organisme. Réfléchissez à ce qui est maintenant possible pour l’authentification multifacteur résistante au hameçonnage afin d’améliorer la posture globale de cybersécurité. Implémentez des informations d’identification modernes. Toutefois, si le chemin le plus rapide n’est pas une approche moderne, faites les premiers pas sur le chemin vers des approches modernes.

Approches modernes

- Les clés de sécurité FIDO2 sont, selon l’Agence de sécurité de l’infrastructure et de cybersécurité (CISA) la référence de l’authentification multifacteur.

- Voir Options d'authentification sans mot de passe pour Microsoft Entra ID, clés de sécurité FIDO2

- Accédez à la section More than a password de cisa.gov

-

Authentification par certificat Microsoft Entra sans dépendance à un fournisseur d'identité fédéré.

- Cette solution inclut les mises en œuvre de cartes à puce : la carte d'accès commune (CAC), la vérification d'identité personnelle (PIV), ainsi que les identifiants PIV dérivés déployés sur des appareils mobiles ou des clés de sécurité

- Voir Présentation de l’authentification basée sur le certificat Microsoft Entra

-

Windows Hello Entreprise dispose d’une authentification multifacteur résistante au hameçonnage

- Consultez Vue d’ensemble du déploiement de Windows Hello Entreprise

- Consultez Windows Hello Entreprise

Protection contre le hameçonnage externe

Les stratégies Microsoft Authenticator et d’accès conditionnel appliquent les appareils gérés : appareils hybrides Microsoft Entra ou appareils marqués comme conformes. Installez Microsoft Authenticator sur les appareils accédant aux applications protégées par Microsoft Entra ID.

En savoir plus : Méthodes d'authentification dans Microsoft Entra ID – Application Microsoft Authenticator

Important

Pour répondre à l’exigence de résistance au hameçonnage : gérez uniquement les appareils qui accèdent à l’application protégée. Les utilisateurs autorisés à utiliser Microsoft Authenticator figurent dans l’étendue de la stratégie d’accès conditionnel nécessitant l’accès aux appareils gérés. Une stratégie d’accès conditionnel bloque l’accès à l’application cloud d’inscription Microsoft Intune. Les utilisateurs autorisés à utiliser Microsoft Authenticator figurent dans l’étendue de cette stratégie d’accès conditionnel. Utilisez le ou les mêmes groupes pour autoriser l’authentification Microsoft Authenticator dans les stratégies d’accès conditionnel afin de vous assurer que les utilisateurs activés pour la méthode d’authentification figurent dans l’étendue des deux stratégies. Cette stratégie d’accès conditionnel empêche le vecteur le plus important de menaces d’hameçonnage provenant d’acteurs externes malveillants. Elle empêche également un acteur malveillant d’hameçonner Microsoft Authenticator pour inscrire des informations d’identification, ou de rejoindre un appareil et de l’inscrire dans Intune pour le marquer comme conforme.

En savoir plus :

- Planifiez la mise en œuvre de votre jointure hybride Microsoft Entra, ou

- Comment : planifier la mise en œuvre de votre jointure Microsoft Entra

- Voir également la stratégie d'accès conditionnel commune : exiger un appareil conforme, un appareil connecté hybride Microsoft Entra ou une authentification multifacteur pour tous les utilisateurs

Remarque

Microsoft Authenticator ne résiste pas au hameçonnage. Configurez la stratégie d’accès conditionnel pour exiger que les appareils managés bénéficient d’une protection contre les menaces de hameçonnage externes.

Hérité

Fournisseur d’identité fédéré (IdP) tel que les services de fédération Active Directory (AD FS) configurés avec une ou plusieurs méthodes anti-hameçonnage. Bien que les organismes atteignent une résistance au hameçonnage avec un fournisseur d’identité fédéré, cela ajoute des coûts, de la complexité et des risques. Microsoft encourage les avantages en matière de sécurité de Microsoft Entra ID et d'un IdP, supprimant ainsi le risque associé à un IdP fédéré

En savoir plus :

- Protéger Microsoft 365 des attaques locales

- Déploiement d’AD Federation Services dans Azure

- Configuration d’AD FS pour l’authentification des certificats utilisateur

Considérations relatives aux méthodes résistantes au hameçonnage

Vos fonctionnalités d’appareil actuelles, vos personnages d’utilisateur et d’autres exigences peuvent imposer des méthodes multifacteur. Par exemple, les clés de sécurité FIDO2 avec prise en charge USB-C nécessitent des appareils dotés de ports USB-C. Tenez compte des informations suivantes lors de l’évaluation de l’authentification multifacteur résistante au hameçonnage :

- Types d’appareils et fonctionnalités que vous pouvez prendre en charge : kiosques, ordinateurs portables, téléphones mobiles, lecteurs biométriques, USB, Bluetooth et appareils de communication en champ proche

- profils d'utilisateurs organisationnels: travailleurs de première ligne, travailleurs distants avec et sans matériel appartenant à l’entreprise, administrateurs avec stations de travail à accès privilégié et utilisateurs invités professionnels

- Logistique : distribuez, configurez et inscrivez des méthodes d’authentification multifacteur telles que des clés de sécurité FIDO2, des cartes à puce, des équipements fournis par le gouvernement ou des appareils Windows avec des puces TPM

-

Validation FIPS (Federal Information Processing Standards) 140 au niveau de l’assurance de l’authentificateur : certaines clés de sécurité FIDO sont validées FIPS 140 aux niveaux AAL3 définis par NIST SP 800-63B

- Consultez Niveaux d’assurance d’Authenticator

- Voir Niveau d'assurance de l'authentificateur NIST 3 à l'aide de Microsoft Entra ID

- Accédez à la section Publication spéciale NIST 800-63B, Directives relatives à l’identité numérique du site nist.gov

Considérations relatives à l’implémentation de l’authentification multifacteur résistante au hameçonnage

Consultez les sections suivantes pour la prise en charge de l’implémentation de méthodes résistantes au hameçonnage pour la connexion des applications et des appareils virtuels.

Scénarios de connexion d’application de divers clients

Le tableau suivant détaille la disponibilité des scénarios d’authentification multifacteur résistants au hameçonnage en fonction du type d’appareil utilisé pour se connecter aux applications :

| Appareil | AD FS en tant que fournisseur d’identité fédérée configuré avec l’authentification par certificat | Authentification du certificat Microsoft Entra | Clés de sécurité FIDO2 | Windows Hello Entreprise | Microsoft Authenticator avec des politiques d’accès conditionnel appliquant la jointure hybride Microsoft Entra ou des appareils conformes |

|---|---|---|---|---|---|

| Appareil Windows |

|

|

|

|

|

| Appareil mobile iOS |

|

|

Non applicable | Non applicable |

|

| Appareil mobile Android |

|

|

Non applicable | Non applicable |

|

| Appareil MacOS |

|

|

Edge/Chrome | Non applicable |

|

En savoir plus : Prise en charge des navigateurs pour l’authentification sans mot de passe FIDO2

Scénarios de connexion d’appareils virtuels nécessitant une intégration

Pour appliquer l’authentification multifacteur résistante au hameçonnage, l’intégration peut être nécessaire. Appliquez l’authentification multifacteur pour les utilisateurs qui accèdent aux applications et aux appareils. Pour les cinq types d’authentification multifacteur résistant au hameçonnage, utilisez les mêmes fonctionnalités pour accéder aux types de périphériques suivants :

| Système cible | Actions d’intégration |

|---|---|

| Machine virtuelle Azure Linux | Activer la machine virtuelle Linux pour la connexion Microsoft Entra |

| Machine virtuelle Windows Azure | Activer la machine virtuelle Windows pour la connexion Microsoft Entra |

| Azure Virtual Desktop | Activer la connexion Azure Virtual Desktop pour Microsoft Entra |

| Machines virtuelles hébergées localement ou dans d’autres clouds | Activez Azure Arc sur la machine virtuelle, puis activez la connexion Microsoft Entra. Actuellement en préversion privée pour Linux. La prise en charge des machines virtuelles Windows hébergées dans ces environnements est dans notre feuille de route. |

| Solutions de bureau virtuel non-Microsoft | Intégrez la solution de bureau virtuel en tant qu'application dans Microsoft Entra ID |

Application de l’authentification multifacteur résistante au hameçonnage

Utilisez l’accès conditionnel pour appliquer l’authentification multifacteur pour les utilisateurs de votre locataire. Avec l’ajout de stratégies d’accès entre locataires, vous pouvez l’appliquer aux utilisateurs externes.

En savoir plus : Présentation : Accès entre locataires avec l'ID externe Microsoft Entra

Application entre les agences

Utilisez la collaboration Microsoft Entra B2B pour répondre aux exigences qui facilitent l’intégration :

- Limitez les autres locataires Microsoft auxquels vos utilisateurs accèdent

- Autorisez l’accès aux utilisateurs que vous n’avez pas besoin de gérer dans votre locataire, mais appliquez l’authentification multifacteur et les autres exigences d’accès

Pour en savoir plus : Vue d’ensemble de la collaboration B2B.

Appliquez l’authentification multifacteur pour les partenaires et les utilisateurs externes qui accèdent aux ressources de l’organisation. Cette action est courante dans les scénarios de collaboration entre organismes. Utilisez les stratégies d’accès entre locataires de Microsoft Entra pour configurer l’authentification multifacteur pour les utilisateurs externes qui accèdent aux applications et aux ressources.

Configurez les paramètres d’approbation dans les stratégies d’accès interlocataire pour approuver la méthode d’authentification multifacteur utilisée par le locataire de l’utilisateur invité. Évitez que les utilisateurs inscrivent une méthode d’authentification multifacteur auprès de votre locataire. Activez ces stratégies par organisation. Vous pouvez déterminer les méthodes d’authentification multifacteur dans le locataire de base de l’utilisateur et décider si elles répondent aux exigences de résistance au hameçonnage.

Stratégies de mot de passe

Le mémo oblige les organisations à modifier les stratégies de mot de passe qui se sont avérées inefficaces, telles que les mots de passe complexes en rotation. L’application comprend la suppression de la nécessité de caractères spéciaux et de chiffres, ainsi que des stratégies de rotation de mot de passe basées sur le temps. Au lieu de cela, envisagez les options suivantes :

- La protection par mot de passe pour appliquer une liste commune de mots de passe faibles que Microsoft gère

- En outre, incluez des mots de passe interdits personnalisés

- Voir Éliminer les mauvais mots de passe à l'aide de la protection par mot de passe Microsoft Entra

- Réinitialisation de mots de passe en libre-service pour permettre aux utilisateurs de réinitialiser les mots de passe, par exemple après la récupération du compte

- Microsoft Entra ID Protection pour les alertes concernant les informations d'identification compromises

- Qu’est-ce que le risque ?

Bien que le mémo ne soit pas spécifique sur les stratégies à utiliser avec les mots de passe, tenez compte de la norme du NIST 800-63B.

Consultez la Publication spéciale du NIST 800-63B, Directives relatives à l’identité numérique.

Étapes suivantes

- Respectez les exigences d’identité du mémorandum 22-09 avec Microsoft Entra ID

- Système de gestion des identités au niveau de l’Enterprise

- Répondre aux exigences d’autorisation pour le mémorandum 22-09

- Les autres zones de Confiance Zéro ne sont pas traitées dans le mémo 22-09

- Sécurisation des identités avec la Confiance Zéro