Accès privilégié : interfaces

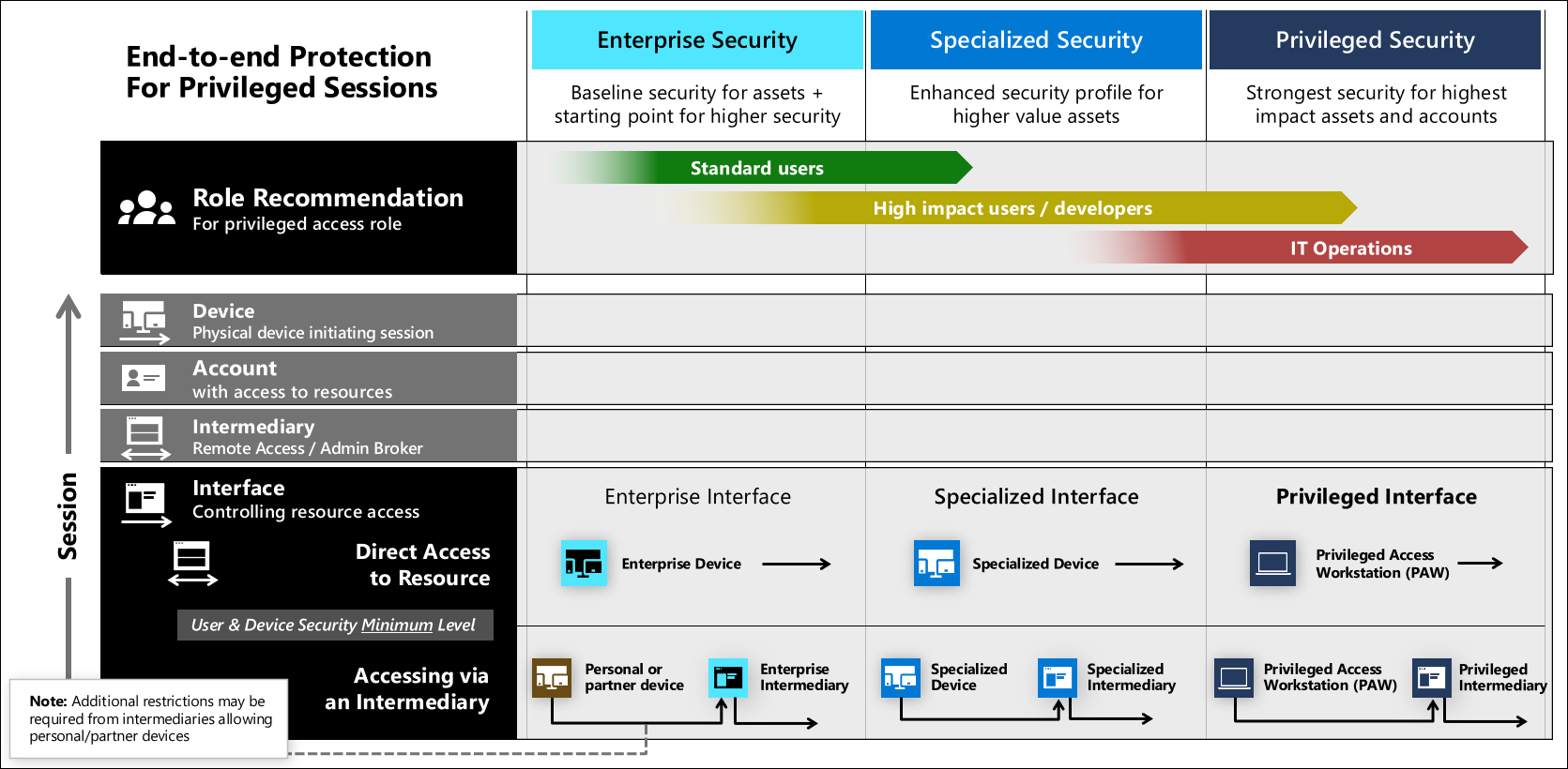

Un composant essentiel de la sécurisation de l’accès privilégié est l’application d’une stratégie Confiance Zéro pour s’assurer que les appareils, les comptes et les intermédiaires répondent aux exigences de sécurité avant de fournir l’accès.

Cette stratégie garantit que les utilisateurs et les appareils qui lancent la session entrante sont connus, approuvés et sont autorisés à accéder à la ressource (via l’interface). L’application de la stratégie est effectuée par le moteur de stratégie d’accès conditionnel Microsoft Entra qui évalue la stratégie affectée à l’interface d’application spécifique (telle que le portail Azure, Salesforce, Office 365, AWS, Workday, etc.).

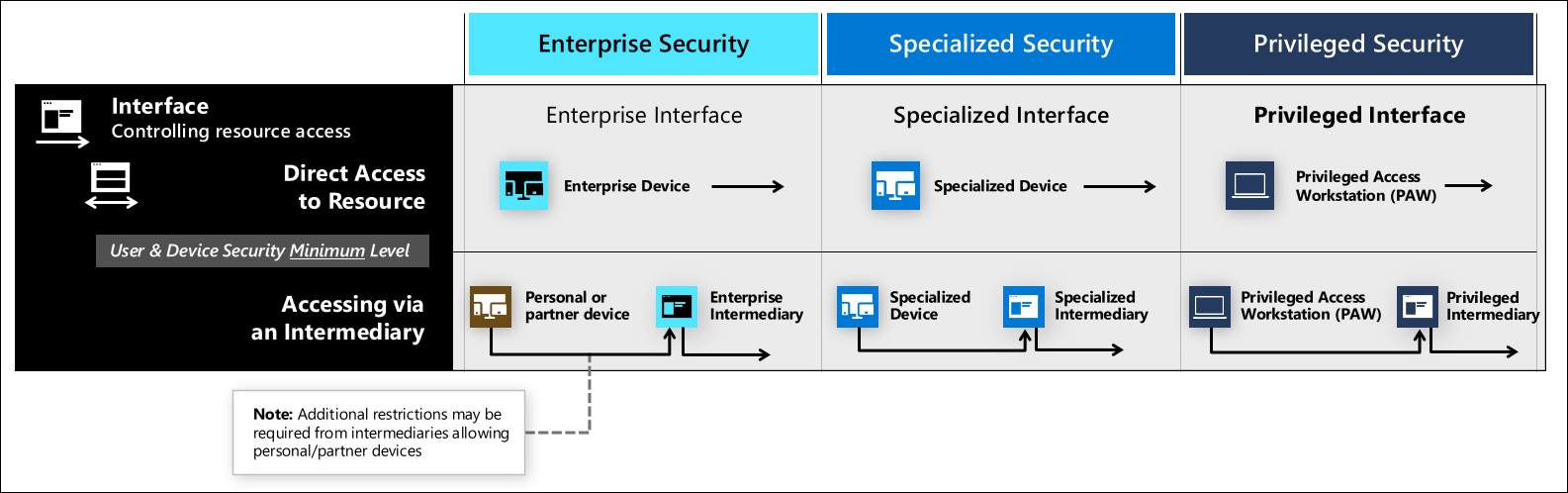

Ce guide définit, pour la sécurité des interfaces, trois niveaux de sécurité que vous pouvez utiliser pour les ressources présentant différents niveaux de sensibilité. Ces niveaux sont configurés dans le plan de modernisation rapide de la sécurisation de l’accès privilégié et correspondent aux niveaux de sécurité des comptes et des appareils.

Les exigences de sécurité pour les sessions entrantes vers des interfaces s’appliquent aux comptes et à l’appareil source, qu’il s’agisse d’une connexion directe à partir d’appareils physiques ou d’un intermédiaire de serveur de rebond/Bureau à distance. Les intermédiaires peuvent accepter des sessions à partir d’appareils personnels pour assurer le niveau de sécurité de l’entreprise (dans certains scénarios), mais les intermédiaires spécialisés ou privilégiés ne doivent pas autoriser les connexions à partir de niveaux inférieurs en raison de la nature sensible de leur rôle sur le plan de la sécurité.

Remarque

Ces technologies fournissent un contrôle d’accès de bout en bout puissant à l’interface de l’application, mais la ressource elle-même doit également être protégée contre les attaques hors bande visant le code ou les fonctionnalités de l’application, les vulnérabilités non corrigées ou les erreurs de configuration dans le système d’exploitation ou le microprogramme sous-jacent, les données au repos ou en transit et les chaînes d’approvisionnement, entre autres.

Veillez à évaluer et à découvrir les risques liés aux ressources elles-mêmes pour bénéficier d’une protection complète. Microsoft fournit des outils et des conseils pour vous aider à cela, notamment Microsoft Defender for cloud, Niveau de sécurité Microsoft et des conseils sur la modélisation des menaces.

Exemples d’interface

Les interfaces se présentent sous différentes formes, généralement les suivantes :

- Sites web d’application/service cloud tels que le portail Azure, AWS, Office 365

- Console de bureau gérant une application locale (MMC (Microsoft Management Console) ou une application personnalisée)

- Script/interface de console comme Secure Shell (SSH) ou PowerShell

Même si certains d'entre eux supportent directement l'application de la politique de confiance zéro via le moteur de politique d'accès conditionnel de Microsoft Entra, d'autres devront être publiés via un intermédiaire tel que le proxy d'application de Microsoft Entra ou le Bureau à distance / serveur à rebond.

Sécurité des interfaces

L’objectif ultime de la sécurité des interfaces est de s’assurer que chaque session entrante vers l’interface est connue, approuvée et autorisée :

- Connue : l’utilisateur est authentifié avec une authentification forte et l’appareil est authentifié (avec des exceptions pour les appareils personnels utilisant une solution Bureau à distance ou VDI pour l’accès à l’entreprise)

- Approuvée : l’intégrité de la sécurité est explicitement validée et appliquée pour les comptes et les appareils en utilisant un moteur de stratégie Confiance Zéro

- Autorisée - l’accès aux ressources suit le principe du privilège minimum en utilisant une combinaison de contrôles pour garantir qu’elle est uniquement accessible :

- Par les utilisateurs appropriés

- Au bon moment (accès juste à temps, pas d’accès permanent)

- Avec le workflow d’approbation approprié (si nécessaire)

- À un niveau de risque/de confiance acceptable

Contrôles de sécurité des interfaces

L’établissement des garanties de la sécurité des interfaces nécessite une combinaison de contrôles de sécurité, notamment :

- Application de la stratégie Confiance Zéro, en utilisant l’accès conditionnel pour s’assurer que les sessions entrantes satisfont aux exigences relatives aux points suivants :

- Approbation de l’appareil pour garantir au minimum que l’appareil :

- Est géré par l’entreprise

- Dispose de la détection de point de terminaison et de la réponse correspondante

- Est conforme aux exigences de configuration des organisations

- N’est pas infecté ou sous le coup d’une attaque au cours de la session

- L’approbation de l’utilisateur est suffisamment élevée en fonction de signaux, notamment :

- Utilisation de l’authentification multifacteur lors de la connexion initiale (ou ajoutée ultérieurement pour augmenter le niveau de confiance)

- Si cette session correspond aux modèles de comportements historiques

- Si le compte ou la session active déclenche des alertes en fonction du renseignement sur les menaces

- risques Microsoft Entra ID Protection

- Approbation de l’appareil pour garantir au minimum que l’appareil :

- Le modèle de contrôle d’accès en fonction du rôle (RBAC) qui combine les groupes/autorisations de l’annuaire d’entreprise et les rôles, groupes et autorisations propres à l’application

- Les workflows d’accès juste à temps qui garantissent des exigences spécifiques en matière de privilèges (approbations par des pairs, piste d’audit, expiration privilégiée, etc.) sont appliqués avant d’autoriser des privilèges pour lesquels le compte est éligible.

Niveaux de sécurité des interfaces

Ce guide définit trois niveaux de sécurité. Pour plus d’informations sur ces niveaux, consultez Rester simple - personnages et profils. Pour obtenir des conseils d’implémentation, consultez le plan de modernisation rapide.

Interface d’entreprise

La sécurité de l’interface d’entreprise est adaptée à tous les utilisateurs d’entreprise et scénarios de productivité. En outre, l’entreprise sert de point de départ pour les charges de travail de plus haute sensibilité sur lesquelles vous pouvez vous appuyer de façon incrémentielle afin d’atteindre des niveaux de garantie d’accès spécialisés et privilégiés.

- Application de la stratégie Confiance Zéro, sur les sessions entrantes en utilisant l’accès conditionnel pour garantir que les utilisateurs et les appareils sont sécurisés au niveau de l’entreprise ou à un niveau supérieur

- Pour prendre en charge les scénarios BYOD (Apportez votre propre appareil), les appareils personnels et les appareils managés par des partenaires peuvent être autorisés à se connecter s’ils utilisent un intermédiaire d’entreprise tel qu’une solution Windows Virtual Desktop (WVD) dédiée ou une solution de serveur de rebond/Bureau à distance similaire.

- Contrôle d’accès en fonction du rôle (RBAC) : le modèle doit s’assurer que l’application est administrée uniquement par des rôles au niveau de sécurité spécialisé ou privilégié.

Interface spécialisée

Les contrôles de sécurité pour les interfaces spécialisées doivent inclure :

- Application de la stratégie Confiance Zéro, sur les sessions entrantes en utilisant l’accès conditionnel pour garantir que les utilisateurs et les appareils sont sécurisés au niveau spécialisé ou privilégié

- Contrôle d’accès en fonction du rôle (RBAC) : le modèle doit s’assurer que l’application est administrée uniquement par des rôles au niveau de sécurité spécialisé ou privilégié.

- Flux de travail d’accès juste-à-temps (facultatifs) – qui appliquent le privilège minimum en garantissant que les privilèges sont uniquement utilisés par les utilisateurs autorisés pendant la durée nécessaire à leur utilisation.

Interface privilégiée

Les contrôles de sécurité pour les interfaces spécialisées doivent inclure :

- Application de la stratégie Confiance Zéro, sur les sessions entrantes en utilisant l’accès conditionnel pour garantir que les utilisateurs et les appareils sont sécurisés au niveau privilégié

- Contrôle d’accès en fonction du rôle (RBAC) : le modèle doit s’assurer que l’application est administrée uniquement par des rôles au niveau de sécurité privilégié.

- Les flux de travail d’accès juste-à-temps (requis) qui appliquent le privilège minimum en garantissant que les privilèges sont uniquement utilisés par les utilisateurs autorisés pendant la durée nécessaire à leur utilisation.