Critères de réussite de la stratégie d’accès privilégié

Ce document décrit les critères de réussite d’une stratégie d’accès privilégié. Cette section décrit les perspectives stratégiques de la réussite d’une stratégie d’accès privilégié. Pour obtenir une feuille de route sur l’adoption de cette stratégie, consultez le plan de modernisation rapide (RaMP). Pour obtenir des conseils d’implémentation, consultez Déploiement de l’accès privilégié.

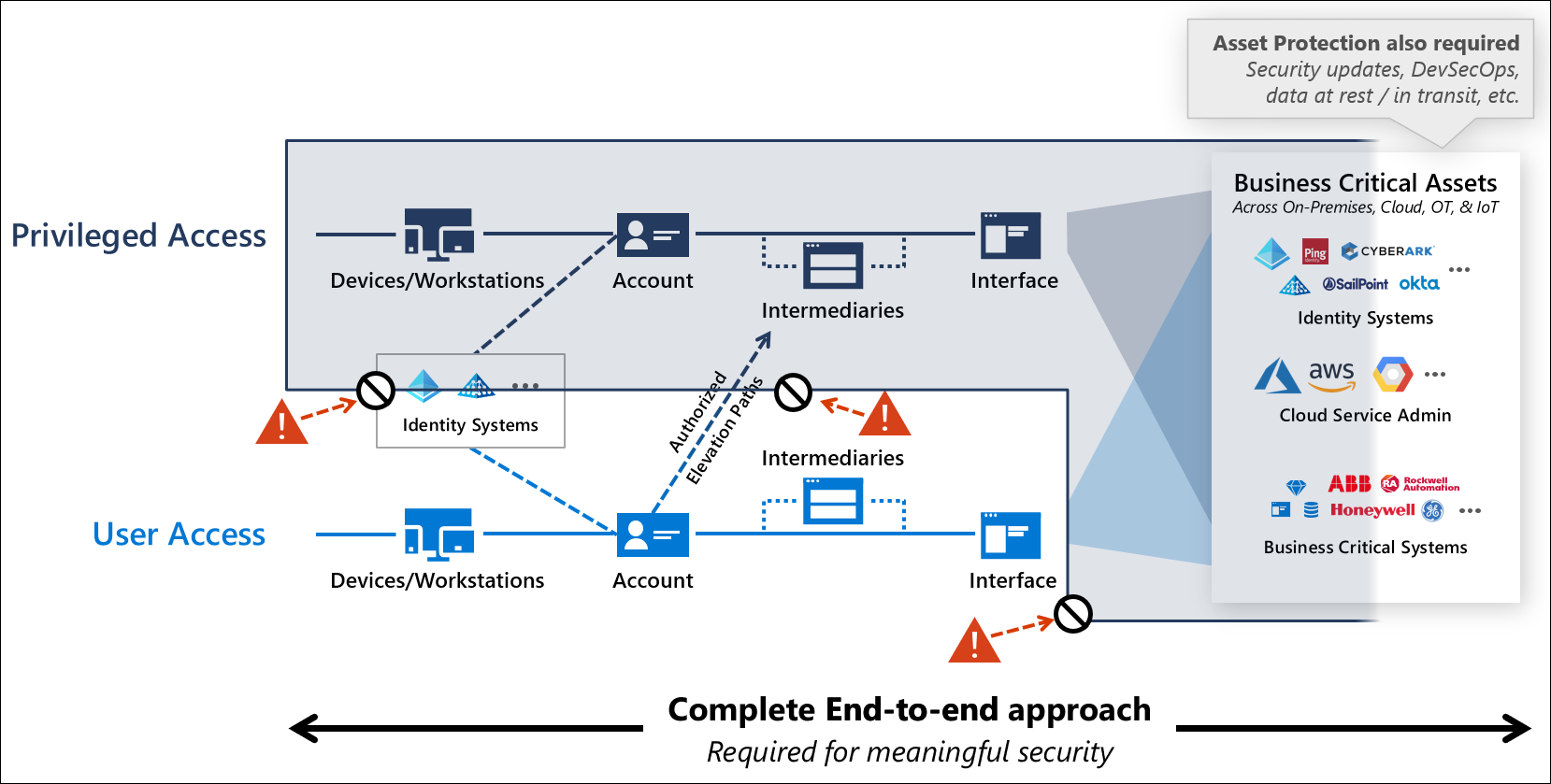

L’implémentation d’une stratégie holistique avec une approche Confiance Zéro applique un genre de « sceau » sur le contrôle d’accès pour un accès privilégié qui le rend résistant aux attaquants. Cette stratégie consiste à limiter strictement le nombre de voies menant à l’accès privilégié, puis à protéger et à superviser étroitement ces voies autorisées.

Une stratégie réussie doit traiter tous les points que les attaquants peuvent utiliser pour intercepter les workflows d’accès privilégié, notamment quatre initiatives distinctes :

- Éléments du workflow d’accès privilégié, notamment les systèmes d’exploitation, les applications, les identités et les appareils sous-jacents

- Systèmes d’identité hébergeant les comptes privilégiés et les groupes ainsi que d’autres artefacts qui confèrent des privilèges sur les comptes

- workflow d’accès utilisateur et chemins d’élévation autorisés pouvant entraîner un accès privilégié

- Interfaces d’application pour lesquelles une stratégie d’accès Confiance Zéro est appliquée et le contrôle d’accès en fonction du rôle (RBAC) est configuré afin d’accorder des privilèges

Remarque

Une stratégie de sécurité complète comprend également des protections de ressources qui dépassent le cadre du contrôle d’accès, telles que les sauvegardes de données et les protections contre les attaques visant l’application elle-même, le système d’exploitation et le matériel sous-jacents, les comptes de service utilisés par l’application ou le service et les données au repos ou en transit. Pour plus d’informations sur la modernisation d’une stratégie de sécurité pour le cloud, consultez l’article Définir une stratégie de sécurité.

Une attaque se compose d’attaques humaines qui tirent parti de l’automatisation et de scripts pour attaquer une organisation, constituée d’êtres humains, des processus qu’ils suivent et de la technologie qu’ils utilisent. En raison de cette complexité des attaquants et des défenseurs, la stratégie doit être multiple pour assurer une protection contre toutes les possibilités en termes d’individu, de processus et de technologie qui sont susceptibles de nuire accidentellement aux garanties de la sécurité.

Pour garantir une réussite durable à long terme, les critères suivants doivent être respectés :

- Définir une hiérarchisation impitoyable des priorités

- Équilibrer la sécurité et la productivité

- Établir des partenariats forts au sein de l’organisation

- Perturber le retour sur investissement de l’attaquant

- Suivre le principe de source propre

Définir une hiérarchisation drastique des priorités

La hiérarchisation drastique des priorités consiste à prendre immédiatement les mesures les plus efficaces avec le temps de valorisation le plus rapide, même si ces efforts ne sont pas adaptés aux plans, perceptions et habitudes préexistants. Cette stratégie organise l’ensemble des étapes qui ont été apprises à l’occasion de nombreux incidents de cybersécurité majeurs. Les leçons tirées de ces incidents constituent les étapes que nous aidons les organisations à suivre pour que ces crises ne se reproduisent pas.

Même s’il est toujours tentant pour les professionnels de la sécurité d’optimiser les contrôles existants familiers, tels que la sécurité réseau et les pare-feu pour les attaques les plus récentes, cette voie conduit systématiquement à un échec. L’équipe de réponse aux incidents Microsoft) répond aux attaques d’accès privilégiés depuis près de dix ans et constate régulièrement que les approches de sécurité classiques ne parviennent pas à détecter ou à stopper ces attaques. Même si la sécurité réseau fournit une hygiène de sécurité de base nécessaire et importante, il est essentiel de sortir de ces habitudes et de se concentrer sur les mesures d’atténuation susceptibles de dissuader ou de bloquer les attaques réelles.

Accordez systématiquement la priorité aux contrôles de sécurité recommandés dans cette stratégie, même s’ils défient les hypothèses existantes et forcent les utilisateurs à acquérir de nouvelles compétences.

Équilibrer la sécurité et la productivité

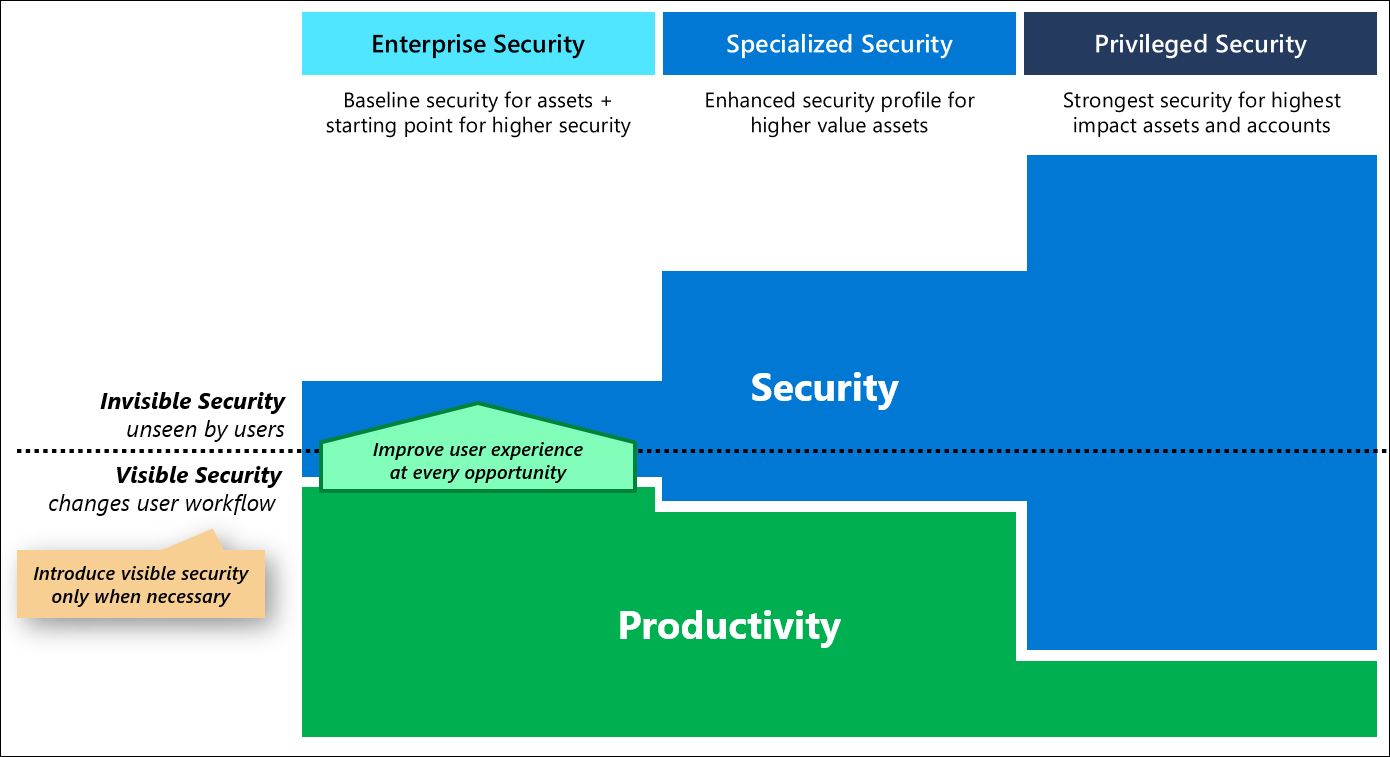

Comme pour tous les éléments de la stratégie de sécurité, l’accès privilégié doit garantir que les objectifs de productivité et de sécurité sont atteints.

L’équilibrage de la sécurité évite les situations extrêmes qui créent des risques pour l’organisation en :

- Évitant une sécurité trop stricte qui amène les utilisateurs à se trouver en dehors des stratégies, des voies et des systèmes sécurisés.

- Évitant une faible sécurité qui nuit à la productivité en permettant aux adversaires de compromettre facilement l’organisation.

Pour plus d’informations sur la stratégie de sécurité, consultez l’article Définition d’une stratégie de sécurité.

Pour réduire l’impact négatif des contrôles de sécurité sur l’activité, vous devez accorder la priorité aux contrôles de sécurité invisibles qui améliorent les workflows des utilisateurs ou qui au moins ne les entravent pas ou ne les changent pas. Même si les rôles sensibles à la sécurité peuvent nécessiter des mesures de sécurité visibles qui changent leurs workflows quotidiens pour fournir des garanties de sécurité, cette implémentation doit être effectuée de manière réfléchie afin de limiter au maximum l’étendue et l’impact sur l’utilisabilité.

Cette stratégie suit ce guide en définissant trois profils (détaillés plus loin dans Rester simple - personnages et profils).

Établir des partenariats forts au sein de l’organisation

La sécurité ne peut réussir que si elle permet la création de partenariats au sein de l’organisation. En plus de la vérité intemporelle selon laquelle « aucun d’entre nous n’est aussi intelligent que nous tous », la nature de la sécurité consiste à être une fonction de support visant à protéger les ressources de quelqu’un d’autre. La sécurité n’est pas responsable des ressources qu’elle aide à protéger (rentabilité, temps d’activité, performances, etc.) ; la sécurité est une fonction de support qui fournit des conseils et des services d’experts visant à aider à protéger la propriété intellectuelle et les fonctionnalités métier qui sont importantes pour l’entreprise.

La sécurité doit toujours fonctionner en tant que partenaire en soutien aux objectifs métier et des missions. Même si la sécurité ne doit pas se priver de donner des conseils directs tels que la recommandation de ne pas accepter un risque élevé, elle doit également adapter systématiquement ces conseils en termes de risque métier par rapport aux autres risques et opportunités gérés par les propriétaires des ressources.

Même si certaines parties de la sécurité peuvent être planifiées et exécutées avec succès principalement au sein d’une organisation de sécurité, de nombreuses autres, telle que la sécurisation de l’accès privilégié, nécessitent un travail en étroite collaboration avec les organisations informatiques et métier pour comprendre les rôles à protéger et aider à mettre à jour et à reconcevoir les workflows afin qu’ils soient sécurisés et que les utilisateurs puissent effectuer leurs tâches. Pour plus d’informations sur cette idée, consultez la section Transformations, états d’esprit et attentes dans l’article relatif aux conseils sur la stratégie de sécurité.

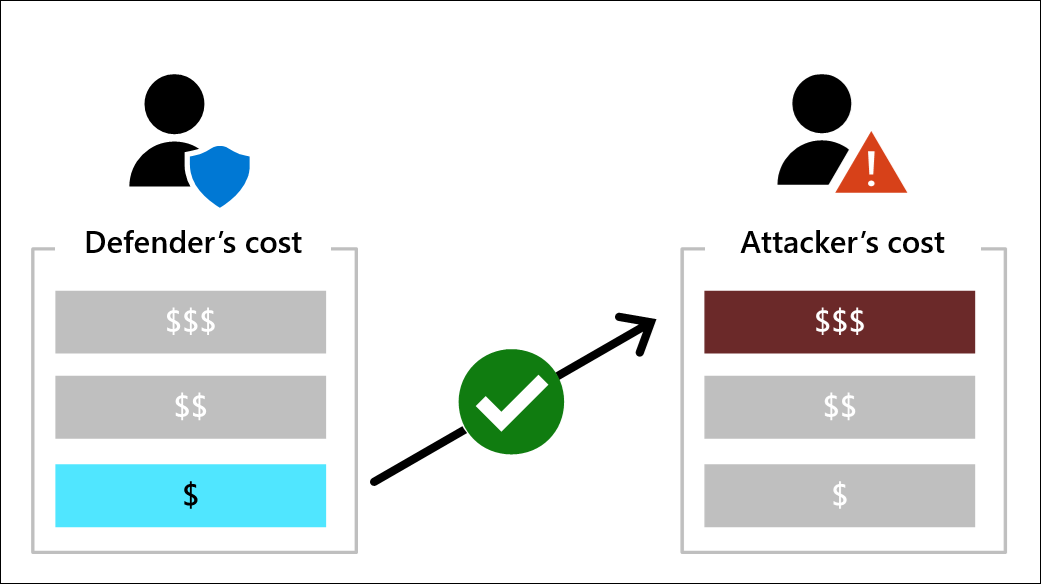

Perturber le retour sur investissement de l’attaquant

Concentrez-vous sur les aspects pragmatiques en veillant à ce que les mesures défensives soient susceptibles de perturber de manière significative la proposition de valeur de l’attaquant consistant à vous attaquer, en rendant plus complexe et plus onéreuse sa capacité d’attaque à votre encontre. L’évaluation de l’impact des mesures défensives sur le coût de l’attaque de l’adversaire constitue un rappel utile quant à la nécessité de se concentrer sur le point de vue des attaquants et offre un mécanisme structuré pour comparer l’efficacité des différentes options d’atténuation.

Votre objectif doit être d’augmenter le coût des attaquants tout en réduisant votre niveau d’investissement dans la sécurité :

Perturbez le retour sur investissement (ROI) de l’attaquant en renforçant son coût d’attaque sur les éléments de la session d’accès privilégié. Ce concept est décrit plus en détail dans l’article Critères de réussite de la stratégie d’accès privilégié.

Important

Une stratégie d’accès privilégié doit être complète et fournir une défense en profondeur, mais elle doit éviter l’erreur d’accumuler les dépenses inutiles qui ne font que rajouter des contrôles (connus) du même type (souvent des filtres/pare-feux réseau) à un stade où ils n’apportent plus aucune valeur significative en termes de sécurité.

Pour plus d’informations sur le retour sur investissement des attaquants, consultez la brève vidéo et la discussion approfondie sur la perturbation du retour sur investissement des attaquants.

Principe de source propre

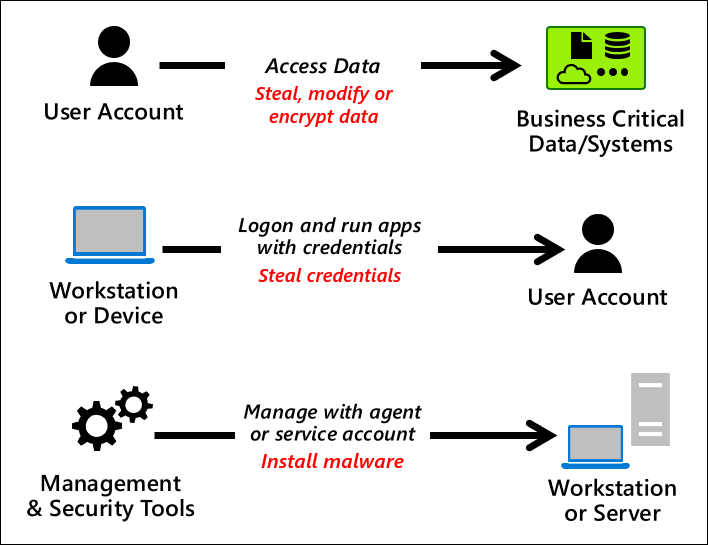

Le principe de source propre nécessite que toutes les dépendances de sécurité aient au moins le niveau de confiance de l’objet sécurisé.

N’importe quel sujet ayant le contrôle d’un objet est une dépendance de sécurité de cet objet. Si un adversaire peut contrôler n’importe quel élément contrôlé par un objet cible, il peut contrôler cet objet cible. En raison de cette menace, vous devez vous assurer que les garanties pour toutes les dépendances de sécurité se trouvent au minimum au niveau de sécurité souhaité de l’objet lui-même. Ce principe s’applique à plusieurs types de relations de contrôle :

Bien qu’en principe simple, ce concept devient complexe dans la réalité, car la plupart des entreprises ont cru de manière organique sur plusieurs décennies et ont de nombreuses relations de contrôle récursives qui s’appuient les unes sur les autres et/ou se recoupent. Ce réseau de relations de contrôle offre à un attaquant de nombreuses possibilités de découverte et d’exploration au cours d’une attaque, souvent avec des outils automatisés.

La stratégie d’accès privilégié recommandée par Microsoft consiste en un plan visant à démêler d’abord les parties les plus importantes de ce nœud avec une approche Confiance Zéro, en vérifiant explicitement que la source est propre avant d’autoriser l’accès à la destination.

Dans tous les cas, le niveau de confiance de la source doit être identique ou supérieur à celui de la destination.

- La seule exception notable à ce principe est d’autoriser l’utilisation d’appareils de partenaires et d’appareils personnels non managés pour les scénarios d’entreprise. Cette exception facilite la collaboration et la flexibilité au sein de l’entreprise et peut être atténuée à un niveau acceptable pour la plupart des organisations en raison de la faible valeur relative des ressources de l’entreprise. Pour plus de contexte sur la sécurité BYOD, consultez le billet de blog How a BYOD policy can reduce security risk in the public sector.

- Toutefois, cette exception ne peut pas être étendue à des niveaux de sécurité spécialisée et de sécurité privilégiée, en raison de la sensibilité de ces ressources à la sécurité. Il est possible que certains fournisseurs PIM/PAM fassent valoir que leurs solutions peuvent atténuer les risques pour les appareils à partir d’appareils de niveau inférieur, mais notre expérience en matière d’investigation des incidents nous amène à exprimer respectueusement notre désaccord avec ces affirmations. Les propriétaires de ressources au sein de votre organisation peuvent choisir d’accepter les risques liés à l’utilisation d’appareils de niveau de sécurité d’entreprise pour accéder à des ressources spécialisées ou privilégiées, mais Microsoft ne recommande pas cette configuration. Pour plus d’informations, consultez le guide sur les intermédiaires pour Privileged Access Management/Privileged Identity Management.

La stratégie d’accès privilégié accomplit ce principe essentiellement en appliquant une stratégie Confiance Zéro avec un accès conditionnel sur les sessions entrantes au niveau des interfaces et des intermédiaires. Le principe de source propre commence par l’obtention, auprès d’un fabriquant OEM, d’un nouvel appareil répondant à vos spécifications de sécurité, notamment la version du système d’exploitation, la configuration de référence de la sécurité et d’autres exigences, telles que l’utilisation de Windows Autopilot pour le déploiement.

Si vous le souhaitez, le principe de source propre peut s’étendre à une revue très rigoureuse de chaque composant de la chaîne logistique, y compris le support d’installation pour les systèmes d’exploitation et les applications. Même si ce principe est approprié pour les organisations confrontées à des attaquants hautement sophistiqués, il doit revêtir une priorité inférieure à celle des autres contrôles évoqués dans ce guide.