Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

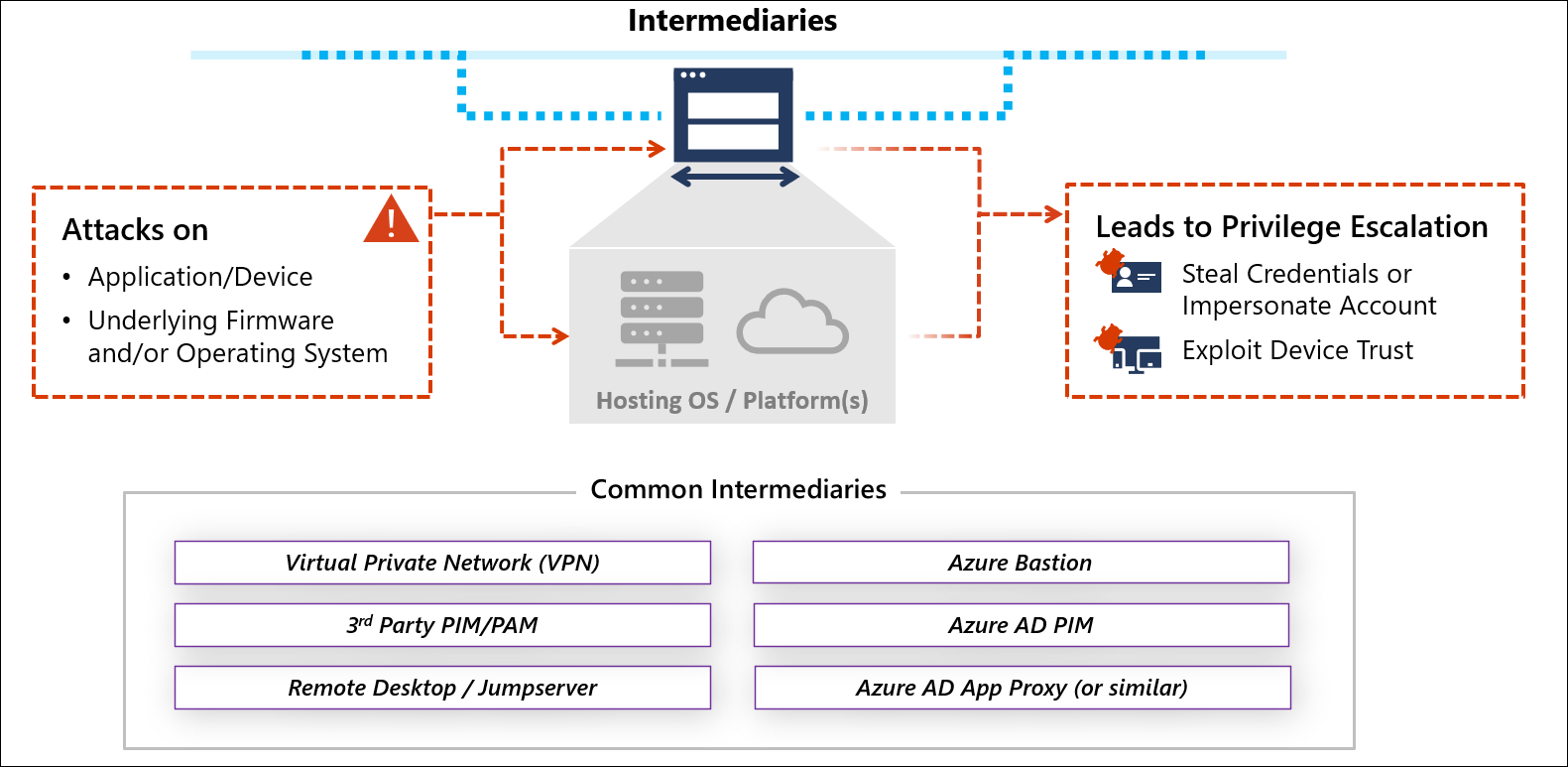

La sécurité des appareils intermédiaires est un élément essentiel de la sécurisation de l’accès privilégié.

Les intermédiaires ajoutent un maillon à la chaîne de garanties Confiance Zéro pour la session de bout en bout de l’utilisateur ou de l’administrateur. Ils doivent donc appliquer (ou améliorer) les garanties de sécurité Confiance Zéro dans la session. Les réseaux privés virtuels (VPN), les serveurs intermédiaires, l’infrastructure de bureau virtuel ou encore les applications publiant par le biais de proxys d’accès sont des exemples d’intermédiaires.

Un attaquant peut cibler un intermédiaire pour tenter d’élever des privilèges à l’aide des informations d’identification qui y sont stockées, d’obtenir l’accès à distance à des réseaux d’entreprise ou d’exploiter l’approbation de cet appareil s’il est utilisé pour des décisions d’accès Confiance Zéro. Le ciblage des intermédiaires est devenu extrêmement courant, touchant particulièrement les organisations qui ne gèrent pas rigoureusement l’état de sécurité de ces appareils. Il peut s’agir, par exemple, de la récupération d’informations d’identification à partir d’appareils VPN.

Les rôles et technologies varient selon les intermédiaires. Cependant, ils offrent généralement tous l’accès à distance et une sécurité de session (ou les deux) :

- Accès à distance - Permet l’accès aux systèmes des réseaux d’entreprise à partir d’Internet.

- Sécurité de session - Renforce les protections et la visibilité de la sécurité pour une session.

- Scénario d’appareil non managé - Un bureau virtuel managé est accessible aux appareils non managés (par exemple, les appareils personnels des employés) et/ou aux appareils managés par un partenaire/fournisseur.

- Scénario de sécurité administrateur - Renforce les voies administratives et/ou améliore la sécurité avec un accès juste-à-temps, la supervision et l’enregistrement des sessions et d’autres fonctionnalités similaires.

Pour assurer l’application des garanties de sécurité de l’appareil et du compte d’origine jusqu’à l’interface de la ressource, vous devez comprendre le profil de risque de l’intermédiaire et les possibilités d’atténuation.

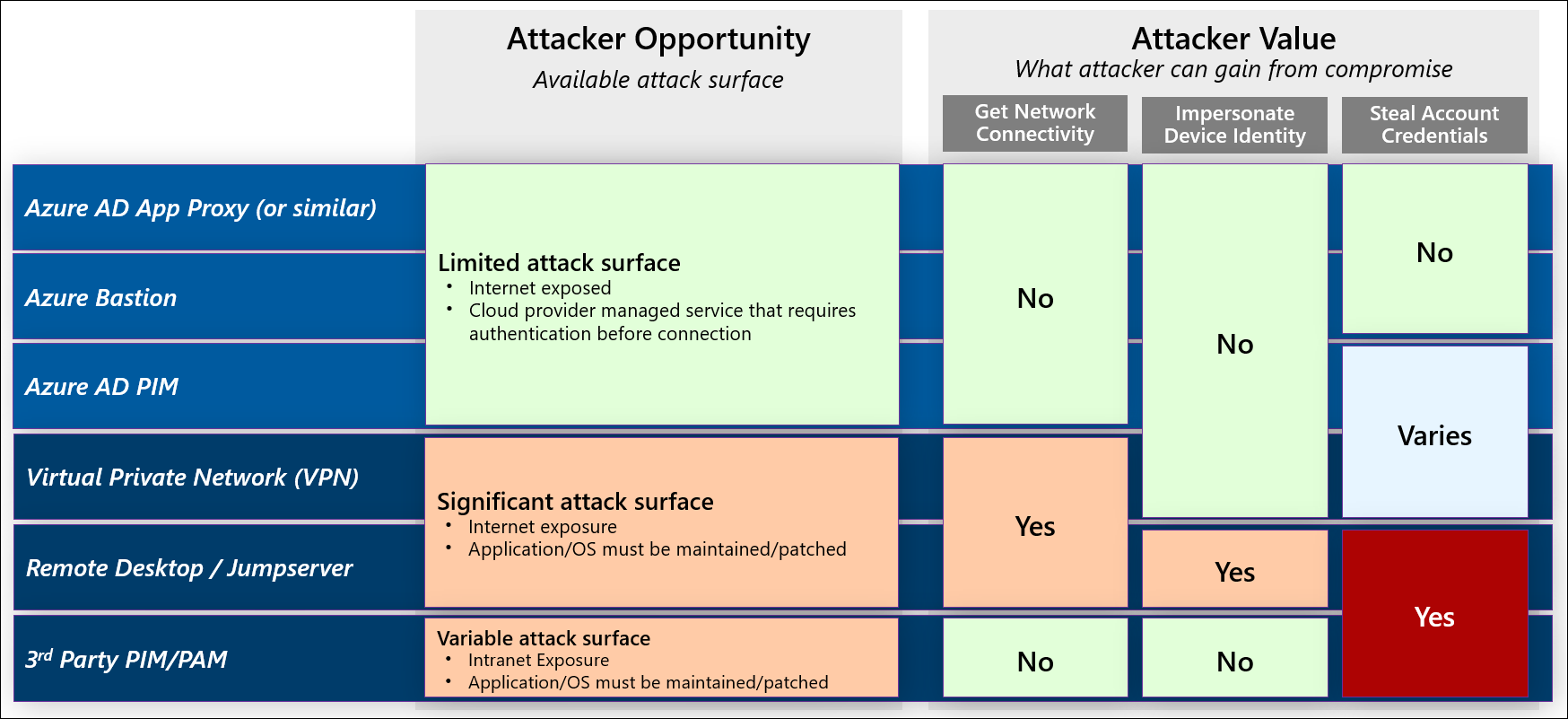

Opportunité et valeur pour l’attaquant

Les différents types d’intermédiaire exécutent des fonctions spécifiques et nécessitent donc différentes approches de sécurité. Ils partagent cependant certains aspects de sécurité essentiels comme l’application rapide de correctifs de sécurité aux appliances, microprogrammes, systèmes d’exploitation et applications.

L’opportunité pour l’attaquant est représentée par la surface d’attaque disponible qu’un attaquant peut cibler :

- Les services cloud natifs comme Microsoft Entra PIM, Azure Bastion et le Proxy d'application Microsoft Entra offrent aux attaquants une surface d’attaque limitée. Même s’ils sont exposés à l’Internet public, les clients (et les attaquants) n’ont pas accès aux systèmes d’exploitation sous-jacents qui fournissent les services. De plus, ces derniers sont généralement gérés et supervisés en permanence par le biais de mécanismes automatisés au niveau du fournisseur de cloud. Cette surface d’attaque réduite limite les possibilités des attaquants par rapport aux applications et appliances locales classiques qui doivent être configurées, corrigées et supervisées par le personnel informatique souvent submergé par d’autres priorités et tâches de sécurité.

- Les réseaux privés virtuels (VPN) et Bureaux à distance / serveurs de rebond offrent souvent une opportunité considérable aux attaquants, car ils sont exposés à Internet pour fournir l’accès à distance, et la maintenance de ces systèmes est souvent négligée. Même si le nombre de ports réseau exposés est souvent limité, les attaquants ont simplement besoin d’accéder à un service non corrigé pour mener une attaque.

- Les services PIM/PAM tiers sont souvent hébergés localement ou comme machines virtuelles sur une infrastructure IaaS (infrastructure as a service) et sont généralement disponibles pour les hôtes intranet uniquement. Même s’ils ne sont pas directement exposés sur Internet, une seule information d’identification compromise pourrait permettre aux attaquants d’accéder au service sur un VPN ou un autre moyen d’accès à distance.

La valeur pour l’attaquant représente ce qu’il peut obtenir en compromettant un intermédiaire. Une compromission se définit comme l’obtention, par un attaquant, du contrôle total sur l’application/la machine virtuelle et/ou un administrateur de l’instance du service cloud du client.

Les attaquants peuvent mener différentes actions pour obtenir des éléments à partir d’un intermédiaire en vue de la prochaine étape de leur attaque :

- Obtention de la connectivité au réseau pour communiquer avec la plupart ou la totalité des ressources de réseaux d’entreprise. Cet accès est généralement fourni par les VPN et les solutions de Bureau à distance/serveurs intermédiaires. Bien que les solutions Azure Bastion et Microsoft Entra application proxy (ou des solutions tierces similaires) fournissent également un accès à distance, ces solutions sont généralement des connexions spécifiques à une application ou à un serveur et ne fournissent pas d'accès général au réseau.

- Emprunt de l’identité d’un appareil - Peut contrecarrer les mécanismes de Confiance Zéro si un appareil est nécessaire à l’authentification et/ou être utilisé par un attaquant pour collecter des renseignements stratégiques sur les réseaux cibles. Souvent, les équipes des opérations de sécurité ne supervisent pas l’activité des comptes d’appareil de façon rigoureuse et se concentrent uniquement sur les comptes d’utilisateur.

- Vol d’informations d’identification de compte pour s’authentifier auprès des ressources. Ces informations d’identification représentent l’élément le plus précieux pour les attaquants, car elles leur offrent la possibilité d’élever des privilèges pour accéder à leur objectif ultime ou à l’étape suivante de l’attaque.

Les solutions de Bureau à distance/serveurs intermédiaires et solutions PIM/PAM tierces sont des cibles de choix. De par leur dynamique, elles centralisent l’ensemble des éléments, ce qui non seulement compromet la sécurité, mais offre également aux attaquants une valeur élevée.

- Les solutions PIM/PAM stockent généralement les informations d’identification pour la plupart ou l’ensemble des rôles privilégiés de l’organisation. Elles représentent donc une cible idéale, dont l’attaque et la compromission peuvent se révéler très lucratives.

- Microsoft Entra PIM n'offre pas aux attaquants la possibilité de voler des informations d'identification car il déverrouille des privilèges déjà attribués à un compte à l'aide de MFA ou d'autres flux de travail, mais un flux de travail mal conçu pourrait permettre à un adversaire de remonter les privilèges.

- Les solutions de Bureau à distance/serveurs intermédiaires utilisées par les administrateurs fournissent un hôte par lequel transitent de nombreuses sessions sensibles, voire l’ensemble de ces sessions. Les attaquants peuvent ainsi utiliser des outils de vol d’informations d’identification standard pour voler et réutiliser ces informations d’identification.

- Les VPN peuvent stocker des informations d’identification dans la solution, offrant aux attaquants une cible d’une valeur inestimable pour élever des privilèges. C’est pourquoi il est fortement recommandé d’utiliser l’authentification Microsoft Entra ID pour atténuer ce risque.

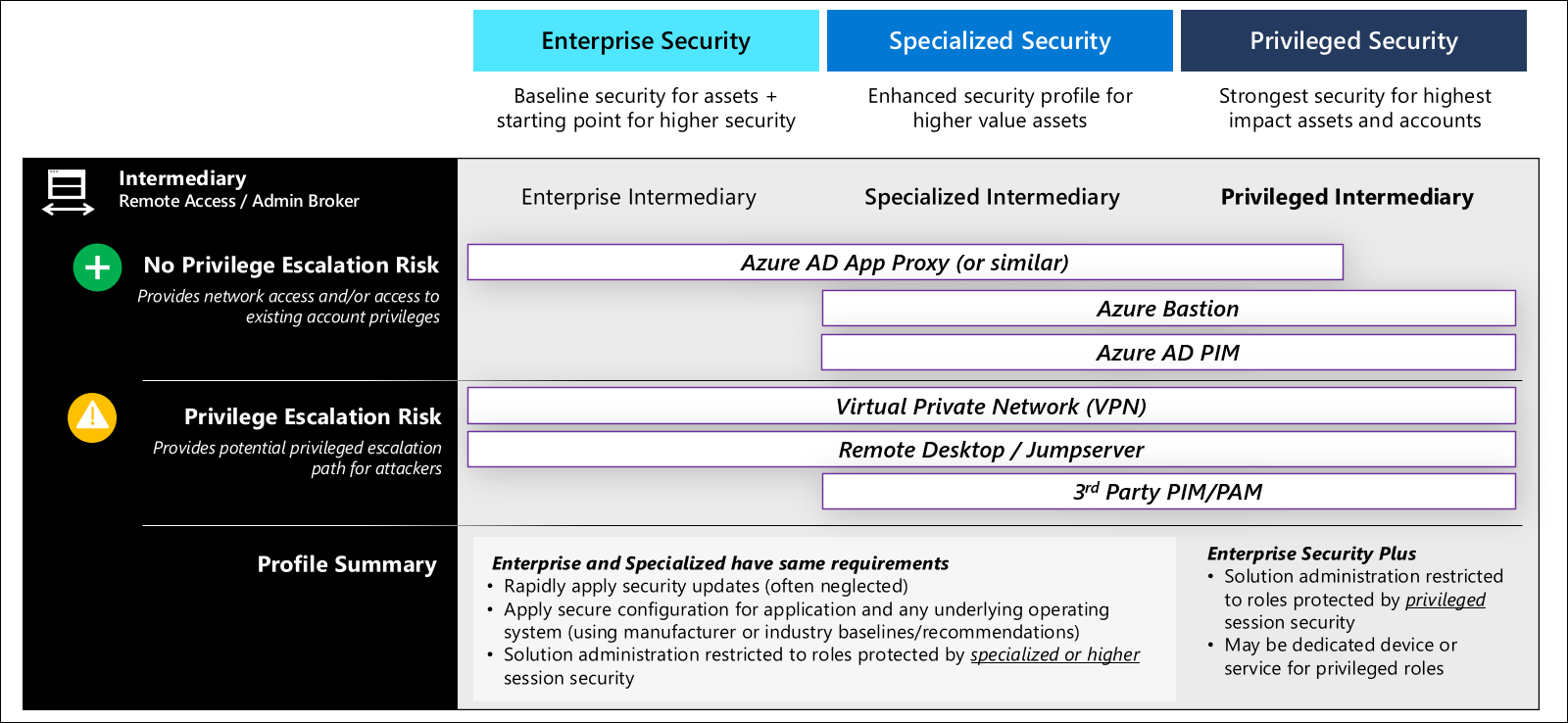

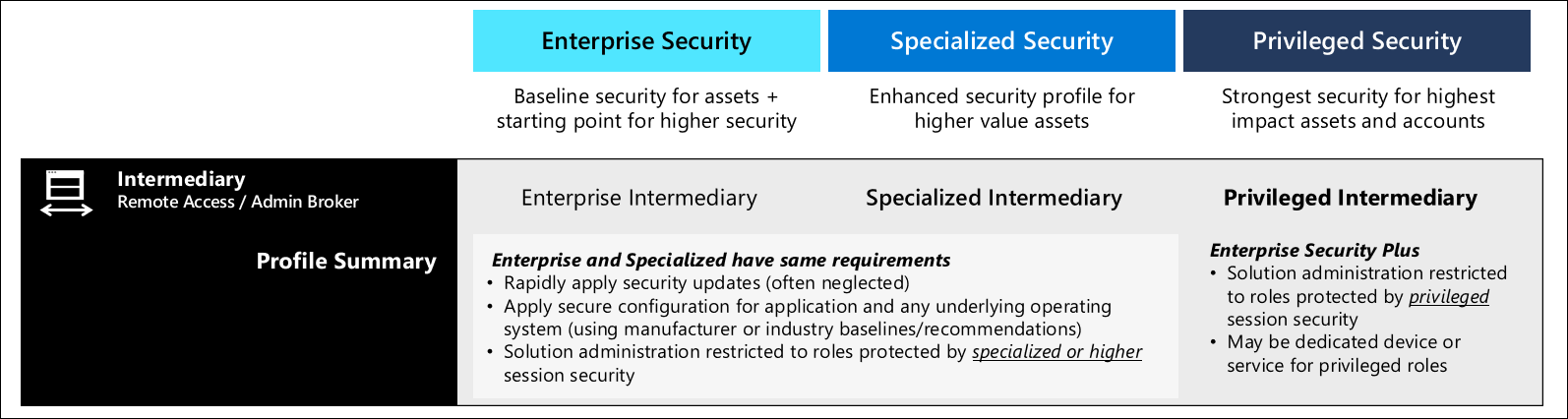

Profils de sécurité des intermédiaires

La mise en œuvre de ces assurances nécessite une combinaison de contrôles de sécurité, dont certains sont communs à de nombreux intermédiaires et d’autres sont spécifiques au type d’intermédiaire.

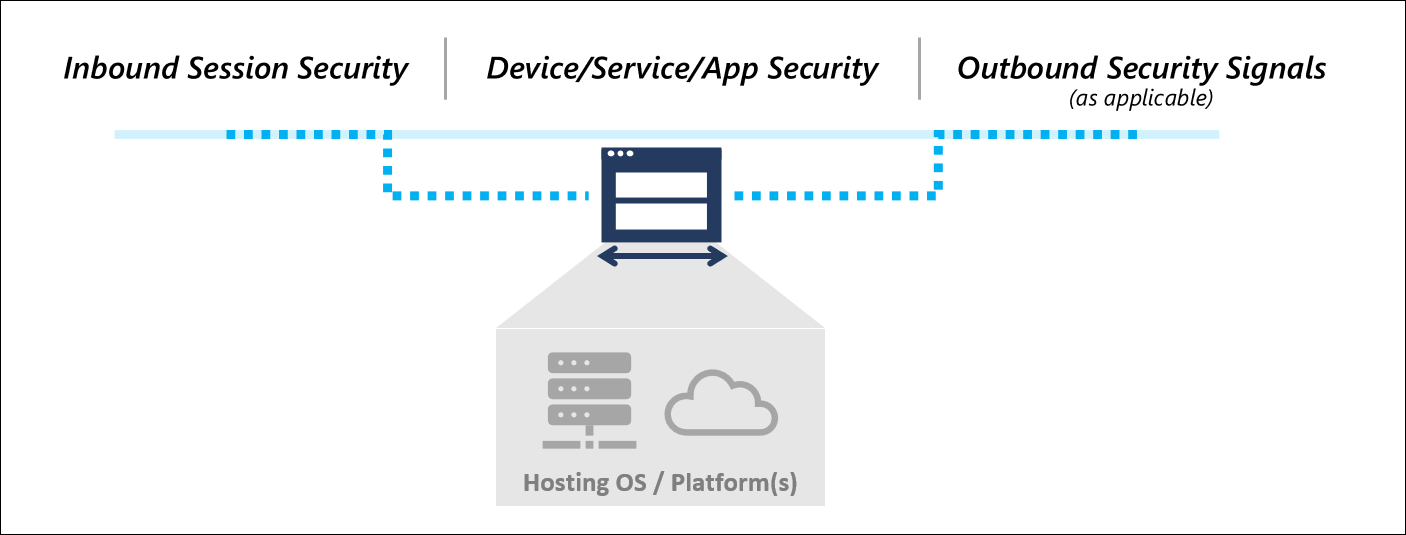

Un intermédiaire est un maillon de la chaîne de Confiance Zéro, qui présente une interface aux utilisateurs/appareils, puis permet d’accéder à l’interface suivante. Les contrôles de sécurité doivent couvrir les connexions entrantes et la sécurité de l’intermédiaire lui-même (appareil, application ou service) et, le cas échéant, doivent fournir des signaux de sécurité Confiance Zéro pour l’interface suivante.

Contrôles de sécurité communs

Les éléments de sécurité communs pour les intermédiaires sont axés sur le maintien de bonnes pratiques en termes d’hygiène de la sécurité pour les niveaux entreprise et spécialisé, avec des restrictions supplémentaires pour le niveau de sécurité privilégié.

Ces contrôles de sécurité doivent être appliqués à tous les types d’intermédiaires :

- Application de la sécurité aux connexions entrantes - Utilisez Microsoft Entra ID et l’accès conditionnel pour garantir que toutes les connexions entrantes à partir d’appareils et de comptes sont connues, approuvées et autorisées. Consultez l’article Sécurisation des interfaces privilégiées pour plus d’informations et pour obtenir les définitions détaillées des exigences relatives aux appareils et aux comptes pour les niveaux de sécurité entreprise et spécialisé.

- Maintenance système appropriée - Tous les intermédiaires doivent appliquer de bonnes pratiques en termes d’hygiène de la sécurité, notamment :

- Configuration sécurisée - Suivez les bases de référence de sécurité du fabricant ou du secteur ainsi que les bonnes pratiques de sécurité pour l’application et pour tous les systèmes d’exploitation, services cloud et autres dépendances sous-jacents. L’aide applicable de Microsoft inclut la base de référence de sécurité Azure et les bases de référence Windows.

- Mise à jour corrective rapide - Les patchs et mises à jour de sécurité des fournisseurs doivent être appliqués rapidement après publication.

- Les attaquants peuvent exploiter les modèles RBAC (contrôle d’accès en fonction du rôle) pour élever des privilèges. Vous devez examiner rigoureusement le modèle RBAC de l’intermédiaire pour garantir que les privilèges administratifs sont accordés uniquement au personnel autorisé, protégé à un niveau spécialisé ou privilégié. Ce modèle doit inclure tous les systèmes d’exploitation ou services cloud sous-jacents (mot de passe de compte racine, utilisateurs/groupes administrateurs locaux, administrateurs clients, etc.).

- Protection évolutive des points de terminaison (PEPT) et signal d’approbation sortant - Les appareils qui incluent un système d’exploitation complet doivent être supervisés et protégés par une solution PEPT comme Microsoft Defender for Endpoint. Ce contrôle doit être configuré pour fournir des signaux de conformité de l’appareil à l’accès conditionnel afin que la stratégie puisse appliquer cette exigence pour les interfaces.

Les intermédiaires de niveau privilégié nécessitent des contrôles de sécurité supplémentaires :

- RBAC (contrôle d’accès en fonction du rôle) - Les droits d’administration doivent être limités aux rôles privilégiés répondant à ce standard pour les stations de travail et les comptes.

- Appareils dédiés (facultatif) — De par la sensibilité extrême des sessions privilégiées, les organisations peuvent choisir d’implémenter des instances dédiées de fonctions intermédiaires pour les rôles privilégiés. Ce contrôle active des restrictions de sécurité supplémentaires pour ces intermédiaires privilégiés et une supervision plus étroite de l’activité des rôles privilégiés.

Aide relative à la sécurité pour chaque type intermédiaire

Cette section apporte une aide relative à la sécurité pour chaque type d’intermédiaire.

Privileged Access Management/Privileged Identity Management

Les solutions PIM/PAM (Privileged Identity Management/Privileged Access Management) sont un type d’intermédiaire conçu explicitement pour les cas d’usage de sécurité.

Cas d’usage et scénarios pour PIM/PAM

Les solutions PIM/PAM sont conçues pour améliorer les garanties de sécurité des comptes sensibles couverts par un profil spécialisé ou privilégié. Elles sont généralement destinées en priorité aux administrateurs informatiques.

Si les fonctionnalités varient selon les fournisseurs PIM/PAM, de nombreuses solutions offrent des fonctionnalités de sécurité pour :

Simplifier la gestion des comptes de service et la rotation des mots de passe (une fonctionnalité essentielle)

Fournir des workflows avancés pour l’accès juste-à-temps (JIT)

Enregistrer et superviser les sessions d’administration

Important

Les fonctionnalités PIM/PAM offrent d’excellents moyens d’atténuation pour certaines attaques, mais ne répondent pas à de nombreux risques relatifs à l’accès privilégié, en particulier le risque de compromission des appareils. Bien que certains fournisseurs prétendent offrir la solution PIM/PAM idéale pour atténuer le risque pour l’appareil, notre expérience d’investigation des incidents touchant les clients a toujours prouvé que cela ne fonctionnait pas dans la pratique.

Un attaquant qui prend le contrôle d’une station de travail ou d’un appareil peut utiliser les informations d’identification (et les privilèges qui lui sont attribués) quand l’utilisateur est connecté (et peut souvent les voler pour une utilisation ultérieure). Une solution PIM/PAM seule ne peut pas détecter et atténuer ces risques pour les appareils de manière fiable et permanente. Vous devez donc disposer de protections d’appareil et de compte distinctes complémentaires.

Risques de sécurité et recommandations pour PIM/PAM

Les moyens de protection des fonctionnalités varient selon chaque fournisseur de solution PIM/PAM. Vous devez donc consulter et suivre les recommandations de configuration et bonnes pratiques de sécurité spécifiques à votre fournisseur.

Remarque

Pour les workflows vitaux pour l’entreprise, veillez à configurer une deuxième personne pour atténuer les risques internes. Vous augmenterez ainsi le coût et la complexité de mise en œuvre de menaces issues de complicités internes.

Réseaux privés virtuels utilisés par l’utilisateur final

Les réseaux privés virtuels (VPN) sont des intermédiaires qui fournissent un accès réseau complet aux points de terminaison distants. Ils nécessitent généralement l’authentification de l’utilisateur final et peuvent stocker les informations d’identification localement pour authentifier les sessions utilisateur entrantes.

Remarque

Cette aide concerne uniquement les VPN « point à site » utilisés par les utilisateurs et non les VPN « site à site », généralement utilisés pour la connectivité des centres de donnés/applications.

Cas d’usage et scénarios pour les VPN

Les VPN établissent une connectivité distante à un réseau d’entreprise pour permettre aux utilisateurs et administrateurs d’accéder aux ressources.

Risques de sécurité et recommandations pour les VPN

Les risques les plus critiques pour les intermédiaires VPN proviennent de la négligence de la maintenance, des problèmes de configuration et du stockage local des informations d’identification.

Microsoft recommande une combinaison de contrôles pour les intermédiaires VPN :

- Intégrer l’authentification Microsoft Entra - Pour réduire ou éliminer le risque lié au stockage local des informations d’identification (et la surcharge qu’implique leur maintenance) et pour appliquer des stratégies de Confiance Zéro sur les comptes/appareils entrants avec accès conditionnel.

Pour obtenir une aide sur l’intégration, consultez

- Intégration du VPN Azure de Microsoft Entra

- Activer l’authentification Microsoft Entra sur la passerelle VPN

- Intégration de VPN tiers

- Cisco AnyConnect

- Palo Alto Networks GlobalProtect et Captive Portal

- F5

- VPN SSL Fortinet FortiGate

- Citrix NetScaler

- Zscaler Private Access (ZPA)

- et d’autres documentations

- Mise à jour corrective rapide - Veillez à ce que tous les éléments de l’organisation prennent en charge la mise à jour corrective rapide, notamment :

- Soutien de l’exigence par l’organisation et la direction.

- Processus techniques standard de mise à jour des VPN avec un temps d’arrêt minime ou nul. Ce processus doit inclure les logiciels VPN, les appliances et les systèmes d’exploitation ou microprogrammes sous-jacents.

- Processus d’urgence pour déployer rapidement les mises à jour de sécurité critiques

- Gouvernance pour découvrir et corriger continuellement les éléments ignorés

- Configuration sécurisée - Les moyens de protection des fonctionnalités varient selon chaque fournisseur de VPN. Vous devez donc consulter et suivre les recommandations de configuration et bonnes pratiques de sécurité spécifiques à votre fournisseur.

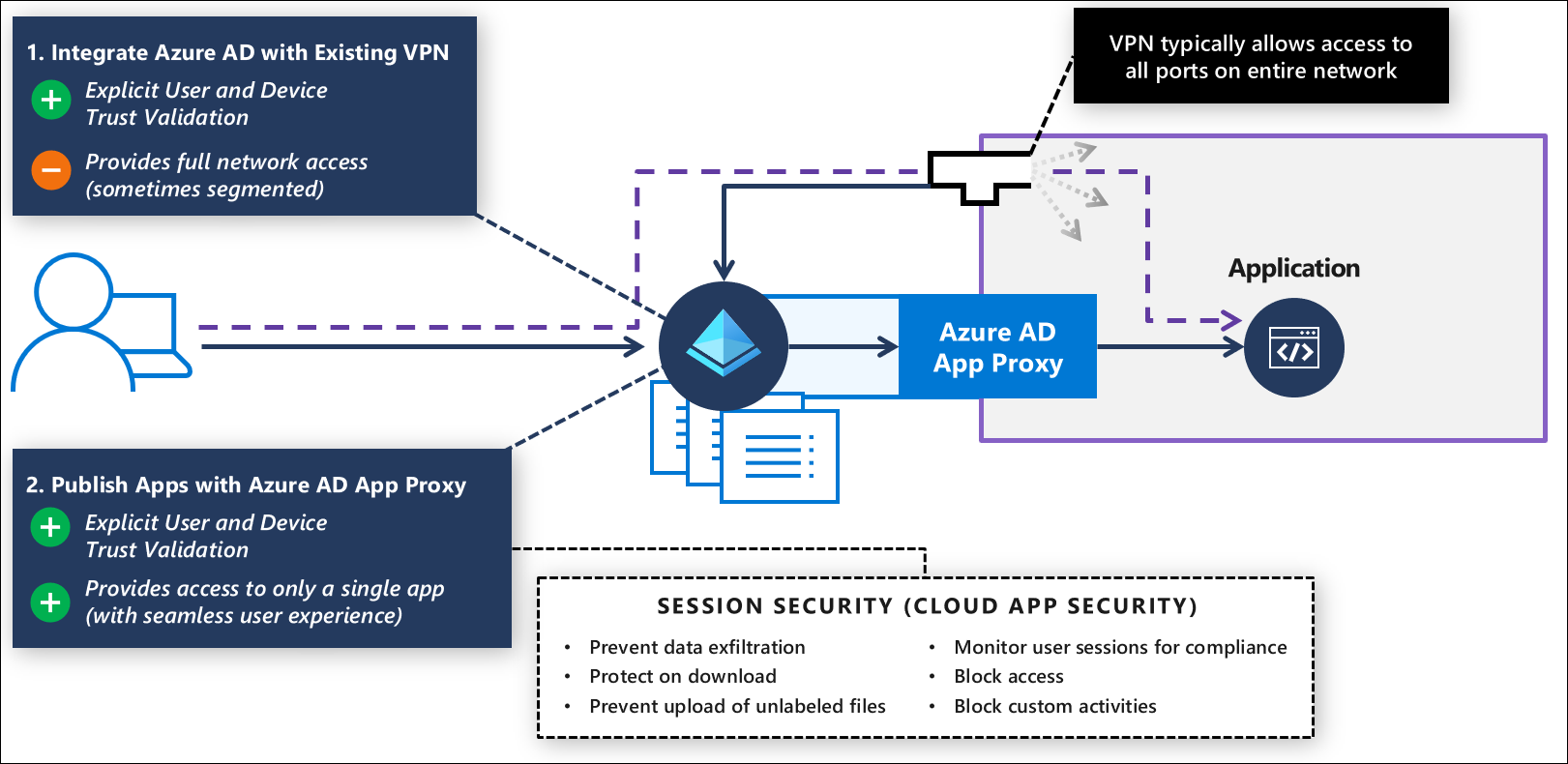

- Ne pas se limiter au VPN - Au fil du temps, remplacez les VPN par des options plus sécurisées comme les proxy d'application Microsoft Entra ou Azure Bastion, car elles fournissent uniquement un accès direct aux applications/serveurs et non un accès réseau complet. En outre, le proxy d’application Microsoft Entra permet la surveillance de session pour une sécurité supplémentaire avec Microsoft Defender for cloud Apps.

Proxy d’application Microsoft Entra

Le proxy d'application Microsoft Entra et des capacités tierces similaires permettent d'accéder à distance aux applications patrimoniales et autres hébergées sur site ou sur des machines virtuelles IaaS dans le cloud.

Cas d’utilisation et scénarios pour le proxy d’application Microsoft Entra

Cette solution convient à la publication d’applications de productivité d’utilisateur final héritées à l’attention des utilisateurs autorisés sur Internet. Elle peut également être utilisée pour la publication de certaines applications administratives.

Risques de sécurité et recommandations pour le Proxy d'application Microsoft Entra

Le proxy d'application Microsoft Entra permet d'intégrer efficacement l'application de la stratégie Confiance Zéro dans les applications existantes. Pour plus d’informations, consultez les considérations de sécurité relatives au proxy d’application Microsoft Entra.

Le proxy d’application Microsoft Entra peut également s’intégrer à Microsoft Defender for Cloud Apps afin d’ajouter la sécurité de session avec contrôle d’application par accès conditionnel pour :

- Empêcher l’exfiltration de données

- Protéger au téléchargement

- Empêcher le chargement de fichiers sans étiquette

- Vérifier la conformité des sessions utilisateur

- Bloquer l’accès

- Bloquer des activités personnalisées

Pour plus d’informations, consultez Déployer Defender pour le cloud contrôle d'application par accès conditionnel aux applications Microsoft Entra.

Dans la mesure où vous publiez des applications par le biais du proxy d’application Microsoft Entra, Microsoft recommande que les propriétaires d’application travaillent avec les équipes de sécurité pour suivre le principe des privilèges minimum et garantir que l’accès à chaque application est mis à la disposition des utilisateurs qui en ont besoin uniquement. À mesure que vous déployez d’autres applications de cette manière, vous pouvez remplacer, dans une certaine mesure, l’utilisation des VPN point à site par l’utilisateur final.

Bureau à distance/serveur intermédiaire

Ce scénario met en place un environnement de bureau complet exécutant une ou plusieurs applications. Cette solution a plusieurs variantes, notamment à l’égard des éléments suivants :

- Expériences - Expérience projetée sur un bureau complet dans une fenêtre ou une application unique

- Hôte distant — Peut être une machine virtuelle partagée ou une machine virtuelle de bureau dédiée utilisant WVD (Windows Virtual Desktop) ou une autre solution VDI (Virtual Desktop Infrastructure).

- Appareil local — Peut être un appareil mobile, une station de travail managée ou une station de travail personnelle/managée par un partenaire

- Scénario — Axé sur des applications de productivité d’utilisateur ou sur des scénarios d’administration. On parle souvent de « serveur de rebond »

Cas d’usage et recommandations de sécurité pour un Bureau à distance/un serveur intermédiaire

Les configurations les plus courantes sont les suivantes :

- Protocole RDP (Remote Desktop Protocol) direct — Cette configuration n’est pas recommandée pour les connexions Internet, car le protocole RDP offre des protections limitées contre les attaques modernes telles que la pulvérisation de mots de passe. Le protocole RDP direct doit être remplacé par l’une des méthodes suivantes :

- RDP via une passerelle publiée par le proxy d’application Microsoft Entra

- Azure Bastion

- RDP par le biais d’une passerelle avec

- Services Bureau à distance inclus dans Windows Server. Publier avec le proxy d’application Microsoft Entra

- WVD (Windows Virtual Desktop) - Suivez les bonnes pratiques de sécurité de Windows Virtual Desktop.

- Infrastructure VDI tierce - Suivez les bonnes pratiques du fabricant ou du secteur, ou adaptez l’aide sur WVD à votre solution.

- Serveur SSH (Secure Shell) - Fournit un interpréteur de commandes distant et des scripts pour les services technologiques et les propriétaires de charges de travail. La sécurisation de cette configuration doit intégrer les aspects suivants :

- Suivi des bonnes pratiques du secteur/du fabricant pour la configurer de manière sécurisée et modifier les mots de passe par défaut (le cas échéant), utilisation de clés SSH au lieu de mots de passe et stockage et gestion sécurisés des clés SSH.

- Utilisation d’Azure Bastion pour la communication SSH à distance avec les ressources hébergées dans Azure - Connexion à une machine virtuelle Linux à l’aide d’Azure Bastion.

Azure Bastion

Azure Bastion est un intermédiaire conçu pour fournir un accès sécurisé aux ressources Azure à l’aide d’un navigateur et du portail Azure. Azure Bastion fournit des ressources d’accès dans Azure qui prennent en charge les protocoles RDP (Remote Desktop Protocol) et SSH (Secure Shell).

Cas d’usage et scénarios pour Azure Bastion

Azure Bastion offre une solution flexible et efficace qui peut être utilisée par le personnel des opérations informatiques et les administrateurs de charges de travail externes aux services informatiques pour gérer les ressources hébergées dans Azure sans nécessiter de connexion VPN complète à l’environnement.

Risques de sécurité et recommandations pour Azure Bastion

Azure Bastion est accessible par le biais du portail Azure. Vous devez donc vous assurer que l’interface de votre portail Azure impose le niveau de sécurité approprié pour les ressources qu’elle inclut et les rôles qui l’utilisent, en général un niveau privilégié ou spécialisé.

Une aide supplémentaire est disponible dans la documentation Azure Bastion.