Niveaux de sécurité d’accès privilégié

Ce document décrit les niveaux de sécurité d’une stratégie d’accès privilégié Consultez le plan de modernisation rapide (RaMP) qui fournit une feuille de route pour l’adoption de cette stratégie. Pour obtenir des conseils d’implémentation, consultez Déploiement de l’accès privilégié.

Ces niveaux sont principalement conçus pour fournir des conseils techniques simples et directs afin que les organisations puissent déployer rapidement ces protections d’importance critique. La stratégie d’accès privilégiée reconnaît que les organisations ont des besoins uniques, mais également que les solutions personnalisées créent une complexité qui entraîne des coûts plus élevés et une plus faible sécurité dans le temps. Pour équilibrer ce besoin, la stratégie fournit des conseils normatifs pour chaque niveau et flexibilité, en permettant aux organisations de choisir quand chaque rôle sera requis pour répondre aux exigences de ce niveau.

Simplifier les choses aide les utilisateurs à les comprendre et à réduire les risques qu’ils se trompent et fassent des erreurs. Bien que la technologie sous-jacente soit presque toujours complexe, il est essentiel d’opter pour la simplicité plutôt que de créer des solutions personnalisées difficiles à prendre en charge. Pour plus d’informations, consultez Principes de conception de la sécurité.

La conception de solutions axées sur les besoins des administrateurs et des utilisateurs finaux simplifiera la tâche de ces derniers. La conception de solutions simples à construire, à évaluer et à maintenir pour le personnel chargé de la sécurité et de l’informatique (avec une automatisation si possible) permet de réduire les erreurs de sécurité et d’obtenir des garanties de sécurité plus fiables.

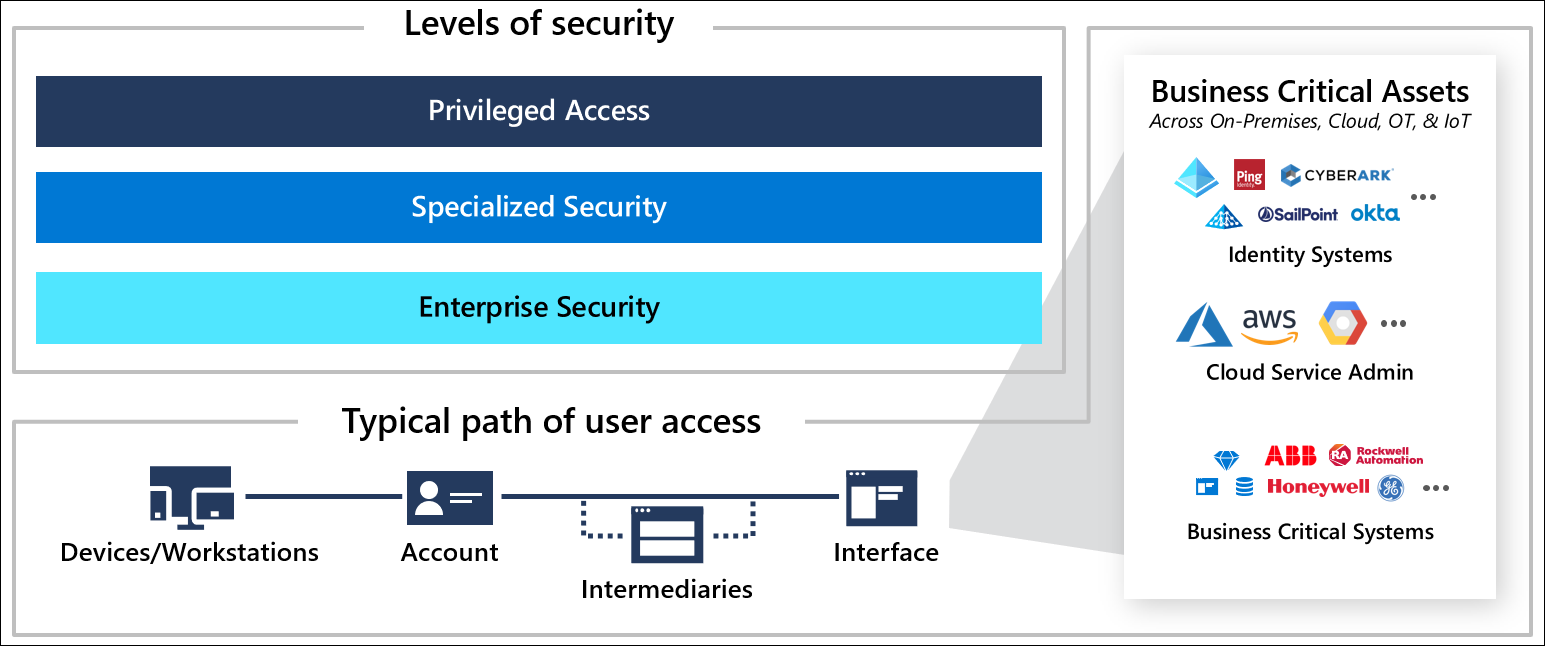

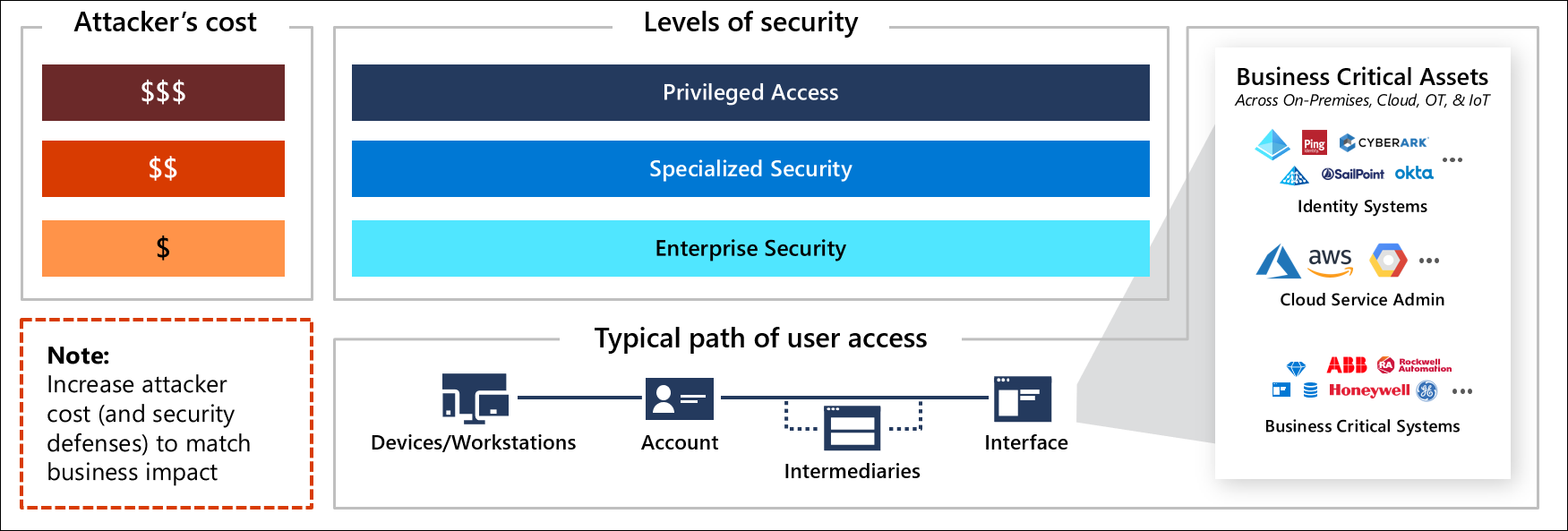

La stratégie de sécurité d’accès privilégié recommandée implémente un système de garanties à trois niveaux simple, qui s’étend sur plusieurs zones, conçues pour être faciles à déployer pour les comptes, appareils, intermédiaires et interfaces.

Chaque niveau successif fait augmenter les coûts des attaquants, avec un niveau supplémentaire d’investissement de Defender pour le cloud. Les niveaux sont conçus pour cibler les « points faibles » où les défenseurs obtiennent le meilleur rendement (augmentation du coût pour l’attaquant) pour chaque investissement de sécurité réalisé.

Chaque rôle de votre environnement doit être associé à l’un de ces niveaux (et éventuellement augmenté au fil du temps dans le cadre d’un plan d’amélioration de la sécurité). Chaque profil est clairement défini comme une configuration technique et automatisé, le cas échéant, pour faciliter le déploiement et accélérer les protections de sécurité. Pour plus d’informations sur l’implémentation, consultez l’article Feuille de route sur les accès disposant de privilèges.

Niveaux de sécurité

Les niveaux de sécurité utilisés dans cette stratégie sont les suivants :

Enterprise

La sécurité d’entreprise est adaptée à tous les utilisateurs d’entreprise et scénarios de productivité. Dans la progression du plan de modernisation rapide, l’entreprise sert également de point de départ pour les accès spécialisés et privilégiés, qui s’appuient progressivement sur les contrôles de sécurité de l’entreprise.

Remarque

Il existe des configurations de sécurité plus faibles, mais Microsoft ne les recommande pas aux entreprises en raison des compétences et des ressources dont disposent les attaquants. Pour plus d’informations sur les achats réalisés entre attaquants sur les marchés parallèles et sur les prix moyens pratiqués, consultez la vidéo Top 10 Best Practices for Azure Security (Les 10 meilleures pratiques pour la sécurité Azure)

Spécialisée

La Sécurité spécialisée offre des contrôles de sécurité accrus pour les rôles ayant un impact commercial élevé (en cas de compromission par un attaquant ou un employé malveillant).

Votre organisation doit disposer de critères documentés pour les comptes spécialisés et privilégiés (par exemple, l’impact commercial potentiel est supérieur à 1 million USD), puis identifier tous les rôles et comptes répondant à ces critères. (utilisé dans l’ensemble de cette stratégie, y compris dans les comptes spécialisés)

Les rôles spécialisés sont généralement les suivants :

- Développeurs de systèmes critiques pour l’entreprise.

- Rôles d’entreprise sensibles, tels que les utilisateurs de terminaux SWIFT, les chercheurs ayant accès à des données sensibles, le personnel ayant accès à des rapports financiers avant la mise en production publique, les administrateurs de la paie, les approbateurs pour les processus d’entreprise sensibles et autres rôles ayant un impact important.

- Cadres et assistants personnels/assistants administratifs qui gèrent régulièrement les informations sensibles.

- Comptes de réseaux sociaux à impact élevé qui pourraient nuire à la réputation de l’entreprise.

- Administrateurs informatiques sensibles avec des privilèges et impact significatifs, mais qui ne s’exercent pas au niveau de l’entreprise. Ce groupe comprend généralement des administrateurs de charges de travail à fort impact. (par exemple, les administrateurs de la planification des ressources d’entreprise, les administrateurs bancaires, les rôles du support technique, etc.)

La sécurité Compte spécialisé sert également d’étape intermédiaire pour la sécurité privilégiée, qui s’appuie sur ces contrôles. Pour plus d’informations sur l’ordre de progression recommandé, consultez la feuille de route de l’accès privilégié.

Privilégié

La sécurité privilégiée est le plus haut niveau de sécurité conçu pour les rôles qui pourraient facilement causer un incident majeur et des dommages matériels potentiels à l’organisation entre les mains d’un attaquant externe ou d’un employé malveillant. Ce niveau comprend généralement des rôles techniques dotés de droits d’administration sur la plupart ou la totalité des systèmes de l’entreprise (et parfois quelques rôles critiques pour l’entreprise).

Les comptes privilégiés privilégie la sécurité, la productivité étant définie comme la capacité d’effectuer aisément et en toute sécurité des tâches professionnelles sensibles. Ces rôles n’ont pas la possibilité d’effectuer des tâches de travail sensibles et de productivité générale (parcourir le web, installer et utiliser n’importe quelle application) à l’aide du même compte ou du même appareil/de la même station de travail. Les comptes et les stations de travail de ces rôles seront soumis à des restrictions très strictes et leurs actions feront l’objet d’une surveillance accrue afin de détecter toute activité anormale qui pourrait être le fait d’un attaquant.

Les rôles de sécurité d’accès privilégié incluent généralement :

- Rôles d’Administrateur Microsoft Entra

- Autres rôles de gestion des identités avec des droits d’administration sur un annuaire d’entreprise, systèmes de synchronisation d’identité, solution de fédération, répertoire virtuel, système de gestion des identités et des accès privilégiés ou similaires.

- Rôles avec abonnements dans ces groupes Active Directory locaux

- Administrateurs d’entreprise

- Administrateurs du domaine

- Administrateurs de schéma

- BUILTIN\Administrators

- Opérateurs de compte

- Opérateurs de sauvegarde

- Opérateurs d’impression

- Opérateurs de serveur

- Contrôleurs de domaine

- Contrôleurs de domaine en lecture seule

- Propriétaires créateurs de la stratégie de groupe

- Opérateurs de chiffrement

- Utilisateurs du modèle COM distribué

- Groupes Exchange locaux sensibles (y compris les autorisations Exchange Windows et Exchange Trusted Subsystem)

- Les autres groupes délégués font référence aux groupes personnalisés susceptibles d’être créés par votre organisation pour gérer des opérations d’annuaire.

- Tout administrateur local pour un système d’exploitation sous-jacent ou abonné au service cloud qui héberge les fonctionnalités ci-dessus, notamment

- Membres du groupe Administrateurs local

- Personnel connaissant la racine ou le mot de passe de l’administrateur intégré

- Administrateurs d’un outil de gestion ou de sécurité avec des agents installés sur ces systèmes