הערה

הגישה לדף זה מחייבת הרשאה. באפשרותך לנסות להיכנס או לשנות מדריכי כתובות.

הגישה לדף זה מחייבת הרשאה. באפשרותך לנסות לשנות מדריכי כתובות.

Amazon Web Services הוא ספק IaaS המאפשר לארגון שלך לארח ולנהל את עומסי העבודה המלאים שלהם בענן. יחד עם היתרונות של מינוף תשתית בענן, הנכסים הקריטיים ביותר של הארגון שלך עשויים להיחשף לאיומים. נכסים חשופים כוללים מופעי אחסון עם מידע שעשוי להיות רגיש, חישוב משאבים שפועלים חלק מהיישומים הקריטיים ביותר, יציאות ורשתות וירטואליות פרטיות המאפשרות גישה לארגון שלך.

חיבור AWS ל- יישומי ענן של Defender עוזר לך לאבטח את הנכסים שלך ולאתר איומים פוטנציאליים על-ידי ניטור פעילויות ניהול והתחברות, דיווח על התקפות אפשריות בכוח, שימוש זדוני בחשבון משתמש בעל הרשאה, מחיקות חריגות של מחשבים וירטואליים ומכלי אחסון שנחשפו לציבור.

איומים עיקריים

- שימוש לרעה במשאבי ענן

- חשבונות שנחשף לסכנה ואיומים פנימיים

- דליפת נתונים

- קביעת תצורה שגויה של משאבים ופקד גישה לא מספיק

כיצד יישומי ענן של Defender להגן על הסביבה שלך

- זהה איומים בענן, חשבונות שנחשף לסכנה ותוכנות Insider זדוניות

- הגבל את החשיפה של נתונים משותפים ואכוף מדיניות שיתוף פעולה

- שימוש בביקורת של פעילויות לחקירות משפטיות

שליטה ב- AWS באמצעות פריטי מדיניות ותבניות מדיניות מוכללים

באפשרותך להשתמש בתבניות המדיניות המוכללות הבאות כדי לזהות ולהודיע לך על איומים פוטנציאליים:

| סוג | Name |

|---|---|

| תבנית מדיניות פעילות | מרכז הניהול כשלים בכניסה לקונסולה שינויי תצורה של CloudTrail שינויי תצורה של מופע EC2 שינויים במדיניות IAM כניסה מכתובת IP מרשימה שינויים ברשימת בקרת גישה לרשת (ACL) שינויים בשער הרשת פעילות Bucket S3 שינויי תצורה של קבוצת אבטחה שינויים ברשת וירטואלית פרטית |

| מדיניות זיהוי חריגות מוכללת |

פעילות מכתובות IP אנונימיות פעילות ממדינה נדירה פעילות מכתובות IP חשודות נסיעה בלתי אפשרית פעילות שבוצעה על-ידי משתמש שהסתיים (מזהה Microsoft Entra כ- IdP) מספר נסיונות כניסה שנכשלו פעילויות ניהוליות חריגות פעילויות חריגות למחיקת אחסון מרובות (תצוגה מקדימה) פעילויות מחיקה מרובות של מחשבים וירטואליים פעילויות חריגות של יצירת מחשבים וירטואליים מרובים (תצוגה מקדימה) אזור חריג עבור משאב ענן (תצוגה מקדימה) |

| תבנית מדיניות קבצים | מיכל S3 נגיש לציבור |

לקבלת מידע נוסף אודות יצירת מדיניות, ראה יצירת מדיניות.

הפיכת פקדי פיקוח לאוטומטיים

בנוסף לניטור אחר איומים פוטנציאליים, באפשרותך להחיל תהליכים אלה ולהפיכת פעולות הפיקוח הבאות ב- AWS לאוטומטיות כדי לפתור איומים שזוהו:

| סוג | פעולה |

|---|---|

| פיקוח על משתמשים | - הודע למשתמש בהתראה (באמצעות מזהה Microsoft Entra) - לדרוש מהמשתמש להיכנס שוב (באמצעות מזהה Microsoft Entra) - להשעות משתמש (באמצעות מזהה Microsoft Entra) |

| פיקוח על נתונים | - להפוך דלי S3 לפרטי - להסיר משתף פעולה עבור מיכל S3 |

לקבלת מידע נוסף על תיקון איומים מאפליקציות, ראה פיקוח על אפליקציות מחוברות.

הגנה על AWS בזמן אמת

סקור את שיטות העבודה המומלצות שלנו לחסימה ולהגנה על הורדת נתונים רגישים למכשירים לא מנוהלים או מסיכונים.

חיבור Amazon Web Services ל- יישומי ענן של Microsoft Defender

סעיף זה מספק הוראות לחיבור חשבון Amazon Web Services (AWS) הקיים שלך יישומי ענן של Microsoft Defender באמצעות ממשקי ה- API של המחבר. לקבלת מידע אודות האופן יישומי ענן של Defender על AWS, ראה הגנה על AWS.

באפשרותך לחבר ביקורת אבטחה של AWS יישומי ענן של Defender חיבורים מרובים כדי לקבל ניראות של השימוש באפליקציה AWS ולשלוט בו.

שלב 1: קביעת תצורה של ביקורת Amazon Web Services

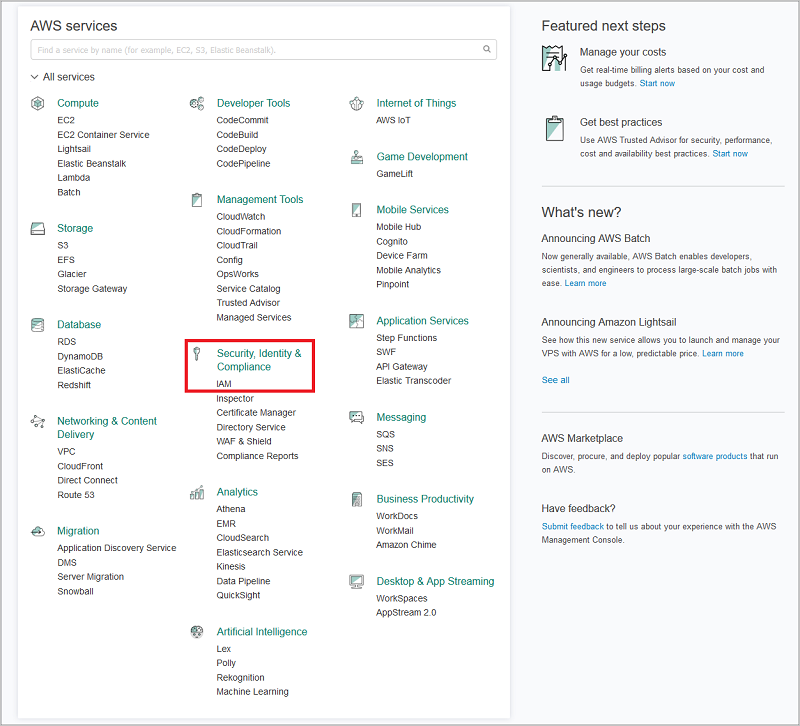

במסוף Amazon Web Services, תחת Security, Identity & Compliance, בחר IAM.

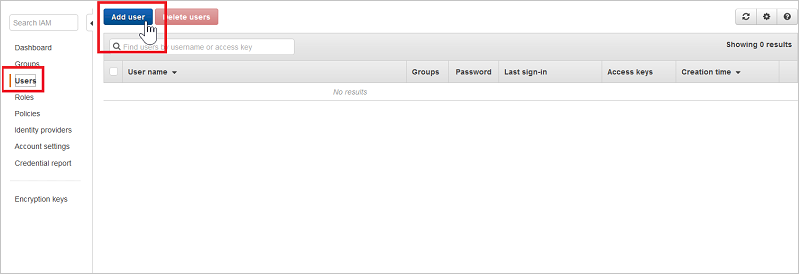

בחר משתמשים ולאחר מכן בחר הוסף משתמש.

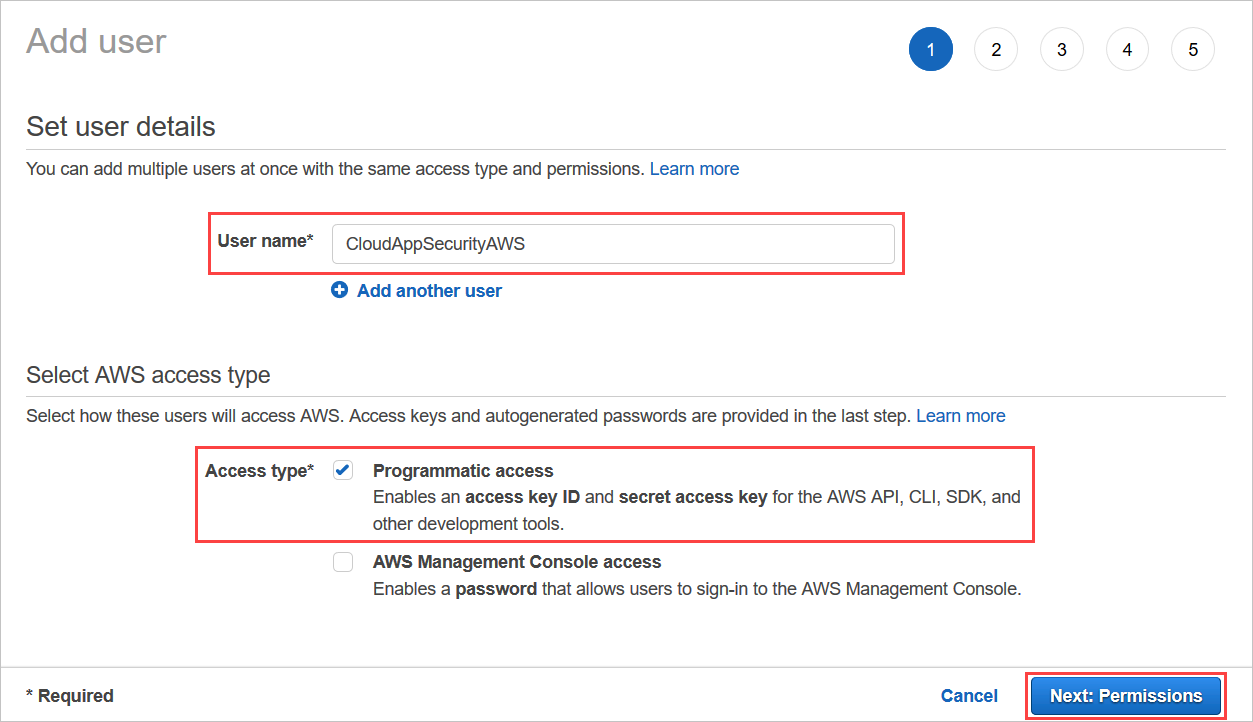

בשלב פרטים, ספק שם משתמש חדש עבור יישומי ענן של Defender. ודא כי תחת סוג Access, בחר גישה תוכניתית ובחר ההרשאות הבאות.

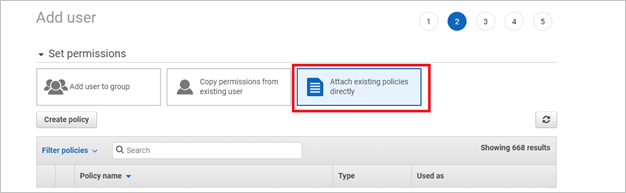

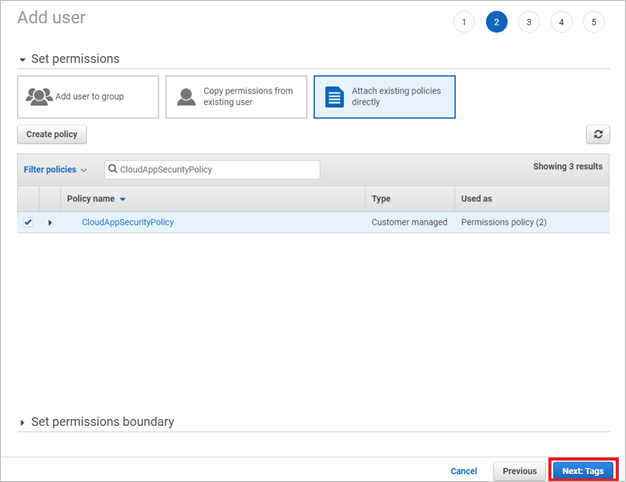

בחר צרף פריטי מדיניות קיימים ישירות ולאחר מכן בחר צור מדיניות.

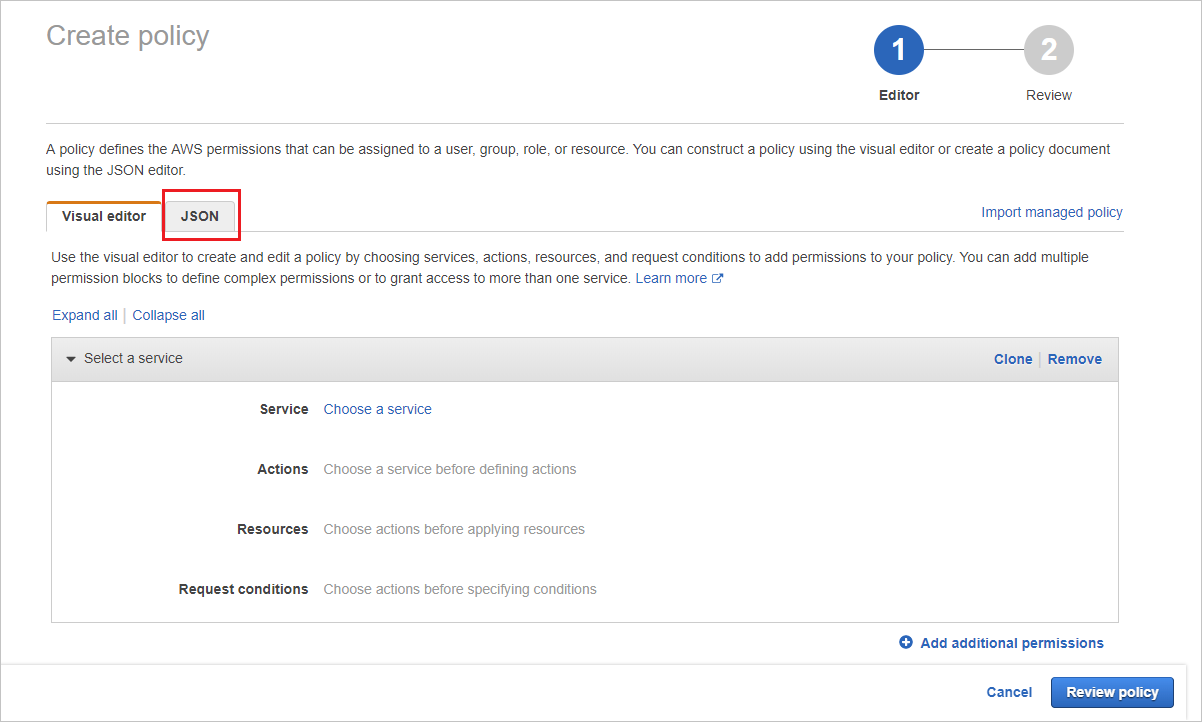

בחר את הכרטיסיה JSON :

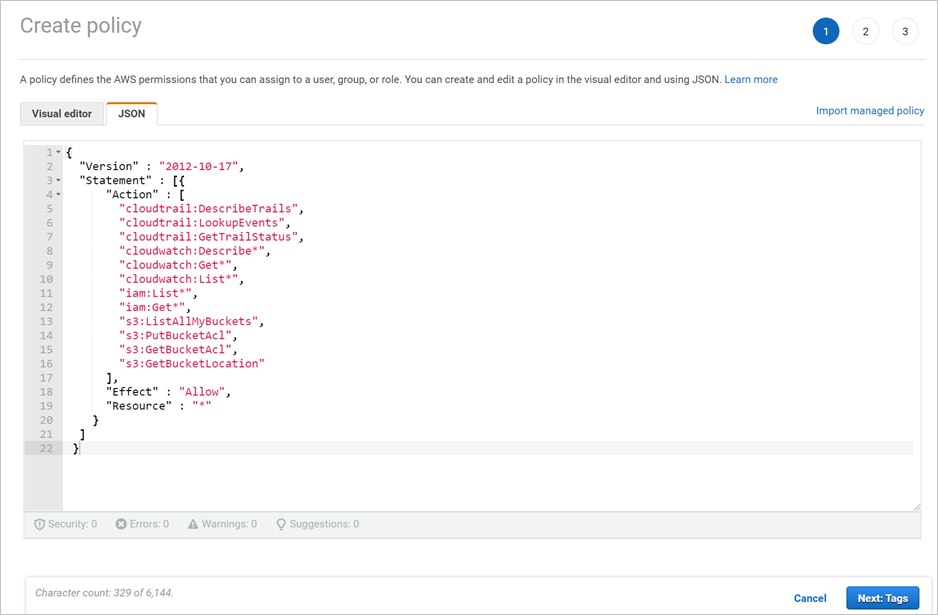

הדבק את קובץ ה- Script הבא באזור שסופק:

{ "Version" : "2012-10-17", "Statement" : [{ "Action" : [ "cloudtrail:DescribeTrails", "cloudtrail:LookupEvents", "cloudtrail:GetTrailStatus", "cloudwatch:Describe*", "cloudwatch:Get*", "cloudwatch:List*", "iam:List*", "iam:Get*", "s3:ListAllMyBuckets", "s3:PutBucketAcl", "s3:GetBucketAcl", "s3:GetBucketLocation" ], "Effect" : "Allow", "Resource" : "*" } ] }בחר הבא: תגיות

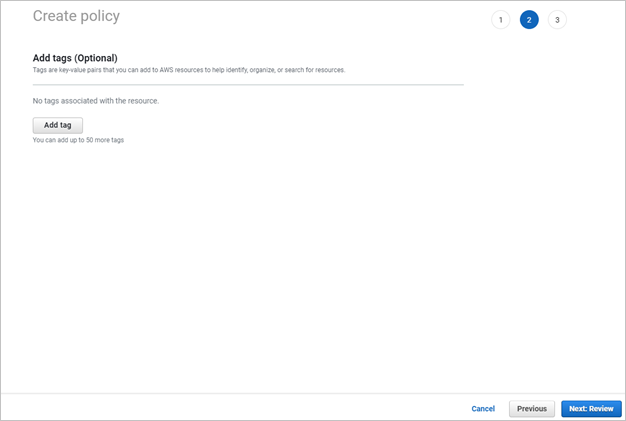

בחר הבא: סקירה.

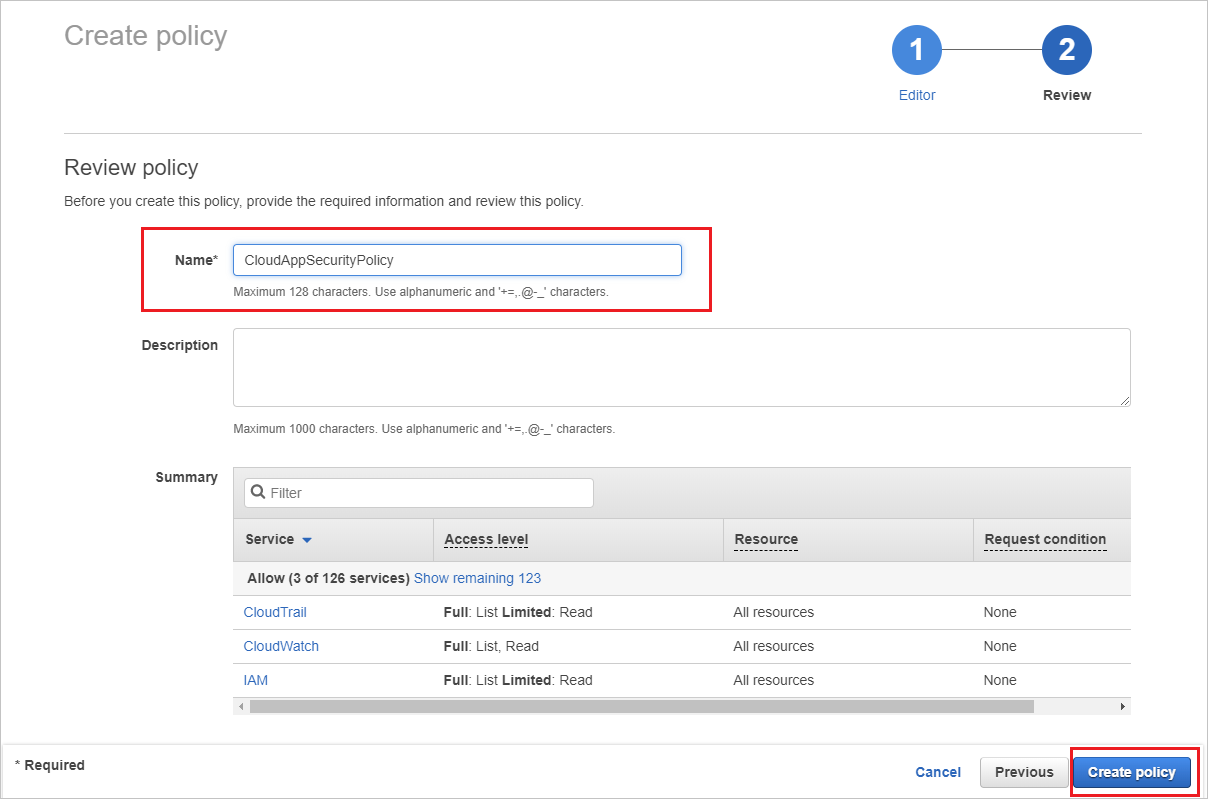

ספק שם ובחר צור מדיניות.

במסך הוספת משתמש , רענן את הרשימה במידת הצורך ובחר את המשתמש שיצרת ובחר הבא: תגיות.

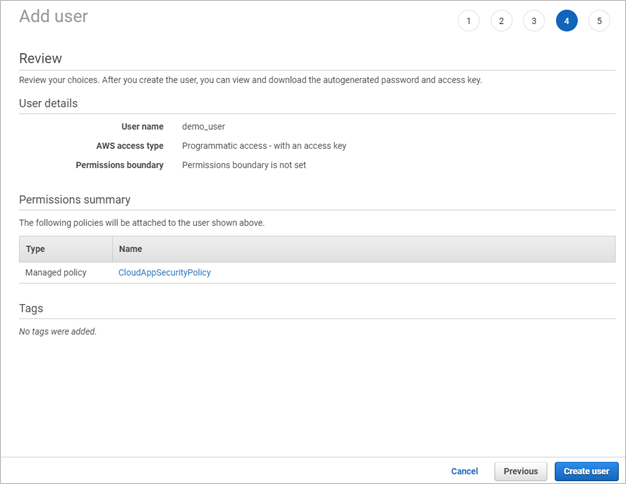

בחר הבא: סקירה.

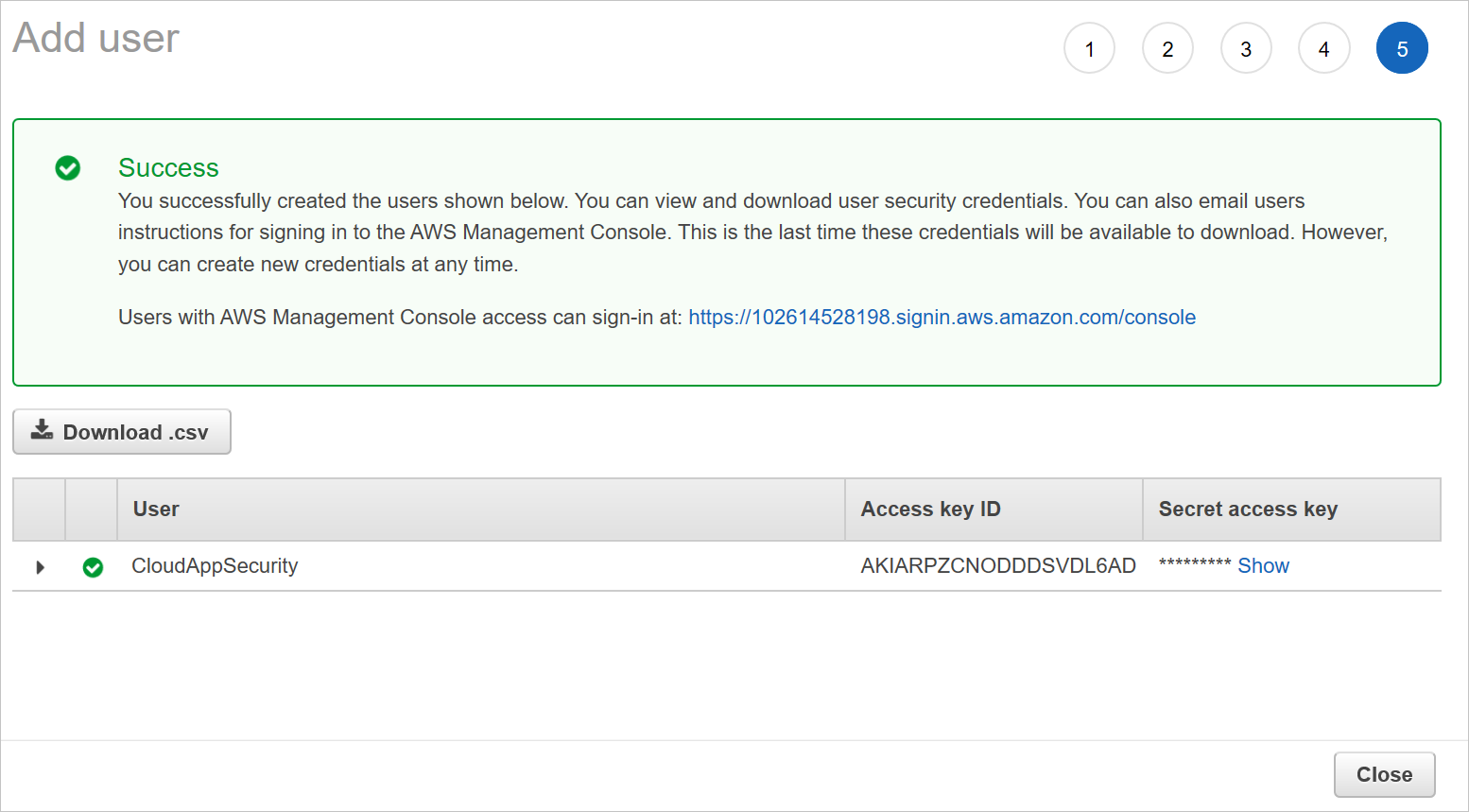

אם כל הפרטים נכונים, בחר צור משתמש.

כאשר אתה מקבל את הודעת ההצלחה, בחר הורד .csv כדי לשמור עותק של אישורי המשתמש החדש. תזדקק להם מאוחר יותר.

הערה

לאחר חיבור AWS, תקבל אירועים במשך שבעה ימים לפני החיבור. אם הפעלת זה עתה את CloudTrail, תקבל אירועים מהשעה שבה הפעלת את CloudTrail.

שלב 2: חבר ביקורת של Amazon Web Services יישומי ענן של Defender

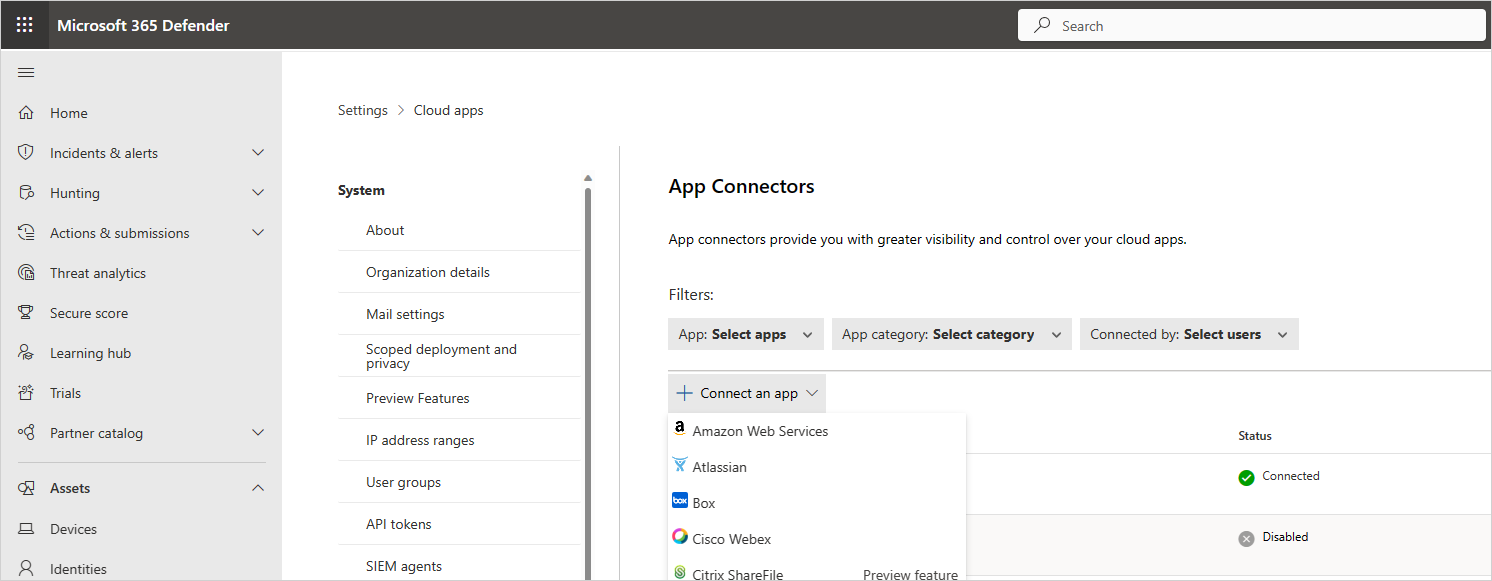

בתיבה פורטל Microsoft Defender, בחר הגדרות. לאחר מכן בחר אפליקציות ענן. תחת אפליקציות מחוברות, בחר מחברי אפליקציות.

בדף מחברים של יישום , כדי לספק את אישורי מחבר AWS, בצע אחת מהפעולות הבאות:

עבור מחבר חדש

בחר את +Connect an app ולאחר מכן Amazon Web Services.

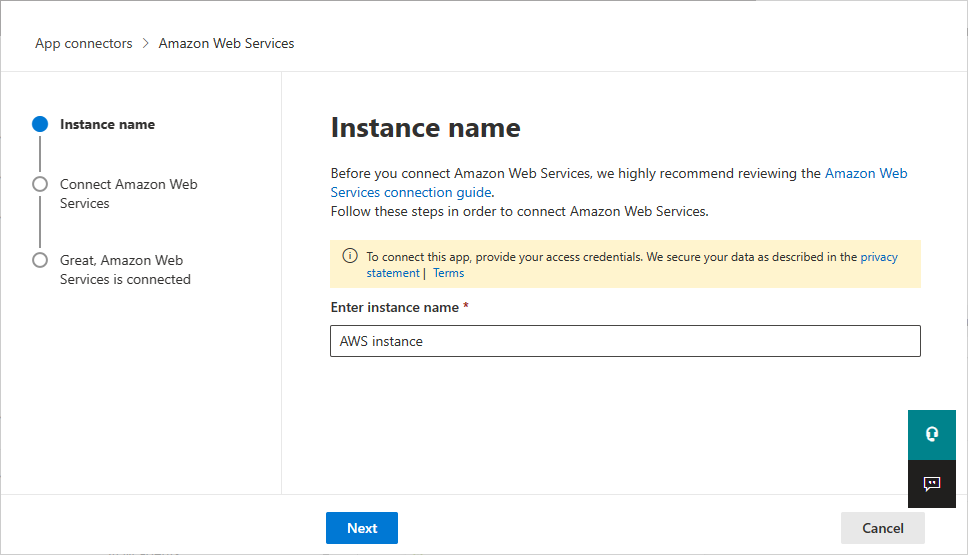

בחלון הבא, ספק שם עבור המחבר ולאחר מכן בחר הבא.

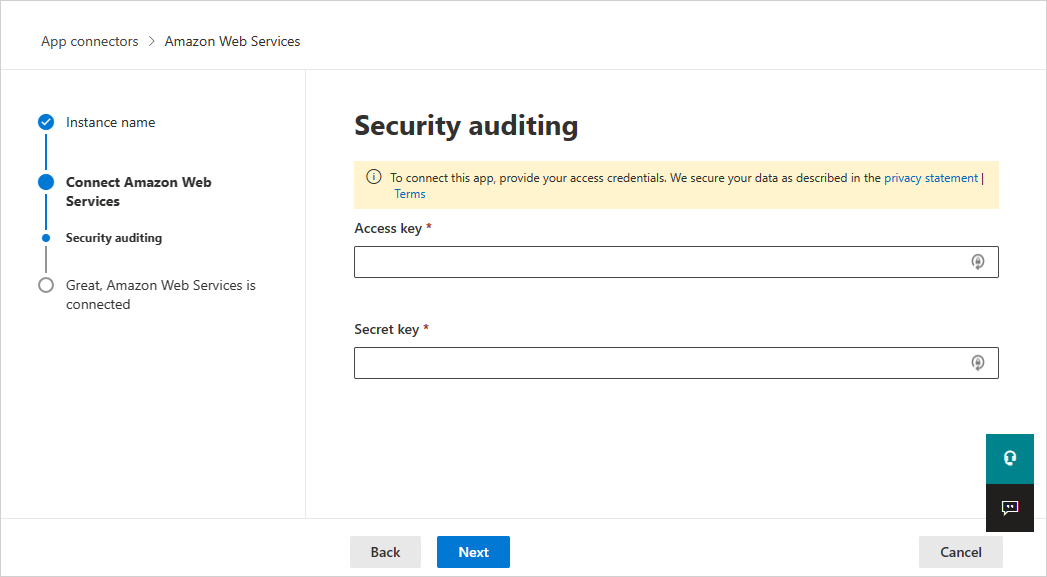

בדף Connect Amazon Web Services , בחר ביקורת אבטחה ולאחר מכן בחר הבא.

בדף ביקורת אבטחה, הדבק את מפתח Access ואת המפתח Secret מהקובץ .csv בשדות הרלוונטיים ובחר הבא.

עבור מחבר קיים

ברשימת המחברים, בשורה שבה מופיע מחבר AWS, בחר ערוך הגדרות.

בדפים שם מופע וחיבורAmazon Web Services , בחר הבא. בדף ביקורת אבטחה, הדבק את מפתח Access ואת המפתח Secret מהקובץ .csv בשדות הרלוונטיים ובחר הבא.

בתיבה פורטל Microsoft Defender, בחר הגדרות. לאחר מכן בחר אפליקציות ענן. תחת אפליקציות מחוברות, בחר מחברי אפליקציות. ודא שמצב מחבר היישומים המחובר מחובר.

השלבים הבאים

אם אתה נתקל בבעיות כלשהן, אנחנו כאן כדי לעזור. לקבלת סיוע או תמיכה עבור בעיית המוצר שלך, פתח כרטיס תמיכה.