קישוריות רשת של Microsoft 365

מאמר זה חל הן על Microsoft 365 Enterprise והן Office 365 Enterprise.

לפני שתתחיל לתכנן את הרשת שלך עבור קישוריות רשת של Microsoft 365, חשוב להבין את עקרונות הקישוריות לניהול תעבורת Microsoft 365 באופן מאובטח ולהפקת הביצועים הטובים ביותר האפשריים. מאמר זה עוזר לך להבין את ההנחיות העדכניות ביותר למיטוב קישוריות הרשת של Microsoft 365 באופן מאובטח.

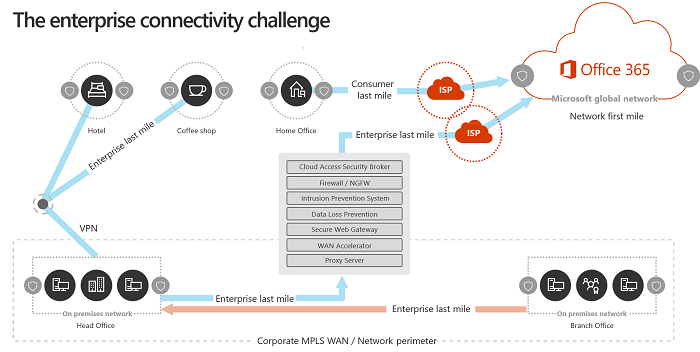

רשתות ארגוניות מסורתיות מיועדות בראש ובראשונה לספק למשתמשים גישה לאפליקציות ולנתונים המתארחים במרכזי נתונים המופעלים על-ידי החברה עם אבטחה היקפית חזקה. המודל המסורתי מניח שהמשתמשים ניגשים לאפליקציות ולנתונים מתוך היקף הרשת הארגונית, על פני קישורי WAN מסניפים או דרך חיבורי VPN מרחוק.

אימוץ אפליקציות SaaS כמו Microsoft 365 מעביר שילוב כלשהו של שירותים ונתונים מחוץ להיקף הרשת. ללא מיטוב, התעבורה בין משתמשים ליישומי SaaS כפופה להשהיה שהוצגה על-ידי בדיקת מנות, פיני רשת, חיבורים לא ממכוון ל נקודות קצה רחוקות מבחינה גיאוגרפית וגורמים אחרים. באפשרותך להבטיח את הביצועים והמהימנות הטובים ביותר של Microsoft 365 על-ידי הבנה והטמעה של קווים מנחים עיקריים למיטוב.

במאמר זה, תלמד אודות:

- ארכיטקטורת Microsoft 365 כפי שהיא חלה על קישוריות הלקוחות לענן

- עקרונות ואסטרטגיות קישוריות מעודכנים של Microsoft 365 למיטוב תעבורת הרשת והחוויה של משתמש הקצה

- שירות Office 365 של נקודות קצה, המאפשר למנהלי רשת לצרוך רשימה מובנית של נקודות קצה לשימוש במיטוב רשת

- הדרכה למיטוב הקישוריות לשירותים של Microsoft 365

- השוואת אבטחת היקף הרשת לאבטחת נקודות קצה

- אפשרויות מיטוב מצטבר עבור תעבורת Microsoft 365

- בדיקת הקישוריות של Microsoft 365, כלי חדש לבדיקת קישוריות בסיסית ל- Microsoft 365

ארכיטקטורת Microsoft 365

Microsoft 365 הוא ענן תוכנה כשירות (SaaS) מופץ המספק תרחישי פרודוקטיביות ושיתוף פעולה באמצעות מגוון שירותים ויישומים. הדוגמאות כוללות Exchange Online, SharePoint Online, Microsoft Teams, Exchange Online Protection, Office בדפדפן ועוד רבות אחרות. בעוד שאפליקציות ספציפיות של Microsoft 365 עשויות לכלול תכונות ייחודיות שהן חלות על רשת הלקוחות והקישוריות לענן, כולם משתפים כמה מנהלים, יעדים ודפוסי ארכיטקטורה עיקריים. עקרונות ותבניות ארכיטקטורה אלה לקישוריות אופייניים לעננים רבים אחרים של SaaS. בו-זמנית, מודלי הפריסה האופייניים של פלטפורמה כשירות ועננים של תשתית כשירות, כגון Microsoft Azure.

אחת מהתכונות הארכיטקטוניות המשמעותיות ביותר של Microsoft 365 (שלרוב פספסה או התפלגות שגויה על-ידי אדריכלי רשת) היא שזהו שירות מבוזר גלובלי באמת, בהקשר של האופן שבו משתמשים מתחברים אליו. חשוב להבין את המיקום של דייר היעד של Microsoft 365 את המיקום שבו מאוחסנים נתוני הלקוחות בענן. עם זאת, חוויית המשתמש ב- Microsoft 365 אינה כוללת התחברות ישירה לדיסקים המכילים את הנתונים. חוויית המשתמש ב- Microsoft 365 (כולל ביצועים, מהימנות ומאפיינים חשובים אחרים של איכות) כרוכה בקישוריות באמצעות דלתות קדמיות של שירות מבוזרות במיוחד, שקנה המידה שלהם מתמשך בין מאות מיקומים של Microsoft ברחבי העולם. ברוב המקרים, חוויית המשתמש הטובה ביותר מושגת על-ידי מתן אפשרות לרשת הלקוחות לנתב בקשות משתמשים אל נקודת הכניסה הקרובה ביותר של שירות Microsoft 365. עדיף לעשות זאת במקום להתחבר ל- Microsoft 365 באמצעות נקודת יציאה במיקום או באזור מרכזיים.

עבור רוב הלקוחות, משתמשי Microsoft 365 מופצים בין מיקומים רבים. כדי להשיג את התוצאות הטובות ביותר, יש לתאר את העקרונות המתוארים במסמך זה מתוך נקודת התצוגה של ההדרגתיות (לא המדרגית). תוך התמקדות גם באופטימיזציה של הקישוריות לנקודת הנוכחות הקרובה ביותר ברשת הגלובלית של Microsoft, ולא למיקום הגיאוגרפי של דייר Microsoft 365. למעשה, משמעות הדבר היא של אף שהנתונים של דייר Microsoft 365 עשויים להיות מאוחסנים במיקום גיאוגרפי ספציפי, חוויית Microsoft 365 עבור דייר זה נשארת מפוזרת. הוא יכול להיכלל בקירבה קרובה מאוד (רשת) לכל מיקום של משתמש קצה שיש לדייר.

עקרונות הקישוריות של Microsoft 365

Microsoft ממליצה על העקרונות הבאים כדי להשיג קישוריות וביצועים מיטביים של Microsoft 365. השתמש בעקרונות קישוריות אלה של Microsoft 365 כדי לנהל את התנועה שלך ולקבל את הביצועים הטובים ביותר בעת התחברות ל- Microsoft 365.

המטרה העיקרית בעיצוב הרשת צריכה להיות לצמצם את ההשהיה על-ידי צמצום זמן הלוך ושוב (RTT) מהרשת שלך לרשת הגלובלית של Microsoft, עמוד השדרה של הרשת הציבורית של Microsoft שמחבר בין כל מרכזי הנתונים של Microsoft עם נקודות כניסה לאפליקציות בענן והשהיה נמוכה מתפשטות ברחבי העולם. תוכל לקבל מידע נוסף על הרשת הגלובלית של Microsoft במאמר כיצד Microsoft בונה את הרשת הגלובלית המהירה והאמינה שלה.

זיהוי תעבורה של Microsoft 365 והבחנה בין תעבורת Microsoft 365

זיהוי תעבורת רשת של Microsoft 365 הוא השלב הראשון בהיכולת להבחין בין תעבורה זו לבין תעבורת רשת כללית המאוגדת לאינטרנט. ניתן למטב את הקישוריות של Microsoft 365 על-ידי יישום שילוב של גישות כגון מיטוב נתיב רשת, כללי חומת אש, הגדרות Proxy של דפדפן. בנוסף, עקיפת התקני בדיקת רשת עבור נקודות קצה מסוימות מועילה גם כן.

לקבלת מידע נוסף על שיטות המיטוב של Microsoft 365, עיין בסעיף מיטוב הקישוריות לשירותים של Microsoft 365 .

Microsoft מפרסמת כעת את כל נקודות הקצה של Microsoft 365 כשירות אינטרנט ומספקת הדרכה לגבי אופן השימוש הטוב ביותר בנתונים אלה. לקבלת מידע נוסף אודות אופן הבאת נקודות קצה של Microsoft 365 ועבודה איתם, עיין במאמר Office 365 URL וטווחי כתובות IP.

יציאה של חיבורי רשת באופן מקומי

ל- DNS מקומי ולהיציאה מהאינטרנט יש חשיבות קריטית להפחתת השהיה בחיבורים ולהבטחה שחיווטי משתמשים יבוצעו בנקודת הכניסה הקרובה ביותר לשירותים של Microsoft 365. בטופולוגיית רשת מורכבת, חשוב ליישם הן את ה- DNS המקומי והן את היציאה המקומית של האינטרנט יחד. לקבלת מידע נוסף אודות האופן שבו Microsoft 365 מנתב חיבורי לקוח לנקודה הקרובה ביותר של ערך, עיין במאמר קישוריות לקוח.

לפני ההמצאות של שירותי ענן כגון Microsoft 365, קישוריות אינטרנט למשתמשי קצה כגורמים עיצוביים בארכיטקטורת הרשת היתה פשוטה יחסית. כאשר שירותי אינטרנט ואתרים מפוזרים ברחבי העולם, ההשהיה בין נקודות היציאה של החברה וכל נקודת קצה של יעד נתון היא בדרך כלל פונקציה של מרחק גיאוגרפי.

בארכיטקטורת רשת מסורתית, כל חיבורי האינטרנט היוצאים תעבורה ברשת הארגונית ויציאה ממיקום מרכזי. מאחר שהצעות הענן של Microsoft התגלו, ארכיטקטורת רשת מבוזרת הפונה לאינטרנט הפכה להיות קריטית לתמיכה בשירותים תלויי השהיה בענן. הרשת הגלובלית של Microsoft תוכננה להתאים לדרישות השהיה באמצעות תשתית Front Door של שירות מבוזר, בד דינאמי של נקודות כניסה גלובליות המנתבות חיבורי שירות ענן נכנסים אל נקודת הכניסה הקרובה ביותר. פעולה זו נועדה להפחית את אורך ה"מייל האחרון" עבור לקוחות הענן של Microsoft על-ידי קיצור יעיל של הנתיב בין הלקוח לענן.

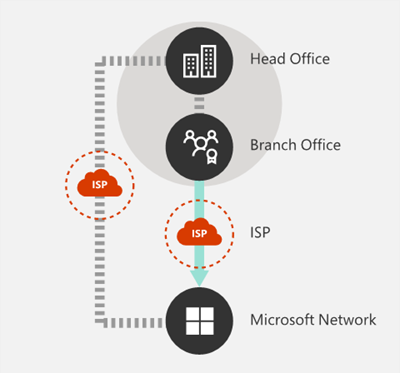

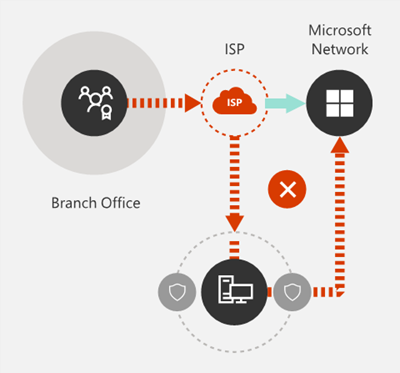

רשתות WAN ארגוניות מיועדות לעתים קרובות לתעבורת רשת משויצת למשרד ראשי של חברה מרכזית לבדיקה לפני יציאה לאינטרנט, בדרך כלל דרך שרת Proxy אחד או יותר. הדיאגרמה הבאה ממחישה טופולוגיית רשת כזו.

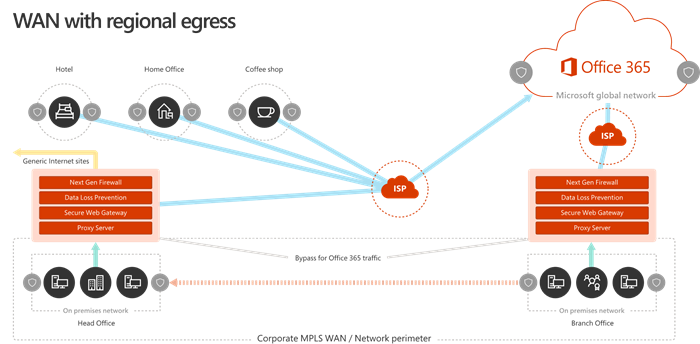

מאחר ש- Microsoft 365 פועל ברשת הגלובלית של Microsoft, הכוללת שרתים חזיתיים ברחבי העולם, לעתים קרובות יש שרת חזיתי קרוב למיקום המשתמש. על-ידי אספקת יציאה מקומית של האינטרנט ועל-ידי קביעת התצורה של שרתי DNS פנימיים כדי לספק זיהוי שם מקומי עבור נקודות קצה של Microsoft 365, תעבורת רשת שמיעודה עבור Microsoft 365 יכולה להתחבר לשרתי הקצה החזיתיים של Microsoft 365 קרוב ככל האפשר למשתמש. הדיאגרמה הבאה מציגה דוגמה של טופולוגיית רשת המאפשרת למשתמשים להתחבר מהסניף הראשי, מסניף הראשי וממיקומים מרוחקים לעקוב אחר הנתיב הקצר ביותר אל נקודת הכניסה הקרובה ביותר של Microsoft 365.

קיצור נתיב הרשת לנקודות כניסה של Microsoft 365 בדרך זו יכול לשפר את ביצועי הקישוריות ואת חוויית משתמש הקצה ב- Microsoft 365. הוא יכול גם לסייע בהפחתת ההשפעה של שינויים עתידיים בארכיטקטורת הרשת על הביצועים והמהימנות של Microsoft 365.

כמו כן, בקשות DNS יכולות להציג השהיה אם שרת ה- DNS המגיב רחוק או עמוס. באפשרותך למזער את ההשהיה של זיהוי שמות על-ידי הקצאת שרתי DNS מקומיים במיקומים של הסתעפות וודא שהם מוגדרים מטמון רשומות DNS כראוי.

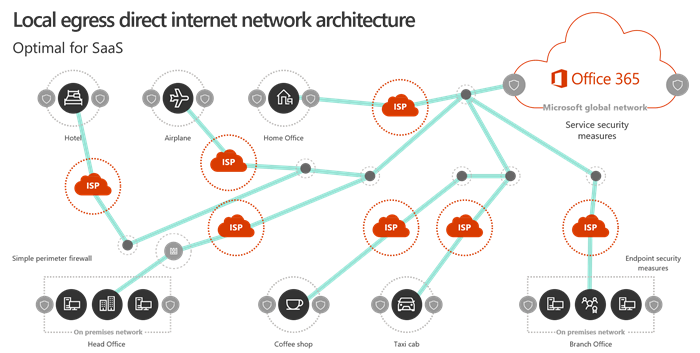

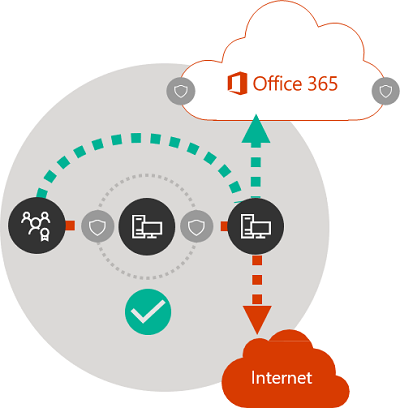

בעוד שהיציאה האזורית יכולה לפעול היטב עבור Microsoft 365, מודל הקישוריות האופטימלי יהיה לספק תמיד יציאה מהרשת במיקום של המשתמש, בין אם הוא נמצא ברשת הארגונית או במיקומים מרוחקים כגון בתים, מלונות, בתי קפה ו נמלי תעופה. מודל יציאה ישירה מקומי זה מיוצג בדיאגרמה הבאה.

ארגונים שאימצו את Microsoft 365 יכולים לנצל את ארכיטקטורת Front Door של שירות מבוזר של הרשת הגלובלית של Microsoft על-ידי הבטחה שחיבורי משתמשים ל- Microsoft 365 יזינו את הנתיב הקצר ביותר האפשרי אל נקודת הכניסה הקרובה ביותר של הרשת הגלובלית של Microsoft. ארכיטקטורת רשת היציאה המקומית עושה זאת על-ידי מתן אפשרות לתעבורה של Microsoft 365 להיות מנותב דרך היציאה הקרובה ביותר, ללא קשר למיקום המשתמש.

ארכיטקטורת היציאה המקומית כוללת את היתרונות הבאים על פני המודל המסורתי:

- מספק ביצועים מיטביים של Microsoft 365 על-ידי מיטוב אורך הנתיב. חיבורי משתמשי קצה מנותב באופן דינאמי אל נקודת הכניסה הקרובה ביותר של Microsoft 365 על-ידי תשתית Front Door של שירות מבוזר.

- צמצום העומס על תשתית רשת ארגונית על-ידי מתן אפשרות להיציאה המקומית.

- אבטחת חיבורים בשני הקצוות באמצעות תכונות אבטחה של נקודת קצה של לקוח ואבטחה בענן.

הימנע מהצמדים לרשת

ככלל אגודל, הנתיב הקצר והישירה ביותר בין המשתמש ו נקודת הקצה הקרובה ביותר של Microsoft 365 מציע את הביצועים הטובים ביותר. סיכת שיער של רשת מתרחשת כאשר תעבורת WAN או VPN הקשורה ליעד מסוים מנותבת תחילה למיקום ביניים אחר (כגון ערימת אבטחה, מתווך גישה בענן או שער אינטרנט מבוסס ענן), ומציגה השהיה ניתוב מחדש פוטנציאלי אל נקודת קצה רחוקה מבחינה גיאוגרפית. פיני רשת נגרמים גם על-ידי חוסר יעילות בניתוב/רשתות עמית או בדיקות מידע לא מיטביות (מרוחקות).

כדי לוודא שקישוריות Microsoft 365 אינה כפופה להצמדות רשת גם במקרה היציאה המקומית, בדוק אם ספק שירותי האינטרנט המשמש כדי לספק יציאה לאינטרנט עבור מיקום המשתמש כולל קשר גומלין ישיר של רשתות עמית עם הרשת הגלובלית של Microsoft בקרבת מיקום זה. מומלץ גם לקבוע תצורה של ניתוב יציאה לשליחת תעבורת Microsoft 365 מהימנה ישירות. פעולה זו אינה מונעת יצירת Proxy או יצירת מנהרה דרך ספק חיצוני של ענן או ספק אבטחת רשת מבוסס ענן שמעבדים את התעבורה שלך בגבול האינטרנט. זיהוי שם DNS מקומי של נקודות קצה של Microsoft 365 עוזר להבטיח ש בנוסף לניתוב ישיר, נקודות הכניסה הקרובות ביותר של Microsoft 365 נמצאות בשימוש עבור חיבורי משתמשים.

אם אתה משתמש ברשת מבוססת ענן או בשירותי אבטחה עבור תעבורת Microsoft 365 שלך, ודא כי תוצאת ההצמדה מוערכת וההשפעה שלה על ביצועי Microsoft 365 מובנים. ניתן לעשות זאת על-ידי בחינת המספר והמיקומים של מיקומי ספקי השירות שדרכה התעבורה מועברת בקשר למספר סניפים ונקודות עמית של הרשת הגלובלית של Microsoft, האיכות של קשר העמית ברשת של ספק השירות עם ספק שירותי האינטרנט ו- Microsoft שלך, ואפקט הביצועים של תיקון לאחור בתשתית ספק השירות.

בשל מספר רב של מיקומים מבוזרים עם נקודות כניסה של Microsoft 365 והסמיכות שלהם למשתמשי קצה, ניתוב תעבורת Microsoft 365 לכל רשת או ספק אבטחה של ספק חיצוני עשוי להשפיע לרעה על חיבורי Microsoft 365 אם רשת הספק אינה מוגדרת עבור רשתות עמית מיטביות של Microsoft 365.

הערכת שרתי Proxy, התקני בדיקת תעבורה וטכנולוגיות אבטחה כפולות

לקוחות ארגוניים צריכים לסקור את שיטות אבטחת הרשת והפחתה בסיכונים באופן ספציפי עבור התעבורה המאוגדת של Microsoft 365 ולהשתמש בתכונות האבטחה של Microsoft 365 כדי להפחית את התלות שלהם בטכנולוגיות פורצות, משפיעות על ביצועים ועל טכנולוגיות אבטחת רשת יקרות עבור תעבורת רשת של Microsoft 365.

רוב הרשתות הארגוניות אוכפות אבטחת רשת עבור תעבורת אינטרנט באמצעות טכנולוגיות כגון שרתי Proxy, בדיקת TLS, בדיקת מנות ומערכות למניעת אובדן נתונים. טכנולוגיות אלה מספקות צמצום סיכון חשוב עבור בקשות כלליות לאינטרנט, אך יכולות להפחית באופן משמעותי את הביצועים, המדרגיות ואת האיכות של חוויית משתמש הקצה בעת החלתן על נקודות קצה של Microsoft 365.

Office 365 אינטרנט של נקודות קצה

מנהלי מערכת של Microsoft 365 יכולים להשתמש בקובץ Script או שיחת REST כדי לצרוך רשימה מובנית של נקודות קצה מתוך שירות האינטרנט של נקודות קצה של Office 365 ולעדכן את התצורות של חומות אש היקפיות והתקני רשת אחרים. פעולה זו מבטיחה שתעבורה המאוגדת עבור Microsoft 365 מזוהה, מטופלת כראוי ומנוהלת באופן שונה מהתעבורה ברשת עבור אתרי אינטרנט כלליים ולתדירות קרובות לא ידועים. לקבלת מידע נוסף אודות אופן השימוש בשירות האינטרנט Office 365 נקודות קצה, עיין במאמר Office 365 URL וטווחי כתובות IP.

קבצי Script של PAC (תצורה אוטומטית של Proxy)

מנהלי מערכת של Microsoft 365 יכולים ליצור קבצי Script של PAC (תצורה אוטומטית של Proxy) שניתן להעביר אותם למחשבי משתמשים באמצעות WPAD או GPO. קבצי Script של PAC יכולים לשמש לעקיפת שרתי Proxy עבור בקשות Microsoft 365 ממשתמשי WAN או VPN, ומאפשרים לתעבורה של Microsoft 365 להשתמש בחיבורי אינטרנט ישירים במקום לעבור ברשת הארגונית.

תכונות אבטחה של Microsoft 365

Microsoft שקופה לגבי אבטחת מרכז הנתונים, האבטחה התפעולית וצמצום הסיכונים סביב שרתי Microsoft 365 ו נקודות הקצה של הרשת שהן מייצגות. תכונות אבטחה מוכללות של Microsoft 365 זמינות להפחתת סיכון אבטחת הרשת, כגון מניעת אובדן נתונים ב- Microsoft Purview, אנטי-וירוס, אימות רב גורמי, קופסה נעולה של לקוח, Defender עבור Office 365, Microsoft 365 Threat Intelligence, Microsoft 365 Secure Score, Exchange Online Protection ואבטחה של DDOS ברשת.

לקבלת מידע נוסף על מרכז הנתונים של Microsoft ועל אבטחת הרשת הגלובלית, ראה מרכז יחסי האמון של Microsoft.

מיטוב הקישוריות לשירותים של Microsoft 365

שירותי Microsoft 365 הם אוסף של מוצרים, יישומים ושירותים דינאמיים, משולבים הדדית ומכוסים באופן עמוק. בעת קביעת תצורה ומיטוב של קישוריות לשירותים של Microsoft 365, לא ניתן לקשר נקודות קצה (תחומים) ספציפיות לכמה תרחישים של Microsoft 365 כדי ליישם רישום מאפשר ברמת הרשת. Microsoft אינה תומכת ב- Allow-listing סלקטיבי מאחר שהיא גורמת לתקריות קישוריות ולשירות עבור משתמשים. לכן, מנהלי רשת צריכים להחיל תמיד קווים מנחים של Microsoft 365 עבור רישום רשת ועל מיטובי רשת נפוצים על הערכה המלאה של נקודות קצה (תחומים) נדרשות ברשת שפורסמו ומעודכנים באופן קבוע. על אף שאנו הופכים את נקודות הקצה של רשת Microsoft 365 לפשוטות יותר בתגובה למשוב מהלקוחות, מנהלי הרשת צריכים להיות מודעים לדפוסי הליבה הבאים בקבוצה הקיימת של נקודות הקצה כיום:

- כאשר הדבר אפשרי, נקודות הקצה של התחום שפורסמו יכללו תווים כלליים כדי להוריד באופן משמעותי את מאמץ קביעת התצורה של הרשת עבור לקוחות.

- Microsoft 365 הכריז על יוזמת איחוד תחומים (cloud.microsoft), המספקת ללקוחות דרך לפשט את תצורות הרשת שלהם ולצלוח באופן אוטומטי מיטובי רשת עבור תחום זה לשירותי Microsoft 365 עדכניים ועתידיים רבים.

- שימוש בלעדי בתחום הבסיס cloud.microsoft לבידוד אבטחה ולפונקציות ספציפיות. הדבר מאפשר לצוותי רשת ואבטחה של לקוחות לתת אמון תחומים של Microsoft 365, תוך שיפור הקישוריות לאותן נקודות קצה והימנעות מעבוד אבטחה לא הכרחי ברשת.

- הגדרות מסוימות של נקודת קצה מציינות קידומות IP ייחודיות התואמות לתחום שלהן. תכונה זו תומכת ללקוחות בעלי מבני רשת מורכבים, ומאפשרת להם ליישם מיטובי רשת מדויקים על-ידי שימוש בפרטי קידומת IP.

תצורות הרשת הבאות מומלצות עבור כל נקודות הקצה (תחומים ) והקטגוריות של רשת Microsoft 365:

- התרה מפורשת של נקודות קצה של רשת Microsoft 365 במכשירי הרשת ובמכשירי הרשת שחיבורי משתמשים קיימים בהם (לדוגמה, התקני אבטחת היקף רשת כגון שרתי Proxy, חומות אש, DNS, פתרונות אבטחת רשת מבוססי ענן וכולי)

- עקוף תחומים של Microsoft 365 מפענוח TLS, יירוט תעבורה, בדיקת מנה עמוקה וסינון מנות רשת ותוכן. שים לב שהתוצאות הרבות שלקוחות משתמשים בטכנולוגיות רשת אלה עבורן בהקשר של אפליקציות לא מהימנה/לא מנוהלות יכולות להיות מושגות על-ידי תכונות האבטחה של Microsoft 365 במקור.

- יש לקבוע סדר עדיפויות לגישה ישירה לאינטרנט עבור התחומים של Microsoft 365 על-ידי צמצום ההסתמכות על שיכוך רשת מרחבית (WAN), הימנעות מספיספי רשת והפעלת יציאה יעילה יותר של האינטרנט המקומית למשתמשים ולרשת Microsoft.

- ודא שרזולוציית שם ה- DNS מתרחשת קרוב להיציאה של הרשת כדי לוודא שהחיבורים מוגשים באמצעות הדלת הקדמית המיטבית של Microsoft 365.

- קבע סדרי עדיפויות של חיבורי Microsoft 365 לאורך נתיב הרשת והבטחת קיבולת ואיכות השירות עבור חוויות Microsoft 365.

- עקוף התקני ביניים של תעבורה כגון שרתי Proxy ושירותים של VPN.

לקוחות בעלי טופולוגיות רשת מורכבות, מיישם מיטובי רשת כגון ניתוב מותאם אישית, עקיפת Proxy מבוססת-IP ו- VPN של מנהרה מפוצלת עשויים לדרוש מידע קידומת IP בנוסף לתחום. כדי להקל על תרחישי לקוחות אלה, נקודות קצה של רשת Microsoft 365 מקובצות לקטגוריות כדי לקבוע סדרי עדיפויות ולהקל את קביעת התצורה של מיטובי רשת נוספים אלה. נקודות קצה של רשת המסווגות תחת הקטגוריות 'מיטוב' ו'אפשר' כוללות נפחי תעבורה גבוהים והן רגישות להשהיה ולביצועים של הרשת, וייתכן שלקוחות רוצים למטב את הקישוריות לאלה תחילה. נקודות קצה של רשת תחת הקטגוריות 'מיטוב'ו'אפשר ' כוללות כתובות IP המפורטות יחד עם תחומים. נקודות קצה של רשת המסווגות תחת הקטגוריה ' ברירת מחדל' אינן כוללות כתובות IP המשויכות אליהן, כיוון שהן דינאמיות יותר וכתובות IP משתנות לאורך זמן.

שיקולי רשת נוספים

בעת מיטוב הקישוריות ל- Microsoft 365, לתצורות רשת מסוימות עשויה להיות השפעה שלילית על זמינות Microsoft 365, יכולת פעולה הדדית, ביצועים וחוויה של משתמש. Microsoft לא בדקה את תרחישי הרשת הבאים עם השירותים שלנו, הידוע שהם עלולים לגרום לבעיות קישוריות.

- סיום TLS או בדיקת מנה עמוקה של תחומי M365 עם שרתי Proxy של לקוחות או סוגים אחרים של התקני רשת או שירותים.

- חסימת פרוטוקולים ספציפיים או גירסאות פרוטוקול כגון QUIC, WebSocket וכן הלאה על-ידי תשתית או שירות של רשת ברמת ביניים.

- כפיית שדרוג לאחור או מעבר לגיבוי בעת כשל של פרוטוקולים (כגון UDP --> TCP, TLS1.3 --> TLS1.2 --> TLS1.1) המשמש בין יישומי לקוח ושירותים של Microsoft 365.

- ניתוב חיבורים באמצעות תשתית רשת החל אימות משלה, כגון אימות Proxy.

אנו ממליצים ללקוחות להימנע משימוש בטכניקות רשת אלה לתעבורה שנועדה לתחום של Microsoft 365 ולעקיפתם עבור חיבורי Microsoft 365.

Microsoft ממליצה להגדיר מערכת אוטומטית כדי להוריד ולהחיל את רשימת נקודות הקצה של רשת M365 באופן קבוע. לקבלת מידע נוסף , עיין בניהול שינויים עבור כתובות IP וכתובות URL של Microsoft 365.

השוואת אבטחת היקף הרשת לאבטחת נקודות קצה

המטרה של אבטחת הרשת המסורתית היא להדק את היקף הרשת הארגונית מפני הפרעה ומנצלים זדוניים. כאשר ארגונים מאמצים את Microsoft 365, חלק משירותי הרשת והנתונים מועברים באופן מלא או בחלקם לענן. לגבי כל שינוי בסיסי בארכיטקטורת הרשת, תהליך זה דורש להעריך מחדש את אבטחת הרשת שגורמת לגורמים מתפתחים להתחייב:

- כאשר שירותי הענן מאומצים, שירותי הרשת והנתונים מפוזרים בין מרכזי נתונים מקומיים לענן, ואבטחה היקפית אינה נאותה עוד בזכות עצמם.

- משתמשים מרוחקים מתחברים למשאבי חברה הן במרכזי נתונים מקומיים והן בענן ממיקומים לא מבוקרים כגון בתים, בתי מלון וחנויות קפה.

- תכונות אבטחה שנבנו על-ידי מטרה מוכללות יותר ויותר בתוך שירותי ענן, והן יכולות להשלים או להחליף מערכות אבטחה קיימות.

Microsoft מציעה מגוון רחב של תכונות אבטחה של Microsoft 365 ומספקת הדרכה תיאורית עבור שימוש בשיטות עבודה מומלצות לאבטחה, אשר יכולות לעזור לך להבטיח נתונים ואבטחה ברשת עבור Microsoft 365. שיטות עבודה מומלצות מומלצות כוללות:

השתמש באימות רב-גורמי (MFA) MFA מוסיף שכבה נוספת של הגנה לאסטרטגיית סיסמה חזקה בכך שהיא דורשת מהמשתמשים לאשר שיחת טלפון, הודעת טקסט או הודעת אפליקציה בטלפון החכם שלהם לאחר הזנת הסיסמה שלהם כראוי.

השתמש יישומי ענן של Microsoft Defender קביעת התצורה של פריטי מדיניות כדי לעקוב אחר פעילות חריגה ולבצע פעולה לפיה. הגדר התראות באמצעות יישומי ענן של Microsoft Defender כך שמנהלי מערכת יוכלו לסקור פעילות משתמשים חריגה או מסוכנת, כגון הורדת כמויות גדולות של נתונים, מספר נסיונות כניסה כושלים או חיבורים מכתובות IP לא ידועות או מסוכנות.

קביעת תצורה של מניעת אובדן נתונים (DLP) DLP מאפשר לך לזהות נתונים רגישים וליצור פריטי מדיניות שמסייעים למנוע מהמשתמשים לשתף את הנתונים בטעות או במכוון. DLP פועל ברחבי Microsoft 365, כולל Exchange Online, SharePoint Online ו- OneDrive, כך שהמשתמשים שלך יוכלו להישאר תואמים מבלי להפריע לזרימת העבודה שלהם.

השתמש ב'קופסה נעולה של לקוח' כמנהל מערכת של Microsoft 365, באפשרותך להשתמש ב'קופסה נעולה של לקוח' כדי לשלוט באופן שבו מהנדס תמיכה של Microsoft ניגש לנתונים שלך במהלך הפעלת עזרה. במקרים שבהם המהנדס דורש גישה לנתונים שלך כדי לפתור בעיה, התכונה 'קופסה נעולה של לקוח' מאפשרת לך לאשר או לדחות את בקשת הגישה.

השתמש ב- Secure Score כלי ניתוח אבטחה שממליץ על הפעולות שניתן לבצע כדי להפחית עוד יותר את הסיכון. Secure Score בודק את ההגדרות והפעילויות שלך ב- Microsoft 365 ומהשווה אותן לקוד הבסיס ש- Microsoft הקימה. אתה מקבל ציון בהתבסס על האופן שבו אתה מיושר עם שיטות אבטחה מומלצות.

גישה הוליסטית לאבטחה משופרת צריכה לכלול שיקולים של הפעולות הבאות:

- הדגש את האבטחה ההיקפית לקראת אבטחת נקודות קצה על-ידי החלת תכונות אבטחה מבוססות ענן ולקוח Office.

- כיווץ היקף האבטחה אל מרכז הנתונים

- הפוך אמון שווה ערך לזמין עבור מכשירי משתמשים בתוך המשרד או במיקומים מרוחקים

- התמקד לאבטחת מיקום הנתונים ומיקום המשתמש

- למחשבי משתמשים מנוהלים יש אמון גבוה יותר עם אבטחת נקודות קצה

- נהל את כל אבטחת המידע באופן הוליסטי, לא להתמקד אך ורק בהיקף

- הגדרת WAN מחדש ובנייה מחדש של אבטחת רשת היקפית על-ידי מתן אפשרות לתעבורה מהימנה לעקוף התקני אבטחה ולהפריד התקנים לא מנוהלים לרשתות Wi-Fi אורח

- הפחת את דרישות אבטחת הרשת של קצה ה- WAN הארגוני

- התקני אבטחת היקף רשת מסוימים, כגון חומות אש, עדיין נדרשים, אך הטעינה פוחתת

- מבטיח יציאה מקומית עבור תעבורת Microsoft 365

- ניתן לטפל בשיפורים בהפרשים קבועים כמתואר בסעיף מיטוב מצטבר . טכניקות מיטוב מסוימות עשויות להציע יחסי עלות/הטבה טובים יותר בהתאם לארכיטקטורה של הרשת שלך, ועלך לבחור מיטובים הגיוניים יותר עבור הארגון שלך.

לקבלת מידע נוסף על האבטחה והתאימות של Microsoft 365, עיין במאמרים אבטחת Microsoft 365 ו - Microsoft Purview.

מיטוב מצטבר

ייצגנו את מודל קישוריות הרשת האידאלי עבור SaaS מוקדם יותר במאמר זה, אך עבור ארגונים גדולים רבים בעלי ארכיטקטורות רשת מורכבות מבחינה היסטורית, לא מעשי לבצע ישירות את כל השינויים הללו. בסעיף זה, נדון בשינויים מצטברים רבים שעשויים לסייע בשיפור הביצועים והמהימנות של Microsoft 365.

השיטות בהן תשתמש למיטוב תעבורת Microsoft 365 משתנות בהתאם לטופולוגיית הרשת ולמכשירי הרשת שהטמעת. ארגונים גדולים בעלי מיקומים רבים ושיטות אבטחת רשת מורכבות צריכים לפתח אסטרטגיה הכוללת את רוב העקרונות המפורטים בסעיף עקרונות הקישוריות של Microsoft 365 או את כולם, ואילו ארגונים קטנים יותר יצטרכו לקחת בחשבון רק אחד או שניים.

באפשרותך לגשת למיטוב כתהליך מצטבר, תוך החלת כל שיטה באופן רציף. הטבלה הבאה מפרטת שיטות מיטוב עיקריות לפי השפעתן על השהיה ומהימנות עבור מספר המשתמשים הגדול ביותר.

| שיטת מיטוב | תיאור | השפעה |

|---|---|---|

| זיהוי DNS מקומי והיציאה מהאינטרנט | הקצה שרתי DNS מקומיים בכל מיקום וודא שחיבורי Microsoft 365 יוצאים לאינטרנט קרוב ככל האפשר למיקום המשתמש. | מזעור ההשהיה שיפור הקישוריות המהימנה אל נקודת הכניסה הקרובה ביותר של Microsoft 365 |

| הוספת נקודות יציאה אזוריות | אם הרשת הארגונית שלך כוללת מיקומים מרובים אך רק נקודת יציאה אחת, הוסף נקודות יציאה אזוריות כדי לאפשר למשתמשים להתחבר אל נקודת הכניסה הקרובה ביותר של Microsoft 365. | מזעור ההשהיה שיפור הקישוריות המהימנה אל נקודת הכניסה הקרובה ביותר של Microsoft 365 |

| עקיפת שרתי Proxy והתקני בדיקה | קבע תצורה של דפדפנים עם קבצי PAC ששולחים בקשות של Microsoft 365 ישירות לנקודות יציאה. קבע את תצורתם של נתבי קצה וחומות אש כדי לאפשר תעבורת Microsoft 365 ללא בדיקה. |

מזעור ההשהיה הפחתת העומס על התקני רשת |

| הפוך חיבור ישיר לזמין עבור משתמשי VPN | עבור משתמשי VPN, אפשר לחיבורי Microsoft 365 להתחבר ישירות מרשת המשתמש במקום מעל מנהרת ה- VPN על-ידי הטמעת מנהרה מפוצלת. | מזעור ההשהיה שיפור הקישוריות המהימנה אל נקודת הכניסה הקרובה ביותר של Microsoft 365 |

| מעבר מ- WAN מסורתי ל- SD-WAN | SD-WANs (רשתות אזוריות רחבות המוגדרות על-ידי תוכנה) לפשט את ניהול ה- WAN ולשפר את הביצועים על-ידי החלפת נתבי WAN מסורתיים במכשירים וירטואליים, בדומה הווירטואליזציה של משאבי חישוב באמצעות מחשבים וירטואליים (מחשבים וירטואליים). | שיפור הביצועים והביצועים של תעבורת WAN הפחתת העומס על התקני רשת |

מאמרים קשורים

מבט כולל על קישוריות הרשת של Microsoft 365

ניהול נקודות קצה של Office 365

כתובות URL של Office 365 וטווחי כתובות IP.

כתובת IP ושירות אינטרנט של כתובת URL של Office 365

הערכת קישוריות רשת של Microsoft 365

תכנון רשת וכוונון ביצועים עבור Microsoft 365

Office 365 ביצועים באמצעות ביצועי בסיס והיסטוריית ביצועים

תוכנית לפתרון בעיות ביצועים עבור Office 365

בדיקת קישוריות של Microsoft 365

משוב

בקרוב: במהלך 2024, נפתור בעיות GitHub כמנגנון המשוב לתוכן ונחליף אותו במערכת משוב חדשה. לקבלת מידע נוסף, ראה: https://aka.ms/ContentUserFeedback.

שלח והצג משוב עבור