Jegyzet

Az oldalhoz való hozzáférés engedélyezést igényel. Próbálhatod be jelentkezni vagy könyvtárat váltani.

Az oldalhoz való hozzáférés engedélyezést igényel. Megpróbálhatod a könyvtár váltását.

A következőkre vonatkozik:SQL Server

Ez a cikk segít felkészíteni a környezetet az Azure Arc által engedélyezett SQL Server-példány felügyelt példányra való migrálására az Azure Portalon.

A hivatkozással az SQL Server-adatbázisokat migrálhatja felügyelt Azure SQL-példányba valós idejű replikációval egy elosztott rendelkezésre állási csoporttal (online migrálás):

Megjegyzés:

A migrálási élményről közvetlenül a termékcsoportnak küldhet visszajelzést.

Előfeltételek

Ha az SQL Server-adatbázisokat az Azure Portalon keresztül szeretné migrálni a felügyelt Azure SQL-példányba, a következő előfeltételekre van szüksége:

- Aktív Azure-előfizetés. Ha még nincs előfizetése, hozzon létre egy ingyenes fiókot.

- A támogatott SQL Server példány, amelyet az Azure Arc engedélyezett az SQL Server

1.1.3238.349vagy újabb verziójú Azure-bővítményével. A bővítményt az Azure Portalon vagy az Azure CLI-vel frissítheti.

Támogatott SQL Server-verziók

A felügyelt Azure SQL-példány általános célú és üzleti szempontból kritikus szolgáltatási szintjei egyaránt támogatják a felügyelt példány hivatkozást. A hivatkozás funkcióval való migrálás az SQL Server Enterprise, Developer és Standard kiadásaival működik Windows Serveren.

Az alábbi táblázat a hivatkozás minimálisan támogatott SQL Server-verzióit sorolja fel:

| SQL Server-verzió | Minimálisan szükséges karbantartási frissítés |

|---|---|

| SQL Server 2025 (17.x) | SQL Server 2025 RTM (17.0.1000.7) |

| SQL Server 2022 (16.x) | SQL Server 2022 RTM (16.0.1000.6) |

| SQL Server 2019 (15.x) | SQL Server 2019 CU20 (15.0.4312.2) |

| SQL Server 2017 (14.x) | SQL Server 2017 CU31 (14.0.3456.2) vagy újabb verziója és a megfelelő SQL Server 2017 Azure Connect-csomag build (14.0.3490.10) |

| SQL Server 2016 (13.x) | Az SQL Server 2016 SP3 (13.0.6300.2) és a megfelelő SQL Server 2016 Azure Connect csomag (13.0.7000.253) build-verzió |

| SQL Server 2014 (12.x) és korábbi | Az SQL Server 2016 előtti verziók nem támogatottak. |

A fordított migrálás csak felügyelt SQL-példányokról támogatott az SQL Server 2025-re és az SQL Server 2022-re a megfelelő frissítési szabályzattal. A migrálást manuálisan megfordíthatja más eszközökkel, például natív biztonsági mentéssel és visszaállítással, vagy manuálisan konfigurálhat egy hivatkozást az SSMS-ben.

Permissions

Ez a szakasz az SQL Server-példány felügyelt SQL-példányba az Azure Portalon keresztül történő migrálásához szükséges engedélyeket ismerteti.

A forrás SQL Server-példányon a következő engedélyekre van szüksége:

- Ha engedélyezi a minimális jogosultságot, a szükséges engedélyek, például a sysadmin szükség szerint lesznek megadva az adatbázis migrálási folyamata során.

- Ha nem tudja használni a minimális jogosultságot, az áttelepítést végrehajtó személynek sysadmin-engedélyekre van szüksége a forrás SQL Server-példányon. Emellett, ha meg kell szakítania egy migrálást, kézzel is rendelje hozzá a sysadmin-engedélyeket a

NT AUTHORITY\SYSTEMfiókhoz.

A felügyelt példány hivatkozással való migráláshoz az alábbi engedélyek egyikére van szüksége a felügyelt SQL-példány célhoz:

- felügyelt SQL-példány közreműködője szerepkör

- Előfizetésszintű közreműködői vagy tulajdonosi szerepkör

A minimális engedélyekért tekintse meg az Egyéni engedélyek című témakört.

Megjegyzés:

Az SqlServerAvailabilityGroups_CreateManagedInstanceLinkAzure-beli , SqlServerAvailabilityGroups_failoverMiLinkés SqlServerAvailabilityGroups_deleteMiLink engedélyekkel rendelkező felhasználók az áttelepítési folyamat során műveleteket hajthatnak végre az Adatbázis migrálási ablaktábláján, amely megemeli a bővítmény által használt fiók SQL Server-engedélyeit, beleértve a szerepkört sysadmin is.

Az SQL Server-példány előkészítése

Az SQL Server-példány előkészítéséhez hajtsa végre a következő lépéseket:

- Ellenőrizze, hogy a támogatott verzión van-e.

-

Hozzon létre egy adatbázis-főkulcsot az

masteradatbázisban. - Engedélyezze a rendelkezésre állási csoportok funkciót.

- Adja hozzá a megfelelő nyomkövetési jelzőket indításkor.

- Indítsa újra az SQL Servert, és ellenőrizze a konfigurációt.

- Állítsa be az adatbázist teljes helyreállítási modellre.

- Importálja az Azure-beli megbízható főtanúsítvány-szolgáltató kulcsait az SQL Serverre.

A módosítások érvénybe lépéséhez újra kell indítania az SQL Servert .

Szolgáltatásfrissítések telepítése

Győződjön meg arról, hogy az SQL Server-verzió rendelkezik a megfelelő karbantartási frissítés telepítésével a verziótámogatási táblában. Ha frissítéseket kell telepítenie, a frissítés során újra kell indítania az SQL Server-példányt.

Az SQL Server-verzió ellenőrzéséhez futtassa a következő Transact-SQL (T-SQL) szkriptet az SQL Serveren:

-- Run on SQL Server

-- Shows the version and CU of the SQL Server

USE master;

GO

SELECT @@VERSION as 'SQL Server version';

Adatbázis főkulcsának létrehozása a főadatbázisban

A hivatkozás tanúsítványokkal titkosítja az SQL Server és a felügyelt SQL-példány közötti hitelesítést és kommunikációt. Az adatbázis főkulcsa védi a hivatkozás által használt tanúsítványokat. Ha már rendelkezik adatbázis-főkulcsgal, kihagyhatja ezt a lépést.

Hozzon létre egy adatbázis-főkulcsot az master adatbázisban. Szúrja be a jelszót <strong_password> helyett a következő szkriptbe, és tartsa azt bizalmas és biztonságos helyen. Futtassa ezt a T-SQL-szkriptet az SQL Serveren:

-- Run on SQL Server

-- Create a master key

USE master;

GO

CREATE MASTER KEY ENCRYPTION BY PASSWORD = '<strong_password>';

Ha meg szeretné győződni arról, hogy rendelkezik az adatbázis főkulcsával, használja a következő T-SQL-szkriptet az SQL Serveren:

-- Run on SQL Server

USE master;

GO

SELECT * FROM sys.symmetric_keys WHERE name LIKE '%DatabaseMasterKey%';

SQL Server 2016-példányok előkészítése

Az SQL Server 2016 (13.x) esetében el kell végeznie az SQL Server 2016 előkészítése a hivatkozás előfeltételeiben dokumentált további lépéseket. Ezek a további lépések nem szükségesek az SQL Server 2017 (14.x) és a hivatkozás által támogatott újabb verziók esetében.

Rendelkezésre állási csoportok engedélyezése

A hivatkozási funkció az Always On rendelkezésre állási csoportok funkcióra támaszkodik, amely alapértelmezés szerint le van tiltva. További információért tekintse meg a Always On elérhetőségi csoportok funkció engedélyezéserészt.

A rendelkezésre állási csoportok funkció engedélyezésének ellenőrzéséhez futtassa a következő T-SQL-szkriptet az SQL Serveren:

-- Run on SQL Server

-- Is the availability groups feature enabled on this SQL Server

DECLARE @IsHadrEnabled sql_variant = (select SERVERPROPERTY('IsHadrEnabled'))

SELECT

@IsHadrEnabled as 'Is HADR enabled',

CASE @IsHadrEnabled

WHEN 0 THEN 'Availability groups DISABLED.'

WHEN 1 THEN 'Availability groups ENABLED.'

ELSE 'Unknown status.'

END

as 'HADR status'

Ha a rendelkezésre állási csoportok funkció nincs engedélyezve, az alábbi lépésekkel engedélyezheti:

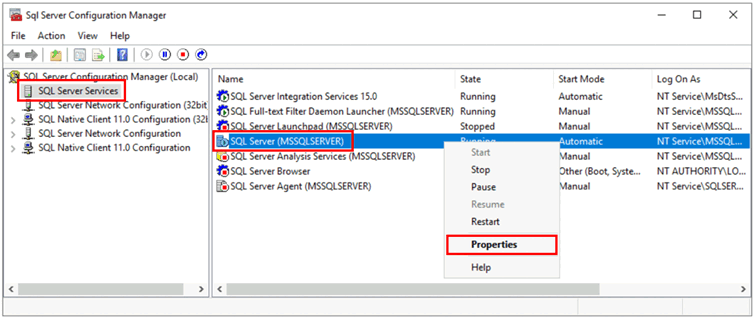

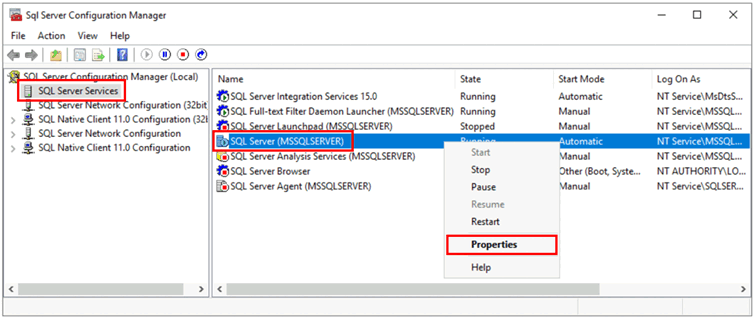

Nyissa meg SQL Server Configuration Manager.

Válassza SQL Server Services a bal oldali panelen.

Kattintson a jobb gombbal az SQL Server szolgáltatásra, majd válassza a Tulajdonságok lehetőséget:

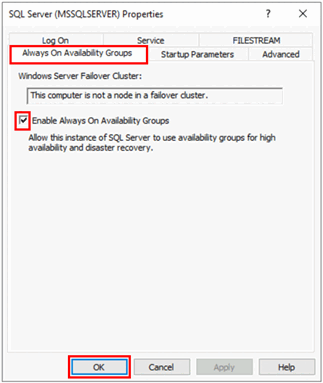

Nyissa meg az Mindig rendelkezésre állási csoportok lapot.

Jelölje be az Always On rendelkezésre állási csoportok engedélyezése jelölőnégyzetet, majd kattintson az OK gombra.

- Ha SQL Server 2016 (13.x)-et használ, és az Always On elérhetőségi csoportok engedélyezése lehetőség az

This computer is not a node in a failover clusterüzenettel le van tiltva, kövesse az SQL Server 2016 előfeltételeinek előkészítése a hivatkozáshoz szükséges lépések útmutatását. A lépések elvégzése után térjen vissza ehhez a lépéshez, és próbálkozzon újra.

- Ha SQL Server 2016 (13.x)-et használ, és az Always On elérhetőségi csoportok engedélyezése lehetőség az

Válassza az OK lehetőséget a párbeszédpanelen.

Indítsa újra az SQL Server szolgáltatást.

Indítási nyomkövetési jelzők engedélyezése

A hivatkozás teljesítményének optimalizálásához engedélyezze a következő nyomkövetési jelzőket indításkor:

-

-T1800: Ez a nyomkövetési jelző akkor optimalizálja a teljesítményt, ha a rendelkezésre állási csoport elsődleges és másodlagos replikáinak naplófájljai különböző szektorméretű lemezeken vannak, például 512 bájt és 4 KB. Ha az elsődleges és a másodlagos replikák egyaránt 4 KB méretű lemezterületet használnak, nincs szükség erre a nyomkövetési jelzőre. További információ: KB3009974. -

-T9567: Ez a nyomkövetési jelző lehetővé teszi az adatfolyam tömörítését a rendelkezésre állási csoportok számára az automatikus vetés során. A tömörítés növeli a processzor terhelését, de jelentősen csökkentheti az átviteli időt a vetés során.

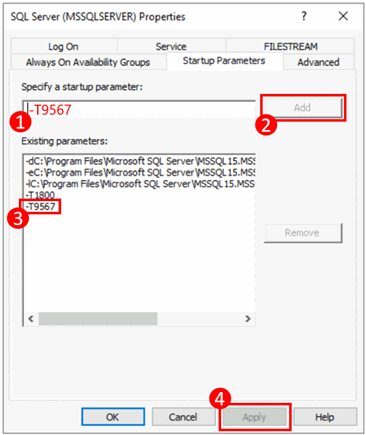

A nyomkövetési jelzők indításkor történő engedélyezéséhez kövesse az alábbi lépéseket:

Nyissa meg az SQL Server Configuration Managert.

Válassza SQL Server Services a bal oldali panelen.

Kattintson a jobb gombbal az SQL Server szolgáltatásra, majd válassza a Tulajdonságok lehetőséget.

Lépjen az Indítási paraméterek lapra. A Indítási paraméter megadásamezőbe írja be a

-T1800paramétert, majd válassza a Hozzáadás gombot az indítási paraméter hozzáadásához. Ezután írja be a-T9567, majd válassza a lehetőséget, és a másik nyomkövetési jelző hozzáadásához adja hozzá a-t. A módosítások mentéséhez válassza az Alkalmaz gombot.

Az Tulajdonságok ablak bezárásához válassza az OK lehetőséget.

További információért tekintse meg a nyomkövetési jelzők engedélyezésére szolgáló szintaxist: .

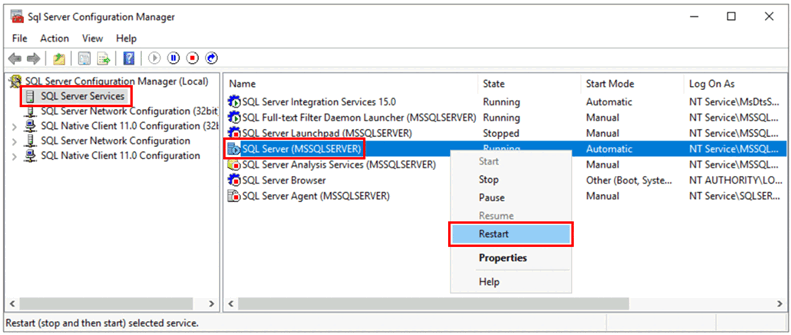

Indítsa újra az SQL Servert, és ellenőrizze a konfigurációt

Ha nincs szüksége az SQL Server verzió frissítésére, a rendelkezésre állási csoport funkció engedélyezésére, vagy az indítási nyomkövetési jelzők hozzáadására, kihagyhatja ezt a szakaszt.

Miután meggyőződött arról, hogy az SQL Server támogatott verzióján van, engedélyezze az Always On rendelkezésre állási csoportok funkciót, és adja hozzá az indítási nyomkövetési jelzőket, indítsa újra az SQL Server-példányt az összes módosítás alkalmazásához:

Nyissa meg SQL Server Configuration Manager.

Válassza SQL Server Services a bal oldali panelen.

Kattintson a jobb gombbal az SQL Server szolgáltatásra, majd válassza az Újraindítás lehetőséget.

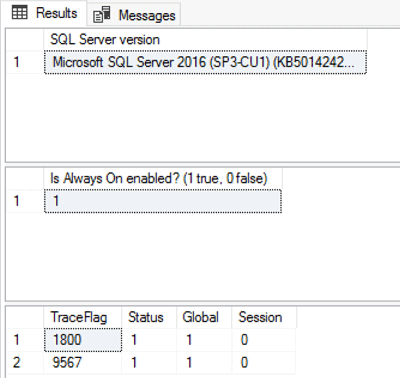

Az újraindítás után futtassa a következő T-SQL-szkriptet az SQL Serveren az SQL Server-példány konfigurációjának ellenőrzéséhez:

-- Run on SQL Server

-- Shows the version and CU of SQL Server

USE master;

GO

SELECT @@VERSION as 'SQL Server version';

GO

-- Shows if the Always On availability groups feature is enabled

SELECT SERVERPROPERTY ('IsHadrEnabled') as 'Is Always On enabled? (1 true, 0 false)';

GO

-- Lists all trace flags enabled on SQL Server

DBCC TRACESTATUS;

Az SQL Server-verziónak az egyik támogatott verziónak kell lennie a megfelelő szolgáltatásfrissítésekkel. Engedélyezni kell az Always On rendelkezésre állási csoportok funkciót, és engedélyeznie kell a -T1800-T9567 nyomkövetési jelzőket. Az alábbi képernyőkép egy megfelelően konfigurált SQL Server-példány várható kimenetére mutat példát:

Adatbázis beállítása teljes helyreállítási modellre

A hivatkozáson keresztül migrált adatbázisoknak a teljes helyreállítási modellben kell lenniük, és legalább egy biztonsági mentéssel kell rendelkezniük.

Futtassa az alábbi kódot az SQL Serveren az összes migrálni kívánt adatbázishoz. Cserélje le a <DatabaseName>-t a tényleges adatbázisnévre.

-- Run on SQL Server

-- Set full recovery model for all databases you want to migrate.

ALTER DATABASE [<DatabaseName>] SET RECOVERY FULL

GO

-- Execute backup for all databases you want to migrate.

BACKUP DATABASE [<DatabaseName>] TO DISK = N'<DiskPath>'

GO

Azure-beli megbízható főtanúsítvány-szolgáltatói kulcsok importálása az SQL Serverre

Ahhoz, hogy megbízhatónak tekintse az Azure által kibocsátott SQL Managed Instance nyilvános kulcsú tanúsítványokat, importálnia kell az Azuretől származó megbízható gyökér-tanúsítványhatóság (CA) kulcsait az SQL Serverbe.

A legfelső szintű hitelesítésszolgáltatói kulcsokat az Azure Hitelesítésszolgáltató adataiból töltheti le. Legalább töltse le a DigiCert Global Root G2 és a Microsoft RSA Főtanúsítvány 2017 tanúsítványokat, és importálja őket az SQL Server-példányba.

Megjegyzés:

A felügyelt SQL-példány nyilvános kulcsú tanúsítványának tanúsítványútvonalában található főtanúsítványt egy Azure megbízható főtanúsítvány (CA) állítja ki. Az adott legfelső szintű hitelesítésszolgáltató idővel változhat, amikor az Azure frissíti a megbízható hitelesítésszolgáltatói listát. Az egyszerűbb beállítás érdekében telepítse az Azure Főtanúsítvány-hatóságok listájában szereplő összes fő hitelesítésszolgáltatói tanúsítványt. A korábban importált SQL-felügyelt példány nyilvános kulcsának kibocsátójának azonosításával telepítheti csak a szükséges CA-kulcsot.

Mentse a helyi tanúsítványokat az SQL Server-példányra, például a mintaútvonalra C:\certs\<name of certificate>.crt , majd importálja a tanúsítványokat az elérési útról az alábbi Transact-SQL szkript használatával. Cserélje le <name of certificate> a tényleges tanúsítványnévre: DigiCert Global Root G2 és Microsoft RSA Root Certificate Authority 2017, amelyek a szükséges nevek a két tanúsítványhoz.

-- Run on SQL Server-- Import <name of certificate> root-authority certificate (trusted by Azure), if not already present

CREATE CERTIFICATE [DigiCertPKI] FROM FILE = 'C:\certs\DigiCertGlobalRootG2.crt'

DECLARE @CERTID int

SELECT @CERTID = CERT_ID('DigiCertPKI')

EXEC sp_certificate_add_issuer @CERTID, N'*.database.windows.net';

GO

CREATE CERTIFICATE [MicrosoftPKI] FROM FILE = 'C:\certs\Microsoft RSA Root Certificate Authority 2017.crt'

DECLARE @CERTID int

SELECT @CERTID = CERT_ID('MicrosoftPKI')

EXEC sp_certificate_add_issuer @CERTID, N'*.database.windows.net';

GO

Jótanács

Ha a sp_certificate_add_issuer tárolt eljárás hiányzik az SQL Server-környezetből, az SQL Server-példány valószínűleg nem rendelkezik a megfelelő szolgáltatásfrissítéssel.

Végül ellenőrizze az összes létrehozott tanúsítványt a következő dinamikus felügyeleti nézet (DMV) használatával:

-- Run on SQL Server

USE master

SELECT * FROM sys.certificates

Hálózati kapcsolat konfigurálása

A kapcsolat működéséhez hálózati kapcsolatnak kell lennie az SQL Server és a felügyelt SQL-példány között. A választott hálózati beállítás attól függ, hogy az SQL Server-példány egy Azure-hálózaton található-e.

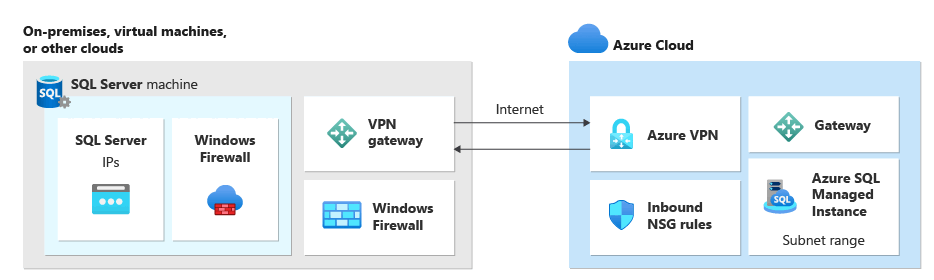

Sql Server az Azure-on kívül

Ha az SQL Server-példányt az Azure-on kívül üzemelteti, az alábbi lehetőségek egyikével hozhat létre VPN-kapcsolatot az SQL Server és a felügyelt SQL-példány között:

Jótanács

Az adatok replikálásakor a legjobb hálózati teljesítmény érdekében használja az ExpressRoute-ot. Elég sávszélességű átjáró kiépítése a használati esethez.

SQL Server az Azure Virtual Machines szolgáltatásban

Az SQL Server üzembe helyezése az Azure-beli virtuális gépeken ugyanazon az Azure-beli virtuális hálózaton, amely az SQL Managed Instance-t üzemelteti, a legegyszerűbb módszer, mivel a két példány között automatikusan létezik hálózati kapcsolat. További információért lásd: Gyorsútmutató: Azure-beli virtuális gép konfigurálása az Azure SQL Felügyelt példányhoz való csatlakozáshoz.

Ha az Azure Virtual Machines-példányon futó SQL Server egy másik virtuális hálózatban található, mint a felügyelt SQL-példány, csatlakoztatnia kell a két virtuális hálózatot. A virtuális hálózatoknak nem kell ugyanabban az előfizetésben lenniük ahhoz, hogy ez a forgatókönyv működjön.

A virtuális hálózatok csatlakoztatására két lehetőség közül választhat:

- Azure virtuális hálózati összekapcsolás

- Virtuális hálózatok közötti VPN-átjáró (Azure portál, PowerShell, Azure CLI)

A társviszony-létesítés előnyösebb, mert a Microsoft gerinchálózatát használja. A kapcsolat szempontjából tehát nincs észrevehető különbség a virtuális gépek közötti késésben egy társhálózatban és ugyanabban a virtuális hálózatban. A virtuális hálózatok közötti társviszony-létesítés támogatott az ugyanabban a régióban lévő hálózatok között. A 2020. szeptember 22. után létrehozott alhálózatokban üzemeltetett példányok esetében a globális virtuális hálózatok közötti társviszony-létesítés támogatott. További információ: Gyakori kérdések (GYIK).

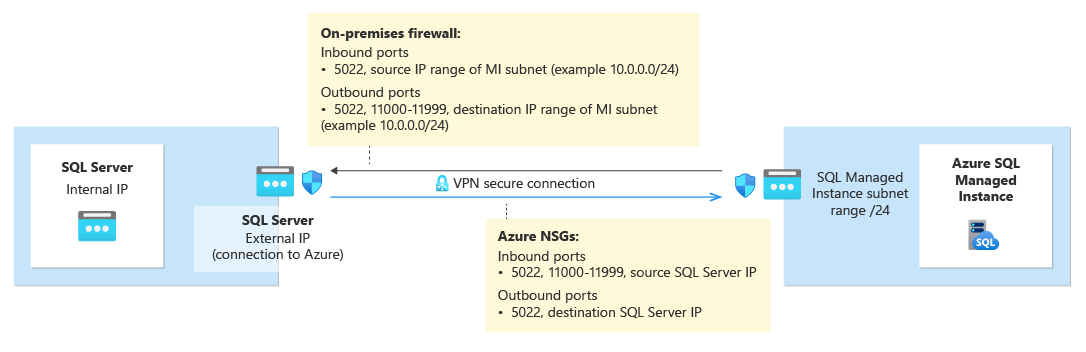

Hálózati portok a környezetek között

A kapcsolati mechanizmustól függetlenül meg kell felelnie a környezetek közötti hálózati forgalomra vonatkozó alábbi követelményeknek:

A felügyelt SQL-példányt futtató alhálózat hálózati biztonsági csoportjának (NSG) szabályainak engedélyeznie kell a következőt:

- Az 5022-s bejövő port és az 11000-11999-ös porttartomány a forrás SQL Server IP-címéről érkező forgalom fogadásához

- Kimenő 5022-s port, amely forgalmat küld a cél SQL Server IP-címére

Az 5022-port nem módosítható felügyelt SQL-példányon.

Az SQL Server-t hosztoló hálózat összes tűzfalának és a hosztgép operációs rendszerének engedélyeznie kell a következőket:

- A 5022-es bejövő port megnyitva a MI-alhálózat /24-es forrás IP-tartományából érkező forgalom fogadásához (például 10.0.0.0/24)

- Az 5022-s kimenő portok és az 11000–11999 közötti porttartomány megnyílt, hogy forgalmat küldjön a MI-alhálózat cél IP-címtartományára (10.0.0.0/24- ös példa)

Az 5022-s port testre szabható az SQL Server oldalán, de az 11000-11999-as porttartományt a következőképpen kell megnyitni.

Az alábbi táblázat az egyes környezetekhez tartozó portműveleteket ismerteti:

| Környezet | Teendők |

|---|---|

| SQL Server (az Azure-on kívül) | Nyissa meg mind a bejövő, mind a kimenő forgalmat az 5022-s porton a hálózati tűzfal számára a felügyelt SQL-példány teljes alhálózati IP-tartományára. Ha szükséges, tegye ugyanezt az SQL Server gazda operációs rendszer Windows tűzfalán is. |

| SQL Server (az Azure-ban) | Nyissa meg mind a bejövő, mind a kimenő forgalmat az 5022-s porton a hálózati tűzfal számára a felügyelt SQL-példány teljes alhálózati IP-tartományára. Ha szükséges, tegye ugyanezt az SQL Server gazda operációs rendszer Windows tűzfalán is. Az 5022-s porton való kommunikáció engedélyezéséhez hozzon létre egy hálózati biztonsági csoport (NSG) szabályt a virtuális gépet (VM) üzemeltető virtuális hálózaton. |

| SQL Managed Instance | Hozzon létre egy NSG-szabályt az Azure Portalon az IP-címről és az SQL Servert az 5022-es porton és az 11000-11999-es porttartományon futtató hálózatról érkező és kimenő forgalom engedélyezéséhez. |

A portok Windows tűzfalon való megnyitásához használja a következő PowerShell-szkriptet az SQL Server-példány Windows-gazdagép operációs rendszerén:

New-NetFirewallRule -DisplayName "Allow TCP port 5022 inbound" -Direction inbound -Profile Any -Action Allow -LocalPort 5022 -Protocol TCP

New-NetFirewallRule -DisplayName "Allow TCP port 5022 outbound" -Direction outbound -Profile Any -Action Allow -LocalPort 5022 -Protocol TCP

Az alábbi ábrán egy helyszíni hálózati környezet látható, amely azt jelzi, hogy a környezet összes tűzfalának nyitott portokkal kell rendelkeznie, beleértve az SQL Server-példányt futtató operációsrendszer-tűzfalat, valamint a vállalati tűzfalakat és átjárókat:

Fontos

- A hálózati környezetben minden tűzfalon meg kell nyitnia a portokat, beleértve a gazdakiszolgálót, valamint a hálózati vállalati tűzfalakat vagy átjárókat. Vállalati környezetekben előfordulhat, hogy meg kell jelenítenie a hálózati rendszergazdának az ebben a szakaszban található információkat, hogy további portokat nyisson meg a vállalati hálózati rétegben.

- Bár testre szabhatja a végpontot az SQL Server oldalán, nem módosíthatja vagy testre szabhatja a felügyelt SQL-példány portszámát.

- A felügyelt példányokat üzemeltető alhálózatok IP-címtartományai és az SQL Server nem fedi egymást.

URL-címek hozzáadása az engedélyezési listához

A hálózati biztonsági beállításoktól függően előfordulhat, hogy URL-címeket kell hozzáadnia az engedélyezési listához a felügyelt SQL-példány FQDN-je és az Azure által használt egyes erőforrás-kezelési végpontok esetében.

Adja hozzá az alábbi erőforrásokat az engedélyezési listához:

- Az SQL felügyelt példány teljesen minősített tartományneve (FQDN). Például:

managedinstance.a1b2c3d4e5f6.database.windows.net. - Microsoft Entra Authority

- Microsoft Entra végpont erőforrás-azonosítója

- Erőforráskezelő végpont

- Szolgáltatásvégpont

Az SQL Server Management Studio (SSMS) Eszközök felületének eléréséhez kövesse az SSMS konfigurálása kormányzati felhőkhöz című szakasz lépéseit, és azonosítsa a felhőbeli erőforrások adott URL-címeit, amelyeket fel kell vennie az engedélyezési listára.

TDE által védett adatbázis tanúsítványának migrálása (nem kötelező)

Ha transzparens adattitkosítással (TDE) védett SQL Server-adatbázist csatol egy felügyelt SQL-példányhoz, a hivatkozás használata előtt migrálnia kell a megfelelő titkosítási tanúsítványt a helyszíni vagy az Azure VM SQL Server-példányról a felügyelt SQL-példányra. Részletes lépésekért lásd: TDE által védett adatbázis tanúsítványának migrálása felügyelt Azure SQL-példányba.

A szolgáltatás által felügyelt TDE-kulcsokkal titkosított SQL Managed Instance-adatbázisok nem csatolhatók az SQL Serverhez. Egy titkosított adatbázist csak akkor csatolhat az SQL Serverhez, ha ügyfél által felügyelt kulccsal titkosította, és a célkiszolgáló hozzáfér az adatbázis titkosításához használt kulcshoz. További információ. SQL Server TDE beállítása az Azure Key Vaulttal.

Megjegyzés:

Az Azure Key Vaultot linuxos SQL Server támogatja, kezdve az SQL Server 2022 14- es kumulatív frissítésével.

Hálózati kapcsolat tesztelése

A migrálás megkezdése előtt tesztelje az SQL Server-példány és a felügyelt SQL-példány közötti hálózati kapcsolatot. A migrálási folyamat részeként közvetlenül az Azure Portalról is tesztelheti a kapcsolatot. A kapcsolatot azonban manuálisan is tesztelheti a Transact-SQL és az SQL Server-ügynök használatával. További információ: Hálózati kapcsolat tesztelése.

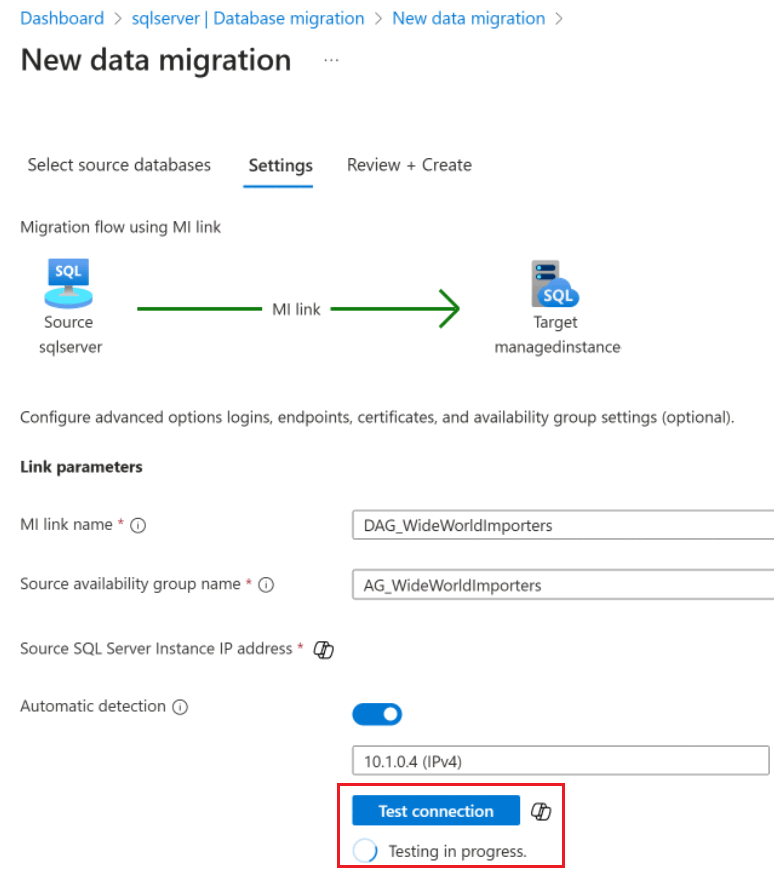

Az Azure Portalon keresztüli kapcsolat teszteléséhez kövesse az alábbi lépéseket:

Válassza az Adatok áttelepítése lehetőséget az SQL Server-példány erőforrás adatbázis-migrálási paneljén.

Válassza a MI-hivatkozás lehetőséget.

Jelölje ki a migrálni kívánt céladatbázisokat, majd a Következő: Beállítások parancsot használva lépjen a következő lapra.

A Beállítások lapon adja meg a hivatkozás nevét és a forrás rendelkezésre állási csoportját. Ezután használja a Tesztkapcsolatot az SQL Server és a felügyelt SQL-példány közötti hálózati kapcsolat ellenőrzéséhez:

Vegye figyelembe a következő szempontokat:

- A hamis negatív értékek elkerülése érdekében a hálózati útvonal minden tűzfalának engedélyeznie kell az Internet Control Message Protocol (ICMP) forgalmát.

- A hamis pozitív értékek elkerülése érdekében a hálózati útvonal minden tűzfalának engedélyeznie kell a forgalmat a védett SQL Server UCS protokollon. A protokoll blokkolása sikeres kapcsolatteszthez vezethet, de a hivatkozás nem hozható létre.

- A csomagszintű védőkorlátokkal rendelkező speciális tűzfalbeállításokat megfelelően kell konfigurálni az SQL Server és a felügyelt SQL-példány közötti forgalom engedélyezéséhez.

Korlátozások

Vegye figyelembe a következő korlátozásokat:

- A felügyelt példány hivatkozásának korlátozásai az Azure Portalon keresztüli migrálásokra vonatkoznak.

- Az áttelepítés megszakításához sysadmin-engedélyekre van szükség a forrás SQL Server-példányon. Ha az SQL Server-példány nem használja a legkisebb jogosultságot, manuálisan rendeljen sysadmin-engedélyeket a

NT AUTHORITY\SYSTEMfiókhoz. - Ha az Azure Portalon keresztül konfigurál egy hivatkozást áttelepítés céljából, az nem kompatibilis a manuálisan létrehozott hivatkozásokkal sem az SQL Server Management Studio (SSMS) vagy a Transact-SQL (T-SQL) használatával. További információért tekintse át az ismert problémát .

- Az Azure Portalon keresztüli migrálás monitorozása csak olyan SQL Server-példányok számára érhető el, amelyek megfelelnek a figyelési licencelési követelményeknek.

Gyakori problémák megoldása

A felügyelt Azure SQL-példányra való migrálás gyakori problémáinak elhárításához tekintse meg a migrálási problémák elhárítását.

Kapcsolódó tartalom

- A felügyelt példány kapcsolatának legjobb gyakorlatai

- SQL Server migrálása az Azure Arcban

- Környezet előkészítése LRS-migráláshoz

- Az Azure Arc által engedélyezett SQL Server áttekintése

- Migrálási élményre vonatkozó visszajelzés közvetlenül a termékcsoportnak

- Migrálás felügyelt Azure SQL-példányra – SQL Server-migrálás az Azure Arcban