Ez az útmutató az SAP NetWeaver windowsos környezetben, magas rendelkezésre állású azure-beli futtatásának bevált eljárásait mutatja be. Az adatbázis anyDB, az SAP HANA mellett bármely támogatott adatbázis-kezelő rendszer (DBMS) SAP-kifejezése.

Architektúra

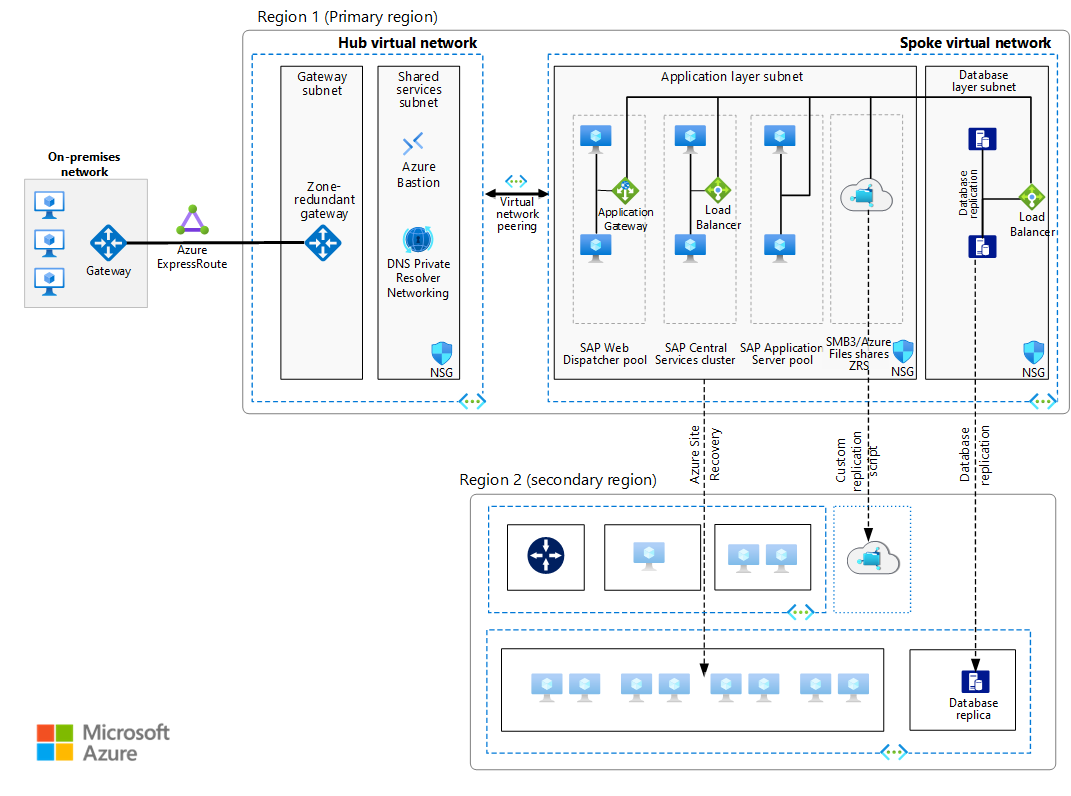

Az alábbi ábrán az SAP NetWeaver látható Windows-környezetben.

Töltse le az architektúra Visio-fájlját.

Feljegyzés

Az architektúra üzembe helyezéséhez az SAP-termékek és más nem Microsoft-technológiák megfelelő licencelésére van szükség.

Ez az útmutató egy éles rendszert ismertet. A rendszer meghatározott virtuálisgép-méretekkel van üzembe helyezve, amelyek a szervezet igényeinek megfelelően módosíthatók. A rendszer egyetlen virtuális gépre csökkenthető. Ebben az útmutatóban a hálózati elrendezés jelentősen leegyszerűsítve mutatja be az architektúra alapelveit. Nem teljes vállalati hálózat leírására szolgál.

Munkafolyamat

Virtuális hálózatok. Az Azure Virtual Network szolgáltatás fokozott biztonsággal összekapcsolja az Azure-erőforrásokat egymással. Ebben az architektúrában a virtuális hálózat egy helyszíni hálózathoz csatlakozik egy, a küllős topológia központjában üzembe helyezett Azure ExpressRoute-átjárón keresztül. A küllő az SAP-alkalmazásokhoz és az adatbázisszintekhez használt virtuális hálózat. A központi virtuális hálózatot olyan megosztott szolgáltatásokhoz használják, mint az Azure Bastion és a biztonsági mentés.

Virtuális hálózatok közötti társviszony-létesítés. Ez az architektúra küllős hálózati topológiát használ több, egymáshoz társviszonyban lévő virtuális hálózattal. Ez a topológia az Azure-ban üzembe helyezett szolgáltatások hálózati szegmentálását és elkülönítését biztosítja. A társviszony-létesítés transzparens kapcsolatot tesz lehetővé a társhálózatok között a Microsoft gerinchálózatán keresztül. Nem jár teljesítménybeli büntetéssel, ha egyetlen régióban van üzembe helyezve. A virtuális hálózat minden réteghez külön alhálózatokra oszlik: az alkalmazásra (SAP NetWeaver), az adatbázisra és a megosztott szolgáltatásokra, például a Bastionra és egy külső biztonsági mentési megoldásra.

Vms. Ez az architektúra virtuális gépeket használ az alkalmazásszinthez és az adatbázisszinthez, a következő módon csoportosítva:

SAP NetWeaver. Az alkalmazásszint Windows rendszerű virtuális gépeket használ az SAP Central Services és az SAP-alkalmazáskiszolgálók futtatásához. A magas rendelkezésre állás érdekében a Központi szolgáltatásokat futtató virtuális gépek windowsos kiszolgálói feladatátvevő fürtben vannak konfigurálva. Ezeket azure-fájlmegosztások vagy Azure-beli megosztott lemezek támogatják.

AnyDB. Az adatbázisszint az AnyDB-t futtatja adatbázisként, amely lehet Microsoft SQL Server, Oracle vagy IBM Db2.

Bastion szolgáltatás. A rendszergazdák egy megerősített gazdagépnek nevezett továbbfejlesztett biztonsági virtuális gépet használnak más virtuális gépekhez való csatlakozáshoz. Ez általában a megosztott szolgáltatások, például a biztonsági mentési szolgáltatások része. Ha a Secure Shell Protocol (SSH) és a Távoli asztali protokoll (RDP) az egyetlen szolgáltatás, amelyet a kiszolgálófelügyelethez használnak, az Azure Bastion-gazdagép jó megoldás. Ha más felügyeleti eszközöket, például az SQL Server Management Studiót vagy az SAP Frontendet használja, használjon hagyományos, önkiszolgáló jump boxot.

saját DNS szolgáltatás. Az Azure saját DNS megbízható és biztonságos DNS-szolgáltatást biztosít a virtuális hálózat számára. Az Azure saját DNS kezeli és feloldja a virtuális hálózat tartományneveit anélkül, hogy egyéni DNS-megoldást kellene konfigurálnia.

Terheléselosztók. Az SAP-alkalmazásréteg alhálózatán lévő virtuális gépek közötti forgalom magas rendelkezésre állás érdekében történő elosztásához javasoljuk, hogy használjon egy azure-beli standard terheléselosztót. Vegye figyelembe, hogy a standard terheléselosztó alapértelmezés szerint biztonsági szintet biztosít. A standard terheléselosztó mögötti virtuális gépek nem rendelkeznek kimenő internetkapcsolattal. A virtuális gépek kimenő internetének engedélyezéséhez frissítenie kell a standard terheléselosztó konfigurációját. Az SAP webalapú alkalmazások magas rendelkezésre állása érdekében használja a beépített SAP Web Dispatchert vagy egy másik kereskedelmi forgalomban elérhető terheléselosztót . A kijelölés alapja:

- A forgalom típusa, például HTTP vagy SAP GUI.

- A szükséges hálózati szolgáltatások, például a Secure Sockets Layer (SSL) leállítása.

Néhány internetkapcsolattal rendelkező bejövő/kimenő tervezési példáért tekintse meg az Azure-beli SAP bejövő és kimenő internetkapcsolatait.

A Standard Load Balancer több előtérbeli virtuális IP-címet is támogat. Ez a támogatás ideális az alábbi összetevőket tartalmazó fürtmegvalósításokhoz:

- Advanced Business Application Programming (ABAP) SAP Central Service (ASCS)

- Replikációs kiszolgáló (ERS) létrehozása

A Standard termékváltozat támogatja a többrendszer-azonosítós (több SID-) SAP-fürtöket is. Más szóval, a Windows több SAP-rendszere is megoszthat egy közös magas rendelkezésre állású infrastruktúrát a költségek megtakarítása érdekében. Értékelje ki a költségmegtakarítást, és ne helyezzen túl sok rendszert egy fürtbe. Azure-támogatás fürtönként legfeljebb öt SID-t ad meg.

Application Gateway. Azure-alkalmazás Gateway egy webes forgalom terheléselosztója, amellyel kezelheti a webalkalmazások forgalmát. A hagyományos terheléselosztók a szállítási rétegen működnek (OSI 4. réteg – TCP és UDP). A forrás IP-cím és a port alapján átirányítják a forgalmat egy cél IP-címre és portra. Az Application Gateway a HTTP-kérések további attribútumai, például az URI-elérési út vagy a gazdagépfejlécek alapján hozhat útválasztási döntéseket. Ezt a fajta útválasztást alkalmazásrétegbeli (OSI 7. réteg) terheléselosztásnak nevezzük.

Hálózati biztonsági csoportok. A virtuális hálózatok bejövő, kimenő és alhálózati forgalmának korlátozásához hozzon létre hálózati biztonsági csoportokat.

Alkalmazásbiztonsági csoportok. Az alkalmazásokra összpontosító részletes, számítási feladatokon alapuló hálózati biztonsági szabályzatok meghatározásához használjon alkalmazásbiztonsági csoportokat explicit IP-címek helyett. Az alkalmazásbiztonsági csoportok lehetővé teszik a virtuális gépek név szerinti csoportosítását, és segítséget nyújtanak az alkalmazások védelmében a hálózat megbízható szegmenseiből érkező forgalom szűrésével.

Átjáró. Az átjárók különböző hálózatokat kötnek össze, így a helyszíni hálózatot kiterjesztik az Azure-beli virtuális hálózatra. Javasoljuk, hogy az ExpressRoute használatával hozzon létre olyan privát kapcsolatokat, amelyek nem mennek át a nyilvános interneten, de használhat helyek közötti kapcsolatot is. A késés csökkentése vagy az átviteli sebesség növelése érdekében vegye figyelembe az ExpressRoute Global Reachet és az ExpressRoute FastPath-t, amint azt a cikk későbbi részében tárgyaltuk.

Azure Storage. A Tároló virtuális merevlemez formájában biztosítja a virtuális gépek adatmegőrzését. Az Azure által felügyelt lemezeket javasoljuk.

Ajánlások

Ez az architektúra egy kis termelési szintű üzembe helyezést ír le. Az üzemelő példányok az üzleti követelményektől függően eltérőek, ezért érdemes kiindulási pontként tekinteni ezekre a javaslatokra.

Virtuális gépek

Az alkalmazáskiszolgáló-készletekben és -fürtökben a követelményeknek megfelelően állítsa be a virtuális gépek számát. Az SAP NetWeaver virtuális gépeken való futtatásával kapcsolatos részletes információkért tekintse meg az Azure Virtual Machines SAP NetWeaverhez készült tervezését és implementálását ismertető témakört.

Az Azure-beli virtuálisgép-típusok és átviteli sebesség mérőszámainak (SAPS) SAP-támogatásával kapcsolatos részletekért tekintse meg az SAP megjegyzését 1928533. Az SAP-jegyzetek eléréséhez SAP Service Marketplace-fiókra van szüksége.

SAP Web Dispatcher

A Web Dispatcher összetevő az SAP-alkalmazáskiszolgálók közötti SAP-forgalom terheléselosztására szolgál. A Web Dispatcher összetevő magas rendelkezésre állásának eléréséhez a Load Balancer a Web Dispatcher-példányok feladatátvevő fürtjének vagy a párhuzamos Web Dispatcher beállításának implementálásához használható. A megoldás részletes leírását az SAP Web Dispatcher magas rendelkezésre állása című témakörben találja.

Alkalmazáskiszolgálók készlete

Az SAP SMLG-tranzakciót gyakran használják az ABAP-alkalmazáskiszolgálók bejelentkezési csoportjainak kezelésére és a bejelentkezési felhasználók terheléselosztására. Más tranzakciók, például a kötegkiszolgáló-csoportok sm61-jei és a távoli függvényhívási (RFC-) csoportok RZ12-jei szintén terheléselosztási bejelentkezési felhasználók. Ezek a tranzakciók az SAP Central Services üzenetkiszolgálójának terheléselosztási funkcióját használják a bejövő munkamenetek vagy számítási feladatok elosztásához az SAP-alkalmazáskiszolgálók készlete között az SAP GUI-k és az RFC-forgalom számára.

SAP Central Services-fürt

Ez az architektúra központi szolgáltatásokat futtat az alkalmazásszinten lévő virtuális gépeken. A Central Services egy lehetséges meghibásodási pont (SPOF), ha egyetlen virtuális gépen van üzembe helyezve. Magas rendelkezésre állású megoldás implementálásához használjon fájlmegosztási fürtöt vagy megosztott lemezes fürtöt.

A magas rendelkezésre állású fájlmegosztásokhoz több lehetőség is rendelkezésre áll. Javasoljuk, hogy az Azure Files-megosztásokat teljes mértékben felügyelt, natív felhőbeli kiszolgálói üzenetblokkként (SMB) vagy hálózati fájlrendszerbeli (NFS-) megosztásként használja. Az Azure Files alternatívája az Azure NetApp Files, amely nagy teljesítményű NFS- és SMB-megosztásokat biztosít.

A Központi szolgáltatások példányain elérhető magas rendelkezésre állású fájlmegosztásokat egy Windows Server feladatátvevő fürt és az Azure Files használatával is implementálhatja. Ez a megoldás egy megosztott lemezeket tartalmazó Windows-fürtöt is támogat, ha megosztott fürtkötetként azure-beli megosztott lemezt használ. Ha inkább megosztott lemezeket szeretne használni, javasoljuk, hogy azure-beli megosztott lemezekkel állítson be egy Windows Server feladatátvevő fürtöt az SAP Central Services-fürthöz.

Vannak olyan partnertermékek is, mint a SIOS DataKeeper Cluster Edition a SIOS Technology Corp-ból. Ez a bővítmény replikálja a tartalmat az ASCS-fürtcsomópontokhoz csatolt független lemezekről, majd a lemezeket megosztott fürtkötetként jeleníti meg a fürtszoftvernek.

Ha fürthálózati particionálást használ, a fürtszoftver kvórum szavazatokkal választja ki a hálózat egy szegmensét és a hozzá tartozó szolgáltatásokat, hogy a töredezett fürt agyaként szolgáljon. A Windows számos kvórummodellt kínál. Ez a megoldás a Cloud Witnesst használja, mert egyszerűbb, és több rendelkezésre állást biztosít, mint egy számítási csomópont tanúsítója. Az Azure-fájlmegosztási tanúsító egy másik lehetőség a fürt kvórumszavazásának biztosítására.

Egy Azure-üzemelő példányon az alkalmazáskiszolgálók az ASCS vagy az ERS-szolgáltatások virtuális gazdagépneveinek használatával csatlakoznak a magas rendelkezésre állású Központi szolgáltatásokhoz. Ezek a gazdagépnevek a terheléselosztó fürt előtér-IP-konfigurációjába vannak rendelve. A Load Balancer több előtérbeli IP-címet is támogat, így az ASCS és az ERS virtuális IP-címek is egy terheléselosztóhoz köthetők.

Hálózat

Ez az architektúra küllős topológiát használ. A központi virtuális hálózat központi kapcsolódási pontként működik egy helyszíni hálózathoz. A küllők olyan virtuális hálózatok, amelyek együttműködnek a központtal, és elkülönítik az SAP számítási feladatait. A forgalom átjárókapcsolaton keresztül áramlik a helyszíni adatközpont és a központ között.

Hálózati adapterek (NIC-k)

A hálózati adapterek lehetővé teszik a virtuális hálózatokon lévő virtuális gépek közötti kommunikációt. A hagyományos helyszíni SAP-üzemelő példányok gépenként több hálózati adaptert implementálnak, hogy elkülönítse a rendszergazdai forgalmat az üzleti forgalomtól.

Az Azure-ban a virtuális hálózat egy szoftveralapú hálózat, amely az összes forgalmat ugyanazon a hálózati hálón keresztül küldi el. Ezért teljesítménybeli okokból nem szükséges több hálózati adaptert használni. Ha azonban a szervezetnek el kell különítenie a forgalmat, virtuális gépenként több hálózati adaptert is üzembe helyezhet, és mindegyik hálózati adaptert egy másik alhálózathoz csatlakoztathatja. Ezután a hálózati biztonsági csoportokkal különböző hozzáférés-vezérlési szabályzatokat kényszeríthet ki.

Az Azure NIC-k több IP-címet is támogatnak. Ez a támogatás megfelel annak a gyakorlatnak, amelyet az SAP a virtuális gazdagépnevek telepítéshez való használatát javasolja. A teljes vázlatért tekintse meg az SAP megjegyzését 962955. Az SAP-jegyzetek eléréséhez SAP Service Marketplace-fiókra van szüksége.

Alhálózatok és hálózati biztonsági csoportok

Ez az architektúra alhálózatokra bontja a virtuális hálózati címteret. Minden alhálózatot társíthat egy hálózati biztonsági csoporttal, amely meghatározza az alhálózat hozzáférési szabályzatait. Helyezze az alkalmazáskiszolgálót egy külön alhálózatra. Ezzel egyszerűbben védheti meg őket az alhálózati biztonsági szabályzatok kezelésével, nem pedig az egyes kiszolgálókkal.

Ha egy hálózati biztonsági csoportot alhálózathoz társít, a hálózati biztonsági csoport az alhálózaton belüli összes kiszolgálóra vonatkozik, és részletes vezérlést biztosít a kiszolgálók felett. Állítsa be a hálózati biztonsági csoportokat az Azure Portal, a PowerShell vagy az Azure CLI használatával.

Az ExpressRoute Global Reach

Ha a hálózati környezet két vagy több ExpressRoute-kapcsolatot tartalmaz, az ExpressRoute Global Reach segíthet csökkenteni a hálózati ugrásokat és a késést. Ez a technológia egy Border Gateway Protocol (BGP) útvonal-társviszony, amely két vagy több ExpressRoute-kapcsolat között van beállítva két ExpressRoute-útválasztási tartomány áthidalásához. A Global Reach csökkenti a késést, ha a hálózati forgalom több ExpressRoute-kapcsolatot is bejár. Jelenleg csak az ExpressRoute-kapcsolatcsoportok privát társviszony-létesítése esetén érhető el.

Jelenleg nincsenek olyan hálózati hozzáférés-vezérlési listák vagy egyéb attribútumok, amelyek módosíthatók a Global Reachben. Így egy adott ExpressRoute-kapcsolatcsoport által (a helyszínen és az Azure-ban) tanult összes útvonal meghirdetve lesz a kapcsolatcsoport másik ExpressRoute-kapcsolatcsoporthoz való társviszony-létesítésében. Javasoljuk, hogy helyszíni hálózati forgalomszűrést hozzon létre az erőforrásokhoz való hozzáférés korlátozása érdekében.

ExpressRoute FastPath

A FastPath úgy lett kialakítva, hogy javítsa a helyszíni hálózat és a virtuális hálózat közötti adatelérési utat. Ha engedélyezve van, a FastPath közvetlenül a virtuális hálózat virtuális gépeire küld hálózati forgalmat, megkerülve az átjárót.

Az Azure-ba irányuló összes új ExpressRoute-kapcsolat esetében a FastPath az alapértelmezett konfiguráció. Meglévő ExpressRoute-kapcsolatcsoportok esetén lépjen kapcsolatba Azure-támogatás a FastPath aktiválásához.

A FastPath nem támogatja a virtuális hálózatok közötti társviszony-létesítést. Ha más virtuális hálózatok vannak társviszonyban az ExpressRoute-hoz csatlakoztatott hálózattal, a rendszer elküldi a helyszíni hálózatról a többi küllős virtuális hálózatra érkező hálózati forgalmat a virtuális hálózati átjárónak. A megkerülő megoldás az, hogy az összes virtuális hálózatot közvetlenül az ExpressRoute-kapcsolatcsoporthoz csatlakoztatja. Ez a funkció jelenleg nyilvános előzetes verzióban érhető el.

Terheléselosztók

Az SAP Web Dispatcher kezeli az SAP-alkalmazáskiszolgálók készletéhez tartozó HTTP(S) forgalom terheléselosztását. Ez a szoftveres terheléselosztó alkalmazásréteg-szolgáltatásokat (az ISO hálózati modell 7. rétegét) biztosít, amelyek SSL-leállítást és egyéb kiszervezési funkciókat hajthatnak végre.

Az Azure Load Balancer egy hálózati átviteli réteg szolgáltatás (4. réteg), amely az adatfolyamokból származó ötrekordos kivonat használatával egyensúlyozza a forgalmat. A kivonat alapja a forrás IP-címe, a forrásport, a cél IP-címe, a célport és a protokoll típusa. Az Azure-beli SAP-üzemelő példányokban a Load Balancer a fürtbeállításokkal irányítja a forgalmat az elsődleges szolgáltatáspéldányra vagy az kifogástalan csomópontra, ha hiba történik.

Javasoljuk, hogy minden SAP-forgatókönyvhöz használja a Standard Load Balancert . Ha a háttérkészletben lévő virtuális gépek nyilvános kimenő kapcsolatot igényelnek, vagy ha azure-zóna üzemelő példányban használják őket, a Standard Load Balancer további konfigurációkat igényel, mert alapértelmezés szerint biztonságosak. Csak akkor engedélyezik a kimenő kapcsolatot, ha ön kifejezetten konfigurálja.

Az SAP-kiszolgálóhoz DIAG protokollon vagy RFC-n keresztül csatlakozó SAP GUI-ügyfelekről érkező forgalom esetén a Central Services üzenetkiszolgálója az SAP-alkalmazáskiszolgáló bejelentkezési csoportjain keresztül egyensúlyozza a terhelést. Az ilyen típusú beállításhoz nincs szükség másik terheléselosztóra.

Tárolás

Egyes szervezetek standard tárolót használnak az alkalmazáskiszolgálóikhoz. A standard felügyelt lemezek nem támogatottak. Lásd: SAP-megjegyzés 1928533. Az SAP-jegyzetek eléréséhez SAP Service Marketplace-fiókra van szüksége. Javasoljuk, hogy minden esetben prémium Szintű Azure-beli felügyelt lemezeket használjon. Az SAP legutóbbi frissítése 2015553 kizárja a Standard HDD-tároló és a Standard SSD-tároló használatát néhány konkrét használati esetre.

Az alkalmazáskiszolgálók nem tárolnak üzleti adatokat. Így a kisebb P4 és P6 prémium lemezek használatával is csökkentheti a költségeket. Ezzel kihasználhatja az egypéldányos virtuálisgép-SLA előnyeit, ha központi SAP-veremtelepítéssel rendelkezik.

Magas rendelkezésre állású forgatókönyvek esetén azure-fájlmegosztásokat és Azure-beli megosztott lemezeket használhat. Az Azure Premium SSD felügyelt lemezei és az Azure Ultra Disk Storage az Azure-beli megosztott lemezekhez, a Prémium SSD pedig az Azure-fájlmegosztásokhoz érhető el.

A Cloud Witness a tárolót arra is használja, hogy kvórumot tartson fenn egy távoli Azure-régióban lévő eszközzel, távol attól az elsődleges régiótól, ahol a fürt található.

A biztonsági mentési adattár esetében az Azure ritka elérésű és archív hozzáférési szintjeit javasoljuk. Ezek a tárolási szintek költséghatékony módot biztosítanak a ritkán használt hosszú élettartamú adatok tárolására.

Az Azure Premium SSD v2 lemeztároló olyan teljesítménykritikus számítási feladatokhoz lett kialakítva, mint például az online tranzakciófeldolgozó rendszerek, amelyeknek folyamatosan szükség van az ezredmásodperc alatti késésre, magas IOPS-val és átviteli sebességgel kombinálva.

Az Ultra Disk Storage jelentősen csökkenti a lemez késését. Ennek eredményeképpen a teljesítmény szempontjából kritikus fontosságú alkalmazások, például az SAP-adatbáziskiszolgálók előnyeit élvezhetik. Az Azure blokktárolási lehetőségeinek összehasonlításához tekintse meg az Azure által felügyelt lemeztípusokat.

A magas rendelkezésre állású, nagy teljesítményű megosztott adattárhoz használja az Azure NetApp Filest. Ez a technológia különösen hasznos az adatbázis szintjén az Oracle használatakor, valamint az alkalmazásadatok üzemeltetésénél.

A teljesítménnyel kapcsolatos megfontolások

Az SAP-alkalmazáskiszolgálók folyamatosan kommunikálnak az adatbázis-kiszolgálókkal. Az adatbázisplatformokon futó teljesítménykritikus alkalmazások esetében engedélyezze a Naplókötet írásgyorsítóját , ha Prémium SSD v1-et használ. Ezzel javíthatja a naplóírás késését. Az Írásgyorsító M sorozatú virtuális gépekhez érhető el.

A kiszolgálóközi kommunikáció optimalizálásához használja a gyorsított hálózatkezelést. A legtöbb általános célú és számításra optimalizált virtuálisgép-példányméret, amely két vagy több vCPU-val rendelkezik, támogatja a gyorsított hálózatkezelést. A hyperthreadinget támogató példányok esetén a négy vagy több vCPU-val rendelkező virtuálisgép-példányok támogatják a gyorsított hálózatkezelést.

A magas IOPS- és lemezteljesítmény elérése érdekében kövesse a tárolókötet teljesítményének optimalizálásával kapcsolatos gyakori eljárásokat, amelyek az Azure Storage-elrendezésre vonatkoznak. Több lemezt is elhelyezhet például egy csíkos lemezkötet létrehozásához az I/O-teljesítmény javítása érdekében. A tárolóban található ritkán változó tartalmak olvasási gyorsítótárazásának engedélyezésével növelhető az adatelérés sebessége.

A Prémium SSD v2 nagyobb teljesítményt nyújt, mint a Prémium SSD-k, és általában kevésbé költséges. Prémium SSD v2-lemezt tetszőleges támogatott méretre állíthat be, és állásidő nélkül részletes módosításokat végezhet a teljesítményen.

Az Ultra Disk Storage I/O-igényes alkalmazásokhoz érhető el. Ahol ezek a lemezek elérhetők, javasoljuk őket a Write Accelerator prémium szintű tárterületen keresztül. A teljesítménymetrikákat, például az IOPS-t és az MBps-et egyenként növelheti vagy csökkentheti anélkül, hogy újra kellene indítania.

Az Azure Storage SQL Server-alapú számítási feladatokhoz való optimalizálásával kapcsolatos útmutatásért tekintse meg az Azure Virtual Machines SAP NetWeaverhez való tervezését és implementálását ismertető témakört.

A hálózati virtuális berendezés (NVA) elhelyezése az alkalmazás és bármely SAP-alkalmazásverem adatbázisrétegei között nem támogatott. Ez a gyakorlat jelentős feldolgozási időt vezet be az adatcsomagok esetében, ami elfogadhatatlan alkalmazásteljesítményhez vezet.

Közelségi elhelyezési csoportok

Egyes SAP-alkalmazások gyakori kommunikációt igényelnek az adatbázissal. Az alkalmazás és az adatbázisrétegek fizikai közelsége befolyásolja a hálózati késést, ami hátrányosan befolyásolhatja az alkalmazás teljesítményét.

A hálózati késés optimalizálásához használhat közelségi elhelyezési csoportokat, amelyek logikai kényszert szabnak a rendelkezésre állási csoportokban üzembe helyezett virtuális gépekre. A közelségi elhelyezési csoportok előnyben részesítik a közös elhelyezést és a teljesítményt a méretezhetőség, a rendelkezésre állás vagy a költség szempontjából. Nagy mértékben javíthatják a felhasználói élményt a legtöbb SAP-alkalmazás esetében. Az SAP telepítési csapatától a GitHubon elérhető szkriptekért lásd a Szkriptek című témakört.

Rendelkezésreállási zónák

A rendelkezésre állási zónák lehetővé teszik virtuális gépek adatközpontok közötti üzembe helyezését, amelyek fizikailag elkülönülnek egy adott Azure-régióban. Céljuk a szolgáltatás rendelkezésre állásának javítása. Az erőforrások zónák közötti üzembe helyezése azonban növelheti a késést, ezért tartsa szem előtt a teljesítményre vonatkozó szempontokat.

A rendszergazdáknak egyértelmű hálózati késési profilra van szükségük a célrégió összes zónája között, mielőtt meghatározhatják az erőforrás-elhelyezést a zónák közötti minimális késéssel. A profil létrehozásához helyezzen üzembe kis virtuális gépeket az egyes zónákban tesztelés céljából. Ezekhez a tesztekhez ajánlott eszközök közé tartozik a PsPing és az Iperf. A tesztek elvégzése után távolítsa el a teszteléshez használt virtuális gépeket. Alternatív megoldásként fontolja meg az Azure zónák közötti késés-ellenőrző eszköz használatát.

Méretezési szempontok

Az SAP-alkalmazásréteghez az Azure számos virtuálisgép-méretet kínál a vertikális felskálázáshoz és a horizontális felskálázáshoz. A befogadó listát az SAP megjegyzése 1928533 – SAP-alkalmazások az Azure-ban: Támogatott termékek és Azure-beli virtuálisgép-típusok. Az SAP-jegyzetek eléréséhez SAP Service Marketplace-fiókra van szüksége.

Az SAP-alkalmazáskiszolgálókat és a Central Services-fürtöket fel- és leskálázhatja. A használt példányok számának módosításával ki is skálázhatja őket. Az AnyDB-adatbázis fel- és leskálázható, de nem skálázható fel. Az AnyDB-hez készült SAP-adatbázistároló nem támogatja a horizontális skálázást.

Rendelkezésre állási szempontok

Az erőforrás-redundancia a magas rendelkezésre állású infrastruktúra-megoldások általános témája. Az egypéldányos virtuális gépek rendelkezésre állási SLA-jával kapcsolatos különböző tárolási típusok esetén lásd a virtuális gépek SLA-ját. A szolgáltatás rendelkezésre állásának növeléséhez helyezzen üzembe virtuálisgép-erőforrásokat rugalmas vezénylési, rendelkezésre állási zónákkal vagy rendelkezésre állási csoportokkal rendelkező virtuálisgép-méretezési csoportokkal.

Az Azure-ban az SAP számítási feladatainak üzembe helyezése regionális vagy zónaszintű lehet az SAP-alkalmazások rendelkezésre állási és rugalmassági követelményeitől függően. Az Azure különböző üzembehelyezési lehetőségeket biztosít, például a rugalmas vezénylésű virtuálisgép-méretezési csoportokat (FD=1), a rendelkezésre állási zónákat és a rendelkezésre állási csoportokat az erőforrások rendelkezésre állásának javítása érdekében. Ha átfogó képet szeretne kapni az elérhető üzembehelyezési lehetőségekről és azok alkalmazhatóságáról a különböző Azure-régiókban (beleértve a zónákat, egyetlen zónán belül vagy zónák nélküli régióban is), tekintse meg az SAP NetWeaver magas rendelkezésre állású architektúráját és forgatókönyveit.

Az SAP-alkalmazás ezen elosztott telepítésében a rendszer replikálja az alaptelepítést a magas rendelkezésre állás érdekében. Az architektúra minden rétegében eltérő a magas rendelkezésre állási kialakítás.

Web Dispatcher az alkalmazáskiszolgálók szintjén

A Web Dispatcher összetevő terheléselosztóként használható az SAP-alkalmazások kiszolgálói közötti SAP-forgalomhoz. Az SAP Web Dispatcher magas rendelkezésre állásának elérése érdekében a Load Balancer a feladatátvevő fürtöt vagy a párhuzamos webküldő telepítőt implementálja.

Az internetre irányuló kommunikációhoz javasoljuk, hogy a peremhálózaton önálló megoldást, más néven DMZ-t használjon a biztonsági problémák kielégítése érdekében.

Az ASCS beágyazott webküldője egy speciális lehetőség. Ha ezt a lehetőséget használja, fontolja meg a megfelelő méretezést az ASCS extra számítási feladatai miatt.

Központi szolgáltatások az alkalmazáskiszolgálók szintjén

A Központi szolgáltatások magas rendelkezésre állása windowsos kiszolgálói feladatátvevő fürttel van implementálva. Ha a feladatátvevő fürt fürttárolója üzembe van helyezve az Azure-ban, kétféleképpen konfigurálhatja: fürtözött megosztott lemezként vagy fürtözött fájlmegosztásként.

Javasoljuk, hogy az Azure Filest teljes körűen felügyelt, natív felhőbeli SMB-megosztásként vagy NFS-megosztásként használja. Egy másik módszer az Azure NetApp Files használata, amely nagy teljesítményű, nagyvállalati szintű NFS- és SMB-megosztásokat biztosít.

Kétféleképpen állíthat be fürtöket megosztott lemezekkel az Azure-ban. Először azt javasoljuk, hogy azure-beli megosztott lemezek használatával állítson be egy Windows Server feladatátvevő fürtöt az SAP Central Serviceshez. Implementálási példa: ASCS-fürt Azure-beli megosztott lemezek használatával. A fürtözött megosztott lemezek implementálásának másik módja az SIOS DataKeeper használata a következő feladatok végrehajtásához:

- Replikálja a fürtcsomópontokhoz csatolt független lemezek tartalmát.

- A meghajtókat a fürtkezelő megosztott köteteként absztrakciója.

A megvalósítás részleteiért lásd : SAP ASCS fürtözés az Azure-ban az SIOS-vel.

A Standard Load Balancer használata esetén engedélyezheti a magas rendelkezésre állású portot. Ezzel elkerülheti, hogy több SAP-port terheléselosztási szabályait konfigurálja. Az Azure-terheléselosztók beállításakor engedélyezze a Direct Server Return (DSR) elemet is, amelyet lebegő IP-nek is neveznek. Ezzel lehetővé teszi, hogy a kiszolgálói válaszok megkerüljék a terheléselosztót. Ez a közvetlen kapcsolat megakadályozza, hogy a terheléselosztó szűk keresztmetszetté váljon az adatátvitel útján. Javasoljuk, hogy engedélyezze a DSR-t az ASCS-hez és az adatbázisfürtökhöz.

Alkalmazásszolgáltatások az alkalmazáskiszolgálók szintjén

Az SAP-alkalmazáskiszolgálók magas rendelkezésre állása az alkalmazáskiszolgálók készletén belüli forgalom terheléselosztásával érhető el. Nincs szükség fürtszoftverre, SAP Web Dispatcherre vagy az Azure Load Balancerre. Az SAP-üzenetkiszolgáló betöltheti az ügyfélforgalom terhelését az ABAP bejelentkezési csoportban definiált alkalmazáskiszolgálók felé a tranzakciós SMLG által.

Adatbázisszint

Ebben az architektúrában a forrásadatbázis anyDB-n fut – olyan DBMS-en, mint az SQL Server, az SAP ASE, az IBM Db2 vagy az Oracle. Az adatbázisszint natív replikációs funkciója manuális vagy automatikus feladatátvételt biztosít a replikált csomópontok között.

Az egyes adatbázisrendszerek implementálásával kapcsolatos részletekért tekintse meg az Azure Virtual Machines DBMS-üzembe helyezését az SAP NetWeaverhez.

Rendelkezésre állási zónákban üzembe helyezett virtuális gépek

A rendelkezésre állási zónák egy vagy több adatközpontból állnak. Célja a számítási feladatok rendelkezésre állásának javítása, valamint az alkalmazásszolgáltatások és virtuális gépek védelme az adatközpontok leállása ellen. Az egyetlen zónában lévő virtuális gépeket úgy kezeli a rendszer, mintha egyetlen tartalék tartományban lennének. A zónaalapú üzembe helyezés kiválasztásakor az ugyanabban a zónában lévő virtuális gépek a lehető legjobb munkamennyiség alapján lesznek elosztva a tartalék tartományok között.

A több zónát támogató Azure-régiókban legalább három zóna érhető el. Az ezekben a zónákban lévő adatközpontok közötti maximális távolság azonban nem garantált. A többtényezős SAP-rendszer zónák közötti üzembe helyezéséhez ismernie kell a zónán belüli és a célzott zónák közötti hálózati késést. Azt is tudnia kell, hogy az üzembe helyezett alkalmazások mennyire érzékenyek a hálózati késésre.

Vegye figyelembe ezeket a szempontokat , amikor úgy dönt, hogy erőforrásokat helyez üzembe a rendelkezésre állási zónákban:

- Késés egy zónában lévő virtuális gépek között

- A kiválasztott zónák közötti virtuális gépek közötti késés

- Ugyanazon Azure-szolgáltatások (virtuálisgép-típusok) rendelkezésre állása a kiválasztott zónákban

Feljegyzés

A rendelkezésre állási zónák támogatják a régión belüli magas rendelkezésre állást, de vészhelyreállításra (DR) nem hatékonyak. A zónák közötti távolságok túl rövidek. A dr. dr. helyeknek legalább 100 mérföldnyire kell lenniük az elsődleges régiótól.

Aktív/inaktív üzembe helyezési példa

Ebben a példában az aktív/passzív állapot a zónákon belüli alkalmazásszolgáltatás állapotára hivatkozik. Az alkalmazásrétegben az SAP-rendszer mind a négy aktív alkalmazáskiszolgálója az 1. zónában található. Egy másik négy passzív alkalmazáskiszolgálóból álló készlet a 2. zónába van beépítve, de le van állítva. Csak akkor aktiválódik, ha szükség van rájuk.

A Central Services kétcsomópontos fürtjei és az adatbázis-szolgáltatások két zónára vannak osztva. Ha az 1. zóna sikertelen, a Central Services és az adatbázis-szolgáltatások a 2. zónában futnak. A 2. zónában lévő passzív alkalmazáskiszolgálók aktiválva lesznek. Ha az SAP-rendszer összes összetevője ugyanabban a zónában található, a hálózati késés minimálisra csökken.

Aktív/aktív üzembe helyezési példa

Egy aktív/aktív üzemelő példányban két alkalmazáskiszolgáló épül fel két zónában. Az egyes zónákban minden kiszolgálókészlet két alkalmazáskiszolgálója inaktív, mert le vannak állítva. Ennek eredményeképpen a normál műveletek során mindkét zónában vannak aktív alkalmazáskiszolgálók.

A Central Services és az adatbázis-szolgáltatások az 1. zónában futnak. A 2. zónában lévő alkalmazáskiszolgálók hálózati késése hosszabb lehet, amikor a zónák közötti fizikai távolság miatt csatlakoznak a Central Serviceshez és az adatbázis-szolgáltatásokhoz.

Ha az 1. zóna offline állapotba kerül, a Central Services és az adatbázis-szolgáltatások a 2. zónába kerülnek. A szunnyadó alkalmazáskiszolgálók online állapotba kapcsolhatók, így teljes kapacitást biztosíthat az alkalmazásfeldolgozáshoz.

DR-szempontok

Az SAP-alkalmazásverem minden szintje más megközelítést használ a DR-védelem biztosításához. A DR-stratégiákról és a megvalósítás részleteiről lásd: Vészhelyreállítás áttekintése és az SAP-számítási feladatokra vonatkozó infrastruktúra-irányelvek, valamint az SAP-alkalmazás vészhelyreállítási irányelvei.

Feljegyzés

Ha egy regionális katasztrófa nagy feladatátvételi eseményt okoz számos Azure-ügyfél számára egy régióban, a célrégió erőforrás-kapacitása nem garantált. Mint minden Azure-szolgáltatás, a Site Recovery is folyamatosan bővíti a funkciókat és képességeket. Az Azure-ból Azure-ba történő replikációval kapcsolatos legfrissebb információkért tekintse meg a támogatási mátrixot.

Felügyeleti és üzemeltetési szempontok

Annak érdekében, hogy a rendszer éles környezetben fusson, vegye figyelembe az alábbi szempontokat.

Azure Center sap-megoldásokhoz

Az SAP-megoldásokhoz készült Azure Center egy teljes körű megoldás, amely lehetővé teszi SAP-rendszerek egységes számítási feladatként való létrehozását és futtatását az Azure-ban, továbbá zökkenőmentesebben kezelhető alapot biztosít az innovációhoz. Emellett az Azure Center for SAP-megoldások irányított üzembe helyezési felülete létrehozza az SAP-rendszer futtatásához szükséges számítási, tárolási és hálózati összetevőket. Ezután segít automatizálni az SAP-szoftverek telepítését a Microsoft ajánlott eljárásainak megfelelően. A felügyeleti képességeket az új és meglévő Azure-alapú SAP-rendszerekhez is használhatja. További információkért tekintse meg az Azure Center for SAP-megoldásokat.

Ha nagyobb kontrollra van szüksége a karbantartási események vagy a hardverelkülönítés felett a teljesítmény vagy a megfelelőség érdekében, fontolja meg a virtuális gépek dedikált gazdagépeken való üzembe helyezését.

Backup

Az adatbázisok kritikus fontosságú számítási feladatok, amelyek alacsony helyreállítási pontot (RPO) és hosszú távú megőrzést igényelnek.

Az SQL Serveren futó SAP esetében az egyik módszer az Azure Backup használata a virtuális gépeken futó SQL Server-adatbázisok biztonsági mentésére. Egy másik lehetőség az AZURE Files-pillanatképek használata az SQL Server-adatbázisfájlok biztonsági mentéséhez.

Az ORACLE-n/Windowson futó SAP-ról lásd az Azure VM DBMS üzembe helyezésének "Biztonsági mentés/visszaállítás" szakaszát az SAP-hoz.

Más adatbázisok esetén tekintse meg az adatbázis-szolgáltató biztonsági mentési javaslatait. Ha az adatbázis támogatja a Windows Kötet árnyékmásolata szolgáltatást (VSS), használjon VSS-pillanatképeket az alkalmazáskonzisztens biztonsági mentésekhez.

Identitáskezelés

Egy központosított identitáskezelő rendszer, például a Microsoft Entra ID és Active Directory tartományi szolgáltatások (AD DS) használatával szabályozhatja az erőforrásokhoz való hozzáférést minden szinten:

Azure-erőforrásokhoz való hozzáférés biztosítása azure-beli szerepköralapú hozzáférés-vezérléssel (Azure RBAC).

Hozzáférést biztosíthat az Azure-beli virtuális gépekhez az Lightweight Directory Access Protocol (LDAP), a Microsoft Entra ID, a Kerberos vagy más rendszer használatával.

Az SAP által biztosított szolgáltatások használatával saját maga is támogathatja az alkalmazásokhoz való hozzáférést. Vagy használja az OAuth 2.0-t és a Microsoft Entra-azonosítót.

Figyelés

Az azure-beli alkalmazások és szolgáltatások rendelkezésre állásának és teljesítményének maximalizálása érdekében használja az Azure Monitort, amely átfogó megoldás a felhőből és a helyszíni környezetekből származó telemetriai adatok gyűjtésére, elemzésére és kezelésére. Az Azure Monitor bemutatja az alkalmazások működését, és proaktív módon azonosítja az őket érintő problémákat és az erőforrásokat, amelyektől függenek. Az SAP HANA-n és más fő adatbázis-megoldásokon futó SAP-alkalmazások esetén tekintse meg az Azure Monitor for SAP-megoldásokat , amelyekből megtudhatja, hogyan segíthet az Azure Monitor for SAP az SAP-szolgáltatások rendelkezésre állásának és teljesítményének kezelésében.

Biztonsági szempontok

Az SAP saját felhasználói felügyeleti motorral (UME) rendelkezik a szerepköralapú hozzáférés és engedélyezés szabályozásához az SAP-alkalmazáson és -adatbázisokon belül. Részletes alkalmazásbiztonsági útmutatásért tekintse meg az SAP NetWeaver biztonsági útmutatóját.

A nagyobb hálózati biztonság érdekében érdemes lehet olyan szegélyhálózatot használni, amely NVA használatával hoz létre tűzfalat a Web Dispatcher alhálózata előtt.

Üzembe helyezhet egy NVA-t a virtuális hálózatok közötti forgalom szűréséhez, de ne helyezze el az SAP-alkalmazás és az adatbázis között. Ellenőrizze továbbá az alhálózaton konfigurált útválasztási szabályokat, és ne irányítsa a forgalmat egypéldányos NVA-ra. Ez karbantartási állásidőhöz és hálózati vagy fürtözött csomóponthibákhoz vezethet.

Az infrastruktúra biztonsága érdekében az adatok átvitel közben és inaktív állapotban vannak titkosítva. A hálózati biztonsággal kapcsolatos információkért tekintse meg az Azure Virtual Machines SAP NetWeaverhez való tervezésének és implementálásának "Biztonsági javaslatok" című szakaszát. Ez a cikk azokat a hálózati portokat is meghatározza, amelyeket meg kell nyitnia a tűzfalakon az alkalmazáskommunikáció engedélyezéséhez.

Az Azure Disk Encryption használatával titkosíthatja a Windows rendszerű virtuálisgép-lemezeket. Ez a szolgáltatás a Windows BitLocker funkciójával biztosítja az operációs rendszer és az adatlemezek kötettitkosítását. A megoldás az Azure Key Vaulttal is együttműködve segít szabályozni és kezelni a lemeztitkosítási kulcsokat és titkos kulcsokat a Key Vault-előfizetésben. A virtuálisgép-lemezeken lévő adatok titkosítva vannak az Azure Storage-ban.

A inaktív adatok titkosításához az SQL Server transzparens adattitkosítása (TDE) titkosítja az SQL Servert, az Azure SQL Database-t és az Azure Synapse Analytics-adatfájlokat. További információ: SQL Server Azure Virtual Machines DBMS üzembe helyezése az SAP NetWeaverhez.

A tűzfalon belüli és kívüli fenyegetések monitorozásához fontolja meg a Microsoft Sentinel (előzetes verzió) üzembe helyezését. A megoldás folyamatos fenyegetésészlelést és elemzést biztosít az Azure-ban, más felhőkben vagy a helyszínen üzembe helyezett SAP-rendszerekhez. Az üzembe helyezéssel kapcsolatos útmutatásért tekintse meg az SAP veszélyforrások monitorozásának üzembe helyezését a Microsoft Sentinelben.

Mint mindig, a biztonsági frissítések és javítások kezelése az információs objektumok védelme érdekében. Érdemes lehet egy végpontok közötti automatizálási megközelítést használni ehhez a feladathoz.

Költségekkel kapcsolatos szempontok

Az Azure díjkalkulátorával megbecsülheti költségeit.

További információért lásd a Microsoft Azure Well-Architected Framework költségekkel kapcsolatos részét.

Ha a számítási feladat több memóriát és kevesebb processzort igényel, fontolja meg a korlátozott vCPU virtuálisgép-méretek egyikének használatát a vCPU-nként felszámított szoftverlicenc-költségek csökkentése érdekében.

Virtuális gépek

Ez az architektúra virtuális gépeket használ az alkalmazásszinthez és az adatbázisszinthez. Az SAP NetWeaver-szint Windows rendszerű virtuális gépeket használ az SAP-szolgáltatások és -alkalmazások futtatásához. Az adatbázisszint az AnyDB-t futtatja adatbázisként, például SQL Server, Oracle vagy IBM DB2. A virtuális gépek ugrómezőkként is használhatók a felügyelethez.

A virtuális gépekhez több fizetési lehetőség is rendelkezésre áll:

Az olyan számítási feladatok esetében, amelyek nem rendelkeznek kiszámítható befejezési idővel vagy erőforrás-felhasználással, fontolja meg a használatalapú fizetést.

Fontolja meg az Azure Reservations használatát, ha egy vagy hároméves időtartamon keresztül véglegesítheti a virtuális gép használatát. A virtuálisgép-foglalások jelentősen csökkenthetik a költségeket. A használatalapú fizetéses szolgáltatás költségeinek akár 72 százalékát is kifizetheti.

Az Azure-beli kihasználatlan virtuális gépek használatával olyan számítási feladatokat futtathat, amelyek megszakíthatók, és nem igényelnek befejezést előre meghatározott időkereten vagy SLA-on belül. Az Azure kihasználatlan virtuális gépeket helyez üzembe, amikor rendelkezésre áll kapacitás, és kiüríti őket, amikor vissza kell igényelnie a kapacitást. A kihasználatlan virtuális gépekhez társított költségek alacsonyabbak, mint a többi virtuális gép esetében. Fontolja meg a kihasználatlan virtuális gépeket ezekhez a számítási feladatokhoz:

- Nagy teljesítményű számítási forgatókönyvek, kötegelt feldolgozási feladatok vagy vizuális renderelési alkalmazások

- Tesztkörnyezetek, beleértve a folyamatos integrációt és a folyamatos teljesítési számítási feladatokat

- Nagy méretű, állapot nélküli alkalmazások

Az Azure Reserved Virtual Machine Instances csökkentheti a teljes tulajdonjogi költséget, ha az Azure Reserved Virtual Machine Instances díjszabását egy használatalapú előfizetéssel kombinálja, így kiszámítható és változó számítási feladatokban kezelheti a költségeket. További információ: Fenntartott Azure virtuálisgép-példányok.

Load Balancer

Ebben a forgatókönyvben a Load Balancer az alkalmazásszintű alhálózat virtuális gépei közötti forgalom elosztására szolgál.

Csak a konfigurált terheléselosztási és kimenő szabályok, valamint a terheléselosztón keresztül feldolgozott adatokért kell fizetnie. A bejövő hálózati címfordítási (NAT) szabályok ingyenesek. A Standard Load Balancer nem számít fel óránkénti díjat, ha nincsenek szabályok konfigurálva.

ExpressRoute

Ebben az architektúrában az ExpressRoute az a hálózati szolgáltatás, amely a helyszíni hálózat és az Azure-beli virtuális hálózatok közötti privát kapcsolatok létrehozására szolgál.

Minden bejövő adatátvitel ingyenes. Minden kimenő adatátvitelt előre meghatározott díj alapján számítunk fel. További információkért tekintse meg az Azure ExpressRoute díjszabását.

Közösségek

A közösségek választ adhatnak a kérdéseire, továbbá segíthetnek a sikeres üzembe helyezésben. Vegye figyelembe az alábbi erőforrásokat:

- SAP-alkalmazások futtatása a Microsoft Platform blogján

- Azure-közösség támogatása

- SAP-közösség

- Stack Overflow az SAP-hoz

Közreműködők

Ezt a cikket a Microsoft tartja karban. Eredetileg a következő közreműködő írta.

Fő szerző:

- Ben Trinh | Főépítész

A nem nyilvános LinkedIn-profilok megtekintéséhez jelentkezzen be a LinkedInbe.

Következő lépések

További információkért és az architektúrához hasonló technológiákat használó SAP-számítási feladatokra vonatkozó példákért tekintse meg az alábbi cikkeket:

- Azure-beli virtuális gépek tervezése és implementálása az SAP NetWeaverhez

- SAP számítási feladatok forgatókönyveinek üzemeltetésére és futtatására az Azure használatával