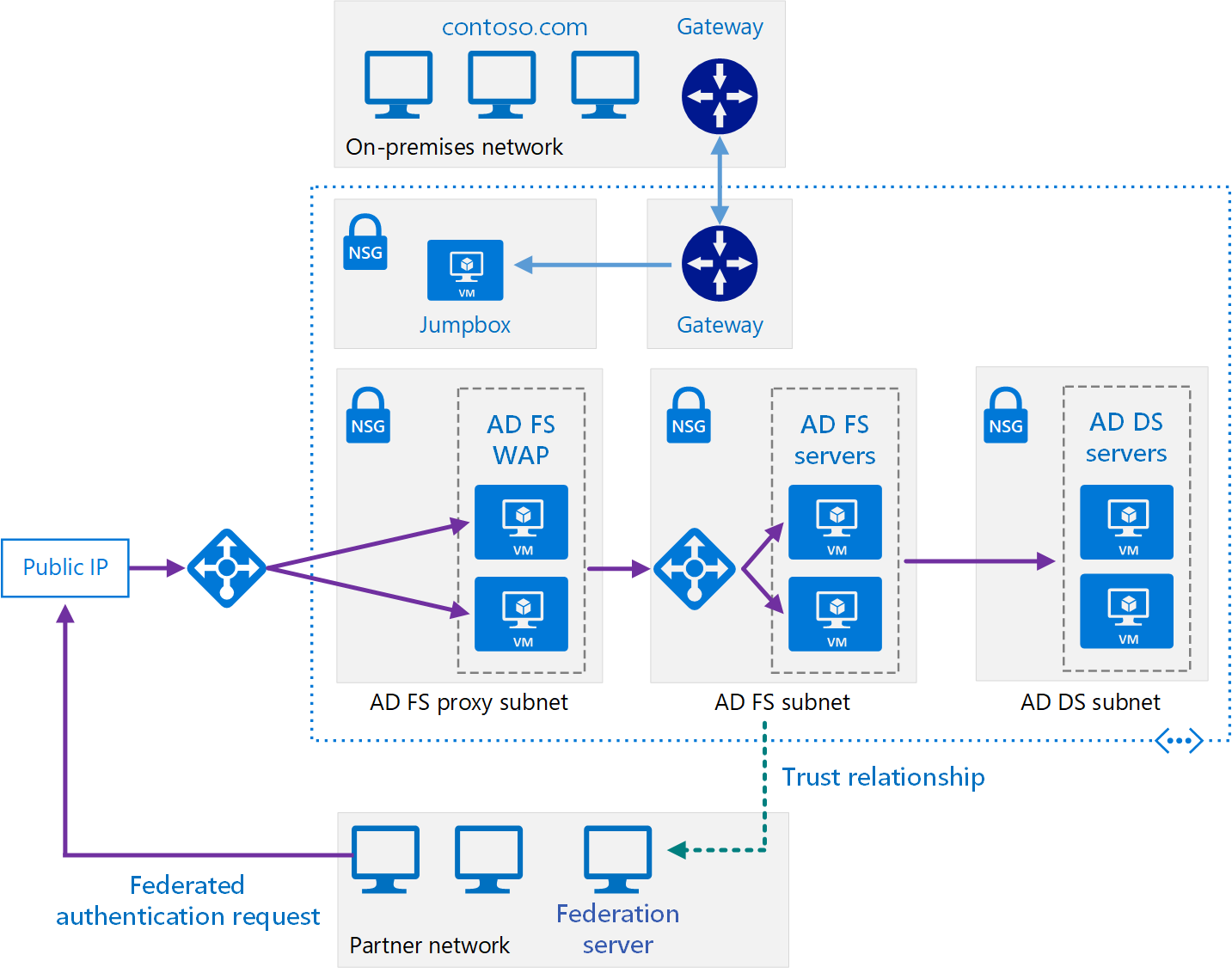

Ez a referenciaarchitektúra egy olyan biztonságos hibrid hálózatot valósít meg, amely kiterjeszti a helyszíni hálózatot az Azure-ra, és az Active Directory összevonási szolgáltatások (AD FS) használatával összevont hitelesítést és engedélyezést végez az Azure-ban futó összetevők számára.

Töltse le az architektúra Visio-fájlját.

Megjegyzés

A Visio-fájl 4 diagramfület tartalmaz. Válassza az AD FS lapot a cikkhez tartozó architektúradiagram megtekintéséhez.

AD DS-alhálózat. Az AD DS-kiszolgálók a saját alhálózatukban találhatók. Tűzfalként a hálózati biztonsági csoport (NSG) szabályai szolgálnak.

AD DS-kiszolgálók. Az Azure-ban virtuális gépekként futó tartományvezérlők. Ezek a kiszolgálók végzik a helyi identitások hitelesítését a tartományon belül.

AD FS-alhálózat. Az AD FS-kiszolgálók a saját alhálózatukban találhatók. Tűzfalként az NSG-szabályok szolgálnak.

AD FS-kiszolgálók. Az AD FS-kiszolgálók összevont engedélyezést és hitelesítést biztosítanak. Ebben az architektúrában a következő feladatokat látják el:

A partner összevonási kiszolgáló által partnerfelhasználó nevében küldött jogcímeket tartalmazó biztonsági jogkivonatok fogadása. Az AD FS ellenőrzi, hogy a jogkivonatok érvényesek-e, mielőtt átadja azokat az Azure-ban futó webalkalmazásnak, amely a kérelmek engedélyezését végzi.

Az Azure-ban futó alkalmazás a függő entitás. A partner összevonási kiszolgálónak olyan jogcímeket kell kiadni, amelyeket a webalkalmazás értelmezni tud. A partner összevonási kiszolgálókat fiókpartnereknek nevezik, mert ezek küldenek hozzáférési kérelmeket a partnerszervezet hitelesített fiókjainak nevében. Az AD FS-kiszolgálókat erőforráspartnereknek nevezik, mert ezek biztosítanak hozzáférést az erőforrásokhoz (a webalkalmazáshoz).

Webböngészőt vagy webalkalmazás-hozzáférést igénylő eszközt futtató külső felhasználóktól érkező kérelmek hitelesítése és engedélyezése az AD DS-sel és az Active Directory eszközregisztrációs szolgáltatásával.

Az AD FS-kiszolgálók farmként vannak konfigurálva, amely egy Azure-terheléselosztón keresztül érhető el. Ez a megvalósítás javítja a rendelkezésre állást és a méretezhetőséget. Az AD FS-kiszolgálók nem jelennek meg közvetlenül az interneten. Minden internetes forgalom szűrve van AD FS webalkalmazás-proxy kiszolgálókon és egy szegélyhálózaton (DMZ) keresztül.

Információk az AD FS működéséről: Active Directory összevonási szolgáltatások – áttekintés. Emellett Az AD FS üzembe helyezése az Azure-ban című cikk lépésről lépésre bemutatja a megvalósítást.

AD FS proxyalhálózat. Az AD FS-proxykiszolgálók lehetnek a saját alhálózatukon belül, ahol védelmüket az NSG-szabályok biztosítják. Az alhálózaton belüli kiszolgálók hálózati virtuális készülékeken keresztül kapcsolódnak az internethez. Ezek tűzfalat biztosítanak az Azure virtuális hálózat és az internet között.

AD FS webalkalmazás-proxy (WAP) kiszolgálók. Ezek a virtuális gépek AD FS-kiszolgálókként működnek a partnerszervezetektől és a külső eszközöktől érkező kérelmek számára. A WAP-kiszolgálók szűrőként működnek, védelmet képezve az AD FS-kiszolgálók számára az internetről való közvetlen hozzáféréssel szemben. Ahogy az AD FS-kiszolgálók esetében is, a WAP-kiszolgálók farmban, terheléselosztással való üzemeltetése jobb rendelkezésre állást és méretezhetőséget biztosít, mint ha különálló kiszolgálók gyűjteményeként működtetné azokat.

Megjegyzés

Részletes információk a WAP-kiszolgálók telepítéséről: A webalkalmazás-proxy kiszolgáló telepítése és konfigurálása

Partnerszervezet. Egy Azure-beli webalkalmazáshoz való hozzáférést kérő webes alkalmazást futtató partnerszervezet. A partnerszervezet összevonási kiszolgálója helyileg hitelesíti a kérelmeket, és elküldi a jogcímeket tartalmazó biztonsági jogkivonatokat az Azure-ban futó AD FS-nek. Az AD FS az Azure-ban érvényesíti a biztonsági jogkivonatokat, és az érvényeseket továbbítja az Azure-beli webalkalmazásnak engedélyezés céljából.

Megjegyzés

Emellett konfigurálhat egy VPN-alagutat is az Azure-átjáróval, amelyen keresztül közvetlen hozzáférést biztosíthat a megbízható partnerek számára. Az ezen partnerektől érkező kérelmek nem haladnak át a WAP-kiszolgálókon.

Ez az architektúra kiterjeszti Az AD DS kiterjesztése az Azure-ra című részben leírt megvalósítást. A következő összetevőket tartalmazza.

- AD DS-alhálózat

- AD DS-kiszolgálók

- AD FS-alhálózat

- AD FS-kiszolgálók

- AD FS proxy alhálózat

- AD FS webalkalmazás-proxykiszolgálók

Az AD FS üzemeltethető a helyszínen, de ha az alkalmazás hibrid, amelyben egyes részek implementálva vannak az Azure-ban, hatékonyabb lehet az AD FS replikálása a felhőben.

Az előző ábrán a következő forgatókönyvek láthatók:

- Egy partnerszervezettől származó alkalmazáskód hozzáfér egy, az Ön Azure-beli virtuális hálózatán futó webalkalmazáshoz.

- Egy külső, az Active Directory Domain Servicesben (DS) tárolt hitelesítő adatokkal rendelkező regisztrált felhasználó hozzáfér az Ön Azure-beli virtuális hálózatán futó webalkalmazáshoz.

- Egy felhasználó, aki hitelesített eszközről csatlakozik az Ön virtuális hálózatához, elindít egy webalkalmazást, amely az Ön Azure virtuális hálózatán belül fut.

Ez a referenciaarchitektúra a passzív összevonásra összpontosít, amelyben az összevonási kiszolgálók döntenek arról, hogy hogyan és mikor hitelesítsenek egy adott felhasználót. A felhasználó az alkalmazás indításakor megadja a bejelentkezési adatokat. Ezt a mechanizmust legtöbbször webböngészők használják. Egy olyan protokollt alkalmaz, amely átirányítja a felhasználót arra az oldalra, ahol elvégezheti a hitelesítést. Az AD FS az aktív összevonást is támogatja. Ennek során egy alkalmazás felelőssége a hitelesítő adatok biztosítása, további felhasználói interakció igénylése nélkül – erre az esetre azonban ez az architektúra nem terjed ki.

További szempontokat a helyi Active Directory Azure-ral való integrálására szolgáló megoldás kiválasztása című témakörben talál.

Az architektúra gyakori használati módjai többek között a következők:

- Hibrid alkalmazások, amelyekben a számítási feladatok részben a helyszínen, részben pedig az Azure-ban futnak.

- Megoldások, amelyek összevont engedélyezéssel tesznek elérhetővé webalkalmazásokat partnerszervezetek számára.

- Rendszerek, amelyek támogatják a hozzáférést a vállalati tűzfalon kívül futó webböngészőknek.

- Rendszerek, amelyek lehetővé teszik a felhasználók számára a webes alkalmazásokhoz való hozzáférést hitelesített külső eszközökkel, például távoli számítógépekkel, noteszgépekkel és egyéb mobileszközökkel.

Az alábbi javaslatok a legtöbb forgatókönyvre vonatkoznak. Kövesse ezeket a javaslatokat, ha nincsenek ezeket felülíró követelményei.

A hálózati adaptert minden, AD FS- és WAP-kiszolgálót futtató virtuális géphez statikus magánhálózati IP-címmel konfigurálja.

Ne adjon nyilvános IP-címeket az AD FS virtuális gépeknek. További információkért tekintse meg a Biztonsági szempontok szakaszt .

Állítsa be az elsődleges és a másodlagos tartománynév-kiszolgálók (DNS) IP-címeit az egyes AD FS és WAP virtuális gépek hálózati adaptereihez úgy, hogy az Active Directory DS virtuális gépeire hivatkozzanak. Az Active Directory DS virtuális gépeknek DNS-t kell futtatniuk. Ez a lépés szükséges ahhoz, hogy az egyes virtuális gépek csatlakozhassanak a tartományhoz.

Az Összevonási kiszolgálók farmjának központi telepítése című cikkben részletes útmutatás található az AD FS telepítéséhez és konfigurálásához. A farm első AD FS-kiszolgálójának konfigurálása előtt végezze el a következő műveleteket:

Szerezzen be egy nyilvánosan megbízható tanúsítványt a kiszolgálók hitelesítéséhez. A tulajdonosnévnek azt a nevet kell tartalmaznia, amelyet az ügyfelek az összevonási szolgáltatás eléréséhez használnak. Ez lehet például a terheléselosztóhoz

adfs.contoso.comregisztrált DNS-név (biztonsági okokból kerülje a*.contoso.comhelyettesítő karakterek használatát). Használja ugyanazt a tanúsítványt az összes AD FS-kiszolgáló virtuális gépein. Tanúsítványt megbízható hitelesítésszolgáltatótól vásárolhat, de ha a vállalata az Active Directory tanúsítványszolgáltatást használja, létrehozhatja a sajátját is.A tulajdonos alternatív nevét az eszközregisztrációs szolgáltatás (DRS) használja a külső eszközökről való hozzáférés engedélyezéséhez. Ennek az űrlapnak

enterpriseregistration.contoso.comkell lennie.További információkért lásd: Secure Sockets Layer (SSL-) tanúsítvány beszerzése és konfigurálása.

A tartományvezérlőn hozzon létre egy új legfelső szintű kulcsot a kulcsszolgáltató szolgáltatás számára. Az érvényesség kezdetének adja meg az aktuális időpontnál 10 órával korábbi időpontot (ez a konfiguráció csökkenti a késést, amely a kulcsok a tartományban való kiosztásakor és szinkronizálásakor léphet fel). Ez a lépés az AD FS-szolgáltatás futtatásához használt csoportos szolgáltatásfiók létrehozásának támogatásához szükséges. A következő PowerShell-parancs erre mutat példát:

PowerShellAdd-KdsRootKey -EffectiveTime (Get-Date).AddHours(-10)Minden AD FS-kiszolgáló virtuális gépét vegye fel a tartományba.

Megjegyzés

Az AD FS telepítéséhez a tartomány elsődleges tartományvezérlő (PDC) emulátorának mozgó egyedüli főkiszolgálói (FSMO) szerepkörét futtató tartományvezérlőnek futnia kell, és elérhetőnek kell lennie az AD FS virtuális gépekről.

Alakítson ki összevonási megbízhatóságot az üzemelő AD FS és a partnerszervezetek összevonási kiszolgálói között. Konfigurálja az összes szükséges jogcímszűrést és -leképezést.

- Minden egyes partnerszervezet fejlesztési és üzemeltetési csapatának meg kell adnia egy függőentitás-megbízhatóságot az AD FS-kiszolgálókon keresztül elérhető webes alkalmazásokhoz.

- Vállalata fejlesztési és üzemeltetési csapatának be kell állítania a jogcímszolgáltatói megbízhatóságot ahhoz, hogy lehetővé tegye az AD FS-kiszolgálók számára a partnerszervezetek által biztosított jogcímek megbízhatóként való kezelését.

- A vállalat fejlesztési és üzemeltetési csapatának emellett azt is be kell állítania, hogy az AD FS átadja a jogcímeket a vállalat szervezetének webalkalmazásainak.

További információkért lásd: Összevonási megbízhatóság létrehozása.

Tegye közzé vállalata webalkalmazásait, és tegye elérhetővé azokat a külső partnerek számára a WAP-kiszolgálókon keresztüli előhitelesítéssel. További információkért lásd: Alkalmazások közzététele AD FS előhitelesítéssel

Az AD FS támogatja a jogkivonatok átalakítását és kiegészítését. A Microsoft Entra ID nem biztosítja ezt a funkciót. Az AD FS-sel a megbízhatósági kapcsolatok beállításakor a következőket teheti:

- Konfigurálhatja a jogcímek átalakítását az engedélyezési szabályokhoz. A csoportbiztonságot például leképezheti egy nem Microsoft-partnerszervezet által használt reprezentációból olyanra, amelyet az Active Directory DS engedélyezhet a szervezetben.

- Átalakíthatja a jogcímeket másik formátumba. Például leképezést végezhet a SAML 2.0-ról a SAML 1.1-re, ha alkalmazása csak a SAML 1.1 formátumú jogcímeket támogatja.

Az Active Directory 2012 R2 összevonási szolgáltatásokhoz készült Microsoft System Center felügyeleti csomag proaktív és reaktív felügyeletet is biztosít az összevonási kiszolgálóhoz tartozó AD FS üzemelő példányához. Ez a felügyeleti csomag a következőket figyeli:

- AD FS szolgáltatás által az eseménynaplókban rögzített eseményeket.

- Az AD FS teljesítményszámlálói által gyűjtött teljesítményadatokat.

- A AD FS rendszer és a webes alkalmazások (függő entitások) általános állapotát. Emellett riasztásokat biztosít a kritikus fontosságú problémákról és figyelmeztetésekről.

Egy másik lehetőség az AD FS monitorozása a Microsoft Entra Connect Health használatával. A Microsoft Entra Connect Health a helyszíni identitásinfrastruktúra robusztus monitorozását biztosítja. Lehetővé teszi, hogy megbízható kapcsolatot tartson fenn a Microsoft 365-höz és a Microsoft Online Serviceshez. Ez a megbízhatóság a fő identitásösszetevők monitorozási képességeinek biztosításával érhető el. Emellett az összetevők legfontosabb adatpontjait is könnyen elérhetővé teszi.

Ezek a szempontok implementálják az Azure Well-Architected Framework alappilléreit, amely a számítási feladatok minőségének javítására használható vezérelvek halmaza. További információ: Microsoft Azure Well-Architected Framework.

A megbízhatóság biztosítja, hogy az alkalmazás megfeleljen az ügyfelek felé vállalt kötelezettségeknek. További információ: Megbízhatóságitervezési felülvizsgálati ellenőrzőlistája.

Hozzon létre egy AD FS-farmot legalább két kiszolgálóval a szolgáltatás rendelkezésre állásának növeléséhez. Használjon különböző tárfiókokat a farm AD FS virtuális gépeihez. Ezzel a módszerrel biztosítható, hogy egy tárfiók meghibásodása ne tegye elérhetetlenné a teljes farmot.

Hozzon létre külön Azure rendelkezésre állási csoportokat az AD FS és a WAP virtuális gépekhez. Ügyeljen arra, hogy legalább két virtuális gép legyen minden egyes csoportban. Az egyes rendelkezésre állási csoportoknak rendelkezniük kell legalább két frissítési tartománnyal és két tartalék tartománnyal.

Az AD FS és a WAP virtuális gépek terheléselosztóit a következőképpen konfigurálja:

Használjon Azure-terheléselosztót a WAP virtuális gépekhez való külső hozzáférés biztosítására, és egy belső terheléselosztót a farm AD FS-kiszolgálóira irányuló terhelés elosztására.

Az AD FS- és WAP-kiszolgálók felé kizárólag a 443-as porton (HTTPS) megjelenő forgalmat továbbítsa.

A terheléselosztónak statikus IP-címet adjon.

Állapotadat-mintavétel létrehozása HTTP-kapcsolattal

/adfs/probe. További információ: Hardveres terheléselosztó állapotellenőrzései és webes alkalmazásproxy /AD FS 2012 R2.Megjegyzés

Az AD FS-kiszolgálók a Kiszolgálónév jelzése (SNI) protokollt használják, így ha egy HTTPS-végpont használatával próbál mintát venni, a terheléselosztó hibába ütközik.

Adja hozzá egy DNS A-rekordot az AD FS-terheléselosztó tartományához. Adja meg a terheléselosztó IP-címét, és adjon neki nevet a tartományban (például

adfs.contoso.com). Ezt a nevet használják az ügyfelek és a WAP-kiszolgálók az AD FS-kiszolgálófarm eléréséhez.

Az AD FS konfigurációs adatainak tárolására használhatja az SQL Servert vagy a belső Windows-adatbázist. A belső Windows-adatbázis alapvető redundanciát biztosít. A rendszer kizárólag az AD FS-fürt egyik AD FS-adatbázisába írja a módosításokat. A többi kiszolgáló leküldéses replikációval tartja naprakészen az adatbázisokat. Az SQL Server használata teljes adatbázis-redundanciát és magas rendelkezésre állást biztosíthat feladatátvételi fürtszolgáltatással vagy tükrözéssel.

A biztonság biztosítékokat nyújt a szándékos támadások és az értékes adatokkal és rendszerekkel való visszaélés ellen. További információ: Biztonságitervezési felülvizsgálati ellenőrzőlistája.

Az AD FS HTTPS-t használ, ezért győződjön meg arról, hogy a webes szintű virtuális gépeket tartalmazó alhálózat NSG-szabályai engedélyezik a HTTPS-kérelmeket. Ezek a kérelmek származhatnak a helyszíni hálózatról, a webes, az üzleti vagy az adatréteget tartalmazó alhálózatokról, a privát vagy a nyilvános DMZ-ről vagy az AD FS-kiszolgálókat tartalmazó alhálózatról.

Akadályozza meg az AD FS-kiszolgálók közvetlen elérését az internetről. Az AD FS-kiszolgálók tartományhoz kapcsolt számítógépek, amelyek teljes körű engedéllyel rendelkeznek a biztonsági jogkivonatok kiállításához. Ha egy kiszolgáló sérül, a rosszindulatú felhasználók teljes körű hozzáférési jogkivonatokat bocsáthatnak ki az AD FS által védett összes webalkalmazáshoz és összevont kiszolgálóhoz. Ha a rendszernek olyan kérelmeket is kezelnie kell, amelyek külső, nem megbízható partneroldalakról kapcsolódó felhasználóktól származnak, ezekhez a kérelmekhez használjon WAP-kiszolgálókat. További információkért lásd: Összevonási kiszolgálóproxy elhelyezése.

Az AD FS- és a WAP-kiszolgálókat különálló alhálózatokban helyezze el, saját tűzfallal. A tűzfalszabályok meghatározásához használhat NSG-szabályokat. Az összes tűzfalnak engedélyezni kell az adatforgalmat a 443-as (HTTPS) porton.

Korlátozza a közvetlen bejelentkezést az AD FS- és a WAP-kiszolgálókra. Csak a fejlesztési és üzemeltetési csapat számára legyen lehetséges a kapcsolódás. Ne csatlakozzon a WAP-kiszolgálókhoz a tartományhoz.

Érdemes lehet virtuális hálózati készülékeket használni, amelyek naplózzák a részletes információkat a virtuális hálózat peremén átmenő forgalomról.

A költségoptimalizálás a szükségtelen kiadások csökkentésének és a működési hatékonyság javításának módjairól szól. További információ: Költségoptimalizálásitervezési felülvizsgálati ellenőrzőlistája.

Az alábbiakban az architektúra által használt szolgáltatások költségére vonatkozó szempontokat talál.

Vegye fontolóra az Active Directory tartományi szolgáltatások használatát megosztott szolgáltatásként, amelyet több számítási feladat használ a költségek csökkentése érdekében. További információ: Active Directory tartományi szolgáltatások díjszabás.

A Microsoft Entra ID által kínált kiadásokról további információt a Microsoft Entra díjszabásában talál. Az AD összevonási szolgáltatások funkció minden kiadásban elérhető.

Az Operational Excellence azokat az üzemeltetési folyamatokat fedi le, amelyek üzembe helyeznek egy alkalmazást, és éles környezetben tartják azt. További információ: Működési kiválóságitervezési felülvizsgálati ellenőrzőlistája.

A fejlesztési és üzemeltetési csapatnak a következő feladatok elvégzésére kell felkészülnie:

- Az összevonási kiszolgálók kezelése, beleértve az AD FS-farm kezelését, az összevonási kiszolgálók megbízhatósági szabályzatának kezelését és az összevonási szolgáltatások által használt tanúsítványok kezelését.

- A WAP-kiszolgálók kezelése, beleértve a WAP-farm és a tanúsítványok kezelését.

- Webalkalmazások kezelése, beleértve a függő entitások konfigurálását, a hitelesítési módszereket és a jogcímleképezéseket.

- Az AD FS-összetevők biztonsági mentése.

További DevOps-szempontokért lásd: DevOps: Active Directory tartományi szolgáltatások (AD DS) kiterjesztése az Azure-ra.

A teljesítményhatékonyság az a képesség, hogy a számítási feladat hatékonyan kielégítse a felhasználók által támasztott igényeket. További információ: Teljesítményhatékonyságtervezési felülvizsgálati ellenőrzőlistája.

AD FS-farmok méretezésének megkezdéséhez lásd Az AD FS üzembe helyezésének megtervezése című cikkben összefoglalt szempontokat:

- Ha kevesebb mint 1000 felhasználóval rendelkezik, ne hozzon létre dedikált kiszolgálókat, hanem telepítse az AD FS-t a felhőben lévő active directory DS-kiszolgálók mindegyikére. A rendelkezésre állás fenntartása érdekében győződjön meg arról, hogy legalább két Active Directory DS-kiszolgálóval rendelkezik. Egyetlen WAP-kiszolgálót hozzon létre.

- Ha 1000 és 15 000 felhasználó között van, hozzon létre két dedikált AD FS-kiszolgálót és két dedikált WAP-kiszolgálót.

- Ha 15 000 és 60 000 felhasználó között van, hozzon létre három és öt dedikált AD FS-kiszolgálót és legalább két dedikált WAP-kiszolgálót.

Ezek a szempontok feltételezik, hogy két négymagos virtuális gépet (standard D4_v2 vagy jobb) használ az Azure-ban.

Ha a belső Windows-adatbázis használja az AD FS konfigurációs adatainak tárolására, a farmban nyolc AD FS-kiszolgálóra korlátozódik. Ha arra számít, hogy a jövőben többre lesz szüksége, használja az SQL Servert. További információkért lásd: Az AD FS konfigurációs adatbázisának szerepe.

Ezt a cikket a Microsoft tartja karban. Eredetileg a következő közreműködők írták.

Fő szerző:

- Sarah Parkes | Vezető felhőmegoldás-tervező

A nem nyilvános LinkedIn-profilok megtekintéséhez jelentkezzen be a LinkedInbe.