Az Azure és a Microsoft Defender XDR biztonsági szolgáltatásainak integrálása

Megoldási ötletek

Ez a cikk egy megoldási ötletet ismertet. A felhőmérnök ezen útmutató segítségével megjelenítheti az architektúra tipikus implementációjának fő összetevőit. Ez a cikk kiindulási pontként szolgál egy jól megtervezett megoldás megtervezéséhez, amely megfelel a számítási feladat egyedi követelményeinek.

A Microsoft 365-ben és az Azure-ban elérhető biztonsági funkciókkal megerősítheti a szervezet informatikai biztonsági állapotát. A sorozat ötödik és utolsó cikke bemutatja, hogyan integrálhatók ezek a biztonsági képességek a Microsoft Defender XDR és az Azure monitorozási szolgáltatásaival.

Ez a cikk a sorozat korábbi cikkeire épül:

Az informatikai környezet fenyegetéseinek leképezése olyan módszereket ír le, amelyekkel példákat képezhet le a gyakori fenyegetésekre, taktikákra és technikákra egy olyan hibrid informatikai környezethez, amely a helyszíni és a Microsoft felhőszolgáltatásait egyaránt használja.

Az Első védelmi réteg létrehozása az Azure Security Services használatával olyan Azure-biztonsági szolgáltatások példáját képezi le, amelyek az Azure Security Benchmark 3- verziójának megfelelően létrehozzák az első védelmi réteget az Azure-környezet védelméhez.

A Második védelmi réteg létrehozása a Microsoft Defender XDR Biztonsági szolgáltatásokkal egy példát mutat be az informatikai környezet elleni támadások sorozatára, valamint arra, hogyan adhat hozzá egy újabb védelmi réteget a Microsoft Defender XDR használatával.

Architektúra

Töltse le az architektúra Visio-fájlját.

©2021 A MITRE Corporation. Ezt a munkát a MITRE Corporation engedélyével reprodukálják és terjesztik.

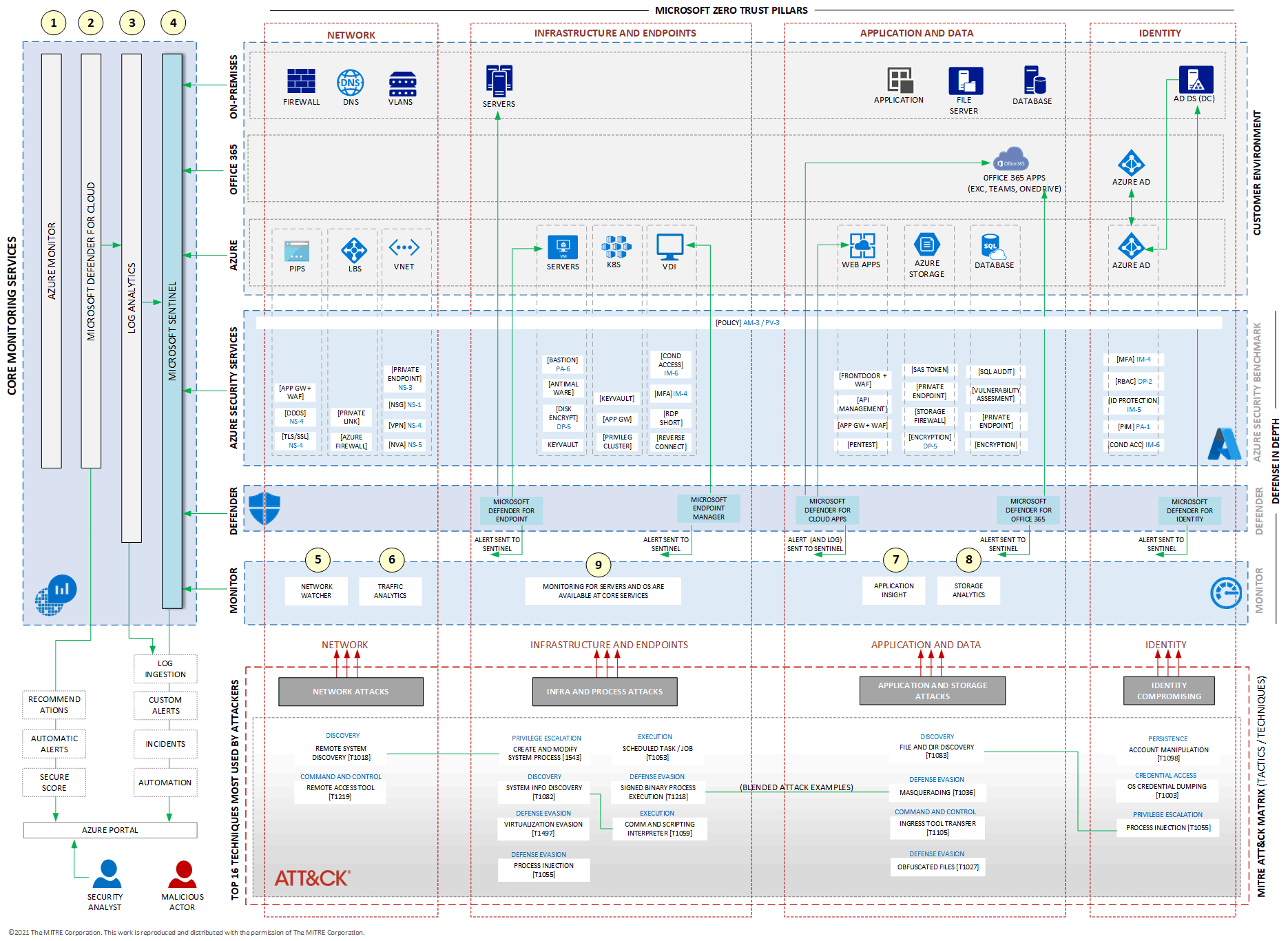

Ez az ábra egy teljes architektúra-hivatkozást mutat be. Példa egy informatikai környezetre, egy példa fenyegetéscsoportra, amelyek a taktikájuk szerint vannak leírva (kék színnel), és a technikák (a szövegmezőben) a MITRE ATT&CK mátrix szerint. A MITRE ATT&CK mátrixot az informatikai környezetet fenyegető térképes fenyegetések fedik le.

A diagram számos fontos szolgáltatást emel ki. Néhány, például az Azure Network Watcher és az Application Insights az adott szolgáltatásokból származó adatok rögzítésére összpontosít. Mások, például a Log Analytics (más néven Azure Monitor-naplók) és a Microsoft Sentinel alapvető szolgáltatásként szolgálnak, mivel számos szolgáltatásból gyűjthetnek, tárolhatnak és elemezhetnek adatokat, akár hálózatokkal, számításokkal vagy alkalmazásokkal kapcsolatosak.

A diagram középpontjában két biztonsági szolgáltatásréteg és egy adott Azure monitorozási szolgáltatásoknak dedikált réteg található, amelyek mindegyike az Azure Monitoron keresztül van integrálva (a diagram bal oldalán látható). Az integráció fő összetevője a Microsoft Sentinel.

Az ábrán a következő szolgáltatások láthatók a Core Monitoring Servicesben és a Monitor rétegben:

- Azure Monitor

- Naplóanalitika

- Microsoft Defender for Cloud

- Microsoft Sentinel

- Hálózatfigyelő

- Traffic Analytics (a Network Watcher része)

- Application Insights

- Tárolási elemzés

Munkafolyamat

Az Azure Monitor számos Azure monitorozási szolgáltatás ernyője. Többek között a naplókezelést, a metrikákat és az Application Insightst is tartalmazza. Emellett olyan irányítópultok gyűjteményét is biztosítja, amelyek készen állnak a riasztások használatára és kezelésére. További információkért tekintse meg az Azure Monitor áttekintését.

Felhőhöz készült Microsoft Defender javaslatokat tesz a virtuális gépekre (virtuális gépekre), a tárolásra, az alkalmazásokra és más erőforrásokra vonatkozóan, amelyek segítenek az informatikai környezetnek megfelelni a különböző szabályozási szabványoknak, például az ISO-nak és a PCI-nek. Ugyanakkor a Felhőhöz készült Defender a rendszerek biztonsági helyzetére vonatkozó pontszámot is kínál, amely segít nyomon követni a környezet biztonságát. Felhőhöz készült Defender automatikus riasztásokat is kínál, amelyek az általa gyűjtött és elemezett naplókon alapulnak. Felhőhöz készült Defender korábban Azure Security Center néven ismerték. További információ: Felhőhöz készült Microsoft Defender.

A Log Analytics az egyik legfontosabb szolgáltatás. Feladata az összes napló és riasztás tárolása, amely riasztások, elemzések és incidensek létrehozásához használatos. A Microsoft Sentinel a Log Analyticsen működik. A Log Analytics által betöltött adatok alapvetően automatikusan elérhetők a Microsoft Sentinel számára. A Log Analytics más néven Azure Monitor-naplók. További információ: A Log Analytics áttekintése az Azure Monitorban.

A Microsoft Sentinel úgy működik, mint a Log Analytics homlokzata. Bár a Log Analytics különböző forrásokból származó naplókat és riasztásokat tárol, a Microsoft Sentinel api-kat kínál, amelyek segítenek a különböző forrásokból származó naplók betöltésében. Ezek a források közé tartoznak a helyszíni virtuális gépek, az Azure-beli virtuális gépek, a Microsoft Defender XDR riasztásai és más szolgáltatások. A Microsoft Sentinel korrelálja a naplókat, hogy betekintést nyújtson az informatikai környezetben történtekbe, elkerülve a téves pozitívumokat. A Microsoft Sentinel a Microsoft felhőszolgáltatások biztonságának és monitorozásának központi eleme. További információ a Microsoft Sentinelről: Mi a Microsoft Sentinel?.

A lista előző szolgáltatásai olyan alapvető szolgáltatások, amelyek az Azure-ban, az Office 365-ben és a helyszíni környezetekben működnek. A következő szolgáltatások adott erőforrásokra összpontosítanak:

A Network Watcher eszközöket biztosít a metrikák monitorozásához, diagnosztizálásához, megtekintéséhez, valamint az Azure-beli virtuális hálózatokban lévő erőforrások naplóinak engedélyezéséhez vagy letiltásához. További információ: Mi az Az Azure Network Watcher?

A Traffic Analytics a Network Watcher része, és a hálózati biztonsági csoportok (NSG-k) naplóinak tetején működik. A Traffic Analytics számos irányítópultot kínál, amelyek képesek metrikák összesítésére a kimenő és bejövő kapcsolatokból az Azure Virtual Networkben. További információ: Traffic Analytics.

Az Application Insights az alkalmazásokra összpontosít, és bővíthető teljesítménykezelést és monitorozást biztosít az élő webalkalmazások számára, beleértve a különböző platformok, például a .NET, a Node.js, a Java és a Python támogatását is. Az Application Insights az Azure Monitor egyik funkciója. További információkért tekintse meg az Application Insights áttekintését.

Az Azure Storage Analytics naplózást végez, és metrikákat biztosít egy tárfiókhoz. Az adatokkal nyomon követheti a kéréseket, elemezheti a használati trendeket, és diagnosztizálhatja a tárfiókkal kapcsolatos problémákat. További információ: Az Azure Storage-elemzés használata naplók és metrikák adatainak gyűjtéséhez.

Mivel ez az architektúra-referencia a Microsoft Teljes felügyelet alapul, az infrastruktúra és végpont alatti szolgáltatások és összetevők nem rendelkeznek meghatározott figyelési szolgáltatásokkal. Az Azure Monitor naplói és Felhőhöz készült Defender a fő szolgáltatások, amelyek virtuális gépekről és más számítási szolgáltatásokból származó naplókat gyűjtenek, tárolnak és elemeznek.

Az architektúra központi összetevője a Microsoft Sentinel. Összesíti az Azure biztonsági szolgáltatásai, a Microsoft Defender XDR és az Azure Monitor által létrehozott összes naplót és riasztást. A Microsoft Sentinel implementálása és a cikkben ismertetett forrásokból származó naplók és riasztások fogadása után le kell képeznie a lekérdezéseket ezekre a naplókra, hogy megállapításokat gyűjthessen, és észlelhesse a biztonsági rések (IOC- k) jelzéseit. Amikor a Microsoft Sentinel rögzíti ezeket az információkat, manuálisan is megvizsgálhatja, vagy automatikus válaszokat aktiválhat, amelyeket konfigurálva az incidensek enyhítésére vagy megoldására konfigurál. Az automatizált műveletek közé tartozhat egy felhasználó letiltása a Microsoft Entra-azonosítóban, vagy ip-cím blokkolása a tűzfal használatával.

A Microsoft Sentinelről további információt a Microsoft Sentinel dokumentációjában talál.

A biztonsági és monitorozási szolgáltatások elérése

Az alábbi lista az ebben a cikkben bemutatott szolgáltatások eléréséről nyújt tájékoztatást:

Azure biztonsági szolgáltatások. A cikksorozat ábráiban említett összes Azure biztonsági szolgáltatást az Azure Portal használatával érheti el. A portálon a keresési függvény használatával keresse meg a keresett szolgáltatásokat, és érje el őket.

Azure Monitor. Az Azure Monitor minden Azure-előfizetésben elérhető. Az Azure Portalon a monitor kereséséből érheti el.

Felhőhöz készült Defender. Felhőhöz készült Defender mindenki számára elérhető, aki hozzáfér a Azure Portal. A portálon keresse meg a Felhőhöz készült Defender.

Log Analytics. A Log Analytics eléréséhez először létre kell hoznia a szolgáltatást a portálon, mert alapértelmezés szerint nem létezik. Az Azure Portalon keresse meg a Log Analytics-munkaterületet, majd válassza a Létrehozás lehetőséget. A létrehozás után hozzáférhet a szolgáltatáshoz.

Microsoft Sentinel. Mivel a Microsoft Sentinel a Log Analyticsen működik, először létre kell hoznia egy Log Analytics-munkaterületet. Ezután keresse meg a sentinelt az Azure Portalon. Ezután hozza létre a szolgáltatást a Microsoft Sentinel mögött használni kívánt munkaterület kiválasztásával.

Microsoft Defender végponthoz. A Defender for Endpoint a Microsoft Defender XDR része. A szolgáltatás elérése a következőn keresztül https://security.microsoft.com: . Ez egy változás az előző URL-címhez képest.

securitycenter.windows.comFelhőhöz készült Microsoft Defender Alkalmazások. Felhőhöz készült Defender Alkalmazások a Microsoft 365 része. A szolgáltatás elérése a következőn keresztül https://portal.cloudappsecurity.com: .

Office 365-höz készült Microsoft Defender. Office 365-höz készült Defender a Microsoft 365 része. A szolgáltatás elérése ugyanazon a portálon keresztül https://security.microsoft.com, amelyet a Defender for Endpoint szolgáltatáshoz használnak. (Ez egy változás az előző URL-címhez képest.

protection.office.com)Microsoft Defender for Identity. A Defender for Identity a Microsoft 365 része. A szolgáltatáshoz a következőn keresztül https://portal.atp.azure.comférhet hozzá. Bár ez egy felhőalapú szolgáltatás, a Defender for Identity a helyszíni rendszerek identitásának védelméért is felelős.

Microsoft Endpoint Manager. Az Endpoint Manager az Intune, a Configuration Manager és más szolgáltatások új neve. A segítségével érheti el https://endpoint.microsoft.com. A Microsoft Defender XDR által biztosított szolgáltatások eléréséről és az egyes portálok kapcsolatáról további információt a Második védelmi réteg létrehozása a Microsoft Defender XDR Security szolgáltatásokkal című témakörben talál.

Azure Network Watcher. Az Azure Network Watcher eléréséhez keressen figyelőt az Azure Portalon.

Traffic Analytics. A Traffic Analytics a Network Watcher része. A Network Watcher bal oldalán található menüből érhető el. Ez egy hatékony hálózati monitor, amely az egyes hálózati adaptereken és alhálózatokon implementált NSG-k alapján működik. A Network Watchernek szüksége van az NSG-ktől származó információk gyűjtésére. Az információk gyűjtésére vonatkozó utasításokért tekintse meg az oktatóanyagot: Hálózati forgalom naplózása egy virtuális gépről az Azure Portal használatával.

Application Insights. Az Application Insights az Azure Monitor része. Először azonban létre kell hoznia ahhoz az alkalmazáshoz, amelyet figyelni szeretne. Az Azure-ra épülő egyes alkalmazások, például a Web Apps esetében közvetlenül a Web Apps kiépítéséből hozhat létre Application Insightst. A hozzáféréshez keresse meg a monitort az Azure Portalon. A Monitorozás lapon válassza az Alkalmazások lehetőséget a bal oldali menüben.

Storage Analytics. Az Azure Storage különböző tárolási típusokat kínál ugyanazon tárfiók-technológia alatt. A tárfiókok tetején blobokat, fájlokat, táblákat és üzenetsorokat találhat. A Storage Analytics a tárolási szolgáltatásokhoz használható metrikák széles skáláját kínálja. Nyissa meg a Storage Analytics szolgáltatást a Storage-fiókjából az Azure Portalon, majd válassza a diagnosztikai beállításokat a bal oldali menüben. Válasszon ki egy log analytics-munkaterületet az információk elküldéséhez. Ezután elérheti az irányítópultot az Insightsból. A figyelt tárfiókban lévő összes elem megjelenik a menüben.

Összetevők

A cikkben szereplő példaarchitektúra a következő Azure-összetevőket használja:

A Microsoft Entra ID egy felhőalapú identitás- és hozzáférés-kezelési szolgáltatás. A Microsoft Entra ID segítségével a felhasználók hozzáférhetnek külső erőforrásokhoz, például a Microsoft 365-höz, az Azure Portalhoz és több ezer más SaaS-alkalmazáshoz. Emellett segít a belső erőforrások, például a vállalati intranetes hálózaton lévő alkalmazások elérésében.

Az Azure Virtual Network az Azure-beli magánhálózat alapvető építőeleme. A virtuális hálózat számos Azure-erőforrástípus számára teszi lehetővé az egymással, az internettel és a helyszíni hálózatokkal való biztonságos kommunikációt. A Virtuális hálózat olyan virtuális hálózatot biztosít, amely az Azure infrastruktúrájának előnyeit biztosítja, például a skálázást, a rendelkezésre állást és az elkülönítést.

Az Azure Load Balancer egy nagy teljesítményű, alacsony késésű 4. rétegbeli terheléselosztási szolgáltatás (bejövő és kimenő) az összes UDP- és TCP-protokollhoz. Másodpercenként több millió kérés kezelésére készült, miközben biztosítja, hogy a megoldás magas rendelkezésre állású legyen. Az Azure Load Balancer zónaredundáns, így magas rendelkezésre állást biztosít a rendelkezésre állási zónák között.

A virtuális gépek az Azure által kínált, igény szerinti, méretezhető számítási erőforrások egyikét képezik. Egy Azure-beli virtuális gép (VM) lehetővé teszi a virtualizálás rugalmasságát anélkül, hogy meg kellene vásárolnia és fenntartania az azt futtató fizikai hardvert.

Az Azure Kubernetes service (AKS) egy teljes körűen felügyelt Kubernetes-szolgáltatás a tárolóalapú alkalmazások üzembe helyezéséhez és kezeléséhez. Az AKS kiszolgáló nélküli Kubernetes-t, folyamatos integrációt/folyamatos teljesítést (CI/CD) és nagyvállalati szintű biztonságot és irányítást biztosít.

Az Azure Virtual Desktop egy asztali és alkalmazásvirtualizálási szolgáltatás, amely a felhőben fut, hogy asztalokat biztosítson a távoli felhasználók számára.

A Web Apps egy HTTP-alapú szolgáltatás webalkalmazások, REST API-k és mobil háttérrendszerek üzemeltetésére. A kedvenc nyelven fejleszthet, és az alkalmazások windowsos és Linux-alapú környezetekben is könnyedén futnak és méretezhetők.

Az Azure Storage magas rendelkezésre állású, nagymértékben méretezhető, tartós és biztonságos tároló a felhőben található különböző adatobjektumokhoz, beleértve az objektumokat, blobokat, fájlokat, lemezeket, üzenetsorokat és táblatárolókat. Az Azure Storage-fiókba írt összes adatot a szolgáltatás titkosítja. Az Azure Storage használatával részletesen szabályozhatja, hogy ki férhet hozzá az adatokhoz.

Az Azure SQL Database egy teljes mértékben felügyelt PaaS-adatbázismotor, amely kezeli az adatbázis-kezelési funkciók többségét, például a frissítést, a javítást, a biztonsági mentéseket és a monitorozást. Felhasználói beavatkozás nélkül biztosítja ezeket a függvényeket. Az SQL Database számos beépített biztonsági és megfelelőségi funkciót biztosít, amelyek segítenek az alkalmazásnak megfelelni a biztonsági és megfelelőségi követelményeknek.

Megoldás részletei

Az Azure monitorozási megoldásai elsőre zavarónak tűnhetnek, mivel az Azure több monitorozási szolgáltatást is kínál. Az ebben a sorozatban ismertetett biztonsági és monitorozási stratégiában azonban minden Azure monitorozási szolgáltatás fontos. A sorozatban szereplő cikkek ismertetik a különböző szolgáltatásokat, és azt, hogyan tervezheti meg az informatikai környezet hatékony biztonságát.

- Az informatikai környezet fenyegetéseinek leképezése

- Az első védelmi réteg létrehozása az Azure Security-szolgáltatásokkal

- A második védelmi réteg létrehozása a Microsoft Defender XDR Biztonsági szolgáltatásokkal

Lehetséges használati esetek

Ez a referenciaarchitektúra átfogó képet nyújt a Microsoft Cloud biztonsági szolgáltatásairól, és bemutatja, hogyan integrálhatók az optimális biztonsági helyzet elérése érdekében.

Bár nem kell minden megjelenített biztonsági szolgáltatást implementálnia, ez a példa és az architektúradiagramon látható fenyegetéstérkép segíthet saját fenyegetéstérkép létrehozásában és a biztonsági stratégia megtervezésében. Válassza ki az igényeinek leginkább megfelelő Azure biztonsági szolgáltatásokat és Microsoft Defender XDR-szolgáltatásokat.

Költségoptimalizálás

Az ebben a cikksorozatban bemutatott Azure-szolgáltatások díjszabását különböző módokon számítjuk ki. Egyes szolgáltatások ingyenesek, némelyik használatért díjköteles, mások pedig licencelésen alapuló díjjal rendelkeznek. Az Azure-beli biztonsági szolgáltatások díjszabásának becslésére a legjobb módszer a Díjszabás kalkulátor használata. A kalkulátorban keressen egy olyan szolgáltatást, amely érdekli, majd válassza ki, hogy lekérje az összes változót, amely meghatározza a szolgáltatás árát.

A Microsoft Defender XDR biztonsági szolgáltatásai licencekkel működnek. A licencelési követelményekkel kapcsolatos információkért lásd a Microsoft Defender XDR előfeltételeit.

Közreműködők

Ezt a cikket a Microsoft tartja karban. Eredetileg a következő közreműködők írták.

Fő szerző:

- Rudnei Oliveira | Vezető Azure biztonsági mérnök

Egyéb közreműködők:

- Gary Moore | Programozó/író

- Andrew Nathan | Vezető ügyfélmérnöki vezető

Következő lépések

- Védelem a fenyegetések ellen a Microsoft 365-ben

- Kibertámadások észlelése és megválaszolás a Microsoft Defender XDR használatával

- A Microsoft Defender XDR használatának első lépései

- Biztonság kezelése a Microsoft 365-ben

- Védelem a rosszindulatú fenyegetések ellen a Office 365-höz készült Microsoft Defender

- Helyszíni identitások védelme Felhőhöz készült Microsoft Defender identitáshoz

Kapcsolódó erőforrások

A referenciaarchitektúra további részleteiért tekintse meg a sorozat többi cikkét:

- 1. rész: Az informatikai környezet fenyegetéseinek leképezése

- 2. rész: Az első védelmi réteg létrehozása az Azure Security Services

- 3. rész: A második védelmi réteg létrehozása a Microsoft Defender XDR Biztonsági szolgáltatásokkal

Az Azure Architecture Center kapcsolódó architektúráiról az alábbi cikkben olvashat: