Megoldási ötletek

Ez a cikk egy megoldási ötletet ismertet. A felhőmérnök ezen útmutató segítségével megjelenítheti az architektúra tipikus implementációjának fő összetevőit. Ez a cikk kiindulási pontként szolgál egy jól megtervezett megoldás megtervezéséhez, amely megfelel a számítási feladat egyedi követelményeinek.

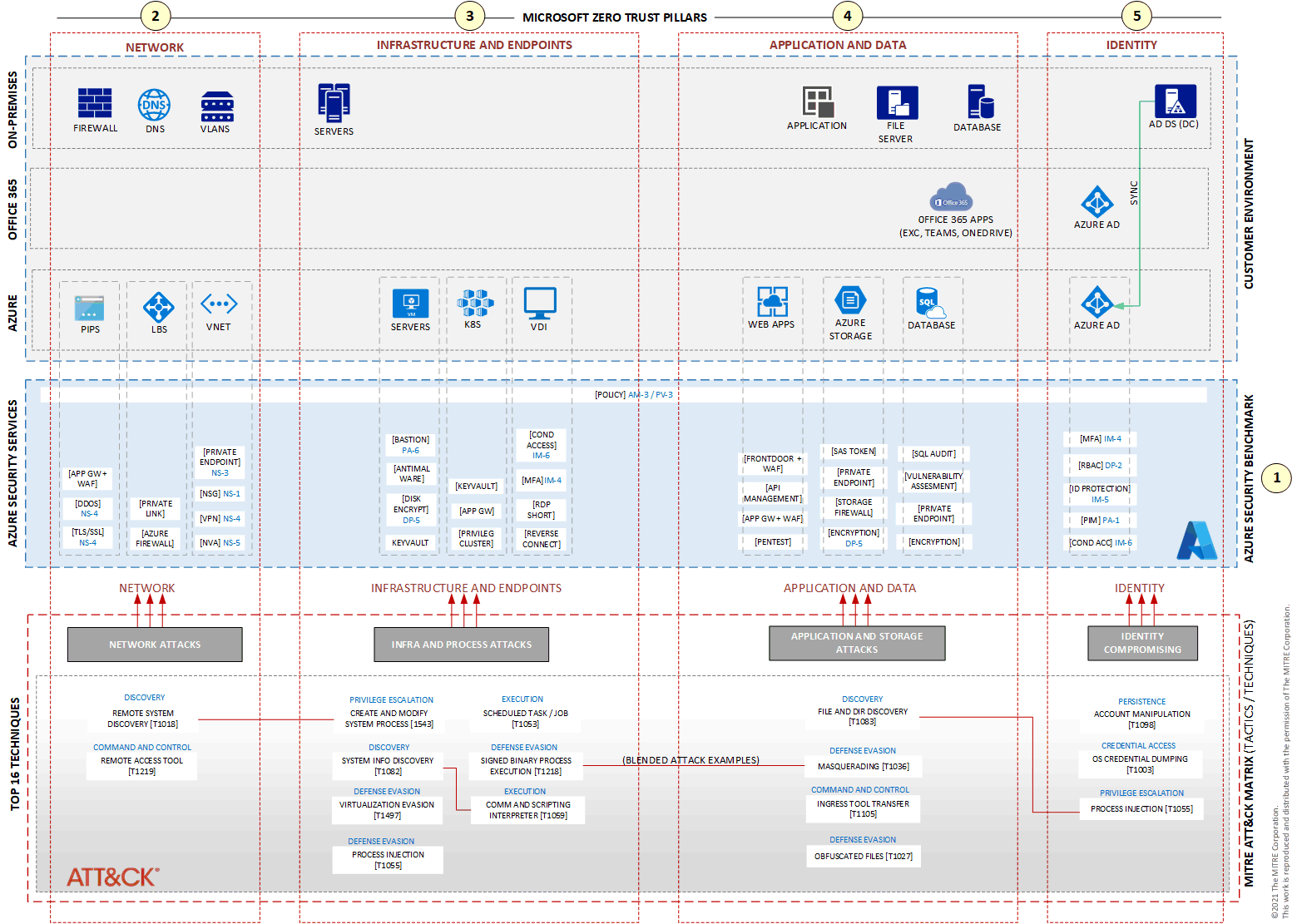

Létrehozhat egy teljes informatikai infrastruktúrát a szervezet futtatásához különböző Azure-szolgáltatások használatával. Az Azure biztonsági szolgáltatásokat is kínál az infrastruktúra védelméhez. Az Azure biztonsági szolgáltatásaival javíthatja az informatikai környezet biztonsági állapotát. A biztonsági rések mérséklésére és a biztonsági rések elkerülésére a Microsoft javaslatait követő, jól kikövetkeztető megoldás implementálásával kerülheti el.

Egyes biztonsági szolgáltatások díjkötelesek, míg másoknak nincsenek további költségeik. Az ingyenes szolgáltatások közé tartoznak a hálózati biztonsági csoportok (NSG-k), a tárolótitkosítás, a TLS/SSL, a közös hozzáférésű jogosultságkód-jogkivonatok és sok más. Ez a cikk az ilyen szolgáltatásokat ismerteti.

Ez a cikk az ötből álló sorozat harmadik része. A sorozat előző két cikkét, köztük a fenyegetések informatikai környezetekkel való leképezésének ismertetését és áttekintését a következő cikkekben tekintheti át:

- Biztonsági összetevők integrálása az Azure Monitorozás használatával

- Az informatikai környezet fenyegetéseinek leképezése

Lehetséges használati esetek

Ez a cikk az azure-beli biztonsági szolgáltatásokat mutatja be az egyes Azure-szolgáltatásoknak megfelelően. Ily módon egy adott, az erőforrással szembeni fenyegetésre – virtuális gépre (VM), operációs rendszerre, Azure-hálózatra, alkalmazásra – vagy olyan támadásra is gondolhat, amely veszélyeztetheti a felhasználókat és a jelszavakat. Ezután a cikkben található diagram segítségével megtudhatja, hogy mely Azure biztonsági szolgáltatásokat kell használnia az erőforrások és a felhasználói identitások védelméhez az ilyen típusú fenyegetésekkel szemben.

Architektúra

Töltse le az architektúra Visio-fájlját.

©2021 A MITRE Corporation. Ezt a munkát a MITRE Corporation engedélyével reprodukálják és terjesztik.

A diagram Azure biztonsági rétege az Azure Security Benchmark (ASB) 3-as verzióján alapul, amely az Azure-szabályzatokkal implementált biztonsági szabályok készlete. Az ASB a CIS Center for Internet Security és a National Institute of Standards and Technology szabályainak kombinációján alapul. Az ASB-vel kapcsolatos további információkért lásd az Azure Security Benchmark 3-as verziójának áttekintését.

A diagram nem tartalmazza az összes elérhető Azure biztonsági szolgáltatást, de a szervezetek által leggyakrabban használt biztonsági szolgáltatásokat jeleníti meg. Az architekturális diagramon azonosított összes biztonsági szolgáltatás bármilyen kombinációban együttműködhet az informatikai környezet és a szervezet biztonsági követelményei alapján.

Munkafolyamat

Ez a szakasz a diagramban megjelenő összetevőket és szolgáltatásokat ismerteti. Ezek közül sok a rövidített címkék mellett ASB-vezérlőkódokkal is fel van címkézve. A vezérlőkódok a Vezérlők listában felsorolt vezérlőtartományoknak felelnek meg.

AZURE BIZTONSÁGI BENCHMARK

Az egyes biztonsági vezérlők egy vagy több konkrét Azure biztonsági szolgáltatásra vonatkoznak. A cikkben szereplő architektúrahivatkozás néhányat és a vezérlőszámokat az ASB dokumentációja szerint mutatja be. A vezérlők a következők:

- Hálózati biztonság

- Identitáskezelés

- Emelt szintű hozzáférés

- Adatvédelem

- Eszközkezelés

- Naplózás és fenyegetésészlelés

- Incidenskezelés

- Állapot- és biztonságirés-kezelés

- Végpontbiztonság

- Biztonsági mentés és helyreállítás

- DevOps-biztonság

- Szabályozás és stratégia

A biztonsági vezérlőkkel kapcsolatos további információkért tekintse meg az Azure Security Benchmark (v3) áttekintését.

HÁLÓZAT

Az alábbi táblázat a diagram hálózati szolgáltatásait ismerteti.

Címke Leírás Dokumentáció NSG Egy ingyenes szolgáltatás, amelyet egy hálózati adapterhez vagy alhálózathoz csatol. Az NSG lehetővé teszi a TCP- vagy UDP-protokoll forgalmának szűrését IP-címtartományok és portok használatával a bejövő és kimenő kapcsolatokhoz. Hálózati biztonsági csoportok VPN Egy virtuális magánhálózati (VPN-) átjáró, amely IPSEC (IKE v1/v2) védelemmel ellátott alagutat biztosít. VPN Gateway AZURE FIREWALL Egy szolgáltatásként nyújtott platform (PaaS), amely védelmet nyújt a 4. rétegben, és egy teljes virtuális hálózathoz van csatlakoztatva. Mi az Az Azure Firewall? APP GW + WAF Azure-alkalmazás átjáró webalkalmazási tűzfallal (WAF). Az Application Gateway egy terheléselosztó a webes forgalomhoz, amely a 7. rétegben működik, és WAF-et ad hozzá a HTTP-t és HTTPS-t használó alkalmazások védelméhez. Mi Azure-alkalmazás átjáró? NVA Hálózati virtuális berendezés (NVA), egy virtuális biztonsági szolgáltatás a piactérről, amely az Azure-beli virtuális gépeken van üzembe helyezve. Hálózati virtuális berendezések DDOS A virtuális hálózaton implementált DDoS-védelem segít a DDoS-támadások különböző típusainak enyhítésében. Az Azure DDoS Network Protection áttekintése TLS/SSL A TLS/SSL átvitel közben titkosítást biztosít a legtöbb olyan Azure-szolgáltatáshoz, amely információt cserél, például az Azure Storage-hoz és a Web Appshez. Teljes körű TLS konfigurálása az Application Gateway és a PowerShell használatával PRIVÁT HIVATKOZÁS Olyan szolgáltatás, amely lehetővé teszi, hogy magánhálózatot hozzon létre egy olyan Azure-szolgáltatáshoz, amely kezdetben az interneten érhető el. Mi az az Azure privát kapcsolat? PRIVÁT VÉGPONT Létrehoz egy hálózati adaptert, és csatolja az Azure-szolgáltatáshoz. A privát végpont a Private Link része. Ez a konfiguráció lehetővé teszi, hogy a szolgáltatás egy privát végpont használatával a virtuális hálózat része legyen. Mi az a privát végpont? INFRASTRUKTÚRA ÉS VÉGPONTOK

Az alábbi táblázat a diagramon látható infrastruktúra- és végpontszolgáltatásokat ismerteti.

Címke Leírás Dokumentáció BÁSTYA A Bastion ugrókiszolgáló-funkciókat biztosít. Ezzel a szolgáltatással távoli asztali protokollon (RDP) vagy SSH-n keresztül érheti el a virtuális gépeket anélkül, hogy a virtuális gépeket az interneten keresztül tárja fel. Mi az az Azure Bastion? KÁRTEVŐIRTÓ A Microsoft Defender kártevőirtó szolgáltatást nyújt, amely a Windows 10, a Windows 11, a Windows Server 2016 és a Windows Server 2019 része. Microsoft Defender víruskereső a Windowsban LEMEZTITKOSÍTÁS A lemeztitkosítás lehetővé teszi egy virtuális gép lemezének titkosítását. Azure Disk Encryption Windows rendszerű virtuális gépekhez KEYVAULT Key Vault, kulcsokat, titkos kulcsokat és tanúsítványokat tároló szolgáltatás a FIPS 140-2 2. vagy 3. szintű verziójával. Az Azure Key Vault alapfogalmai RDP SHORT Azure Virtual Desktop RDP Shortpath. Ez a funkció lehetővé teszi, hogy a távoli felhasználók privát hálózatról csatlakozzanak a Virtual Desktop szolgáltatáshoz. Azure Virtual Desktop közvetlen RDP-kapcsolat felügyelt hálózatokhoz FORDÍTOTT CSATLAKOZÁS Az Azure Virtual Desktop beépített biztonsági funkciója. A fordított kapcsolat garantálja, hogy a távoli felhasználók csak képpontos streameket kapnak, és nem érik el a gazdagép virtuális gépeit. Az Azure Virtual Desktop hálózati kapcsolatainak ismertetése ALKALMAZÁS ÉS ADATOK

Az alábbi táblázat a diagramon látható alkalmazás- és adatszolgáltatásokat ismerteti.

Címke Leírás Dokumentáció FRONTDOOR + WAF Tartalomkézbesítési hálózat (CDN). A Front Door több jelenléti pontot kombinál, hogy jobb kapcsolatot biztosítson a szolgáltatáshoz hozzáférő felhasználók számára, és hozzáadja a WAF-et. Mi az az Azure Front Door? API MANAGEMENT Olyan szolgáltatás, amely biztonságot nyújt az API-hívásokhoz, és kezeli az API-kat a különböző környezetekben. Az API Management ismertetése PENTEST Ajánlott eljárások egy behatolási teszt végrehajtásához a környezetben, beleértve az Azure-erőforrásokat is. Behatolás tesztelése STORAGE SAS TOKEN Megosztott hozzáférési jogkivonat, amely lehetővé teszi mások számára az Azure Storage-fiók elérését. Korlátozott hozzáférés engedélyezése az Azure Storage-erőforrásokhoz közös hozzáférésű jogosultságkódokkal PRIVÁT VÉGPONT Hozzon létre egy hálózati adaptert, és csatolja a tárfiókhoz, hogy konfigurálja egy privát hálózaton belül az Azure-ban. Privát végpontok használata Azure Storage-hoz STORAGE FIREWALL Tűzfal, amely lehetővé teszi a tárfiók elérésére képes IP-címek tartományának beállítását. Azure Storage-tűzfalak és virtuális hálózatok konfigurálása TITKOSÍTÁS

(Azure Storage)Védi a tárfiókot inaktív titkosítással. Inaktív adatok Azure Storage-titkosítása SQL-NAPLÓZÁS Nyomon követi az adatbázis-eseményeket, és egy naplóba írja őket az Azure Storage-fiókjában. Naplózás az Azure SQL Database-hez és az Azure Synapse Analyticshez SEBEZHETŐSÉGI FELMÉRÉS Szolgáltatás, amely segít felderíteni, nyomon követni és orvosolni a lehetséges adatbázis-biztonsági réseket. Az SQL sebezhetőségi felmérése segít azonosítani az adatbázis biztonsági réseit TITKOSÍTÁS

(Azure SQL)A transzparens adattitkosítás (TDE) segít megvédeni az Azure SQL Database-szolgáltatásokat az inaktív adatok titkosításával. Transzparens adattitkosítás az SQL Database-hez, az SQL Managed Instance-hez és az Azure Synapse Analyticshez AZONOSSÁG

Az alábbi táblázat a diagramon látható identitásszolgáltatásokat ismerteti.

Címke Leírás Dokumentáció RBAC Az Azure szerepköralapú hozzáférés-vezérlése (Azure RBAC) a felhasználók Microsoft Entra-hitelesítő adatain alapuló részletes engedélyekkel segít az Azure-szolgáltatásokhoz való hozzáférés kezelésében. Mi az az Azure szerepköralapú hozzáférés-vezérlés (Azure RBAC)? MFA A többtényezős hitelesítés további hitelesítési típusokat kínál a felhasználóneveken és jelszavakon kívül. Hogyan működik: Microsoft Entra többtényezős hitelesítés AZONOSÍTÓVÉDELEM Az Identity Protection, a Microsoft Entra ID biztonsági szolgáltatása naponta több trillió jelet elemez a felhasználók azonosítása és a fenyegetések elleni védelme érdekében. Mi az az Identity Protection? PIM Privileged Identity Management (PIM), a Microsoft Entra ID biztonsági szolgáltatása. Segítségével ideiglenesen szuperfelhasználói jogosultságokat biztosíthat a Microsoft Entra-azonosítóhoz (például globális rendszergazdai) és Azure-előfizetésekhez (például tulajdonoshoz vagy közreműködőhöz). Mi a Microsoft Entra Privileged Identity Management? COND ACC A feltételes hozzáférés egy intelligens biztonsági szolgáltatás, amely különböző feltételekhez meghatározott szabályzatokat használ a felhasználók letiltásához vagy hozzáférésének biztosításához. Mit jelent a feltételes hozzáférés?

Összetevők

A cikkben szereplő példaarchitektúra a következő Azure-összetevőket használja:

A Microsoft Entra ID egy felhőalapú identitás- és hozzáférés-kezelési szolgáltatás. A Microsoft Entra ID segítségével a felhasználók hozzáférhetnek külső erőforrásokhoz, például a Microsoft 365-höz, az Azure Portalhoz és több ezer más SaaS-alkalmazáshoz. Emellett segít a belső erőforrások, például a vállalati intranetes hálózaton lévő alkalmazások elérésében.

Az Azure Virtual Network az Azure-beli magánhálózat alapvető építőeleme. A virtuális hálózat számos Azure-erőforrástípus számára teszi lehetővé az egymással, az internettel és a helyszíni hálózatokkal való biztonságos kommunikációt. A Virtuális hálózat olyan virtuális hálózatot biztosít, amely az Azure infrastruktúrájának előnyeit biztosítja, például a skálázást, a rendelkezésre állást és az elkülönítést.

Az Azure Load Balancer egy nagy teljesítményű, alacsony késésű 4. rétegbeli terheléselosztási szolgáltatás (bejövő és kimenő) az összes UDP- és TCP-protokollhoz. Másodpercenként több millió kérés kezelésére készült, miközben biztosítja, hogy a megoldás magas rendelkezésre állású legyen. Az Azure Load Balancer zónaredundáns, így magas rendelkezésre állást biztosít a rendelkezésre állási zónák között.

A virtuális gépek az Azure által kínált, igény szerinti, méretezhető számítási erőforrások egyikét képezik. Egy Azure-beli virtuális gép (VM) lehetővé teszi a virtualizálás rugalmasságát anélkül, hogy meg kellene vásárolnia és fenntartania az azt futtató fizikai hardvert.

Az Azure Kubernetes service (AKS) egy teljes körűen felügyelt Kubernetes-szolgáltatás a tárolóalapú alkalmazások üzembe helyezéséhez és kezeléséhez. Az AKS kiszolgáló nélküli Kubernetes-t, folyamatos integrációt/folyamatos teljesítést (CI/CD) és nagyvállalati szintű biztonságot és irányítást biztosít.

Az Azure Virtual Desktop egy asztali és alkalmazásvirtualizálási szolgáltatás, amely a felhőben fut, hogy asztalokat biztosítson a távoli felhasználók számára.

Az App Service Web Apps egy HTTP-alapú szolgáltatás webalkalmazások, REST API-k és mobil háttérrendszerek üzemeltetésére. A kedvenc nyelven fejleszthet, és az alkalmazások windowsos és Linux-alapú környezetekben is könnyedén futnak és méretezhetők.

Az Azure Storage magas rendelkezésre állású, nagymértékben méretezhető, tartós és biztonságos tároló a felhőben található különböző adatobjektumokhoz, beleértve az objektumokat, blobokat, fájlokat, lemezeket, üzenetsorokat és táblatárolókat. Az Azure Storage-fiókba írt összes adatot a szolgáltatás titkosítja. Az Azure Storage használatával részletesen szabályozhatja, hogy ki férhet hozzá az adatokhoz.

Az Azure SQL Database egy teljes mértékben felügyelt PaaS-adatbázismotor, amely kezeli az adatbázis-kezelési funkciók többségét, például a frissítést, a javítást, a biztonsági mentéseket és a monitorozást. Felhasználói beavatkozás nélkül biztosítja ezeket a függvényeket. Az SQL Database számos beépített biztonsági és megfelelőségi funkciót biztosít, amelyek segítenek az alkalmazásnak megfelelni a biztonsági és megfelelőségi követelményeknek.

Közreműködők

Ezt a cikket a Microsoft tartja karban. Eredetileg a következő közreműködők írták.

Fő szerző:

- Rudnei Oliveira | Vezető ügyfélmérnök

Egyéb közreműködők:

- Gary Moore | Programozó/író

- Andrew Nathan | Vezető ügyfélmérnöki vezető

Következő lépések

A Microsoft további dokumentációval rendelkezik, amelyek segíthetnek az informatikai környezet védelmében, és az alábbi cikkek különösen hasznosak lehetnek:

- Biztonság az Azure-hoz készült Microsoft felhőadaptálási keretrendszer. A felhőadaptálási keretrendszer a folyamatok, az ajánlott eljárások, a modellek és a tapasztalat tisztázásával nyújt biztonsági útmutatást a felhőbeli utazáshoz.

- Microsoft Azure Well-Architected Framework. Az Azure Well-Architected Framework olyan vezérelvek készlete, amelyekkel javíthatja a számítási feladatok minőségét. A keretrendszer öt pilléren alapul: megbízhatóság, biztonság, költségoptimalizálás, működési kiválóság és teljesítményhatékonyság.

- A Microsoft biztonsági ajánlott eljárásai. A Microsoft biztonsági ajánlott eljárásai (korábbi nevén Azure Security Compass vagy Microsoft Security Compass) olyan ajánlott eljárások gyűjteménye, amelyek egyértelmű, végrehajtható útmutatást nyújtanak a biztonsággal kapcsolatos döntésekhez.

- Microsoft Cybersecurity Reference Architectures (MCRA). Az MCRA a Microsoft biztonsági referenciaarchitektúráinak összeállítása.

Az alábbi forrásokban további információkat talál a cikkben említett szolgáltatásokról, technológiákról és terminológiákról:

- Mik azok a nyilvános, magán- és hibrid felhők?

- Az Azure Security Benchmark áttekintése (v3)

- Proaktív biztonság Teljes felügyelet

- Microsoft 365-előfizetés adatai

- Microsoft Defender XDR

Kapcsolódó erőforrások

A referenciaarchitektúra további részleteiért tekintse meg a sorozat többi cikkét:

- 1. rész: Biztonsági összetevők integrálása az Azure Monitorozás használatával

- 2. rész: Az informatikai környezet fenyegetéseinek leképezése

- 4. rész: A második védelmi réteg kiépítése a Microsoft Defender XDR Biztonsági szolgáltatásokkal

- 5. rész: Az Azure és a Microsoft Defender XDR biztonsági szolgáltatásainak integrációja