Megjegyzés

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhat bejelentkezni vagy módosítani a címtárat.

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhatja módosítani a címtárat.

Ez a cikk az Azure Functions üzemeltetési lehetőségei között elérhető hálózati funkciókat ismerteti. Az alábbi hálózati lehetőségek bemenő és kimenő hálózati funkciókként kategorizálhatók. A bejövő funkciók lehetővé teszik az alkalmazáshoz való hozzáférés korlátozását, míg a kimenő funkciók lehetővé teszik az alkalmazás virtuális hálózat által védett erőforrásokhoz való csatlakoztatását, valamint a kimenő forgalom irányításának szabályozását.

Az üzemeltetési modellek különböző szintű hálózati elkülönítéssel rendelkeznek. A megfelelő kiválasztásával megfelelhet a hálózatelkülönítési követelményeknek.

| Szolgáltatás | Rugalmas kihasználtságú csomag | Használati terv | Prémium csomag | Dedikált ase-terv/ | Container Apps1 |

|---|---|---|---|---|---|

| Bejövő IP-korlátozások | ✔ | ✔ | ✔ | ✔ | ✔ |

| Bejövő privát végpontok | ✔ | ✔ | ✔ | ||

| Virtuális hálózat integrációja | ✔ | ✔2 | ✔3 | ✔ | |

| Kimenő IP-korlátozások | ✔ | ✔ | ✔ | ✔ |

- További információ: Hálózatkezelés az Azure Container Apps-környezetben.

- A virtuális hálózati eseményindítók használatakor speciális szempontokat is figyelembe kell venni.

- Csak a dedikált/ASE-csomag támogatja az átjáróhoz szükséges virtuális hálózati integrációt.

Gyorskonfigurálási források

Az alábbi erőforrások segítségével gyorsan megismerkedhet az Azure Functions hálózatkezelési forgatókönyveivel. Ezekre az erőforrásokra a cikk végig hivatkozik.

- ARM-sablonok, Bicep-fájlok és Terraform-sablonok:

- Csak ARM-sablonok:

- Oktatóanyagok:

Bejövő hálózati funkciók

Az alábbi funkciókkal szűrheti a függvényalkalmazás bejövő kéréseit.

Bejövő hozzáférési korlátozások

Hozzáférési korlátozások használatával meghatározhatja az alkalmazáshoz engedélyezett vagy megtagadott IP-címek prioritási sorrendbe rendezett listáját. A lista tartalmazhat IPv4- és IPv6-címeket, illetve szolgáltatásvégpontokat használó virtuális hálózati alhálózatokat. Egy vagy több bejegyzés esetén a lista végén egy implicit „összes letiltása” bejegyzés is szerepel a lista végén. Az IP-korlátozások az összes függvény-üzemeltetési lehetőséggel működnek.

A hozzáférési korlátozások a Rugalmas használat csomagban, az Elastic Premiumban, a Használatban és az App Service-ben érhetők el.

Feljegyzés

Ha a hálózati korlátozások érvényben vannak, csak a virtuális hálózaton belülről telepítheti az üzembe helyezést, vagy ha a használt gép IP-címét a biztonságos címzettek listájára helyezi az Azure Portal eléréséhez. A függvényt azonban továbbra is kezelheti a portálon.

További információ: Azure-alkalmazás Szolgáltatás statikus hozzáférési korlátozásai.

Privát végpontok

Az Azure privát végpont egy hálózati adapter, amely privát és biztonságos módon csatlakoztatja Önt egy Azure privát kapcsolat által működtetett szolgáltatáshoz. A privát végpont a virtuális hálózat egyik magánhálózati IP-címét használja, így hatékonyan bekapcsolja a szolgáltatást a virtuális hálózatba.

A Privát végpontot használhatja a Rugalmas használat, Rugalmas prémium és Dedikált (App Service) csomagokban üzemeltetett függvényekhez.

Ha privát végpontokra szeretne hívásokat kezdeményezni, győződjön meg arról, hogy a DNS-keresések feloldódnak a privát végponton. Ezt a viselkedést az alábbi módok egyikével kényszerítheti ki:

- Integrálható az Azure DNS privát zónáival. Ha a virtuális hálózat nem rendelkezik egyéni DNS-kiszolgálóval, ez automatikusan megtörténik.

- Az alkalmazás által használt DNS-kiszolgáló privát végpontjának kezelése. A privát végpont kezeléséhez ismernie kell a végpont címét, és egy A rekord használatával hivatkoznia kell az elérni kívánt végpontra.

- Konfigurálja saját DNS-kiszolgálóját az Azure DNS privát zónáiba való továbbításhoz.

További információ: Privát végpontok használata a Web Appshez.

Ha más privát végpontkapcsolattal rendelkező szolgáltatásokat szeretne meghívni, például a tárterületet vagy a service busot, mindenképpen konfigurálja az alkalmazást a privát végpontokra irányuló kimenő hívások indítására. A privát végpontok függvényalkalmazáshoz tartozó tárfiókkal való használatával kapcsolatos további részletekért tekintse meg a tárfiók virtuális hálózatra való korlátozását.

Szolgáltatásvégpontok

A szolgáltatásvégpontok használatával számos Azure-szolgáltatást korlátozhat a kiválasztott virtuális hálózati alhálózatokra, hogy magasabb szintű biztonságot nyújtson. A regionális virtuális hálózati integráció lehetővé teszi, hogy a függvényalkalmazás elérje a szolgáltatásvégpontokkal védett Azure-szolgáltatásokat. Ez a konfiguráció minden olyan csomagban támogatott, amely támogatja a virtuális hálózatok integrációját. A biztonságos szolgáltatásvégpont eléréséhez kövesse az alábbi lépéseket:

- Konfigurálja a regionális virtuális hálózati integrációt a függvényalkalmazással egy adott alhálózathoz való csatlakozáshoz.

- Nyissa meg a célszolgáltatást, és konfigurálja a szolgáltatásvégpontokat az integrációs alhálózaton.

További információ: Virtuális hálózati szolgáltatásvégpontok.

Szolgáltatásvégpontok használata

Egy adott alhálózathoz való hozzáférés korlátozásához hozzon létre egy virtuális hálózat típusú korlátozási szabályt. Ezután kiválaszthatja azt az előfizetést, virtuális hálózatot és alhálózatot, amelyhez engedélyezni vagy megtagadni szeretné a hozzáférést.

Ha a szolgáltatásvégpontok még nincsenek engedélyezve a kijelölt alhálózaton Microsoft.Web , azok automatikusan engedélyezve lesznek, kivéve, ha bejelöli a Hiányzó Microsoft.Web szolgáltatásvégpontok figyelmen kívül hagyása jelölőnégyzetet. Az a forgatókönyv, amelyben lehet, hogy engedélyezni szeretné a szolgáltatásvégpontokat az alkalmazásban, de az alhálózatot nem, főként attól függ, hogy rendelkezik-e az alhálózaton való engedélyezéséhez szükséges engedélyekkel.

Ha másra van szüksége a szolgáltatásvégpontok alhálózaton való engedélyezéséhez, jelölje be a Hiányzó Microsoft.Web szolgáltatásvégpontok figyelmen kívül hagyása jelölőnégyzetet. Az alkalmazás szolgáltatásvégpontokhoz van konfigurálva, amelyeket később engedélyez az alhálózaton.

Szolgáltatásvégpontok használatával nem korlátozhatja az App Service-környezetben futó alkalmazásokhoz való hozzáférést. Ha az alkalmazás App Service-környezetben van, IP-hozzáférési szabályok alkalmazásával szabályozhatja a hozzáférését.

A szolgáltatásvégpontok beállításáról az Azure Functions privát helyhozzáférésének létrehozásáról olvashat.

Kimenő hálózati funkciók

Az ebben a szakaszban található funkciókkal kezelheti az alkalmazás által létrehozott kimenő kapcsolatokat.

Virtuális hálózat integrációja

Ez a szakasz azokat a funkciókat ismerteti, amelyeket a Functions támogat az alkalmazásból kimenő adatok szabályozásához.

A virtuális hálózati integráció hozzáférést biztosít a függvényalkalmazásnak a virtuális hálózat erőforrásaihoz. Az integrációt követően az alkalmazás átirányítja a kimenő forgalmat a virtuális hálózaton keresztül. Ez lehetővé teszi, hogy az alkalmazás privát végpontokhoz vagy erőforrásokhoz férhessen hozzá olyan szabályokkal, amelyek csak a kiválasztott alhálózatok forgalmát teszik lehetővé. Ha a cél egy, a virtuális hálózaton kívüli IP-cím, a forrás IP-címet továbbra is az alkalmazás tulajdonságai között felsorolt címek egyikéről küldi el a rendszer, hacsak nem konfigurált NAT-átjárót.

Az Azure Functions kétféle virtuális hálózati integrációt támogat:

- Regionális virtuális hálózati integráció a Rugalmas használat, az Elastic Premium, a Dedikált (App Service) és a Container Apps üzemeltetési csomagon futó alkalmazásokhoz (ajánlott)

- Átjáró által igényelt virtuális hálózati integráció a dedikált (App Service) üzemeltetési csomagban futó alkalmazásokhoz

A virtuális hálózatok integrációjának beállításáról további információt a virtuális hálózatok integrációjának engedélyezése című témakörben talál.

Regionális virtuális hálózat integrációja

A regionális virtuális hálózati integrációval az alkalmazás hozzáférhet a következőhöz:

- Erőforrások ugyanabban a virtuális hálózatban, mint az alkalmazás.

- Az alkalmazás virtuális hálózatához társviszonyban álló virtuális hálózatok erőforrásai integrálva vannak.

- Szolgáltatásvégponttal védett szolgáltatások.

- Azure ExpressRoute-kapcsolatok erőforrásai.

- Társviszonyban lévő kapcsolatok erőforrásai, amelyek az Azure ExpressRoute-kapcsolatokat is magukban foglalják.

- Privát végpontok

Regionális virtuális hálózati integráció használata esetén a következő Azure-hálózatkezelési funkciókat használhatja:

- Hálózati biztonsági csoportok (NSG-k):: Az integrációs alhálózatra helyezett NSG-vel blokkolhatja a kimenő forgalmat. A bejövő szabályok nem érvényesek, mert nem használhat virtuális hálózati integrációt az alkalmazáshoz való bejövő hozzáférés biztosítására.

- Útvonaltáblák (UDR-ek): Az útvonaltáblát az integrációs alhálózaton helyezheti el, hogy oda küldje a kimenő forgalmat, ahová szeretné.

Feljegyzés

Amikor az összes kimenő forgalmat a virtuális hálózatba irányítja, az integrációs alhálózatra alkalmazott NSG-k és UDR-ek vonatkoznak rá. A virtuális hálózat integrálásakor a függvényalkalmazás nyilvános IP-címekre irányuló kimenő forgalmát a rendszer továbbra is az alkalmazás tulajdonságai között felsorolt címekről küldi el, kivéve, ha olyan útvonalakat ad meg, amelyek máshová irányítják a forgalmat.

A regionális virtuális hálózati integráció nem tudja használni a 25-ös portot.

A Rugalmas felhasználás csomag szempontjai:

- Az alkalmazásnak és a virtuális hálózatoknak ugyanabban a régióban kellett lenniük.

- Az alábbi utasításokat

Microsoft.Appgyőződjön meg arról, hogy az Azure-erőforrás-szolgáltató engedélyezve van az előfizetéséhez. Erre az alhálózat delegálásához van szükség. - A Flex Consumption-csomagban való futtatáshoz szükséges alhálózat-delegálás a következő

Microsoft.App/environments: . Ez eltér az Elastic Premium és a Dedikált (App Service) csomagoktól, amelyek eltérő delegálási követelménysel rendelkeznek. - Legfeljebb 40 IP-címet tervezhet használni egy függvényalkalmazáshoz, még akkor is, ha az alkalmazás mérete meghaladja a 40-et. Ha például 15 Flex Consumption függvényalkalmazás van integrálva ugyanabban az alhálózatban, legfeljebb 15x40 = 600 IP-címet kell megterveznie. Ez a korlát változhat, és nincs kényszerítve.

- Az alhálózat már nem használható más célokra (például magán- vagy szolgáltatásvégpontokra, vagy más üzemeltetési tervre vagy szolgáltatásra delegálva ). Bár ugyanazt az alhálózatot több Rugalmas használatú alkalmazással is megoszthatja, a hálózati erőforrásokat ezek a függvényalkalmazások osztják meg, ami azt eredményezheti, hogy egy alkalmazás hatással van mások teljesítményére ugyanazon az alhálózaton.

- Nem oszthatja meg ugyanazt az alhálózatot egy Container Apps-környezet és egy Flex Consumption-alkalmazás között.

- A Flex Consumption csomag jelenleg nem támogatja az aláhúzásjeles (

_) karaktereket tartalmazó alhálózatokat.

Az Elastic Premium, a Dedikált (App Service) és a Container Apps csomagokkal kapcsolatos szempontok:

- A funkció az Elastic Premium és az App Service Premium V2 és a Premium V3 esetében érhető el. A Standardban is elérhető, de csak az újabb App Service-környezetekből. Ha régebbi üzemelő példányon dolgozik, csak prémium V2 App Service-csomagból használhatja a funkciót. Ha meg szeretné győződni arról, hogy használhatja a funkciót egy Standard App Service-csomagban, hozza létre az alkalmazást egy Prémium V3 App Service-csomagban. Ezek a tervek csak a legújabb üzemelő példányokon támogatottak. Leskálázhatja a skálázást, ha ezt követően szeretné.

- A funkciót nem használhatják az App Service-környezetben található izolált csomagalkalmazások.

- Az alkalmazásnak és a virtuális hálózatoknak ugyanabban a régióban kellett lenniük.

- A szolgáltatáshoz egy /28 vagy annál nagyobb, nem használt alhálózatra van szükség egy Azure Resource Manager-alapú virtuális hálózatban.

- Az integrációs alhálózatot csak egy App Service-csomag használhatja.

- App Service-csomagonként legfeljebb két regionális virtuális hálózati integrációval rendelkezhet. Ugyanazon App Service-csomagban több alkalmazás is használhatja ugyanazt az integrációs alhálózatot.

- Az alhálózat már nem használható más célokra (például magán- vagy szolgáltatásvégpontokra, vagy delegálható a Flex Consumption csomagra vagy bármely más szolgáltatásra). Bár ugyanazt az alhálózatot több alkalmazással is megoszthatja ugyanabban az App Service-csomagban, a hálózati erőforrások meg vannak osztva ezeken a függvényalkalmazásokon, ami azt eredményezheti, hogy egy alkalmazás hatással van mások teljesítményére ugyanazon az alhálózaton.

- Integrált alkalmazással nem törölhet virtuális hálózatot. A virtuális hálózat törlése előtt távolítsa el az integrációt.

- Egy alkalmazás vagy csomag előfizetését nem módosíthatja, amíg van olyan alkalmazás, amely regionális virtuális hálózati integrációt használ.

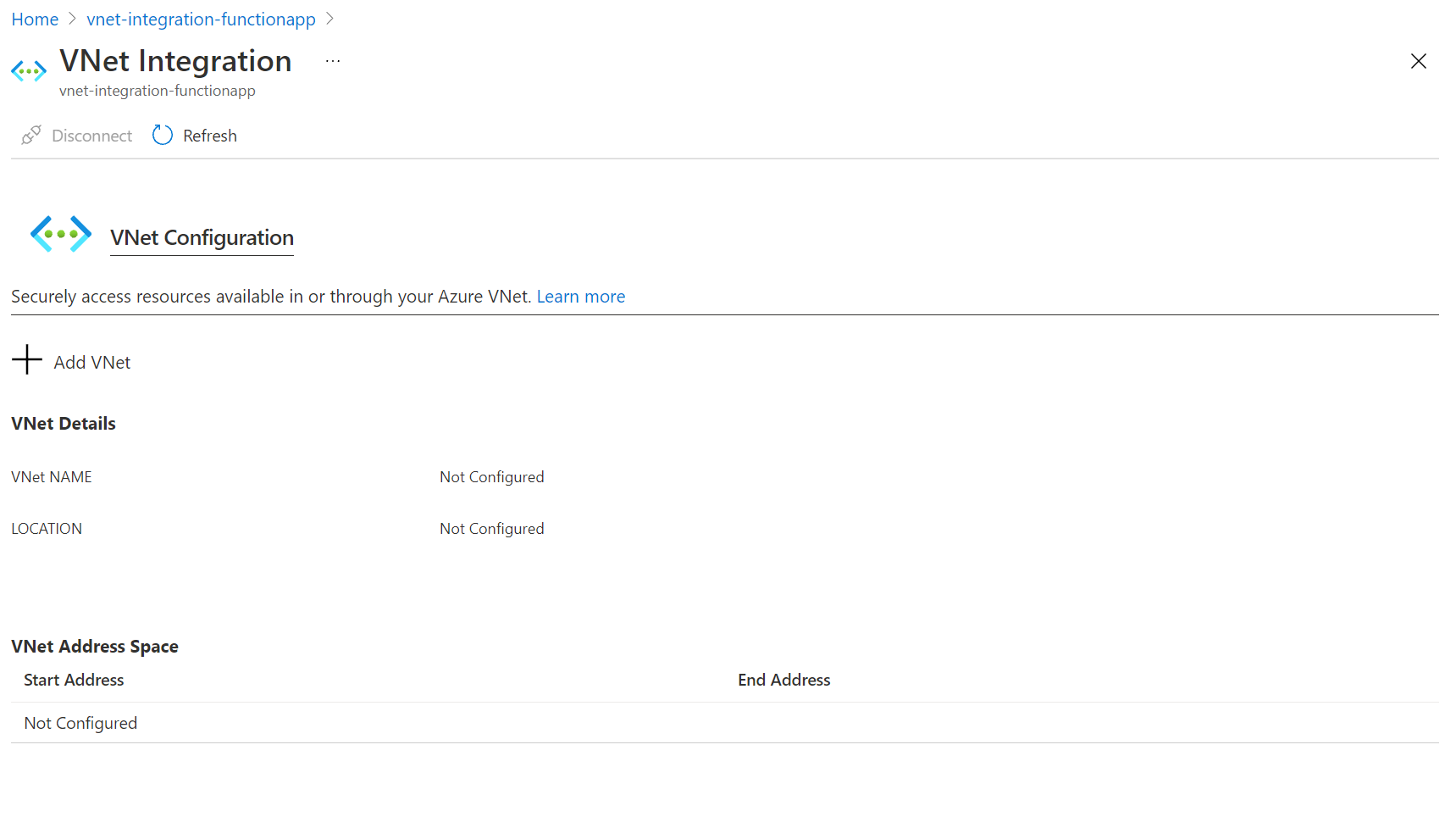

Virtuális hálózati integráció engedélyezése

Az Azure Portal függvényalkalmazásában válassza a Hálózatkezelés lehetőséget, majd a VNet-integráció területen kattintson ide a konfiguráláshoz.

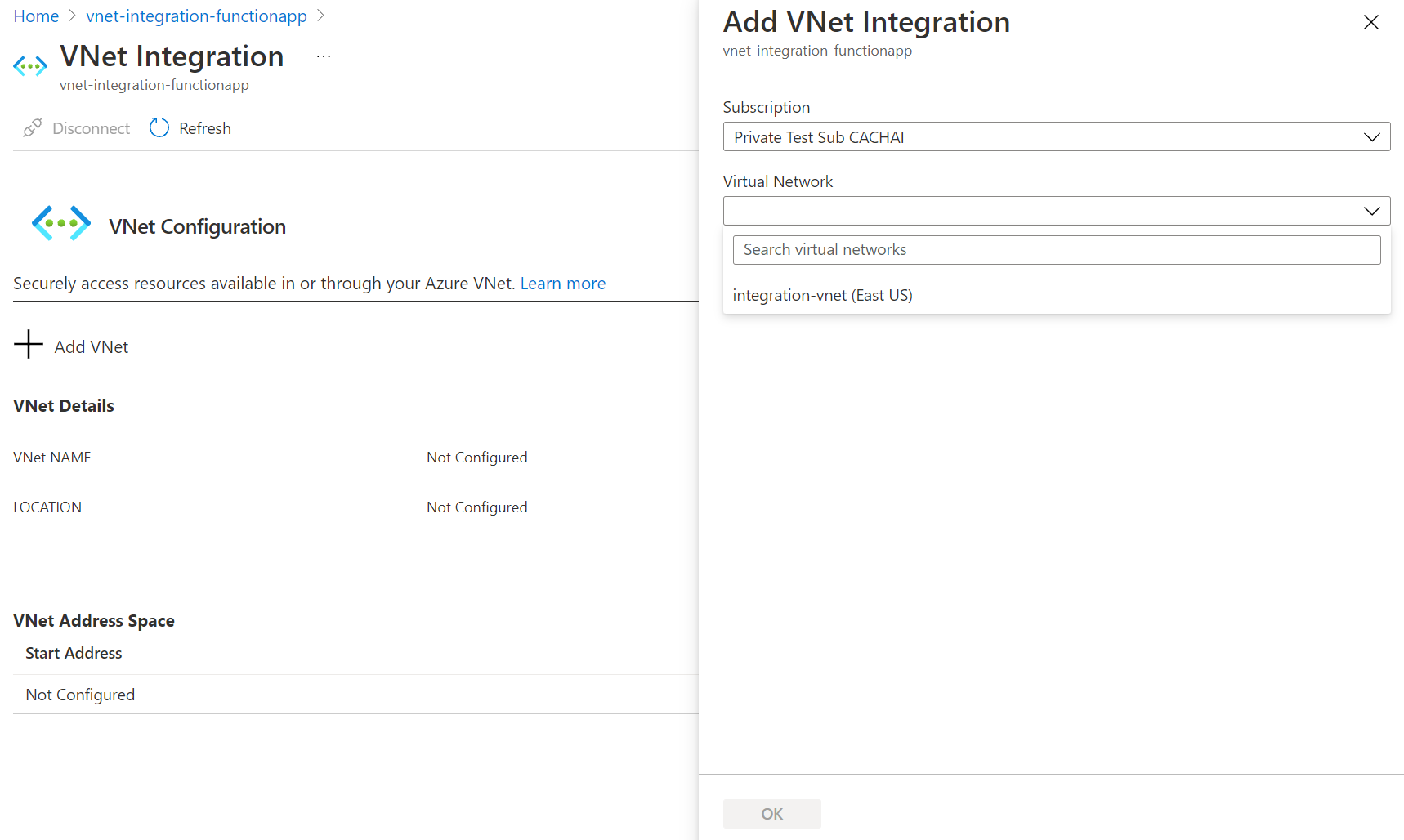

Válassza a Virtuális hálózat hozzáadása lehetőséget.

A legördülő lista az előfizetés összes Azure Resource Manager-virtuális hálózatát tartalmazza ugyanabban a régióban. Válassza ki azt a virtuális hálózatot, amellyel integrálni szeretné.

A Flex Consumption és az Elastic Premium üzemeltetési csomagok csak a regionális virtuális hálózatok integrációját támogatják. Ha a virtuális hálózat ugyanabban a régióban található, hozzon létre egy új alhálózatot, vagy válasszon egy üres, már meglévő alhálózatot.

Egy másik régióban lévő virtuális hálózat kiválasztásához engedélyezni kell egy virtuális hálózati átjárót, amelyen engedélyezve van a pont–hely kapcsolat. A régiók közötti virtuális hálózati integráció csak dedikált csomagok esetén támogatott, de a globális társviszony-létesítések együttműködnek a regionális virtuális hálózatok integrációjával.

Az integráció során az alkalmazás újraindul. Ha az integráció befejeződött, megjelenik az integrálva lévő virtuális hálózat részletei. Alapértelmezés szerint az Összes átirányítása engedélyezve van, és a rendszer az összes forgalmat a virtuális hálózatba irányítja.

Ha inkább csak a privát forgalmat (RFC1918 forgalmat) szeretné átirányítani, kövesse az App Service jelen cikkének lépéseit.

Alhálózatok

A virtuális hálózati integráció egy dedikált alhálózattól függ. Alhálózat kiépítésekor az Azure fenntartja az első öt IP-címet belső használatra. A fennmaradó IP-címek felhasználása az üzemeltetési tervtől függ. Mivel az alhálózat mérete a hozzárendelés után nem módosítható, használjon olyan alhálózatot, amely elég nagy ahhoz, hogy az alkalmazás bármilyen méretet elérjen.

Rugalmas prémium és dedikált csomagok

Az Elastic Premium és a Dedikált (App Service) csomagokban a függvényalkalmazás minden futó példánya egy IP-címet használ az alhálózatról. Fel- vagy leskálázáskor a szükséges címtér ideiglenesen megduplázódhat a váltás befogadására. Ha több alkalmazás is ugyanazt az alhálózatot használja, a teljes IP-címhasználat az alkalmazások összes példányának összege, valamint az események skálázása során történő ideiglenes megduplázás.

IP-használati forgatókönyvek

| Scenario | IP-címhasználat |

|---|---|

| 1 alkalmazás, 1 példány | 1 IP-cím |

| 1 alkalmazás, 5 példány | 5 IP-cím |

| 1 alkalmazás, 5-ről 10 példányra történő skálázás | Legfeljebb 20 IP-cím (ideiglenes, a méretezési művelet során) |

| 3 alkalmazás, egyenként 5 példány | 15 IP-cím |

CIDR-tartományra vonatkozó javaslatok

| CIDR-blokk mérete | Elérhető címek maximális kihasználtság | Maximális vízszintes skálázás (példányok)1 |

|---|---|---|

| /28 | 11 | 5 |

| /27 | 27 | 13 |

| /26 | 59 | 29 |

| /25 | 123 | 612 |

| /24 | 251 | 1253 |

1Feltételezi, hogy egy adott időpontban felfelé vagy lefelé kell skáláznia, akár méretben, akár termékváltozatban.

2 Bár az IP-címek száma 61 példányt támogat, a dedikált csomag egyes alkalmazásai legfeljebb 30 példányt használhatnak.

2 Bár az IP-címek száma 125 példányt támogat, az Elastic Premium-csomag egyes alkalmazásai legfeljebb 100 példányt használhatnak.

További szempontok

Rugalmas prémium vagy dedikált csomagokban elérhető függvényalkalmazások esetén:

- A Functions Elastic Premium-csomagok alhálózati kapacitásával kapcsolatos problémák elkerülése érdekében használjon egy /24-et 256-os címmel a Windowshoz, a /26-ot pedig 64 címmel Linuxhoz. Ha alhálózatokat hoz létre az Azure Portalon a virtuális hálózattal való integráció részeként, a Windows és a Linux esetében legalább a /24- és /26-os méretre van szükség.

- Minden App Service-csomag legfeljebb két alhálózatot támogathat, amelyek a virtuális hálózatok integrációjához használhatók. Egyetlen App Service-csomagból több alkalmazás is csatlakozhat ugyanahhoz az alhálózathoz, de egy másik csomagból származó alkalmazások nem használhatják ugyanazt az alhálózatot.

Rugalmas kihasználtságú használati terv

Rugalmas fogyasztási csomag esetén a függvényalkalmazás-példányok kimenő hálózati forgalmát a subnet számára dedikált megosztott átjárók irányítják. Minden megosztott átjáró 1 IP-címet használ az alhálózatból. Függetlenül attól, hogy hány alkalmazás van integrálva egyetlen alhálózattal, a rendszer legfeljebb 27 megosztott átjárót (27 IP-címet) használ az összes példány támogatásához. Az alhálózat méretének kiválasztásakor az a fontos, hogy az alhálózattal integrált összes alkalmazás példányainak száma teljes legyen. Ha túl sok példányhoz vagy intenzív I/O-terhelést végrehajtó alkalmazásokhoz használnak alhálózatot, hálózati kapacitással kapcsolatos problémák léphetnek fel, például az átlagos késés és az időtúllépések növekedése. Az alkalmazások vertikális felskálázása nem lesz hatással.

A /27 alhálózat mérete (27 használható IP-cím) ajánlott egyetlen függvényalkalmazás támogatásához, amely legfeljebb 1000 példányra méretezhető fel.

Ha arra számít, hogy az egyetlen függvényalkalmazás 1000 példánynál nagyobb méretűre fog skálázni, vagy több függvényalkalmazás teljes példányszáma meghaladja az 1000 példányt, akkor használjon egy /26-os alhálózatot, és kérje a termékcsoporttól, hogy növelje a példányok maximális számát.

Fontos

A Flex Consumption függvényalkalmazások /27-nél kisebb alhálózati mérettel való integrálása vagy több alkalmazás /27 méretű alhálózattal való integrálása csökkenti a rendelkezésre álló kimenő hálózati kapacitást. Ha ezt tervezi, töltse be az alkalmazásokat éles szintű számítási feladatokkal, hogy a hálózati kapacitásra vonatkozó korlátozások ne legyenek betartva.

IP-használati forgatókönyvek

| Scenario | IP-címfogyasztás maximális mértéke |

|---|---|

| 1 alkalmazás | Legfeljebb 27 IP-cím (/27 alhálózat mérete) |

| 2 alkalmazás | Legfeljebb 27 IP-cím (/27 alhálózat mérete) |

| 10 alkalmazás | Legfeljebb 27 IP-cím (/27 alhálózat mérete) |

Hálózati biztonsági csoportok

Hálózati biztonsági csoportokkal szabályozhatja a virtuális hálózat erőforrásai közötti forgalmat. Létrehozhat például egy biztonsági szabályt, amely megakadályozza, hogy az alkalmazás kimenő forgalma elérjen egy erőforrást a virtuális hálózaton, vagy elhagyja a hálózatot. Ezek a biztonsági szabályok a virtuális hálózati integrációt konfigurált alkalmazásokra vonatkoznak. A nyilvános címek felé történő forgalom letiltásához engedélyeznie kell a virtuális hálózati integrációt és az Összes átirányítását. Az NSG bejövő szabályai nem vonatkoznak az alkalmazásra, mert a virtuális hálózati integráció csak az alkalmazásból érkező kimenő forgalmat érinti.

Az alkalmazás bejövő forgalmának szabályozásához használja a Hozzáférési korlátozások funkciót. Az integrációs alhálózatra alkalmazott NSG az integrációs alhálózatra alkalmazott útvonalaktól függetlenül érvényes. Ha a függvényalkalmazás az Összes útvonallal integrált virtuális hálózat, és nincs olyan útvonala, amely hatással lenne az integrációs alhálózat nyilvános címeinek forgalmára, az összes kimenő forgalom továbbra is az integrációs alhálózathoz rendelt NSG-k hatálya alá tartozik. Ha az Összes átirányítása nincs engedélyezve, a rendszer csak RFC1918 forgalomra alkalmazza az NSG-ket.

Útvonalak

Útvonaltáblák használatával átirányíthatja a kimenő forgalmat az alkalmazásból a kívánt helyre. Alapértelmezés szerint az útvonaltáblák csak a RFC1918 célforgalmát befolyásolják. Ha az Összes átirányítása engedélyezve van, a rendszer az összes kimenő hívást érinti. Ha az Összes útvonal le van tiltva, az útvonaltáblák csak a privát forgalmat (RFC1918) érintik. Az integrációs alhálózaton beállított útvonalak nem befolyásolják a bejövő alkalmazáskérésekre adott válaszokat. A gyakori célhelyek közé tartozhatnak tűzfaleszközök vagy átjárók.

Ha az összes kimenő forgalmat a helyszínen szeretné átirányítani, egy útvonaltáblával minden kimenő forgalmat elküldhet az ExpressRoute-átjárónak. Ha egy átjáró felé irányítja a forgalmat, mindenképpen állítsa be a külső hálózaton az útvonalakat, hogy visszaküldje a válaszokat.

A Border Gateway Protocol (BGP) útvonalai az alkalmazás forgalmát is befolyásolják. Ha az ExpressRoute-átjáróhoz hasonló BGP-útvonalokkal rendelkezik, az alkalmazás kimenő forgalmára is hatással van. Alapértelmezés szerint a BGP-útvonalak csak a RFC1918 célforgalmát érintik. Ha a függvényalkalmazás virtuális hálózatba van integrálva a Route All funkcióval, akkor a BGP-útvonalak az összes kimenő forgalmat érinthetik.

Kimenő IP-korlátozások

A kimenő IP-korlátozások rugalmas használatú csomagban, rugalmas prémium csomagban, App Service-csomagban vagy App Service-környezetben érhetők el. Konfigurálhat kimenő korlátozásokat arra a virtuális hálózatra, amelyen az App Service-környezet telepítve van.

Ha egy függvényalkalmazást rugalmas prémium csomagba vagy App Service-csomagba integrál egy virtuális hálózattal, az alkalmazás alapértelmezés szerint továbbra is kezdeményezhet kimenő hívásokat az internetre. Ha a függvényalkalmazást egy virtuális hálózattal integrálja az Összes útválasztás funkcióval, kényszeríti az összes kimenő forgalmat a virtuális hálózatba, ahol a hálózati biztonsági csoport szabályaival korlátozhatja a forgalmat. Flex-használat esetén az összes forgalom már a virtuális hálózaton keresztül van irányítva, és nincs szükség a Route All bekapcsolására.

A kimenő IP-cím virtuális hálózattal való vezérléséről az Oktatóanyag: Az Azure Functions kimenő IP-címének szabályozása azure-beli virtuális hálózati NAT-átjáróval.

Azure DNS privát zónák

Miután az alkalmazás integrálva van a virtuális hálózattal, ugyanazt a DNS-kiszolgálót használja, amellyel a virtuális hálózat konfigurálva van, és a virtuális hálózathoz társított Azure DNS privát zónákkal fog működni.

Automation

A következő API-k segítségével programozott módon kezelheti a regionális virtuális hálózati integrációkat:

-

Azure CLI: A

az functionapp vnet-integrationparancsokkal regionális virtuális hálózati integrációt vehet fel, listázhat vagy távolíthat el. - ARM-sablonok: A regionális virtuális hálózati integráció azure Resource Manager-sablonnal engedélyezhető. Teljes példáért tekintse meg ezt a Functions gyorsútmutató-sablont.

Hibrid kapcsolatok

A hibrid kapcsolatok az Azure Relay egyik funkciója, amellyel más hálózatokban lévő alkalmazáserőforrásokat érhet el. Hozzáférést biztosít az alkalmazásból egy alkalmazásvégponthoz. Nem használhatja az alkalmazás eléréséhez. A hibrid kapcsolatok olyan függvények számára érhetők el, amelyek windowsos környezetben futnak, csak a használati csomagban.

Az Azure Functionsben használt módon minden hibrid kapcsolat egyetlen TCP-gazdagéphez és portkombinációhoz kapcsolódik. Ez azt jelenti, hogy a hibrid kapcsolat végpontja bármely operációs rendszeren és bármely alkalmazásban lehet, amíg egy TCP-figyelési porthoz fér hozzá. A Hibrid kapcsolatok funkció nem tudja vagy nem érdekli, hogy mi az alkalmazásprotokoll, vagy mit ér el. Csak hálózati hozzáférést biztosít.

További információkért tekintse meg az App Service hibrid kapcsolatokra vonatkozó dokumentációját. Ugyanezek a konfigurációs lépések támogatják az Azure Functionst.

Fontos

A hibrid kapcsolatok csak akkor támogatottak, ha a függvényalkalmazás Windows rendszeren fut. A Linux-alkalmazások nem támogatottak.

Csatlakozás az Azure Serviceshez virtuális hálózaton keresztül

A virtuális hálózat integrációja lehetővé teszi, hogy a függvényalkalmazás hozzáférjen egy virtuális hálózat erőforrásaihoz. Ez a szakasz áttekinti azokat a szempontokat, amelyeket érdemes figyelembe vennie az alkalmazás bizonyos szolgáltatásokhoz való csatlakoztatása során.

Tárfiók korlátozása virtuális hálózatra

Feljegyzés

Ha gyorsan üzembe szeretne helyezni egy függvényalkalmazást a tárfiókban engedélyezett privát végpontokkal, tekintse meg a következő sablont: Függvényalkalmazás privát Azure Storage-végpontokkal.

Függvényalkalmazás létrehozásakor létre kell hoznia egy általános célú Azure Storage-fiókot, amely támogatja a Blob, a Queue és a Table Storage szolgáltatást. Ezt a tárfiókot lecserélheti egy olyan fiókra, amely szolgáltatásvégpontokkal vagy privát végpontokkal van védve.

A rugalmas használatú, rugalmas prémium és dedikált (App Service) csomagokban használhat hálózati korlátozott tárfiókot függvényalkalmazásokkal; a használati terv nem támogatott. Rugalmas prémium és dedikált csomagok esetén meg kell győződnie arról, hogy a privát tartalommegosztás útválasztása konfigurálva van. Ha szeretné megtudni, hogyan konfigurálhatja a függvényalkalmazást virtuális hálózattal védett tárfiókkal, olvassa el a Tárfiók korlátozása virtuális hálózatra című témakört.

Key Vault-referenciák használata

Az Azure Key Vault-hivatkozások használatával kódmódosítások nélkül használhatja az Azure Key Vault titkos kulcsait az Azure Functions-alkalmazásban. Az Azure Key Vault a titkos kódok központi kezelését biztosító szolgáltatás, a hozzáférési szabályzatok és naplóelőzmények teljes szabályozásával.

Ha a virtuális hálózati integráció konfigurálva van az alkalmazáshoz, a Key Vault-hivatkozások segítségével titkos kulcsokat lehet lekérni egy hálózat által korlátozott tárolóból.

Virtuális hálózati eseményindítók (nem HTTP)

Előfordulhat, hogy a számítási feladathoz virtuális hálózat által védett eseményforrásból kell aktiválni az alkalmazást. Két lehetőség közül választhat, ha azt szeretné, hogy az alkalmazás dinamikusan skálázható legyen a nem HTTP-eseményindítóktól kapott események száma alapján:

- Futtassa a függvényalkalmazást egy Rugalmas használatban.

- Futtassa a függvényalkalmazást egy Elastic Premium-csomagban , és engedélyezze a virtuális hálózati eseményindító támogatását.

A dedikált (App Service)-csomagokban futó függvényalkalmazások nem skálázhatók dinamikusan az események alapján. A vertikális felskálázást inkább az Ön által meghatározott automatikus skálázási szabályok határozzák meg.

Rugalmas Prémium csomag virtuális hálózati eseményindítókkal

Az Elastic Premium csomag lehetővé teszi a virtuális hálózat által védett szolgáltatások által aktivált függvények létrehozását. Ezeket a nem HTTP-eseményindítókat virtuális hálózati eseményindítóknak nevezzük.

A virtuális hálózati eseményindítók alapértelmezés szerint nem okozzák, hogy a függvényalkalmazás mérete meghaladja az előre elkészített példányok számát. Bizonyos bővítmények azonban támogatják a virtuális hálózati eseményindítókat, amelyek miatt a függvényalkalmazás dinamikusan skálázható. Ezt a dinamikus skálázási monitorozást a függvényalkalmazásban az alábbi módokon engedélyezheti támogatott bővítményekhez:

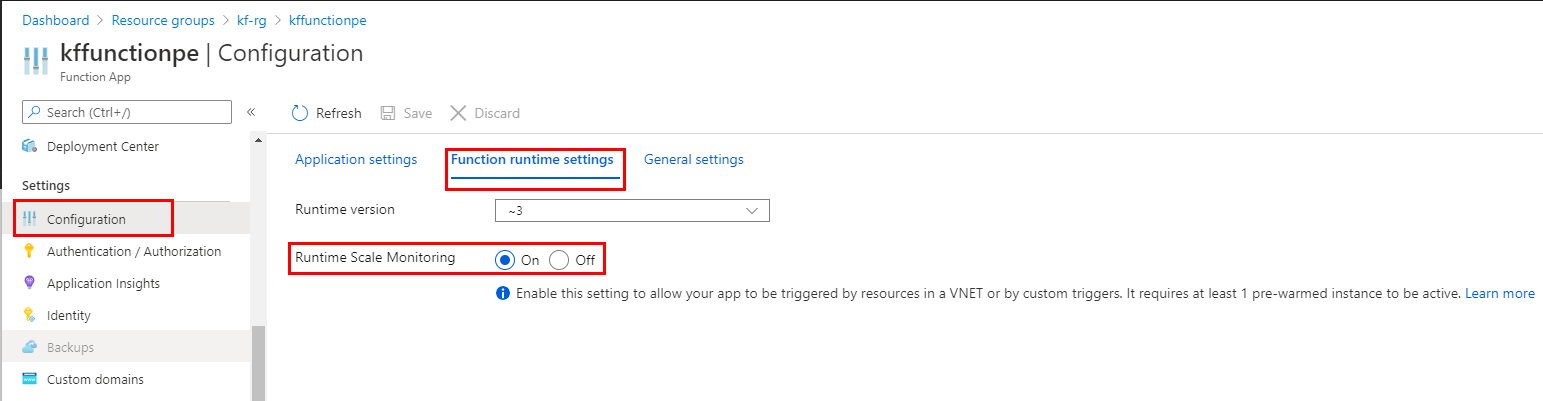

Az Azure Portalon keresse meg a függvényalkalmazást.

A Beállítások területen válassza a Konfiguráció lehetőséget, majd a Függvény futtatókörnyezet beállításai lapon állítsa be a futtatókörnyezet skálázásának figyelését Be értékre.

Válassza a Mentés lehetőséget a függvényalkalmazás konfigurációjának frissítéséhez és az alkalmazás újraindításához.

Tipp.

A virtuális hálózati eseményindítók monitorozásának engedélyezése befolyásolhatja az alkalmazás teljesítményét, bár a hatás valószínűleg kicsi.

A virtuális hálózati eseményindítók dinamikus skálázási monitorozásának támogatása nem érhető el a Functions-futtatókörnyezet 1.x verziójában.

A táblázat bővítményei támogatják a virtuális hálózati eseményindítók dinamikus skálázási monitorozását. A legjobb skálázási teljesítmény érdekében olyan verziókra kell frissítenie, amelyek támogatják a célalapú skálázást is.

| Bővítmény (minimális verzió) | Csak futtatókörnyezeti méretezés monitorozása | Célalapú skálázással |

|---|---|---|

| Microsoft.Azure.WebJobs.Extensions.CosmosDB | > 3.0.5 | > 4.1.0 |

| Microsoft.Azure.WebJobs.Extensions.DurableTask | > 2.0.0 | n.a. |

| Microsoft.Azure.WebJobs.Extensions.EventHubs | > 4.1.0 | > 5.2.0 |

| Microsoft.Azure.WebJobs.Extensions.ServiceBus | > 3.2.0 | > 5.9.0 |

| Microsoft.Azure.WebJobs.Extensions.Storage | > 3.0.10 | > 5.1.0* |

* Csak üzenetsor-tároló.

Fontos

Ha engedélyezi a virtuális hálózat eseményindítóinak monitorozását, csak az ilyen bővítmények eseményindítói okozhatják az alkalmazás dinamikus skálázását. Továbbra is használhat olyan bővítményekből származó eseményindítókat, amelyek nem szerepelnek ebben a táblában, de nem okoznak skálázást az előre elkészített példányok számán túl. Az összes eseményindító és kötésbővítmény teljes listáját az Eseményindítók és kötések című témakörben találja.

App Service-csomag és App Service-környezet virtuális hálózati eseményindítókkal

Amikor a függvényalkalmazás App Service-csomagban vagy App Service-környezetben fut, virtuális hálózat által védett erőforrások által aktivált függvényeket írhat. Ahhoz, hogy a függvények megfelelően aktiválódjanak, az alkalmazásnak egy olyan virtuális hálózathoz kell csatlakoznia, amely hozzáfér az eseményindító-kapcsolatban meghatározott erőforráshoz.

Tegyük fel például, hogy az Azure Cosmos DB-t úgy szeretné konfigurálni, hogy csak egy virtuális hálózatról fogadja el a forgalmat. Ebben az esetben a függvényalkalmazást olyan App Service-csomagban kell üzembe helyeznie, amely virtuális hálózati integrációt biztosít az adott virtuális hálózattal. Az integráció lehetővé teszi, hogy az Azure Cosmos DB-erőforrás aktiváljon egy függvényt.

Tesztelési szempontok

Ha privát végpontokkal rendelkező függvényalkalmazásban teszteli a függvényeket, a tesztelést ugyanazon a virtuális hálózaton belül kell elvégeznie, például egy virtuális gépen (virtuális gépen) az adott hálózaton. Ha a virtuális gépről a portálon a Code + Test lehetőséget szeretné használni, az alábbi CORS-forrásokat kell hozzáadnia a függvényalkalmazáshoz:

https://functions-next.azure.comhttps://functions-staging.azure.comhttps://functions.azure.comhttps://portal.azure.com

Ha privát végpontokkal vagy egyéb hozzáférési korlátozásokkal korlátozza a függvényalkalmazáshoz való hozzáférést, a szolgáltatáscímkét AzureCloud is hozzá kell adnia az engedélyezett listához. Az engedélyezett lista frissítése:

Lépjen a függvényalkalmazásra, és válassza a Beállítások>hálózatkezelés lehetőséget, majd válassza a > lehetőséget.

Győződjön meg arról, hogy a nyilvános hálózati hozzáférés engedélyezve van a kiválasztott virtuális hálózatok és IP-címek közül.

Adjon hozzá egy szabályt a Webhelyhozzáférés és -szabályok területen:

Válassza ki

Service Taga forrásbeállítások típusaként ésAzureCloudszolgáltatáscímkeként.Győződjön meg arról, hogy a művelet engedélyezve van, és állítsa be a kívánt nevet és prioritást.

Hibaelhárítás

A funkció egyszerűen beállítható, de ez nem jelenti azt, hogy a felhasználói élmény problémamentes lesz. Ha problémákba ütközik a kívánt végpont elérésekor, az alkalmazáskonzolon keresztüli kapcsolat teszteléséhez használhat néhány segédprogramot. Két konzol használható. Az egyik a Kudu konzol, a másik pedig az Azure Portal konzolja. Ha el szeretné érni a Kudu-konzolt az alkalmazásból, nyissa meg a Tools>Kudu eszközt. A Kudo-konzolt a [sitename].scm.azurewebsites.net címen is elérheti. A webhely betöltése után lépjen a Hibakeresési konzol lapra. Ha az alkalmazásból szeretné elérni az Azure Portal által üzemeltetett konzolt, nyissa meg az Eszközök>konzolt.

Eszközök

Natív Windows-alkalmazásokban az eszközök pingelése, nslookup és tracert használata biztonsági korlátozások miatt nem működik a konzolon (egyéni Windows-tárolókban működnek). Az üresség kitöltéséhez két külön eszközt adunk hozzá. A DNS-funkciók teszteléséhez hozzáadtunk egy nameresolver.exe nevű eszközt. A szintaxis a következő:

nameresolver.exe hostname [optional: DNS Server]

A nameresolver használatával ellenőrizheti az alkalmazás által használt gazdagépneveket. Így tesztelheti, hogy van-e valami helytelenül konfigurálva a DNS-ével, vagy esetleg nincs hozzáférése a DNS-kiszolgálóhoz. Az alkalmazás által a konzolon használt DNS-kiszolgálót a környezeti változók WEBSITE_DNS_SERVER és WEBSITE_DNS_ALT_SERVER tekintheti meg.

Feljegyzés

A nameresolver.exe eszköz jelenleg nem működik egyéni Windows-tárolókban.

A következő eszközzel tesztelheti, hogy van-e TCP-kapcsolat egy gazdagéphez és portkombinációhoz. Ezt az eszközt tcpping-nek nevezzük, a szintaxis pedig a következő:

tcpping.exe hostname [optional: port]

A tcpping segédprogram jelzi, hogy el tud-e érni egy adott gazdagépet és portot. Csak akkor lehet sikeres, ha egy alkalmazás figyeli a gazdagépet és a portkombinációt, és az alkalmazás hálózati hozzáféréssel rendelkezik a megadott gazdagéphez és porthoz.

Virtuális hálózat által üzemeltetett erőforrásokhoz való hozzáférés hibakeresése

Számos dolog megakadályozhatja, hogy az alkalmazás elérjen egy adott gazdagépet és portot. Legtöbbször ez a következő dolgok egyike:

- A tűzfal útban van. Ha tűzfallal rendelkezik, akkor a TCP időtúllépését kell megadnia. Ebben az esetben a TCP időtúllépése 21 másodperc. A tcpping eszközzel tesztelje a kapcsolatot. A TCP-időtúllépéseket a tűzfalakon kívül sok dolog okozhatja, de kezdjen ott.

- A DNS nem érhető el. A DNS-időtúllépés DNS-kiszolgálónként 3 másodperc. Ha két DNS-kiszolgálóval rendelkezik, az időtúllépés 6 másodperc. A nameresolver használatával ellenőrizze, hogy működik-e a DNS. Az nslookup nem használható, mert ez nem azt a DNS-t használja, amellyel a virtuális hálózat konfigurálva van. Ha nem érhető el, előfordulhat, hogy tűzfal vagy NSG blokkolja a DNS-hozzáférését, vagy leállhat.

Ha ezek az elemek nem válaszolnak a problémákra, először keresse meg a következőket:

Regionális virtuális hálózat integrációja

- A cél nem RFC1918 cím, és nincs engedélyezve az Összes útvonal?

- Van egy NSG, amely blokkolja a kimenő forgalmat az integrációs alhálózatról?

- Ha az Azure ExpressRoute-on vagy VPN-en halad át, a helyszíni átjáró úgy van konfigurálva, hogy a forgalmat visszairányíthassa az Azure-ba? Ha elérheti a végpontokat a virtuális hálózaton, de nem a helyszínen, ellenőrizze az útvonalakat.

- Rendelkezik elegendő engedéllyel ahhoz, hogy delegálást állítson be az integrációs alhálózaton? A regionális virtuális hálózati integráció konfigurálása során az integrációs alhálózat delegálva lesz a Microsoft.Web/serverFarms szolgáltatásba. A virtuális hálózatok integrációs felhasználói felülete automatikusan delegálja az alhálózatot a Microsoft.Web/serverFarms szolgáltatásba. Ha a fiókja nem rendelkezik megfelelő hálózati engedélyekkel a delegálás beállításához, szüksége lesz valakire, aki attribútumokat állíthat be az integrációs alhálózaton az alhálózat delegálásához. Az integrációs alhálózat manuális delegálásához lépjen az Azure Virtual Network alhálózat felhasználói felületére, és állítsa be a Microsoft.Web/serverFarms delegálását.

Átjáró által igényelt virtuális hálózati integráció

- A pont–hely címtartomány az RFC 1918-tartományokban (10.0.0.0-10.255.255.255 / 172.16.16.1 0.0-172.31.255.255 / 192.168.0.0-192.168.255.255)?

- Megjelenik az átjáró a portálon? Ha az átjáró le van állítva, hozza vissza.

- A tanúsítványok szinkronizáltként jelennek meg, vagy azt gyanítja, hogy a hálózati konfiguráció megváltozott? Ha a tanúsítványok nincsenek szinkronizálva, vagy azt gyanítja, hogy a virtuális hálózat konfigurációjában olyan módosítás történt, amelyet nem szinkronizáltak az ASP-kkel, válassza a Hálózat szinkronizálása lehetőséget.

- Ha VPN-en halad át, a helyszíni átjáró úgy van konfigurálva, hogy a forgalmat visszairányíthassa az Azure-ba? Ha elérheti a végpontokat a virtuális hálózaton, de nem a helyszínen, ellenőrizze az útvonalakat.

- Olyan párhuzamos átjárót próbál használni, amely támogatja a pont–hely és az ExpressRoute használatát? Az egyidejű átjárók nem támogatottak a virtuális hálózati integrációban.

A hálózatkezelési problémák hibakeresése kihívást jelent, mert nem látja, mi blokkolja az adott gazdagép:port kombinációhoz való hozzáférést. Néhány ok:

- Van egy tűzfal a gazdagépen, amely megakadályozza az alkalmazásport elérését a pont–hely IP-tartományból. Az alhálózatok keresztezéséhez gyakran van szükség nyilvános hozzáférésre.

- A cél gazdagép leállt.

- Az alkalmazás leállt.

- Rossz IP-címet vagy gazdagépnevet kapott.

- Az alkalmazás a várttól eltérő porton figyel. A folyamatazonosítót egyeztetheti a figyelési porttal a végpontgazda "netstat -aon" használatával.

- A hálózati biztonsági csoportok úgy vannak konfigurálva, hogy megakadályozzák az alkalmazás gazdagépéhez és portjához való hozzáférést a pont–hely IP-tartományból.

Nem tudja, hogy az alkalmazás valójában milyen címet használ. Az integrációs alhálózat vagy a pont–hely címtartomány bármely címe lehet, ezért engedélyeznie kell a hozzáférést a teljes címtartományból.

További hibakeresési lépések többek között:

- Csatlakozzon egy virtuális géphez a virtuális hálózaton, és próbálja meg elérni az erőforrás-gazdagépet:portot onnan. A TCP-hozzáférés teszteléséhez használja a Test-NetConnection PowerShell-parancsot. A szintaxis a következő:

Test-NetConnection hostname [optional: -Port]

- Hozzon létre egy alkalmazást egy virtuális gépen, és tcpping használatával tesztelje az adott gazdagéphez és porthoz való hozzáférést a konzolról az alkalmazásból.

Helyszíni erőforrások

Ha az alkalmazás nem tud helyszíni erőforrást elérni, ellenőrizze, hogy el tudja-e érni az erőforrást a virtuális hálózatról. A Test-NetConnection PowerShell paranccsal ellenőrizze a TCP-hozzáférést. Ha a virtuális gép nem éri el a helyszíni erőforrást, előfordulhat, hogy a VPN- vagy az ExpressRoute-kapcsolat nincs megfelelően konfigurálva.

Ha a virtuális hálózat által üzemeltetett virtuális gép eléri a helyszíni rendszert, de az alkalmazás nem, az ok valószínűleg az alábbi okok egyike:

- Az útvonalak nincsenek konfigurálva az alhálózattal vagy a pont–hely címtartományokkal a helyszíni átjáróban.

- A hálózati biztonsági csoportok blokkolják a pont–hely IP-tartomány elérését.

- A helyszíni tűzfalak blokkolják a pont–hely IP-tartományból érkező forgalmat.

- Nem RFC 1918-címet próbál elérni a regionális virtuális hálózati integrációs funkcióval.

Az App Service-csomag vagy a webalkalmazás törlése a virtuális hálózat integrációjának leválasztása előtt

Ha a virtuális hálózat integrációjának leválasztása nélkül törölte a webalkalmazást vagy az App Service-csomagot, a törölt erőforrással való integrációhoz használt virtuális hálózaton vagy alhálózaton nem hajthat végre frissítési/törlési műveleteket. A "Microsoft.Web/serverFarms" alhálózat-delegálás továbbra is az alhálózathoz lesz rendelve, és megakadályozza a frissítési/törlési műveleteket.

Az alhálózat vagy a virtuális hálózat ismételt frissítéséhez/törléséhez újra létre kell hoznia a virtuális hálózat integrációját, majd le kell választania:

- Hozza létre újra az App Service-csomagot és a webalkalmazást (a korábban használt webalkalmazás-név megadása kötelező).

- Lépjen a webalkalmazás Hálózatkezelés paneljére, és konfigurálja a virtuális hálózatok integrációját.

- A VNet-integráció konfigurálása után válassza a "Kapcsolat bontása" gombot.

- Törölje az App Service-csomagot vagy a webalkalmazást.

- Az alhálózat vagy a virtuális hálózat frissítése/törlése.

Ha a fenti lépéseket követve továbbra is problémákba ütközik a virtuális hálózatok integrációjával kapcsolatban, forduljon Microsoft ügyfélszolgálata.

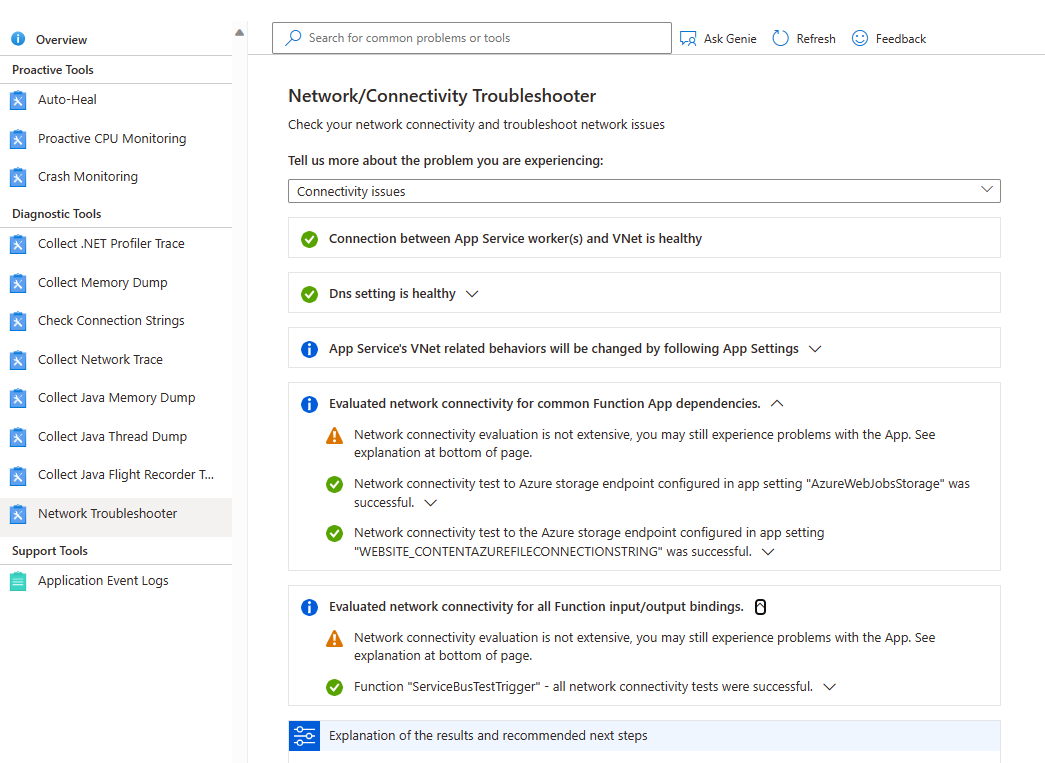

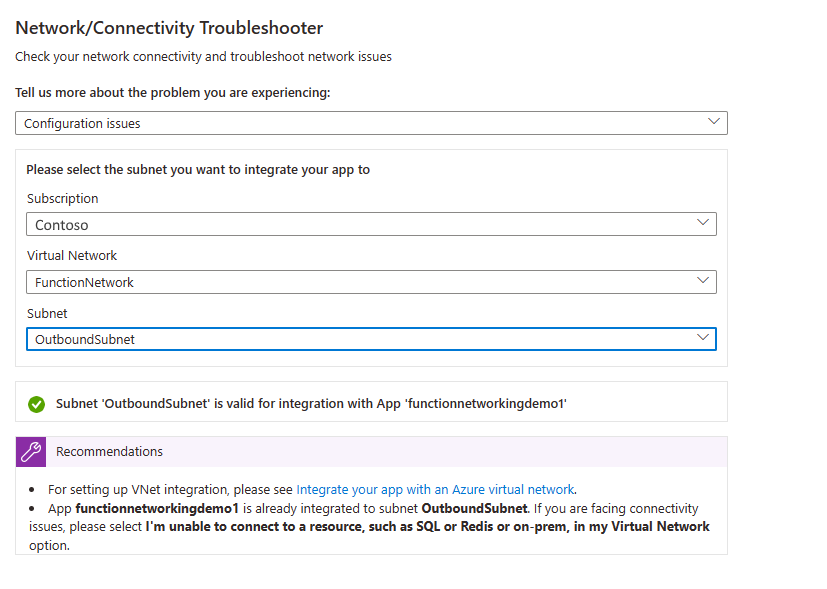

Hálózati hibaelhárító

A hálózati hibaelhárítóval is megoldhatja a csatlakozási problémákat. A hálózati hibaelhárító megnyitásához nyissa meg az alkalmazást az Azure Portalon. Válassza a Diagnosztikát és a probléma megoldását, majd keresse meg a hálózati hibaelhárítót.

Csatlakozási problémák – Ellenőrzi a virtuális hálózati integráció állapotát, beleértve annak ellenőrzését is, hogy a magánhálózati IP-cím hozzá lett-e rendelve a csomag összes példányához és a DNS-beállításokhoz. Ha az egyéni DNS nincs konfigurálva, az alapértelmezett Azure DNS lesz alkalmazva. A hibaelhárító emellett ellenőrzi a függvényalkalmazások gyakori függőségeit is, beleértve az Azure Storage és más kötési függőségek kapcsolatát.

Konfigurációs problémák – Ez a hibaelhárító ellenőrzi, hogy az alhálózat érvényes-e a virtuális hálózati integrációra.

Alhálózat/virtuális hálózat törlésével kapcsolatos probléma – Ez a hibaelhárító ellenőrzi, hogy az alhálózat rendelkezik-e zárolásokkal, és hogy vannak-e nem használt szolgáltatástársítási hivatkozásai, amelyek blokkolhatják a virtuális hálózat/alhálózat törlését.

Következő lépések

További információ a hálózatkezelésről és az Azure Functionsről:

- Kövesse az oktatóanyagot a virtuális hálózati integráció első lépéseiről

- Olvassa el a Functions hálózatkezelésével kapcsolatos gyakori kérdéseket

- További információ az App Service/Functions virtuális hálózatának integrációjáról

- További információ az Azure-beli virtuális hálózatokról

- További hálózati funkciók engedélyezése és vezérlés az App Service-környezetekkel

- Csatlakozás az egyes helyszíni erőforrásokhoz tűzfalmódosítások nélkül hibrid kapcsolatok használatával