Egyoldalas alkalmazás biztonságossá tétele felhasználói bejelentkezéssel

Az alábbi útmutató egy tartalomkiszolgálón üzemeltetett vagy minimális webkiszolgáló-függőségekkel rendelkező alkalmazásra vonatkozik. Az alkalmazás csak a Microsoft Entra-felhasználók számára biztosít védett erőforrásokat. A forgatókönyv célja, hogy lehetővé tegye a webalkalmazás számára a Microsoft Entra-azonosító hitelesítését, és meghívja az Azure Térképek REST API-kat a felhasználó nevében.

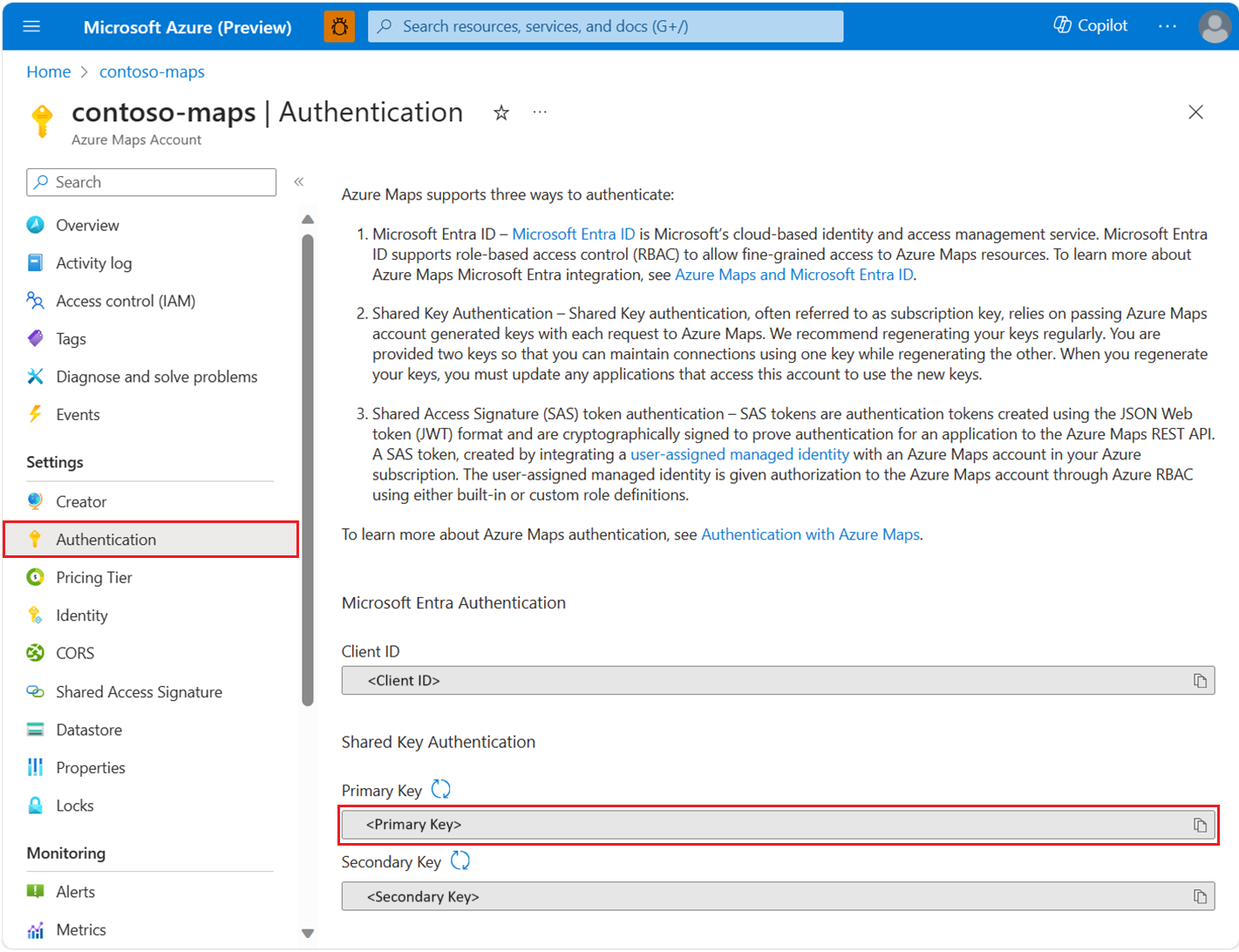

Az Azure Térképek-fiókhitelesítés részleteinek megtekintése az Azure Portalon:

Jelentkezzen be az Azure Portalra.

Lépjen az Azure Portal menüjére. Válassza az Összes erőforrás lehetőséget, majd válassza ki az Azure Térképek-fiókját.

A bal oldali panel Gépház területén válassza a Hitelesítés lehetőséget.

Az Azure Térképek-fiók létrehozásakor három érték jön létre. Az Azure Térképek kétféle hitelesítést támogatnak:

- Microsoft Entra-hitelesítés: A

Client IDREST API-kérésekhez használandó fiókot jelöli. AzClient IDértéket az alkalmazáskonfigurációban kell tárolni, majd le kell kérni, mielőtt az Azure Térképek Microsoft Entra-hitelesítést használó HTTP-kéréseket készítené. - Megosztott kulcs hitelesítése: A

Secondary KeyPrimary Keymegosztott kulcsos hitelesítéshez használt előfizetési kulcs. A megosztott kulcsos hitelesítés az Azure Térképek-fiók által létrehozott kulcs átadásán alapul, minden kéréssel együtt az Azure Térképek. Javasoljuk, hogy rendszeresen hozza létre újra a kulcsokat. A regeneráció során az aktuális kapcsolatok fenntartásához két kulcs van megadva. Az egyik kulcs használható, miközben újragenerálja a másikat. A kulcsok újragenerálása után az új kulcsok használatához frissítenie kell minden olyan alkalmazást, amely hozzáfér ehhez a fiókhoz. További információ: Hitelesítés az Azure Térképek

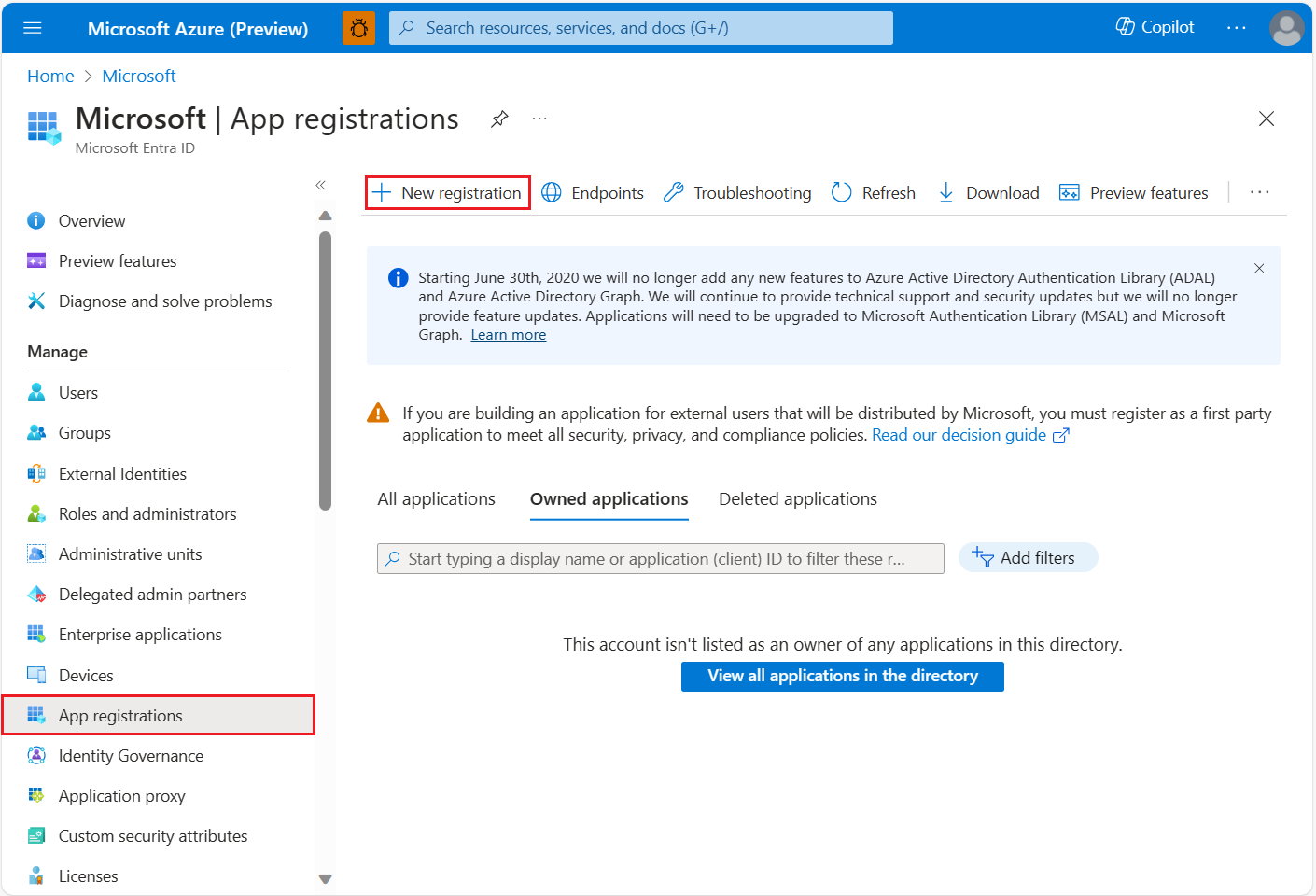

Alkalmazásregisztráció létrehozása a Microsoft Entra-azonosítóban

Hozza létre a webalkalmazást a Microsoft Entra-azonosítóban, hogy a felhasználók bejelentkezhessenek. A webalkalmazás felhasználói hozzáférést delegál az Azure Térképek REST API-khoz.

Az Azure Portalon az Azure-szolgáltatások listájában válassza a Microsoft Entra ID> Alkalmazásregisztrációk> New regisztrációt.

Adjon meg egy nevet, válasszon egy támogatási fióktípust, adjon meg egy átirányítási URI-t, amely azt az URL-címet jelöli, amelyet a Microsoft Entra ID a jogkivonatot kiad, és a térképvezérlőt futtató URL-címet jelöli. Részletes mintát az Azure Térképek Microsoft Entra ID-mintáiban talál. Ezután kattintson a Regisztrálás elemre.

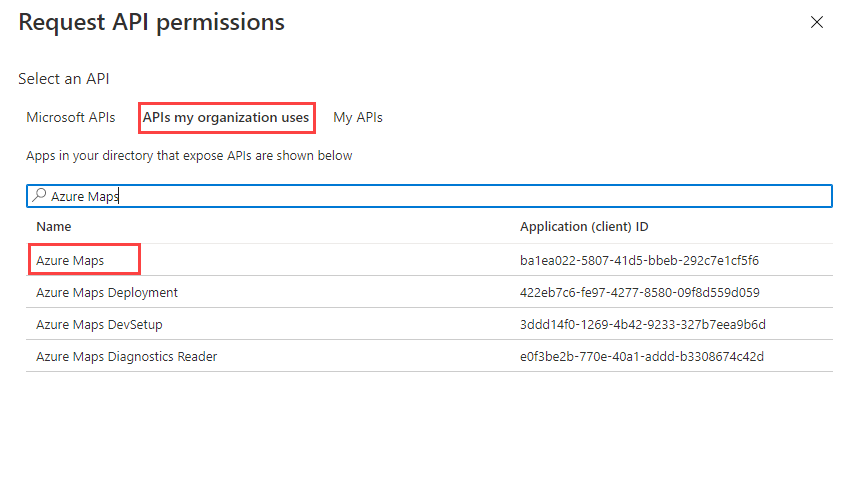

Ha delegált API-engedélyeket szeretne hozzárendelni az Azure Térképek, lépjen az alkalmazáshoz. Ezután a Alkalmazásregisztrációk alatt válassza az API-engedélyek>Hozzáadása engedélyt. A szervezetem által használt API-k alatt keresse meg és válassza ki az Azure Térképek.

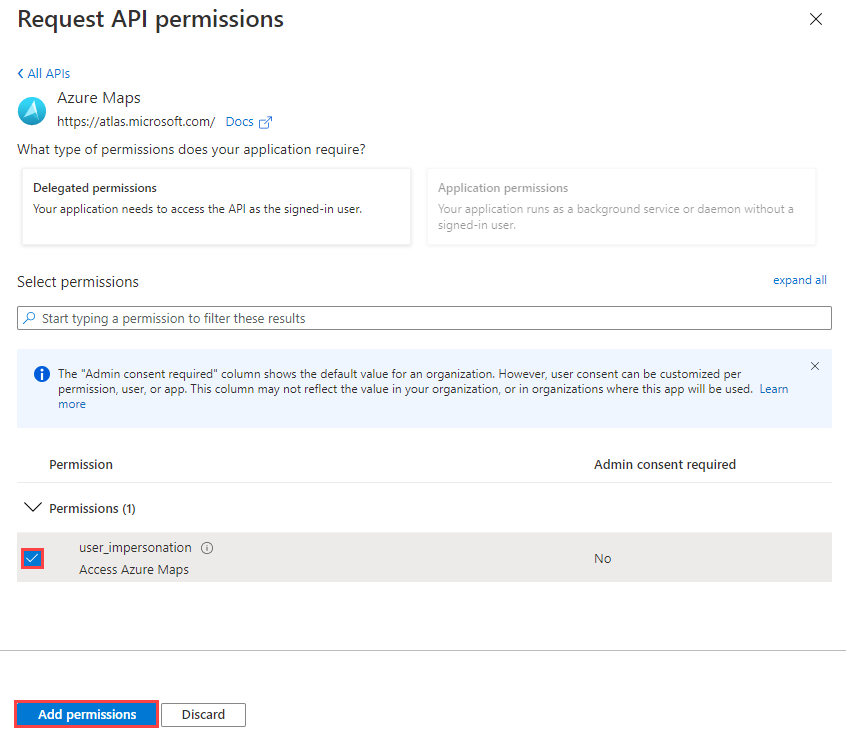

Jelölje be az Access Azure Térképek melletti jelölőnégyzetet, majd válassza az Engedélyek hozzáadása lehetőséget.

Enable

oauth2AllowImplicitFlow. Ennek engedélyezéséhez az alkalmazásregisztráció Jegyzék szakaszában állítsa be a következőtoauth2AllowImplicitFlowtrue: .Másolja ki a Microsoft Entra alkalmazásazonosítóját és a Microsoft Entra-bérlő azonosítóját az alkalmazásregisztrációból a webes SDK-ban való használathoz. Adja hozzá a Microsoft Entra alkalmazásregisztrációs adatait és az

x-ms-client-idAzure Map-fiókból származó adatokat a webes SDK-hoz.<link rel="stylesheet" href="https://atlas.microsoft.com/sdk/javascript/mapcontrol/3/atlas.min.css" type="text/css" /> <script src="https://atlas.microsoft.com/sdk/javascript/mapcontrol/3/atlas.min.js" /> <script> var map = new atlas.Map("map", { center: [-122.33, 47.64], zoom: 12, language: "en-US", authOptions: { authType: "aad", clientId: "<insert>", // azure map account client id aadAppId: "<insert>", // azure ad app registration id aadTenant: "<insert>", // azure ad tenant id aadInstance: "https://login.microsoftonline.com/" } }); </script>Azure szerepköralapú hozzáférés-vezérlés (Azure RBAC) konfigurálása felhasználók vagy csoportok számára. Az Azure RBAC engedélyezéséhez tekintse meg a következő szakaszokat.

Szerepköralapú hozzáférés biztosítása a felhasználók számára az Azure Térképek

Az Azure szerepköralapú hozzáférés-vezérlést (Azure RBAC) úgy adhat meg, ha egy Microsoft Entra-csoportot vagy biztonsági tagot rendel egy vagy több Azure-Térképek szerepkör-definícióhoz.

Az Azure Térképek elérhető Azure-szerepkördefinícióinak megtekintéséhez tekintse meg a beépített Azure-Térképek szerepkördefiníciókat.

Az elérhető Azure Térképek szerepkörök a létrehozott felügyelt identitáshoz vagy szolgáltatásnévhez való hozzárendelésének részletes lépéseit az Azure-szerepkörök hozzárendelése az Azure Portal használatával című témakörben találja.

Az Azure Térképek alkalmazás és a nagy mennyiségű felhasználó erőforrás-hozzáférésének hatékony kezeléséhez tekintse meg a Microsoft Entra-csoportokat.

Fontos

Ahhoz, hogy a felhasználók hitelesíthessenek egy alkalmazást, először létre kell hozniuk a felhasználókat a Microsoft Entra-azonosítóban. További információkért lásd: Felhasználók hozzáadása és törlése a Microsoft Entra ID-vel.

A nagy címtárak felhasználók számára történő hatékony kezeléséről a Microsoft Entra ID című témakörben olvashat.

Figyelmeztetés

Az Azure Térképek beépített szerepkördefiníciók nagyon nagy engedélyezési hozzáférést biztosítanak számos Azure Térképek REST API-hoz. Az API-k minimális hozzáférésének korlátozásához lásd : egyéni szerepkördefiníció létrehozása és a rendszer által hozzárendelt identitás hozzárendelése az egyéni szerepkör-definícióhoz. Ez lehetővé teszi az alkalmazás számára az Azure Térképek eléréséhez szükséges legkisebb jogosultságot.

További lépések

Az egyoldalas alkalmazásforgatókönyv további ismerete:

Keresse meg az Azure Térképek-fiókjához tartozó API-használati metrikákat:

Ismerje meg a Microsoft Entra ID és az Azure Térképek integrálását bemutató példákat: