Megjegyzés

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhat bejelentkezni vagy módosítani a címtárat.

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhatja módosítani a címtárat.

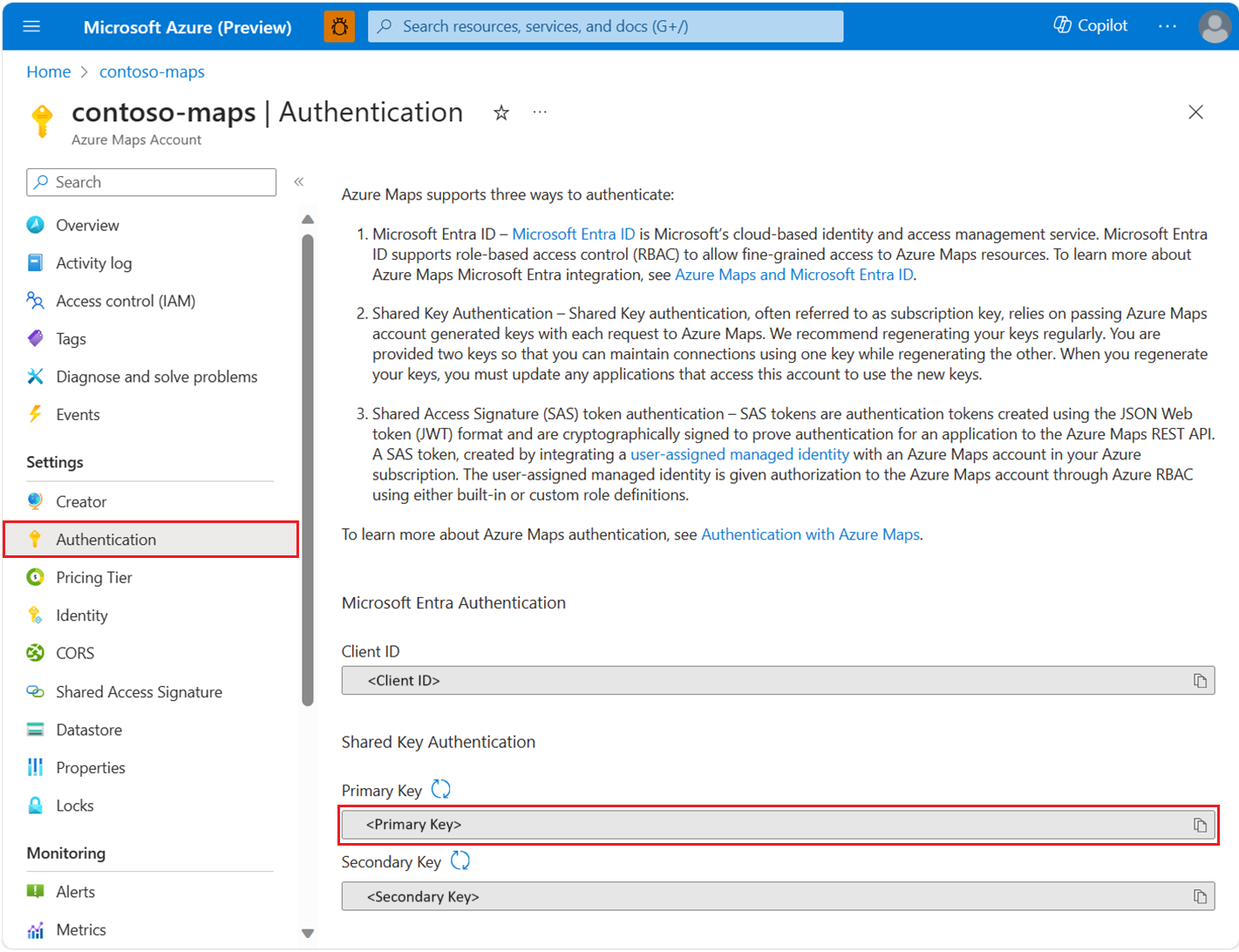

Azure Térképek-fiók létrehozásakor az ügyfélazonosító és a megosztott kulcsok automatikusan létrejönnek. Ezek az értékek a Microsoft Entra-azonosító vagy a megosztott kulcsos hitelesítés használatakor szükségesek a hitelesítéshez.

Előfeltételek

Jelentkezzen be az Azure Portalra. Ha még nincs Azure-előfizetése, kezdés előtt hozzon létre egy ingyenes fiókot.

- Az Azure-erőforrások felügyelt identitásainak megismerése. Ügyeljen arra, hogy megértse a két felügyelt identitástípust , és hogy miben különböznek egymástól.

- Azure-Térképek-fiók.

- Ismerkedés az Azure Térképek-hitelesítéssel.

Hitelesítési adatok megtekintése

Fontos

Javasoljuk, hogy az elsődleges kulcsot használja előfizetési kulcsként, amikor megosztott kulcsú hitelesítéssel hívja meg az Azure Térképek. A másodlagos kulcsot érdemes olyan helyzetekben használni, mint a gördülőkulcs-módosítások.

Az Azure Térképek hitelesítési adatainak megtekintése:

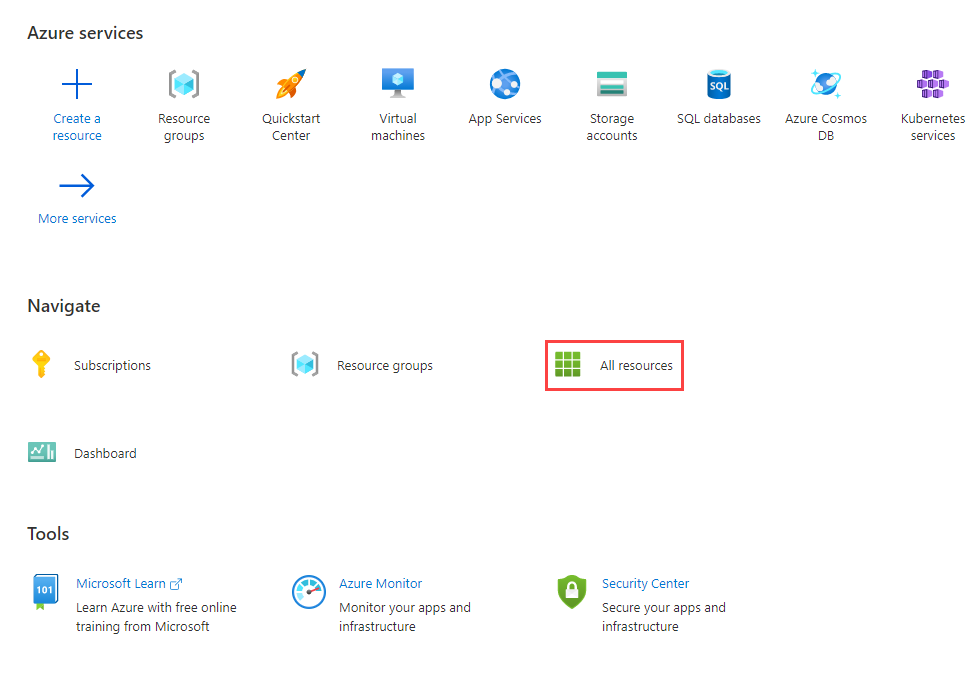

Jelentkezzen be az Azure Portalra.

Válassza az Összes erőforrás lehetőséget az Azure-szolgáltatások szakaszban, majd válassza ki az Azure Térképek-fiókját.

Válassza a Hitelesítés lehetőséget a bal oldali panel Beállítások szakaszában.

Hitelesítési kategória kiválasztása

Az alkalmazás igényeitől függően az alkalmazások biztonságának bizonyos módjai vannak. A Microsoft Entra ID meghatározott hitelesítési kategóriákat határoz meg a hitelesítési folyamatok széles körének támogatásához. Az alkalmazás legjobb kategóriájának kiválasztásához tekintse meg az alkalmazáskategóriákat.

Megjegyzés:

A kategóriák és forgatókönyvek megismerése segít az Azure Térképek-alkalmazás biztonságossá tételében, akár Microsoft Entra-azonosítót, akár megosztott kulcsos hitelesítést használ.

Felügyelt identitások hozzáadása és eltávolítása

Ha engedélyezni szeretné a közös hozzáférésű jogosultságkód (SAS) jogkivonat-hitelesítést az Azure Térképek REST API-val, hozzá kell adnia egy felhasználó által hozzárendelt felügyelt identitást az Azure Térképek-fiókjához.

Felügyelt identitás létrehozása

A térképfiók létrehozása előtt vagy után létrehozhat egy felhasználó által hozzárendelt felügyelt identitást. A felügyelt identitást a portálon, az Azure management SDK-kon vagy az Azure Resource Manager (ARM) sablonon keresztül veheti fel. Ha arm-sablonon keresztül szeretne hozzáadni egy felhasználó által hozzárendelt felügyelt identitást, adja meg a felhasználó által hozzárendelt felügyelt identitás erőforrás-azonosítóját.

"identity": {

"type": "UserAssigned",

"userAssignedIdentities": {

"/subscriptions/00000000-0000-0000-0000-000000000000/resourceGroups/example/providers/Microsoft.ManagedIdentity/userAssignedIdentities/exampleidentity": {}

}

}

Felügyelt identitás eltávolítása

A rendszer által hozzárendelt identitások eltávolításához tiltsa le a szolgáltatást a portálon vagy az Azure Resource Manager-sablonon keresztül, ugyanúgy, ahogyan az létrejött. A felhasználó által hozzárendelt identitások egyenként eltávolíthatók. Az összes identitás eltávolításához állítsa az identitástípust a következőre "None": .

A rendszer által hozzárendelt identitás ilyen módon történő eltávolítása a Microsoft Entra-azonosítóból is törli azt. A rendszer által hozzárendelt identitások is automatikusan törlődnek a Microsoft Entra-azonosítóból az Azure Térképek-fiók törlésekor.

Ha az összes identitást az Azure Resource Manager-sablonnal szeretné eltávolítani, frissítse ezt a szakaszt:

"identity": {

"type": "None"

}

Hitelesítési és engedélyezési forgatókönyv kiválasztása

Ez a táblázat az Azure Térképek gyakori hitelesítési és engedélyezési forgatókönyveit ismerteti. Minden forgatókönyv egy olyan alkalmazástípust ír le, amely az Azure Térképek REST API eléréséhez használható. A hivatkozások segítségével részletes konfigurációs információkat tudhat meg az egyes forgatókönyvekhez.

Fontos

Éles alkalmazások esetén javasoljuk a Microsoft Entra ID azure-beli szerepköralapú hozzáférés-vezérléssel (Azure RBAC) való implementálását.

| Eset | Authentication | Authorization | Fejlesztési munka | Működési munka |

|---|---|---|---|---|

| Megbízható démonalkalmazás vagy nem interaktív ügyfélalkalmazás | Megosztott kulcs | N/A | Közepes | Magas |

| Megbízható démon vagy nem interaktív ügyfélalkalmazás | Microsoft Entra ID | Magas | Alacsony | Közepes |

| Egyoldalas webalkalmazás interaktív egyszeri bejelentkezéssel | Microsoft Entra ID | Magas | Közepes | Közepes |

| Egyoldalas alkalmazás nem interaktív bejelentkezéssel | Microsoft Entra ID | Magas | Közepes | Közepes |

| Webalkalmazás, démonalkalmazás vagy nem interaktív bejelentkezési alkalmazás | SAS-jogkivonat | Magas | Közepes | Alacsony |

| Webalkalmazás interaktív egyszeri bejelentkezéssel | Microsoft Entra ID | Magas | Magas | Közepes |

| IoT-eszköz vagy bemeneti korlátozott alkalmazás | Microsoft Entra ID | Magas | Közepes | Közepes |

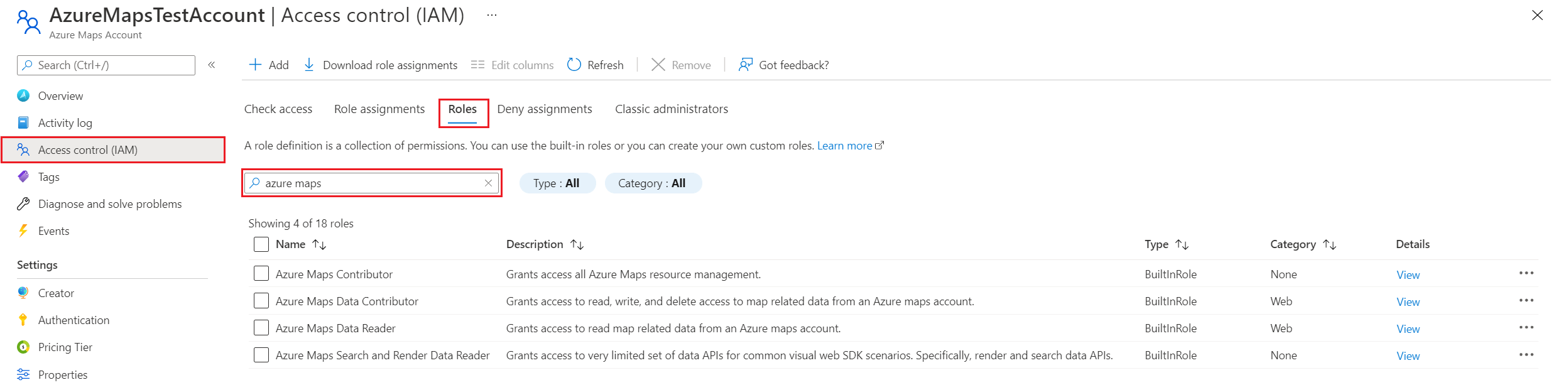

Beépített Azure Térképek szerepkördefiníciók megtekintése

A beépített Azure Térképek szerepkördefiníció megtekintése:

A bal oldali panelen válassza a Hozzáférés-vezérlés (IAM) lehetőséget.

Válassza a Szerepkörök lapot.

A keresőmezőbe írja be az Azure Térképek.

Az eredmények az Azure Térképek elérhető beépített szerepkör-definícióit jelenítik meg.

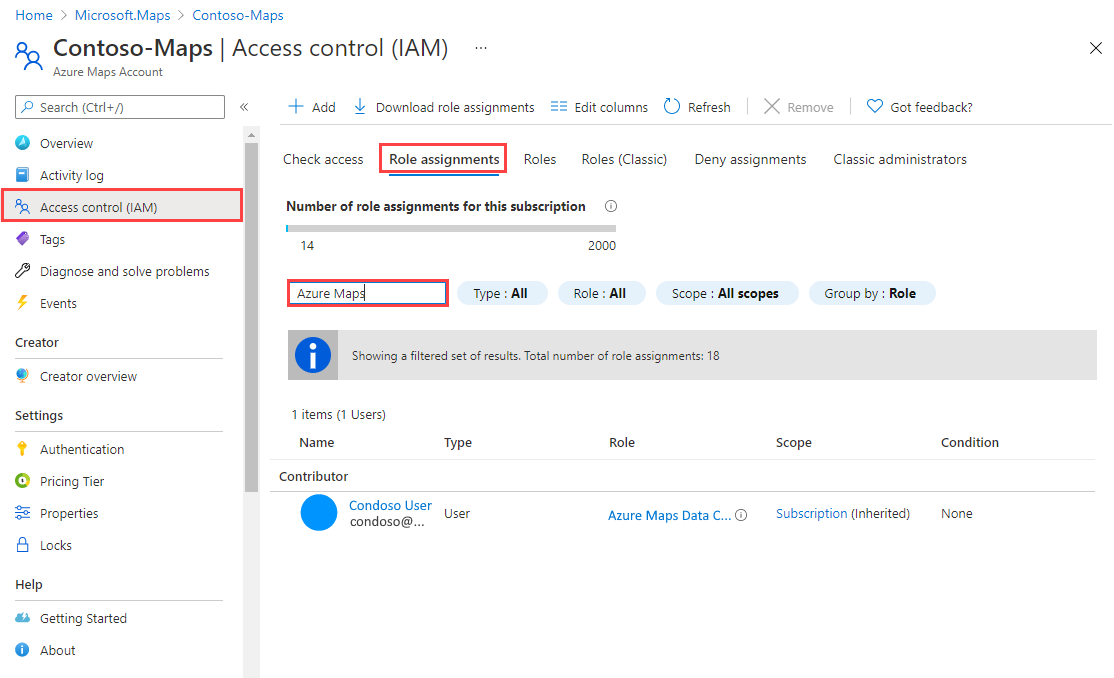

Szerepkör-hozzárendelések megtekintése

Az Azure Térképek hozzáféréssel rendelkező felhasználók és alkalmazások megtekintéséhez lépjen a Hozzáférés-vezérlés (IAM) elemre. Itt válassza ki a szerepkör-hozzárendeléseket, majd szűrjön az Azure Térképek szerint.

A bal oldali panelen válassza a Hozzáférés-vezérlés (IAM) lehetőséget.

Válassza a Szerepkiosztások lapot.

A keresőmezőbe írja be az Azure Térképek.

Az eredmények az Aktuális Azure Térképek szerepkör-hozzárendeléseket jelenítik meg.

Jogkivonatok kérése az Azure Térképek

Jogkivonat kérése a Microsoft Entra-jogkivonat végpontjától. A Microsoft Entra-azonosító kérésében használja az alábbi adatokat:

| Azure-környezet | Microsoft Entra-jogkivonat végpontja | Azure-erőforrás-azonosító |

|---|---|---|

| Nyilvános Azure-felhő | https://login.microsoftonline.com |

https://atlas.microsoft.com/ |

| Azure Government-felhő | https://login.microsoftonline.us |

https://atlas.microsoft.com/ |

További információ a Hozzáférési jogkivonatok Microsoft Entra-azonosítóból való lekéréséről a felhasználók és a szolgáltatásnevek számára: A Microsoft Entra ID hitelesítési forgatókönyvei. Adott forgatókönyvek megtekintéséhez tekintse meg a forgatókönyvek táblázatát.

Megosztott kulcsok kezelése és elforgatása

Az Azure Térképek-előfizetési kulcsok hasonlóak az Azure Térképek-fiókhoz tartozó fő jelszóhoz. Mindig ügyeljen az előfizetési kulcsok védelmére. Az Azure Key Vault használatával biztonságosan kezelheti és elforgathatja a kulcsokat. Kerülje a hozzáférési kulcsok más felhasználók számára való terjesztését, a kódolásukat vagy mentésüket bárhol, egyszerű, mások számára elérhető szövegben. Ha úgy véli, hogy a kulcsokat feltörték, forgassa el őket.

Megjegyzés:

Ha lehetséges, javasoljuk, hogy a kérések engedélyezéséhez használja a Microsoft Entra ID azonosítót a megosztott kulcs helyett. A Microsoft Entra-azonosító nagyobb biztonságot kínál, mint a megosztott kulcs, és egyszerűbben használható.

Előfizetési kulcsok manuális elforgatása

Az Azure Térképek-fiók biztonsága érdekében javasoljuk, hogy rendszeresen fordossa el az előfizetési kulcsokat. Ha lehetséges, használja az Azure Key Vaultot a hozzáférési kulcsok kezeléséhez. Ha nem a Key Vaultot használja, manuálisan kell elforgatnia a kulcsokat.

Két előfizetési kulcs van hozzárendelve, hogy el tudja forgatni a kulcsokat. A két kulcs biztosítja, hogy az alkalmazás a folyamat során is hozzáférhessen az Azure Térképek.

Az Azure Térképek-előfizetési kulcsok elforgatása az Azure Portalon:

- Frissítse az alkalmazáskódot az Azure Térképek-fiók másodlagos kulcsára való hivatkozáshoz és üzembe helyezéshez.

- Az Azure Portalon navigáljon az Azure Térképek-fiókjához.

- A Gépház területen válassza a Hitelesítés lehetőséget.

- Az Azure Térképek-fiók elsődleges kulcsának újragenerálásához válassza az elsődleges kulcs melletti Regenerate gombot.

- Frissítse az alkalmazáskódot az új elsődleges kulcsra való hivatkozáshoz és üzembe helyezéshez.

- A másodlagos kulcs újragenerálása ugyanúgy.

Figyelmeztetés

Javasoljuk, hogy minden alkalmazásban ugyanazt a kulcsot használja. Ha egyes helyeken az elsődleges kulcsot, máshol a másodlagos kulcsot használja, akkor nem tudja elforgatni a kulcsokat anélkül, hogy egyes alkalmazások elveszítenének hozzáférést.

További lépések

Keresse meg az Azure Térképek-fiókjához tartozó API-használati metrikákat:

Ismerje meg a Microsoft Entra ID és az Azure Térképek integrálását bemutató példákat: