Megjegyzés

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhat bejelentkezni vagy módosítani a címtárat.

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhatja módosítani a címtárat.

A következőkre vonatkozik:Azure SQL Database

Azure SQL Managed Instance

Azure Synapse Analytics

Ez a cikk részletes áttekintést nyújt a Microsoft Entra-hitelesítés azure SQL Database-sel, felügyelt Azure SQL-példánysal, Azure-beli virtuális gépeken futó SQL Serverrel, Az Azure Synapse Analyticsben a Synapse SQL-sel és a Windowshoz és Linuxhoz készült SQL Serverrel való használatáról.

Ha a Microsoft Entra-hitelesítést szeretné konfigurálni, tekintse át az alábbiakat:

Megjegyzés:

A Microsoft Entra ID-t korábban Azure Active Directorynak (Azure AD) nevezték.

Áttekintés

A Microsoft Entra ID lehetővé teszi az emberek és szolgáltatások identitásának központi kezelését az adattulajdonban. A Microsoft Entra és az Azure SQL hitelesítésre való integrálásával egyszerűsítheti az identitás- és engedélykezelést, miközben részletes feltételes hozzáférést és szabályozást tesz lehetővé az adatokhoz való összes kapcsolaton.

A Microsoft Entra-hitelesítés használata a következő előnyöket foglalja magában:

- Lecseréli a kevésbé biztonságos hitelesítési módszereket, például a felhasználóneveket és jelszavakat.

- Megszünteti vagy megállítja a felhasználói identitások elterjedését a kiszolgálókon.

- A Microsoft Entra-csoportok lehetővé teszik az adatbázisok engedélykezelésének absztrakcióját az egyes fiókoktól és az operatív csoportokig.

- Lehetővé teszi a jelszóváltást egyetlen helyen.

- A microsoft entra-only hitelesítés teljes alternatívát kínál az SQL-hitelesítés helyett.

- Az Azure-erőforrások felügyelt identitásai nem igényelnek jelszavakat az adatbázisokhoz csatlakozó szolgáltatásokhoz, valamint az adatbázisokból más Azure-erőforrásokhoz való kapcsolatokhoz.

- Lehetővé teszi a modern biztonsági vezérlők használatát, beleértve az erős többtényezős hitelesítést, számos egyszerű ellenőrzési lehetőséggel, például telefonhívással, szöveges üzenettel, pin-kóddal ellátott intelligens kártyával vagy mobilalkalmazás-értesítéssel.

- A Microsoft Entra ID számos modern hitelesítési protokoll integrációját teszi lehetővé, beleértve az OpenID Connectet, az OAuth2.0-t, a Kerberos korlátozott delegálását stb.

- Lehetővé teszi az adatforrásokhoz való kapcsolatok központosított monitorozását.

- Lehetővé teszi a feltételes hozzáférés-vezérlést, például megfelelő eszközök vagy hitelesítési módszerek megkövetelése a sikeres kapcsolatokhoz.

- A hitelesítés központi felügyelete és monitorozása az Azure-szabályzatokkal.

Megjegyzés:

A Microsoft Entra-hitelesítés csak a Microsoft Entra-azonosítóból származó hozzáférési jogkivonatokat támogatja, külső hozzáférési jogkivonatokat nem. A Microsoft Entra ID nem támogatja a Microsoft Entra ID-lekérdezések külső végpontokra való átirányítását sem. Ez az összes SQL-platformra és a Microsoft Entra-hitelesítést támogató összes operációs rendszerre vonatkozik.

Konfigurációs lépések

A Microsoft Entra-hitelesítés konfigurálására vonatkozó általános lépések a következők:

- Microsoft Entra-tenant létrehozása és adatainak feltöltése.

- Logikai kiszolgáló vagy -példány létrehozása az Azure-ban.

- Rendeljen hozzá egy Microsoft Entra-rendszergazdát a kiszolgálóhoz vagy a példányhoz.

- Hozzon létre olyan SQL-tagokat az adatbázisban, amelyek a Microsoft Entra-identitásokra vannak leképezve.

- Konfigurálja az ügyfélalkalmazásokat úgy, hogy Azure Identity-kódtárak és hitelesítési módszerek használatával csatlakozzanak.

- Csatlakozzon az adatbázishoz Microsoft Entra-identitásokkal.

Támogatott identitások és hitelesítési módszerek

Az Azure SQL a következő Microsoft Entra-identitásokat támogatja bejelentkezésként és felhasználókként (principals) a kiszolgálókon és adatbázisokban:

- Microsoft Entra-felhasználók: Bármilyen típusú felhasználó a Microsoft Entra-bérlőkben, beleértve a belső felhasználókat, külső felhasználókat, vendégeket és tagokat. A Microsoft Entra-azonosítóval összevont Active Directory-tartomány tagjai is támogatottak, és konfigurálhatók a zökkenőmentes egyszeri bejelentkezéshez.

- Alkalmazások: Az Azure-ban található alkalmazások szolgáltatásnevek vagy felügyelt identitások használatával hitelesíthetők közvetlenül az Azure SQL-ben. A felügyelt identitások használata előnyösebb, mivel a hitelesítés jelszó nélküli, és szükségtelenné teszi a fejlesztő által felügyelt hitelesítő adatok használatát.

- Microsoft Entra-csoportok, amelyek egyszerűbbé teszik a hozzáférés-kezelést a szervezeten belül a felhasználói és alkalmazáshozzáférés csoporttagságon alapuló kezelésével.

A felhasználói identitások esetében a következő hitelesítési módszerek támogatottak:

- Microsoft Entra Integrated (Windows Authentication), amelyet a Microsoft Entra Hibrid Azonosságok támogat Active Directoryval [szövetség] együtt.

- Microsoft Entra MFA vagy többtényezős hitelesítés, amely a felhasználó tudásán túl további biztonsági ellenőrzéseket igényel.

- Microsoft Entra Jelszóhitelesítés , amely a Microsoft Entra ID-ban tárolt és felügyelt felhasználói hitelesítő adatokat használja.

- A Microsoft Entra alapértelmezett hitelesítése, amely az alkalmazás számítógépén található különböző hitelesítőadat-gyorsítótárakat vizsgálja, és felhasználói jogkivonatokkal hitelesítheti az SQL-t.

A szolgáltatás- vagy számítási feladatok identitásai esetében a következő hitelesítési módszerek támogatottak:

- Felügyelt identitások az Azure-erőforrásokhoz, mind a felhasználó által hozzárendelt, mind a rendszer által hozzárendelt erőforrásokhoz. A felügyelt identitáshitelesítés jogkivonatalapú, amelyben az identitás hozzá van rendelve ahhoz az erőforráshoz, amely hitelesítést kíván végezni vele. Az Azure Identity platform ellenőrzi ezt a kapcsolatot, amely lehetővé teszi a jelszó nélküli hitelesítést.

- A Microsoft Entra szolgáltatásnév és az alkalmazás (ügyfél) titkos kódja. Ez a hitelesítési módszer nem ajánlott a kitalálható és kiszivárogtatott jelszavakkal kapcsolatos kockázat miatt.

- A Microsoft Entra alapértelmezett hitelesítése, amely az alkalmazás gépén különböző hitelesítőadat-gyorsítótárakat vizsgál, és alkalmazásjogkivonatokkal hitelesítheti az SQL-t.

Microsoft Entra-rendszergazda

A Microsoft Entra-hitelesítés engedélyezéséhez be kell állítani egy Microsoft Entra-rendszergazdát a logikai kiszolgálóhoz vagy a felügyelt példányhoz. Ez a rendszergazda az SQL Server-rendszergazda (SA) mellett létezik. A Microsoft Entra-rendszergazda az Azure-bérlő bármely biztonsági objektuma lehet, beleértve a Microsoft Entra felhasználóit, csoportjait, szolgáltatásneveit és felügyelt identitásait. A Microsoft Entra-rendszergazda egyetlen tulajdonság, nem lista, ami azt jelenti, hogy egyszerre csak egy identitás konfigurálható. Ha eltávolítja a Microsoft Entra rendszergazdát a kiszolgálóról, az összes Microsoft Entra-hitelesítésen alapuló kapcsolatot letiltja, még az adatbázis engedélyekkel rendelkező meglévő Microsoft Entra-felhasználói számára is.

Jótanács

A Microsoft Entra-csoportok lehetővé teszik több identitás számára, hogy Microsoft Entra-rendszergazdaként működjenek a kiszolgálón. Ha a rendszergazda egy csoportra van állítva, a csoport összes tagja örökli a Microsoft Entra rendszergazdai szerepkört. A Microsoft Entra-csoport rendszergazdái úgy javítják a kezelhetőséget, hogy a rendszergazdai felügyeletet a kiszolgálói adatsík-műveletekről a Microsoft Entra ID-ra és a csoporttulajdonosok kezére váltják. A csoportok az SQL-hez csatlakozó összes Microsoft Entra-identitáshoz használhatók, lehetővé téve az egyszeri felhasználó- és engedélykonfigurációt a kiszolgálón és az adatbázisokban, így az összes felhasználó felügyelete a csoportokra marad.

A Microsoft Entra rendszergazdája különleges szerepet játszik: ez az első fiók, amely létrehozhat más Microsoft Entra bejelentkezéseket (az SQL-adatbázis előzetes verziójában) és felhasználókat, akiket összefoglaló néven szereplőknek neveznek. A rendszergazda egy tartalmazott adatbázis-felhasználó a master kiszolgáló adatbázisában. A rendszergazdai fiókok az db_owner szerepkör tagjai minden felhasználói adatbázisban, és minden felhasználói adatbázist dbo-felhasználóként adnak meg. További információ a rendszergazdai fiókokról: Adatbázisok és bejelentkezések kezelése.

Microsoft Entra-felhasználók

Megjegyzés:

A Microsoft Entra kiszolgáló főbb elemei (bejelentkezések) jelenleg nyilvánosan elérhetők előzetes verzióban az Azure SQL Database és az Azure Synapse Analytics számára. A Microsoft Entra-bejelentkezések általánosan elérhetők a felügyelt Azure SQL-példányokhoz és az SQL Server 2022-hez.

A Microsoft Entra-identitások három módon hozhatók létre egyszerűként az Azure SQL-ben:

- kiszolgálónévként vagy bejelentkezésként (az Azure SQL Database előzetes verziójában)

- bejelentkezés-alapú felhasználókként (az adatbázis jogosultság egy típusa)

- tárolt adatbázis-felhasználókként

Fontos

Az Azure SQL Microsoft Entra-hitelesítése nem integrálható az Azure RBAC-vel. Ha Microsoft Entra-identitásokat használ az Azure SQL-hez való csatlakozáshoz és a lekérdezések végrehajtásához, akkor ezeket az identitásokat Microsoft Entra-tagként kell létrehozni a hozzáférésükhöz szükséges adatbázis(ok)ban. A SQL Server Contributor szerepkörök a SQL DB Contributor felügyelettel kapcsolatos üzembehelyezési műveletek biztonságossá tételére szolgálnak, nem pedig az adatbázis-kapcsolati hozzáférésre.

Bejelentkezések (szerver fiókok)

A Microsoft Entra-identitások kiszolgálónevei (bejelentkezései) általánosan elérhetők az Azure SQL Managed Instance, az SQL Server 2022 és az SQL Server azure-beli virtuális gépeken. A Microsoft Entra-bejelentkezések előzetes verzióban érhetők el az Azure SQL Database-hez.

A következő T-SQL bemutatja, hogyan hozhat létre Microsoft Entra-bejelentkezést:

CREATE LOGIN [MSEntraUser] FROM EXTERNAL PROVIDER

A Microsoft Entra-bejelentkezés a következő tulajdonságokat tartalmazza a sys.server_principals-ben:

| Ingatlan | Érték |

|---|---|

SID (Biztonsági azonosító) |

A Microsoft Entra-identitás objektumazonosítójának bináris ábrázolása |

| típus | E = Külső bejelentkezés vagy alkalmazás a Microsoft Entra-azonosítóból X = Külső csoport a Microsoft Entra ID-ból |

| leírás típusa | EXTERNAL_LOGIN Microsoft Entra-bejelentkezéshez vagy alkalmazáshoz EXTERNAL_GROUP a Microsoft Entra-csoport számára |

Bejelentkezésalapú felhasználók

A bejelentkezésalapú felhasználók öröklik a Microsoft Entra-bejelentkezéshez hozzárendelt kiszolgálószintű szerepköröket és engedélyeket. A Microsoft Entra bejelentkezési alapú felhasználók előzetes verzióban elérhetők az Azure SQL Database-hez.

Az alábbi T-SQL bemutatja, hogyan hozhat létre bejelentkezési alapú felhasználót egy Microsoft Entra-identitáshoz:

CREATE USER [MSEntraUser] FROM LOGIN [MSEntraUser]

Az alábbi táblázat a Microsoft Entra bejelentkezési alapú felhasználói tulajdonságértékeket ismerteti sys.database_principals-ban.

| Ingatlan | Érték |

|---|---|

SID (Biztonsági azonosító) |

A Microsoft Entra-identitás objektumazonosítójának bináris ábrázolása, valamint az "AADE" |

| típus | E = Külső bejelentkezés vagy alkalmazás a Microsoft Entra-azonosítóból X = Külső csoport a Microsoft Entra ID-ból |

| leírás típusa | EXTERNAL_LOGIN Microsoft Entra-bejelentkezéshez vagy alkalmazáshoz EXTERNAL_GROUP a Microsoft Entra-csoport számára |

Tartalmazott adatbázis-felhasználók

A tárolt adatbázis felhasználói hordozhatók az adatbázissal. Nincs kapcsolatuk a kiszolgálón vagy példányban definiált identitásokkal, így az adatbázissal együtt egyszerűen áthelyezhetők az egyik kiszolgálóról vagy példányról a másikra megszakítás nélkül.

Az alábbi T-SQL bemutatja, hogyan hozhat létre tartalmazott adatbázis-felhasználót egy Microsoft Entra-identitáshoz:

CREATE USER [MSEntraUser] FROM EXTERNAL PROVIDER

A Microsoft Entra adatbázis-alapú felhasználók tulajdonságértékei megegyeznek a sys.database_principals bejelentkezési alapú felhasználóival, kivéve a SID létrehozásának módját:

| Ingatlan | Érték |

|---|---|

SID (Biztonsági azonosító) |

A Microsoft Entra-identitás objektumazonosítójának bináris ábrázolása |

| típus | E = Külső bejelentkezés vagy alkalmazás a Microsoft Entra-azonosítóból X = Külső csoport a Microsoft Entra ID-ból |

| leírás típusa | EXTERNAL_LOGIN Microsoft Entra-bejelentkezéshez vagy alkalmazáshoz EXTERNAL_GROUP a Microsoft Entra-csoport számára |

Az eredeti Microsoft Entra GUID, amelyre a SID épül, lekéréséhez használja a következő T-SQL-konverziót:

SELECT CAST(sid AS UNIQUEIDENTIFIER) AS EntraID FROM sys.database_principals

Caution

Lehetőség van arra, hogy véletlenül létrehozzunk egy korlátos Microsoft Entra-adatbázis-felhasználót, akinek a neve megegyezik egy Microsoft Entra felhasználói névvel a kiszolgáló vagy példány szintjén. Mivel a főkomponensek nincsenek egymással összekötve, az adatbázis-felhasználó nem örökli a kiszolgálói bejelentkezés engedélyeit, és az identitások összekeveredhetnek a kapcsolatkérésekben, ami nem meghatározott viselkedést okozhat.

Az alábbi T-SQL-lekérdezéssel állapítsa meg, hogy az adatbázis-felhasználó bejelentkezési alapú vagy tartalmazott adatbázis-felhasználó-e:

SELECT CASE

WHEN CONVERT(VARCHAR(100), sid, 2) LIKE '%AADE' AND len(sid) = 18 THEN 'login-based user'

ELSE 'contained database user'

END AS user_type,

*

FROM sys.database_principals WHERE TYPE = 'E' OR TYPE = 'X'

Az alábbi T-SQL-lekérdezéssel megtekintheti az adatbázis összes Microsoft Entra-tagát:

SELECT

name,

CAST(sid AS UNIQUEIDENTIFIER) AS EntraID,

CASE WHEN TYPE = 'E' THEN 'App/User' ELSE 'Group' AS user_type,

sid

FROM sys.database_principals WHERE TYPE = 'E' OR TYPE = 'X'

Csak Microsoft Entra-hitelesítés

Ha engedélyezve van a Microsoft Entra kizárólagos hitelesítés, az összes többi hitelesítési módszer le van tiltva, és nem használható a kiszolgálóhoz, példányhoz vagy adatbázishoz való csatlakozáshoz, ideértve az Azure SQL-hez tartozó SA (szerver admin) és egyéb SQL-hitelesítésen alapuló fiókokat, valamint a Windows-hitelesítést a Felügyelt Azure SQL-példány esetében.

Első lépésként tekintse át a Csak Microsoft Entra-hitelesítés konfigurálását ismertető cikket.

Többtényezős hitelesítés (MFA)

A Microsoft Entra többtényezős hitelesítés a Microsoft felhőalapú identitás- és hozzáférés-kezelési szolgáltatása által biztosított biztonsági szolgáltatás. A többtényezős hitelesítés növeli a felhasználói bejelentkezések biztonságát azáltal, hogy a felhasználóknak a jelszón túl további ellenőrzési lépéseket kell végrehajtaniuk.

A Microsoft Entra többtényezős hitelesítés segít megvédeni az adatokhoz és alkalmazásokhoz való hozzáférést, miközben kielégíti a felhasználói igényeket egy egyszerű bejelentkezési folyamathoz. Az MFA további biztonsági réteget biztosít a felhasználói bejelentkezésekhez azáltal, hogy a felhasználóknak két vagy több hitelesítési tényezőt kell megadniuk. Ezek a tényezők általában tartalmaznak valamit, amit a felhasználó tud (jelszó), valamit, amit a felhasználó birtokol (okostelefon vagy hardver token), és/vagy valami, amit a felhasználó van (biometrikus adatok). Több tényező kombinálásával az MFA jelentősen csökkenti a jogosulatlan hozzáférés valószínűségét.

A többtényezős hitelesítés az Azure SQL Database, az Azure SQL Managed Instance, az Azure Synapse Analytics és az SQL Server 2022 (16.x) és újabb verziók támogatott hitelesítési módszere.

Első lépésként tekintse át a Microsoft Entra többtényezős hitelesítésének konfigurálását.

Microsoft Entra B2B-támogatás

A Microsoft Entra-hitelesítés minden SQL-termékben támogatja a Microsoft Entra B2B együttműködést is, amely lehetővé teszi a vállalatok számára, hogy meghívják a vendégfelhasználókat a szervezettel való együttműködésre. A vendégfelhasználók önálló felhasználóként vagy Microsoft Entra-csoport tagjaiként is csatlakozhatnak az adatbázisokhoz. További információ: Vendégfelhasználó létrehozása.

A Microsoft Entra és az Active Directory összevonásának megbízhatósági architektúrája

A Microsoft Entra ID integrálható az olyan ismerős identitás- és hozzáférés-kezelési megoldásokkal is, mint az Active Directory. A helyszíni AD hibrid csatlakoztatása lehetővé teszi, hogy a Microsoft Entra ID-n keresztül összevont Windows-identitások egyszeri bejelentkezési hitelesítő adatokkal csatlakozzanak az Azure SQL-hez.

Az összevonáshoz a Microsoft Entra ID két biztonságos hitelesítési módszert biztosít: az átmenő és a jelszókivonatos hitelesítést. Ha azt tervezi, hogy a helyszíni Active Directoryt a Microsoft Entra ID-hez kapcsolja össze, tekintse át a Microsoft Entra hibrid identitásmegoldás megfelelő hitelesítési módszerének kiválasztása című cikket.

A Hibrid Microsoft Entra-identitások beállításával és szinkronizálásával kapcsolatos további információkért tekintse meg a következő cikkeket:

- Jelszókivonat-szinkronizálás implementálása a Microsoft Entra Connect Synctel

- Microsoft Entra átmenő hitelesítés

- Az Active Directory Szövetségi Szolgáltatások üzembe helyezése az Azure-ban és a Microsoft Entra Connect és a szövetség

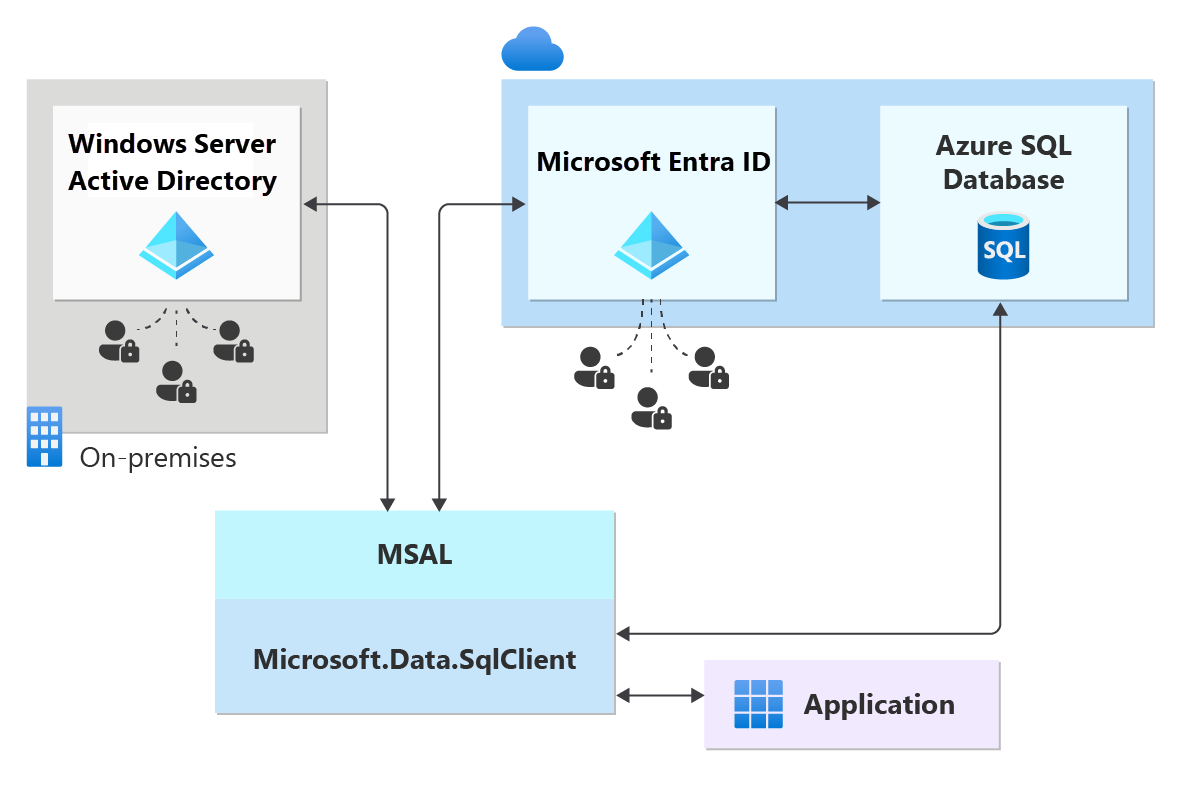

Ez az ábra az ADFS-infrastruktúrával (vagy windowsos hitelesítő adatok felhasználójával/jelszavával) rendelkező összevont mintául szolgáló hitelesítést mutatja be. A nyilak kommunikációs útvonalakat jelölnek.

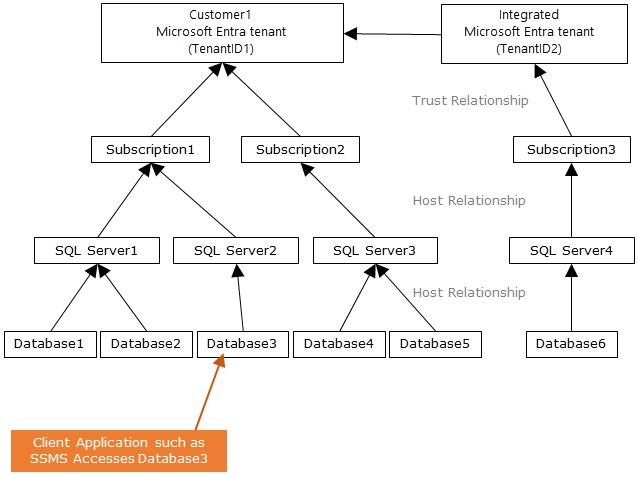

Az alábbi ábra azokat az összevonási, megbízhatósági és üzemeltetési kapcsolatokat mutatja be, amelyek lehetővé teszik az ügyfél számára, hogy jogkivonat elküldésével csatlakozzon egy adatbázishoz. A Microsoft Entra ID hitelesíti az adóazonosító jelet, az adatbázis pedig megbízik benne, és érvényesíti a kiállítót és az egyéb adatokat. Az 1. ügyfél képviselheti a Microsoft Entra-azonosítót natív felhasználókkal, vagy a Microsoft Entra-azonosítót összevont felhasználókkal. A 2. ügyfél egy lehetséges megoldást jelöl, beleértve az importált felhasználókat is, ebben a példában egy összevont Microsoft Entra-azonosítóból származik, amely az ADFS-t szinkronizálja a Microsoft Entra-azonosítóval. Fontos tisztában lenni azzal, hogy a Microsoft Entra-hitelesítést használó adatbázisokhoz való hozzáféréshez az üzemeltetési előfizetés a Microsoft Entra-azonosítóhoz van társítva. Ugyanazt az előfizetést kell használni az Azure SQL vagy az Azure Synapse-erőforrások létrehozásához.

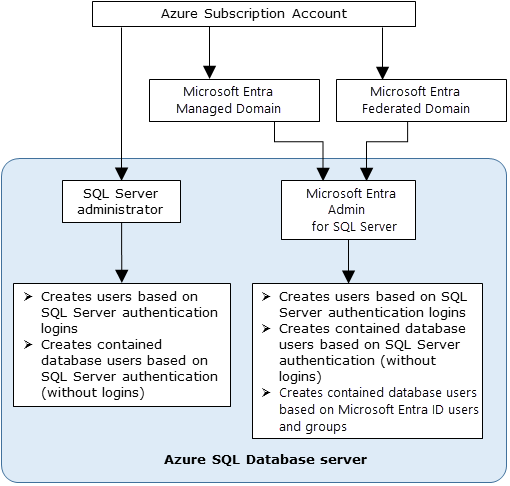

Permissions

A Microsoft Entra adminisztrátorhoz rendelt engedélyek eltérnek az Azure SQL-ben hozzárendelt főbb engedélyektől. Néhány esetben az Azure SQL-nek Microsoft Graph-engedélyekre is szüksége van a Microsoft Entra-hitelesítés használatához.

Rendszergazdai engedélyek

A Microsoft Entra rendszergazdájához a következő engedélyek és szerepkörök tartoznak létrehozásukkor:

- db_owner szerepe az egyes adatbázisoknál a kiszolgálón vagy példányon

Azure SQL-engedélyek

Ahhoz, hogy egy szereplő létrehozhasson felhasználót, szüksége van az ALTER ANY USER engedélyre az adatbázisban.

Alapértelmezés szerint a következő szereplők kapják meg ALTER ANY USER: kiszolgálói rendszergazdai fiókok, CONTROL ON DATABASE adatbázis-felhasználók, és az db_owner adatbázis-szerepkör tagjai.

A Microsoft Entra entitás létrehozásához az Azure SQL-ben a kérelmező identitásnak le kell kérdeznie a Microsoft Graphot az entitással kapcsolatos részletekért. A kezdeti üzembe helyezéskor az MS Graph lekérdezésére kizárólag a Microsoft Entra rendszergazdája képes, ezért neki kell az első identitásnak lennie, amely más Microsoft Entra főszereplőket hoz létre. Ezt követően más szereplők számára hozzárendelheti a ALTER ANY USER-t, hogy más Microsoft Entra szereplőket is létrehozhassanak.

Érintésmentes üzembe helyezés Microsoft Entra-hitelesítéssel

Mivel a Microsoft Entra rendszergazdájának kell lennie az első identitásnak az adatbázishoz való csatlakozáshoz és más Microsoft Entra-felhasználók létrehozásához, hasznos lehet rendszergazdaként hozzáadni az üzembehelyezési infrastruktúra identitását. Az üzemelő példányok ezután elvégezhetik a kezdeti beállításokat, például létrehozhatnak más Microsoft Entra-tagokat, és engedélyeket rendelhetnek hozzájuk. A telepítések olyan eszközöket használhatnak, mint a PowerShell ARM-sablonok az automatikus főszereplő létrehozás szkripteléséhez. Az Azure SQL jelenleg nem támogatja a natív API-kat a felhasználók létrehozásának és engedélykezelésének konfigurálásához; ezek a műveletek csak az SQL-példány közvetlen kapcsolatával végezhetők el.

Microsoft Graph-engedélyek

A Microsoft Entra-tagok és néhány más forgatókönyv létrehozásához az Azure SQL-nek Microsoft Graph-hívásokat kell indítania az identitással kapcsolatos információk lekéréséhez és ellenőrzéséhez a Microsoft Entra-azonosítóban. Ehhez az SQL-folyamatnak hozzáférést kell kapnia vagy szereznie az MS Graph olvasási engedélyeihez az ügyfél-bérlői környezeten belül. Ez többféleképpen valósítható meg:

- Ha a parancsot végrehajtó SQL-tag egy felhasználói identitás, az MS Graph lekérdezéséhez nincs szükség további engedélyekre az SQL-példányon.

- Ha a parancsot végrehajtó SQL-tag szolgáltatásidentitás, például szolgáltatásnév vagy felügyelt identitás, akkor az Azure SQL-példánynak saját engedélyeire van szüksége az MS Graph lekérdezéséhez.

- Az alkalmazásengedélyek hozzárendelhetők a logikai kiszolgáló vagy felügyelt példány elsődleges kiszolgálói identitásához (felügyelt identitásához). Az SQL-folyamat az elsődleges kiszolgálóidentitás használatával hitelesítheti magát a bérlő más Azure-szolgáltatásaiban, például az MS Graphban. Az alábbi táblázat ismerteti a parancs sikeres végrehajtásához szükséges különböző forgatókönyveket és MS Graph-engedélyeket.

| Scenario | Minimális engedély |

|---|---|

CREATE FELHASZNÁLÓ vagy CREATE LOGIN Microsoft Entra szolgáltatásnév-azonosító vagy felügyelt identitás esetén |

Application.Read.All |

CREATE FELHASZNÁLÓ vagy CREATE LOGIN Microsoft Entra-felhasználó esetén |

User.Read.All |

CREATE FELHASZNÁLÓ vagy CREATE LOGIN Microsoft Entra-csoport esetén |

GroupMember.Read.All |

| Microsoft Entra-hitelesítés Azure SQL felügyelt példánnyal | Címtárolvasó szerepkör hozzárendelve a felügyelt példány identitásához |

Jótanács

A Címtárolvasók szerepkör a legkisebb hatókörű szerepkör, amely hozzárendelhető egy olyan identitáshoz, amely lefedi az Azure SQL-hez szükséges összes engedélyt. A szerepkörök használatának előnye, hogy hozzárendelhetők a Microsoft Entra biztonsági csoportokhoz, így a felügyelet elvont az egyes entitásoktól és a koncepcionális csoportoktól.

Eszközök támogatása

Az SQL Server Management Studio (SSMS) számos Microsoft Entra hitelesítési csatlakozási lehetőséget támogat, beleértve a többtényezős hitelesítést is.

A Visual Studióhoz készült SQL Server Data Tools (SSDT) 2015-től kezdve támogatja a Microsoft Entra-azonosítóval történő jelszó-, integrált és interaktív hitelesítést. További információ: Microsoft Entra ID-támogatás az SQL Server Data Tools (SSDT)-ben.

- A Microsoft Entra-felhasználók jelenleg nem jelennek meg az SSDT Object Explorerben. Kerülő megoldásként tekintse meg a felhasználókat a sys.database_principals nézetben.

Minimális verziók

A Microsoft Entra-hitelesítés Azure SQL-lel való használatához az alábbi minimális verziókra van szükség az alábbi eszközök használatakor:

- SQL Server Management Studio (SSMS) 18.6 vagy újabb

- SQL Server Data Tools for Visual Studio 2015, 14.0.60311.1-es verzió (2016. április) vagy újabb

- .NET-keretrendszer adatszolgáltatója az SqlServerhez, minimális .NET-keretrendszer 4.6-os verzió

- A 15.0.1-es verziótól kezdve az sqlcmd segédprogram és a bcp segédprogram támogatja az Active Directory interaktív hitelesítést többtényezős hitelesítéssel.

- Az SQL Serverhez készült Microsoft JDBC Driver 6.0 támogatja a Microsoft Entra-hitelesítést. Lásd még a Kapcsolat tulajdonságainak beállítását.

Csatlakozás a Microsoft Entra-hoz az Azure SQL-erőforrásokhoz

Miután konfigurálta a Microsoft Entra-hitelesítést az Azure SQL-erőforráshoz, csatlakozhat az SQL Server Management Studio, az SQL Server Data Tools és egy ügyfélalkalmazás használatával.

Korlátozások

Ha Microsoft Entra-hitelesítést használ az Azure SQL-vel, vegye figyelembe a következő korlátozásokat:

Azok a Microsoft Entra-felhasználók és szolgáltatásnevek (Microsoft Entra-alkalmazások), amelyek 2048-nál több Microsoft Entra biztonsági csoport tagjai, nem támogatottak, és nem tudnak bejelentkezni az adatbázisba.

Az alábbi rendszerfunkciók nem támogatottak, és

NULLértékeket adnak vissza, amikor a Microsoft Entra-felhasználók hajtják végre őket.SUSER_ID()SUSER_NAME(<ID>)SUSER_SNAME(<SID>)SUSER_ID(<name>)SUSER_SID(<name>)

Javasoljuk, hogy állítsa be a kapcsolat időtúllépését 30 másodpercre.

Azure SQL Database és Azure Synapse Analytics

Ha Microsoft Entra-hitelesítést használ az Azure SQL Database és az Azure Synapse Analytics használatával, vegye figyelembe az alábbi korlátozásokat:

Az adatbázis-szerepkörbe tartozó

db_ownercsoporthoz tartozó Microsoft Entra-felhasználók a következő hibát tapasztalhatják, amikor a CREATE DATABASE SCOPED CREDENTIAL szintaxist az Azure SQL Database-hez és az Azure Synapse-hoz próbálják használni:SQL Error [2760] [S0001]: The specified schema name 'user@mydomain.com' either doesn't exist or you do not have permission to use it.A

CREATE DATABASE SCOPED CREDENTIALprobléma megoldásához adja hozzá közvetlenül a Microsoft Entra-felhasználó identitását adb_ownerszerepkörhöz.Az Azure SQL Database és az Azure Synapse Analytics nem hoz létre implicit felhasználókat a Microsoft Entra-csoporttagság részeként bejelentkezett felhasználók számára. Emiatt a tulajdonjog-hozzárendelést igénylő különböző műveletek meghiúsulhatnak, még akkor is, ha a Microsoft Entra-csoportot tagként hozzáadják egy ilyen engedélyekkel rendelkező szerepkörhöz.

Egy olyan felhasználó például, aki egy Microsoft Entra-csoporton keresztül jelentkezett be egy adatbázisba a db_ddladmin szerepkörrel, nem hajthat végre

CREATE SCHEMAALTER SCHEMAmás objektumlétrehozási utasításokat séma explicit definiálása nélkül (például tábla, nézet vagy típus). A probléma megoldásához létre kell hozni egy Microsoft Entra-felhasználót az adott felhasználóhoz, vagy módosítani kell a Microsoft Entra csoportot egyDEFAULT_SCHEMAilyen dbo hozzárendeléséhez.Georeplikációs és feladatátvételi csoportok használatakor a Microsoft Entra rendszergazdájának konfigurálnia kell az elsődleges és a másodlagos kiszolgálókat is. Ha egy kiszolgáló nem rendelkezik Microsoft Entra-rendszergazdával, akkor a Microsoft Entra bejelentkezik, és a felhasználók hibaüzenetet

Cannot connectkapnak.A kiszolgáló Microsoft Entra-rendszergazdájának eltávolítása megakadályozza a kiszolgálóhoz való Microsoft Entra-hitelesítési kapcsolatokat. Ha szükséges, az SQL Database rendszergazdája manuálisan is elvetheti a használhatatlan Microsoft Entra-felhasználókat.

Azure SQL Managed Instance

Ha Microsoft Entra-hitelesítést használ felügyelt Azure SQL-példánnyal, vegye figyelembe a következő korlátozásokat:

A Microsoft Entra-kiszolgálónevek (bejelentkezések) és a felhasználók támogatottak a felügyelt SQL-példányokban.

A Felügyelt SQL-példány nem támogatja a Microsoft Entra-csoport bejelentkezésének adatbázis-tulajdonosként való beállítását.

- Ennek egyik bővítménye, hogy amikor a kiszolgálói szerepkör részeként hozzáad egy csoportot, a

dbcreatorcsoport felhasználói csatlakozhatnak a felügyelt SQL-példányhoz, és új adatbázisokat hozhatnak létre, de nem férhetnek hozzá az adatbázishoz. Ennek az az oka, hogy az új adatbázis tulajdonosa sa, és nem a Microsoft Entra-felhasználó. Ez a probléma nem jelenik meg, ha az egyes felhasználó hozzáadódik adbcreatorkiszolgálói szerepkörhöz.

- Ennek egyik bővítménye, hogy amikor a kiszolgálói szerepkör részeként hozzáad egy csoportot, a

A Microsoft Entra szerver objektumai (bejelentkezések) a SQL-kezelő példányhoz lehetővé teszik több bejelentkezés létrehozását, amelyeket hozzá lehet adni a

sysadminszerepkörhöz.Az SQL Agent kezelése és a feladatok végrehajtása támogatott a Microsoft Entra-bejelentkezésekhez.

Az adatbázis biztonsági mentési és visszaállítási műveleteit a Microsoft Entra-kiszolgálónevek (bejelentkezések) hajthatják végre.

A Microsoft Entra kiszolgálói elemekhez (bejelentkezésekhez) és hitelesítési eseményekhez kapcsolódó összes utasítás ellenőrzése támogatott.

A sysadmin-kiszolgálói szerepkör tagjait képező Microsoft Entra-kiszolgálónevek (bejelentkezések) dedikált rendszergazdai kapcsolata támogatott.

- Az SQLCMD Segédprogram és az SQL Server Management Studio támogatja.

A bejelentkezési eseményindítók támogatottak a Microsoft Entra-kiszolgálónevekből (bejelentkezésekből) érkező bejelentkezési eseményekhez.

A Service Broker és a DB mail egy Microsoft Entra kiszolgáló főfelhasználóval (bejelentkezés) állítható be.

Feladatátvételi csoportok használatakor a Microsoft Entra rendszergazdájának konfigurálnia kell az elsődleges és a másodlagos példányokat is. Ha egy példány nem rendelkezik Microsoft Entra-rendszergazdával, akkor a Microsoft Entra bejelentkezik, és a felhasználók hibaüzenetet

Cannot connectkapnak.A PolyBase nem tud Microsoft Entra-hitelesítéssel hitelesíteni.

A példány Microsoft Entra-rendszergazdájának eltávolítása megakadályozza, hogy a Microsoft Entra hitelesítési kapcsolatai a példányhoz kapcsolódjanak. Ha szükséges, a felügyelt SQL-példány rendszergazdája manuálisan is elvetheti a nem használható Microsoft Entra-felhasználókat.

Kapcsolódó tartalom

- Microsoft Entra-hitelesítés konfigurálása és kezelése az Azure SQL-lel

- Oktatóanyag: Biztonságossá tétel Microsoft Entra-bejelentkezésekkel – Felügyelt Azure SQL-példány

- Adatbázis-hozzáférés engedélyezése az SQL Database-hez, a felügyelt SQL-példányhoz és az Azure Synapse Analyticshez

- Adatbázis jogosultságok

- Adatbázis-szerepkörök

- CREATE LOGIN szintaxis felügyelt SQL-példányhoz Microsoft Entra-kiszolgálónevekhez (bejelentkezések)

- Azure SQL Database és az Azure Synapse IP-tűzfalszabályok