Az Azure SQL Database és az Azure Synapse Analytics hálózati hozzáférés-vezérlése

A következőkre vonatkozik: Azure SQL Database

Azure Synapse Analytics (csak dedikált SQL-készletek)

Amikor logikai kiszolgálót hoz létre az Azure Portalról az Azure SQL Database-hez és az Azure Synapse Analyticshez, az eredmény egy nyilvános végpont, yourservername.database.windows.net.

Az alábbi hálózati hozzáférési vezérlőkkel szelektíven engedélyezheti az adatbázishoz való hozzáférést a nyilvános végponton keresztül:

- A kiszolgáló elérésének engedélyezése az Azure-szolgáltatások és -erőforrások számára: Ha engedélyezve van, az Azure határain belüli egyéb erőforrások, például egy Azure-beli virtuális gép hozzáférhetnek az SQL Database-hez

- IP-tűzfalszabályok: Ezzel a funkcióval explicit módon engedélyezhet kapcsolatokat egy adott IP-címről, például helyszíni gépekről

Az adatbázishoz a következő virtuális hálózatokon keresztül is engedélyezheti a privát hozzáférést:

- Virtuális hálózati tűzfalszabályok: Ezzel a funkcióval engedélyezheti a forgalmat egy adott virtuális hálózatról az Azure határán belül

- Private Link: Ezzel a funkcióval privát végpontot hozhat létre az Azure-beli logikai kiszolgálóhoz egy adott virtuális hálózaton belül

Fontos

Ez a cikk nem vonatkozik a felügyelt SQL-példányokra. A hálózati konfigurációval kapcsolatos további információkért lásd : Csatlakozás felügyelt Azure SQL-példányhoz .

Az alábbi videóban a hozzáférés-vezérlések és azok funkcióinak magas szintű magyarázatát találja:

Azure-szolgáltatások engedélyezése

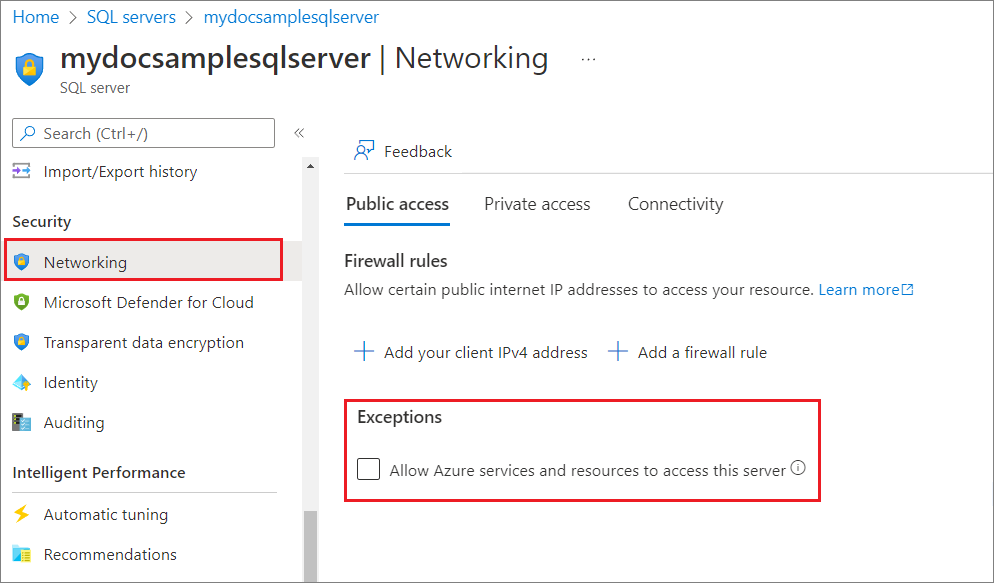

Alapértelmezés szerint az Új logikai kiszolgáló létrehozásakor az Azure Portalon az Azure-szolgáltatások és -erőforrások számára a kiszolgálóhoz való hozzáférés engedélyezése nincs bejelölve, és nincs engedélyezve. This setting appears when connectivity is allowed using public service endpoint.

Ezt a beállítást a logikai kiszolgáló létrehozása után a Hálózatkezelés beállítással is módosíthatja az alábbiak szerint:

Ha engedélyezve van az Azure-szolgáltatások és -erőforrások hozzáférése a kiszolgálóhoz , a kiszolgáló engedélyezi a kommunikációt az Azure határain belüli összes erőforrásról, amely lehet, hogy nem része az előfizetésének.

A beállítás engedélyezése sok esetben megengedőbb, mint amit a legtöbb ügyfél szeretne. Érdemes lehet megszüntetni ezt a beállítást, és lecserélni azt szigorúbb IP-tűzfalszabályokra vagy virtuális hálózati tűzfalszabályokra.

Ez azonban az azure-beli virtuális gépeken futó alábbi funkciókat érinti, amelyek nem részei a virtuális hálózatnak, és így azure-beli IP-címen keresztül csatlakoznak az adatbázishoz:

Importálási és exportálási szolgáltatás

Az exportszolgáltatás importálása nem működik, ha nincs engedélyezve az Azure-szolgáltatások és -erőforrások hozzáférése ehhez a kiszolgálóhoz . A probléma megoldásához azonban manuálisan futtathatja az SqlPackage-t egy Azure-beli virtuális gépről, vagy közvetlenül a kódban hajthatja végre az exportálást a DACFx API használatával.

Adatszinkronizálás

Ha az Adatszinkronizálás funkciót úgy szeretné használni, hogy az Azure-szolgáltatások és -erőforrások nem érik el ezt a kiszolgálót, egyéni tűzfalszabály-bejegyzéseket kell létrehoznia, hogy IP-címeket adjon hozzá a Hub-adatbázist üzemeltető régió SQL-szolgáltatáscímkéiből. Adja hozzá ezeket a kiszolgálószintű tűzfalszabályokat a központi és a tagadatbázisokat futtató kiszolgálókhoz (amelyek különböző régiókban lehetnek)

Az alábbi PowerShell-szkripttel az USA nyugati régiójához tartozó SQL-szolgáltatáscímkének megfelelő IP-címeket hozhat létre

PS C:\> $serviceTags = Get-AzNetworkServiceTag -Location eastus2

PS C:\> $sql = $serviceTags.Values | Where-Object { $_.Name -eq "Sql.WestUS" }

PS C:\> $sql.Properties.AddressPrefixes.Count

70

PS C:\> $sql.Properties.AddressPrefixes

13.86.216.0/25

13.86.216.128/26

13.86.216.192/27

13.86.217.0/25

13.86.217.128/26

13.86.217.192/27

Tipp.

A Get-AzNetworkServiceTag az SQL Service Tag globális tartományát adja vissza a Location paraméter megadása ellenére. Ügyeljen arra a régióra, amely a szinkronizálási csoport által használt Hub-adatbázist üzemelteti

Vegye figyelembe, hogy a PowerShell-szkript kimenete osztály nélküli tartományközi útválasztási (CIDR) jelölésben található. Ezt a Get-IPrangeStartEnd.ps1 használatával a következő módon kell konvertálni a kezdő és a záró IP-cím formátumára:

PS C:\> Get-IPrangeStartEnd -ip 52.229.17.93 -cidr 26

start end

----- ---

52.229.17.64 52.229.17.127

Ezzel a további PowerShell-szkripttel konvertálhatja az összes IP-címet a CIDR-ből a Start és a End IP-cím formátumba.

PS C:\>foreach( $i in $sql.Properties.AddressPrefixes) {$ip,$cidr= $i.split('/') ; Get-IPrangeStartEnd -ip $ip -cidr $cidr;}

start end

----- ---

13.86.216.0 13.86.216.127

13.86.216.128 13.86.216.191

13.86.216.192 13.86.216.223

Ezeket mostantól különálló tűzfalszabályokként is hozzáadhatja, majd letilthatja azt a beállítást , amely lehetővé teszi, hogy az Azure-szolgáltatások és -erőforrások hozzáférjenek ehhez a kiszolgálóhoz.

IP firewall rules

Az IP-alapú tűzfal az Azure logikai kiszolgálójának egyik funkciója, amely megakadályozza a kiszolgálóhoz való hozzáférést, amíg az ügyfélszámítógépek IP-címeit nem adja hozzá explicit módon.

Virtuális hálózat tűzfalszabályai

Az IP-szabályok mellett a kiszolgálói tűzfal lehetővé teszi a virtuális hálózati szabályok meghatározását is. További információ: Virtuális hálózati szolgáltatásvégpontok és szabályok az Azure SQL Database-hez.

Azure Networking terminológia

A virtuális hálózati tűzfalszabályok megismerése során vegye figyelembe a következő Azure Networking-kifejezéseket

Virtuális hálózat: Az Azure-előfizetéshez virtuális hálózatok társíthatók

Alhálózat: A virtuális hálózat alhálózatokat tartalmaz. Minden Olyan Azure-beli virtuális gép (virtuális gép), amely alhálózatokhoz van rendelve. Egy alhálózat több virtuális gépet vagy más számítási csomópontot is tartalmazhat. A virtuális hálózaton kívül eső számítási csomópontok csak akkor férhetnek hozzá a virtuális hálózathoz, ha a biztonságot a hozzáférés engedélyezésére konfigurálja.

Virtuális hálózati szolgáltatásvégpont: A virtuális hálózati szolgáltatásvégpont olyan alhálózat, amelynek tulajdonságértékei egy vagy több formális Azure-szolgáltatástípusnevet tartalmaznak. Ebben a cikkben a Microsoft.Sql típusneve érdekli, amely az SQL Database nevű Azure-szolgáltatásra hivatkozik.

Virtuális hálózati szabály: A kiszolgáló virtuális hálózati szabálya egy alhálózat, amely a kiszolgáló hozzáférés-vezérlési listájában (ACL) szerepel. Ahhoz, hogy az ADATBÁZIS ACL-jében szerepeljen az SQL Database-ben, az alhálózatnak tartalmaznia kell a Microsoft.Sql típusnevet. A virtuális hálózati szabály arra utasítja a kiszolgálót, hogy fogadja el az alhálózat minden csomópontjáról érkező kommunikációt.

IP-cím és virtuális hálózati tűzfalszabályok

Az Azure SQL Database tűzfalával megadhatja azokat az IP-címtartományokat, amelyekből a kommunikációt elfogadják az SQL Database-ben. Ez a módszer az Azure-beli magánhálózaton kívüli stabil IP-címek esetében megfelelő. Az Azure-beli magánhálózaton belüli virtuális gépek (virtuális gépek) azonban dinamikus IP-címekkel vannak konfigurálva. A dinamikus IP-címek változhatnak a virtuális gép újraindításakor, és érvénytelenítheti az IP-alapú tűzfalszabályt. Érdemes dinamikus IP-címet megadni egy tűzfalszabályban, éles környezetben.

Ezt a korlátozást úgy oldhatja meg, hogy beszerez egy statikus IP-címet a virtuális géphez. További részletekért lásd : Statikus nyilvános IP-címmel rendelkező virtuális gép létrehozása az Azure Portal használatával. A statikus IP-alapú megközelítés azonban nehezen kezelhetővé válhat, és nagy léptékben történő munkavégzés költséges.

A virtuális hálózati szabályok egyszerűbb alternatívát jelentenek a virtuális gépeket tartalmazó adott alhálózatról való hozzáférés létrehozására és kezelésére.

Megjegyzés:

Az SQL Database még nem található alhálózaton. Ha a kiszolgáló a virtuális hálózat egy alhálózatának csomópontja volt, a virtuális hálózaton belüli összes csomópont képes kommunikálni az SQL Database-sel. Ebben az esetben a virtuális gépek virtuális hálózati szabályok vagy IP-szabályok nélkül kommunikálhatnak az SQL Database-sel.

Private Link

A Private Link lehetővé teszi, hogy privát végponton keresztül csatlakozzon egy kiszolgálóhoz. A privát végpont egy privát IP-cím egy adott virtuális hálózaton és alhálózaton belül.

További lépések

A kiszolgálószintű IP-tűzfalszabály létrehozásának rövid útmutatója: Adatbázis létrehozása az SQL Database-ben.

A kiszolgálószintű virtuális hálózati tűzfalszabály létrehozásával kapcsolatos rövid útmutatóért tekintse meg az Azure SQL Database virtuális hálózati szolgáltatásvégpontjait és szabályait.

Ha segítségre van szüksége az SQL Database-beli adatbázishoz való csatlakozáshoz nyílt forráskód vagy külső alkalmazásokból, tekintse meg az ügyfél gyors útmutató kódmintáit az SQL Database-hez.

További, esetleg megnyitni kívánt portokról az SQL Database: A Portok 1433-on kívüli és az 1433-at meghaladó szakaszában talál információt a ADO.NET 4.5 és az SQL Database esetében

Az Azure SQL Database Csatlakozás ivity áttekintése: Azure SQL Csatlakozás ivity Architecture

Az Azure SQL Database biztonságának áttekintéséhez tekintse meg az adatbázis biztonságossá tételét ismertető témakört