Oktatóanyag: Adatbázis védelme az Azure SQL Database-ben

A következőre vonatkozik: Azure SQL Database

Ezen oktatóanyag segítségével megtanulhatja a következőket:

- Kiszolgálószintű és adatbázisszintű tűzfalszabályok létrehozása

- Microsoft Entra-rendszergazda konfigurálása

- Felhasználói hozzáférés kezelése SQL-hitelesítéssel, Microsoft Entra-hitelesítéssel és biztonságos kapcsolati sztring

- Olyan biztonsági funkciók engedélyezése, mint az SQL-hez készült Microsoft Defender, a naplózás, az adatmaszkolás és a titkosítás

Feljegyzés

A Microsoft Entra ID az Azure Active Directory (Azure AD) új neve. Jelenleg frissítjük a dokumentációt.

Az Azure SQL Database a következőkkel biztosítja az adatok védelmét:

- Hozzáférés korlátozása tűzfalszabályok használatával

- Identitást igénylő hitelesítési mechanizmusok használata

- Engedélyezés használata szerepköralapú tagságokkal és engedélyekkel

- Biztonsági funkciók engedélyezése

Feljegyzés

A felügyelt Azure SQL-példányt hálózati biztonsági szabályok és privát végpontok védik az Azure SQL Managed Instance és a kapcsolati architektúra szerint.

További információkért tekintse meg az Azure SQL Database biztonsági áttekintését és képességeit ismertető cikkeket .

Tipp.

Ez az ingyenes Learn-modul bemutatja, hogyan védheti meg az adatbázist az Azure SQL Database-ben.

Előfeltételek

Az oktatóanyag elvégzéséhez győződjön meg arról, hogy rendelkezik a következő előfeltételekkel:

- SQL Server Management Studio

- Egy kiszolgáló és egyetlen adatbázis

- Létrehozásuk az Azure Portallal, a parancssori felülettel vagy a PowerShell-lel

Ha még nincs Azure-előfizetése, kezdés előtt hozzon létre egy ingyenes fiókot.

Jelentkezzen be az Azure Portalra

Az oktatóanyag minden lépéséhez jelentkezzen be az Azure Portalra

Tűzfalszabályok létrehozása

Az SQL Database adatbázisait tűzfalak védik az Azure-ban. Alapértelmezés szerint a rendszer elutasítja a kiszolgálóhoz és az adatbázishoz való összes kapcsolatot. További információ: kiszolgálószintű és adatbázisszintű tűzfalszabályok.

Állítsa be az Azure-szolgáltatásokhoz való hozzáférés engedélyezése kikapcsolva beállítást a legbiztonságosabb konfigurációhoz. Ezután hozzon létre egy fenntartott IP-címet (klasszikus üzembe helyezést) a csatlakozni kívánt erőforráshoz, például egy Azure-beli virtuális géphez vagy felhőszolgáltatáshoz, és csak a tűzfalon keresztül engedélyezze az IP-cím elérését. Ha a Resource Manager-alapú üzemi modellt használja, minden erőforráshoz dedikált nyilvános IP-cím szükséges.

Feljegyzés

Az SQL Database az 1433-as porton kommunikál. Ha vállalati hálózaton belülről próbál csatlakozni, elképzelhető, hogy a hálózati tűzfal nem engedélyezi a kimenő forgalmat az 1433-as porton keresztül. Ha igen, csak akkor csatlakozhat a kiszolgálóhoz, ha a rendszergazda meg nem nyitja az 1433-at.

Kiszolgálószintű tűzfalszabályok beállítása

A kiszolgálószintű IP-tűzfalszabályok az azonos kiszolgálón belüli összes adatbázisra vonatkoznak.

Kiszolgálószintű tűzfalszabály beállítása:

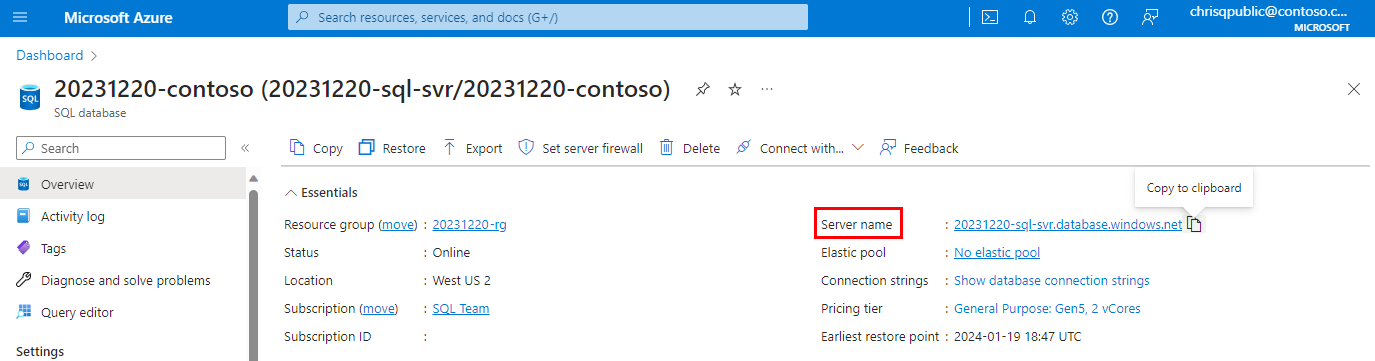

Az Azure Portalon válassza ki az SQL-adatbázisokat a bal oldali menüből, és válassza ki az adatbázist az SQL-adatbázisok lapon.

Feljegyzés

Az oktatóanyag későbbi részében mindenképpen másolja ki a teljes kiszolgálónevet (például yourserver.database.windows.net).

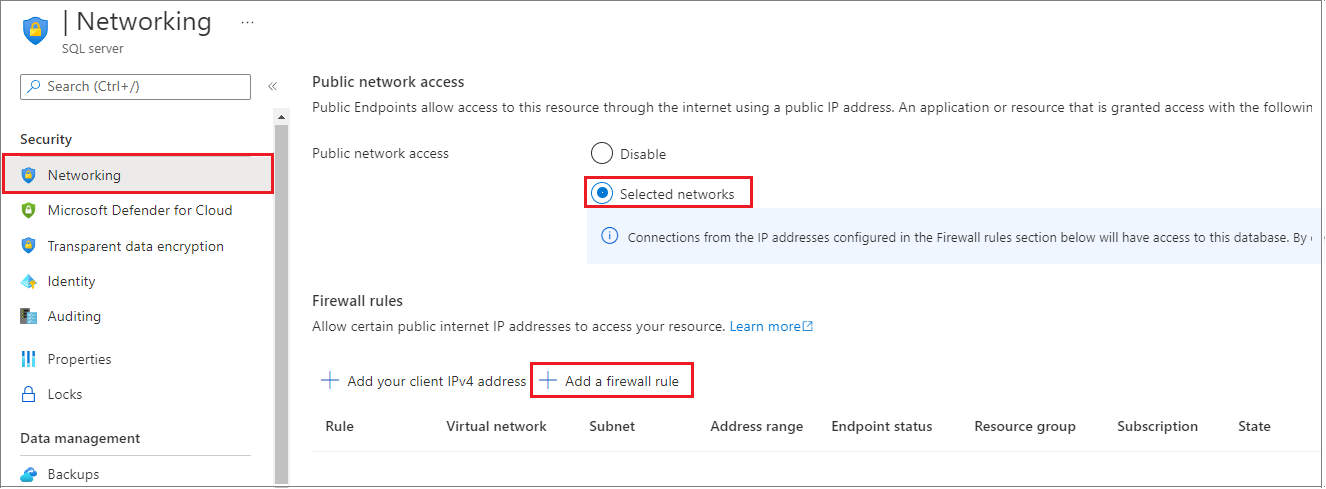

Válassza a Hálózatkezelés lehetőséget a Gépház alatt. Válassza a Nyilvános hozzáférés lapot, majd válassza a Kijelölt hálózatok lehetőséget a Nyilvános hálózati hozzáférés csoportban a Tűzfalszabályok szakasz megjelenítéséhez.

Válassza az Eszköztár ügyfél IP-címének hozzáadása lehetőséget az aktuális IP-cím új IP-tűzfalszabályhoz való hozzáadásához. Az IP-tűzfalszabály megnyithatja az 1433-at egyetlen IP-címhez vagy IP-címtartományhoz.

Kattintson az OK gombra a tűzfalbeállítások mentéséhez.

Mostantól a kiszolgáló bármelyik adatbázisához csatlakozhat a megadott IP-címmel vagy IP-címtartománnyal.

Adatbázis tűzfalszabályainak beállítása

Az adatbázisszintű tűzfalszabályok csak az egyes adatbázisokra vonatkoznak. Az adatbázis megtartja ezeket a szabályokat a kiszolgáló feladatátvétele során. Az adatbázisszintű tűzfalszabályok csak Transact-SQL (T-SQL) utasítások használatával konfigurálhatók, és csak kiszolgálószintű tűzfalszabály konfigurálása után.

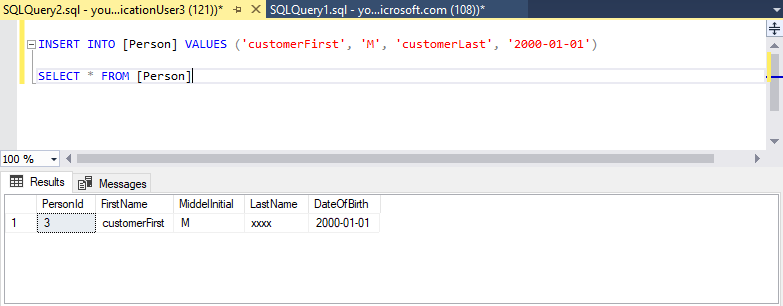

Adatbázisszintű tűzfalszabály beállítása:

Csatlakozás az adatbázishoz, például a SQL Server Management Studio.

Az Object Explorerben kattintson a jobb gombbal az adatbázisra, és válassza az Új lekérdezés lehetőséget.

A lekérdezési ablakban adja hozzá ezt az utasítást, és módosítsa az IP-címet a nyilvános IP-címére:

EXECUTE sp_set_database_firewall_rule N'Example DB Rule','0.0.0.4','0.0.0.4';Az eszköztáron válassza a Végrehajtás lehetőséget a tűzfalszabály létrehozásához.

Feljegyzés

Az SSMS-ben kiszolgálószintű tűzfalszabályt is létrehozhat a sp_set_firewall_rule paranccsal, de a fő adatbázishoz kell csatlakoznia.

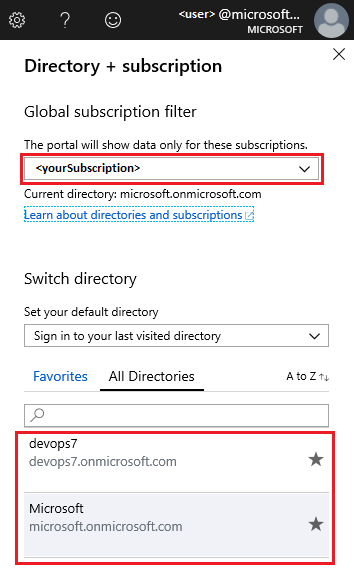

Microsoft Entra-rendszergazda létrehozása

Győződjön meg arról, hogy a megfelelő Microsoft Entra-azonosítót (korábban Azure Active Directory) felügyelt tartományt használja. A tartomány kiválasztásához használja az Azure Portal jobb felső sarkát. Ez a folyamat megerősíti, hogy ugyanazt az előfizetést használja mind a Microsoft Entra-azonosító, mind az adatbázist vagy adattárházat üzemeltető logikai kiszolgáló.

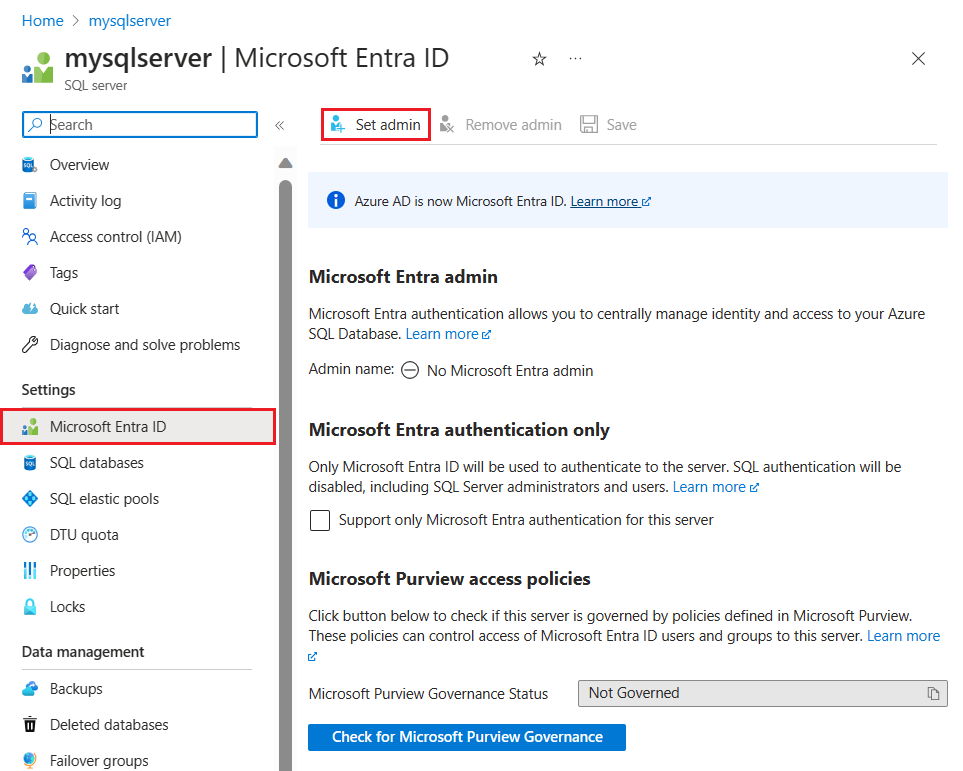

A Microsoft Entra rendszergazdájának beállítása:

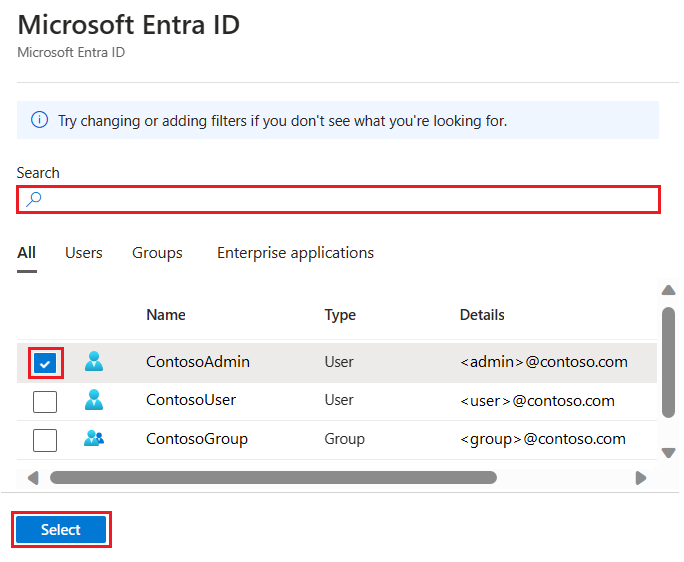

Az Azure Portal SQL Server oldalán válassza a Microsoft Entra ID elemet az erőforrás menüjében, majd válassza a Rendszergazda beállítása lehetőséget a Microsoft Entra ID panel megnyitásához.

Fontos

A feladat elvégzéséhez "globális Rendszergazda istratornak" kell lennie.

A Microsoft Entra ID panelen keressen rá a Microsoft Entra-felhasználóra vagy -csoportra, és válassza a Kiválasztás lehetőséget. A Microsoft Entra-szervezet összes tagja és csoportja megjelenik a listában, a szürkén megjelenő bejegyzések pedig nem támogatottak Microsoft Entra-rendszergazdákként. Lásd a Microsoft Entra funkcióit és korlátait.

Fontos

Az Azure szerepköralapú hozzáférés-vezérlése (Azure RBAC) csak a portálra vonatkozik, és nem propagálja az SQL Serverre.

A Microsoft Entra felügyeleti oldal tetején válassza a Mentés lehetőséget.

A rendszergazda módosításának folyamata több percet is igénybe vehet. Az új rendszergazda megjelenik a Microsoft Entra rendszergazdai mezőjében.

Feljegyzés

Microsoft Entra-rendszergazda beállításakor az új rendszergazda neve (felhasználó vagy csoport) nem létezhet bejelentkezésként vagy felhasználóként a főadatbázisban . Ha jelen van, a beállítás sikertelen lesz, és visszaállítja a módosításokat, jelezve, hogy már létezik ilyen rendszergazdai név. Mivel a kiszolgáló bejelentkezése vagy felhasználója nem része a Microsoft Entra-azonosítónak, a felhasználó Microsoft Entra-hitelesítéssel való csatlakoztatása meghiúsul.

További információ a Microsoft Entra-azonosító konfigurálásáról:

- Helyszíni identitások integrálása a Microsoft Entra-azonosítóval

- Saját tartománynév hozzáadása a Microsoft Entra-azonosítóhoz

- Összevonás a Microsoft Entra-azonosítóval

- A Microsoft Entra-címtár Rendszergazda regisztrálása

- A Microsoft Entra ID kezelése a PowerShell használatával

- Hibrid identitáshoz szükséges portok és protokollok

Adatbázis-hozzáférés kezelése

Az adatbázis-hozzáférés kezelése a felhasználók adatbázishoz való hozzáadásával, vagy a felhasználók biztonságos kapcsolati sztring való hozzáférésének engedélyezésével. Csatlakozás ion sztringek hasznosak külső alkalmazásokhoz. További információ: Bejelentkezések és felhasználói fiókok kezelése és Microsoft Entra-hitelesítés.

Felhasználók hozzáadásához válassza ki az adatbázis-hitelesítési típust:

SQL-hitelesítés, felhasználónév és jelszó használata bejelentkezésekhez, és csak a kiszolgálón belüli adott adatbázis kontextusában érvényesek

Microsoft Entra-hitelesítés, a Microsoft Entra ID által felügyelt identitások használata

SQL-hitelesítés

Sql-hitelesítéssel rendelkező felhasználó hozzáadása:

Csatlakozás az adatbázishoz, például a SQL Server Management Studio.

Az Object Explorerben kattintson a jobb gombbal az adatbázisra, és válassza az Új lekérdezés lehetőséget.

A lekérdezési ablakban adja meg a következő parancsot:

CREATE USER ApplicationUser WITH PASSWORD = 'YourStrongPassword1';Az eszköztáron válassza az Execute (Végrehajtás) lehetőséget a felhasználó létrehozásához.

Alapértelmezés szerint a felhasználó csatlakozhat az adatbázishoz, de nem jogosult adatok olvasására vagy írására. Az engedélyek megadásához hajtsa végre a következő parancsokat egy új lekérdezési ablakban:

ALTER ROLE db_datareader ADD MEMBER ApplicationUser; ALTER ROLE db_datawriter ADD MEMBER ApplicationUser;

Feljegyzés

Hozzon létre nem rendszergazdai fiókokat az adatbázis szintjén, kivéve, ha rendszergazdai feladatokat kell végrehajtania, például új felhasználókat kell létrehoznia.

Microsoft Entra hitelesítés

Mivel az Azure SQL Database nem támogatja a Microsoft Entra-kiszolgálónevek (bejelentkezések) használatát, a Microsoft Entra-fiókokkal létrehozott adatbázis-felhasználók tartalmazott adatbázis-felhasználókként jönnek létre. A tartalmazott adatbázis-felhasználó nincs társítva az master adatbázisban lévő bejelentkezéshez, még akkor sem, ha létezik azonos nevű bejelentkezés. A Microsoft Entra-identitás lehet egyéni felhasználó vagy csoport. További információ: Tartalmazott adatbázis-felhasználók, az adatbázis hordozhatóvá tétele, és tekintse át a Microsoft Entra-oktatóanyagot a Microsoft Entra ID használatával történő hitelesítésről.

Feljegyzés

Az adatbázis-felhasználók (a rendszergazdák kivételével) nem hozhatók létre az Azure Portal használatával. A Microsoft Entra-szerepkörök nem propagálása SQL-kiszolgálókra, adatbázisokra vagy adattárházakra. Ezek csak az Azure-erőforrások kezelésére szolgálnak, és nem vonatkoznak az adatbázis-engedélyekre.

Az SQL Server közreműködői szerepköre például nem biztosít hozzáférést az adatbázishoz vagy adattárházhoz való csatlakozáshoz. Ezt az engedélyt T-SQL-utasítások használatával kell megadni az adatbázisban.

Fontos

A speciális karakterek, például a kettőspont : vagy az ampersand & nem támogatottak a T-SQL-ben CREATE LOGIN és CREATE USER az utasításokban szereplő felhasználónevekben.

Felhasználó hozzáadása Microsoft Entra-hitelesítéssel:

Csatlakozás az Azure-beli kiszolgálóra egy Microsoft Entra-fiókkal, amely legalább a BÁRMELY U Standard kiadás R-engedély módosítása.

Az Object Explorerben kattintson a jobb gombbal az adatbázisra, és válassza az Új lekérdezés lehetőséget.

A lekérdezési ablakban adja meg a következő parancsot, és módosítsa

<Azure_AD_principal_name>a Microsoft Entra-felhasználó egyszerű nevére vagy a Microsoft Entra csoport megjelenítendő nevére:CREATE USER [<Azure_AD_principal_name>] FROM EXTERNAL PROVIDER;

Feljegyzés

A Microsoft Entra-felhasználók az adatbázis metaadataiban a csoportok típusával E (EXTERNAL_USER) és típusával X (EXTERNAL_GROUPS) vannak megjelölve. További információ: sys.database_principals.

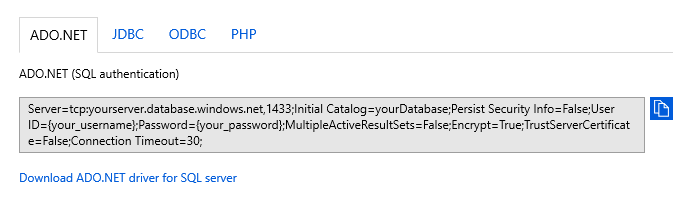

Biztonságos kapcsolati sztring

Az ügyfélalkalmazás és az SQL Database közötti biztonságos, titkosított kapcsolat biztosításához a kapcsolati sztring a következőkre kell konfigurálni:

- Titkosított kapcsolat kérése

- Nem megbízható a kiszolgálótanúsítvány

A kapcsolat a Transport Layer Security (TLS) használatával jön létre, és csökkenti a középen belüli támadás kockázatát. Csatlakozás ion sztringek adatbázisonként érhetők el, és előre konfigurálva vannak az olyan ügyfélillesztők támogatására, mint a ADO.NET, a JDBC, az ODBC és a PHP. További információ a TLS-ről és a kapcsolatokról: A TLS megfontolandó szempontjai.

Biztonságos kapcsolati sztring másolása:

Az Azure Portalon válassza ki az SQL-adatbázisokat a bal oldali menüből, és válassza ki az adatbázist az SQL-adatbázisok lapon.

Az Áttekintés lapon válassza az Adatbázis-kapcsolati sztring megjelenítése lehetőséget.

Jelöljön ki egy illesztőprogram-lapot, és másolja ki a teljes kapcsolati sztring.

Biztonsági funkciók engedélyezése

Az Azure SQL Database olyan biztonsági funkciókat biztosít, amelyek az Azure Portalon érhetők el. Ezek a funkciók az adatbázishoz és a kiszolgálóhoz is elérhetők, kivéve az adatmaszkolást, amely csak az adatbázisban érhető el. További információkért tekintse meg az SQL-hez készült Microsoft Defendert, a naplózást, a dinamikus adatmaszkolást és a transzparens adattitkosítást.

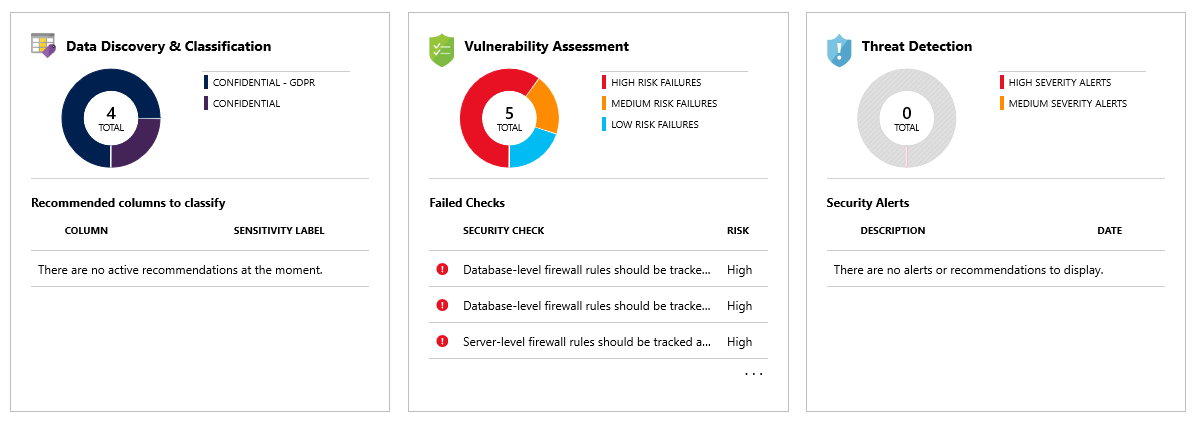

Az SQL-hez készült Microsoft Defender

Az SQL-hez készült Microsoft Defender funkció észleli a lehetséges fenyegetéseket, és biztonsági riasztásokat biztosít a rendellenes tevékenységekről. A felhasználók a naplózási funkcióval megvizsgálhatják ezeket a gyanús eseményeket, és megállapíthatják, hogy az esemény az adatbázisban lévő adatok elérésére, megsértésére vagy kihasználására szolgál-e. A felhasználók biztonsági áttekintést is kaphatnak, amely tartalmaz egy sebezhetőségi felmérést, valamint az adatfelderítési és -besorolási eszközt.

Feljegyzés

Ilyen fenyegetés például az SQL-injektálás, amely egy olyan folyamat, amelyben a támadók rosszindulatú SQL-t injektálnak az alkalmazás bemeneteibe. Az alkalmazások ezután tudtán kívül végrehajthatják a rosszindulatú SQL-t, és lehetővé tehetik a támadók számára, hogy megsérthessék vagy módosíthassák az adatbázisban lévő adatokat.

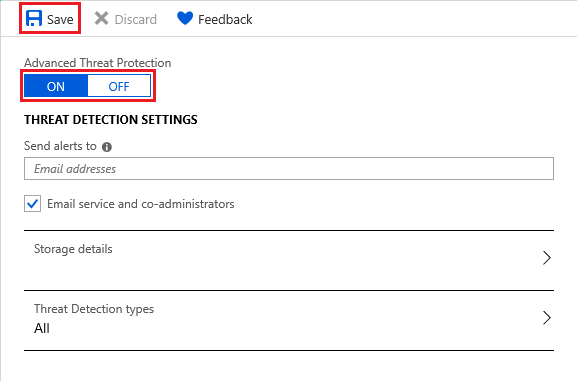

Az SQL-hez készült Microsoft Defender engedélyezése:

Az Azure Portalon válassza ki az SQL-adatbázisokat a bal oldali menüből, és válassza ki az adatbázist az SQL-adatbázisok lapon.

Az Áttekintés lapon válassza a Kiszolgálónév hivatkozást. Megnyílik a kiszolgálóoldal.

Az SQL Server oldalán keresse meg a Biztonság szakaszt, és válassza a Felhőhöz készült Defender lehetőséget.

A funkció engedélyezéséhez válassza az ON lehetőséget az SQL-hez készült Microsoft Defender alatt. Válasszon egy tárfiókot a biztonságirés-felmérés eredményeinek mentéséhez. Ezután válassza a Mentés lehetőséget.

Az e-maileket úgy is konfigurálhatja, hogy biztonsági riasztásokat, tárolási adatokat és fenyegetésészlelési típusokat fogadjon.

Térjen vissza az adatbázis SQL-adatbázisok lapjára, és válassza a biztonsági szakasz alatti Felhőhöz készült Defender. Itt különböző biztonsági mutatók érhetők el az adatbázishoz.

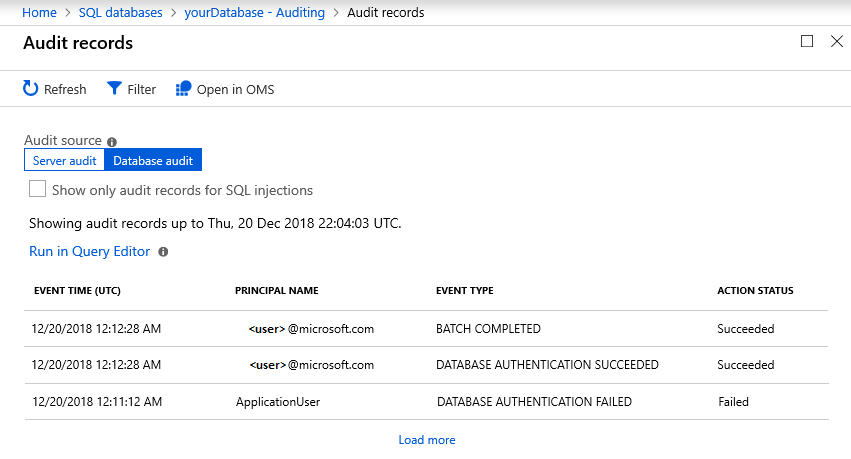

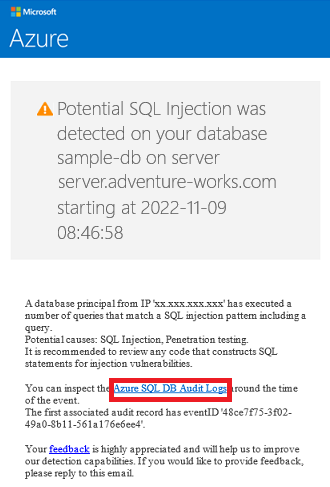

Ha rendellenes tevékenységeket észlel, e-mailt kap az eseményről. Ez magában foglalja a tevékenység jellegét, az adatbázist, a kiszolgálót, az eseményidőt, a lehetséges okokat, valamint a lehetséges fenyegetés kivizsgálására és enyhítésére javasolt műveleteket. Ha ilyen e-mail érkezik, válassza az Azure SQL Naplózási napló hivatkozását az Azure Portal elindításához és az esemény idejére vonatkozó naplózási rekordok megjelenítéséhez.

Naplózás

A naplózási funkció nyomon követi az adatbázis-eseményeket, és eseményeket ír egy naplóba az Azure Storage-ban, az Azure Monitor-naplókban vagy egy eseményközpontban. A naplózás segít a jogszabályi megfelelőség fenntartásában és az adatbázison végzett tevékenység megértésében, valamint a lehetséges biztonsági problémákat jelző rendellenességek feltárásában.

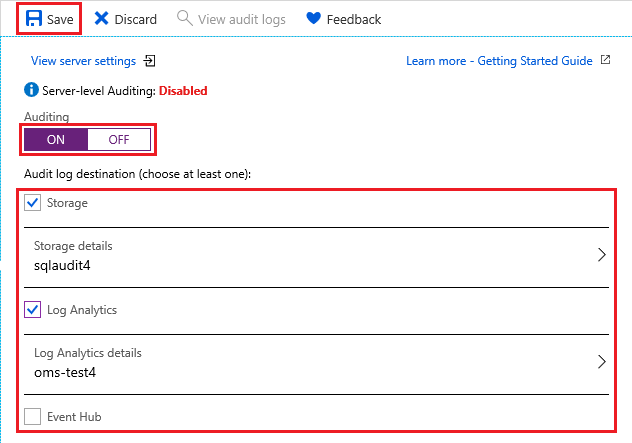

A naplózás engedélyezése:

Az Azure Portalon válassza ki az SQL-adatbázisokat a bal oldali menüből, és válassza ki az adatbázist az SQL-adatbázisok lapon.

A Biztonság szakaszban válassza a Naplózás lehetőséget.

A Naplózási beállítások területen állítsa be a következő értékeket:

Állítsa BE értékre a Naplózás beállítást.

Válassza a Naplózási napló célhelyét az alábbiak bármelyikeként:

Storage, egy Azure Storage-fiók, ahol az eseménynaplók mentésre kerülnek, és .xel-fájlokként tölthetők le

Tipp.

Használja ugyanazt a tárfiókot az összes auditált adatbázishoz, hogy a lehető legtöbbet hozhassa ki a jelentéssablonok naplózásából.

Log Analytics, amely automatikusan tárolja az eseményeket lekérdezéshez vagy további elemzéshez

Feljegyzés

A speciális funkciók, például az elemzések, az egyéni riasztási szabályok, valamint az Excel vagy a Power BI exportálásának támogatásához Log Analytics-munkaterület szükséges. Munkaterület nélkül csak a lekérdezésszerkesztő érhető el.

Event Hub, amely lehetővé teszi az események átirányítását más alkalmazásokban való használatra

Válassza a Mentés lehetőséget.

Most kiválaszthatja a Naplók megtekintése lehetőséget az adatbázis-események adatainak megtekintéséhez.

Fontos

Tekintse meg az SQL Database naplózását a naplózási események PowerShell vagy REST API használatával történő további testreszabásáról.

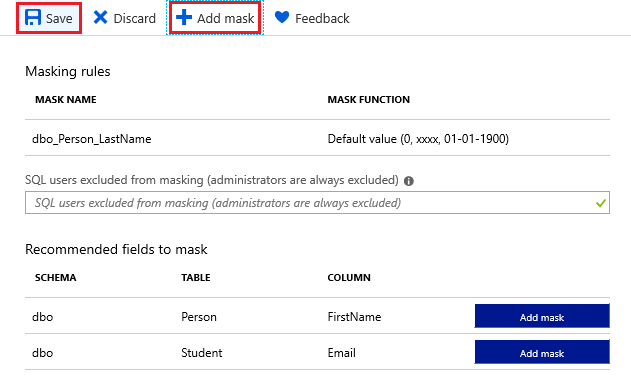

Dinamikus adatmaszkolás

Az adatmaszkolás funkció automatikusan elrejti a bizalmas adatokat az adatbázisban.

Az adatmaszkolás engedélyezése:

Az Azure Portalon válassza ki az SQL-adatbázisokat a bal oldali menüből, és válassza ki az adatbázist az SQL-adatbázisok lapon.

A Biztonság szakaszban válassza a Dinamikus adatmaszkolás lehetőséget.

A Dinamikus adatmaszkolás beállításai csoportban válassza a Maszk hozzáadása lehetőséget maszkolási szabály hozzáadásához. Az Azure automatikusan feltölti a választható adatbázissémákat, táblákat és oszlopokat.

Válassza a Mentés lehetőséget. A kijelölt információk mostantól maszkolva lesznek az adatvédelem érdekében.

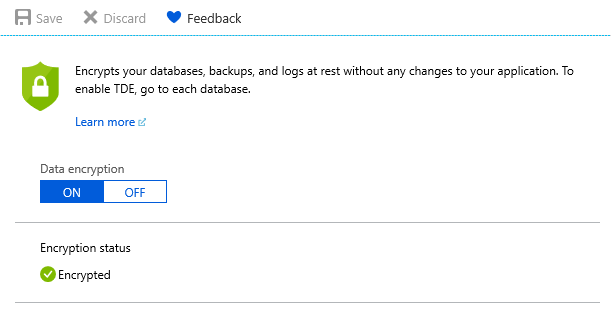

Transzparens adattitkosítás

A titkosítási funkció automatikusan titkosítja az inaktív adatokat, és nem igényel módosításokat a titkosított adatbázishoz hozzáférő alkalmazásokban. Új adatbázisok esetén a titkosítás alapértelmezés szerint be van kapcsolva. Az adatokat az SSMS és az Always Encrypted funkció használatával is titkosíthatja.

Titkosítás engedélyezése vagy ellenőrzése:

Az Azure Portalon válassza ki az SQL-adatbázisokat a bal oldali menüből, és válassza ki az adatbázist az SQL-adatbázisok lapon.

A Biztonság szakaszban válassza a Transzparens adattitkosítás lehetőséget.

Szükség esetén állítsa be az adattitkosítást ON értékre. Válassza a Mentés parancsot.

Feljegyzés

A titkosítás állapotának megtekintéséhez csatlakozzon az adatbázishoz az SSMS használatával, és kérdezze le a encryption_statesys.dm_database_encryption_keys nézet oszlopát. Az állapot 3 azt jelzi, hogy az adatbázis titkosítva van.

Feljegyzés

Egyes ügyféltartalmak, például a táblanevek, az objektumnevek és az indexnevek, a Microsoft támogatás és hibaelhárítás céljából a naplófájlokban továbbíthatók.

Kapcsolódó tartalom

- Próbálja ki ingyenesen az Azure SQL Database-t (előzetes verzió)

- Az Azure SQL Database újdonságai

- Tartalomhivatkozás konfigurálása és kezelése – Azure SQL Database

- Az Azure SQL Database költségeinek megtervezése és kezelése

Tipp.

Készen áll egy .NET-alkalmazás fejlesztésére? Ez az ingyenes Learn-modul bemutatja, hogyan fejleszthet és konfigurálhat egy Azure SQL Database-t lekérdező ASP.NET alkalmazást, beleértve egy egyszerű adatbázis létrehozását is.

Következő lépés

Lépjen tovább a következő oktatóanyagra, amelyből megtudhatja, hogyan implementálhatja a geoterjesztést.

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: