Jegyzet

Az oldalhoz való hozzáférés engedélyezést igényel. Próbálhatod be jelentkezni vagy könyvtárat váltani.

Az oldalhoz való hozzáférés engedélyezést igényel. Megpróbálhatod a könyvtár váltását.

A következőkre vonatkozik:Felügyelt Azure SQL-példány

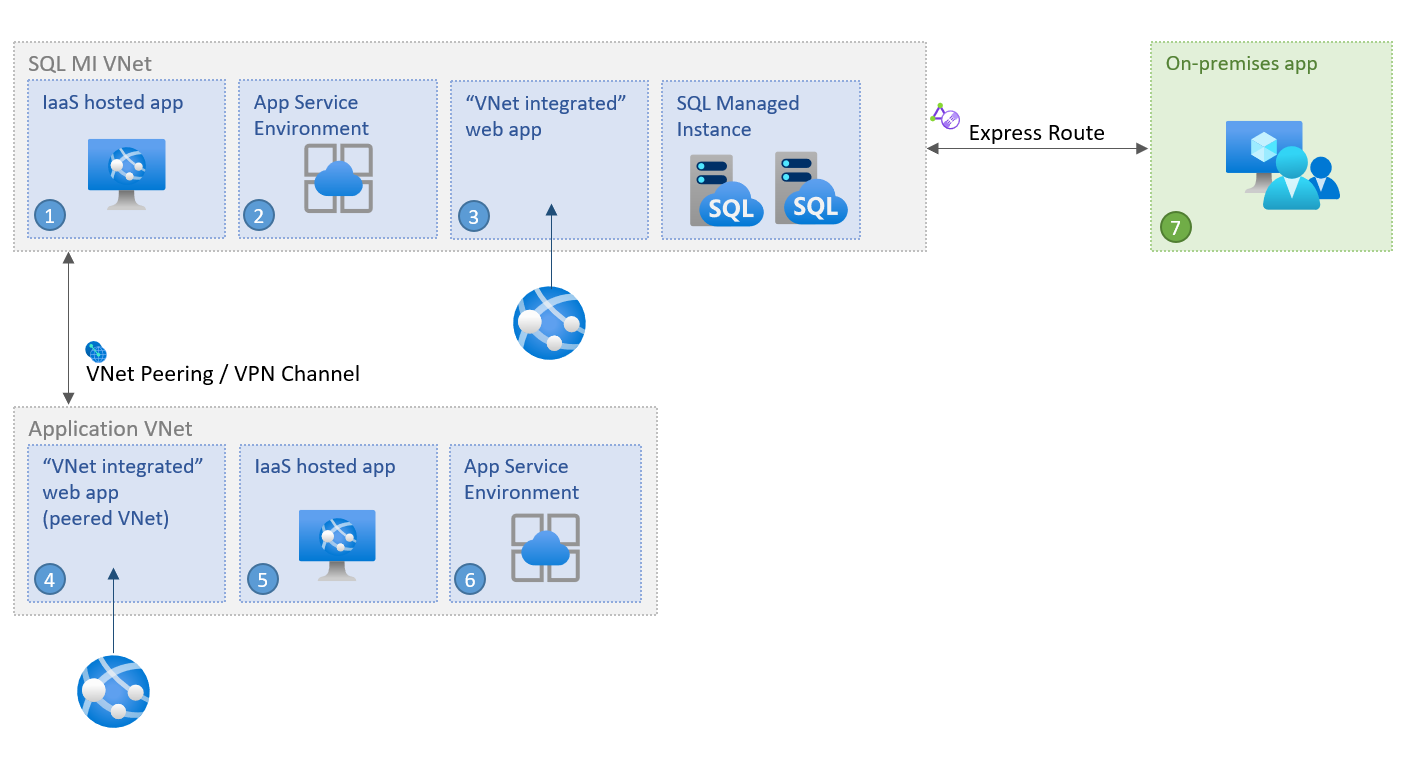

Ez a cikk azt ismerteti, hogyan csatlakoztathatja az alkalmazást a felügyelt Azure SQL-példányhoz több különböző alkalmazásforgatókönyvben az Azure-beli virtuális hálózatokon belül vagy között.

Ma több választási lehetősége is van, amikor eldönti, hogyan és hol üzemelteti az alkalmazást. Dönthet úgy, hogy egy alkalmazást üzemeltet a felhőben az Azure App Service vagy az Azure virtuális hálózat integrált beállításainak használatával. Ilyenek például az Azure App Service-környezet, az Azure-beli virtuális gépek és a virtuálisgép-méretezési csoportok. A hibrid ("vegyes") felhőbeli megközelítést is használhatja, és a helyszínen tarthatja az alkalmazásokat. Bármilyen döntést is hoz, az alkalmazás számos különböző alkalmazásforgatókönyvben csatlakozhat a felügyelt Azure SQL-példányhoz az Azure-beli virtuális hálózatokon belül vagy között.

A felügyelt SQL-példányhoz való adathozzáférést virtuális hálózaton kívülről is engedélyezheti – például több-bérlős Azure-szolgáltatásokból, például a Power BI-ból és az Azure App Service-ből, vagy egy olyan helyszíni hálózatból, amely nem csatlakozik a virtuális hálózatokhoz VPN-en keresztül. Ezek és hasonló forgatókönyvek végrehajtásához tekintse meg Nyilvános végpont konfigurálása felügyelt Azure SQL-példányban.

Csatlakozás ugyanazon a virtuális hálózaton belülről

Egy alkalmazás csatlakoztatása ugyanazon a virtuális hálózaton belül, mint a felügyelt SQL-példány, a legegyszerűbb forgatókönyv. A virtuális hálózaton belüli virtuális gépek akkor is közvetlenül csatlakozhatnak egymáshoz, ha különböző alhálózatokon belül vannak. Ez azt jelenti, hogy az App Service környezetben lévő alkalmazás vagy egy, az SQL Managed Instance-tal azonos virtuális hálózatban lévő virtuális gép csatlakoztatásához a kapcsolati karakterláncot a VNet-helyi végpontrakell konfigurálni.

Csatlakozás másik virtuális hálózaton belülről

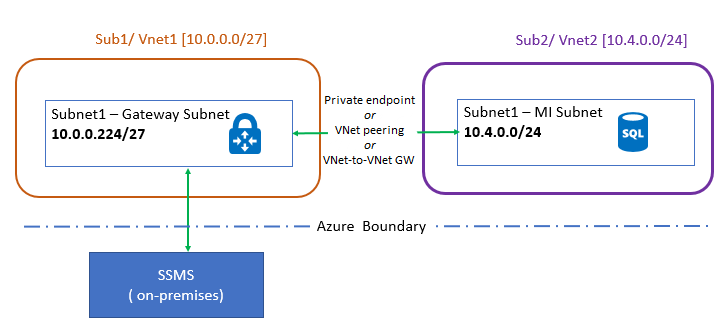

Ahhoz, hogy egy alkalmazás a felügyelt SQL-példánytól eltérő virtuális hálózaton legyen, az alkalmazásnak először hozzá kell férnie ahhoz a virtuális hálózathoz, amelyen a felügyelt SQL-példány telepítve van, vagy magának az SQL Managed Instance-nek. A két virtuális hálózatnak nem kell ugyanabban az előfizetésben lennie.

Egy másik virtuális hálózaton lévő felügyelt SQL-példányhoz három lehetőség közül választhat:

- privát végpontok

- Azure-beli virtuális hálózatok közötti társviszony-létesítés

- Virtuális hálózatok közötti VPN-átjáró (Azure portál, PowerShell, Azure CLI)

A három közül a privát végpontok a legbiztonságosabb és az erőforrás-gazdaságosabb megoldás, mert:

- csak a felügyelt SQL-példányt tegye elérhetővé a virtuális hálózatáról.

- csak egyirányú kapcsolatot engedélyezzen.

- csak egy IP-címet igényel az alkalmazás virtuális hálózatában.

Ha a privát végpontok nem képesek teljes mértékben megfelelni a forgatókönyv követelményeinek, fontolja meg inkább a virtuális hálózatok közötti társviszony-létesítést. A peering az Azure gerinchálózatot használja, így a virtuális hálózatok határain keresztüli kommunikáció nem jár észrevehető késéssel. A virtuális hálózatok közötti társviszony-létesítés minden régióban támogatott hálózatok között (globális virtuális hálózatok közötti társviszony-létesítés). A 2020. szeptember 22. előtt létrehozott alhálózatokon üzemeltetett példányok azonban csak a régiójukon belüli társviszony-létesítést támogatják.

Csatlakozás helyszíniről

A helyszíni alkalmazást csatlakoztathatja a felügyelt SQL-példány virtuális hálózat helyi végpontjához. Ahhoz, hogy a helyszíni adatokhoz hozzáférhessen, helyek közötti kapcsolatot kell létesítenie az alkalmazás és a felügyelt SQL-példány virtuális hálózata között. Ha a felügyelt SQL-példányhoz csak adathozzáférés elegendő, nyilvános végponton keresztül csatlakozhat hozzá egy virtuális hálózaton kívülről – további információért tekintse át a nyilvános végpont konfigurálása az Azure SQL Managed Instance-ben című cikket.

A helyszíni alkalmazások azure-beli virtuális hálózathoz való csatlakoztatásának két lehetősége van:

- Helyek közötti VPN-kapcsolat (Azure Portal, PowerShell-, Azure CLI)

- Azure ExpressRoute csatlakozás

Ha helyszíni és Azure-beli kapcsolatot tud létesíteni, de nem tud kapcsolatot létesíteni a felügyelt SQL-példánysal, ellenőrizze, hogy az ügyfél és a felügyelt SQL-példány közötti hálózati útvonal megfelel-e a kiválasztott kapcsolattípus csatlakozási követelményeinek.

Fejlesztői mező csatlakoztatása

A fejlesztői mező csatlakoztatható a felügyelt SQL-példányhoz is. Ahhoz, hogy a fejlesztői dobozból a virtuális hálózaton keresztül érhesse el, először kapcsolatot kell létesítenie a fejlesztői mező és a felügyelt SQL-példány virtuális hálózata között. Ehhez konfiguráljon egy pont–hely kapcsolatot egy virtuális hálózathoz natív Azure-tanúsítványhitelesítéssel. További információ: Pont–hely kapcsolat konfigurálása a felügyelt Azure SQL-példányhoz való csatlakozáshoz helyszíni számítógépről.

A felügyelt SQL-példányhoz virtuális hálózaton kívülről történő adathozzáféréshez lásd: Nyilvános végpont konfigurálása felügyelt Azure SQL-példányban.

Csatlakozás küllős hálózathoz

Egy másik gyakori forgatókönyv az, amikor egy VPN-átjárót egy külön virtuális hálózaton (és esetleg előfizetésben) – küllős hálózaton – telepítenek a felügyelt SQL-példányt (központi hálózatot) futtató hálózatról. A küllős hálózatról származó FELÜGYELT SQL-példányhoz való csatlakozás a Connectben felsorolt lehetőségek egyikével konfigurálható egy másik virtuális hálózaton belülről: privát végpontokról, Azure virtuális hálózatok közötti társviszony-létesítésről vagy virtuális hálózatok közötti átjáróról.

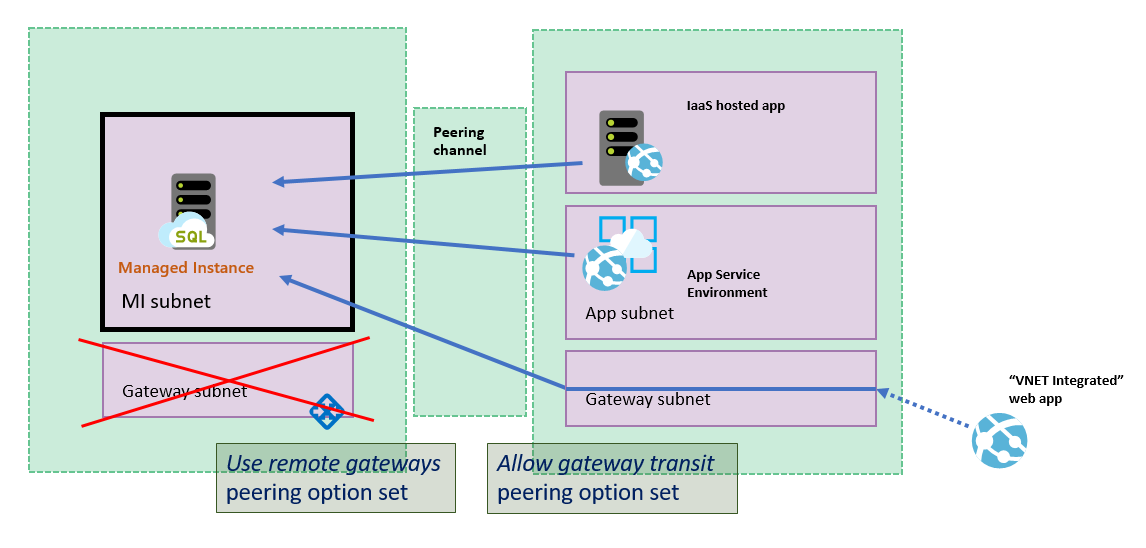

Az alábbi mintaarchitektúra-diagram a virtuális hálózatok közötti társviszony-létesítést mutatja be:

Ha összekapcsolt és küllős hálózatokat létesít, győződjön meg arról, hogy a VPN-átjáró látja a központi hálózat IP-címeit. Ehhez végezze el a következő módosításokat a Közvetlen kapcsolati beállítások alatt:

- A VPN-átjárót (árnyék hálózatot) futtató virtuális hálózaton lépjen Társviszonyok, lépjen a SQL felügyelt példány társviszonyban lévő virtuális hálózati kapcsolatára, és válassza az Átjáróáttűnés engedélyezéselehetőséget.

- A központi hálózatban, amely a felügyelt SQL-példányt hosztolja, lépjen a Társviszony-létesítéseklehetőséghez, majd lépjen a VPN-átjáró társított virtuális hálózati kapcsolatára, és válassza a Távoli átjárók használatalehetőséget.

Az Azure App Service csatlakoztatása

Az Azure App Service által üzemeltetett alkalmazásokat akkor is csatlakoztathatja, ha az integrálva van a virtuális hálózattal. Ehhez válasszon egy másik virtuális hálózaton belülről a Connectben felsorolt mechanizmusok egyikét. Ha a felügyelt SQL-példányhoz virtuális hálózaton kívülről szeretne adathozzáférést biztosítani, olvassa el a nyilvános végpontok konfigurálása a felügyelt Azure SQL-példányban című témakört.

Az Azure App Service felügyelt SQL-példányhoz való csatlakoztatásának különleges esete, ha az Azure App Service-t egy felügyelt SQL-példány virtuális hálózatához társviszonyban álló hálózattal integrálja. Ebben az esetben a következő konfigurációt kell beállítani:

- A felügyelt SQL-példány virtuális hálózatának NEM lehet átjárója

- A felügyelt SQL-példány virtuális hálózatának rendelkeznie kell a

Use remote gatewaysbeállítással - A társviszonyban lévő virtuális hálózatnak rendelkeznie kell a

Allow gateway transitbeállításkészlettel

Ezt a forgatókönyvet az alábbi diagram szemlélteti:

Jegyzet

A virtuális hálózati integrációs funkció nem integrál egy alkalmazást expressRoute-átjáróval rendelkező virtuális hálózattal. Még akkor sem működik a virtuális hálózati integráció, ha az ExpressRoute-átjáró egyidejű módban van konfigurálva. Ha ExpressRoute-kapcsolaton keresztül kell hozzáférnie az erőforrásokhoz, használhatja a virtuális hálózaton futó App Service Environmentet.

Az Azure App Service virtuális hálózaton keresztüli elérésének hibaelhárításához tekintse át Virtuális hálózatok és alkalmazások hibaelhárítása.

Csatlakozási problémák elhárítása

A csatlakozási problémák elhárításához tekintse át az alábbi beállításokat:

Ha nem tud csatlakozni a felügyelt SQL-példányhoz egy azure-beli virtuális gépről ugyanazon a virtuális hálózaton belül, de egy másik alhálózaton, ellenőrizze, hogy van-e beállítva hálózati biztonsági csoport (NSG) a virtuálisgép-alhálózaton, amely esetleg blokkolja a hozzáférést. Emellett engedélyezze a kimenő forgalmat az 1433-as SQL-porton, mivel az Azure határán belüli átirányítással kell csatlakoznia. További információkért tekintse át a felügyelt Azure SQL-példány kapcsolattípusainak követelményeit.

Győződjön meg arról, hogy az átjáróútvonalak propagálása le van tiltva a virtuális hálózathoz társított útvonaltábla esetében.

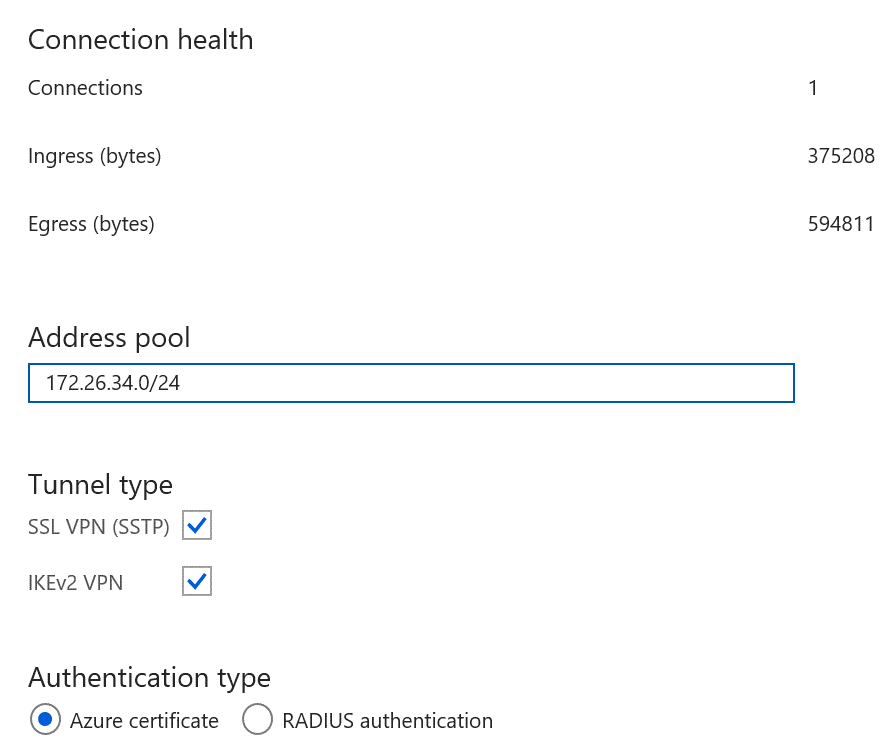

Pont–hely VPN használata esetén ellenőrizze a konfigurációt az Azure Portalon, hogy lát-e bejövő/kimenő számokat. A nullától eltérő számok azt jelzik, hogy az Azure a helyszíni forgalmat vagy onnan érkező forgalmat irányítja.

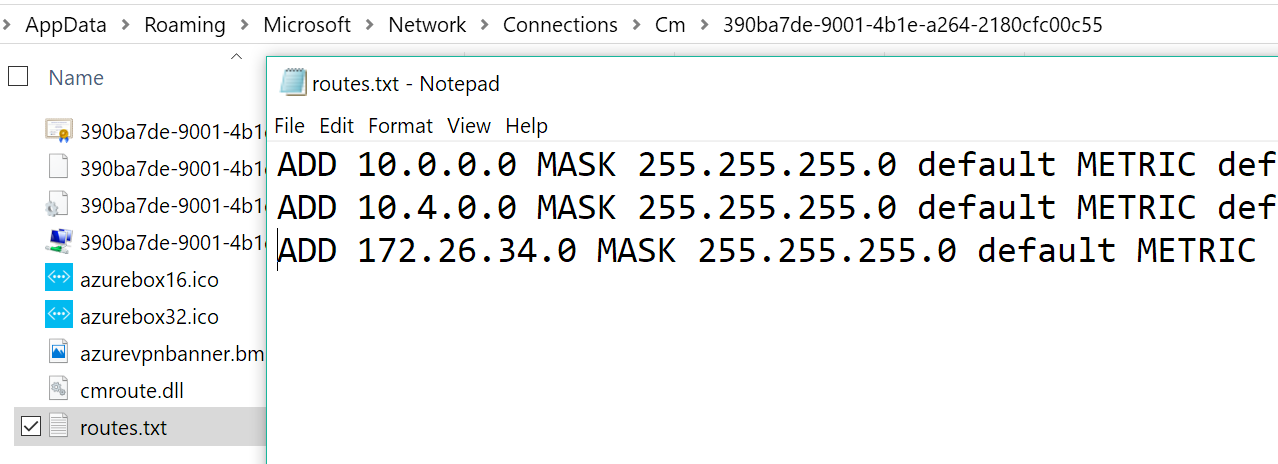

Ellenőrizze, hogy az ügyfélszámítógép (amely a VPN-ügyfelet futtatja) rendelkezik-e útvonalbejegyzésekkel az összes olyan virtuális hálózathoz, amelyhez hozzá kell férnie. Az útvonalakat a

%AppData%\Roaming\Microsoft\Network\Connections\Cm\<GUID>\routes.txt-ban tárolják.A képen látható módon minden érintett virtuális hálózathoz két bejegyzés tartozik, a portálon konfigurált VPN-végponthoz pedig egy harmadik bejegyzés.

Az útvonalak ellenőrzésének másik módja az alábbi parancs. A kimenet a különböző alhálózatokhoz vezető útvonalakat jeleníti meg:

C:\ >route print -4 =========================================================================== Interface List 14...54 ee 75 67 6b 39 ......Intel(R) Ethernet Connection (3) I218-LM 57...........................rndatavnet 18...94 65 9c 7d e5 ce ......Intel(R) Dual Band Wireless-AC 7265 1...........................Software Loopback Interface 1 Adapter=========================================================================== IPv4 Route Table =========================================================================== Active Routes: Network Destination Netmask Gateway Interface Metric 0.0.0.0 0.0.0.0 10.83.72.1 10.83.74.112 35 10.0.0.0 255.255.255.0 On-link 172.26.34.2 43 10.4.0.0 255.255.255.0 On-link 172.26.34.2 43 =========================================================================== Persistent Routes: NoneHa virtuális hálózati társviszony-létesítést használ, győződjön meg arról, hogy követte az átjáróátjáró-átvitel és a távoli átjárók használatának engedélyezésére vonatkozó utasításokat.

Ha virtuális hálózati társviszony-létesítést használ egy üzemeltetett Azure App Service-alkalmazás csatlakoztatásához, és a felügyelt SQL-példány virtuális hálózata nyilvános IP-címtartományt használ, győződjön meg arról, hogy az üzemeltetett alkalmazásbeállítások lehetővé teszik a kimenő forgalom átirányítását nyilvános IP-hálózatokra. Kövesse regionális virtuális hálózati integrációsutasításait.

Illesztőprogramok és eszközök ajánlott verziói

Bár a régebbi verziók működhetnek, az alábbi táblázat felsorolja a felügyelt SQL-példányhoz való csatlakozáshoz szükséges eszközök és illesztőprogramok ajánlott minimális verzióit:

| Illesztőprogram/eszköz | Verzió |

|---|---|

| .NET-keretrendszer | 4.6.1 (vagy .NET Core) |

| ODBC-illesztő | v17 |

| PHP-illesztő | 5.2.0 |

| JDBC-illesztő | 6.4.0 |

| Node.js illesztőprogram | 2.1.1 |

| OLEDB-illesztő | 18.0.2.0 |

| SSMS | 18.0 vagy magasabb |

| SMO | 150 vagy újabb |

Jegyzet

A JDBC 4.0 és 4.1 illesztőprogramok régebbi verziói (amelyek a Java SE 6 és a Java SE 7 használatával érhetők el) TDS 7.4-kompatibilisnek tűnhetnek a kiszolgálón, annak ellenére, hogy nem implementálják teljesen a TDS 7.4-et. Ezek az illesztőprogramok nem tudnak csatlakozni a felügyelt SQL-példányokhoz, és a kapcsolattípusuk átirányításra van beállítva. Frissítse az illesztőprogramokat JDBC 4.2-es vagy újabb verzióra, vagy állítsa a példány kapcsolattípusát proxyra.