Megjegyzés

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhat bejelentkezni vagy módosítani a címtárat.

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhatja módosítani a címtárat.

Ez a cikk bemutatja, hogyan hozhat létre helyek közötti (S2S) VPN-átjárókapcsolatot a helyszíni hálózatról egy virtuális hálózatra (VNet) az Azure CLI használatával.

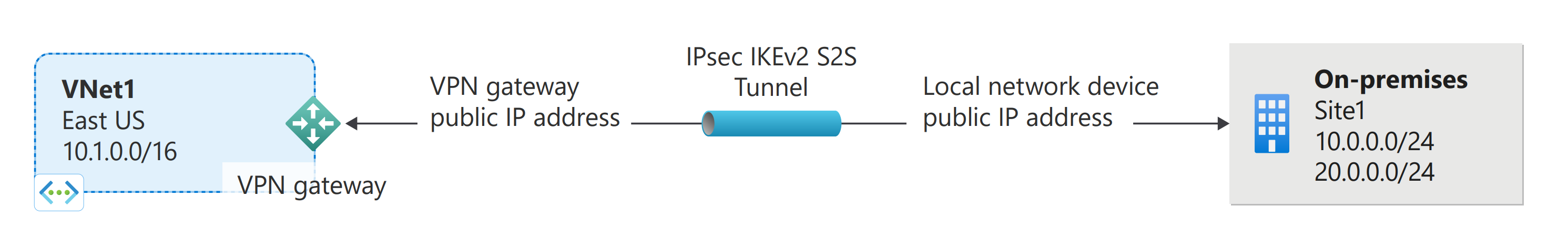

A helyek közötti VPN-átjárókapcsolattal csatlakoztathatja a helyszíni hálózatot egy Azure-beli virtuális hálózathoz egy IPsec/IKE (IKEv1 vagy IKEv2) VPN-alagúton keresztül. Az ilyen típusú kapcsolatokhoz egy helyszíni VPN-eszközre van szükség, amelyhez hozzá van rendelve egy kifelé irányuló, nyilvános IP-cím. A cikkben ismertetett lépések egy megosztott kulccsal hoznak létre kapcsolatot a VPN-átjáró és a helyszíni VPN-eszköz között. További információk a VPN-átjárókról: Információk a VPN Gatewayről.

Mielőtt elkezdené

A konfiguráció megkezdése előtt ellenőrizze, hogy a környezet megfelel-e a következő feltételeknek:

Ellenőrizze, hogy rendelkezik-e működő útvonalalapú VPN-átjáróval. VPN-átjáró létrehozásához lásd : VPN-átjáró létrehozása.

Ha nem ismeri a helyszíni hálózati konfigurációban található IP-címtartományokat, egyeztetnie kell valakivel, aki meg tudja adni önnek ezeket az adatokat. A konfiguráció létrehozásakor meg kell adnia azokat az IP-címtartomány-előtagokat, amelyeket az Azure a helyszíni helyre irányít. A helyszíni hálózat egyik alhálózata sem fedheti át azokat a virtuális hálózati alhálózatokat, amelyekhez csatlakozni szeretne.

VPN-eszközök:

- Győződjön meg arról, hogy kompatibilis VPN-eszközzel rendelkezik, és van valaki, aki konfigurálhatja. A kompatibilis VPN-eszközökről és az eszközkonfigurációról további információt a VPN-eszközökről szóló cikkben talál.

- Állapítsa meg, hogy a VPN-eszköz támogatja-e az aktív-aktív módú átjárókat. Ez a cikk egy aktív-aktív módú VPN-átjárót hoz létre, amely a magas rendelkezésre állású kapcsolatokhoz ajánlott. Az aktív-aktív mód azt határozza meg, hogy mindkét átjáró virtuálisgép-példány aktív. Ehhez a módhoz két nyilvános IP-cím szükséges, egy-egy az átjáró VM példányaihoz. Úgy konfigurálja a VPN-készülékét, hogy csatlakozzon az egyes átjáró VM-példányok IP-címéhez.

Ha a VPN-eszköz nem támogatja ezt a módot, ne engedélyezze ezt a módot az átjáróhoz. További információ: Magas rendelkezésre állású kapcsolatok tervezése a helyek közötti és virtuális hálózatok közötti kapcsolatokhoz , valamint az aktív-aktív módú VPN-átjárókról.

Ez a cikk az Azure CLI 2.0-s vagy újabb verzióját igényli.

Használja a Bash-környezetet az Azure Cloud Shellben. További információ: Az Azure Cloud Shell használatának első lépései.

Ha inkább helyi cli-referenciaparancsokat szeretne futtatni, telepítse az Azure CLI-t. Ha Windows vagy macOS rendszert használ, fontolja meg az Azure CLI Docker-tárolóban való futtatását. További információ: Az Azure CLI futtatása Docker-tárolóban.

Ha helyi telepítést használ, jelentkezzen be az Azure CLI-be az az login parancs futtatásával. A hitelesítési folyamat befejezéséhez kövesse a terminálon megjelenő lépéseket. További bejelentkezési lehetőségekért lásd: Hitelesítés az Azure-ba az Azure CLI használatával.

Amikor a rendszer kéri, először telepítse az Azure CLI-bővítményt. További információ a bővítményekről: Bővítmények használata és kezelése az Azure CLI-vel.

Futtassa az az version parancsot a telepített verzió és a függő kódtárak megkereséséhez. A legújabb verzióra az az upgrade paranccsal frissíthet.

A helyi hálózati átjáró létrehozása

A helyi hálózati átjáró általában az ön szervezetén belüli helyszínt jelenti. Adjon egy nevet a webhelynek, amellyel az Azure hivatkozhat rá, majd megadhatja annak a helyszíni VPN-eszköznek az IP-címét, amelyhez kapcsolatot fog létrehozni. Emellett megadhatja azokat az IP-címelőtagokat, amelyek a VPN-átjárón keresztül a VPN-eszközre lesznek irányítva. Az Ön által meghatározott címelőtagok a helyszíni hálózaton lévő előtagok. A helyszíni hálózat módosításakor az előtagok egyszerűen frissíthetők.

Használja a következő értékeket:

- A helyszíni VPN-eszköz IP-címe: --gateway-ip-address.

- A helyszíni címterek: --local-address-prefixes.

Helyi hálózati átjáró hozzáadásához használja az az network local-gateway create parancsot. Az alábbi példa egy helyi hálózati átjárót mutat be több címelőtaggal. Cserélje le az értékeket a sajátjaival.

az network local-gateway create --gateway-ip-address [IP address of your on-premises VPN device] --name Site1 --resource-group TestRG1 --local-address-prefixes 10.3.0.0/16 10.0.0.0/24

VPN-eszköz konfigurálása

A helyszíni hálózat helyek közötti kapcsolataihoz VPN-eszközre van szükség. Ebben a lépésben a VPN-eszköz konfigurálása következik. A VPN-eszköz konfigurálásakor a következő értékekre lesz szüksége:

Megosztott kulcs: Ez a megosztott kulcs ugyanaz, amelyet a helyek közötti VPN-kapcsolat létrehozásakor ad meg. Példáinkban egy egyszerű megosztott kulcsot használunk. Javasoljuk egy ennél összetettebb kulcs létrehozását.

A virtuális hálózati átjáró példányainak nyilvános IP-címei: Szerezze be az IP-címet minden egyes átjárópéldányhoz. Ha az átjáró aktív-aktív módban van, minden egyes átjáró virtuálisgép-példányhoz rendelkeznie kell egy IP-címmel. Mindenképpen konfigurálja az eszközt mindkét szükséges IP-címmel, mindegyik aktív átjáró virtuális géphez egyet-egyet. Az aktív készenléti módú átjárók csak egy IP-címmel rendelkeznek.

A virtuális hálózati átjáró IP-címét az az network public-ip list paranccsal keresheti meg. Az olvashatóság érdekében a kimenet táblázatos formában jeleníti meg a nyilvános IP-címek listáját. A példában a VNet1GWpip1 a nyilvános IP-címerőforrás neve.

az network public-ip list --resource-group TestRG1 --output table

A vpn-eszköztől függően előfordulhat, hogy letölthet egy VPN-eszközkonfigurációs szkriptet. További információ: VPN-eszközök konfigurációs szkriptjeinek letöltése.

Az alábbi hivatkozások további konfigurációs információkat tartalmaznak:

A kompatibilis VPN-eszközökkel kapcsolatos információkért lásd a VPN-eszközökről szóló témakört.

Az eszközkonfigurációs beállításokra mutató hivatkozásokért tekintse meg az érvényesített VPN-eszközöket. Az eszközkonfigurációs hivatkozásokat a lehető legjobban biztosítjuk, de mindig a legjobb, ha az eszköz gyártójához érdeklődik a legújabb konfigurációs információkért.

A listában a tesztelt verziók láthatók. Ha a VPN-eszköz operációsrendszer-verziója nem szerepel a listán, akkor is kompatibilis lehet. Kérdezze meg az eszköz gyártóját.

A VPN-eszközök konfigurálásáról a partner VPN-eszközkonfigurációinak áttekintésében olvashat.

Az eszközök konfigurációs mintáinak szerkesztésével kapcsolatos információkért tekintse meg a minták szerkesztésével kapcsolatos részt.

A titkosítási követelményekért lásd a titkosítási követelményeket és az Azure VPN-átjárókat ismertető cikket.

A konfiguráció elvégzéséhez szükséges paraméterekkel kapcsolatos információkért tekintse meg az alapértelmezett IPsec/IKE-paramétereket. Az információk közé tartozik az IKE-verzió, a Diffie-Hellman (DH) csoport, a hitelesítési módszer, a titkosítási és kivonatolási algoritmusok, a biztonsági társítás (SA) élettartama, a tökéletes előremenő titoktartás (PFS) és a halott partner érzékelése (DPD).

Az IPsec-/IKE-házirendkonfiguráció lépéseit az egyéni IPsec/IKE kapcsolati szabályzatok konfigurálása S2S VPN-hez és virtuális hálózatok közötti hálózathoz című témakörben találja.

Ha több szabályzatalapú VPN-eszközt szeretne csatlakoztatni, olvassa el a VPN-átjáró csatlakoztatása több helyszíni szabályzatalapú VPN-eszközhöz című témakört.

VPN-kapcsolat létrehozása

Hozzon létre egy helyek közötti VPN-kapcsolatot a virtuális hálózati átjáró és a helyszíni VPN-eszköz között. Ha aktív-aktív módú átjárót használ (ajánlott), minden egyes átjáró virtuális gép példányának külön IP-címe van. A magas rendelkezésre állású kapcsolatok megfelelő konfigurálásához létre kell hoznia egy alagutat az egyes virtuális gép példányok és a VPN-eszköz között. Mindkét alagút ugyanahhoz a kapcsolathoz tartozik.

Hozza létre a kapcsolatot az az network vpn-connection create paranccsal. A megosztott kulcsnak meg kell egyeznie a VPN-eszköze konfigurálásakor használt értékkel.

az network vpn-connection create --name VNet1toSite1 --resource-group TestRG1 --vnet-gateway1 VNet1GW -l eastus --shared-key abc123 --local-gateway2 Site1

A kapcsolat rövid időn belül létrejön.

A VPN-kapcsolat ellenőrzése

Az az network vpn-connection show paranccsal ellenőrizheti, sikeres volt-e a kapcsolat. A példában a "--name" a tesztelni kívánt kapcsolat nevére utal. Ha a kapcsolat létrehozás alatt áll, a kapcsolat állapota „Connecting”. Ha a kapcsolat létrejött, az állapot „Connected” értékűre változik. Módosítsa a következő példát a környezet értékeivel.

az network vpn-connection show --name <connection-name> --resource-group <resource-group-name>

Ha másik módszerrel kívánja ellenőrizni a kapcsolatot: VPN Gateway-kapcsolat ellenőrzése.

Gyakori feladatok

Ez a szakasz a helyek közötti konfigurációk használatakor hasznos gyakori parancsokat tartalmazza. A CLI hálózati parancsainak teljes listájáért lásd az Azure CLI-hálózatkezelést bemutató cikket.

Helyi hálózati átjárók megtekintése

A helyi hálózati átjárók listájának megtekintéséhez használja az az network local-gateway list parancsot.

az network local-gateway list --resource-group TestRG1

Helyi hálózati átjáró IP-címelőtagjainak módosítása – nincs átjárókapcsolat

Ha IP-címelőtagokat szeretne hozzáadni vagy eltávolítani, és az átjáró még nem rendelkezik kapcsolattal, frissítheti az előtagokat az az network local-gateway create használatával. Az aktuális beállítások felülírásakor a helyi hálózati átjáró meglévő nevét használja. Ha más nevet használ, új helyi hálózati átjárót hoz létre a meglévő felülírása helyett. Ezzel a paranccsal emellett a VPN-eszközhöz tartozó átjárói IP-címet is frissítheti.

Minden módosításkor az előtagok teljes listáját meg kell adnia, nem csak azokat, amelyeket módosítani kíván. Csak a megtartandó előtagokat adja meg. Ebben az esetben a 10.0.0.0/24 és a 10.3.0.0/16

az network local-gateway create --gateway-ip-address 203.0.113.34 --name Site2 -g TestRG1 --local-address-prefixes 10.0.0.0/24 10.3.0.0/16

Helyi hálózati átjáró IP-címelőtagjainak módosítása – létező átjárókapcsolat

Ha van átjárókapcsolata és szeretne hozzáadni vagy eltávolítani IP-címelőtagokat, frissítheti az előtagokat az az network local-gateway update parancs használatával. Ez némi kiesést jelent a VPN-kapcsolatában.

Minden módosításkor az előtagok teljes listáját meg kell adnia, nem csak azokat, amelyeket módosítani kíván. Ebben a példában a 10.0.0.0/24 és a 10.3.0.0/16 már jelen van. Hozzáadjuk a 10.5.0.0/16 és a 10.6.0.0/16 előtagokat, és a frissítéskor mind a 4 előtagot meg kell adni.

az network local-gateway update --local-address-prefixes 10.0.0.0/24 10.3.0.0/16 10.5.0.0/16 10.6.0.0/16 --name VNet1toSite2 -g TestRG1

Helyi hálózati átjáró „gatewayIpAddress” értékének módosítása

Ha módosítja a VPN-eszköz nyilvános IP-címét, módosítania kell a helyi hálózati átjárót a frissített IP-címmel. Az átjáró módosításakor mindenképpen adja meg a helyi hálózati átjáró meglévő nevét. Ha más nevet használ, a meglévő átjáróadatok felülírása helyett egy új helyi hálózati átjárót hoz létre.

Az átjáró IP-címének módosításához cserélje ki a „Site2” és a „TestRG1” értékeket a sajátjaira az az network local-gateway update parancs használatakor.

az network local-gateway update --gateway-ip-address 203.0.113.170 --name Site2 --resource-group TestRG1

Ellenőrizze, hogy az IP-cím megfelelő-e a kimenetben:

"gatewayIpAddress": "203.0.113.170",

A megosztottkulcs-értékek ellenőrzése

Ellenőrizze, hogy a megosztott kulcs megegyezik-e a VPN-eszköze konfigurálásakor használt értékkel. Ha nem, futtassa újra a kapcsolatot az eszköz értékével, vagy frissítse az eszközt a visszatérési értékkel. Az értékeknek meg kell egyezniük. A megosztott kulcs megtekintéséhez használja az az network vpn-connection-list parancsot.

az network vpn-connection shared-key show --connection-name VNet1toSite2 --resource-group TestRG1

A VPN Gateway nyilvános IP-címének megtekintése

A virtuális hálózati átjáró IP-címét az az network public-ip list paranccsal keresheti meg. Az olvashatóság érdekében a jelen példa kimenete táblázatos formában jeleníti meg a nyilvános IP-címek listáját.

az network public-ip list --resource-group TestRG1 --output table

Következő lépések

- A BGP-vel kapcsolatos információkért tekintse meg a BGP áttekintését és a BGP konfigurálását.

- Információk a kényszerített bújtatásról: Információk a kényszerített bújtatásról.

- A magas rendelkezésre állású aktív-aktív kapcsolatokról további információért lásd: Magas rendelkezésre állású helyek közötti és VNet-VNet közötti kapcsolat.

- Az Azure CLI hálózati parancsainak listáját lásd: Azure CLI.

- A helyek közötti VPN-kapcsolat Azure Resource Manager-sablonnal történő létrehozásáról további információt a helyek közötti VPN-kapcsolat létrehozása című témakörben talál.

- További információkért a virtuális hálózatok közötti VPN-kapcsolat Azure Resource Manager sablon segítségével történő létrehozásáról tekintse meg a HBase georeplikálás üzembe helyezését.