Virtuális hálózat létrehozása helyek közötti VPN-kapcsolattal a PowerShell használatával

Ez a cikk bemutatja, hogyan hozhat létre helyek közötti VPN-átjárókapcsolatot a helyszíni hálózatról a virtuális hálózatra a PowerShell használatával. A cikkben szereplő lépések a Resource Manager-alapú üzemi modellre vonatkoznak. Ezt a konfigurációt más üzembehelyezési eszközzel vagy üzemi modellel is létrehozhatja, ha egy másik lehetőséget választ az alábbi listáról:

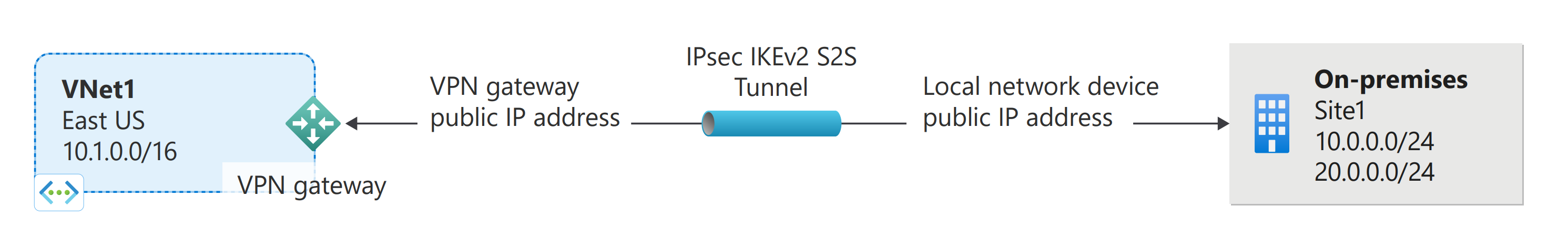

A helyek közötti VPN-átjárókapcsolattal csatlakoztathatja a helyszíni hálózatot egy Azure-beli virtuális hálózathoz egy IPsec/IKE (IKEv1 vagy IKEv2) VPN-alagúton keresztül. Az ilyen típusú kapcsolatokhoz egy helyszíni VPN-eszközre van szükség, amelyhez hozzá van rendelve egy kifelé irányuló, nyilvános IP-cím. További információk a VPN-átjárókról: Információk a VPN Gatewayről.

Mielőtt elkezdené

A konfigurálás megkezdése előtt győződjön meg a következő feltételek teljesüléséről:

- Győződjön meg arról, hogy rendelkezésre áll egy kompatibilis VPN-eszköz és egy azt konfigurálni képes személy. További információk a kompatibilis VPN-eszközökről és az eszközkonfigurációról: Tudnivalók a VPN-eszközökről.

- Győződjön meg arról, hogy rendelkezik egy kifelé irányuló, nyilvános IPv4-címmel a VPN-eszköz számára.

- Ha nem ismeri a helyszíni hálózati konfigurációban található IP-címtartományokat, egyeztetnie kell valakivel, aki meg tudja adni önnek ezeket az adatokat. Amikor létrehozza ezt a konfigurációt, meg kell határoznia az IP-címtartományok előtagjait, amelyeket az Azure majd a helyszínre irányít. A helyszíni hálózat egyik alhálózata sem lehet átfedésben azokkal a virtuális alhálózatokkal, amelyekhez csatlakozni kíván.

Azure PowerShell

Ez a cikk PowerShell-parancsmagokat használ. A parancsmagok futtatásához használhatja az Azure Cloud Shellt. A Cloud Shell egy ingyenes interaktív rendszerhéj, amellyel a cikkben ismertetett lépéseket futtathatja. A fiókjával való használat érdekében a gyakran használt Azure-eszközök már előre telepítve és konfigurálva vannak rajta.

A Cloud Shell megnyitásához válassza a Kódblokk jobb felső sarkában található Open CloudShell lehetőséget. A Cloud Shellt egy külön böngészőlapon is megnyithatja.https://shell.azure.com/powershell A Másolás gombra kattintva másolja a kódblokkokat, illessze be őket a Cloud Shellbe, majd az Enter billentyűt választva futtassa őket.

Az Azure PowerShell-parancsmagokat helyileg is telepítheti és futtathatja a számítógépen. A PowerShell-parancsmagok gyakran frissülnek. Ha még nem telepítette a legújabb verziót, az utasításokban megadott értékek meghiúsulhatnak. A számítógépre telepített Azure PowerShell-verziók megkereséséhez használja a Get-Module -ListAvailable Az parancsmagot. A telepítésről vagy frissítésről az Azure PowerShell-modul telepítése című témakörben olvashat.

Példaértékek

A cikkben szereplő példák a következő értékeket használják. Ezekkel az értékekkel létrehozhat egy tesztkörnyezetet, vagy a segítségükkel értelmezheti a cikkben szereplő példákat.

#Example values

VnetName = VNet1

ResourceGroup = TestRG1

Location = East US

AddressSpace = 10.1.0.0/16

SubnetName = Frontend

Subnet = 10.1.0.0/24

GatewaySubnet = 10.1.255.0/27

LocalNetworkGatewayName = Site1

LNG Public IP = <On-premises VPN device IP address>

Local Address Prefixes = 10.0.0.0/24, 20.0.0.0/24

Gateway Name = VNet1GW

PublicIP = VNet1GWPIP

Gateway IP Config = gwipconfig1

VPNType = RouteBased

GatewayType = Vpn

ConnectionName = VNet1toSite1

1. Virtuális hálózat és átjáróalhálózat létrehozása

Ha még nem rendelkezik virtuális hálózattal, akkor hozzon létre egyet. Virtuális hálózat létrehozásakor győződjön meg róla, hogy a megadott címterek nincsenek átfedésben a helyszíni hálózaton található egyéb címterekkel.

Feljegyzés

Ahhoz, hogy ez a VNet egy helyszíni helyhez csatlakozzon, egyeztetnie kell a helyszíni hálózati rendszergazdájával, hogy különítsen el egy IP-címtartományt, amit kifejezetten ehhez a virtuális hálózathoz használhat. Ha a VPN-kapcsolat mindkét oldalán létezik ismétlődő címtartomány, a forgalom nem a várt módon halad. Ráadásul ha ezt a VNetet egy másik VNethez szeretné csatlakoztatni, a címtér nem lehet átfedésben másik VNettel. Ügyeljen arra, hogy a hálózati konfigurációt ennek megfelelően tervezze meg.

Az átjáró alhálózatának ismertetése

A virtuális hálózati átjáró az átjáróalhálózat elnevezésű alhálózatot használja. Az átjáróalhálózat a virtuális hálózat azon IP-címtartományának része, amelyet a virtuális hálózat konfigurálásakor ad meg. Tartalmazza a virtuális hálózati átjáró-erőforrások és -szolgáltatások által használt IP-címeket. Az alhálózatnak a GatewaySubnet névvel kell rendelkeznie ahhoz, hogy az Azure üzembe helyezze az átjáró-erőforrásokat. Nem helyezheti üzembe az átjáró-erőforrásokat másik alhálózatban. Ha nem rendelkezik „GatewaySubnet” nevű alhálózattal, a létrehozott VPN-átjáró nem fog működni.

Az átjáróalhálózat létrehozásakor meg kell adnia, hogy hány IP-címet tartalmaz az alhálózat. A szükséges IP-címek száma a létrehozni kívánt VPN-átjárókonfigurációtól függ. Egyes konfigurációknak a többinél nagyobb számú IP-címre van szükségük. /27-es vagy /28-as átjáróalhálózat létrehozását javasoljuk.

Ha azt a hibaüzenetet kapja, hogy az alhálózat átfedésben van a címterekkel, vagy az alhálózat nincs a virtuális hálózat címterén belül, ellenőrizze a VNet címtartományát. Előfordulhat, hogy nincs elég IP-cím a virtuális hálózathoz létrehozott címtartományban. Ha például az alapértelmezett alhálózat magában foglalja a teljes címtartományt, nem marad elég IP-cím további alhálózatok létrehozására. Módosíthatja a meglévő címtérben található alhálózatokat, hogy IP-címeket szabadítson fel, vagy megadhat egy további címtartományt, és létrehozhatja ott az átjáróalhálózatot.

Fontos

Az átjáró alhálózatán lévő hálózati biztonsági csoportok (NSG-k) nem támogatottak. Ha hálózati biztonsági csoportot társít ehhez az alhálózathoz, a virtuális hálózati átjáró (VPN- és ExpressRoute-átjárók) működése a várt módon leállhat. A hálózati biztonsági csoportokkal kapcsolatos további információért tekintse meg a Mi az a hálózati biztonsági csoport? című cikket.

Virtuális hálózat és átjáró-alhálózat létrehozása

Ebben a példában egy virtuális hálózatot és egy átjáróalhálózatot hozunk létre. Ha már rendelkezik virtuális hálózattal, amelyhez hozzá szeretne adni egy átjáróalhálózatot, lásd: Átjáróalhálózat hozzáadása már létrehozott virtuális hálózathoz.

Erőforráscsoport létrehozása:

New-AzResourceGroup -Name TestRG1 -Location 'East US'

Hozza létre a virtuális hálózatot.

Állítsa be a változókat.

$subnet1 = New-AzVirtualNetworkSubnetConfig -Name 'GatewaySubnet' -AddressPrefix 10.1.255.0/27 $subnet2 = New-AzVirtualNetworkSubnetConfig -Name 'Frontend' -AddressPrefix 10.1.0.0/24Hozza létre a virtuális hálózatot.

New-AzVirtualNetwork -Name VNet1 -ResourceGroupName TestRG1 ` -Location 'East US' -AddressPrefix 10.1.0.0/16 -Subnet $subnet1, $subnet2

Átjáró-alhálózat hozzáadása már létrehozott virtuális hálózathoz

Ennek a szakasznak a lépéseit akkor kövesse, ha már rendelkezik virtuális hálózattal, de még hozzá kell adnia egy átjáró-alhálózatot.

Állítsa be a változókat.

$vnet = Get-AzVirtualNetwork -ResourceGroupName TestRG1 -Name VNet1Hozza létre az átjáró-alhálózatot.

Add-AzVirtualNetworkSubnetConfig -Name 'GatewaySubnet' -AddressPrefix 10.1.255.0/27 -VirtualNetwork $vnetÁllítsa be a konfigurációt.

Set-AzVirtualNetwork -VirtualNetwork $vnet

2. A helyi hálózati átjáró létrehozása

A helyi hálózati átjáró (LNG) általában a helyszíni helyre vonatkozik. Ez nem ugyanaz, mint egy virtuális hálózati átjáró. Olyan nevet adjon a helynek, amellyel az Azure hivatkozhat rá, majd határozza meg annak a helyszíni VPN-eszköznek az IP-címét, amellyel létre kívánja hozni a kapcsolatot. Emellett megadhatja azokat az IP-címelőtagokat, amelyek a VPN-átjárón keresztül a VPN-eszközre lesznek irányítva. Az Ön által meghatározott címelőtagok a helyszíni hálózatán található előtagok. A helyszíni hálózat módosításakor az előtagok egyszerűen frissíthetők.

Válasszon az alábbi példák közül. A példákban használt értékek a következők:

- A helyszíni VPN-eszköz IP-címe: GatewayIPAddress.

- A helyszíni címtér az AddressPrefix.

Példa egycímes előtagra

New-AzLocalNetworkGateway -Name Site1 -ResourceGroupName TestRG1 `

-Location 'East US' -GatewayIpAddress '23.99.221.164' -AddressPrefix '10.0.0.0/24'

Példa több címelőtagra

New-AzLocalNetworkGateway -Name Site1 -ResourceGroupName TestRG1 `

-Location 'East US' -GatewayIpAddress '23.99.221.164' -AddressPrefix @('20.0.0.0/24','10.0.0.0/24')

3. Nyilvános IP-cím kérése

A VPN-átjárónak nyilvános IP-címmel kell rendelkeznie. Először az IP-cím típusú erőforrást kell kérnie, majd hivatkoznia kell arra, amikor létrehozza a virtuális hálózati átjárót. Az IP-címet a rendszer dinamikusan rendeli hozzá az erőforráshoz a VPN Gateway létrehozásakor. A nyilvános IP-cím csak akkor változik, ha az átjárót törlik és újra létrehozták. Nem módosul átméretezés, alaphelyzetbe állítás, illetve a VPN Gateway belső karbantartása/frissítése során.

Kérjen nyilvános IP-címet a virtuális hálózati VPN-átjáróhoz.

$gwpip= New-AzPublicIpAddress -Name VNet1GWPIP -ResourceGroupName TestRG1 -Location 'East US' -AllocationMethod Static -Sku Standard

4. Az átjáró IP-címzési konfigurációjának létrehozása

Az átjáró konfigurációja határozza meg az alhálózatot (a "GatewaySubnet"- t) és a használni kívánt nyilvános IP-címet. A következő példa használatával hozza létre az átjáró konfigurációját.

$vnet = Get-AzVirtualNetwork -Name VNet1 -ResourceGroupName TestRG1

$subnet = Get-AzVirtualNetworkSubnetConfig -Name 'GatewaySubnet' -VirtualNetwork $vnet

$gwipconfig = New-AzVirtualNetworkGatewayIpConfig -Name gwipconfig1 -SubnetId $subnet.Id -PublicIpAddressId $gwpip.Id

5. A VPN-átjáró létrehozása

Hozza létre a virtuális hálózat VPN-átjáróját. Az átjáró létrehozása akár 45 percet vagy hosszabb időt is igénybe vehet a választott átjáró-termékváltozattól függően. A példában a következő értékek szerepelnek:

- A helyek közötti konfiguráció -GatewayType értéke Vpn. Az átjáró típusa mindig a implementálandó konfigurációra jellemző. Más átjárókonfigurációkhoz például szükség lehet -GatewayType ExpressRoute-ra.

- A -VpnType típus a következők valamelyike lehet: RouteBased (egyes dokumentumokban Dinamikus átjáró néven szerepel) vagy PolicyBased (egyes dokumentumokban Statikus átjáró néven szerepel). További információk a VPN-átjárótípusokról: Információk a VPN Gateway-ről.

- Válassza ki az átjáró használni kívánt termékváltozatát. Egyes termékváltozatok konfigurációs korlátokkal rendelkeznek. További információkért lásd: Az átjárók termékváltozatai. Ha hibaüzenetet kap a -GatewaySku paraméterrel kapcsolatban a VPN-átjáró létrehozásakor, győződjön meg arról, hogy telepítette a PowerShell-parancsmagok legújabb verzióját.

New-AzVirtualNetworkGateway -Name VNet1GW -ResourceGroupName TestRG1 `

-Location 'East US' -IpConfigurations $gwipconfig -GatewayType Vpn `

-VpnType RouteBased -GatewaySku VpnGw2

6. A VPN-eszköz konfigurálása

A helyszíni hálózat helyek közötti kapcsolataihoz VPN-eszközre van szükség. Ebben a lépésben a VPN-eszköz konfigurálása következik. A VPN-eszköz konfigurálásakor a következő elemekre van szüksége:

Megosztott kulcs. Ez ugyanaz a megosztott kulcs, amelyet a helyek közötti VPN-kapcsolat létrehozásakor ad meg. A példákban alapvető megosztott kulcsot használunk. Javasoljuk egy ennél összetettebb kulcs létrehozását.

A virtuális hálózati átjáró nyilvános IP-címe. A nyilvános IP-címet az Azure Portalon, valamint a PowerShell vagy a CLI használatával is megtekintheti. A virtuális hálózati átjáró nyilvános IP-címének a PowerShell használatával történő megkereséséhez használja az alábbi példát. Ebben a példában a VNet1GWPIP a korábbi lépésben létrehozott nyilvános IP-címerőforrás neve.

Get-AzPublicIpAddress -Name VNet1GWPIP -ResourceGroupName TestRG1

A vpn-eszköztől függően előfordulhat, hogy letölthet egy VPN-eszközkonfigurációs szkriptet. További információ: VPN-eszközök konfigurációs szkriptjeinek letöltése.

Az alábbi hivatkozások további konfigurációs információkat tartalmaznak:

A kompatibilis VPN-eszközökkel kapcsolatos információkért lásd a VPN-eszközökről szóló témakört.

A VPN-eszköz konfigurálása előtt ellenőrizze az ismert eszközkompatibilitási problémákat.

Az eszközkonfigurációs beállításokra mutató hivatkozásokért tekintse meg az érvényesített VPN-eszközöket. Az eszközkonfigurációs hivatkozásokat a lehető legjobban biztosítjuk, de mindig a legjobb, ha az eszköz gyártójához érdeklődik a legújabb konfigurációs információkért.

A listában a tesztelt verziók láthatók. Ha a VPN-eszköz operációsrendszer-verziója nem szerepel a listán, akkor is kompatibilis lehet. Kérdezze meg az eszköz gyártóját.

A VPN-eszközök konfigurálásáról a partner VPN-eszközkonfigurációinak áttekintésében olvashat.

Az eszközök konfigurációs mintáinak szerkesztésével kapcsolatos információkért tekintse meg a minták szerkesztésével kapcsolatos részt.

A titkosítási követelményekért lásd a titkosítási követelményeket és az Azure VPN-átjárókat ismertető cikket.

A konfiguráció elvégzéséhez szükséges paraméterekkel kapcsolatos információkért tekintse meg az alapértelmezett IPsec/IKE-paramétereket. Az információk közé tartozik az IKE-verzió, a Diffie-Hellman (DH) csoport, a hitelesítési módszer, a titkosítási és kivonatolási algoritmusok, a biztonsági társítás (SA) élettartama, a tökéletes továbbítási titoktartás (PFS) és a halott társészlelés (DPD).

Az IPsec-/IKE-házirendkonfiguráció lépéseit az egyéni IPsec/IKE kapcsolati szabályzatok konfigurálása S2S VPN-hez és virtuális hálózatok közötti hálózathoz című témakörben találja.

Ha több szabályzatalapú VPN-eszközt szeretne csatlakoztatni, olvassa el a VPN-átjáró csatlakoztatása több helyszíni szabályzatalapú VPN-eszközhöz című témakört.

7. A VPN-kapcsolat létrehozása

Ezután hozza létre a helyek közötti VPN-kapcsolatot a virtuális hálózati átjáró és a VPN-eszköz között. Ne felejtse el ezeket az értékeket a saját értékeire cserélni. A megosztott kulcsnak meg kell egyeznie a VPN-eszköze konfigurálásakor használt értékkel. Figyelje meg, hogy a helyek közötti "-ConnectionType" az IPsec.

Állítsa be a változókat.

$gateway1 = Get-AzVirtualNetworkGateway -Name VNet1GW -ResourceGroupName TestRG1 $local = Get-AzLocalNetworkGateway -Name Site1 -ResourceGroupName TestRG1Hozza létre a kapcsolatot.

New-AzVirtualNetworkGatewayConnection -Name VNet1toSite1 -ResourceGroupName TestRG1 ` -Location 'East US' -VirtualNetworkGateway1 $gateway1 -LocalNetworkGateway2 $local ` -ConnectionType IPsec -SharedKey 'abc123'

A kapcsolat rövid időn belül létrejön.

8. Ellenőrizze a VPN-kapcsolatot

A VPN-kapcsolat ellenőrzése többféleképpen is történhet.

A kapcsolat sikerességét a Get-AzVirtualNetworkGatewayConnection parancsmaggal ellenőrizheti a "-Debug" paranccsal vagy anélkül.

A következő parancsmag-példával az értékeket a sajátjaival megegyezően konfigurálhatja. Ha a rendszer arra kéri, válassza az „A” lehetőséget az összes futtatásához. A példában a „-Name” a tesztelni kívánt kapcsolat nevére utal.

Get-AzVirtualNetworkGatewayConnection -Name VNet1toSite1 -ResourceGroupName TestRG1A parancsmag futtatása után tekintse meg az értékeket. Az alábbi példában a kapcsolati állapot „Csatlakoztatva”, és láthatja a bemenő és kimenő bájtokat.

"connectionStatus": "Connected", "ingressBytesTransferred": 33509044, "egressBytesTransferred": 4142431

Csatlakozás virtuális géphez

A virtuális hálózathoz üzembe helyezett virtuális géphez távoli asztali kapcsolat létrehozásával csatlakozhat a virtuális géphez. A legjobb mód arra, hogy először ellenőrizze, hogy tud-e csatlakozni a virtuális géphez, ha egy magánhálózati IP-címet használ a számítógép neve helyett. Így teszteli, hogy tud-e csatlakozni, nem pedig azt, hogy a névfeloldás megfelelően van-e konfigurálva.

Keresse meg a magánhálózati IP-címet. A virtuális gép magánhálózati IP-címét az Azure Portalon vagy a PowerShell használatával tekintheti meg.

Azure Portal: Keresse meg a virtuális gépet az Azure Portalon. Tekintse meg a virtuális gép tulajdonságait. A magánhálózati IP-cím a listában szerepel.

PowerShell: A példában megtekintheti az erőforráscsoportok virtuális gépeinek és magánhálózati IP-címeinek listáját. Ezt a példát nem kell használat előtt módosítania.

$VMs = Get-AzVM $Nics = Get-AzNetworkInterface | Where-Object VirtualMachine -ne $null foreach ($Nic in $Nics) { $VM = $VMs | Where-Object -Property Id -eq $Nic.VirtualMachine.Id $Prv = $Nic.IpConfigurations | Select-Object -ExpandProperty PrivateIpAddress $Alloc = $Nic.IpConfigurations | Select-Object -ExpandProperty PrivateIpAllocationMethod Write-Output "$($VM.Name): $Prv,$Alloc" }

Ellenőrizze, hogy csatlakozik-e a virtuális hálózathoz.

Nyissa meg a Távoli asztali kapcsolatot a tálcán lévő keresőmezőbe az RDP vagy távoli asztali kapcsolat megadásával. Ezután válassza a Távoli asztali kapcsolat lehetőséget. A Távoli asztali kapcsolatot

mstsca PowerShellben található paranccsal is megnyithatja.Távoli asztali kapcsolat esetén adja meg a virtuális gép magánhálózati IP-címét. A Megjelenítési beállítások lehetőséget választva módosíthatja a többi beállítást, majd csatlakozhat.

Ha nem tud csatlakozni egy virtuális géphez a VPN-kapcsolaton keresztül, ellenőrizze az alábbi pontokat:

- Ellenőrizze, hogy a VPN-kapcsolat sikeresen létrejött-e.

- Ellenőrizze, hogy csatlakozik-e a virtuális gép magánhálózati IP-címéhez.

- Ha a magánhálózati IP-címmel tud csatlakozni a virtuális géphez, de nem a számítógép nevével, ellenőrizze, hogy megfelelően konfigurálta-e a DNS-t. A virtuális gépek névfeloldásáról további információt a virtuális gépek névfeloldása című témakörben talál.

Az RDP-kapcsolatokkal kapcsolatos további információkért lásd a virtuális gép távoli asztali kapcsolatainak hibaelhárításával foglalkozó cikket.

Helyi hálózati átjáró IP-címelőtagjainak módosítása

Ha a helyszínre átirányítani kívánt IP-címelőtagok módosulnak, módosíthatja a helyi hálózati átjárót. A példák használatakor módosítsa az értékeket a környezetének megfelelően.

További címelőtagok felvétele:

Állítsa be a LocalNetworkGateway változóját.

$local = Get-AzLocalNetworkGateway -Name Site1 -ResourceGroupName TestRG1Módosítsa az előtagokat. A megadott értékek felülírják az előző értékeket.

Set-AzLocalNetworkGateway -LocalNetworkGateway $local ` -AddressPrefix @('10.101.0.0/24','10.101.1.0/24','10.101.2.0/24')

Címelőtagok eltávolítása:

Hagyja ki azokat címelőtagokat, amelyekre már nincs szüksége. Ebben a példában már nincs szükségünk a 10.101.2.0/24 előtagra (az előző példából), ezért frissítjük a helyi hálózati átjárót, és kizárjuk az előtagot.

Állítsa be a LocalNetworkGateway változóját.

$local = Get-AzLocalNetworkGateway -Name Site1 -ResourceGroupName TestRG1Állítsa be az átjárót a frissített előtagokkal.

Set-AzLocalNetworkGateway -LocalNetworkGateway $local ` -AddressPrefix @('10.101.0.0/24','10.101.1.0/24')

Helyi hálózati átjáró IP-címének módosítása

Ha a VPN-eszköz, amelyhez csatlakozni akar, megváltoztatta nyilvános IP-címét, a változtatásnak megfelelően módosítania kell a helyi hálózati átjárót. Az érték módosításával egy időben a címelőtagokat is módosíthatja. Ügyeljen arra, hogy a helyi hálózati átjáró meglévő nevét használja az aktuális beállítások felülírásához. Ha más nevet használ, új helyi hálózati átjárót hoz létre a meglévő felülírása helyett.

New-AzLocalNetworkGateway -Name Site1 `

-Location "East US" -AddressPrefix @('10.101.0.0/24','10.101.1.0/24') `

-GatewayIpAddress "5.4.3.2" -ResourceGroupName TestRG1

Átjárókapcsolat törlése

Ha nem tudja a kapcsolat nevét, a Get-AzVirtualNetworkGatewayConnection parancsmaggal találja meg.

Remove-AzVirtualNetworkGatewayConnection -Name VNet1toSite1 `

-ResourceGroupName TestRG1

Következő lépések

- Miután a kapcsolat létrejött, hozzáadhat virtuális gépeket a virtuális hálózataihoz. További információkért lásd: Virtuális gépek.

- Információk a BGP-ről: A BGP áttekintése és A BGP konfigurálása.

- A helyek közötti VPN-kapcsolat Azure Resource Manager-sablonnal történő létrehozásáról további információt a helyek közötti VPN-kapcsolat létrehozása című témakörben talál.

- A virtuális hálózatok közötti VPN-kapcsolatok Azure Resource Manager-sablonok használatával történő létrehozásáról további információt a HBase-georeplikáció üzembe helyezését ismertető cikkben talál.