Megjegyzés

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhat bejelentkezni vagy módosítani a címtárat.

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhatja módosítani a címtárat.

A következőkre vonatkozik:Azure SQL Managed Instance

Ez a cikk ismerteti a felügyelt Azure SQL-példány kapcsolati architektúráit, valamint azt, hogy az összetevők hogyan irányítják a felügyelt példányok kommunikációs forgalmát.

Áttekintés

Az SQL Managed Instance esetében egy példány az Azure-beli virtuális hálózaton belül és a felügyelt példányok számára dedikált alhálózaton belülre kerül. Az üzembe helyezés a következő lehetőségeket biztosítja:

- Biztonságos virtuális hálózati (VNet-local) IP-cím.

- Helyszíni hálózat csatlakoztatása felügyelt SQL-példányhoz.

- A felügyelt SQL-példány összekapcsolásának lehetősége egy csatolt kiszolgálóhoz vagy egy másik helyszíni adattárhoz.

- A felügyelt SQL-példány azure-erőforrásokhoz való csatlakoztatásának lehetősége.

Magas szintű kapcsolati architektúra

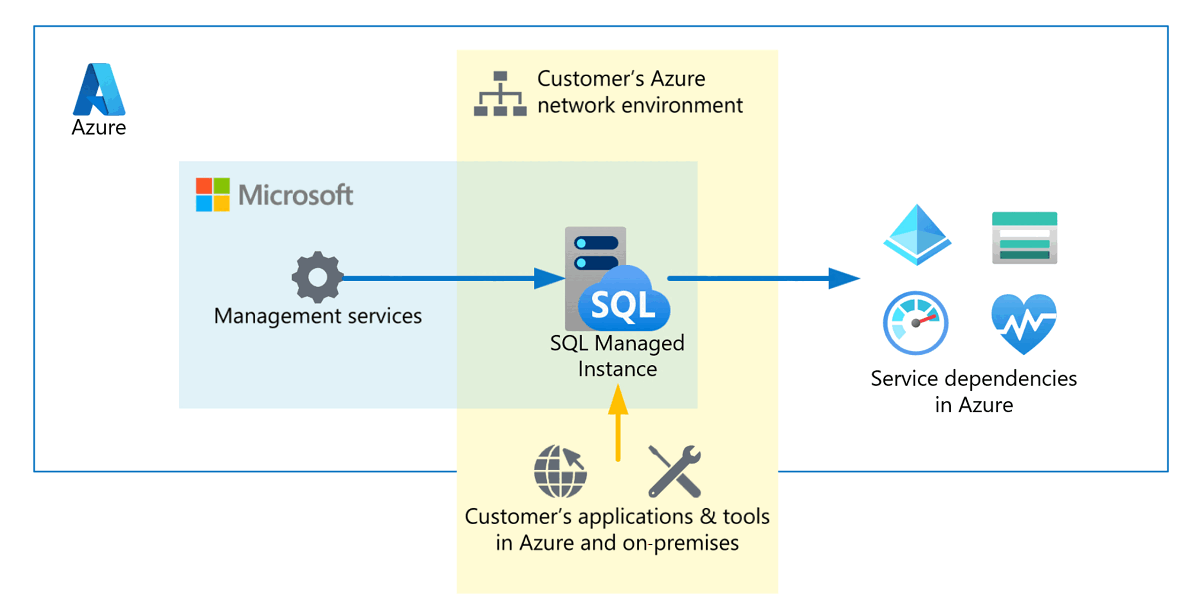

A felügyelt SQL-példány olyan szolgáltatásösszetevőkből áll, amelyek egy elkülönített, dedikált virtuális gépkészleten vannak tárolva, hasonló konfigurációs attribútumok szerint csoportosítva, és egy virtuális fürthöz csatlakoznak. Egyes szolgáltatásösszetevők az ügyfél virtuális hálózati alhálózatán belül vannak üzembe helyezve, míg más szolgáltatások a Microsoft által felügyelt biztonságos hálózati környezetben működnek.

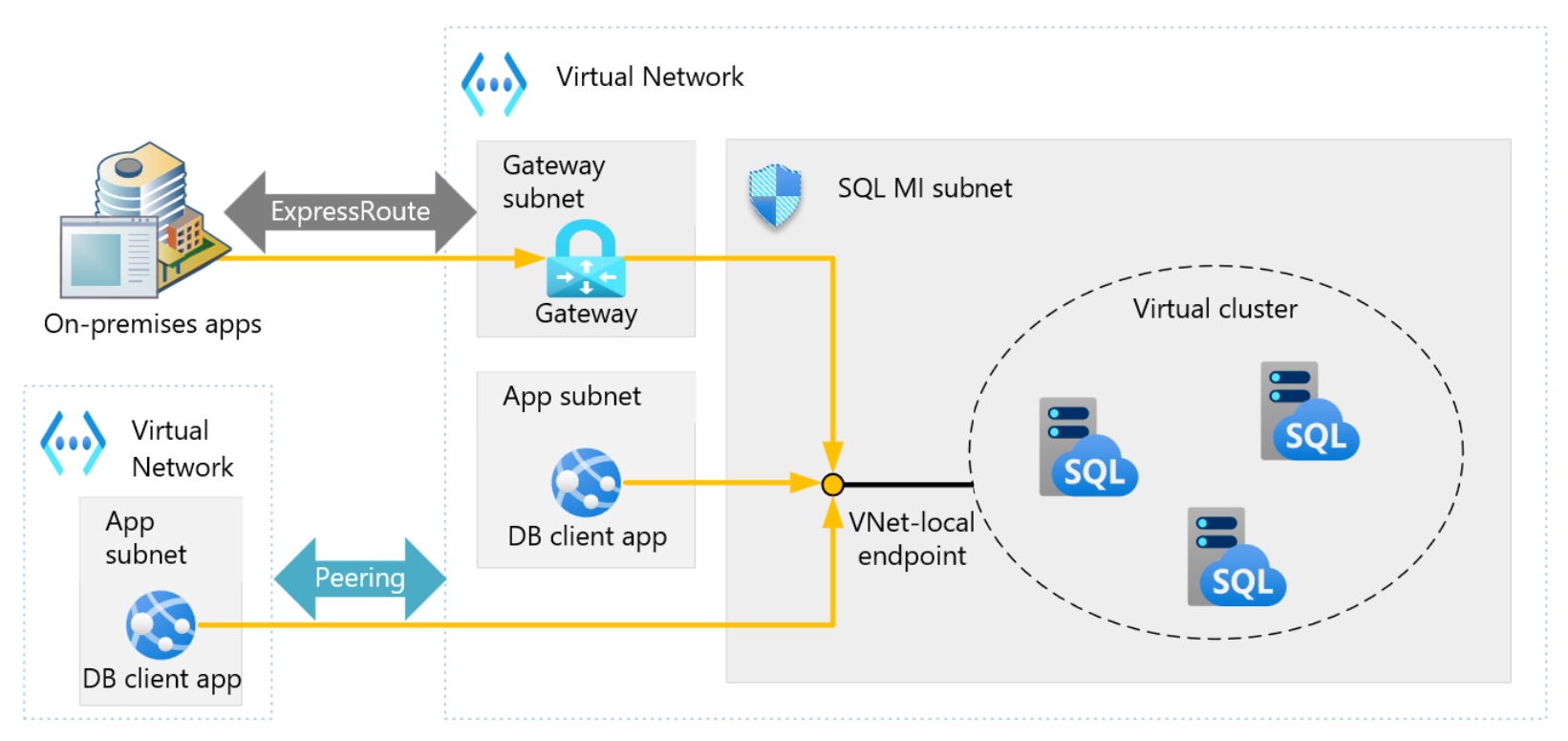

Az ügyfélalkalmazások csatlakozhatnak a felügyelt SQL-példányhoz, és lekérdezhetik és frissíthetik a virtuális hálózaton belüli adatbázisokat, a társhálózati virtuális hálózatot vagy a VPN vagy az Azure ExpressRoute által csatlakoztatott hálózatot.

Az alábbi ábra a felügyelt SQL-példányhoz csatlakozó entitásokat mutatja be. A felügyelt példányokkal való kommunikációhoz szükséges erőforrásokat is megjeleníti. A diagram alján található kommunikációs folyamat a felügyelt SQL-példányhoz adatforrásként csatlakozó ügyfélalkalmazásokat és eszközöket jelöli.

Az SQL Managed Instance egy egybérlős, platform szolgáltatásként (PaaS) kínált megoldás, amely két síkban működik: az adatsíkban és a vezérlősíkban.

Az adatsík az ügyfél alhálózatán belül van üzembe helyezve a kompatibilitás, a kapcsolat és a hálózatelkülönítés érdekében. Az adatsík olyan Azure-szolgáltatásoktól függ, mint az Azure Storage, a Microsoft Entra ID (korábbi nevén Azure Active Directory) hitelesítéshez és telemetriagyűjtési szolgáltatásokhoz. Olyan szolgáltatásoknál láthatja a forgalmat, amely az alhálózatokból származik, amelyek felügyelt SQL-példányt tartalmaznak.

A vezérlősík automatizált ügynökökön keresztül végzi az üzembe helyezési, felügyeleti és alapvető szolgáltatáskarbantartási funkciókat. Ezek az ügynökök kizárólagos hozzáféréssel rendelkeznek a szolgáltatást üzemeltető számítási erőforrásokhoz. Nem használhatja a ssh vagy a Távoli Asztal Protokollt a gazdagépek eléréséhez. A vezérlősík összes kommunikációja tanúsítványokkal van titkosítva és aláírva. A kommunikáló felek megbízhatóságának ellenőrzéséhez a felügyelt SQL-példány folyamatosan ellenőrzi ezeket a tanúsítványokat a visszavont tanúsítványok listájának használatával.

A kommunikáció áttekintése

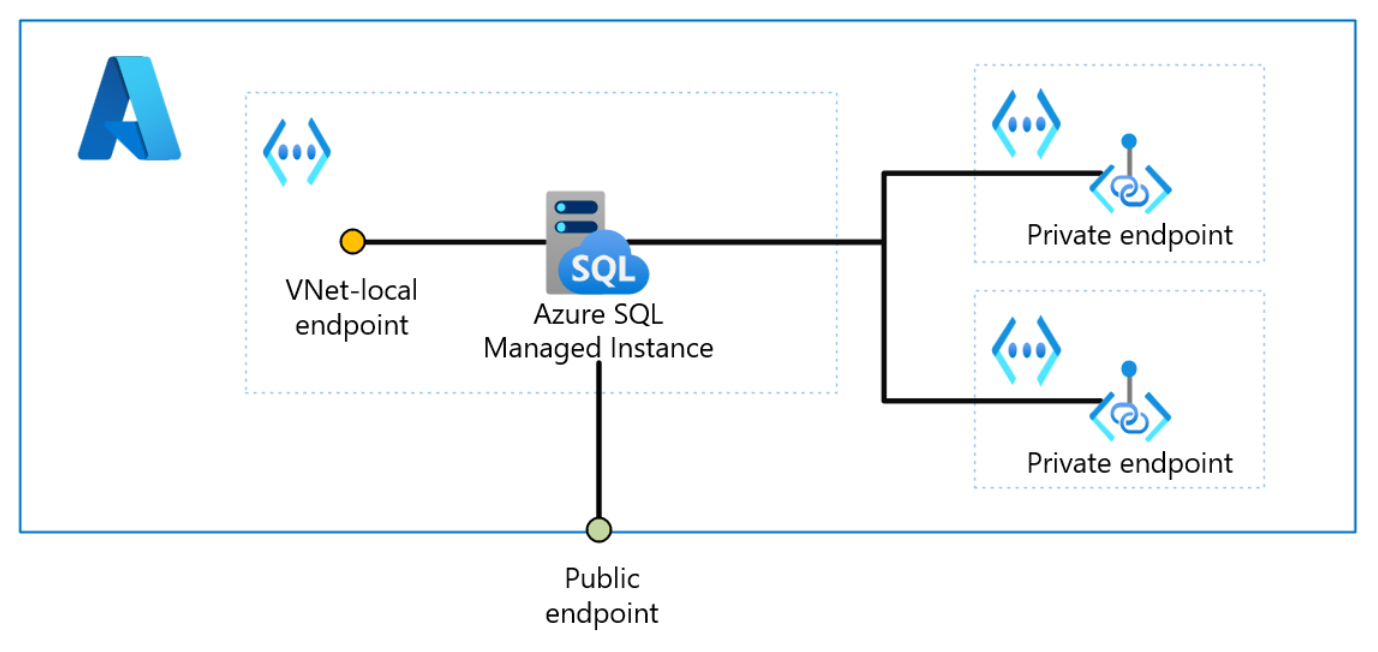

Az alkalmazások három végponttípuson keresztül csatlakozhatnak a felügyelt SQL-példányhoz: virtuális hálózat helyi végpontja, nyilvános végpont, valamint privát végpontok. Ezek a végpontok különböző tulajdonságokat és viselkedéseket mutatnak, amelyek különböző forgatókönyvekhez alkalmasak.

Virtuális hálózat helyi végpontja

A VNet helyi végpontja az alapértelmezett eszköz a felügyelt SQL-példányhoz való csatlakozáshoz. Ez egy tartománynév <mi_name>.<dns_zone>.database.windows.netformájában. Ez a tartománynév az alhálózat címtartományából származó IP-címre oldódik fel. A VNet helyi végpontja a felügyelt SQL-példányhoz való csatlakozáshoz használható minden szabványos kapcsolati forgatókönyvben. A virtuális hálózat helyi végpontjának portja 1433.

A virtuális hálózat helyi végpontja támogatja proxy- és átirányítási kapcsolattípusokat.

A virtuális hálózat helyi végpontjához való csatlakozáskor mindig használja a tartománynevét, és engedélyezze a bejövő forgalmat a szükséges port(ok)on a teljes alhálózati tartományon, mivel a mögöttes IP-cím időnként változhat.

Nyilvános végpont

A nyilvános végpont egy tartománynév <mi_name>.public.<dns_zone>.database.windows.netformájában. Ez a domain név az internetről elérhető nyilvános IP-címre oldódik fel. A nyilvános végpont olyan helyzetekre alkalmas, amikor egy felügyelt példánynak a nyilvános interneten keresztül kell elérhetőnek lennie, például ha egy másik virtuális hálózatról csatlakozik hozzá, ha társviszony-létesítés vagy privát végpontok nem érhetők el. A nyilvános végpontok csak ügyfélforgalmat bonyolítanak, és nem használhatók két példány közötti adatreplikáláshoz, például feladatátvételi csoportokhoz vagy felügyeltpéldány-kapcsolathoz. A nyilvános végpont portja 3342.

A nyilvános végpont mindig a proxykapcsolattípust használja, a kapcsolattípus-beállítástól függetlenül.

Amikor a nyilvános végponthoz csatlakozik, mindig használja a tartománynevét, és engedélyezze a bejövő forgalmat a 3342-as porton a teljes alhálózati tartományon, mivel a mögöttes IP-cím időnként változhat.

Ismerje meg, hogyan állíthat be nyilvános végpontot Felügyelt Azure SQL-példány nyilvános végpontjának konfigurálása.

Privát végpontok

A privát végpont egy nem kötelező rögzített IP-cím egy másik virtuális hálózatban, amely a felügyelt SQL-példány felé irányítja a forgalmat. Egy felügyelt Azure SQL-példány több privát végponttal is rendelkezhet több virtuális hálózatban. A privát végpontok csak ügyfélforgalmat bonyolítanak, és nem használhatók két példány közötti adatreplikáláshoz, például feladatátvételi csoportokhoz vagy felügyeltpéldány-kapcsolathoz. A privát végpont portja 1143.

A privát végpontok mindig a proxykapcsolattípust használják, a kapcsolattípus beállításától függetlenül.

Privát végponthoz való csatlakozáskor mindig használja a tartománynevet, mivel a felügyelt Azure SQL-példányhoz az IP-címével való csatlakozás még nem támogatott. A privát végpont IP-címe azonban nem változik.

Tudjon meg többet a privát végpontokról és azok konfigurálásáról az Azure SQL Felügyelt példány számára készült Azure Private Link segítségével .

Virtuális fürt kapcsolati architektúra

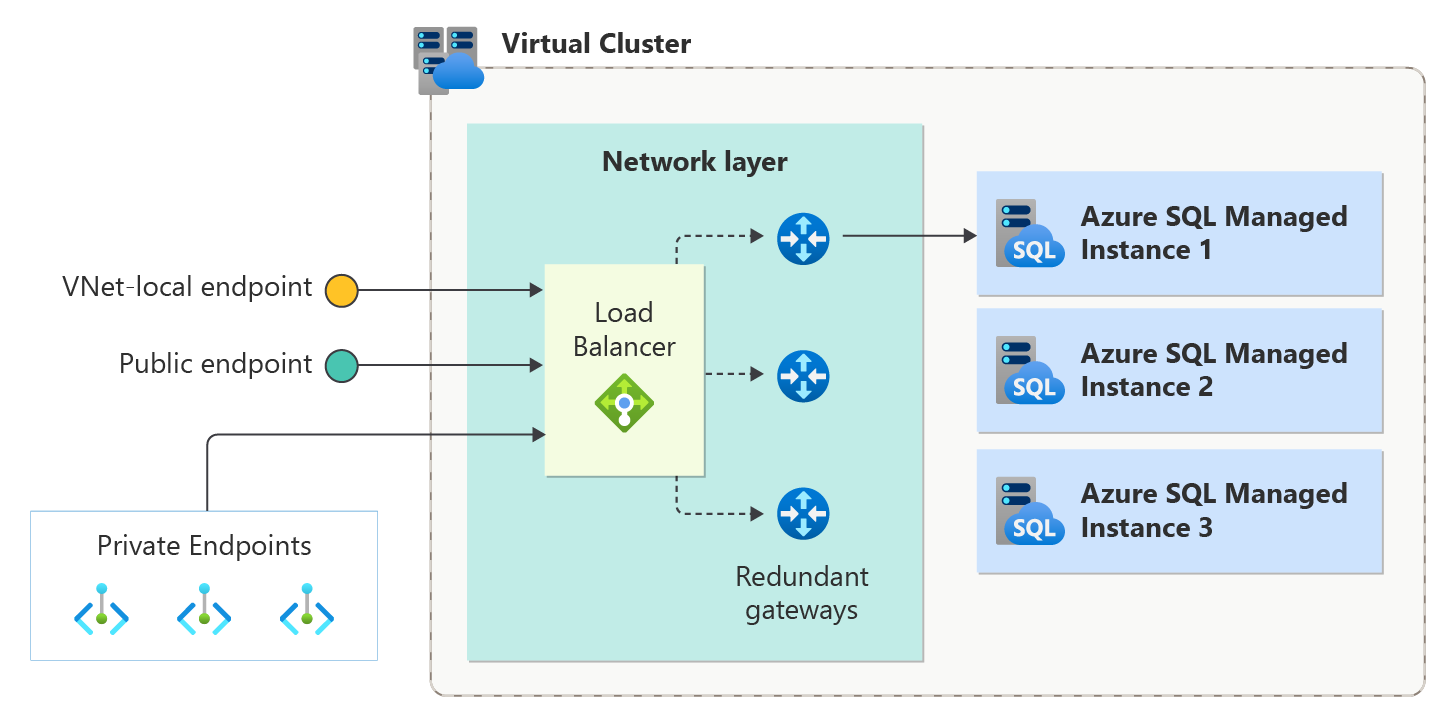

Az alábbi ábra a virtuális fürt architektúrájának fogalmi elrendezését mutatja be:

A VNet helyi végpontjának tartományneve egy belső terheléselosztó privát IP-címére oldódik fel. Bár ez a tartománynév egy nyilvános dns-zónában van regisztrálva, és nyilvánosan feloldható, az IP-címe az alhálózat címtartományához tartozik, és alapértelmezés szerint csak a virtuális hálózatán belülről érhető el.

A terheléselosztó átirányítja a forgalmat egy felügyelt SQL-példány-átjáróra. Mivel több felügyelt példány is futtatható ugyanazon a fürtön belül, az átjáró a kapcsolati szövegsorban szereplő SQL Managed Instance gazdagépnevet használja a forgalom megfelelő SQL-motorszolgáltatásba való átirányításához.

A dns-zone értéke automatikusan létrejön a fürt létrehozásakor. Ha egy újonnan létrehozott fürt másodlagos felügyelt példányt üzemeltet, a zónaazonosítóját megosztja az elsődleges fürttel.

Hálózati követelmények

A felügyelt Azure SQL-példányhoz a delegált alhálózat bizonyos aspektusait meghatározott módon kell konfigurálni, amelyet a szolgáltatássegített alhálózat-konfigurációhasználatával érhet el. A szolgáltatás által igényelteken túl a felhasználók teljes mértékben szabályozhatják az alhálózati hálózati konfigurációjukat, például:

- Forgalom engedélyezése vagy letiltása egyes portokon vagy az összes porton

- Bejegyzések hozzáadása az útvonaltáblához a forgalom virtuális hálózati berendezéseken vagy átjárón keresztüli átirányításához

- Egyéni DNS megoldásának konfigurálása vagy

- Peering vagy VPN beállítása

A Microsoft Online Services szolgáltatásiszint-szerződésében szereplő "Megfelelő hálózati konfiguráció" feltételek teljesítéséhez annak a virtuális hálózatnak és alhálózatnak, amelyben a felügyelt SQL-példány telepítve van, meg kell felelnie a következő követelményeknek:

- dedikált alhálózati: Az SQL Managed Instance által használt alhálózat csak az SQL Managed Instance szolgáltatáshoz delegálható. Az alhálózat nem lehet átjáróalhálózat, és csak az SQL Managed Instance-erőforrásokat helyezheti üzembe az alhálózaton.

-

alhálózat delegálása: A felügyelt SQL-példány alhálózatát delegálni kell a

Microsoft.Sql/managedInstanceserőforrás-szolgáltatóhoz. - hálózati biztonsági csoport: A felügyelt SQL-példány alhálózatához hálózati biztonsági csoportot kell társítani. Egy hálózati biztonsági csoporttal szabályozhatja a felügyelt SQL-példány adatvégpontjaihoz való hozzáférést az 1433-at és az 11000-11999-et porton lévő forgalom szűrésével, ha a felügyelt SQL-példány átirányítási kapcsolatokra van konfigurálva. A szolgáltatás automatikusan kiépít szabályokat, és szükség szerint naprakészen tartja őket a felügyeleti forgalom zavartalan áramlásának lehetővé tétele érdekében.

- Útvonaltábla: Egy útvonaltáblát hozzá kell társítani a felügyelt SQL-példány alhálózatához. Bejegyzéseket adhat hozzá ehhez az útvonaltáblához, például a forgalmat egy virtuális hálózati átjárón keresztül a helyszínre irányíthatja, vagy hozzáadhatja a alapértelmezett 0.0.0.0/0 útvonalát, az összes forgalmat egy virtuális hálózati berendezésen, például tűzfalon keresztül irányíthatja. A felügyelt Azure SQL-példány automatikusan kiépít és kezel szükséges bejegyzéseit, az útvonaltáblában.

-

Megfelelő IP-címek: A felügyelt SQL-példány alhálózatának legalább 32 IP-címmel kell rendelkeznie. További információ: Felügyelt SQL-példány alhálózatának méretének meghatározása. A felügyelt példányokat a már meglévő

hálózaton helyezheti üzembe, miután úgy konfigurálja, hogy megfeleljen az SQL Managed Instancehálózati követelményeinek. Ellenkező esetben hozzon létre egy új hálózatot és alhálózatot. -

Az Azure-szabályzatok által engedélyezett: Ha Azure Policy használatával akadályozza meg az erőforrások létrehozását vagy módosítását egy felügyelt SQL-példány alhálózatát vagy virtuális hálózatát tartalmazó hatókörben, a szabályzatok nem akadályozhatják meg, hogy a felügyelt SQL-példány kezelje a belső erőforrásait. A normál működés érdekében ki kell zárni a következő erőforrásokat a házirend-megtagadási hatások alól:

-

Microsoft.Network/serviceEndpointPoliciestípusú erőforrások, ha az erőforrás neve\_e41f87a2\_-el kezdődik. - Minden

Microsoft.Network/networkIntentPoliciestípusú erőforrás - Minden

Microsoft.Network/virtualNetworks/subnets/contextualServiceEndpointPoliciestípusú erőforrás

-

- Virtuális hálózatizárolása: A dedikált alhálózat virtuális hálózatának, szülőerőforrás-csoportjának vagy előfizetésének zárolása időnként megzavarhatja a felügyelt SQL-példányok felügyeletét és karbantartását. Az erőforrás-zárolások használatakor különös figyelmet kell fordítania.

- Feloldható nyilvános DNS-rekordok: Ha a virtuális hálózat egyéni DNS-kiszolgáló használatára van konfigurálva, a DNS-kiszolgálónak képesnek kell lennie a nyilvános DNS-rekordok feloldására. Az olyan funkciók használata, mint a Microsoft Entra-hitelesítés, szükségessé teheti a teljesen minősített tartománynevek (FQDN-k) megoldását. További információ: Privát DNS-nevek feloldása felügyelt Azure SQL-példányban.

-

Szükséges DNS-rekordok: A felügyelt példányok attól függenek, hogy bizonyos tartománynév helyesen kerül-e feloldásra. Ezeket a tartományneveket nem szabad felülírni a virtuális hálózataikban, Azure DNS privát zónákon vagy egyéni DNS-kiszolgálón keresztül. Ellenkező esetben a felügyelt példányok telepítése sikertelen lesz, vagy elérhetetlenné válhat. A következő tartományok nem bírálhatók felül:

windows.net,database.windows.net,core.windows.net,blob.core.windows.net,table.core.windows.net,management.core.windows.net,monitoring.core.windows.net,queue.core.windows.net,graph.windows.net,login.microsoftonline.com,login.windows.net,servicebus.windows.netésvault.azure.net. Vegye figyelembe azonban, hogy továbbra is létrehozhat privát végpontokat egy felügyelt példány virtuális hálózatán belül, még a fenti tartományok erőforrásai számára is. A privát végpontok olyan DNS-mechanizmust használnak, amely nem követeli meg, hogy egy helyi DNS-kiszolgáló mérvadóvá váljon egy teljes zóna számára. - AzurePlatformDNS-címke: Ha az AzurePlatformDNS szolgáltatáscímkét használja a platform DNS-feloldása letiltásához, az elérhetetlenné teheti a felügyelt SQL-példányt. Bár a SQL felügyelt példány támogatja a felhasználó által meghatározott DNS-t a DNS-feloldáshoz a szerveren belül, a platformműveletekhez az Azure DNS-re támaszkodik.

Szolgáltatással támogatott alhálózat konfigurációja

A szolgáltatásbiztonság, a kezelhetőség és a rendelkezésre állás javítása érdekében a felügyelt SQL-példány szolgáltatás által támogatott alhálózat-konfigurációt és hálózati szándékszabályzatot használ az Azure virtuális hálózati infrastruktúrán a hálózat, a társított összetevők és az útvonaltábla konfigurálásához, hogy a felügyelt SQL-példányra vonatkozó minimális követelmények teljesüljenek.

Az automatikusan konfigurált hálózati biztonsági és útvonaltábla-szabályok láthatók az ügyfél számára, és az alábbi előtagok egyikével vannak eljegyzve:

-

Microsoft.Sql-managedInstances_UseOnly_mi-kötelező szabályok és útvonalak -

Microsoft.Sql-managedInstances_UseOnly_mi-optional-választható szabályokhoz és útvonalakhoz

További részletekért tekintse át a szolgáltatás által támogatott alhálózatkonfigurációját.

A kapcsolati architektúrával és a felügyeleti forgalommal kapcsolatos további információkért lásd magas szintű kapcsolatarchitektúra.

Hálózatkezelési korlátozások

A virtuális hálózati szolgáltatásokra és a forgalomra vonatkozó alábbi korlátozások lépnek érvénybe:

- privát alhálózatok: A felügyelt példányok privát alhálózatokban való üzembe helyezése (ahol alapértelmezett kimenő hozzáférési le van tiltva) jelenleg nem támogatott.

- Virtuális hálózatok titkosítása: Felügyelt példányok telepítése és üzemeltetése olyan virtuális hálózatokban, ahol az Azure Virtuális hálózat titkosítása engedélyezve van, jelenleg nem támogatott.

- 25-ös porton lévő külső SMTP-továbbítóknak küldött adatbázispostaüzenetek: adatbázis-levelezési küldése a 25-ös porton keresztül külső e-mail-szolgáltatásokba csak a Microsoft Azure bizonyos előfizetési típusai számára érhető el. A más előfizetési típusok példányainak más portot (például 587) kell használniuk a külső SMTP-továbbítókhoz való csatlakozáshoz. Ellenkező esetben előfordulhat, hogy a példányok nem tudják kézbesíteni az adatbázisleveleket. További információ: Kimenő SMTP-kapcsolati problémák elhárítása az Azure.

- Microsoft társviszony-létesítési: Ha engedélyezi a(z) Microsoft társviszony-létesítést olyan ExpressRoute-kapcsolatcsoportokon, amelyek közvetlenül vagy tranzitív módon kapcsolódnak egy olyan virtuális hálózathoz, amelyben felügyelt SQL-példányok találhatók, az hatással van az SQL Managed Instance összetevői közötti forgalomra a virtuális hálózaton belül, valamint az azoktól függő szolgáltatásokra. Rendelkezésre állási problémák lépnek fel. A felügyelt SQL-példányok olyan virtuális hálózaton történő üzembe helyezései, amelyeken már engedélyezve van a Microsoft-társviszony-létesítés, várhatóan sikertelenek lesznek.

- Globális virtuális hálózatok közötti társviszony-létesítés: Virtuális hálózatok közötti társviszony-létesítés kapcsolat az Azure-régiók között nem működik a 2020. szeptember 9. előtt létrehozott alhálózatokban elhelyezett felügyelt SQL-példányok esetében.

- Virtuális hálózatok közötti társviszony - konfigurációs: Ha a felügyelt SQL-példányokkal rendelkező alhálózatokat tartalmazó virtuális hálózatok között létesít virtuális hálózati társviszonyt, az ilyen alhálózatoknak különböző útvonaltáblákat és hálózati biztonsági csoportokat (NSG) kell használniuk. Az útvonaltábla és az NSG újrafelhasználása a virtuális hálózatok közötti társviszony-létesítésben részt vevő két vagy több alhálózatban csatlakozási problémákat okoz az adott útvonaltáblákat vagy NSG-t használó összes alhálózatban, és a felügyelt SQL-példány felügyeleti műveletei meghiúsulnak.

- NAT-átjáró: Ha Azure Virtual Network NAT- használ a kimenő kapcsolatok szabályozásához egy adott nyilvános IP-címmel, akkor a felügyelt SQL-példány nem érhető el. A felügyelt SQL-példány szolgáltatás jelenleg az alapszintű terheléselosztó használatára korlátozódik, amely nem biztosítja a bejövő és kimenő folyamatok egyidejű használatát az Azure Virtual Network NAT-jával.

- IPv6 for Azure Virtual Network: A felügyelt SQL-példány üzembe helyezése a kétveremes IPv4/IPv6 virtuális hálózatok várhatóan sikertelen lesz,. Ha egy hálózati biztonsági csoportot vagy útvonaltáblát társít felhasználó által definiált útvonalakkal (UDR-ekkel), amely IPv6-címelőtagokat tartalmaz egy felügyelt SQL-példány alhálózatához, akkor a felügyelt SQL-példány nem érhető el. Emellett az IPv6-címelőtagok hozzáadása egy olyan hálózati biztonsági csoporthoz vagy UDR-hez, amely már társítva van egy alhálózattal, ahol felügyelt példány van, elérhetetlenné teszi a felügyelt SQL-példányt. A felügyelt SQL-példányok hálózati biztonsági csoporttal és IPv6-előtagokkal már rendelkező UDR-sel rendelkező alhálózatra történő üzembe helyezése várhatóan sikertelen lesz.

- TLS 1.2 kényszerítve van a kimenő kapcsolatokon: 2020 januárjától a Microsoft a TLS 1.2-t kényszeríti ki az összes Azure-szolgáltatás szolgáltatáson belüli forgalmára. A felügyelt SQL-példány esetében ez azt eredményezte, hogy a TLS 1.2 kényszerítve lett a replikációhoz használt kimenő kapcsolatokon és az SQL Serverhez társított kiszolgálói kapcsolatokon. Ha az SQL Server 2016-nál korábbi verzióját használja felügyelt SQL-példányokkal, győződjön meg arról, hogy TLS 1.2-specifikus frissítéseket.

- Azure DNS belső vészhelyzeti megoldása: A felügyelt példányok a virtuális hálózataikban működő DNS-feloldástól függenek. Ha egy felügyelt példány virtuális hálózata egyéni DNS-kiszolgáló(ok) használatára van konfigurálva, és az egyéni DNS-kiszolgáló(k) számára kiadott DNS-kérések egy bizonyos időközönként (1–2 másodperc) nem fejeződnek be, a felügyelt példány megismétli a kérést Azure DNS- a virtuális hálózaton.

Kapcsolódó tartalom

- Áttekintésért tekintse meg Mi a felügyelt Azure SQL-példány?.

- További információ:

- Virtuális fürtarchitektúra

- Szolgáltatás által támogatott alhálózat-konfiguráció

- Új Azure-beli virtuális hálózati vagy meglévő Azure-beli virtuális hálózati beállítása, ahol üzembe helyezheti a felügyelt SQL-példányt.

- Kiszámíthatja annak az alhálózatnak a méretét,, ahol a felügyelt SQL-példányt telepíteni szeretné.

- Megtudhatja, hogyan hozhat létre felügyelt példányt:

- A(z) Azure portálról.

- PowerShell-használatával.

- Azure Resource Manager-sablon

használatával. - Azáltal, hogy Azure Resource Manager-sablont használ jumpboxszal és az SQL Server Management Studio.