Azure Private Link for Azure SQL Managed Instance

A következőre vonatkozik: Felügyelt Azure SQL-példány

Ez a cikk áttekintést nyújt a felügyelt Azure SQL-példány privát végpontjáról, valamint a konfigurálás lépéseiről. A privát végpontok biztonságos, elkülönített kapcsolatot létesítenek egy szolgáltatás és több virtuális hálózat között anélkül, hogy felfedik a szolgáltatás teljes hálózati infrastruktúráját.

Áttekintés

A Private Link egy Azure-technológia, amely elérhetővé teszi a felügyelt Azure SQL-példányt egy tetszőleges virtuális hálózaton. A hálózati rendszergazda létrehozhat egy privát végpontot a felügyelt Azure SQL-példányhoz a virtuális hálózatában, míg az SQL-rendszergazda úgy dönt, hogy elfogadja vagy elutasítja a végpontot, mielőtt az aktívvá válik. A privát végpontok biztonságos, elkülönített kapcsolatot létesítenek egy szolgáltatás és több virtuális hálózat között anélkül, hogy felfedik a szolgáltatás teljes hálózati infrastruktúráját.

Hogyan különböznek a privát végpontok a virtuális hálózat helyi végpontjaitól?

Az egyes felügyelt Azure SQL-példányokkal üzembe helyezett alapértelmezett virtuális hálózat helyi végpontja úgy viselkedik, mintha a szolgáltatást futtató számítógép fizikailag csatlakozik a virtuális hálózathoz. It allows near-complete traffic control via route tables, network security groups, DNS resolution, firewalls, and similar mechanisms. Ezt a végpontot arra is használhatja, hogy bevonja a példányt az 1433-astól eltérő portokon, például feladatátvételi csoportokon, elosztott tranzakciókon és felügyelt példánykapcsolaton keresztüli kapcsolódást igénylő helyzetekbe. Bár a virtuális hálózat helyi végpontja rugalmasságot biztosít, összetettebbé teszi az adott forgatókönyvek konfigurálását, különösen azokat, amelyek több virtuális hálózatot vagy bérlőt is érintenek.

By contrast, setting up a private endpoint is like extending a physical network cable from a computer running Azure SQL Managed Instance to another virtual network. Ez a kapcsolati útvonal gyakorlatilag az Azure Private Link technológiával jön létre. It only allows connections in one direction: from the private endpoint to Azure SQL Managed Instance; and it only carries traffic on port 1433 (the standard TDS traffic port). Ily módon a felügyelt Azure SQL-példány elérhetővé válik egy másik virtuális hálózat számára anélkül, hogy hálózati társviszonyt kellene beállítania, vagy be kellene kapcsolnia a példány nyilvános végpontját. Még akkor is, ha a példányt egy másik alhálózatra helyezi át, a létrehozott privát végpontok továbbra is rá fognak mutatni.

For a more detailed discussion of the different types of endpoints supported by Azure SQL Managed Instance, see Communication overview.

When to use private endpoints

A felügyelt Azure SQL-példány privát végpontjai biztonságosabbak, mint a virtuális hálózat helyi végpontjának vagy nyilvános végpontjának használata, és egyszerűbbé teszik a fontos kapcsolati forgatókönyvek megvalósítását. These scenarios include:

- Airlock. Private endpoints to Azure SQL Managed Instance are deployed in a virtual network with jump servers and an ExpressRoute gateway, providing security and isolation between on-premises and cloud resources.

- Hub and spoke topology. Private endpoints in spoke virtual networks conduct traffic from SQL clients and applications to Azure SQL Managed Instances in a hub virtual network, establishing clear network isolation and separation of responsibility.

- Publisher-consumer. A Publisher-bérlő (például egy ISV) több felügyelt SQL-példányt kezel a virtuális hálózataiban. Publisher creates private endpoints in other tenants' virtual networks to make instances available to their consumers.

- Integration of Azure PaaS and SaaS services. Egyes PaaS- és SaaS-szolgáltatások, például az Azure Data Factory, létrehozhatnak és kezelhetnek privát végpontokat a felügyelt Azure SQL-példányon.

The benefits of using private endpoints over a VNet-local or public endpoint include:

- IP address predictability: a private endpoint to Azure SQL Managed Instance is assigned a fixed IP address from its subnet's address range. This IP address remains static even if the IP addresses of VNet-local and public endpoints change.

- Granular network access: a private endpoint is only visible inside its virtual network.

- Strong network isolation: In a peering scenario, peered virtual networks establish two-way connectivity, while private endpoints are unidirectional and don't expose network resources inside their network to Azure SQL Managed Instance.

- Avoiding address overlap: peering multiple virtual networks requires careful IP space allocation and can pose a problem when address spaces overlap.

- Conserving IP address real estate: a private endpoint only consumes one IP address from its subnet's address space.

Korlátozások

- A felügyelt Azure SQL-példánynak pontosan meg kell jelennie a példány gazdanevét az SQL-ügyfél által küldött kapcsolati sztring. A privát végpont IP-címének használata nem támogatott, és sikertelen lesz. A probléma megoldásához konfigurálja a DNS-kiszolgálót, vagy használjon privát DNS-zónát a tartománynévfeloldás beállítása a privát végponthoz című cikkben leírtak szerint.

- A DNS-nevek automatikus regisztrálása még nem támogatott. Kövesse inkább a tartománynévfeloldás beállítása privát végponthoz című témakörben leírt lépéseket.

- Private endpoints to SQL Managed Instance can only be used to connect to port 1433, the standard TDS port for SQL traffic. A más portokon való kommunikációt igénylő összetettebb kapcsolati forgatókönyveket a példány VNet-helyi végpontján keresztül kell létrehozni.

- A felügyelt Azure SQL-példány privát végpontjaihoz speciális beállítás szükséges a szükséges DNS-feloldás konfigurálásához, a privát végpont tartománynévfeloldása beállításában leírtak szerint.

- A privát végpontok mindig a proxykapcsolat típusával működnek.

Privát végpont létrehozása virtuális hálózaton

Hozzon létre egy privát végpontot az Azure Portal, az Azure PowerShell vagy az Azure CLI használatával:

A privát végpont létrehozása után előfordulhat, hogy a cél virtuális hálózaton belül is jóvá kell hagynia annak létrehozását; lásd: Privát végpont létrehozására vonatkozó kérés áttekintése és jóváhagyása.

A felügyelt SQL-példány privát végpontjának teljes működőképességéhez kövesse az utasításokat a privát végpont tartománynévfeloldásához.

Privát végpont létrehozása PaaS- vagy SaaS-szolgáltatásban

Egyes Azure PaaS- és SaaS-szolgáltatások privát végpontokkal érhetik el az adatokat a környezetükből. Az ilyen szolgáltatásban (más néven "felügyelt privát végpont" vagy "felügyelt virtuális hálózat privát végpontja") privát végpont beállításának eljárása a szolgáltatások között változik. A rendszergazdának továbbra is felül kell vizsgálnia és jóvá kell hagynia a kérést a felügyelt Azure SQL-példányon, a felülvizsgálatban leírtak szerint, és jóvá kell hagynia egy privát végpont létrehozására irányuló kérést.

Megjegyzés:

A felügyelt Azure SQL-példány megköveteli, hogy az SQL-ügyfél kapcsolati sztring viselje a példány nevét a tartománynév első szegmenseként (például: <instance-name>.<dns-zone>.database.windows.net). Azok a PaaS- és SaaS-szolgáltatások, amelyek az IP-címén keresztül próbálnak csatlakozni az Azure SQL Managed Instance privát végpontjaihoz, nem fognak tudni csatlakozni.

Bérlőközi privát végpont létrehozása

A felügyelt Azure SQL-példány privát végpontjai különböző Azure-bérlőkben is létrehozhatók. Ehhez annak a virtuális hálózatnak a rendszergazdájának, amelyben a privát végpontnak meg kell jelennie, először be kell szereznie annak a felügyelt Azure SQL-példánynak a teljes erőforrás-azonosítóját, amelytől privát végpontot kíván igényelni. Ezekkel az információkkal létrehozhat egy új privát végpontot a Private Link Centerben. Ahogy korábban is, a felügyelt Azure SQL-példány rendszergazdája egy kérést kap, amely alapján felülvizsgálhatják és jóváhagyhatják vagy elutasíthatják a privát végpont létrehozására vonatkozó kérést.

Privát végpont létrehozására irányuló kérés áttekintése és jóváhagyása

A privát végpont létrehozására irányuló kérést követően az SQL-rendszergazda kezelheti a felügyelt Azure SQL-példányhoz való privát végpontkapcsolatot. Az új privát végpontkapcsolat kezelésének első lépése a privát végpont áttekintése és jóváhagyása. This step is automatic if the user or service creating the private endpoint has sufficient Azure RBAC permissions on the Azure SQL Managed Instance resource. Ha a felhasználó nem rendelkezik megfelelő engedélyekkel, akkor a privát végpont felülvizsgálatát és jóváhagyását manuálisan kell elvégezni.

Privát végpont jóváhagyásához kövesse az alábbi lépéseket:

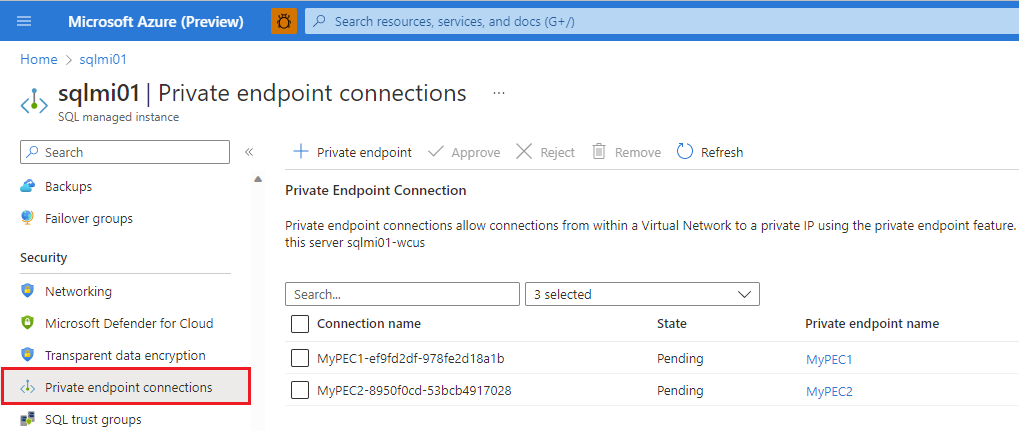

Nyissa meg a felügyelt Azure SQL-példányt az Azure Portalon.

A Biztonság területen válassza a Privát végpontkapcsolatok lehetőséget.

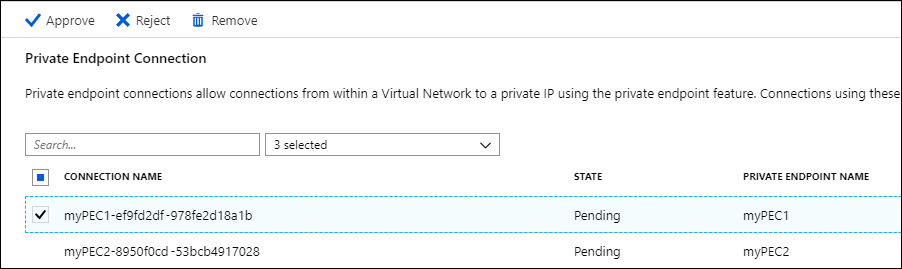

Tekintse át a Függő állapotú kapcsolatokat, és jelölje be a jelölőnégyzetet, ha egy vagy több privát végpontkapcsolatot szeretne jóváhagyni vagy elutasítani.

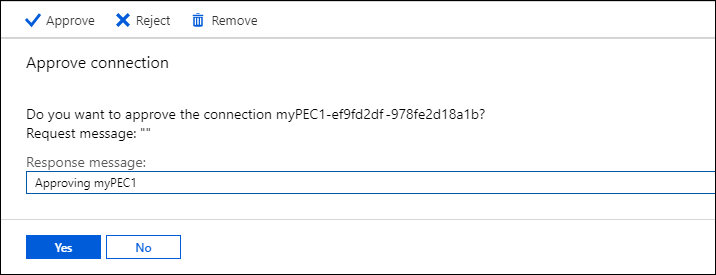

Válassza a Jóváhagyás vagy az Elutasítás lehetőséget, majd válassza az Igen lehetőséget a műveletet ellenőrző párbeszédpanelen.

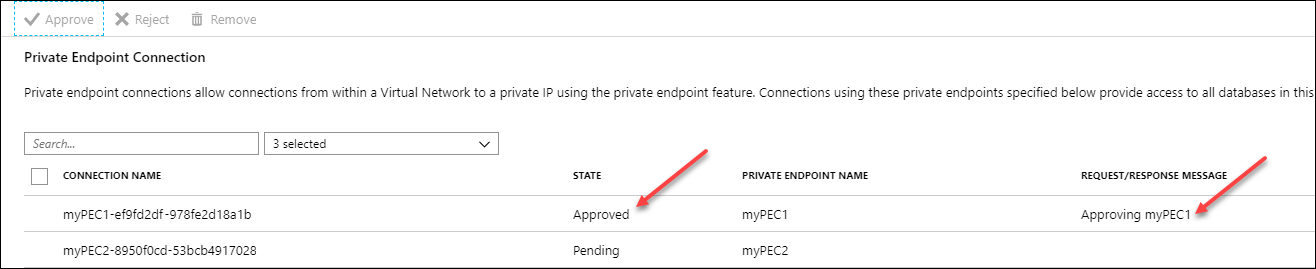

A kapcsolat jóváhagyása vagy elutasítása után a Privát végpont Csatlakozás ion lista az aktuális privát végpontkapcsolat(ok) állapotát, valamint a Kérés/Válasz üzenetet tükrözi.

Tartománynévfeloldás beállítása privát végponthoz

Miután létrehozott egy privát végpontot a felügyelt Azure SQL-példányhoz, konfigurálnia kell a tartománynév feloldását, mivel ellenkező esetben a bejelentkezési kísérletek sikertelenek lesznek. The method below works for virtual networks that use Azure DNS resolution. If your virtual network is configured to use a custom DNS server, adjust the steps accordingly.

Ha tartománynévfeloldást szeretne beállítani egy privát végponthoz egy olyan példányhoz, amelynek a VNet-local végpont tartományneve a <instance-name>.<dns-zone>.database.windows.netneve, kövesse az alábbi két eljárás egyikét attól függően, hogy a példány és a privát végpont ugyanabban a virtuális hálózaton vagy különböző virtuális hálózatokban található-e.

Fontos

Ne módosítsa, hogyan oldja fel az Azure SQL Managed Instance virtuális hálózat helyi végpontjának tartománynevét a saját virtuális hálózatán belül. Ez megzavarja a példány felügyeleti műveletek végrehajtásának képességét.

Kövesse ezeket a lépéseket, ha a privát végpont és a felügyelt Azure SQL-példány különböző virtuális hálózatokban található.

A lépések elvégzése után a végpont virtuális hálózatán belülről csatlakozó <instance-name>.<dns-zone>.database.windows.net SQL-ügyfelek transzparens módon lesznek irányítva a privát végponton keresztül.

Obtain the IP address of the private endpoint either by visiting Private Link Center or by performing the following steps:

Nyissa meg a felügyelt Azure SQL-példányt az Azure Portalon.

A Biztonság területen válassza a Privát végpontkapcsolatok lehetőséget.

Keresse meg a privát végpontkapcsolatot a táblában, és válassza ki a választott kapcsolat privát végpontjának nevét .

Az *Áttekintés lapon válassza ki a hálózati adaptert.

Az Áttekintés lapon ellenőrizze az Alapvető elemet a magánhálózati IP-cím azonosításához és másolásához.

Create a private Azure DNS zone named

privatelink.<dns-zone>.database.windows.net.In the DNS zone, create a new record set with the following values:

- Name:

<instance-name> - Type: A

- IP-cím: az előző készletben beszerzett privát végpont IP-címe.

- Name:

További lépések

- Ismerje meg a felügyelt Azure SQL-példány Csatlakozás ivity architektúráját.

- További információ az Azure Private Linkről és a privát végpontokról.

- Tekintse meg a Private Linkkel kompatibilis Azure PaaS-szolgáltatások listáját az Azure Private Link rendelkezésre állásánál

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: