Szegélyhálózatok

A szegélyhálózatok, más néven demilitarizált zónák (DMZ-k) segítenek biztonságos kapcsolatot biztosítani a felhőhálózatok, a helyszíni vagy fizikai adatközpont-hálózatok és az internet között.

A hatékony szegélyhálózatokon a bejövő csomagok biztonságos alhálózatokon üzemeltetett biztonsági berendezéseken haladnak át, mielőtt a csomagok elérnék a háttérkiszolgálókat. A biztonsági berendezések közé tartoznak a tűzfalak, a hálózati virtuális berendezések (NVA-k) és az egyéb behatolásészlelési és -megelőzési rendszerek. A számítási feladatok internethez kötött csomagjainak a szegélyhálózaton található biztonsági berendezéseken is át kell haladniuk, mielőtt elhagyhatják a hálózatot.

A központi informatikai csapatok és a biztonsági csapatok általában felelősek a szegélyhálózatok működési követelményeinek meghatározásáért. A szegélyhálózatok biztosítják a szabályzatok kikényszerítését, ellenőrzését és naplózását.

A szegélyhálózatok a következő Azure-funkciókat és -szolgáltatásokat használhatják:

- Virtuális hálózatok, felhasználó által megadott útvonalak és hálózati biztonsági csoportok (NSG-k)

- Azure Firewall

- Azure Web Application Firewall a Azure Application Gateway

- Azure Web Application Firewall az Azure Front Dooron

- Egyéb hálózati virtuális berendezések (NVA-k)

- Azure Load Balancer

- Nyilvános IP-címek

További információ a szegélyhálózatokról: A virtuális adatközpont: Hálózati perspektívák.

A saját szegélyhálózatok implementálásához használható sablonokat lásd: Biztonságos hibrid hálózat implementálása referenciaarchitektúra.

Szegélyhálózati topológia

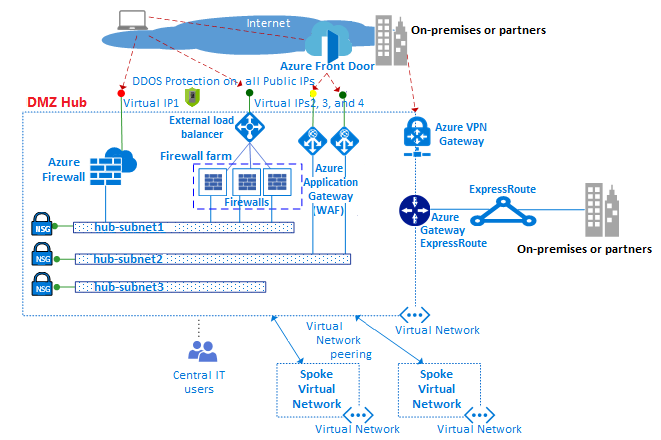

Az alábbi ábrán egy olyan küllős küllős hálózat látható, amely szegélyhálózatokkal rendelkezik, amelyek az internethez és a helyszíni hálózathoz való hozzáférést kényszerítik ki.

A szegélyhálózatok csatlakoznak a DMZ hubhoz. A DMZ-központban az internet peremhálózata felskálázható számos üzletág támogatására. Ez a támogatás több webalkalmazási tűzfalat (WAF) és Azure Firewall példányt használ, amelyek segítenek megvédeni a küllős virtuális hálózatokat. A központ szükség szerint virtuális magánhálózaton (VPN) vagy Azure ExpressRoute-on keresztül is lehetővé teszi a helyszíni vagy partnerhálózatokhoz való kapcsolódást.

Virtuális hálózatok

A szegélyhálózatok általában virtuális hálózatokon belül épülnek fel. A virtuális hálózat több alhálózatot használ a különböző típusú szolgáltatások üzemeltetésére, amelyek szűrik és ellenőrzik a más hálózatokra vagy az internetre irányuló vagy onnan érkező forgalmat. Ezek közé a szolgáltatások közé tartoznak az NVA-k, WAF-ek és Application Gateway példányok.

Felhasználó által megadott útvonalak

A küllős hálózati topológiában garantálnia kell, hogy a küllőkben lévő virtuális gépek (VM-ek) által generált forgalom a központ megfelelő virtuális berendezésein halad át. Ehhez a forgalom-útválasztáshoz a küllők alhálózataiban felhasználó által megadott útvonalakra van szükség.

A felhasználó által megadott útvonalak garantálhatják, hogy a forgalom áthalad a megadott egyéni virtuális gépeken, NVA-kon és terheléselosztókon. Az útvonal a belső terheléselosztó előtérbeli IP-címét állítja be következő ugrásként. A belső terheléselosztó elosztja a belső forgalmat a terheléselosztó háttérkészletében található virtuális berendezések között.

A felhasználó által megadott útvonalak használatával tűzfalakon, behatolásészlelő rendszereken és más virtuális berendezéseken keresztül irányíthatja a forgalmat. Az ügyfelek ezeken a biztonsági berendezéseken keresztül irányíthatják a hálózati forgalmat a biztonsági határszabályzatok betartatása, naplózása és ellenőrzése céljából.

Azure Firewall

Azure Firewall egy felügyelt felhőalapú tűzfalszolgáltatás, amely segít megvédeni a virtuális hálózatok erőforrásait. Azure Firewall egy teljes körűen állapotalapú felügyelt tűzfal beépített magas rendelkezésre állással és korlátlan felhőméretezéssel. A Azure Firewall használatával központilag hozhat létre, kényszeríthet és naplózhat alkalmazás- és hálózati kapcsolati szabályzatokat az előfizetések és virtuális hálózatok között.

Azure Firewall statikus nyilvános IP-címet használ a virtuális hálózati erőforrásokhoz. A külső tűzfalak a statikus nyilvános IP-cím használatával azonosíthatják a virtuális hálózatról érkező forgalmat. Azure Firewall együttműködik az Azure Monitorral naplózáshoz és elemzéshez.

Hálózati virtuális berendezések

A szegélyhálózatok az internethez való hozzáféréssel Azure Firewall vagy tűzfalak vagy WAF-farmok segítségével kezelhetők. Az Azure Firewall-példányok és az NVA-tűzfalak közös felügyeleti síkot használhatnak biztonsági szabályokkal. Ezek a szabályok segítenek megvédeni a küllőkben üzemeltetett számítási feladatokat, és szabályozni a helyszíni hálózatokhoz való hozzáférést. Azure Firewall beépített skálázhatóságtal rendelkezik, és az NVA-tűzfalak manuálisan méretezhetők terheléselosztó mögött.

A különböző üzletágak számos különböző webalkalmazást használnak, amelyek különböző biztonsági résektől és potenciális biztonsági résektől szenvedhetnek. A WAF az általános tűzfalnál részletesebben észleli a HTTP/S-webalkalmazások elleni támadásokat. A hagyományos tűzfaltechnológiához képest a WAF-oknak számos speciális funkciója van, amelyek segítenek megvédeni a belső webkiszolgálókat a fenyegetésektől.

A tűzfalfarmok kevésbé specializált szoftvereket használnak, mint a WAF, de szélesebb alkalmazási hatókörrel is rendelkezik a kimenő és bejövő forgalom bármilyen típusának szűréséhez és vizsgálatához. Ha NVA-megközelítést használ, a Azure Marketplace talál és telepíthet szoftvereket.

Használjon egy Azure Firewall példányt vagy NVA-t az internetről érkező forgalomhoz, egy másik készletet pedig a helyszíni forgalomhoz. Ha mindkét típusú forgalomhoz csak egy tűzfalkészletet használ, az biztonsági kockázatot jelent, mivel a két hálózati forgalom között nincs biztonsági szegély. A különálló tűzfalrétegek használata csökkenti a biztonsági szabályok ellenőrzésének összetettségét, és egyértelművé teszi, hogy mely szabályok felelnek meg a bejövő hálózati kérelmeknek.

Azure Load Balancer

Azure Load Balancer magas rendelkezésre állású 4. rétegbeli átvitelvezérlési protokollt/felhasználói datagram protokollt (TCP/UDP) terheléselosztási szolgáltatást kínál. Ez a szolgáltatás el tudja osztani a bejövő forgalmat a terheléselosztási csoport által meghatározott szolgáltatáspéldányok között. Load Balancer az előtérbeli nyilvános vagy privát IP-végpontokról címfordítással vagy anélkül, a háttérbeli IP-címek, például NVA-k vagy virtuális gépek készletére terjesztheti át a forgalmat.

Load Balancer a kiszolgálópéldányok állapotát is ellenőrizheti. Ha egy példány nem válaszol a mintavételre, a terheléselosztó nem küld további forgalmat a nem megfelelő állapotú példányra.

A küllős hálózati topológia példájában egy külső terheléselosztót helyez üzembe mind a küllőkre, mind a küllőkre. A központban a terheléselosztó hatékonyan átirányítja a forgalmat a küllőkbe. A küllők terheléselosztója kezeli az alkalmazás forgalmát.

Azure Front Door

Az Azure Front Door egy magas rendelkezésre állású és méretezhető webalkalmazás-gyorsítási platform és globális HTTPS-terheléselosztó. Az Azure Front Door használatával dinamikus webalkalmazást és statikus tartalmat hozhat létre, üzemeltethet és skálázhat fel. Az Azure Front Door több mint 100 helyen fut a Microsoft globális hálózatának peremén.

Az Azure Front Door a következőket biztosítja az alkalmazás számára:

- Egységes regionális és bélyegkarbantartási automatizálás.

- Üzletmenet-folytonosság és vészhelyreállítás (BCDR) automatizálása.

- Egyesített ügyfél- és felhasználói adatok.

- Gyorsítótár.

- Szolgáltatáselemzések.

Az Azure Front Door teljesítményt, megbízhatóságot és szolgáltatói szerződéseket (SLA-kat) kínál a támogatáshoz. Az Azure Front Door megfelelőségi tanúsítványokat és naplózható biztonsági eljárásokat is kínál, amelyeket az Azure fejleszt, működtet és natív módon támogat.

Application Gateway

Application Gateway egy dedikált virtuális berendezés, amely felügyelt alkalmazáskézbesítési vezérlőt biztosít. Application Gateway különböző 7. rétegbeli terheléselosztási képességeket kínál az alkalmazás számára.

Application Gateway segít optimalizálni a webfarm termelékenységét a processzorigényes ssl-réteg (SSL) leállításának kiszervezésével. Application Gateway további 7. rétegbeli útválasztási képességeket is biztosít, például:

- A bejövő forgalom ciklikus időszeleteléses eloszlása.

- Cookie-alapú munkamenet-affinitás.

- URL-alapú útválasztás.

- Több webhely üzemeltetése egyetlen alkalmazásátjáró mögött.

A WAF termékváltozattal rendelkező Application Gateway tartalmaz egy WAF-ot, és védelmet nyújt a webalkalmazásoknak a gyakori webes biztonsági rések és biztonsági rések ellen. Az Application Gateway szolgáltatást internetes átjáróként, csak belső használatú átjáróként vagy a kettő kombinációjaként lehet konfigurálni.

Nyilvános IP-címek

Egyes Azure-funkciókkal szolgáltatásvégpontokat társíthat egy nyilvános IP-címhez . Ez a beállítás hozzáférést biztosít az erőforráshoz az internetről. A végpont hálózati címfordítással (NAT) irányítja a forgalmat az Azure-beli virtuális hálózat belső címére és portjára. Ez az útvonal a virtuális hálózatba irányuló külső forgalom fő útvonala. Konfigurálhatja a nyilvános IP-címeket annak szabályozására, hogy milyen forgalom halad át, és hogyan és hol legyen lefordítva a virtuális hálózatra.

Azure DDoS Protection

Az Azure DDoS Protection további kockázatcsökkentési képességeket biztosít, amelyekkel megvédheti a virtuális hálózatokban lévő Azure-erőforrásokat az elosztott szolgáltatásmegtagadásos (DDoS) támadásoktól. A DDoS Protection két termékváltozattal rendelkezik: DDoS IP Protection és DDoS Network Protection. További információ: Az Azure DDoS Protection termékváltozatainak összehasonlítása.

A DDoS Protection egyszerűen engedélyezhető, és nem igényel alkalmazásmódosítást. A biztonsági szabályzatokat a dedikált forgalom monitorozásával és gépi tanulási algoritmusokkal hangolhatja be. A DDoS Protection védelmet alkalmaz a virtuális hálózatokban üzembe helyezett erőforrásokhoz társított IPv4 Azure nyilvános IP-címekre. A példaerőforrások közé tartoznak a Load Balancer, a Application Gateway és az Azure Service Fabric-példányok.

A valós idejű telemetriai adatok az Azure Monitor-nézeteken keresztül érhetők el támadás közben és előzményként is. Az alkalmazásréteg-védelmet a Application Gateway Web Application Firewall használatával adhatja hozzá.

Következő lépések

Megtudhatja, hogyan kezelheti hatékonyan a gyakori kommunikációs vagy biztonsági követelményeket a küllős hálózati topológiamodell használatával.