Küllős hálózati topológia az Azure-ban

Ez a referenciaarchitektúra egy küllős hálózati mintát implementál az ügyfél által felügyelt központi infrastruktúra-összetevőkkel. A Microsoft által felügyelt hubinfrastruktúra-megoldásért tekintse meg a küllős hálózati topológiát az Azure Virtual WAN használatával.

A küllős küllő a felhőbevezetési keretrendszer által ajánlott hálózati topológiák egyike. Tekintse meg az Azure hálózati topológiájának definiálása című témakört, amelyből megtudhatja, hogy miért tekinthető ez a topológia számos szervezet számára ajánlott eljárásnak.

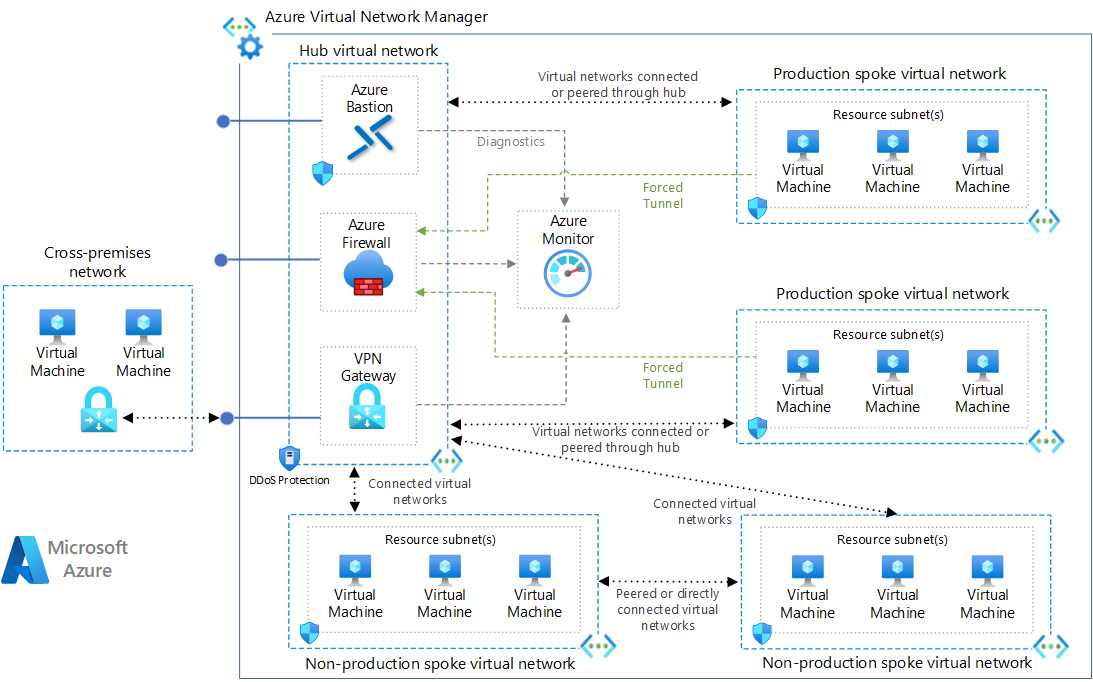

Architektúra

Töltse le az architektúra Visio-fájlját .

Küllős fogalmak

A küllős hálózati topológiák általában a következő architekturális fogalmakat tartalmazzák:

Központi virtuális hálózat – A központi virtuális hálózat megosztott Azure-szolgáltatásokat üzemeltet. A küllős virtuális hálózatokban üzemeltetett számítási feladatok használhatják ezeket a szolgáltatásokat. A központi virtuális hálózat a helyek közötti hálózatok központi csatlakozási pontja. A központ tartalmazza a kimenő forgalom elsődleges pontját, és egy olyan mechanizmust biztosít, amellyel egy küllőt csatlakoztathat egy másikhoz olyan helyzetekben, amikor szükség van a virtuális hálózatok közötti forgalomra.

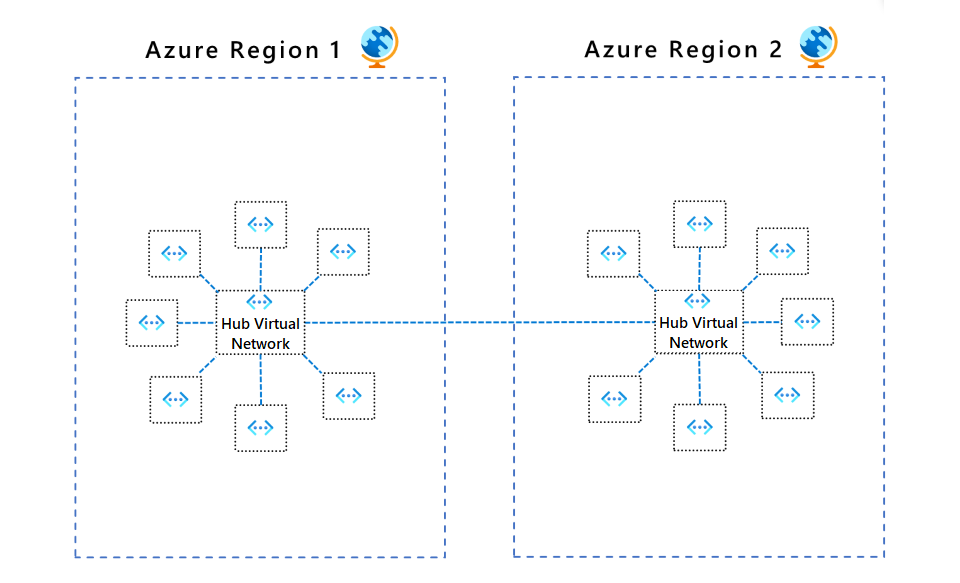

A központ egy regionális erőforrás. Azoknak a szervezeteknek, amelyek több régióban rendelkeznek számítási feladatokkal, több központtal kell rendelkezniük, régiónként egyet.

A központ a következő fogalmakat teszi lehetővé:

Helyszíni átjáró – A helyek közötti kapcsolat lehetővé teszi a különböző hálózati környezetek egymáshoz való csatlakoztatását és integrálását. Ez az átjáró általában VPN vagy ExpressRoute-kapcsolatcsoport.

Kimenő forgalom szabályozása – A küllős virtuális hálózatokból származó kimenő forgalom kezelése és szabályozása.

(nem kötelező) Bejövő forgalom szabályozása – A küllős virtuális hálózatokban található végpontok felé irányuló bejövő forgalom kezelése és szabályozása.

Távelérés – A küllős hálózatok egyes számítási feladatainak elérése a küllő saját hálózatától eltérő hálózati helyről történik. Ez lehet a számítási feladat adat- vagy vezérlősíkja.

Küllős távoli hozzáférés virtuális gépekhez – A központ kényelmes hely lehet egy szervezetközi távoli kapcsolati megoldás kiépítéséhez az RDP- és SSH-hozzáféréshez a küllős hálózatokon keresztül elosztott virtuális gépekhez.

Útválasztás – Kezeli és irányítja a forgalmat a központ és a csatlakoztatott küllők között a biztonságos és hatékony kommunikáció érdekében.

Küllős virtuális hálózatok – A küllős virtuális hálózatok elkülönítik és kezelik a munkaterheléseket minden küllőben. Minden számítási feladat több szintet is tartalmazhat, és több alhálózatot is csatlakoztathat az Azure-terheléselosztókon keresztül. A küllők különböző előfizetésekben létezhetnek, és különböző környezeteket képviselhetnek, például éles és nem éles környezeteket. Egy számítási feladat akár több küllőre is kiterjedhet.

A legtöbb esetben a küllőt csak egyetlen központi hálózathoz kell társviszonyba helyezni, és a küllővel azonos régióban kell lennie.

Ezek a küllős hálózatok az alapértelmezett kimenő hozzáférés szabályait követik. Ennek alapvető célja a küllős hálózati topológia, hogy általában a kimenő internetes forgalmat a központ által kínált vezérlési mechanizmusokon keresztül irányítsa.

Virtuális hálózatok közötti kapcsolat – A virtuális hálózati kapcsolat az az elérési út, amelyben az egyik izolált virtuális hálózat egy vezérlő mechanizmuson keresztül kommunikálhat egy másikkal. Az ellenőrzési mechanizmus kikényszeríti az engedélyeket és a hálózatok közötti kommunikáció engedélyezett irányát. A központ lehetővé teszi a hálózatközi kapcsolatok kiválasztását a központosított hálózaton keresztüli átvitelhez.

DNS – A küllős megoldások gyakran felelősek az összes társ küllő által használható DNS-megoldás biztosításáért, különösen a helyek közötti útválasztásért és a privát végponti DNS-rekordokért.

Összetevők

Az Azure Virtual Network az Azure-beli magánhálózatok alapvető építőeleme. A virtuális hálózat számos Azure-erőforrást, például Azure-beli virtuális gépet tesz lehetővé, hogy biztonságosan kommunikáljon egymással, a helyszíni hálózatokkal és az internettel.

Ez az architektúra összekapcsolja a virtuális hálózatokat a központtal olyan társviszony-létesítési kapcsolatok használatával, amelyek nem tranzitív, alacsony késésű kapcsolatok a virtuális hálózatok között. A társviszonyban lévő virtuális hálózatok útválasztó nélkül cserélhetik a forgalmat az Azure gerinchálózatán. Küllős architektúrákban a virtuális hálózatok egymáshoz való közvetlen társítása minimális, és speciális esetekhez van fenntartva.

Az Azure Bastion egy teljes körűen felügyelt szolgáltatás, amely biztonságosabb és zökkenőmentesebb távoli asztali protokollt (RDP) és Secure Shell Protocol (SSH) hozzáférést biztosít a virtuális gépekhez a nyilvános IP-címek felfedése nélkül. Ebben az architektúrában az Azure Bastion felügyelt ajánlatként szolgál a virtuális gépek csatlakoztatott küllők közötti közvetlen elérésének támogatására.

Az Azure Firewall egy felügyelt felhőalapú hálózati biztonsági szolgáltatás, amely védi a virtuális hálózati erőforrásokat. Ez az állapotalapú tűzfalszolgáltatás beépített magas rendelkezésre állással és korlátlan felhőméretezhetőségtel rendelkezik, így alkalmazás- és hálózati kapcsolati szabályzatokat hozhat létre, kényszeríthet és naplózhat előfizetések és virtuális hálózatok között.

Ebben az architektúrában az Azure Firewall több lehetséges szerepkört is magában rejt. A tűzfal a társviszonyban lévő küllős virtuális hálózatokról érkező internetes forgalom elsődleges kimenő pontja. A tűzfal a bejövő forgalom vizsgálatára is használható IDPS-szabályok használatával. Végül pedig a tűzfal DNS-proxykiszolgálóként is használható a teljes tartománynév forgalmi szabályainak támogatásához.

A VPN Gateway egy adott típusú virtuális hálózati átjáró, amely titkosított forgalmat küld egy Azure-beli virtuális hálózat és egy másik hálózat között a nyilvános interneten keresztül. A VPN Gateway használatával titkosított forgalmat is küldhet más központok virtuális hálózatai között a Microsoft-hálózaton keresztül.

Ebben az architektúrában ez az egyik lehetőség a küllők egy részének vagy mindegyikének a távoli hálózathoz való csatlakoztatására. A küllők általában nem saját VPN Gatewayt helyeznek üzembe, hanem a központ által kínált központosított megoldást használják. A kapcsolat kezeléséhez útválasztási konfigurációt kell létrehoznia.

Az Azure ExpressRoute-átjáró IP-útvonalakat cserél, és hálózati forgalmat irányít a helyszíni hálózat és az Azure-beli virtuális hálózat között. Ebben az architektúrában az ExpressRoute lenne a VPN Gateway alternatív lehetősége a küllők egy távoli hálózathoz való csatlakoztatásához. A küllők nem helyeznék üzembe saját ExpressRoute-jukat, hanem a küllők a központ által kínált központosított megoldást használnák. A VPN Gatewayhez hasonlóan útválasztási konfigurációt kell létrehoznia a kapcsolat kezeléséhez.

Az Azure Monitor képes telemetriaadatokat gyűjteni, elemezni és végrehajtani a helyszíni környezetekből, például az Azure-ból és a helyszíni környezetekből. Az Azure Monitor segítségével maximalizálhatja az alkalmazások teljesítményét és rendelkezésre állását, és másodpercek alatt proaktív módon azonosíthatja a problémákat. Ebben az architektúrában az Azure Monitor a központi erőforrások és a hálózati metrikák napló- és metrikák fogadója. Az Azure Monitor használható a küllős hálózatok erőforrásainak naplózási fogadójaként is, de ez a döntés a különböző csatlakoztatott számítási feladatok esetében, és ezt az architektúra nem határozza meg.

Alternatívák

Ez az architektúra számos Azure-erőforrásprimitív létrehozását, konfigurálását és karbantartását foglalja magában, nevezetesen: virtualNetworkPeerings, routeTablesés subnets. Az Azure Virtual Network Manager egy felügyeleti szolgáltatás, amely segít a virtuális hálózatok nagy léptékű csoportosításában, konfigurálásában, üzembe helyezésében és kezelésében az Azure-előfizetések, -régiók és a Microsoft Entra-címtárak között. A Virtual Network Managerrel hálózati csoportokat határozhat meg a virtuális hálózatok azonosításához és logikai szegmentálásához. Olyan csatlakoztatott csoportokat használhat, amelyek lehetővé teszik, hogy a csoporton belüli virtuális hálózatok úgy kommunikáljanak egymással, mintha manuálisan csatlakoznának. Ez a réteg absztrakciós réteget ad hozzá ezekhez a primitívekhez, hogy a hálózati topológia leírására és a topológia megvalósítására összpontosítson.

Javasoljuk, hogy értékelje ki a Virtual Network Manager használatával, hogy optimalizálja az időkeretet a hálózatkezelési műveletekkel. Értékelje ki a szolgáltatás költségeit a számított érték/megtakarítás alapján annak megállapításához, hogy a Virtual Network Manager a hálózat méretének és összetettségének nettó előnye-e.

Forgatókönyv részletei

Ez a referenciaarchitektúra egy küllős hálózati mintát valósít meg, amelyben a központi virtuális hálózat számos küllős virtuális hálózathoz való kapcsolódás központi pontjaként működik. A küllős virtuális hálózatok csatlakoznak a központhoz, és a számítási feladatok elkülönítésére használhatók. A helyek közötti forgatókönyveket úgy is engedélyezheti, hogy a központ segítségével csatlakozik a helyszíni hálózatokhoz.

Ez az architektúra egy, az ügyfél által felügyelt központi infrastruktúra-összetevőkkel rendelkező hálózati mintát ír le. A Microsoft által felügyelt hubinfrastruktúra-megoldásért tekintse meg a küllős hálózati topológiát az Azure Virtual WAN használatával.

Az ügyfél által felügyelt központ és küllős konfiguráció használatának előnyei a következők:

- Költségmegtakarítás

- Az előfizetés korlátainak leküzdése

- Számítási feladatok elkülönítése

- Hajlékonyság

- Jobban szabályozhatja a hálózati virtuális berendezések (NVA-k) üzembe helyezését, például a hálózati adapterek számát, a példányok számát vagy a számítási méretet.

- A Virtual WAN által nem támogatott NVA-k használata

További információ: Küllős hálózati topológia.

Lehetséges használati esetek

A küllős architektúra tipikus felhasználási módjai közé tartoznak a következő számítási feladatok:

- Több olyan környezettel rendelkezik, amelyek megosztott szolgáltatásokat igényelnek. Előfordulhat például, hogy egy számítási feladat fejlesztési, tesztelési és éles környezetekkel rendelkezik. A megosztott szolgáltatások közé tartozhatnak a DNS-azonosítók, a hálózati idő protokoll (NTP) vagy a Active Directory tartományi szolgáltatások (AD DS). A megosztott szolgáltatások a központi virtuális hálózaton vannak elhelyezve, és minden környezet egy másik küllőn települ az elkülönítés fenntartása érdekében.

- Nincs szükség egymáshoz való kapcsolódásra, de a megosztott szolgáltatásokhoz való hozzáférésre van szükség.

- Központi felügyeletet igényel a biztonság felett, például egy peremhálózati (más néven DMZ-) tűzfalat a központban, amely minden küllőben elkülönített számítási feladatokat felügyel.

- Központi vezérlést igényel a kapcsolatok felett, például szelektív kapcsolatot vagy elkülönítést bizonyos környezetek vagy számítási feladatok küllői között.

Ajánlások

A legtöbb forgatókönyvre az alábbi javaslatok vonatkoznak. Kövesse ezeket a javaslatokat, hacsak nem rendelkezik olyan konkrét követelményekkel, amelyek felülírják őket.

Erőforráscsoportok, előfizetések és régiók

Ez a példamegoldás egyetlen Azure-erőforráscsoportot használ. A központot és az egyes küllőket különböző erőforráscsoportokban és előfizetésekben is implementálhatja.

Ha különböző előfizetésekben társítanak virtuális hálózatokat, az előfizetéseket ugyanahhoz vagy különböző Microsoft Entra-bérlőkhöz társíthatja. Ez a rugalmasság lehetővé teszi az egyes számítási feladatok decentralizált kezelését, miközben megosztott szolgáltatásokat tart fenn a központban. Lásd: Virtuális hálózati társviszony létrehozása – Resource Manager, különböző előfizetések és Microsoft Entra-bérlők.

Azure-beli célzónák

Az Azure célzóna architektúrája a küllős topológián alapul. Ebben az architektúrában a központ megosztott erőforrásait és hálózatát egy központosított platformcsapat kezeli, míg a küllők közös tulajdonú modellt használnak a platformcsapattal és a küllős hálózatot használó számítási feladatokkal. A központosított felügyelethez minden központ egy "Kapcsolat" előfizetésben található, míg a küllős virtuális hálózatok számos egyéni számítási feladat-előfizetésben, úgynevezett alkalmazás-kezdőzóna-előfizetésben találhatók.

Virtuális hálózati alhálózatok

Az alábbi javaslatok a virtuális hálózaton lévő alhálózatok konfigurálását ismertetik.

GatewaySubnet

A virtuális hálózati átjárónak szüksége van erre az alhálózatra. A küllős topológiát átjáró nélkül is használhatja, ha nincs szüksége helyszíni hálózati kapcsolatra.

Hozzon létre egy GatewaySubnet nevű alhálózatot legalább 26egy címtartománysal. A /26 címtartomány elegendő méretezhetőségi konfigurációs lehetőséget biztosít az alhálózat számára ahhoz, hogy a jövőben ne érje el az átjáró méretkorlátozásait, és nagyobb számú ExpressRoute-kapcsolatcsoportot használjon. Az átjáró beállításával kapcsolatos további információkért lásd a VPN-átjárót használó hibrid hálózatot.

AzureFirewallSubnet

Hozzon létre egy AzureFirewallSubnet nevű alhálózatot legalább /26egy címtartománysal. A mérettől függetlenül a /26 címtartomány az ajánlott méret, és lefedi a jövőbeli méretkorlátozásokat. Ez az alhálózat nem támogatja a hálózati biztonsági csoportokat (NSG-k).

Az Azure Firewallnak szüksége van erre az alhálózatra. Ha partnerhálózati virtuális berendezést (NVA) használ, kövesse annak hálózati követelményeit.

Küllős hálózati kapcsolat

A virtuális hálózatok közötti társviszony-létesítés vagy a csatlakoztatott csoportok nem tranzitív kapcsolatok a virtuális hálózatok között. Ha küllős virtuális hálózatokra van szüksége egymáshoz való csatlakozáshoz, adjon hozzá társviszony-létesítési kapcsolatot a küllők között, vagy helyezze őket ugyanabba a hálózati csoportba.

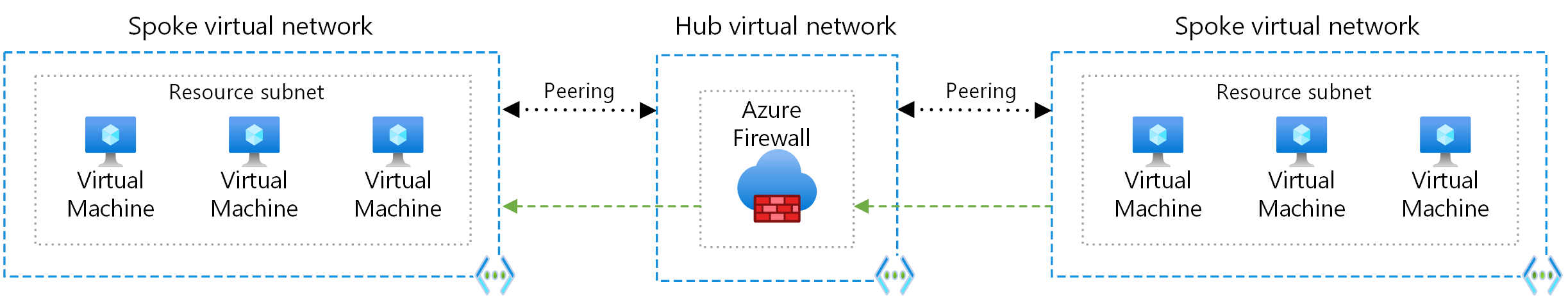

Küllős kapcsolatok az Azure Firewallon vagy az NVA-n keresztül

A virtuális hálózatonkénti társviszony-létesítések száma korlátozott. Ha sok küllővel kell csatlakoznia egymással, elfogyhatnak a társviszony-létesítési kapcsolatok. A csatlakoztatott csoportokra is vonatkoznak korlátozások. További információt a hálózatkezelési korlátok és a csatlakoztatott csoportok korlátai című témakörben talál.

Ebben a forgatókönyvben fontolja meg a felhasználó által definiált útvonalak (UDR-ek) használatát a küllős forgalom Azure Firewallba vagy egy másik NVA-ba való küldésére, amely útválasztóként működik a központban. Ez a változtatás lehetővé teszi, hogy a küllők egymáshoz kapcsolódjanak. Ezen konfiguráció támogatásához engedélyeznie kell az Azure tűzfalat a kényszerített alagútba helyezés konfiguráció engedélyezésével. További információ: Kényszerített Azure Firewall-bújtatás.

Ezen architekturális kialakítás topológiája elősegíti a kimenő forgalmat. Bár az Azure tűzfal elsősorban a kimenő forgalom biztonságát szolgálta, bejöveteli pont is lehet. A központi NVA bejövő útválasztásával kapcsolatos további szempontokért lásd a tűzfalat és az Application Gatewayt a virtuális hálózatokhoz.

Küllős kapcsolatok távoli hálózatokhoz központi átjárón keresztül

Ha küllőket szeretne konfigurálni a távoli hálózatokkal a központi átjárón keresztüli kommunikációhoz, használhat virtuális hálózati társviszonyokat vagy csatlakoztatott hálózati csoportokat.

Virtuális hálózatok közötti társviszony-létesítés használatához a virtuális hálózat társviszony-létesítési beállításában:

- Konfigurálja a társviszony-létesítési kapcsolatot a központban az átjárótovábbítás engedélyezéséhez.

- Konfigurálja az egyes küllők közötti társviszony-létesítési kapcsolatot a távoli virtuális hálózat átjárójának használatára.

- Konfigurálja az összes társviszony-kapcsolatot a továbbított forgalom engedélyezéséhez.

További információ: Virtuális hálózatok közötti társviszony-létesítés létrehozása.

Csatlakoztatott hálózati csoportok használata:

- A Virtual Network Managerben hozzon létre egy hálózati csoportot, és vegyen fel tag virtuális hálózatokat.

- Hozzon létre egy küllős kapcsolati konfigurációt.

- A Küllős hálózati csoportok esetében válassza a Hub mint átjáró lehetőséget.

További információ: Központ- és küllős topológia létrehozása az Azure Virtual Network Managerrel.

Küllős hálózati kommunikáció

A küllős virtuális hálózatok két fő módon kommunikálhatnak egymással:

- Kommunikáció NVA-n keresztül, például tűzfalon és útválasztón keresztül. Ez a módszer ugrást vált ki a két küllő között.

- Kommunikáció virtuális hálózatok közötti társviszony-létesítéssel vagy a Virtual Network Manager küllők közötti közvetlen kapcsolattal. Ez a megközelítés nem okoz ugrást a két küllő között, és a késés minimalizálása érdekében ajánlott.

- A Private Link segítségével az egyes erőforrásokat szelektíven elérhetővé teheti más virtuális hálózatok számára. Tegyük fel például, hogy egy belső terheléselosztót egy másik virtuális hálózatnak ad ki anélkül, hogy társviszony-létesítési vagy útválasztási kapcsolatokat kellene létrehoznia vagy fenntartania.

A küllős hálózatkezelési mintákkal kapcsolatos további információkért lásd: Küllős hálózatkezelés.

Kommunikáció NVA-n keresztül

Ha küllők közötti kapcsolatra van szüksége, fontolja meg az Azure Firewall vagy egy másik NVA központi telepítését. Ezután hozzon létre útvonalakat a küllőről a tűzfalra vagy az NVA-ra érkező forgalom továbbításához, amelyek ezután a második küllőre irányíthatók. Ilyenkor konfigurálnia kell a társviszony-kapcsolatokat a továbbított forgalom engedélyezéséhez.

A küllők közötti forgalom irányításához VPN-átjárót is használhat, bár ez a választás hatással van a késésre és az átviteli sebességre. A konfiguráció részleteiért lásd a VPN-átjáró átvitelének konfigurálása virtuális hálózatok közötti társviszony-létesítéshez című témakört.

Értékelje ki a központban megosztott szolgáltatásokat, hogy a központ nagyobb számú küllőre legyen skálázva. Ha például a központ tűzfalszolgáltatásokat biztosít, vegye figyelembe a tűzfalmegoldás sávszélesség-korlátait több küllő hozzáadásakor. Ezen megosztott szolgáltatások némelyikét áthelyezheti a hubok második szintjére.

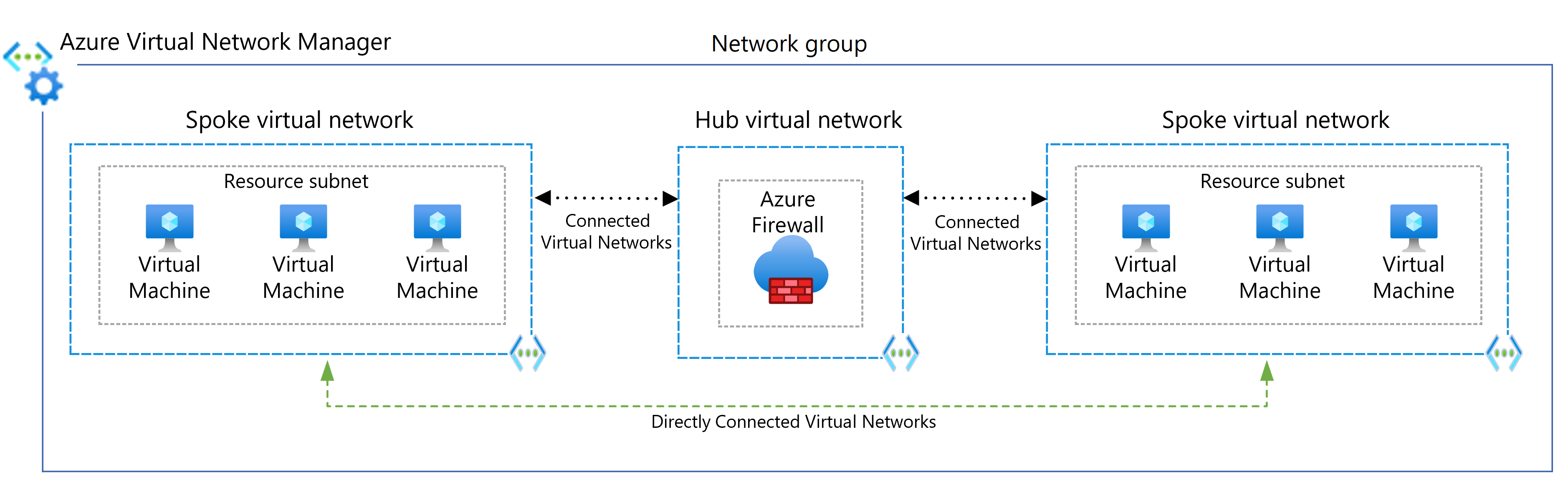

Küllős hálózatok közötti közvetlen kommunikáció

A küllős virtuális hálózatok közötti közvetlen csatlakozáshoz a központi virtuális hálózat bejárása nélkül is létrehozhat társviszony-létesítési kapcsolatokat küllők között, vagy engedélyezheti a közvetlen kapcsolatot a hálózati csoport számára. Érdemes korlátozni a küllős virtuális hálózatok társviszony-létesítését vagy közvetlen kapcsolatát, amelyek ugyanahhoz a környezethez és számítási feladathoz tartoznak.

A Virtual Network Manager használatakor a küllős virtuális hálózatokat manuálisan is hozzáadhatja a hálózati csoportokhoz, vagy automatikusan hozzáadhat hálózatokat a megadott feltételek alapján.

Az alábbi ábra a Virtual Network Manager küllők közötti közvetlen kapcsolódását szemlélteti.

Megfontolások

Ezek a szempontok implementálják az Azure Well-Architected Framework alappilléreit, amely a számítási feladatok minőségének javítására használható vezérelvek halmaza. További információ: Microsoft Azure Well-Architected Framework.

Megbízhatóság

A megbízhatóság biztosítja, hogy az alkalmazás megfeleljen az ügyfelek felé vállalt kötelezettségeknek. További információ: A megbízhatósági pillér áttekintése.

Használjon rendelkezésre állási zónákat az azure-szolgáltatásokhoz a központon belül, amelyek támogatják őket.

Általános szabály, hogy a legjobb, ha régiónként legalább egy központtal rendelkezik, és csak ugyanabból a régióból csatlakozik a küllőkhöz. Ez a konfiguráció segít a válaszfalak régióinak abban, hogy elkerüljék az egyik régió központjának meghibásodását, ami kiterjedt hálózati útválasztási hibákat okoz a nem kapcsolódó régiókban.

A magasabb rendelkezésre álláshoz használhat ExpressRoute-ot és egy VPN-t feladatátvétel esetére. Lásd: Helyszíni hálózat csatlakoztatása az Azure-hoz az ExpressRoute vpn-feladatátvétellel való használatával , és kövesse az útmutatást az Azure ExpressRoute rugalmas tervezéséhez és kialakításához.

Az Azure Firewall FQDN-alkalmazásszabályok implementálásának köszönhetően győződjön meg arról, hogy a tűzfalon áthaladó összes erőforrás ugyanazt a DNS-szolgáltatót használja, mint maga a tűzfal. Enélkül az Azure Firewall blokkolhatja a jogszerű forgalmat, mert a teljes tartománynév tűzfal IP-feloldása eltér az azonos teljes tartománynév ip-feloldásától. Az Azure Firewall-proxy küllős DNS-feloldás részeként történő beépítése egyetlen megoldás annak biztosítására, hogy a teljes tartománynevek szinkronban legyenek a forgalom kezdeményezőjével és az Azure Firewalllal.

Biztonság

A biztonság biztosítékokat nyújt a szándékos támadások és az értékes adatokkal és rendszerekkel való visszaélés ellen. További információkért lásd a Biztonsági terv felülvizsgálati ellenőrzőlistát.

A DDoS-támadások elleni védelem érdekében engedélyezze az Azure DDOS Protectiont bármely szegélyhálózaton. Minden olyan erőforrás, amely nyilvános IP-címekkel rendelkezik, DDoS-támadásra van érzékeny. Még ha a számítási feladatok nincsenek nyilvánosan közzétéve, akkor is rendelkezik olyan nyilvános IP-címekkel, amelyeket védeni kell, például:

- Az Azure Firewall nyilvános IP-címeit

- A VPN-átjáró nyilvános IP-címei

- Az ExpressRoute vezérlősíkjának nyilvános IP-címe

A jogosulatlan hozzáférés kockázatának minimalizálása és a szigorú biztonsági szabályzatok kikényszerítése érdekében mindig állítson be explicit megtagadási szabályokat a hálózati biztonsági csoportokban (NSG-kben).

Az Azure Firewall Premium-verzióval engedélyezheti a TLS-ellenőrzést, a hálózati behatolásészlelési és -megelőzési rendszert (IDPS) és az URL-szűrést.

A Virtual Network Manager biztonsága

A biztonsági szabályok alapkonfigurációs készletének biztosításához mindenképpen társítsa a biztonsági rendszergazdai szabályokat a hálózati csoportokban lévő virtuális hálózatokkal. A biztonsági rendszergazdai szabályok elsőbbséget élveznek, és az NSG-szabályok előtt lesznek kiértékelve. Az NSG-szabályokhoz hasonlóan a biztonsági rendszergazdai szabályok is támogatják a rangsorolást, a szolgáltatáscímkéket és az L3-L4 protokollokat. További információ: Biztonsági rendszergazdai szabályok a Virtual Network Managerben.

A Virtual Network Manager üzemelő példányaival megkönnyítheti a hálózati csoportok biztonsági szabályainak esetlegesen feltörő módosításainak szabályozott bevezetését.

Költségoptimalizálás

A költségoptimalizálás a szükségtelen kiadások csökkentésének és a működési hatékonyság javításának módjairól szól. További információt a Költségoptimalizálás tervezési felülvizsgálati ellenőrzőlistájában talál.

A központi és küllős hálózatok üzembe helyezésekor és kezelésekor vegye figyelembe a következő költségekre vonatkozó tényezőket. További információ: Virtuális hálózat díjszabása.

Az Azure Firewall költségei

Ez az architektúra üzembe helyez egy Azure Firewall-példányt a központi hálózaton. Az Azure Firewall több számítási feladat által használt megosztott megoldásként való használata jelentősen csökkentheti a felhőköltségeket a többi NVA-hoz képest. További információ: Azure Firewall és hálózati virtuális berendezések.

Az összes üzembe helyezett erőforrás hatékony használatához válassza ki a megfelelő Azure Firewall-méretet. Döntse el, hogy milyen funkciókra van szüksége, és melyik réteg felel meg legjobban az aktuális számítási feladatoknak. Az elérhető Azure Firewall-termékváltozatokról további információt az Azure Firewall mi az?

Közvetlen társviszony-létesítés

A küllők közötti közvetlen társviszony-létesítés vagy más, nem központosított kommunikáció szelektív használata elkerülheti az Azure Firewall feldolgozásának költségeit. A megtakarítások jelentősek lehetnek olyan hálózatok esetében, amelyek nagy átviteli sebességgel, kis kockázatú kommunikációval rendelkeznek a küllők között, például adatbázis-szinkronizálással vagy nagy fájlmásolási műveletekkel.

Működési kiválóság

Az Operational Excellence azokat az üzemeltetési folyamatokat fedi le, amelyek üzembe helyeznek egy alkalmazást, és éles környezetben tartják azt. További információ: Az operatív kiválóság tervezési felülvizsgálati ellenőrzőlistája.

Engedélyezze a diagnosztikai beállításokat az összes szolgáltatáshoz, például az Azure Bastionhoz, az Azure Firewallhoz és a helyszíni átjáróhoz. Határozza meg, hogy mely beállítások értelmezhetők a műveletek számára. Kapcsolja ki azokat a beállításokat, amelyek nem értelmezhetők az indokolatlan költségek elkerülése érdekében. Az olyan erőforrások, mint az Azure Firewall, részletesek lehetnek a naplózással, és magas monitorozási költségekkel is járhatnak.

Az anomáliák észleléséhez és a hálózati problémák azonosításához és elhárításához használja a Kapcsolatfigyelőt a teljes körű monitorozáshoz.

Az Azure Network Watcher használatával figyelheti és elháríthatja a hálózati összetevőket, például a Traffic Analytics használatával megjelenítheti a virtuális hálózatok azon rendszereit, amelyek a legnagyobb forgalmat generálják. A problémák előtt vizuálisan azonosíthatja a szűk keresztmetszeteket.

Ha ExpressRoute-ot használ, használja az ExpressRoute Traffic Collectort , ahol elemezheti az ExpressRoute-kapcsolatcsoportokon keresztül küldött hálózati folyamatok folyamatnaplóit. Az ExpressRoute Traffic Collector segítségével áttekintheti a Microsoft nagyvállalati peremhálózati útválasztói közötti forgalmat.

A HTTP-n kívüli protokollokhoz vagy az SQL Server konfigurálásához használjon FQDN-alapú szabályokat az Azure Firewallban. A teljes tartománynevek használata csökkenti az egyes IP-címek kezelése feletti felügyeleti terhet.

Tervezze meg az IP-címzést a társviszony-létesítési követelmények alapján, és győződjön meg arról, hogy a címtér nem fedi egymást a helyek és az Azure-helyek között.

Automatizálás az Azure Virtual Network Managerrel

A kapcsolati és biztonsági vezérlők központi kezeléséhez az Azure Virtual Network Manager használatával hozzon létre új központ- és küllős virtuális hálózati topológiákat, vagy készítsen meglévő topológiákat. A Virtual Network Manager használatával biztosítható, hogy a küllős hálózati topológiák felkészültek legyenek a nagy léptékű jövőbeli növekedésre több előfizetés, felügyeleti csoport és régió esetében.

Példa a Virtual Network Manager használati eseteire:

- Küllős virtuális hálózatkezelés demokratizálása olyan csoportokra, mint az üzleti egységek vagy az alkalmazáscsoportok. A demokratizálás számos virtuális hálózat közötti kapcsolathoz és hálózati biztonsági szabályokhoz vezethet.

- Több replikaarchitektúra szabványosítása több Azure-régióban az alkalmazások globális terhelésének biztosítása érdekében.

Az egységes kapcsolati és hálózati biztonsági szabályok biztosítása érdekében hálózati csoportokkal csoportosíthatja a virtuális hálózatokat az ugyanabban a Microsoft Entra-bérlőben lévő bármely előfizetésben, felügyeleti csoportban vagy régióban. Dinamikus vagy statikus tagsági hozzárendelésekkel automatikusan vagy manuálisan is felveheti a virtuális hálózatokat a hálózati csoportokba.

A Virtual Network Manager által felügyelt virtuális hálózatok felderíthetőségét hatókörök használatával határozhatja meg. Ez a funkció rugalmasságot biztosít a kívánt számú network manager-példány számára, ami további felügyeleti demokratizálást tesz lehetővé a virtuális hálózati csoportok számára.

Az azonos hálózati csoportban lévő küllős virtuális hálózatok egymáshoz való csatlakoztatásához használja a Virtual Network Managert a virtuális hálózatok közötti társviszony-létesítés vagy a közvetlen kapcsolat megvalósításához. A globális hálós beállítással kiterjesztheti a közvetlen hálókapcsolatot a küllős hálózatokra a különböző régiókban. Az alábbi ábra a régiók közötti globális hálókapcsolatot mutatja be.

A hálózati csoporton belüli virtuális hálózatokat hozzárendelheti a biztonsági rendszergazdai szabályok alapkonfigurációihoz. A hálózati csoport biztonsági rendszergazdai szabályai megakadályozzák, hogy a küllős virtuális hálózatok tulajdonosai felülírják az alapszintű biztonsági szabályokat, miközben egymástól függetlenül adhatnak hozzá saját biztonsági szabályokat és NSG-ket. A biztonsági rendszergazdai szabályok központi és küllős topológiákban való használatára vonatkozó példa : Oktatóanyag: Biztonságos központ és küllős hálózat létrehozása.

A hálózati csoportok, a kapcsolati és biztonsági szabályok szabályozott bevezetésének megkönnyítése érdekében a Virtual Network Manager konfigurációs telepítései segítenek biztonságosan felszabadítani a központi és küllős környezetek konfigurációs módosításait. További információt az Azure Virtual Network Manager konfigurációs üzemelő példányai című témakörben talál.

Az útvonalkonfigurációk létrehozásának és karbantartásának egyszerűsítése és egyszerűsítése érdekében használhatja a felhasználó által definiált útvonalak (UDR-ek) automatizált kezelését az Azure Virtual Network Managerben.

Az IP-címek kezelésének egyszerűsítése és központosítása érdekében használhatja az IP-címkezelést (IPAM) az Azure Virtual Network Managerben. Az IPAM megakadályozza az IP-címtér ütközését a helyszíni és a felhőbeli virtuális hálózatok között.

A Virtual Network Manager használatának megkezdéséhez lásd: Központ- és küllős topológia létrehozása az Azure Virtual Network Managerrel.

Teljesítményhatékonyság

A teljesítményhatékonyság az a képesség, hogy a számítási feladat méretezhető legyen a felhasználók által támasztott követelmények hatékony kielégítése érdekében. További információ: Teljesítményhatékonyság pillér áttekintése.

Az olyan számítási feladatok esetében, amelyek a helyszíni és az Azure-beli virtuális hálózat virtuális gépei között kommunikálnak, és alacsony késést és nagy sávszélességet igényelnek, fontolja meg az ExpressRoute FastPath használatát. A FastPath lehetővé teszi, hogy közvetlenül a virtuális hálózat virtuális gépeire küldjön forgalmat a helyszínen, megkerülve az ExpressRoute virtuális hálózati átjárót, növelve a teljesítményt.

Az alacsony késést igénylő küllős kommunikációk esetében fontolja meg a küllők közötti hálózatkezelés konfigurálását.

Válassza ki a követelményeknek megfelelő átjáró-termékváltozatot , például a pont–hely vagy helyek közötti kapcsolatok számát, a másodpercenként szükséges csomagokat, a sávszélességre vonatkozó követelményeket és a TCP-folyamatokat.

A késésre érzékeny folyamatok, például az SAP vagy a tárterülethez való hozzáférés esetében fontolja meg az Azure Firewall megkerülését, vagy akár a központon keresztüli útválasztást. Az Azure Firewall által bevezetett késés tesztelésével segíthet a döntésben. Használhat olyan funkciókat, mint például a virtuális hálózatok közötti társviszony-létesítés , amely két vagy több hálózatot kapcsol össze, vagy az Azure Private Link , amely lehetővé teszi a szolgáltatáshoz való csatlakozást a virtuális hálózat privát végpontján keresztül.

Ismerje meg, hogy az Azure Firewall bizonyos funkcióinak, például a behatolásészlelési és -megelőzési rendszer (IDPS) engedélyezése csökkenti az átviteli sebességet. További információkért tekintse meg az Azure Firewall teljesítményét.

A forgatókönyv üzembe helyezése

Ez az üzembe helyezés egy központi virtuális hálózatot és két csatlakoztatott küllőt tartalmaz, valamint üzembe helyez egy Azure Firewall-példányt és egy Azure Bastion-gazdagépet. Igény szerint az üzembe helyezés tartalmazhat virtuális gépeket az első küllős hálózaton és egy VPN-átjárón. A hálózati kapcsolatok létrehozásához választhat a virtuális hálózatok közötti társviszony-létesítés vagy a Virtual Network Managerhez csatlakoztatott csoportok között. Minden metódus több üzembe helyezési lehetőséggel rendelkezik.

Küllős és küllős virtuális hálózatok közötti társviszony-létesítés üzembe helyezésével

Küllős és küllős a Virtual Network Manager csatlakoztatott csoportjainak üzembe helyezésével

Közreműködők

Ezt a cikket a Microsoft tartja karban. Eredetileg a következő közreműködők írták.

Fő szerzők:

- Alejandra Palacios | Vezető ügyfélmérnök

- Jose Moreno | Főmérnök

- Adam Torkar | Azure Networking Global Blackbelt a Microsoftnál

Egyéb közreműködők:

- Matthew Bratschun | Ügyfélmérnök

- Jay Li | Vezető termékmenedzser

- Telmo Sampaio | Vezető szolgáltatásmérnök

A nem nyilvános LinkedIn-profilok megtekintéséhez jelentkezzen be a LinkedInbe.

Következő lépések

- A biztonságos virtuális központokról, valamint az Azure Firewall Manager által konfigurált biztonsági és útválasztási szabályzatokról a Mi a biztonságos virtuális központ?

Speciális forgatókönyvek

Az architektúra eltérhet ettől az egyszerű küllős architektúrától. Az alábbiakban néhány speciális forgatókönyvre vonatkozó útmutatást talál:

További régiók hozzáadása és a hubok teljes hálója egymáshoz - Küllős hálózatkezelés többrégiós kapcsolati mintákhoz és többrégiós hálózatkezeléshez az Azure Route Serverrel

Az Azure Firewall cseréje egyéni hálózati virtuális berendezésre (NVA) - Magas rendelkezésre állású NVA-k üzembe helyezése

Az Azure Virtual Network Gateway cseréje egyéni SDWAN NVA-ra - SDWAN-integráció az Azure Küllős hálózati topológiákkal

Az Azure Route Server használatával tranzitképességet biztosíthat az ExpressRoute és a VPN vagy az SDWAN között, vagy testre szabhatja a BGP-n keresztül meghirdetett előtagokat az Azure-beli virtuális hálózati átjárókon - Az Azure Route Server támogatása az ExpressRoute-hoz és az Azure VPN-hez

Privát feloldó vagy DNS-kiszolgálók - hozzáadásaPrivát feloldóarchitektúra

Kapcsolódó erőforrások

Ismerkedjen meg a következő kapcsolódó architektúrákkal: