Standard virtuális hálózati injektálási módszer

A következőkre vonatkozik: Azure Data Factory

Azure Data Factory  Azure Synapse Analytics

Azure Synapse Analytics

Tipp.

Próbálja ki a Data Factoryt a Microsoft Fabricben, amely egy teljes körű elemzési megoldás a nagyvállalatok számára. A Microsoft Fabric az adattovábbítástól az adatelemzésig, a valós idejű elemzésig, az üzleti intelligenciáig és a jelentéskészítésig mindent lefed. Ismerje meg, hogyan indíthat új próbaverziót ingyenesen!

Ha AZ SQL Server Integration Servicest (SSIS) az Azure Data Factoryben (ADF) vagy a Synpase Pipelinesban használja, két módszer áll rendelkezésre az Azure-SSIS integrációs modul (IR) virtuális hálózathoz való csatlakoztatására: standard és express. Ha a standard módszert használja, a virtuális hálózatot úgy kell konfigurálnia, hogy megfeleljen az alábbi követelményeknek:

Győződjön meg arról, hogy a Microsoft.Batch egy regisztrált erőforrás-szolgáltató az Azure-előfizetésben, amely rendelkezik az Azure-SSIS integrációs modul virtuális hálózatával a csatlakozáshoz. Részletes útmutatásért tekintse meg az Azure Batch erőforrás-szolgáltatóként való regisztrálását ismertető szakaszt.

Győződjön meg arról, hogy az Azure-SSIS integrációs modult létrehozó felhasználó megkapja a szükséges szerepköralapú hozzáférés-vezérlési (RBAC) engedélyeket a virtuális hálózat/alhálózat csatlakoztatásához. További információ: A virtuális hálózat engedélyeinek kiválasztása szakasz alább.

Válassza ki a megfelelő alhálózatot a virtuális hálózatban az Azure-SSIS integrációs modul csatlakoztatásához. További információ: Az alhálózat kiválasztása szakasz alább.

Az adott forgatókönyvtől függően igény szerint konfigurálhatja a következőket:

Ha saját statikus nyilvános IP-címeket (BYOIP) szeretne használni az Azure-SSIS IR kimenő forgalmához, tekintse meg az alábbi Statikus nyilvános IP-címek konfigurálása című szakaszt.

Ha saját tartománynévrendszer-kiszolgálót (DNS-kiszolgálót) szeretne használni a virtuális hálózaton, tekintse meg az egyéni DNS-kiszolgáló konfigurálása című szakaszt alább.

Ha hálózati biztonsági csoportot (NSG-t) szeretne használni az alhálózat bejövő/kimenő forgalmának korlátozásához, tekintse meg az alábbi NSG-szakaszt .

Ha felhasználó által definiált útvonalakat (UDR-eket) szeretne használni a kimenő forgalom naplózásához/vizsgálatához, tekintse meg az alábbi UDR-ek konfigurálása című szakaszt.

Győződjön meg arról, hogy a virtuális hálózat erőforráscsoportja (vagy a nyilvános IP-címek erőforráscsoportja, ha saját nyilvános IP-címeket hoz létre) létrehozhat és törölhet bizonyos Azure-hálózati erőforrásokat. További információ: A megfelelő erőforráscsoport konfigurálása.

Ha testre szabja az Azure-SSIS integrációs modult az Azure-SSIS IR egyéni beállításáról szóló cikkben leírtak szerint, a csomópontok kezeléséhez szükséges belső folyamat a privát IP-címeket fogja használni egy előre definiált 172.16.0.0-tól172.31.255.255-ös tartományig. Ezért győződjön meg arról, hogy a virtuális és a helyszíni hálózatok magánhálózati IP-címtartományai nem ütköznek ezzel a tartománnyal.

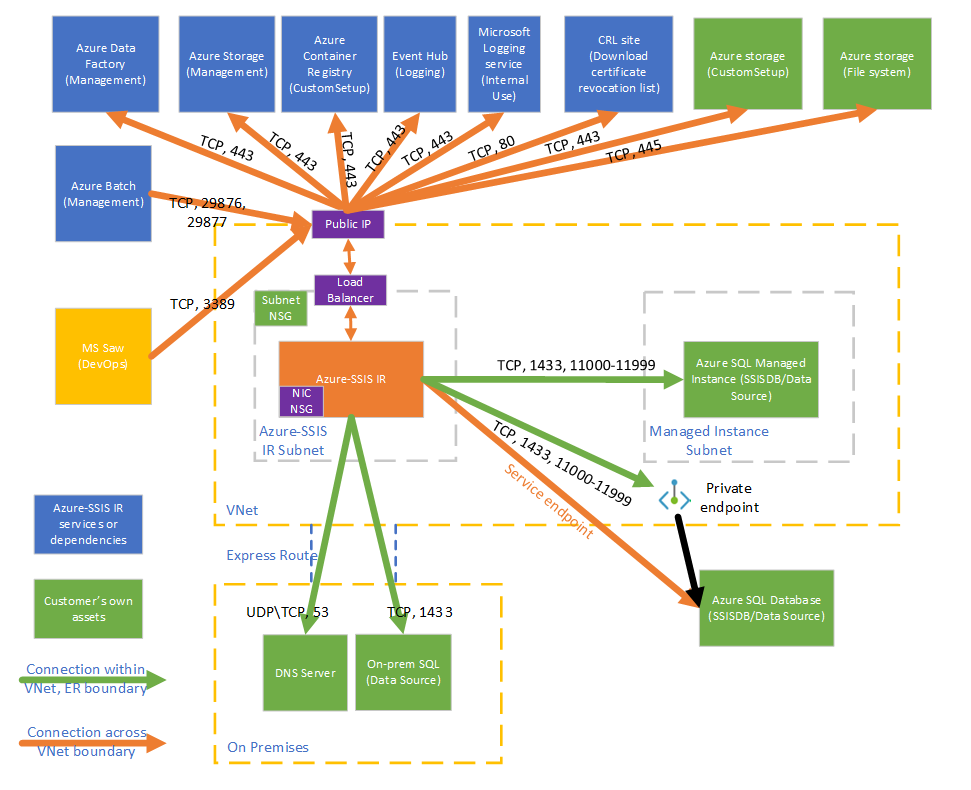

Ez az ábra az Azure-SSIS integrációs modulhoz szükséges kapcsolatokat mutatja be:

Virtuális hálózati engedélyek kiválasztása

A szabványos virtuális hálózat injektálásához az Azure-SSIS IR-t létrehozó felhasználónak meg kell adni a szükséges RBAC-engedélyeket a virtuális hálózat/alhálózat csatlakoztatásához.

Ha azure-SSIS integrációs modult csatlakozik egy Azure Resource Manager virtuális hálózathoz, két lehetősége van:

Használja a beépített hálózati közreműködői szerepkört. Ez a szerepkör a Microsoft.Network/* engedéllyel rendelkezik, amely a szükségesnél sokkal nagyobb hatókörrel rendelkezik.

Hozzon létre egy egyéni szerepkört, amely csak a szükséges Microsoft.Network/virtualNetworks/*/join/action engedélyt tartalmazza. Ha saját statikus nyilvános IP-címeket is szeretne használni az Azure-SSIS IR-hez, miközben csatlakozik egy Azure Resource Manager virtuális hálózathoz, vegye fel a szerepkörbe a Microsoft.Network/publicIPAddresses/*/join/action engedélyt is.

Részletes útmutatásért tekintse meg a virtuális hálózat engedélyeinek megadására vonatkozó szakaszt.

Ha az Azure-SSIS integrációs modult egy klasszikus virtuális hálózathoz csatlakozik, javasoljuk, hogy használja a beépített klasszikus virtuálisgép-közreműködői szerepkört. Ellenkező esetben létre kell hoznia egy egyéni szerepkört, amely tartalmazza a virtuális hálózathoz való csatlakozás engedélyét. A MicrosoftAzureBatch-et is hozzá kell rendelnie ehhez a beépített/egyéni szerepkörhöz.

Alhálózat kiválasztása

A szabványos virtuális hálózati injektálás engedélyezéséhez ki kell választania egy megfelelő alhálózatot az Azure-SSIS integrációs modul csatlakoztatásához:

Ne válassza ki a GatewaySubnetet, mivel virtuális hálózati átjárókhoz van dedikált.

Győződjön meg arról, hogy a kijelölt alhálózat rendelkezik elérhető IP-címmel az Azure-SSIS INTEGRÁCIÓS MODUL csomópontszámának legalább kétszereséért. Ezekre azért van szükség, hogy elkerüljük a fennakadásokat az Azure-SSIS integrációs modul javításainak/frissítéseinek bevezetésekor. Az Azure olyan IP-címeket is fenntart, amelyek nem használhatók az egyes alhálózatokban. Az első és az utolsó IP-cím a protokollmegfeleltség érdekében van fenntartva, míg további három cím az Azure-szolgáltatások számára van fenntartva. További információ: Alhálózat IP-címkorlátozások szakasza.

Ne használjon olyan alhálózatot, amelyet kizárólag más Azure-szolgáltatások (például felügyelt Azure SQL-példány, App Service stb.) használnak.

Statikus nyilvános IP-címek konfigurálása

Ha saját statikus nyilvános IP-címeket szeretne használni az Azure-SSIS integrációs modul kimenő forgalmához, miközben csatlakozik egy virtuális hálózathoz, hogy engedélyezhesse őket a tűzfalakon, győződjön meg arról, hogy megfelelnek a következő követelményeknek:

Pontosan két nem használtat kell megadni, amelyek még nincsenek társítva más Azure-erőforrásokhoz. A kiegészítőt az Azure-SSIS IR rendszeres frissítésekor fogjuk használni. Vegye figyelembe, hogy egy nyilvános IP-cím nem osztható meg az aktív Azure-SSIS IRS-ek között.

Mindkettőnek standard típusú statikusnak kell lennie. További részletekért tekintse meg a nyilvános IP-címek termékváltozatait.

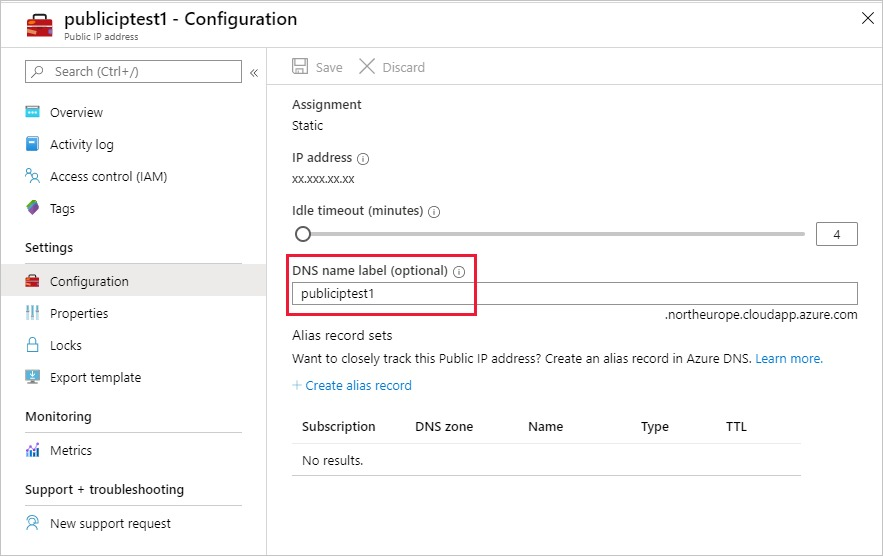

Mindkettőnek DNS-névvel kell rendelkeznie. Ha a létrehozásukkor nem adott meg DNS-nevet, ezt az Azure Portalon teheti meg.

Nekik és a virtuális hálózatnak ugyanabban az előfizetésben és ugyanabban a régióban kell lenniük.

Egyéni DNS-kiszolgáló konfigurálása

Ha saját DNS-kiszolgálót szeretne használni a virtuális hálózatban a privát gazdagépnevek feloldásához, győződjön meg arról, hogy az a globális Azure-gazdagépneveket is fel tudja oldani (például a .nevű <your storage account>.blob.core.windowsAzure Blob Storage-t).

Javasoljuk, hogy konfigurálja saját DNS-kiszolgálóját úgy, hogy a megoldatlan DNS-kéréseket az Azure rekurzív feloldók IP-címére (168.63.129.16) továbbítsa.

További információt a DNS-kiszolgáló névfeloldási szakaszában talál.

Megjegyzés:

Használjon teljes tartománynevet (FQDN- t) a privát gazdagépnévhez (például használja <your_private_server>.contoso.com helyett).<your_private_server> Másik lehetőségként használhatja az Azure-SSIS integrációs modul szabványos egyéni beállítását, hogy automatikusan hozzáfűzze saját DNS-utótagját (például contoso.com) a nem minősített egycímkés tartománynévhez, és teljes tartománynévvé alakíthatja, mielőtt a DNS-lekérdezésekben használva használné, lásd a Standard egyéni beállítási minták szakaszt .

NSG konfigurálása

Ha egy NSG-t szeretne használni az Azure-SSIS IR-hez csatlakoztatott alhálózaton, engedélyezze a következő bejövő és kimenő forgalmat:

| Direction | Transport protocol | Forrás | Forrásportok | Destination | Célportok | Megjegyzések |

|---|---|---|---|---|---|---|

| Inbound | TCP | BatchNodeManagement | * | VirtualNetwork | 29876, 29877 (ha csatlakozik az SSIS integrációs moduljához egy Azure Resource Manager virtuális hálózathoz) 10100, 20100, 30100 (ha egy klasszikus virtuális hálózathoz csatlakozik az SSIS IR-hez) |

A Data Factory szolgáltatás ezekkel a portokkal kommunikál az Azure-SSIS IR-csomópontokkal a virtuális hálózaton. Függetlenül attól, hogy létrehoz-e NSG-t az alhálózaton, a Data Factory mindig konfigurál egy NSG-t az Azure-SSIS integrációs modult futtató virtuális gépekhez csatlakoztatott hálózati adapteren (NIC). A hálózati adapterszintű NSG csak a megadott portokon lévő Data Factory IP-címekről érkező bejövő forgalmat engedélyezi. Még ha az alhálózat szintjén is megnyitja ezeket a portokat az internetes forgalom számára, a nem Data Factory IP-címeket tartalmazó IP-címekről érkező forgalom továbbra is le lesz tiltva a hálózati adapter szintjén. |

| Inbound | TCP | CorpNetSaw | * | VirtualNetwork | 3389 | (Nem kötelező) Csak akkor szükséges, ha a Microsoft támogatási mérnöke a 3389-s port megnyitását kéri a speciális hibaelhárításhoz, és a hibaelhárítás után azonnal bezárható. A CorpNetSaw szolgáltatáscímke csak a Microsoft vállalati hálózatában lévő, biztonságos hozzáférésű munkaállomások (SAW) számára teszi lehetővé az Azure-SSIS integrációs modul távoli asztali protokollon (RDP) keresztüli elérését. Ez a szolgáltatáscímke nem választható ki az Azure Portalról, és csak az Azure PowerShell/CLI használatával érhető el. A hálózati adapterszintű NSG-ben a 3389-es port alapértelmezés szerint nyitva van, de alhálózati szintű NSG-vel vezérelheti, míg a kimenő forgalom alapértelmezés szerint nem engedélyezett az Azure-SSIS INTEGRÁCIÓS CSOMÓPONTokon a Windows tűzfalszabály használatával. |

| Direction | Transport protocol | Forrás | Forrásportok | Destination | Célportok | Megjegyzések |

|---|---|---|---|---|---|---|

| Outbound | TCP | VirtualNetwork | * | AzureCloud | 443 | Az Azure-SSIS integrációs modul szükséges az Azure-szolgáltatások, például az Azure Storage és az Azure Event Hubs eléréséhez. |

| Outbound | TCP | VirtualNetwork | * | Internet | 80 | (Nem kötelező) Az Azure-SSIS integrációs modul ezzel a porttal tölt le egy visszavont tanúsítványok listáját (CRL) az internetről. Ha letiltja ezt a forgalmat, teljesítménycsökkenést tapasztalhat az Azure-SSIS integrációs modul indításakor, és nem tudja ellenőrizni a CRL-eket a tanúsítványok használatakor, ami biztonsági szempontból nem ajánlott. Ha bizonyos teljes tartománynevekre szeretné szűkíteni a célhelyeket, tekintse meg az alábbi UDR-ek konfigurálása című szakaszt |

| Outbound | TCP | VirtualNetwork | * | Sql/VirtualNetwork | 1433, 11000-11999 | (Nem kötelező) Csak akkor szükséges, ha az Azure SQL Database-kiszolgálót/felügyelt példányt használja az SSIS-katalógus (SSISDB) üzemeltetéséhez. Ha az Azure SQL Database-kiszolgáló/felügyelt példány nyilvános végponttal/virtuális hálózati szolgáltatásvégponttal van konfigurálva, használja az SQL-szolgáltatáscímkét célként. Ha az Azure SQL Database-kiszolgáló/felügyelt példány privát végponttal van konfigurálva, használja a VirtualNetwork szolgáltatáscímkét célként. Ha a kiszolgáló kapcsolati házirendje átirányítás helyett Proxy értékre van állítva, csak az 1433-as portra van szükség. |

| Outbound | TCP | VirtualNetwork | * | Storage/VirtualNetwork | 443 | (Nem kötelező) Csak akkor szükséges, ha az Azure Storage blobtárolót használja a szabványos egyéni beállítási szkript/fájlok tárolásához. Ha az Azure Storage nyilvános végponttal/virtuális hálózati szolgáltatásvégponttal van konfigurálva, használja a Storage szolgáltatáscímkét célként. Ha az Azure Storage privát végponttal van konfigurálva, használja a VirtualNetwork szolgáltatáscímkét célként. |

| Outbound | TCP | VirtualNetwork | * | Storage/VirtualNetwork | 445 | (Nem kötelező) Csak akkor szükséges, ha hozzá kell férnie az Azure Fileshoz. Ha az Azure Storage nyilvános végponttal/virtuális hálózati szolgáltatásvégponttal van konfigurálva, használja a Storage szolgáltatáscímkét célként. Ha az Azure Storage privát végponttal van konfigurálva, használja a VirtualNetwork szolgáltatáscímkét célként. |

UDR-ek konfigurálása

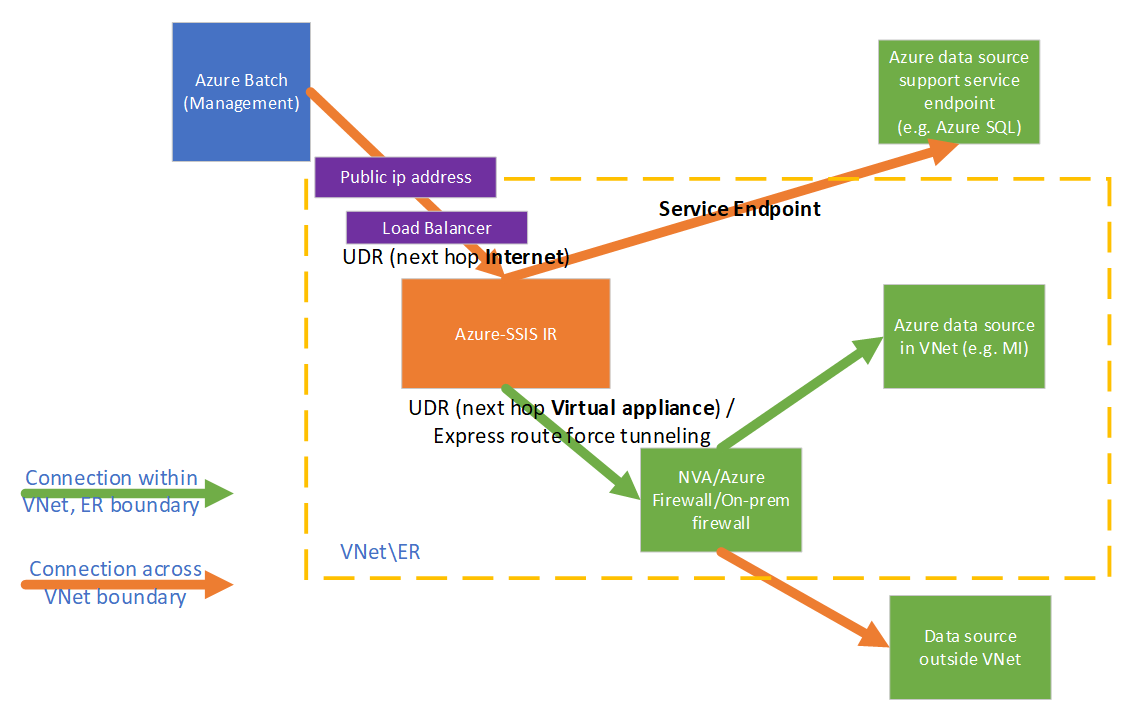

Ha az Azure-SSIS integrációs modulból érkező kimenő forgalmat szeretné naplózni/megvizsgálni, a felhasználó által megadott útvonalakkal (UDR-ekkel) átirányíthatja azt egy helyszíni tűzfalkészülékre az Azure ExpressRoute kényszerített bújtatásával, amely a 0.0.0.0.0/0/0 határátjáró protokoll (BGP) útvonalát hirdeti a virtuális hálózathoz, egy tűzfalként konfigurált hálózati virtuális berendezéshez vagy az Azure Firewall szolgáltatáshoz.

A működéshez a következőket kell biztosítania:

Az Azure Batch felügyeleti szolgáltatás és az Azure-SSIS integrációs modul közötti forgalmat nem szabad tűzfalberendezéshez/szolgáltatáshoz irányítani.

A tűzfalberendezésnek/szolgáltatásnak engedélyeznie kell az Azure-SSIS IR által igényelt kimenő forgalmat.

Ha az Azure Batch felügyeleti szolgáltatás és az Azure-SSIS IR közötti forgalom egy tűzfalkészülékre/szolgáltatásra van irányítva, az aszimmetrikus útválasztás miatt megszakad. Az UDR-eket meg kell határozni ehhez a forgalomhoz, hogy az ugyanazon útvonalakon haladjon ki, amelyekbe belépett. Az UDR-eket úgy konfigurálhatja, hogy az Azure Batch felügyeleti szolgáltatás és az Azure-SSIS IR közötti forgalmat a következő ugrási típussal irányíthassa internetként.

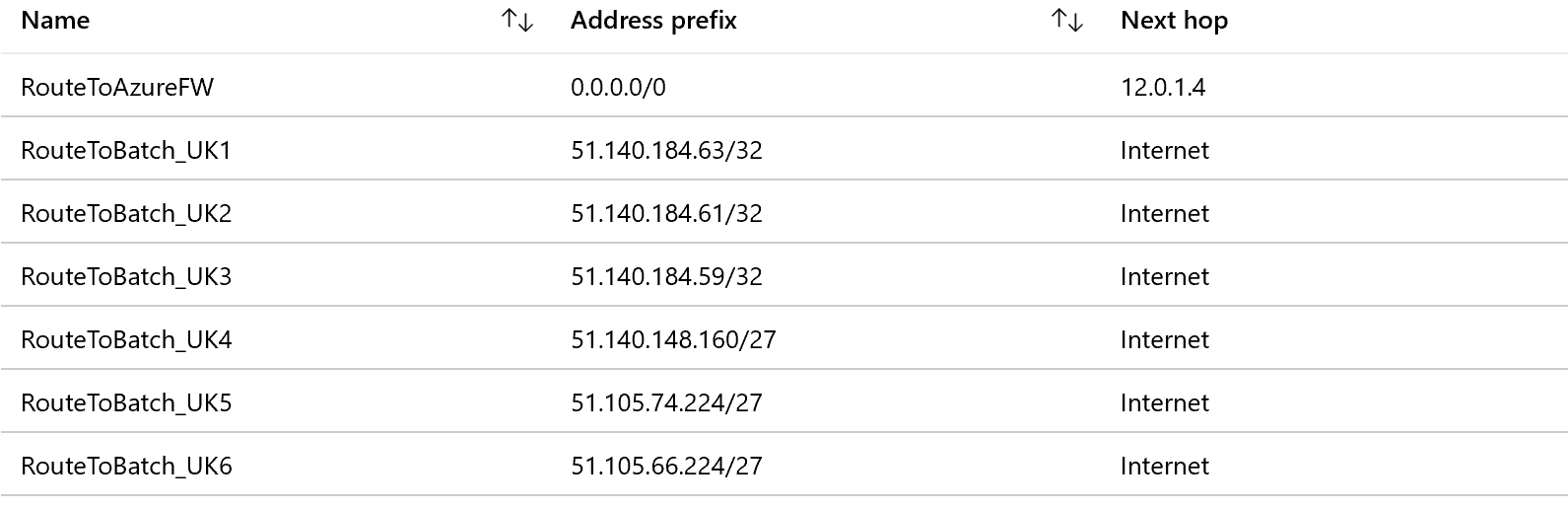

Ha például az Azure-SSIS integrációs modul az Egyesült Királyság déli részén található, és az Azure Firewall használatával szeretné megvizsgálni a kimenő forgalmat, először lekérheti a BatchNodeManagement.UKSouth szolgáltatáscímkéhez tartozó IP-tartományokat a szolgáltatáscímke IP-címtartományának letöltési hivatkozásából vagy a szolgáltatáscímke-felderítési API-ból. Ezután a következő UDR-eket konfigurálhatja a megfelelő IP-tartományútvonalakhoz a következő ugrási típussal internetként, a 0.0.0.0/0 útvonalat pedig a következő ugrási típussal virtuális berendezésként.

Megjegyzés:

Ez a megközelítés további karbantartási költségekkel jár, mivel rendszeresen ellenőriznie kell a megfelelő IP-tartományokat, és új ip-címeket kell hozzáadnia az újakhoz, hogy elkerülje az Azure-SSIS integrációs modul feltörését. Javasoljuk, hogy havonta ellenőrizze őket, mert ha egy új IP-címtartomány jelenik meg a megfelelő szolgáltatáscímkéhez, az még egy hónapot vesz igénybe.

A következő PowerShell-szkript futtatásával adhat hozzá UDR-eket az Azure Batch felügyeleti szolgáltatáshoz:

$Location = "[location of your Azure-SSIS IR]"

$RouteTableResourceGroupName = "[name of Azure resource group that contains your route table]"

$RouteTableResourceName = "[resource name of your route table]"

$RouteTable = Get-AzRouteTable -ResourceGroupName $RouteTableResourceGroupName -Name $RouteTableResourceName

$ServiceTags = Get-AzNetworkServiceTag -Location $Location

$BatchServiceTagName = "BatchNodeManagement." + $Location

$UdrRulePrefixForBatch = $BatchServiceTagName

if ($ServiceTags -ne $null)

{

$BatchIPRanges = $ServiceTags.Values | Where-Object { $_.Name -ieq $BatchServiceTagName }

if ($BatchIPRanges -ne $null)

{

Write-Host "Start adding UDRs to your route table..."

for ($i = 0; $i -lt $BatchIPRanges.Properties.AddressPrefixes.Count; $i++)

{

$UdrRuleName = "$($UdrRulePrefixForBatch)_$($i)"

Add-AzRouteConfig -Name $UdrRuleName `

-AddressPrefix $BatchIPRanges.Properties.AddressPrefixes[$i] `

-NextHopType "Internet" `

-RouteTable $RouteTable `

| Out-Null

Write-Host "Add $UdrRuleName to your route table..."

}

Set-AzRouteTable -RouteTable $RouteTable

}

}

else

{

Write-Host "Failed to fetch Azure service tag, please confirm that your location is valid."

}

A fenti NSG-konfigurálás szakasz útmutatását követve hasonló szabályokat kell implementálnia a tűzfalberendezésen/szolgáltatáson, hogy engedélyezze az Azure-SSIS integrációs modulból érkező kimenő forgalmat:

Az Azure Firewall használata esetén:

Meg kell nyitnia a 443-as portot a kimenő TCP-forgalomhoz az AzureCloud szolgáltatáscímkével célként.

Ha az Azure SQL Database-kiszolgálót/felügyelt példányt használja az SSISDB üzemeltetéséhez, meg kell nyitnia az 1433-as, 11000-11999-as portokat a kimenő TCP-forgalomhoz az SQL/VirtualNetwork szolgáltatáscímkével célként.

Ha az Azure Storage blobtárolót használja a szabványos egyéni beállítási szkript/fájlok tárolásához, meg kell nyitnia a 443-as portot a kimenő TCP-forgalomhoz a Storage/VirtualNetwork szolgáltatáscímkével célként.

Ha hozzá kell férnie az Azure Fileshoz, meg kell nyitnia a 445-ös portot a kimenő TCP-forgalomhoz a Storage/VirtualNetwork szolgáltatáscímkével célként.

Ha más tűzfalberendezést/szolgáltatást használ:

Meg kell nyitnia a 443-as portot a 0.0.0.0/0-s kimenő TCP-forgalomhoz, vagy célként a következő Azure-környezetspecifikus teljes tartományneveket kell használnia.

Azure-környezet FQDN Nyilvános Azure - Azure Data Factory (Felügyelet)

- *.frontend.clouddatahub.net

- Azure Storage (Felügyelet)

- *.blob.core.windows.net

- *.table.core.windows.net

- Azure Container Registry (egyéni beállítás)

- *.azurecr.io

- Event Hubs (naplózás)

- *.servicebus.windows.net

- Microsoft Naplózási szolgáltatás (belső használat)

- gcs.prod.monitoring.core.windows.net

- prod.warmpath.msftcloudes.com

- azurewatsonanalysis-prod.core.windows.net

Azure Government - Azure Data Factory (Felügyelet)

- *.frontend.datamovement.azure.us

- Azure Storage (Felügyelet)

- *.blob.core.usgovcloudapi.net

- *.table.core.usgovcloudapi.net

- Azure Container Registry (egyéni beállítás)

- *.azurecr.us

- Event Hubs (naplózás)

- *.servicebus.usgovcloudapi.net

- Microsoft Naplózási szolgáltatás (belső használat)

- fairfax.warmpath.usgovcloudapi.net

- azurewatsonanalysis.usgovcloudapp.net

A 21Vianet által üzemeltetett Microsoft Azure - Azure Data Factory (Felügyelet)

- *.frontend.datamovement.azure.cn

- Azure Storage (Felügyelet)

- *.blob.core.chinacloudapi.cn

- *.table.core.chinacloudapi.cn

- Azure Container Registry (egyéni beállítás)

- *.azurecr.cn

- Event Hubs (naplózás)

- *.servicebus.chinacloudapi.cn

- Microsoft Naplózási szolgáltatás (belső használat)

- mooncake.warmpath.chinacloudapi.cn

- azurewatsonanalysis.chinacloudapp.cn

- Azure Data Factory (Felügyelet)

Ha az Azure SQL Database-kiszolgálót/felügyelt példányt használja az SSISDB üzemeltetéséhez, meg kell nyitnia az 1433-as, 11000-11999-es portokat a 0.0.0.0/0-s kimenő TCP-forgalomhoz, vagy célként az Azure SQL Database-kiszolgáló/felügyelt példány teljes tartománynevét.

Ha az Azure Storage blobtárolót használja a szabványos egyéni beállítási szkript/fájlok tárolásához, meg kell nyitnia a 443-as portot a 0.0.0.0/0-s kimenő TCP-forgalomhoz, vagy célként az Azure Blob Storage teljes tartománynevét.

Ha hozzá kell férnie az Azure Fileshoz, meg kell nyitnia a 445-ös portot a 0.0.0.0/0-s kimenő TCP-forgalomhoz, vagy célként az Azure Files teljes tartománynevét.

Ha az Azure Storage/Container Registry/Event Hubs/SQL virtuális hálózati szolgáltatásvégpontját úgy konfigurálja, hogy engedélyezi a Microsoft.Storage/Microsoft.ContainerRegistry/Microsoft.EventHub/Microsoft.Sql-erőforrásokat az alhálózaton, az Azure-SSIS integrációs modul és az azonos/párosított régiókban található szolgáltatások közötti összes forgalom az Azure gerinchálózatára lesz irányítva a tűzfalkészülék/szolgáltatás helyett.

Meg kell nyitnia a 80-as portot a kimenő TCP-forgalom számára a következő visszavont tanúsítványok listájával (CRL) letöltési helyekkel célhelyként:

- crl.microsoft.com:80

- mscrl.microsoft.com:80

- crl3.digicert.com:80

- crl4.digicert.com:80

- ocsp.digicert.com:80

- cacerts.digicert.com:80

Ha különböző CRL-ekkel rendelkező tanúsítványokat használ, a letöltési helyeket is hozzá kell adnia célhelyként. További információkért tekintse meg a visszavont tanúsítványok listáját ismertető cikket.

Ha letiltja ezt a forgalmat, teljesítménycsökkenést tapasztalhat az Azure-SSIS integrációs modul indításakor, és nem tudja ellenőrizni a CRL-eket a tanúsítványok használatakor, ami biztonsági szempontból nem ajánlott.

Ha nem szükséges az Azure-SSIS ir kimenő forgalmának naplózása/vizsgálata, az UDR-ek használatával kényszerítheti az összes forgalmat a következő ugrási típussal internetként:

Az Azure ExpressRoute használatakor az alhálózaton konfigurálhat egy UDR-t a 0.0.0.0/0 útvonalhoz, a következő ugrástípussal internetként.

NVA használata esetén módosíthatja az alhálózat 0.0.0.0/0 útvonalának meglévő UDR-ét, hogy a következő ugrástípust virtuális berendezésről internetre váltsa.

Megjegyzés:

Az UDR-ek konfigurálása a következő ugrási típussal internetként nem jelenti azt, hogy az összes forgalom az interneten keresztül fog haladni. Mindaddig, amíg a célcím egy Azure-szolgáltatáshoz tartozik, az Azure az internet helyett az Azure gerinchálózatán keresztül irányítja az összes forgalmat erre a címre.

A megfelelő erőforráscsoport konfigurálása

A szabványos virtuális hálózat injektálásához az Azure-SSIS integrációs modulnak létre kell hoznia bizonyos hálózati erőforrásokat ugyanabban az erőforráscsoportban, mint a virtuális hálózat. Ezek az erőforrások a következők:

- Egy Azure-terheléselosztó Guid-azurebatch-cloudserviceloadbalancer> néven<.

- Nyilvános Azure IP-cím Guid-azurebatch-cloudservicepublicip> néven<.

- Egy Guid-azurebatch-cloudservicenetworksecuritygroup> nevű <NSG.

Megjegyzés:

Most már saját statikus nyilvános IP-címeket is használhat az Azure-SSIS IR-hez. Ebben a forgatókönyvben az Azure-terheléselosztót és az NSG-t ugyanabban az erőforráscsoportban fogjuk létrehozni, mint a statikus nyilvános IP-címeket a virtuális hálózat helyett.

Ezek az erőforrások az Azure-SSIS integrációs modul indításakor jönnek létre. Az Azure-SSIS integrációs modul leállásakor a rendszer törli őket. Ha saját statikus nyilvános IP-címeket hoz létre az Azure-SSIS IR-hez, azok nem törlődnek az Azure-SSIS integrációs modul leállásakor. Az Azure-SSIS integrációs modul leállásának megakadályozása érdekében ne használja újra ezeket az erőforrásokat más célokra.

Győződjön meg arról, hogy nincs erőforrás-zárolás abban az erőforráscsoportban/előfizetésben, amelyhez a virtuális hálózat/a statikus nyilvános IP-címek tartoznak. Ha írásvédett/törlési zárolást konfigurál, az Azure-SSIS integrációs modul indítása és leállítása sikertelen lesz, vagy leáll a válasz.

Győződjön meg arról, hogy nincs olyan Azure Policy-hozzárendelése, amely megakadályozza a következő erőforrások létrehozását abban az erőforráscsoportban/előfizetésben, amelyhez a virtuális hálózat/a statikus nyilvános IP-címek tartoznak:

- Microsoft.Network/LoadBalancers

- Microsoft.Network/NetworkSecurityGroups

- Microsoft.Network/PublicIPAddresses

Győződjön meg arról, hogy az előfizetés erőforráskvótája elegendő ezekhez az erőforrásokhoz. Konkrétan a virtuális hálózaton létrehozott Azure-SSIS integrációs modul esetében kétszer annyi erőforrást kell lefoglalnia, mivel a további erőforrásokat az Azure-SSIS integrációs modul rendszeres frissítésekor fogjuk használni.

GYIK

Hogyan védhetem meg az Azure-SSIS IR-en közzétett nyilvános IP-címet a bejövő kapcsolathoz? Lehetséges eltávolítani a nyilvános IP-címet?

Jelenleg egy nyilvános IP-cím automatikusan létrejön, amikor az Azure-SSIS integrációs modul csatlakozik egy virtuális hálózathoz. Rendelkezünk egy hálózati adapterszintű NSG-vel, amely lehetővé teszi, hogy csak az Azure Batch felügyeleti szolgáltatás csatlakozzon az Azure-SSIS integrációs modulhoz. A bejövő védelemhez alhálózati szintű NSG-t is megadhat.

Ha nem szeretné, hogy nyilvános IP-címek jelenjenek meg, fontolja meg egy saját üzemeltetésű integrációs modul proxyként való konfigurálását az Azure-SSIS IR-hez ahelyett, hogy az Azure-SSIS integrációs modult virtuális hálózathoz csatlakozna.

Hozzáadhatom az Azure-SSIS integrációs modulom nyilvános IP-címét a tűzfal adatforrások engedélyezési listájához?

Most már saját statikus nyilvános IP-címeket is használhat az Azure-SSIS IR-hez. Ebben az esetben az IP-címeket hozzáadhatja a tűzfal adatforrások engedélyezési listájához. Másik lehetőségként az alábbiakban további lehetőségeket is megfontolhat az Azure-SSIS integrációs modul adathozzáférésének biztonságossá tételéhez a forgatókönyvtől függően:

Ha az adatforrás helyszíni, miután csatlakoztatta a virtuális hálózatot a helyszíni hálózathoz, és csatlakoztatta az Azure-SSIS IR-t a virtuális hálózati alhálózathoz, hozzáadhatja az alhálózat magánhálózati IP-címtartományát az adatforrás tűzfal engedélyezési listájához.

Ha az adatforrás egy olyan Azure-szolgáltatás, amely támogatja a virtuális hálózati szolgáltatásvégpontokat, konfigurálhat egy virtuális hálózati szolgáltatásvégpontot a virtuális hálózati alhálózatban, és csatlakozhat az Azure-SSIS integrációs modulhoz az adott alhálózathoz. Ezután hozzáadhat egy virtuális hálózati szabályt ezzel az alhálózattal az adatforrás tűzfalához.

Ha az adatforrás nem Azure-felhőszolgáltatás, UDR használatával átirányíthatja a kimenő forgalmat az Azure-SSIS integrációs modulból a statikus nyilvános IP-címére egy NVA/Azure Firewall használatával. Ezután hozzáadhatja az NVA/Azure Firewall statikus nyilvános IP-címét az adatforrás engedélyezési listájához.

Ha a fenti lehetőségek egyike sem felel meg az igényeinek, fontolja meg egy saját üzemeltetésű integrációs modul proxyként való konfigurálását az Azure-SSIS integrációs modulhoz. Ezután hozzáadhatja a saját üzemeltetésű integrációs modult futtató gép statikus nyilvános IP-címét az adatforrás tűzfal engedélyezési listájához.

Miért kell két statikus nyilvános címet megadnom, ha sajátot szeretnék létrehozni az Azure-SSIS IR-hez?

Az Azure-SSIS integrációs modul rendszeres időközönként automatikusan frissül. A frissítés során új csomópontok jönnek létre, és a régiek törlődnek. Az állásidő elkerülése érdekében azonban a régi csomópontok csak akkor törlődnek, ha az új csomópontok készen állnak. Így a régi csomópontok által használt első statikus nyilvános IP-cím nem adható ki azonnal, és szükségünk van a második statikus nyilvános IP-címre az új csomópontok létrehozásához.

Hoztam saját statikus nyilvános IP-címeket az Azure-SSIS IR-hez, de miért nem fér hozzá az adatforrásokhoz?

Győződjön meg arról, hogy a két statikus nyilvános IP-cím is hozzá van adva a tűzfal adatforrások engedélyezési listájához. Minden alkalommal, amikor az Azure-SSIS integrációs modul frissítése történik, a statikus nyilvános IP-cím a kettő között vált. Ha csak egyet ad hozzá az engedélyezési listához, az Azure-SSIS integrációs modul adathozzáférése a frissítés után megszakad.

Ha az adatforrás egy Azure-szolgáltatás, ellenőrizze, hogy virtuális hálózati szolgáltatásvégpontokkal konfigurálta-e. Ebben az esetben az Azure-SSIS integrációs modulból az adatforrásba irányuló forgalom az Azure-szolgáltatások által felügyelt privát IP-címek használatára vált, és nem lép érvénybe a saját statikus nyilvános IP-címek hozzáadása a tűzfal adatforrás engedélyezési listájához.

Kapcsolódó tartalom

- Csatlakozás az Azure-SSIS integrációs moduljához egy virtuális hálózathoz az ADF felhasználói felületén keresztül

- Csatlakozás az Azure-SSIS integrációs moduljához egy virtuális hálózathoz az Azure PowerShell használatával

Az Azure-SSIS integrációs modulról az alábbi cikkekben talál további információt:

- Azure-SSIS IR. Ez a cikk általános elméleti információkat tartalmaz az IRS-ekről, beleértve az Azure-SSIS IR-t is.

- Oktatóanyag: SSIS-csomagok üzembe helyezése az Azure-ban. Ez az oktatóanyag részletes útmutatást nyújt az Azure-SSIS integrációs modul létrehozásához. Az Azure SQL Database-kiszolgálót használja az SSISDB üzemeltetéséhez.

- Hozzon létre egy Azure-SSIS integrációs modult. Ez a cikk az oktatóanyagot ismerteti. Útmutatást nyújt egy virtuális hálózati szolgáltatásvégponttal/IP-tűzfalszabálysal/privát végponttal vagy felügyelt Azure SQL-példánysal konfigurált Azure SQL Database-kiszolgáló használatához, amely csatlakozik egy virtuális hálózathoz az SSISDB üzemeltetéséhez. Bemutatja, hogyan csatlakozhat az Azure-SSIS integrációs moduljához egy virtuális hálózathoz.

- Azure-SSIS integrációs modul monitorozása. Ez a cikk bemutatja, hogyan kérdezheti le és értelmezheti az Azure-SSIS integrációs moduljával kapcsolatos információkat.

- Azure-SSIS integrációs modul kezelése. Ez a cikk bemutatja, hogyan állíthatja le, indíthatja el vagy törölheti az Azure-SSIS integrációs modult. Azt is bemutatja, hogyan skálázhatja fel az Azure-SSIS integrációs modult további csomópontok hozzáadásával.