Az Azure Digital Twins biztonságossá tétele

Ez a cikk az Azure Digital Twins biztonsági ajánlott eljárásait ismerteti. Ez magában foglalja a szerepköröket és engedélyeket, a felügyelt identitást, az Azure Private Link magánhálózati hozzáférését, a szolgáltatáscímkéket, az inaktív adatok titkosítását és a forrásközi erőforrás-megosztást (CORS).

A biztonság érdekében az Azure Digital Twins lehetővé teszi az üzemelő példány adott adatainak, erőforrásainak és műveleteinek pontos hozzáférés-vezérlését. Ezt az Azure szerepköralapú hozzáférés-vezérlés (Azure RBAC) nevű részletes szerepkör- és engedélykezelési stratégián keresztül teszi.

Az Azure Digital Twins az inaktív adatok titkosítását is támogatja.

Szerepkörök és engedélyek az Azure RBAC-vel

Az Azure RBAC a Microsoft Entra ID-val való integráción keresztül érhető el az Azure Digital Twins számára.

Az Azure RBAC használatával engedélyeket adhat egy biztonsági tagnak, amely lehet felhasználó, csoport vagy alkalmazásszolgáltatás-tag. A biztonsági tagot a Microsoft Entra ID hitelesíti, és cserébe kap egy OAuth 2.0-s jogkivonatot. Ezzel a jogkivonattal engedélyezheti a hozzáférési kéréseket egy Azure Digital Twins-példányhoz.

Hitelesítés és engedélyezés

A Microsoft Entra-azonosítóval a hozzáférés kétlépéses folyamat. Amikor egy biztonsági tag (felhasználó, csoport vagy alkalmazás) megpróbál hozzáférni az Azure Digital Twinshez, a kérést hitelesíteni és engedélyezni kell.

- Először a rendszer hitelesíti a biztonsági tag identitását, és egy OAuth 2.0-jogkivonatot ad vissza.

- Ezután a jogkivonat az Azure Digital Twins szolgáltatásnak küldött kérés részeként lesz átadva a megadott erőforráshoz való hozzáférés engedélyezéséhez.

A hitelesítési lépéshez minden alkalmazáskérésnek tartalmaznia kell egy OAuth 2.0 hozzáférési jogkivonatot futásidőben. Ha egy alkalmazás egy Azure-entitáson, például egy Azure Functions-alkalmazásban fut, felügyelt identitással férhet hozzá az erőforrásokhoz. A felügyelt identitásokról a következő szakaszban olvashat bővebben.

Az engedélyezési lépéshez azure-szerepkört kell hozzárendelni a biztonsági taghoz. A rendszerbiztonsági taghoz rendelt szerepkörök határozzák meg azokat az engedélyeket, amelyekkel a rendszerbiztonsági tag rendelkezik. Az Azure Digital Twins Olyan Azure-szerepköröket biztosít, amelyek az Azure Digital Twins-erőforrások engedélykészleteit foglalják magukban. Ezeket a szerepköröket a cikk későbbi részében ismertetjük.

Az Azure-ban támogatott szerepkörökről és szerepkör-hozzárendelésekről az Azure RBAC dokumentációjában található különböző szerepkörök ismertetése című témakörben olvashat bővebben.

Hitelesítés felügyelt identitásokkal

Az Azure-erőforrások felügyelt identitásai egy Azure-beli szolgáltatás, amellyel biztonságos identitást hozhat létre az alkalmazás kódját futtató üzembe helyezéshez. Ezután hozzárendelheti ezt az identitást hozzáférés-vezérlési szerepkörökhöz, hogy egyéni engedélyeket adjon az alkalmazás által igényelt adott Azure-erőforrások eléréséhez.

Felügyelt identitásokkal az Azure platform kezeli ezt a futtatókörnyezeti identitást. Nem kell a hozzáférési kulcsokat az alkalmazás kódjában vagy konfigurációjában tárolnia és védenie, sem magának az identitásnak, sem a hozzáféréshez szükséges erőforrásoknak. Az Azure-alkalmazás szolgáltatásalkalmazáson belül futó Azure Digital Twins-ügyfélalkalmazásoknak nem kell sasszabályokat és kulcsokat, illetve egyéb hozzáférési jogkivonatokat kezelnie. Az ügyfélalkalmazásnak csak az Azure Digital Twins névtér végpontcímére van szüksége. Amikor az alkalmazás csatlakozik, az Azure Digital Twins a felügyelt entitás környezetét az ügyfélhez köti. Miután hozzárendelte egy felügyelt identitáshoz, az Azure Digital Twins-ügyfél minden engedélyezett műveletet elvégezhet. Az engedélyezést a felügyelt entitás Azure Digital Twins Azure-szerepkörrel való társításával biztosítjuk (az alábbiakban ismertetjük).

Engedélyezés: Azure-szerepkörök az Azure Digital Twinshez

Az Azure két beépített Azure-szerepkört biztosít az Azure Digital Twins adatsík API-khoz való hozzáférés engedélyezéséhez. A szerepkörökre név vagy azonosító alapján hivatkozhat:

| Beépített szerepkör | Leírás | ID (Azonosító) |

|---|---|---|

| Azure Digital Twins-adattulajdonos | Teljes hozzáférést biztosít az Azure Digital Twins-erőforrásokhoz | bcd981a7-7f74-457b-83e1-cceb9e632ffe |

| Azure Digital Twins-adatolvasó | Írásvédett hozzáférést biztosít az Azure Digital Twins-erőforrásokhoz | d57506d4-4c8d-48b1-8587-93c323f6a5a3 |

A szerepköröket kétféleképpen rendelheti hozzá:

- Az Azure Digital Twins hozzáférés-vezérlési (IAM) paneljén keresztül az Azure Portalon (lásd: Azure-szerepkörök hozzárendelése az Azure Portal használatával)

- Parancssori felületi parancsokkal szerepkör hozzáadásához vagy eltávolításához

A szerepkörök Azure Digital Twins-példányhoz való hozzárendelésének részletes lépéseit lásd : Példány és hitelesítés beállítása. A beépített szerepkörök definiálásáról további információt az Azure RBAC dokumentációjának szerepkördefinícióinak ismertetése című témakörben talál.

A példányhoz egyéni Azure-szerepköröket is létrehozhat. Ez lehetővé teszi adott műveletek engedélyezését az egyes adatterületeken, beleértve az ikerpéldányokat, parancsokat, kapcsolatokat, eseményútvonalakat, feladatokat, modelleket és lekérdezéseket. Az Azure-beli egyéni szerepkörökről további információt az Azure-beli egyéni szerepkörökben talál.

Szerepkörök automatizálása

Ha automatizált forgatókönyvekben lévő szerepkörökre hivatkozik, javasoljuk, hogy a nevük helyett az azonosítójuk hivatkozzon rájuk. A nevek változhatnak a kiadások között, de az azonosítók nem, így stabilabb referenciát jelent az automatizálásban.

Tipp.

Ha olyan szerepköröket rendel hozzá, mint New-AzRoleAssignment például a (hivatkozás), a -RoleDefinitionId paramétert használhatja -RoleDefinitionName ahelyett, hogy egy azonosítót ad át a szerepkör neve helyett.

Engedélyezési hatókörök

Mielőtt Azure-szerepkört rendel egy biztonsági taghoz, határozza meg, hogy milyen hozzáférési hatókörrel kell rendelkeznie a biztonsági tagnak. Az ajánlott eljárások azt diktálják, hogy a legjobb, ha csak a lehető legszűkebb hatókört adjuk meg.

Az alábbi lista azokat a szinteket ismerteti, amelyeken hatókörbe helyezheti az Azure Digital Twins-erőforrásokhoz való hozzáférést.

- Modellek: Az erőforrás műveletei szabályozják az Azure Digital Twinsbe feltöltött modelleket.

- Digital Twins Graph lekérdezése: Az erőforrás műveletei határozzák meg, hogy az Azure Digital Twins-gráfon belül képesek-e lekérdezési műveleteket futtatni a digitális ikerpéldányokon.

- Digital Twin: Az erőforrás műveletei az ikergráfban lévő digitális ikerpéldányokon végzett CRUD-műveletek vezérlését biztosítják.

- Digitális ikerkapcsolat: Az erőforrás műveletei a CRUD-műveletek vezérlését határozzák meg az ikergráfban lévő digitális ikerpéldányok közötti kapcsolatokon.

- Eseményútvonal: Az erőforrás műveletei határozzák meg az események Azure Digital Twinsből egy végpontszolgáltatásba, például az Event Hubsba, az Event Gridbe vagy a Service Busba való irányítására vonatkozó engedélyeket.

Engedélyekkel kapcsolatos hibák elhárítása

Ha egy felhasználó olyan műveletet kísérel meg végrehajtani, amelyet nem engedélyezett a szerepköre, hibaüzenetet kaphat a szolgáltatáskérés olvasása 403 (Forbidden)során. További információ és hibaelhárítási lépések : Az Azure Digital Twins sikertelen szolgáltatáskérésének hibaelhárítása: 403-os hiba (Tiltott).

Felügyelt identitás más erőforrások eléréséhez

A Microsoft Entra ID felügyelt identitásának beállítása egy Azure Digital Twins-példány esetében lehetővé teszi a példány számára, hogy könnyen hozzáférjen más, Microsoft Entra által védett erőforrásokhoz, például az Azure Key Vaulthoz. Az identitást az Azure platform kezeli, és nem követeli meg, hogy titkos kulcsokat építsen ki vagy forgassa el. A Microsoft Entra ID-ban található felügyelt identitásokról további információt az Azure-erőforrások felügyelt identitásai című témakörben talál.

Az Azure Digital Twins támogatja a felügyelt identitások mindkét típusát, a rendszer által hozzárendelt és a felhasználó által hozzárendelt identitásokat.

Ezen felügyelt identitástípusok bármelyikével hitelesítheti magát egy egyénileg definiált végponton. Az Azure Digital Twins támogatja az identitásalapú hitelesítést az Event Hubs és a Service Bus-végpontok végpontjaihoz, valamint egy Azure Storage Container-végponthoz a levél nélküli eseményekhez. Az Event Grid-végpontok jelenleg nem támogatottak a felügyelt identitások esetében.

Az események átirányítására használható Azure Digital Twins-végpontok felügyelt identitásának engedélyezésével kapcsolatos útmutatásért lásd : Végpontbeállítások: Identitásalapú hitelesítés.

Megbízható Microsoft-szolgáltatás használata események event hubokra és Service Bus-végpontokra való átirányításához

Az Azure Digital Twins képes csatlakozni az Event Hubs- és Service Bus-végpontokhoz eseményadatok küldéséhez az erőforrások nyilvános végpontjaival. Ha azonban ezek az erőforrások virtuális hálózathoz vannak kötve, az erőforrásokhoz való kapcsolódás alapértelmezés szerint le lesz tiltva. Ennek eredményeképpen ez a konfiguráció megakadályozza, hogy az Azure Digital Twins eseményadatokat küldjön az erőforrásoknak.

Ennek megoldásához engedélyezze az Azure Digital Twins-példányból az Event Hubs- vagy Service Bus-erőforrásokhoz való kapcsolódást a Megbízható Microsoft szolgáltatás lehetőséggel (lásd: Az Event Hubs megbízható Microsoft-szolgáltatások és a Service Bus megbízható Microsoft-szolgáltatások).

A megbízható Microsoft-szolgáltatáskapcsolat engedélyezéséhez az alábbi lépéseket kell elvégeznie.

- Az Azure Digital Twins-példánynak rendszer által hozzárendelt felügyelt identitást kell használnia. Ez lehetővé teszi, hogy más szolgáltatások megbízható Microsoft-szolgáltatásként megtalálják a példányt. A példányon rendszer által felügyelt identitás beállítására vonatkozó utasításokért lásd : Felügyelt identitás engedélyezése a példányhoz.

- Miután kiépült egy rendszer által hozzárendelt felügyelt identitás, adjon engedélyt a példány felügyelt identitásának az Event Hubs- vagy Service Bus-végpont eléréséhez (ez a funkció az Event Gridben nem támogatott). A megfelelő szerepkörök hozzárendelésére vonatkozó utasításokért lásd : Azure-szerepkörök hozzárendelése az identitáshoz.

- A tűzfalkonfigurációkkal rendelkező Event Hubs- és Service Bus-végpontok esetében engedélyezze a megbízható Microsoft-szolgáltatások engedélyezését a tűzfalbeállítás megkerüléséhez.

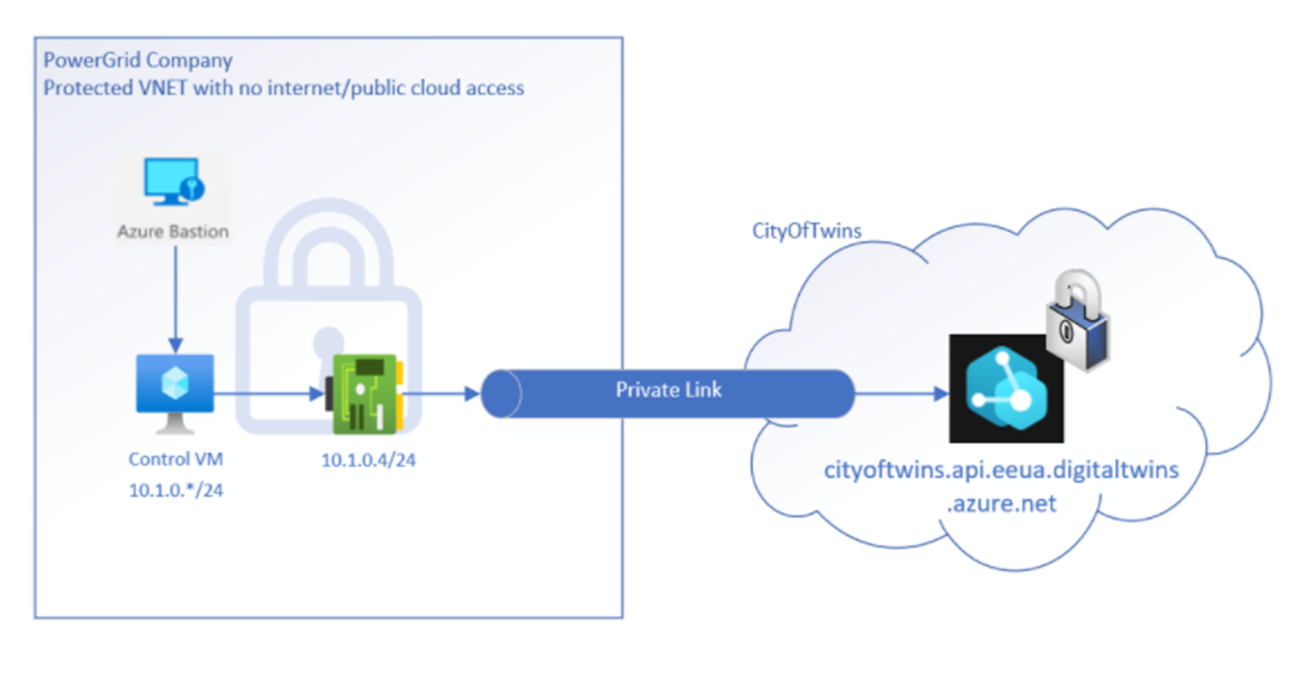

Privát hálózati hozzáférés az Azure Private Linkkel

Az Azure Private Link egy szolgáltatás, amely lehetővé teszi az Azure-erőforrások (például az Azure Event Hubs, az Azure Storage és az Azure Cosmos DB) és az Azure által üzemeltetett ügyfél- és partnerszolgáltatások elérését az Azure Virtual Network (VNet) privát végpontján keresztül.

Hasonlóképpen használhat privát hozzáférési végpontokat az Azure Digital Twins-példányhoz, hogy a virtuális hálózaton található ügyfelek biztonságos REST API-hozzáféréssel rendelkezzenek a példányhoz privát kapcsolaton keresztül. Az Azure Digital Twins-példány privát hozzáférési végpontjának konfigurálása lehetővé teszi az Azure Digital Twins-példány biztonságossá tételét és a nyilvános kitettség megszüntetését. Emellett segít elkerülni az azure-beli virtuális hálózatból (VNet) származó adatkiszivárgást.

A privát hozzáférési végpont az Azure-beli virtuális hálózat címteréből származó IP-címet használ. A magánhálózaton lévő ügyfél és az Azure Digital Twins-példány közötti hálózati forgalom áthalad a virtuális hálózaton és a Microsoft gerinchálózatán található privát kapcsolaton, így nincs kitéve a nyilvános internetnek.

Az Azure Digital Twins-példány privát hozzáférési végpontjának konfigurálásával biztonságossá teheti az Azure Digital Twins-példányt, és kiküszöbölheti a nyilvános kitettséget, valamint elkerülheti az adatok kiszivárgását a virtuális hálózatról.

Az Azure Digital Twins privát kapcsolatának beállításával kapcsolatos utasításokért lásd: Privát hozzáférés engedélyezése Privát kapcsolattal.

Feljegyzés

Az Azure Private Link privát hálózati hozzáférése az Azure Digital Twins rest API-kkal való elérésére vonatkozik. Ez a funkció nem vonatkozik az Azure Digital Twins esemény-útválasztási funkcióját használó kimenő forgatókönyvekre.

Kialakítási szempontok

Az Azure Digital Twins Private Link használata során érdemes megfontolni néhány tényezőt:

- Díjszabás: A díjszabás részleteiért tekintse meg az Azure Private Link díjszabását.

- Regionális rendelkezésre állás: Az Azure Digital Twinshez készült Private Link minden olyan Azure-régióban elérhető, ahol az Azure Digital Twins elérhető.

- Azure Digital Twins Explorer: Az Azure Digital Twins Explorer nem tudja elérni a nyilvános hozzáféréssel rendelkező Azure Digital Twins-példányokat. Az Azure-függvényekkel azonban privát módon helyezheti üzembe az Azure Digital Twins Explorer kódbázisát a felhőben. Ennek módjáról az Azure Digital Twins Explorer: Fut a felhőben című témakörben talál útmutatást.

- Privát végpontok maximális száma Azure Digital Twins-példányonként: 10

- Egyéb korlátok: A Private Link korlátaival kapcsolatos további információkért lásd az Azure Private Link dokumentációját: Korlátozások.

Szolgáltatáscímkék

A szolgáltatáscímkék egy adott Azure-szolgáltatás IP-címelőtagjainak egy csoportját jelölik. A Microsoft kezeli a szolgáltatáscímke által lefedett címelőtagokat, és automatikusan frissíti a szolgáltatáscímkét a címek változásakor, minimalizálva a hálózati biztonsági szabályok gyakori frissítéseinek összetettségét. A szolgáltatáscímkékről további információt a Virtuális hálózati címkék című témakörben talál.

A szolgáltatáscímkék használatával hálózati hozzáférés-vezérléseket határozhat meg a hálózati biztonsági csoportokon vagy az Azure Firewallon, ha a biztonsági szabályok létrehozásakor a szolgáltatáscímkéket adott IP-címek helyett használja. A szolgáltatáscímke nevének (ebben az esetben az AzureDigitalTwins) egy szabály megfelelő forrás- vagy célmezőjében való megadásával engedélyezheti vagy letilthatja a megfelelő szolgáltatás forgalmát.

Az alábbiakban az AzureDigitalTwins szolgáltatáscímkéjének részleteit találja.

| Címke | Cél | Használhat bejövő vagy kimenő elemet? | Lehet regionális? | Használhatja az Azure Firewallt? |

|---|---|---|---|---|

| AzureDigitalTwins | Azure Digital Twins Megjegyzés: Ez a címke vagy a címke által lefedett IP-címek az eseményútvonalakhoz konfigurált végpontokhoz való hozzáférés korlátozására használhatók. |

Bejövő | Nem | Igen |

Szolgáltatáscímkék használata az eseményútvonal végpontjaihoz való hozzáféréshez

Az alábbi lépésekkel elérheti az eseményútvonal végpontjait szolgáltatáscímkék használatával az Azure Digital Twins használatával.

Először töltse le ezt a JSON-fájlhivatkozást, amely az Azure IP-címtartományokat és szolgáltatáscímkéket jeleníti meg: Azure IP-tartományok és szolgáltatáscímkék.

Keresse meg az "AzureDigitalTwins" IP-tartományokat a JSON-fájlban.

Tekintse meg a végponthoz csatlakoztatott külső erőforrás dokumentációját (például az Event Gridet, az Event Hubsot, a Service Bust vagy az Azure Storage-t a holtbetűs eseményekhez), és megtudhatja, hogyan állíthat be IP-szűrőket az adott erőforráshoz.

Állítsa be az IP-szűrőket a külső erőforrás(ok)on a 2. lépésBEN szereplő IP-tartományok használatával.

Szükség szerint rendszeresen frissítse az IP-címtartományokat. A tartományok idővel változhatnak, ezért érdemes rendszeresen ellenőrizni őket, és szükség esetén frissíteni őket. A frissítések gyakorisága változhat, de érdemes hetente egyszer ellenőrizni őket.

A tárolt adatok titkosítása

Az Azure Digital Twins biztosítja az inaktív és az átvitel közbeni adatok titkosítását, ahogy az adatközpontokban meg van írva, és visszafejti azokat az Ön számára, amikor ön hozzáfér hozzá. Ez a titkosítás Microsoft által felügyelt titkosítási kulccsal történik.

Eltérő eredetű erőforrások megosztása (CORS)

Az Azure Digital Twins jelenleg nem támogatja a forrásközi erőforrás-megosztást (CORS). Ennek eredményeképpen, ha EGY REST API-t hív meg egy böngészőalkalmazásból, egy API Management (APIM) felületről vagy egy Power Apps-összekötőből , szabályzathiba jelenhet meg.

A hiba elhárításához hajtsa végre az alábbi műveletek egyikét:

- A CORS-fejléc

Access-Control-Allow-Originleválasztása az üzenetről. Ez a fejléc jelzi, hogy a válasz megosztható-e. - Másik lehetőségként hozzon létre egy CORS-proxyt, és végezze el rajta az Azure Digital Twins REST API-kérését.

Következő lépések

Ezeket a fogalmakat a példány és a hitelesítés beállítása című témakörben talál.

Megtudhatja, hogyan használhatja ezeket a fogalmakat az ügyfélalkalmazás kódjából az alkalmazáshitelesítési kód írása során.