Megjegyzés

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhat bejelentkezni vagy módosítani a címtárat.

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhatja módosítani a címtárat.

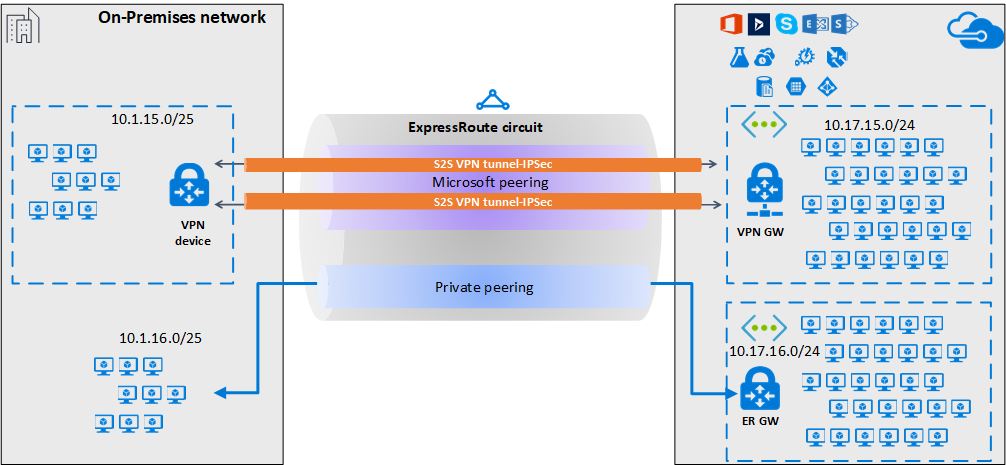

Ez a cikk segít biztonságos titkosított kapcsolatot konfigurálni a helyszíni hálózat és az Azure-beli virtuális hálózatok (VNetek) között egy ExpressRoute privát kapcsolaton keresztül. A Microsoft társviszony-létesítéssel létrehozhat egy helyek közötti IPsec/IKE VPN-alagutat a kiválasztott helyszíni hálózatok és az Azure-beli virtuális hálózatok között. A biztonságos alagút ExpressRoute-on keresztül történő konfigurálása lehetővé teszi az adatcserét bizalmassággal, visszajátszás elleni védelemmel, hitelességgel és integritással.

Feljegyzés

Ha a helyek közötti VPN-t Microsoft peeringen keresztül állítja be, a VPN-átjáróért és a VPN kimenő adatforgalomért kell fizetnie. További információkért lásd a VPN Gateway díjszabását.

A cikkben szereplő lépések és példák az Azure PowerShell Az-modulokat használják. Az Az-modulok helyi telepítéséhez tekintse meg az Azure PowerShell telepítését. Az új Az modulról az új Azure PowerShell Az modul bemutatása című témakörben olvashat bővebben. A PowerShell-parancsmagok gyakran frissülnek. Ha nem a legújabb verziót futtatja, az utasításokban megadott értékek sikertelenek lehetnek. A PowerShell telepített verzióinak megkereséséhez használja a Get-Module -ListAvailable Az parancsmagot.

Architektúra

A magas rendelkezésre állás és a redundancia érdekében több alagutat is konfigurálhat egy ExpressRoute-kapcsolatcsoport két MSEE-PE párja felett, és engedélyezheti a terheléselosztást az alagutak között.

A Microsoft peeringen keresztüli VPN-alagutak a VPN átjáró használatával vagy az Azure Marketplace-en elérhető alkalmas hálózati virtuális berendezés (NVA) használatával hozhatók létre vagy zárhatók le. Az útvonalakat statikusan vagy dinamikusan cserélheti a titkosított alagutakon anélkül, hogy az útvonalcserét az alapul szolgáló Microsoft-társviszony-létesítésnek tárja fel. A cikkben szereplő példákban a BGP (eltér a Microsoft társviszony-létesítés létrehozásához használt BGP-munkamenettől) az előtagok dinamikus cseréjére szolgál a titkosított alagutakon.

Fontos

A helyszíni oldalon általában a Microsoft társviszony-létesítése leáll a DMZ-ben, a privát társviszony-létesítés pedig a központi hálózati zónában fejeződik be. A két zóna tűzfalak használatával lenne elkülönítve. Ha kizárólag az ExpressRoute-on keresztüli biztonságos alagútkialakítás engedélyezéséhez konfigurálja a Microsoft peeringet, ne feledje, hogy csak azokra a nyilvános IP-címekre szűrjön, amelyeket a Microsoft peeringgel hirdetnek meg.

Munkafolyamat

- Konfigurálja a Microsoft peering kapcsolatot az ExpressRoute áramköréhez.

- A kijelölt Azure-beli regionális nyilvános előtagok meghirdetése a helyszíni hálózaton a Microsoft társviszony-létesítésen keresztül.

- VPN-átjáró konfigurálása és IPsec-alagutak létrehozása

- Konfigurálja a helyszíni VPN-eszközt.

- Hozza létre a helyek közötti IPsec/IKE-kapcsolatot.

- (Nem kötelező) Tűzfalak/szűrés konfigurálása a helyszíni VPN-eszközön.

- Tesztelje és ellenőrizze az IPsec-kommunikációt az ExpressRoute-kapcsolatcsoporton keresztül.

1. Microsoft-peering konfigurálása

ExpressRoute használatával történő helyek közötti VPN-kapcsolat beállításához az ExpressRoute Microsoft kapcsolódást kell használnia.

Új ExpressRoute-kapcsolatcsoport konfigurálásához kezdje az ExpressRoute előfeltételek cikkével, majd hozzon létre és módosítsa az ExpressRoute-kapcsolatcsoportot.

Ha már rendelkezik ExpressRoute-kapcsolattal, de nincs Microsoft hálózati társítás konfigurálva, konfigurálja a Microsoft társítást a Peering létrehozása és módosítása ExpressRoute-kapcsolathoz cikk alapján.

Miután konfigurálta az áramkört és a Microsoft kapcsolódási pontot, egyszerűen megtekintheti az Azure portál Áttekintés lapja segítségével.

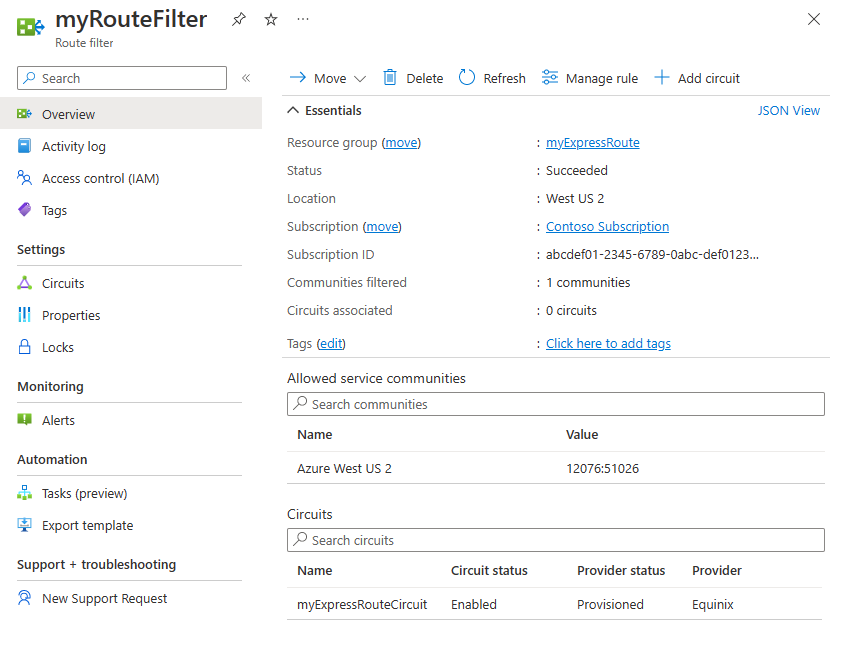

2. Útvonalszűrők konfigurálása

Az útvonalszűrő segítségével azonosíthatja azokat a szolgáltatásokat, amelyeket az ExpressRoute kapcsolat Microsoft peeringen keresztül kíván használni. Ez lényegében az összes BGP-közösségi érték engedélyezési listája.

Ebben a példában az üzembe helyezés csak az Azure USA Nyugati 2 régióban történik. A rendszer hozzáad egy útvonalszűrő szabályt, amely csak az USA 2. nyugati régiójában lévő, 12076:51026-os BGP-közösségi értékkel rendelkező regionális előtagok hirdetését engedélyezi. A Szabály kezelése lehetőséget választva megadhatja azokat a regionális előtagokat, amelyeket engedélyezni szeretne.

Az útvonalszűrőn belül ki kell választania azokat az ExpressRoute-kapcsolatcsoportokat is, amelyekre az útvonalszűrő vonatkozik. Az ExpressRoute-kapcsolatcsoportok kiválasztásához válassza a Kapcsolatcsoport hozzáadása lehetőséget. Az előző ábrán az útvonalszűrő az ExpressRoute-kapcsolatcsoporthoz van társítva.

2.1 Az útvonalszűrő konfigurálása

Útvonalszűrő konfigurálása. A Microsoft peering útvonalszűrőinek konfigurálása lépéseiért lásd.

2.2 BGP-útvonalak ellenőrzése

Miután sikeresen létrehozta a Microsoft kapcsolatot az ExpressRoute áramkörön keresztül, és hozzárendelt egy útvonalszűrőt az áramkörhöz, ellenőrizheti azokat a BGP-útvonalakat, amelyeket a Microsoft Enterprise Edge (MSEE-k) fogad, és amelyek az MSEE-kkel kapcsolatban álló PE-eszközökön jelennek meg. Az ellenőrzési parancs a PE-eszközök operációs rendszerétől függően változik.

Cisco-példák

Ez a példa egy Cisco IOS-XE parancsot használ. A példában egy virtuális útválasztási és továbbítási (VRF) példányt használnak a peering forgalom elkülönítésére.

show ip bgp vpnv4 vrf 10 summary

Az alábbi részleges kimenet azt mutatja, hogy 68 előtag érkezett a szomszéd *.243.229.34-től az autonóm rendszerszámmal (ASN) 12076 (MSEE):

...

Neighbor V AS MsgRcvd MsgSent TblVer InQ OutQ Up/Down State/PfxRcd

X.243.229.34 4 12076 17671 17650 25228 0 0 1w4d 68

A szomszédtól kapott előtagok listájának megtekintéséhez használja a következő példát:

sh ip bgp vpnv4 vrf 10 neighbors X.243.229.34 received-routes

Ha ellenőrizni szeretné, hogy a megfelelő előtagkészletet kapja-e, keresztellenőrzést végezhet. Az alábbi Azure PowerShell-parancs kimenete felsorolja azokat az előtagokat, amelyeket a Microsoft peeringen keresztül hirdetnek meg az egyes szolgáltatások és az egyes Azure-régiók esetében.

Get-AzBgpServiceCommunity

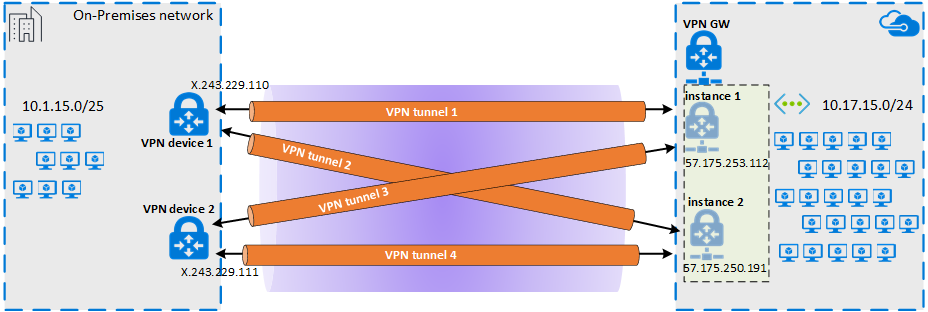

3. A VPN-átjáró és az IPsec-alagutak konfigurálása

Ebben a szakaszban IPsec VPN-alagutak jönnek létre az Azure VPN Gateway és a helyszíni VPN-eszköz között. A példák a Cisco Cloud Service Router (CSR1000) VPN-eszközöket használják.

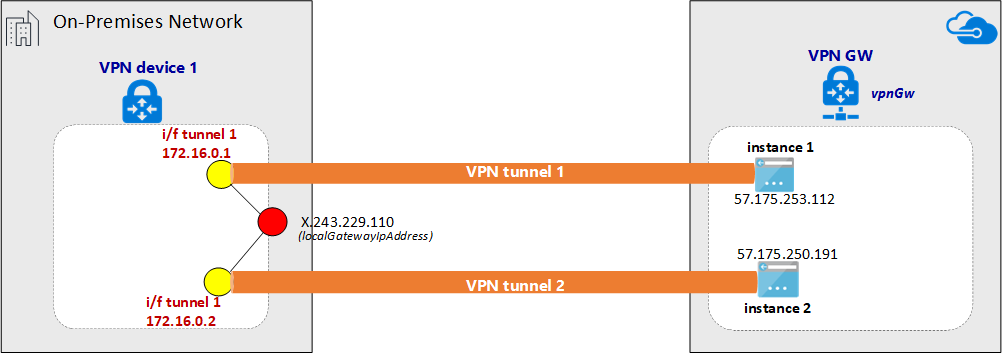

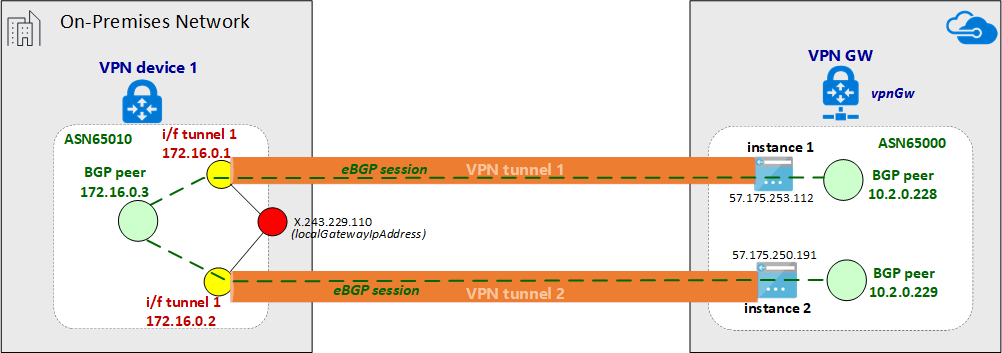

Az alábbi ábra a helyszíni 1. VPN-eszköz és az Azure VPN Gateway-példánypár között létrehozott IPsec VPN-alagutakat mutatja be. A 2. helyszíni VPN-eszköz és az Azure VPN Gateway-példánypár között létrehozott két IPsec VPN-alagút nem látható a diagramon. A konfiguráció részletei nincsenek felsorolva. A több VPN-alagút azonban javítja a magas rendelkezésre állást.

Az IPsec-alagútpáron keresztül létrejön egy eBGP-munkamenet a magánhálózati útvonalak cseréjéhez. Az alábbi ábra az IPsec-alagútpáron létrehozott eBGP-munkamenetet mutatja be:

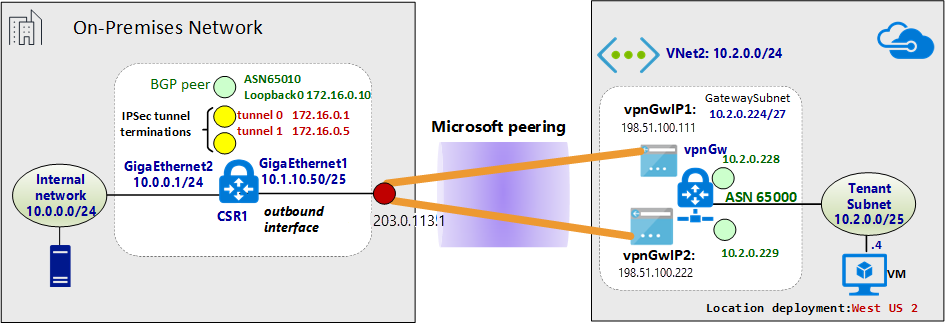

Az alábbi ábra a példahálózat absztrakciós áttekintését mutatja be:

Az Azure Resource Manager-sablon példái

A példákban a VPN-átjáró és az IPsec-alagútvégzítések azure Resource Manager-sablonnal vannak konfigurálva. Ha még nem használta a Resource Manager-sablonokat, vagy szeretné megismerni a Resource Manager-sablon alapjait, olvassa el az Azure Resource Manager-sablonok szerkezetének és szintaxisának ismertetése című témakört. Az ebben a szakaszban található sablon egy zöldmezős Azure-környezetet (virtuális hálózatot) hoz létre. Ha azonban már rendelkezik virtuális hálózatokkal, hivatkozhat rá a sablonban. Ha nem ismeri a VPN Gateway IPsec/IKE helyek közötti konfigurációit, olvassa el a Helyek közötti kapcsolat létrehozása című témakört.

Megjegyzés

A konfiguráció létrehozásához nem kell Azure Resource Manager-sablonokat használnia. Ezt a konfigurációt az Azure Portalon vagy a PowerShellben hozhatja létre.

3.1 A változók deklarálása

Ebben a példában a változódeklarációk a példahálózatnak felelnek meg. Változók deklarálásakor módosítsa ezt a szakaszt a környezetének megfelelően.

- A localAddressPrefix változó helyszíni IP-címek tömbje az IPsec-alagutak leállításához.

- A gatewaySku határozza meg a VPN átviteli sebességét. A gatewaySku-ról és a vpnType-ról további információt a VPN Gateway konfigurációs beállításai között talál. A díjszabásért lásd a VPN Gateway díjszabását.

- Állítsa a vpnType értékét RouteBased értékre.

"variables": {

"virtualNetworkName": "SecureVNet", // Name of the Azure VNet

"azureVNetAddressPrefix": "10.2.0.0/24", // Address space assigned to the VNet

"subnetName": "Tenant", // subnet name in which tenants exists

"subnetPrefix": "10.2.0.0/25", // address space of the tenant subnet

"gatewaySubnetPrefix": "10.2.0.224/27", // address space of the gateway subnet

"localGatewayName": "localGW1", // name of remote gateway (on-premises)

"localGatewayIpAddress": "X.243.229.110", // public IP address of the on-premises VPN device

"localAddressPrefix": [

"172.16.0.1/32", // termination of IPsec tunnel-1 on-premises

"172.16.0.2/32" // termination of IPsec tunnel-2 on-premises

],

"gatewayPublicIPName1": "vpnGwVIP1", // Public address name of the first VPN gateway instance

"gatewayPublicIPName2": "vpnGwVIP2", // Public address name of the second VPN gateway instance

"gatewayName": "vpnGw", // Name of the Azure VPN gateway

"gatewaySku": "VpnGw1", // Azure VPN gateway SKU

"vpnType": "RouteBased", // type of VPN gateway

"sharedKey": "string", // shared secret needs to match with on-premises configuration

"asnVpnGateway": 65000, // BGP Autonomous System number assigned to the VPN Gateway

"asnRemote": 65010, // BGP Autonomous System number assigned to the on-premises device

"bgpPeeringAddress": "172.16.0.3", // IP address of the remote BGP peer on-premises

"connectionName": "vpn2local1",

"vnetID": "[resourceId('Microsoft.Network/virtualNetworks', variables('virtualNetworkName'))]",

"gatewaySubnetRef": "[concat(variables('vnetID'),'/subnets/','GatewaySubnet')]",

"subnetRef": "[concat(variables('vnetID'),'/subnets/',variables('subnetName'))]",

"api-version": "2017-06-01"

},

3.2 Virtuális hálózat (virtuális hálózat) létrehozása

Ha meglévő virtuális hálózatot társít a VPN-alagutakhoz, kihagyhatja ezt a lépést.

{

"apiVersion": "[variables('api-version')]",

"type": "Microsoft.Network/virtualNetworks",

"name": "[variables('virtualNetworkName')]",

"location": "[resourceGroup().location]",

"properties": {

"addressSpace": {

"addressPrefixes": [

"[variables('azureVNetAddressPrefix')]"

]

},

"subnets": [

{

"name": "[variables('subnetName')]",

"properties": {

"addressPrefix": "[variables('subnetPrefix')]"

}

},

{

"name": "GatewaySubnet",

"properties": {

"addressPrefix": "[variables('gatewaySubnetPrefix')]"

}

}

]

},

"comments": "Create a Virtual Network with Subnet1 and Gatewaysubnet"

},

3.3 Nyilvános IP-címek hozzárendelése VPN-átjárópéldányokhoz

Rendeljen hozzá egy nyilvános IP-címet a VPN-átjáró minden példányához.

{

"apiVersion": "[variables('api-version')]",

"type": "Microsoft.Network/publicIPAddresses",

"name": "[variables('gatewayPublicIPName1')]",

"location": "[resourceGroup().location]",

"properties": {

"publicIPAllocationMethod": "Static"

},

"comments": "Public IP for the first instance of the VPN gateway"

},

{

"apiVersion": "[variables('api-version')]",

"type": "Microsoft.Network/publicIPAddresses",

"name": "[variables('gatewayPublicIPName2')]",

"location": "[resourceGroup().location]",

"properties": {

"publicIPAllocationMethod": "Static"

},

"comments": "Public IP for the second instance of the VPN gateway"

},

3.4 A helyszíni VPN-alagút megszüntetésének (helyi hálózati átjáró) megadása

A helyszíni VPN-eszközöket helyi hálózati átjárónak nevezzük. A következő JSON-kódrészlet a távoli BGP-társ adatait is megadja:

{

"apiVersion": "[variables('api-version')]",

"type": "Microsoft.Network/localNetworkGateways",

"name": "[variables('localGatewayName')]",

"location": "[resourceGroup().location]",

"properties": {

"localNetworkAddressSpace": {

"addressPrefixes": "[variables('localAddressPrefix')]"

},

"gatewayIpAddress": "[variables('localGatewayIpAddress')]",

"bgpSettings": {

"asn": "[variables('asnRemote')]",

"bgpPeeringAddress": "[variables('bgpPeeringAddress')]",

"peerWeight": 0

}

},

"comments": "Local Network Gateway (referred to your on-premises location) with IP address of remote tunnel peering and IP address of remote BGP peer"

},

3.5 A VPN-átjáró létrehozása

A sablon ezen szakasza konfigurálja a VPN-átjárót az aktív-aktív konfigurációhoz szükséges beállításokkal. Tartsa szem előtt a következő követelményeket:

- Hozza létre a VPN-átjárót egy "RouteBased" VpnType használatával. Ez a beállítás kötelező, ha engedélyezni szeretné a BGP-útválasztást a VPN-átjáró és a helyszíni VPN között.

- A VPN-átjáró két példánya és egy adott helyszíni eszköz között aktív-aktív módban VPN-alagutak létesítésére kerül sor, ha a Resource Manager-sablonban az "activeActive" paraméter igaz értékre van állítva. A magas rendelkezésre állású VPN-átjárókkal kapcsolatos további információkért lásd : Magas rendelkezésre állású VPN Gateway-kapcsolat.

- Az eBGP-munkamenetek VPN-alagutak közötti konfigurálásához két különböző ASN-t kell megadnia mindkét oldalon. Célszerű privát ASN-számokat megadni. További információ: A BGP és az Azure VPN-átjárók áttekintése.

{

"apiVersion": "[variables('api-version')]",

"type": "Microsoft.Network/virtualNetworkGateways",

"name": "[variables('gatewayName')]",

"location": "[resourceGroup().location]",

"dependsOn": [

"[concat('Microsoft.Network/publicIPAddresses/', variables('gatewayPublicIPName1'))]",

"[concat('Microsoft.Network/publicIPAddresses/', variables('gatewayPublicIPName2'))]",

"[concat('Microsoft.Network/virtualNetworks/', variables('virtualNetworkName'))]"

],

"properties": {

"ipConfigurations": [

{

"properties": {

"privateIPAllocationMethod": "Static",

"subnet": {

"id": "[variables('gatewaySubnetRef')]"

},

"publicIPAddress": {

"id": "[resourceId('Microsoft.Network/publicIPAddresses',variables('gatewayPublicIPName1'))]"

}

},

"name": "vnetGtwConfig1"

},

{

"properties": {

"privateIPAllocationMethod": "Static",

"subnet": {

"id": "[variables('gatewaySubnetRef')]"

},

"publicIPAddress": {

"id": "[resourceId('Microsoft.Network/publicIPAddresses',variables('gatewayPublicIPName2'))]"

}

},

"name": "vnetGtwConfig2"

}

],

"sku": {

"name": "[variables('gatewaySku')]",

"tier": "[variables('gatewaySku')]"

},

"gatewayType": "Vpn",

"vpnType": "[variables('vpnType')]",

"enableBgp": true,

"activeActive": true,

"bgpSettings": {

"asn": "[variables('asnVpnGateway')]"

}

},

"comments": "VPN Gateway in active-active configuration with BGP support"

},

3.6 Az IPsec-alagutak létrehozása

A szkript végső művelete IPsec-alagutakat hoz létre az Azure VPN Gateway és a helyszíni VPN-eszköz között.

{

"apiVersion": "[variables('api-version')]",

"name": "[variables('connectionName')]",

"type": "Microsoft.Network/connections",

"location": "[resourceGroup().location]",

"dependsOn": [

"[concat('Microsoft.Network/virtualNetworkGateways/', variables('gatewayName'))]",

"[concat('Microsoft.Network/localNetworkGateways/', variables('localGatewayName'))]"

],

"properties": {

"virtualNetworkGateway1": {

"id": "[resourceId('Microsoft.Network/virtualNetworkGateways', variables('gatewayName'))]"

},

"localNetworkGateway2": {

"id": "[resourceId('Microsoft.Network/localNetworkGateways', variables('localGatewayName'))]"

},

"connectionType": "IPsec",

"routingWeight": 0,

"sharedKey": "[variables('sharedKey')]",

"enableBGP": "true"

},

"comments": "Create a Connection type site-to-site (IPsec) between the Azure VPN Gateway and the VPN device on-premises"

}

4. A helyszíni VPN-eszköz konfigurálása

Az Azure VPN Gateway számos különböző gyártóTÓL származó VPN-eszközzel kompatibilis. A VPN-átjáróval való működésre ellenőrzött konfigurációs információkért és eszközökért lásd: Tudnivalók a VPN-eszközökről.

A VPN-eszköz konfigurálásakor a következő elemekre van szüksége:

- Megosztott kulcs. Ez az érték ugyanaz a megosztott kulcs, amelyet a helyek közötti VPN-kapcsolat létrehozásakor ad meg. A példák egy egyszerű megosztott kulcsot használnak. Javasoljuk egy ennél összetettebb kulcs létrehozását.

- A VPN-átjáró nyilvános IP-címe. A nyilvános IP-címet az Azure Portalon, valamint a PowerShell vagy a CLI használatával is megtekintheti. Ha meg szeretné keresni a VPN-átjáró nyilvános IP-címét az Azure Portal használatával, keresse meg a virtuális hálózati átjárókat, majd válassza ki az átjáró nevét.

Az eBGP-társviszonyok általában közvetlenül csatlakoznak (gyakran WAN-kapcsolaton keresztül). Azonban, amikor az eBGP-t IPsec VPN-alagutakon keresztül konfigurálja az ExpressRoute Microsoft peering segítségével, több útválasztási tartomány található az eBGP társhálózatok között. Az ebgp-multihop paranccsal hozza létre az eBGP szomszédkapcsolatot a két nem közvetlenül csatlakoztatott társ között. Az ebgp-multihop parancsot követő egész szám határozza meg az élettartam (TTL) értékét a BGP-csomagokban. Az eibgp 2 parancs maximális elérési útjai lehetővé teszik a két BGP-útvonal közötti forgalom terheléselosztását.

Cisco CSR1000 példa

Az alábbi példa a Cisco CSR1000 konfigurációját mutatja be egy Hyper-V virtuális gépen helyszíni VPN-eszközként:

!

crypto ikev2 proposal az-PROPOSAL

encryption aes-cbc-256 aes-cbc-128 3des

integrity sha1

group 2

!

crypto ikev2 policy az-POLICY

proposal az-PROPOSAL

!

crypto ikev2 keyring key-peer1

peer azvpn1

address 52.175.253.112

pre-shared-key secret*1234

!

!

crypto ikev2 keyring key-peer2

peer azvpn2

address 52.175.250.191

pre-shared-key secret*1234

!

!

!

crypto ikev2 profile az-PROFILE1

match address local interface GigabitEthernet1

match identity remote address 52.175.253.112 255.255.255.255

authentication remote pre-share

authentication local pre-share

keyring local key-peer1

!

crypto ikev2 profile az-PROFILE2

match address local interface GigabitEthernet1

match identity remote address 52.175.250.191 255.255.255.255

authentication remote pre-share

authentication local pre-share

keyring local key-peer2

!

crypto ikev2 dpd 10 2 on-demand

!

!

crypto ipsec transform-set az-IPSEC-PROPOSAL-SET esp-aes 256 esp-sha-hmac

mode tunnel

!

crypto ipsec profile az-VTI1

set transform-set az-IPSEC-PROPOSAL-SET

set ikev2-profile az-PROFILE1

!

crypto ipsec profile az-VTI2

set transform-set az-IPSEC-PROPOSAL-SET

set ikev2-profile az-PROFILE2

!

!

interface Loopback0

ip address 172.16.0.3 255.255.255.255

!

interface Tunnel0

ip address 172.16.0.1 255.255.255.255

ip tcp adjust-mss 1350

tunnel source GigabitEthernet1

tunnel mode ipsec ipv4

tunnel destination 52.175.253.112

tunnel protection ipsec profile az-VTI1

!

interface Tunnel1

ip address 172.16.0.2 255.255.255.255

ip tcp adjust-mss 1350

tunnel source GigabitEthernet1

tunnel mode ipsec ipv4

tunnel destination 52.175.250.191

tunnel protection ipsec profile az-VTI2

!

interface GigabitEthernet1

description External interface

ip address x.243.229.110 255.255.255.252

negotiation auto

no mop enabled

no mop sysid

!

interface GigabitEthernet2

ip address 10.0.0.1 255.255.255.0

negotiation auto

no mop enabled

no mop sysid

!

router bgp 65010

bgp router-id interface Loopback0

bgp log-neighbor-changes

network 10.0.0.0 mask 255.255.255.0

network 10.1.10.0 mask 255.255.255.128

neighbor 10.2.0.228 remote-as 65000

neighbor 10.2.0.228 ebgp-multihop 5

neighbor 10.2.0.228 update-source Loopback0

neighbor 10.2.0.228 soft-reconfiguration inbound

neighbor 10.2.0.228 filter-list 10 out

neighbor 10.2.0.229 remote-as 65000

neighbor 10.2.0.229 ebgp-multihop 5

neighbor 10.2.0.229 update-source Loopback0

neighbor 10.2.0.229 soft-reconfiguration inbound

maximum-paths eibgp 2

!

ip route 0.0.0.0 0.0.0.0 10.1.10.1

ip route 10.2.0.228 255.255.255.255 Tunnel0

ip route 10.2.0.229 255.255.255.255 Tunnel1

!

5. VPN-eszközök szűrésének és tűzfalainak konfigurálása (nem kötelező)

Konfigurálja a tűzfalat és a szűrést a követelményeknek megfelelően.

6. Az IPsec-alagút tesztelése és ellenőrzése

Az IPsec-alagutak állapota PowerShell-parancsokkal ellenőrizhető az Azure VPN-átjárón:

Get-AzVirtualNetworkGatewayConnection -Name vpn2local1 -ResourceGroupName myRG | Select-Object ConnectionStatus,EgressBytesTransferred,IngressBytesTransferred | fl

Példa a kimenetre:

ConnectionStatus : Connected

EgressBytesTransferred : 17734660

IngressBytesTransferred : 10538211

Az Azure VPN Gateway-példányokon lévő alagutak állapotának független ellenőrzéséhez használja az alábbi példát:

Get-AzVirtualNetworkGatewayConnection -Name vpn2local1 -ResourceGroupName myRG | Select-Object -ExpandProperty TunnelConnectionStatus

Példa a kimenetre:

Tunnel : vpn2local1_52.175.250.191

ConnectionStatus : Connected

IngressBytesTransferred : 4877438

EgressBytesTransferred : 8754071

LastConnectionEstablishedUtcTime : 11/04/2017 17:03:30

Tunnel : vpn2local1_52.175.253.112

ConnectionStatus : Connected

IngressBytesTransferred : 5660773

EgressBytesTransferred : 8980589

LastConnectionEstablishedUtcTime : 11/04/2017 17:03:13

Az alagút állapotát a helyszíni VPN-eszközön is ellenőrizheti.

Cisco CSR1000 példa:

show crypto session detail

show crypto ikev2 sa

show crypto ikev2 session detail

show crypto ipsec sa

Példa a kimenetre:

csr1#show crypto session detail

Crypto session current status

Code: C - IKE Configuration mode, D - Dead Peer Detection

K - Keepalives, N - NAT-traversal, T - cTCP encapsulation

X - IKE Extended Authentication, F - IKE Fragmentation

R - IKE Auto Reconnect

Interface: Tunnel1

Profile: az-PROFILE2

Uptime: 00:52:46

Session status: UP-ACTIVE

Peer: 52.175.250.191 port 4500 fvrf: (none) ivrf: (none)

Phase1_id: 52.175.250.191

Desc: (none)

Session ID: 3

IKEv2 SA: local 10.1.10.50/4500 remote 52.175.250.191/4500 Active

Capabilities:DN connid:3 lifetime:23:07:14

IPSEC FLOW: permit ip 0.0.0.0/0.0.0.0 0.0.0.0/0.0.0.0

Active SAs: 2, origin: crypto map

Inbound: #pkts dec'ed 279 drop 0 life (KB/Sec) 4607976/433

Outbound: #pkts enc'ed 164 drop 0 life (KB/Sec) 4607992/433

Interface: Tunnel0

Profile: az-PROFILE1

Uptime: 00:52:43

Session status: UP-ACTIVE

Peer: 52.175.253.112 port 4500 fvrf: (none) ivrf: (none)

Phase1_id: 52.175.253.112

Desc: (none)

Session ID: 2

IKEv2 SA: local 10.1.10.50/4500 remote 52.175.253.112/4500 Active

Capabilities:DN connid:2 lifetime:23:07:17

IPSEC FLOW: permit ip 0.0.0.0/0.0.0.0 0.0.0.0/0.0.0.0

Active SAs: 2, origin: crypto map

Inbound: #pkts dec'ed 668 drop 0 life (KB/Sec) 4607926/437

Outbound: #pkts enc'ed 477 drop 0 life (KB/Sec) 4607953/437

A virtuális alagút interfész (VTI) vonalprotokollja nem változik aktív állapotra, amíg az IKE második fázisa be nem fejeződik. A következő parancs ellenőrzi a biztonsági társításokat:

csr1#show crypto ikev2 sa

IPv4 Crypto IKEv2 SA

Tunnel-id Local Remote fvrf/ivrf Status

2 10.1.10.50/4500 52.175.253.112/4500 none/none READY

Encr: AES-CBC, keysize: 256, PRF: SHA1, Hash: SHA96, DH Grp:2, Auth sign: PSK, Auth verify: PSK

Life/Active Time: 86400/3277 sec

Tunnel-id Local Remote fvrf/ivrf Status

3 10.1.10.50/4500 52.175.250.191/4500 none/none READY

Encr: AES-CBC, keysize: 256, PRF: SHA1, Hash: SHA96, DH Grp:2, Auth sign: PSK, Auth verify: PSK

Life/Active Time: 86400/3280 sec

IPv6 Crypto IKEv2 SA

csr1#show crypto ipsec sa | inc encaps|decaps

#pkts encaps: 177, #pkts encrypt: 177, #pkts digest: 177

#pkts decaps: 296, #pkts decrypt: 296, #pkts verify: 296

#pkts encaps: 554, #pkts encrypt: 554, #pkts digest: 554

#pkts decaps: 746, #pkts decrypt: 746, #pkts verify: 746

A helyszíni belső hálózat és az Azure-beli virtuális hálózat közötti teljes körű kapcsolat ellenőrzése

Ha az IPsec-alagutak fel vannak állítva, és a statikus útvonalak megfelelően vannak beállítva, képesnek kell lennie pingelni a távoli BGP-társ IP-címét.

csr1#ping 10.2.0.228

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.2.0.228, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 5/5/5 ms

#ping 10.2.0.229

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.2.0.229, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 4/5/6 ms

A BGP-munkamenetek ellenőrzése IPsec-en keresztül

Az Azure VPN-átjárón ellenőrizze a BGP-partner állapotát:

Get-AzVirtualNetworkGatewayBGPPeerStatus -VirtualNetworkGatewayName vpnGtw -ResourceGroupName SEA-C1-VPN-ER | ft

Példa a kimenetre:

Asn ConnectedDuration LocalAddress MessagesReceived MessagesSent Neighbor RoutesReceived State

--- ----------------- ------------ ---------------- ------------ -------- -------------- -----

65010 00:57:19.9003584 10.2.0.228 68 72 172.16.0.10 2 Connected

65000 10.2.0.228 0 0 10.2.0.228 0 Unknown

65000 07:13:51.0109601 10.2.0.228 507 500 10.2.0.229 6 Connected

A helyszíni VPN-koncentrátortól eBGP-n keresztül kapott hálózati előtagok listájának ellenőrzéséhez az "Origin" attribútum alapján szűrhet:

Get-AzVirtualNetworkGatewayLearnedRoute -VirtualNetworkGatewayName vpnGtw -ResourceGroupName myRG | Where-Object Origin -eq "EBgp" |ft

A példakimenetben az ASN 65010 a helyszíni VPN BGP autonóm rendszerszáma.

AsPath LocalAddress Network NextHop Origin SourcePeer Weight

------ ------------ ------- ------- ------ ---------- ------

65010 10.2.0.228 10.1.10.0/25 172.16.0.10 EBgp 172.16.0.10 32768

65010 10.2.0.228 10.0.0.0/24 172.16.0.10 EBgp 172.16.0.10 32768

A meghirdetett útvonalak listájának megtekintése:

Get-AzVirtualNetworkGatewayAdvertisedRoute -VirtualNetworkGatewayName vpnGtw -ResourceGroupName myRG -Peer 10.2.0.228 | ft

Példa kimenetre:

AsPath LocalAddress Network NextHop Origin SourcePeer Weight

------ ------------ ------- ------- ------ ---------- ------

10.2.0.229 10.2.0.0/24 10.2.0.229 Igp 0

10.2.0.229 172.16.0.10/32 10.2.0.229 Igp 0

10.2.0.229 172.16.0.5/32 10.2.0.229 Igp 0

10.2.0.229 172.16.0.1/32 10.2.0.229 Igp 0

65010 10.2.0.229 10.1.10.0/25 10.2.0.229 Igp 0

65010 10.2.0.229 10.0.0.0/24 10.2.0.229 Igp 0

Példa a Cisco CSR1000 helyszíni változatára:

csr1#show ip bgp neighbors 10.2.0.228 routes

BGP table version is 7, local router ID is 172.16.0.10

Status codes: s suppressed, d damped, h history, * valid, > best, i - internal,

r RIB-failure, S Stale, m multipath, b backup-path, f RT-Filter,

x best-external, a additional-path, c RIB-compressed,

t secondary path,

Origin codes: i - IGP, e - EGP, ? - incomplete

RPKI validation codes: V valid, I invalid, N Not found

Network Next Hop Metric LocPrf Weight Path

*> 10.2.0.0/24 10.2.0.228 0 65000 i

r> 172.16.0.1/32 10.2.0.228 0 65000 i

r> 172.16.0.2/32 10.2.0.228 0 65000 i

r> 172.16.0.3/32 10.2.0.228 0 65000 i

Total number of prefixes 4

A helyszíni Cisco CSR1000-ből az Azure VPN gateway felé meghirdetett hálózatok a következő paranccsal listázhatók:

csr1#show ip bgp neighbors 10.2.0.228 advertised-routes

BGP table version is 7, local router ID is 172.16.0.10

Status codes: s suppressed, d damped, h history, * valid, > best, i - internal,

r RIB-failure, S Stale, m multipath, b backup-path, f RT-Filter,

x best-external, a additional-path, c RIB-compressed,

t secondary path,

Origin codes: i - IGP, e - EGP, ? - incomplete

RPKI validation codes: V valid, I invalid, N Not found

Network Next Hop Metric LocPrf Weight Path

*> 10.0.0.0/24 0.0.0.0 0 32768 i

*> 10.1.10.0/25 0.0.0.0 0 32768 i

Total number of prefixes 2