Mi az az Azure Firewall Manager?

Az Azure Firewall Manager olyan biztonságkezelési szolgáltatás, amely központi biztonsági házirendet és útvonalkezelést biztosít a felhőalapú biztonsági szegélyek számára.

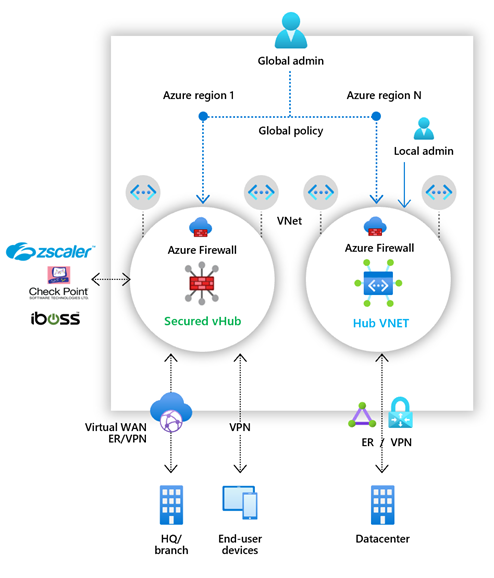

A Firewall Manager két hálózati architektúratípushoz biztosít biztonsági felügyeletet:

Biztonságos virtuális központ

Az Azure Virtual WAN-központtal egy központi és küllőarchitektúrák egyszerű létrehozását lehetővé tevő, Microsoft által felügyelt erőforrás. Ha egy ilyen központhoz biztonsági és útválasztási szabályzatok vannak társítva, az biztonságos virtuális központnak minősül.

Központi virtuális hálózat

Ez egy szabványos Azure-beli virtuális hálózat, amelyet saját maga hozhat létre és kezelhet. Ha a biztonsági szabályzatok egy ilyen központhoz vannak társítva, akkor azt hub virtuális hálózatnak nevezzük. Jelenleg csak az Azure Firewall Policy támogatott. A számítási feladatok kiszolgálóit és szolgáltatásait tartalmazó küllős virtuális hálózatokat társviszonyba helyezheti. Olyan különálló virtuális hálózatok tűzfalait is kezelheti, amelyek nem társviszonyban állnak küllőkkel.

A biztonságos virtuális központ és a központi virtuális hálózati architektúrák részletes összehasonlításáért tekintse meg az Azure Firewall Manager architektúrabeállításait.

Az Azure Firewall Manager funkciói

Az Azure Firewall Manager a következő funkciókat kínálja:

Központi Azure Firewall üzembe helyezése és konfigurálása

Központilag üzembe helyezhet és konfigurálhat több Azure Firewall-példányt, amelyek különböző Azure-régiókra és előfizetésekre terjednek ki.

Hierarchikus szabályzatok (globális és helyi)

Az Azure Firewall Managerrel központilag kezelheti az Azure Firewall-szabályzatokat több biztonságos virtuális központban. A központi informatikai csapatok globális tűzfalszabályzatokat hozhatnak létre, amelyek a teljes szervezetre kiterjedő tűzfalszabályzatot kényszerítenek ki a csapatok között. A helyileg létrehozott tűzfalszabályzatok lehetővé teszik a DevOps önkiszolgáló modell használatát a jobb rugalmasság érdekében.

Integrálva a partneri biztonság mint szolgáltatással a fokozott biztonság érdekében

Az Azure Firewallon kívül a partnerbiztonságot szolgáltatásként (Standard kiadás CaaS) is integrálhatja, hogy nagyobb hálózati védelmet biztosítson a virtuális hálózat és a fiók internetkapcsolatai számára.

Ez a funkció csak biztonságos virtuális központ üzemelő példányokkal érhető el.

Virtuális hálózatok közötti forgalomszűrés (V2I)

- Szűrje ki a kimenő virtuális hálózati forgalmat az előnyben részesített partnerbiztonsági szolgáltatóval.

- Használjon fejlett, felhasználóbarát internetvédelmet az Azure-ban futó felhőbeli számítási feladatokhoz.

Ág–internet (B2I) forgalomszűrés

Az Azure-kapcsolat és a globális disztribúció használatával egyszerűen hozzáadhat partnerszűrést az ágakhoz az internetes forgatókönyvekhez.

További információ a biztonsági partnerszolgáltatókról: Mik azok az Azure Firewall Manager biztonsági partnerszolgáltatók?

Központosított útvonalkezelés

Egyszerűen irányíthatja a forgalmat a biztonságos központba szűrés és naplózás céljából anélkül, hogy manuálisan kellene beállítania a felhasználó által definiált útvonalakat (UDR) a küllős virtuális hálózatokon.

Ez a funkció csak biztonságos virtuális központ üzemelő példányokkal érhető el.

Partnerszolgáltatókat használhat a Branch to Internet (B2I) forgalomszűréséhez, az Azure Firewall for Branch for Virtual Network (B2V), a virtuális hálózatról a virtuális hálózatra (V2V) és a virtuális hálózat internetre (V2I) történő szűréséhez.

DDoS védelmi terv

A virtuális hálózatokat társíthatja egy DDoS védelmi csomaggal az Azure Firewall Managerben. További információ: Azure DDoS Protection-csomag konfigurálása az Azure Firewall Managerrel.

Webalkalmazási tűzfalszabályzatok kezelése

Központilag létrehozhat és társíthat webalkalmazási tűzfal-(WAF-) szabályzatokat az alkalmazáskézbesítési platformokhoz, beleértve az Azure Front Doort és a Azure-alkalmazás Gatewayt is. További információ: Webalkalmazási tűzfalszabályzatok kezelése.

Régiónkénti elérhetőség

Az Azure Firewall-szabályzatok több régióban is használhatók. Létrehozhat például egy szabályzatot az USA nyugati régiójában, és használhatja az USA keleti régiójában.

Ismert problémák

Az Azure Firewall Manager az alábbi ismert problémákat tapasztalja:

| Probléma | Leírás | Kockázatcsökkentés |

|---|---|---|

| Forgalom felosztása | A Microsoft 365 és az Azure Nyilvános PaaS-forgalom felosztása jelenleg nem támogatott. Így a V2I-hez vagy a B2I-hez tartozó partnerszolgáltató kiválasztása az Összes Azure Public PaaS- és Microsoft 365-forgalmat is elküldi a partnerszolgáltatáson keresztül. | A forgalom felosztásának vizsgálata a központban. |

| Az alapszabályzatnak a helyi házirenddel megegyező régióban kell lennie | Hozza létre az összes helyi házirendet ugyanabban a régióban, mint az alapházirend. Továbbra is alkalmazhatja az egyik régióban létrehozott szabályzatot egy másik régióból származó biztonságos központban. | Kivizsgálás |

| Központközi forgalom szűrése biztonságos virtuális központ üzemelő példányaiban | Az Útválasztási szándék funkció támogatja a biztonságos virtuális központ és a biztonságos virtuális központ közötti kommunikáció szűrését. | Engedélyezze az útválasztási szándékot a Virtual WAN Hubon az Inter-Hub beállításával az Azure Firewall Managerben. A funkcióval kapcsolatos további információkért tekintse meg az Útválasztási szándék dokumentációját . Az egyetlen virtuális WAN-útválasztási konfiguráció, amely lehetővé teszi a központközi forgalom szűrését, az útválasztási szándék. |

| Elágaztatási forgalom elágaztatása a privát forgalom szűrésének engedélyezésével | Ha az útválasztási szándék engedélyezve van, az Azure Firewall biztonságos hub-forgatókönyvekben vizsgálhatja az ág-ág forgalmát. | Engedélyezze az útválasztási szándékot a Virtual WAN Hubon az Inter-Hub beállításával az Azure Firewall Managerben. A funkcióval kapcsolatos további információkért tekintse meg az Útválasztási szándék dokumentációját . Az egyetlen virtual WAN-útválasztási konfiguráció, amely lehetővé teszi az ág számára a privát forgalom elágaztatásához, az útválasztási szándék. |

| Az azonos virtuális WAN-t használó biztonságos virtuális központoknak ugyanabban az erőforráscsoportban kell lenniük. | Ez a viselkedés ma a Virtual WAN Hubshoz igazodik. | Hozzon létre több virtuális WAN-ot, hogy a biztonságos virtuális központok különböző erőforráscsoportokban hozhatók létre. |

| A tömeges IP-cím hozzáadása sikertelen | Ha több nyilvános IP-címet ad hozzá, a biztonságos központ tűzfala sikertelen állapotba kerül. | Adjon hozzá kisebb nyilvános IP-cím-növekményeket. Például egyszerre 10-et adhat hozzá. |

| A DDoS Protection nem támogatott biztonságos virtuális központokkal | A DDoS Protection nincs integrálva a vWAN-okkal. | Kivizsgálás |

| A tevékenységnaplók nem támogatottak teljes mértékben | A tűzfalszabályzat jelenleg nem támogatja a tevékenységnaplókat. | Kivizsgálás |

| A nem teljes mértékben támogatott szabályok leírása | A tűzfalszabályzat nem jeleníti meg a szabályok leírását egy ARM-exportálásban. | Kivizsgálás |

| Az Azure Firewall Manager felülírja a statikus és egyéni útvonalakat, amelyek állásidőt okoznak a virtuális WAN-központban. | Ne használja az Azure Firewall Managert az egyéni vagy statikus útvonalakkal konfigurált üzemelő példányok beállításainak kezelésére. A Firewall Manager Frissítések esetleg felülírhatják a statikus vagy egyéni útvonalbeállításokat. | Ha statikus vagy egyéni útvonalakat használ, a Virtual WAN lapon kezelheti a biztonsági beállításokat, és elkerülheti a konfigurációt az Azure Firewall Manager használatával. További információ : Forgatókönyv: Azure Firewall – egyéni. |

Következő lépések

- Learn modul: Bevezetés az Azure Firewall Manager használatába

- Az Azure Firewall Manager üzembe helyezésének áttekintése

- Tudnivalók a biztonságos virtuális központokról

- További információ az Azure hálózati biztonságáról