Megjegyzés

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhat bejelentkezni vagy módosítani a címtárat.

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhatja módosítani a címtárat.

A kimenő hálózati hozzáférés ellenőrzése az általános hálózati biztonsági terv fontos részét képezi. Előfordulhat például, hogy korlátozni szeretné a webhelyekhez való hozzáférést. Vagy korlátozhatja a kimenő IP-címeket és portokat, amelyek elérhetők.

Az Azure-alhálózatok kimenő hálózati hozzáférése többek között az Azure Firewall használatával vezérelhető. Az Azure Firewall segítségével a következőket konfigurálhatja:

- Alkalmazásszabályokat, amelyek egy alhálózatról elérhető teljes tartományneveket (FQDN) határoznak meg.

- Hálózatszabályokat, amelyek forráscímet, protokollt, valamint célportot és célcímet határoznak meg.

A hálózati forgalmat a konfigurált tűzfalszabályok irányítják, ha alapértelmezett alhálózati átjáróként irányítja a tűzfalhoz a forgalmat.

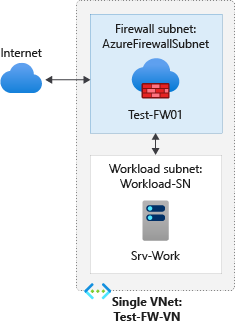

Ebben a cikkben egy egyszerűsített, két alhálózattal rendelkező virtuális hálózatot hoz létre az egyszerű üzembe helyezés érdekében.

Éles környezetekben a küllős és a küllős modell használata javasolt, ahol a tűzfal a saját virtuális hálózatában található. A számítási feladatok kiszolgálói ugyanabban a régióban egy vagy több alhálózattal rendelkező társhálózatok virtuális hálózataiban találhatók.

- AzureFirewallSubnet – ezen az alhálózaton található a tűzfal.

- Workload-SN – ezen az alhálózaton található a számítási feladat kiszolgálója. Ennek az alhálózatnak a hálózati forgalma a tűzfalon halad át.

Ebben a cikkben az alábbiakkal ismerkedhet meg:

- Tesztelési hálózati környezet beállítása

- Tűzfal üzembe helyezése

- Alapértelmezett útvonal létrehozása

- Alkalmazásszabály konfigurálása a www.google.com való hozzáférés engedélyezéséhez

- Hálózatszabály konfigurálása külső DNS-kiszolgálókhoz való hozzáférés engedélyezéséhez

- NAT-szabály konfigurálása távoli asztal tesztelési kiszolgálóhoz való engedélyezéséhez

- A tűzfal tesztelése

Feljegyzés

Ez a cikk klasszikus tűzfalszabályokat használ a tűzfal kezeléséhez. Az előnyben részesített módszer a tűzfalszabályzat használata. Az eljárás tűzfalszabályzat használatával történő végrehajtásához tekintse meg az Oktatóanyagot: Az Azure Firewall és a szabályzat üzembe helyezése és konfigurálása az Azure Portal használatával

Tetszés szerint az Azure PowerShell használatával végezheti el ezt az eljárást.

Előfeltételek

Ha még nincs Azure-előfizetése, kezdés előtt hozzon létre egy ingyenes fiókot.

A hálózat beállítása

Először is hozzon létre egy erőforráscsoportot, amely a tűzfal üzembe helyezéséhez szükséges erőforrásokat tartalmazza. Ezután hozzon létre egy virtuális hálózatot, alhálózatokat és egy tesztkiszolgálót.

Erőforráscsoport létrehozása

Az erőforráscsoport az eljárásban használt összes erőforrást tartalmazza.

- Jelentkezzen be az Azure Portalra.

- Az Azure Portal menüjében válassza az Erőforráscsoportok lehetőséget, vagy keressen rá és válassza ki az erőforráscsoportokat bármelyik lapról. Válassza a Létrehozás parancsot.

- Az Előfizetés mezőben válassza ki az előfizetését.

- Az Erőforráscsoport neve mezőbe írja be a következőt: Test-FW-RG.

- Régió esetén válasszon ki egy régiót. Minden más létrehozott erőforrásnak ugyanabban a régióban kell lennie.

- Válassza az Áttekintés + létrehozás lehetőséget.

- Válassza a Létrehozás lehetőséget.

Virtuális hálózat létrehozása

Ennek a virtuális hálózatnak két alhálózata van.

Feljegyzés

Az AzureFirewallSubnet alhálózat mérete /26. Az alhálózat méretével kapcsolatos további információkért tekintse meg az Azure Firewall gyakori kérdéseit.

- Az Azure Portal menüjében vagy a kezdőlapon keressen virtuális hálózatokat.

- Válassza ki a virtuális hálózatokat az eredménypanelen.

- Válassza a Létrehozás lehetőséget.

- Az Előfizetés mezőben válassza ki az előfizetését.

- Erőforráscsoport esetén válassza a Test-FW-RG lehetőséget.

- A virtuális hálózat neveként írja be a Test-FW-VN nevet.

- Régió esetén válassza ki ugyanazt a régiót, amelyet korábban használt.

- Válassza a Tovább lehetőséget.

- A Biztonság lapon válassza az Azure Firewall engedélyezése lehetőséget.

- Az Azure Firewall neveként írja be a Test-FW01 nevet.

- Az Azure Firewall nyilvános IP-címe esetén válassza a Nyilvános IP-cím létrehozása lehetőséget.

- A Név mezőbe írja be az fw-pip kifejezést, és válassza az OK gombot.

- Válassza a Tovább lehetőséget.

- A címtér esetében fogadja el az alapértelmezett 10.0.0.0/16 értéket.

- Az Alhálózatok területen válassza a default lehetőséget, és módosítsa a Neve mezőt Workload-SN-re.

- Kezdőcímként módosítsa a 10.0.2.0/24 értékre.

- Válassza a Mentés lehetőséget.

- Válassza az Áttekintés + létrehozás lehetőséget.

- Válassza a Létrehozás lehetőséget.

Feljegyzés

Az Azure Firewall szükség szerint nyilvános IP-címeket használ az elérhető portok alapján. Miután véletlenszerűen kiválasztott egy nyilvános IP-címet a kimenő csatlakozáshoz, csak a következő elérhető nyilvános IP-címet fogja használni, miután az aktuális nyilvános IP-címről nem lehet több kapcsolatot létesíteni. A nagy forgalmú és átviteli sebességgel rendelkező helyzetekben ajánlott NAT-átjárót használni a kimenő kapcsolat biztosításához. Az SNAT-portok dinamikusan vannak lefoglalva a NAT Gatewayhez társított összes nyilvános IP-cím között. További információ: SNAT-portok méretezése az Azure NAT Gateway használatával.

Virtuális gép létrehozása

Most hozza létre a számítási feladat virtuális gépét, és helyezze el a Workload-SN alhálózatban.

Az Azure Portal menüjében vagy a Kezdőlapon válassza az Erőforrás létrehozása elemet.

Válassza a Windows Server 2019 Datacenter lehetőséget.

Adja meg a következő értékeket a virtuális gép számára:

Beállítás Érték Erőforráscsoport Test-FW-RG Virtuális gép neve Srv-Work Régió Ugyanaz, mint az előző Image Windows Server 2019 Datacenter Rendszergazdai felhasználónév Írjon be egy felhasználónevet Jelszó Jelszó beírása A Bejövő portszabályok területen a Nyilvános bejövő portok területen válassza a Nincs lehetőséget.

Fogadja el a többi alapértelmezett beállítást, és válassza a Tovább: Lemezek lehetőséget.

Fogadja el a lemez alapértelmezett értékét, és válassza a Tovább: Hálózatkezelés lehetőséget.

Győződjön meg arról, hogy a Test-FW-VN ki van jelölve a virtuális hálózathoz, az alhálózat pedig a Workload-SN.

Nyilvános IP-cím esetén válassza a Nincs lehetőséget.

Fogadja el a többi alapértelmezett beállítást, és válassza a Tovább: Kezelés lehetőséget.

Fogadja el az alapértelmezett beállításokat, és válassza a Tovább: Figyelés lehetőséget.

A rendszerindítási diagnosztika esetében válassza a Letiltás lehetőséget a rendszerindítási diagnosztika letiltásához. Fogadja el a többi alapértelmezett beállítást, és válassza a Véleményezés + létrehozás lehetőséget.

Tekintse át az összefoglaló oldalon található beállításokat, majd válassza a Létrehozás lehetőséget.

Az üzembe helyezés befejezése után válassza az Erőforrás megnyitása lehetőséget, és jegyezze fel a Srv-Work privát IP-címét, amelyet később használnia kell.

Feljegyzés

Az Azure alapértelmezett kimenő hozzáférési IP-címet biztosít azokhoz a virtuális gépekhez, amelyek vagy nincsenek hozzárendelve nyilvános IP-címhez, vagy egy belső alapszintű Azure-terheléselosztó háttérkészletében találhatók. Az alapértelmezett kimenő hozzáférési IP-mechanizmus olyan kimenő IP-címet biztosít, amely nem konfigurálható.

Az alapértelmezett kimenő hozzáférési IP-cím le van tiltva az alábbi események egyike esetén:

- A virtuális géphez nyilvános IP-cím van hozzárendelve.

- A virtuális gép egy standard terheléselosztó háttérkészletébe kerül kimenő szabályokkal vagy anélkül.

- Egy Azure NAT Gateway-erőforrás van hozzárendelve a virtuális gép alhálózatához.

A virtuálisgép-méretezési csoportok rugalmas vezénylési módban történő használatával létrehozott virtuális gépek nem rendelkeznek alapértelmezett kimenő hozzáféréssel.

Az Azure-beli kimenő kapcsolatokról további információt az Alapértelmezett kimenő hozzáférés az Azure-ban és a Kimenő kapcsolatok forráshálózati címfordításának (SNAT) használata című témakörben talál.

A tűzfal vizsgálata

- Lépjen az erőforráscsoportra, és válassza ki a tűzfalat.

- Figyelje meg a tűzfal privát és nyilvános IP-címét. Ezeket a címeket később fogja használni.

Alapértelmezett útvonal létrehozása

Amikor a tűzfalon keresztül hoz létre egy útvonalat a kimenő és bejövő kapcsolatokhoz, elegendő egy alapértelmezett útvonal a 0.0.0.0/0-ra a virtuális berendezés privát IP-címével a következő ugrásként. Ez a tűzfalon keresztül irányítja a kimenő és bejövő kapcsolatokat. Ha például a tűzfal tcp-kézfogást hajt végre, és egy bejövő kérésre válaszol, a rendszer a választ a forgalmat küldő IP-címre irányítja. Ez az elvárt működés.

Ennek eredményeképpen nincs szükség egy másik felhasználó által definiált útvonal létrehozására az AzureFirewallSubnet IP-tartományának belefoglalásához. Ez megszakadt kapcsolatokat eredményezhet. Az eredeti alapértelmezett útvonal elegendő.

A Workload-SN alhálózatot konfigurálja úgy, hogy a kimenő alapértelmezett útvonal áthaladjon a tűzfalon.

- Az Azure Portalon keressen útvonaltáblákra.

- Válassza az Útvonaltáblák lehetőséget az eredmények panelen.

- Válassza a Létrehozás lehetőséget.

- Az Előfizetés mezőben válassza ki az előfizetését.

- Erőforráscsoport esetén válassza a Test-FW-RG lehetőséget.

- Régió esetén válassza ki ugyanazt a helyet, amelyet korábban használt.

- A Név mezőbe írja be a következőt: Firewall-route.

- Válassza az Áttekintés + létrehozás lehetőséget.

- Válassza a Létrehozás lehetőséget.

Az üzembe helyezés befejezése után válassza az Ugrás az erőforrásra lehetőséget.

A Tűzfalútvonal lapon válassza az Alhálózatok lehetőséget, majd a Társítás lehetőséget.

Virtuális hálózat esetén válassza a Test-FW-VN lehetőséget.

Alhálózat esetén válassza a Workload-SN lehetőséget. Győződjön meg arról, hogy ehhez az útvonalhoz csak a Workload-SN alhálózatot választja ki, ellenkező esetben a tűzfal nem fog megfelelően működni.

Kattintson az OK gombra.

Válassza az Útvonalak lehetőséget, majd a Hozzáadás lehetőséget.

Az Útvonalnév mezőbe írja be az fw-dg nevet.

Céltípus esetén válassza az IP-címeket.

Cél IP-címek/CIDR-tartományok esetén írja be a 0.0.0.0/0 típust.

A Következő ugrás típusa beállításnál válassza a Virtuális berendezés lehetőséget.

Az Azure Firewall valójában egy felügyelt szolgáltatás, de ebben a helyzetben a virtuális berendezés beállítás is használható.

A Következő ugrás címe mezőbe írja be a tűzfal magánhálózati IP-címét, amelyet korábban feljegyzett.

Válassza a Hozzáadás lehetőséget.

Alkalmazásszabály konfigurálása

Ez az az alkalmazásszabály, amely lehetővé teszi a kimenő hozzáférést.www.google.com

- Nyissa meg a Test-FW-RG-t, és válassza a Test-FW01 tűzfalat.

- A Test-FW01 lap Beállítások területén válassza a Szabályok (klasszikus) lehetőséget.

- Válassza az Alkalmazásszabály-gyűjtemény lapot.

- Válassza az Alkalmazásszabály-gyűjtemény hozzáadása lehetőséget.

- A Név mezőbe írja be a következőt: App-Coll01.

- A Prioritás mezőbe írja be a következőt: 200.

- A Művelet beállításnál válassza az Engedélyezés lehetőséget.

- A Szabályok területen a Cél teljes tartománynevek mezőbe írja be az Allow-Google nevet.

- Forrástípus esetén válassza az IP-címet.

- Forrás esetén írja be a 10.0.2.0/24-es típust.

- A Protokoll:port mezőbe írja be a következőt: http, https.

- A cél teljes tartománynevéhez írja be a

www.google.com - Válassza a Hozzáadás lehetőséget.

Az Azure Firewall tartalmaz egy beépített szabálygyűjteményt az infrastruktúra alapértelmezés szerint engedélyezett teljes tartományneveiről. Ezek a teljes tartománynevek csak az adott platformra vonatkoznak, egyéb célra nem használhatók. További információ: Infrastruktúra FQDN-jei.

Hálózatszabály konfigurálása

Ez az a hálózatszabály, amely lehetővé teszi a kimenő hozzáférést két IP-címhez az 53-as porton (DNS).

Válassza a Hálózati szabály gyűjtemény lapját.

Válassza a Hálózati szabálygyűjtemény hozzáadása lehetőséget.

A Név mezőbe írja be a következőt: Net-Coll01.

A Prioritás mezőbe írja be a következőt: 200.

A Művelet beállításnál válassza az Engedélyezés lehetőséget.

A Szabályok területen az IP-címek mezőbe írja be az Allow-DNS nevet.

A Protokoll beállításnál válassza az UDP lehetőséget.

Forrástípus esetén válassza az IP-címet.

Forrás esetén írja be a 10.0.2.0/24-es típust.

Céltípus esetén válassza ki az IP-címet.

Célcímként írja be a 209.244.0.3,209.244.0.4

Ezek a címek a Level3 által üzemeltetett nyilvános DNS-kiszolgálók.

A Célportok mezőbe írja be a következőt: 53.

Válassza a Hozzáadás lehetőséget.

DNAT-szabály konfigurálása

Ez a szabály lehetővé teszi távoli asztal csatlakoztatását az Srv-Work virtuális géphez a tűzfalon keresztül.

- Válassza a NAT-szabálygyűjtemény lapot.

- Válassza a NAT-szabálygyűjtemény hozzáadása lehetőséget.

- A Név mezőbe írja be az rdp parancsot.

- A Prioritás mezőbe írja be a következőt: 200.

- A Szabályok területen írja be az rdp-nat nevet a Név mezőbe.

- A Protokoll beállításnál válassza a TCP lehetőséget.

- Forrástípus esetén válassza az IP-címet.

- A Forrás mezőbe írja be a következőt*:

- Célcímként írja be a tűzfal nyilvános IP-címét.

- Célportok esetén írja be a 3389-es típust.

- A Lefordított cím mezőbe írja be a Srv-work privát IP-címét.

- A Lefordított port mezőben adja meg a 3389 értéket.

- Válassza a Hozzáadás lehetőséget.

Módosítsa az Srv-Work hálózati adapter elsődleges és másodlagos DNS-címét.

Tesztelési célokra konfigurálja a kiszolgáló elsődleges és másodlagos DNS-címét. Ez nem általános Azure Firewall-követelmény.

- Az Azure Portal menüjében válassza az Erőforráscsoportok lehetőséget, vagy keressen rá és válassza ki az erőforráscsoportokat bármelyik lapról. Válassza ki a Test-FW-RG erőforráscsoportot.

- Válassza ki a Srv-Work virtuális gép hálózati adapterét.

- A Beállítások területen válassza ki a DNS-kiszolgálókat.

- A DNS-kiszolgálók területen válassza az Egyéni lehetőséget.

- Írja be a 209.244.0.3-at , és nyomja le az Enter billentyűt a DNS-kiszolgáló hozzáadása szövegmezőben, a következő szövegmezőben pedig a 209.244.0.4 billentyűt.

- Válassza a Mentés lehetőséget.

- Indítsa újra az Srv-Work virtuális gépet.

A tűzfal tesztelése

Most tesztelje a tűzfalat, hogy ellenőrizze, hogy a várt módon működik-e.

Csatlakoztassa a távoli asztalt a tűzfal nyilvános IP-címéhez, és jelentkezzen be az Srv-Work virtuális gépre.

Nyissa meg az Internet Explorert, és navigáljon a következő címre:

https://www.google.com.Válassza az OK>bezárás lehetőséget az Internet Explorer biztonsági riasztásai között.

Ekkor megjelenik a Google kezdőlapja.

Nyissa meg a következő címet:

https://www.microsoft.com.A tűzfalnak blokkolnia kell.

Így ellenőrizte, hogy a tűzfalszabályok működnek-e:

- RDP használatával csatlakozhat a virtuális géphez.

- Az egyetlen engedélyezett FQDN-t el tudja érni, de másokat nem.

- Fel tudja oldani a DNS-neveket a konfigurált külső DNS-kiszolgálóval.

Az erőforrások eltávolítása

A tűzfal erőforrásait továbbra is tesztelheti, vagy ha már nincs rá szükség, törölje a Test-FW-RG erőforráscsoportot az összes tűzfallal kapcsolatos erőforrás törléséhez.