Az Azure Firewall üzembe helyezése és konfigurálása hibrid hálózaton az Azure PowerShell használatával

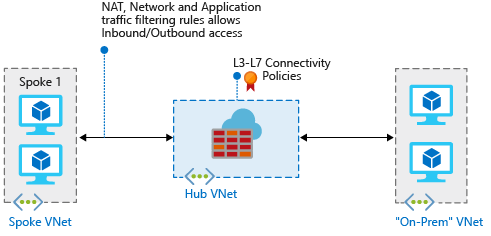

Ha hibrid hálózat létrehozása érdekében helyhez kötött hálózatát egy Azure virtuális hálózathoz csatlakoztatja, az Azure hálózati erőforrásaihoz való hozzáférés ellenőrzése fontos része az átfogó biztonsági tervnek.

Az Azure Firewall használatával szabályozhatja a hálózati hozzáférést egy hibrid hálózatban az engedélyezett és megtagadott hálózati forgalmat meghatározó szabályok használatával.

Ebben a cikkben három virtuális hálózatot hoz létre:

- VNet-Hub: A tűzfal ebben a virtuális hálózatban található.

- Virtuális hálózat küllős: A küllős virtuális hálózat az Azure-ban található számítási feladatot jelöli.

- VNet-Onprem: A helyszíni virtuális hálózat egy helyszíni hálózatot jelöl. Egy tényleges üzembe helyezés során virtuális magánhálózati (VPN- vagy Azure ExpressRoute-) kapcsolattal csatlakozhat hozzá. Az egyszerűség kedvéért ez a cikk VPN-átjárókapcsolatot használ, és egy Azure-beli virtuális hálózat egy helyszíni hálózatot jelöl.

Ha inkább az Azure Portalt szeretné használni a jelen cikkben szereplő eljárások végrehajtásához, tekintse meg az Azure Firewall hibrid hálózatban való üzembe helyezését és konfigurálását az Azure Portal használatával.

Feljegyzés

Javasoljuk, hogy az Azure Az PowerShell modult használja az Azure-ral való interakcióhoz. Első lépésként tekintse meg az Azure PowerShell telepítését ismertető témakört. Az Az PowerShell-modulra történő migrálás részleteiről lásd: Az Azure PowerShell migrálása az AzureRM modulból az Az modulba.

Előfeltételek

Ez a cikk megköveteli a PowerShell helyi futtatását. Telepítve kell lennie az Azure PowerShell-modulnak. A verzió azonosításához futtassa a következőt: Get-Module -ListAvailable Az. Ha frissítésre van szükség, olvassa el az Azure PowerShell-modul telepítését ismertető szakaszt. A PowerShell-verzió ellenőrzése után futtassa az Login-AzAccount parancsot az Azure-hoz való kapcsolódáshoz.

Három alapvető követelménynek kell teljesülnie, hogy ez a forgatókönyv megfelelően működjön:

A küllős alhálózat felhasználó által definiált útvonala (UDR), amely alapértelmezett átjáróként az Azure Firewall IP-címére mutat. A virtuális hálózati átjáró útvonalának propagálását le kell tiltani ezen az útvonaltáblán.

A központi átjáró alhálózatán lévő UDR-nek a küllős hálózatok következő ugrásaként a tűzfal IP-címére kell mutatnia.

Nincs szükség UDR-re az Azure Firewall alhálózatán, mert az útvonalakat a Border Gateway Protocol (BGP) segítségével tanulja meg.

Ügyeljen arra, hogy a VNet-Hub és a VNet-Spoke közötti társviszony-létesítéskor mindenképpen be legyen állítva

AllowGatewayTransit. Állítsa beUseRemoteGateways, amikor virtuális hálózat küllős társviszonyát létesíti a VNet-Hubbal.

A cikk későbbi, Útvonalak létrehozása szakasza bemutatja, hogyan hozhatja létre ezeket az útvonalakat.

Feljegyzés

Az Azure Firewallnak közvetlen internetkapcsolatra van szüksége. Ha az AzureFirewallSubnet alhálózat bGP-n keresztül tanulja meg a helyszíni hálózatra vezető alapértelmezett útvonalat, akkor az Azure Firewallt kényszerített bújtatási módban kell konfigurálnia. Ha ez egy meglévő Azure Firewall-példány, amely nem konfigurálható újra kényszerített bújtatási módban, javasoljuk, hogy adjon hozzá egy 0.0.0.0/0 UDR-t az AzureFirewallSubnet alhálózaton a NextHopType közvetlen internetkapcsolat fenntartása érdekében beállított Internet értékkel.

További információ: Kényszerített Azure Firewall-bújtatás.

A közvetlenül társviszonyban lévő virtuális hálózatok közötti forgalom akkor is közvetlenül lesz irányítva, ha egy UDR alapértelmezett átjáróként az Azure Firewallra mutat. Ha ebben a forgatókönyvben alhálózatok közötti forgalmat szeretne küldeni a tűzfalnak, az UDR-nek explicit módon tartalmaznia kell a cél alhálózati hálózati előtagot mindkét alhálózaton.

A kapcsolódó Azure PowerShell-referenciadokumentációt a New-AzFirewallban tekintheti át.

Ha még nincs Azure-előfizetése, kezdés előtt hozzon létre egy ingyenes fiókot.

Változók deklarálása

Az alábbi példa a jelen cikk értékeinek használatával deklarálja a változókat. Bizonyos esetekben előfordulhat, hogy bizonyos értékeket saját értékre kell cserélnie az előfizetésben való munkavégzéshez. Szükség esetén módosítsa a változókat, majd másolja és illessze be őket a PowerShell-konzolba.

$RG1 = "FW-Hybrid-Test"

$Location1 = "East US"

# Variables for the firewall hub virtual network

$VNetnameHub = "VNet-Hub"

$SNnameHub = "AzureFirewallSubnet"

$VNetHubPrefix = "10.5.0.0/16"

$SNHubPrefix = "10.5.0.0/24"

$SNGWHubPrefix = "10.5.1.0/24"

$GWHubName = "GW-hub"

$GWHubpipName = "VNet-Hub-GW-pip"

$GWIPconfNameHub = "GW-ipconf-hub"

$ConnectionNameHub = "hub-to-Onprem"

# Variables for the spoke virtual network

$VnetNameSpoke = "VNet-Spoke"

$SNnameSpoke = "SN-Workload"

$VNetSpokePrefix = "10.6.0.0/16"

$SNSpokePrefix = "10.6.0.0/24"

$SNSpokeGWPrefix = "10.6.1.0/24"

# Variables for the on-premises virtual network

$VNetnameOnprem = "Vnet-Onprem"

$SNNameOnprem = "SN-Corp"

$VNetOnpremPrefix = "192.168.0.0/16"

$SNOnpremPrefix = "192.168.1.0/24"

$SNGWOnpremPrefix = "192.168.2.0/24"

$GWOnpremName = "GW-Onprem"

$GWIPconfNameOnprem = "GW-ipconf-Onprem"

$ConnectionNameOnprem = "Onprem-to-hub"

$GWOnprempipName = "VNet-Onprem-GW-pip"

$SNnameGW = "GatewaySubnet"

A tűzfalközpont virtuális hálózatának létrehozása

Először hozza létre az erőforráscsoportot a cikk erőforrásainak tartalmaznia:

New-AzResourceGroup -Name $RG1 -Location $Location1

Adja meg a virtuális hálózatba felvenni kívánt alhálózatokat:

$FWsub = New-AzVirtualNetworkSubnetConfig -Name $SNnameHub -AddressPrefix $SNHubPrefix

$GWsub = New-AzVirtualNetworkSubnetConfig -Name $SNnameGW -AddressPrefix $SNGWHubPrefix

Hozza létre a tűzfalközpont virtuális hálózatát:

$VNetHub = New-AzVirtualNetwork -Name $VNetnameHub -ResourceGroupName $RG1 `

-Location $Location1 -AddressPrefix $VNetHubPrefix -Subnet $FWsub,$GWsub

Nyilvános IP-cím lefoglalásának kérése a virtuális hálózathoz létrehozandó VPN-átjáróhoz. Figyelje meg, hogy az AllocationMethod érték .Dynamic A használni kívánt IP-címet nem adhatja meg. Ennek kiosztása a VPN-átjáró számára dinamikusan történik.

$gwpip1 = New-AzPublicIpAddress -Name $GWHubpipName -ResourceGroupName $RG1 `

-Location $Location1 -AllocationMethod Dynamic

Küllős virtuális hálózat létrehozása

Határozza meg a küllős virtuális hálózatban felvenni kívánt alhálózatokat:

$Spokesub = New-AzVirtualNetworkSubnetConfig -Name $SNnameSpoke -AddressPrefix $SNSpokePrefix

$GWsubSpoke = New-AzVirtualNetworkSubnetConfig -Name $SNnameGW -AddressPrefix $SNSpokeGWPrefix

Hozza létre a küllős virtuális hálózatot:

$VNetSpoke = New-AzVirtualNetwork -Name $VnetNameSpoke -ResourceGroupName $RG1 `

-Location $Location1 -AddressPrefix $VNetSpokePrefix -Subnet $Spokesub,$GWsubSpoke

A helyszíni virtuális hálózat létrehozása

Adja meg a virtuális hálózatba felvenni kívánt alhálózatokat:

$Onpremsub = New-AzVirtualNetworkSubnetConfig -Name $SNNameOnprem -AddressPrefix $SNOnpremPrefix

$GWOnpremsub = New-AzVirtualNetworkSubnetConfig -Name $SNnameGW -AddressPrefix $SNGWOnpremPrefix

Hozza létre a helyszíni virtuális hálózatot:

$VNetOnprem = New-AzVirtualNetwork -Name $VNetnameOnprem -ResourceGroupName $RG1 `

-Location $Location1 -AddressPrefix $VNetOnpremPrefix -Subnet $Onpremsub,$GWOnpremsub

Nyilvános IP-cím lefoglalásának kérése a virtuális hálózathoz létrehozandó átjáróhoz. Figyelje meg, hogy az AllocationMethod érték .Dynamic A használni kívánt IP-címet nem adhatja meg. Ennek kiosztása az átjáró számára dinamikusan történik.

$gwOnprempip = New-AzPublicIpAddress -Name $GWOnprempipName -ResourceGroupName $RG1 `

-Location $Location1 -AllocationMethod Dynamic

A tűzfal konfigurálása és üzembe helyezése

Most helyezze üzembe a tűzfalat a központi virtuális hálózaton:

# Get a public IP for the firewall

$FWpip = New-AzPublicIpAddress -Name "fw-pip" -ResourceGroupName $RG1 `

-Location $Location1 -AllocationMethod Static -Sku Standard

# Create the firewall

$Azfw = New-AzFirewall -Name AzFW01 -ResourceGroupName $RG1 -Location $Location1 -VirtualNetworkName $VNetnameHub -PublicIpName fw-pip

#Save the firewall private IP address for future use

$AzfwPrivateIP = $Azfw.IpConfigurations.privateipaddress

$AzfwPrivateIP

Hálózati szabályok konfigurálása:

$Rule1 = New-AzFirewallNetworkRule -Name "AllowWeb" -Protocol TCP -SourceAddress $SNOnpremPrefix `

-DestinationAddress $VNetSpokePrefix -DestinationPort 80

$Rule2 = New-AzFirewallNetworkRule -Name "AllowRDP" -Protocol TCP -SourceAddress $SNOnpremPrefix `

-DestinationAddress $VNetSpokePrefix -DestinationPort 3389

$Rule3 = New-AzFirewallNetworkRule -Name "AllowPing" -Protocol ICMP -SourceAddress $SNOnpremPrefix `

-DestinationAddress $VNetSpokePrefix -DestinationPort

$NetRuleCollection = New-AzFirewallNetworkRuleCollection -Name RCNet01 -Priority 100 `

-Rule $Rule1,$Rule2 -ActionType "Allow"

$Azfw.NetworkRuleCollections = $NetRuleCollection

Set-AzFirewall -AzureFirewall $Azfw

A VPN-átjárók létrehozása és csatlakoztatása

A központ és a helyszíni virtuális hálózatok VPN-átjárókon keresztül csatlakoznak.

VPN-átjáró létrehozása a központi virtuális hálózathoz

Hozza létre a VPN-átjáró konfigurációját a központi virtuális hálózathoz. A VPN-átjáró konfigurációja határozza meg az alhálózatot és a használandó nyilvános IP-címet.

$vnet1 = Get-AzVirtualNetwork -Name $VNetnameHub -ResourceGroupName $RG1

$subnet1 = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet1

$gwipconf1 = New-AzVirtualNetworkGatewayIpConfig -Name $GWIPconfNameHub `

-Subnet $subnet1 -PublicIpAddress $gwpip1

Most hozza létre a VPN-átjárót a központi virtuális hálózathoz. A hálózatról hálózatra konfigurációkhoz a RouteBasedvan szükség. A VPN-átjáró létrehozása a kiválasztott termékváltozattól függően gyakran 45 percet vagy több időt is igénybe vehet.

New-AzVirtualNetworkGateway -Name $GWHubName -ResourceGroupName $RG1 `

-Location $Location1 -IpConfigurations $gwipconf1 -GatewayType Vpn `

-VpnType RouteBased -GatewaySku basic

VPN-átjáró létrehozása a helyszíni virtuális hálózathoz

Hozza létre a VPN-átjáró konfigurációját a helyszíni virtuális hálózathoz. A VPN-átjáró konfigurációja határozza meg az alhálózatot és a használandó nyilvános IP-címet.

$vnet2 = Get-AzVirtualNetwork -Name $VNetnameOnprem -ResourceGroupName $RG1

$subnet2 = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet2

$gwipconf2 = New-AzVirtualNetworkGatewayIpConfig -Name $GWIPconfNameOnprem `

-Subnet $subnet2 -PublicIpAddress $gwOnprempip

Most hozza létre a VPN-átjárót a helyszíni virtuális hálózathoz. A hálózatról hálózatra konfigurációkhoz a RouteBasedvan szükség. A VPN-átjáró létrehozása a kiválasztott termékváltozattól függően gyakran 45 percet vagy több időt is igénybe vehet.

New-AzVirtualNetworkGateway -Name $GWOnpremName -ResourceGroupName $RG1 `

-Location $Location1 -IpConfigurations $gwipconf2 -GatewayType Vpn `

-VpnType RouteBased -GatewaySku basic

A VPN-kapcsolatok létrehozása

Hozza létre a VPN-kapcsolatokat a központ és a helyszíni átjárók között.

A VPN-átjárók lekérése

$vnetHubgw = Get-AzVirtualNetworkGateway -Name $GWHubName -ResourceGroupName $RG1

$vnetOnpremgw = Get-AzVirtualNetworkGateway -Name $GWOnpremName -ResourceGroupName $RG1

A kapcsolatok létrehozása

Ebben a lépésben létrehozza a kapcsolatot a központi virtuális hálózatról a helyszíni virtuális hálózatra. A példák egy megosztott kulcsot mutatnak be, de a megosztott kulcshoz használhatja a saját értékeit. Fontos, hogy a megosztott kulcs azonos legyen mindkét kapcsolathoz. A kapcsolat létrehozása egy kis időt vehet igénybe.

New-AzVirtualNetworkGatewayConnection -Name $ConnectionNameHub -ResourceGroupName $RG1 `

-VirtualNetworkGateway1 $vnetHubgw -VirtualNetworkGateway2 $vnetOnpremgw -Location $Location1 `

-ConnectionType Vnet2Vnet -SharedKey 'AzureA1b2C3'

Hozza létre a virtuális hálózati kapcsolatot a helyszíni és a központ között. Ez a lépés hasonló az előzőhöz, azzal a kivételsel, hogy a VNet-Onprem és a VNet-Hub közötti kapcsolatot hozza létre. Győződjön meg arról, hogy a megosztott kulcsok egyeznek. A kapcsolat néhány perc múlva létrejön.

New-AzVirtualNetworkGatewayConnection -Name $ConnectionNameOnprem -ResourceGroupName $RG1 `

-VirtualNetworkGateway1 $vnetOnpremgw -VirtualNetworkGateway2 $vnetHubgw -Location $Location1 `

-ConnectionType Vnet2Vnet -SharedKey 'AzureA1b2C3'

A kapcsolat ellenőrzése

A sikeres kapcsolatot a Get-AzVirtualNetworkGatewayConnection parancsmaggal ellenőrizheti a parancsmaggal vagy anélkül -Debug.

Használja a következő példa parancsmagot, de konfigurálja az értékeket a saját igényeinek megfelelően. Ha a rendszer kéri, válassza a A futtatás Alllehetőséget. A példában -Name a tesztelni kívánt kapcsolat nevére hivatkozik.

Get-AzVirtualNetworkGatewayConnection -Name $ConnectionNameHub -ResourceGroupName $RG1

A parancsmag futtatása után tekintse meg az értékeket. Az alábbi példa a bejövő és kimenő bájtok kapcsolati Connectedállapotát mutatja be:

"connectionStatus": "Connected",

"ingressBytesTransferred": 33509044,

"egressBytesTransferred": 4142431

Társviszony a küllős virtuális hálózatokkal

Most társviszonyt létesítsen a központtal és a küllős virtuális hálózatokkal:

# Peer hub to spoke

Add-AzVirtualNetworkPeering -Name HubtoSpoke -VirtualNetwork $VNetHub -RemoteVirtualNetworkId $VNetSpoke.Id -AllowGatewayTransit

# Peer spoke to hub

Add-AzVirtualNetworkPeering -Name SpoketoHub -VirtualNetwork $VNetSpoke -RemoteVirtualNetworkId $VNetHub.Id -AllowForwardedTraffic -UseRemoteGateways

Az útvonalak létrehozása

Az alábbi parancsokkal hozhatja létre ezeket az útvonalakat:

- Egy útvonalat a központi átjáró alhálózatától a küllő alhálózatához a tűzfal IP-címén keresztül

- Egy alapértelmezett útvonalat a küllő alhálózattól a tűzfal IP-címén keresztül

#Create a route table

$routeTableHubSpoke = New-AzRouteTable `

-Name 'UDR-Hub-Spoke' `

-ResourceGroupName $RG1 `

-location $Location1

#Create a route

Get-AzRouteTable `

-ResourceGroupName $RG1 `

-Name UDR-Hub-Spoke `

| Add-AzRouteConfig `

-Name "ToSpoke" `

-AddressPrefix $VNetSpokePrefix `

-NextHopType "VirtualAppliance" `

-NextHopIpAddress $AzfwPrivateIP `

| Set-AzRouteTable

#Associate the route table to the subnet

Set-AzVirtualNetworkSubnetConfig `

-VirtualNetwork $VNetHub `

-Name $SNnameGW `

-AddressPrefix $SNGWHubPrefix `

-RouteTable $routeTableHubSpoke | `

Set-AzVirtualNetwork

#Now, create the default route

#Create a table, with BGP route propagation disabled. The property is now called "Virtual network gateway route propagation," but the API still refers to the parameter as "DisableBgpRoutePropagation."

$routeTableSpokeDG = New-AzRouteTable `

-Name 'UDR-DG' `

-ResourceGroupName $RG1 `

-location $Location1 `

-DisableBgpRoutePropagation

#Create a route

Get-AzRouteTable `

-ResourceGroupName $RG1 `

-Name UDR-DG `

| Add-AzRouteConfig `

-Name "ToFirewall" `

-AddressPrefix 0.0.0.0/0 `

-NextHopType "VirtualAppliance" `

-NextHopIpAddress $AzfwPrivateIP `

| Set-AzRouteTable

#Associate the route table to the subnet

Set-AzVirtualNetworkSubnetConfig `

-VirtualNetwork $VNetSpoke `

-Name $SNnameSpoke `

-AddressPrefix $SNSpokePrefix `

-RouteTable $routeTableSpokeDG | `

Set-AzVirtualNetwork

Virtuális gépek létrehozása

Hozza létre a küllős számítási feladatokat és a helyszíni virtuális gépeket, és helyezze őket a megfelelő alhálózatokra.

A számítási feladatot futtató virtuális gép létrehozása

Hozzon létre egy virtuális gépet az Internet Information Servicest (IIS) futtató küllős virtuális hálózaton, amely nem rendelkezik nyilvános IP-címmel, és engedélyezi a pingelést. Amikor a rendszer kéri, adjon meg egy felhasználónevet és jelszót a virtuális géphez.

# Create an inbound network security group rule for ports 3389 and 80

$nsgRuleRDP = New-AzNetworkSecurityRuleConfig -Name Allow-RDP -Protocol Tcp `

-Direction Inbound -Priority 200 -SourceAddressPrefix * -SourcePortRange * -DestinationAddressPrefix $SNSpokePrefix -DestinationPortRange 3389 -Access Allow

$nsgRuleWeb = New-AzNetworkSecurityRuleConfig -Name Allow-web -Protocol Tcp `

-Direction Inbound -Priority 202 -SourceAddressPrefix * -SourcePortRange * -DestinationAddressPrefix $SNSpokePrefix -DestinationPortRange 80 -Access Allow

# Create a network security group

$nsg = New-AzNetworkSecurityGroup -ResourceGroupName $RG1 -Location $Location1 -Name NSG-Spoke02 -SecurityRules $nsgRuleRDP,$nsgRuleWeb

#Create the NIC

$NIC = New-AzNetworkInterface -Name spoke-01 -ResourceGroupName $RG1 -Location $Location1 -SubnetId $VnetSpoke.Subnets[0].Id -NetworkSecurityGroupId $nsg.Id

#Define the virtual machine

$VirtualMachine = New-AzVMConfig -VMName VM-Spoke-01 -VMSize "Standard_DS2"

$VirtualMachine = Set-AzVMOperatingSystem -VM $VirtualMachine -Windows -ComputerName Spoke-01 -ProvisionVMAgent -EnableAutoUpdate

$VirtualMachine = Add-AzVMNetworkInterface -VM $VirtualMachine -Id $NIC.Id

$VirtualMachine = Set-AzVMSourceImage -VM $VirtualMachine -PublisherName 'MicrosoftWindowsServer' -Offer 'WindowsServer' -Skus '2016-Datacenter' -Version latest

#Create the virtual machine

New-AzVM -ResourceGroupName $RG1 -Location $Location1 -VM $VirtualMachine -Verbose

#Install IIS on the VM

Set-AzVMExtension `

-ResourceGroupName $RG1 `

-ExtensionName IIS `

-VMName VM-Spoke-01 `

-Publisher Microsoft.Compute `

-ExtensionType CustomScriptExtension `

-TypeHandlerVersion 1.4 `

-SettingString '{"commandToExecute":"powershell Add-WindowsFeature Web-Server"}' `

-Location $Location1

#Create a host firewall rule to allow pings in

Set-AzVMExtension `

-ResourceGroupName $RG1 `

-ExtensionName IIS `

-VMName VM-Spoke-01 `

-Publisher Microsoft.Compute `

-ExtensionType CustomScriptExtension `

-TypeHandlerVersion 1.4 `

-SettingString '{"commandToExecute":"powershell New-NetFirewallRule –DisplayName "Allow ICMPv4-In" –Protocol ICMPv4"}' `

-Location $Location1

A helyszíni virtuális gép létrehozása

Hozzon létre egy egyszerű virtuális gépet, amellyel távoli hozzáféréssel csatlakozhat a nyilvános IP-címhez. Innen csatlakozhat a helyszíni kiszolgálóhoz a tűzfalon keresztül. Amikor a rendszer kéri, adjon meg egy felhasználónevet és jelszót a virtuális géphez.

New-AzVm `

-ResourceGroupName $RG1 `

-Name "VM-Onprem" `

-Location $Location1 `

-VirtualNetworkName $VNetnameOnprem `

-SubnetName $SNNameOnprem `

-OpenPorts 3389 `

-Size "Standard_DS2"

Feljegyzés

Az Azure alapértelmezett kimenő hozzáférési IP-címet biztosít azokhoz a virtuális gépekhez, amelyek vagy nincsenek hozzárendelve nyilvános IP-címhez, vagy egy belső alapszintű Azure-terheléselosztó háttérkészletében találhatók. Az alapértelmezett kimenő hozzáférési IP-mechanizmus olyan kimenő IP-címet biztosít, amely nem konfigurálható.

Az alapértelmezett kimenő hozzáférési IP-cím le van tiltva az alábbi események egyike esetén:

- A virtuális géphez nyilvános IP-cím van hozzárendelve.

- A virtuális gép egy standard terheléselosztó háttérkészletébe kerül kimenő szabályokkal vagy anélkül.

- Egy Azure NAT Gateway-erőforrás van hozzárendelve a virtuális gép alhálózatához.

A virtuálisgép-méretezési csoportok rugalmas vezénylési módban történő használatával létrehozott virtuális gépek nem rendelkeznek alapértelmezett kimenő hozzáféréssel.

Az Azure-beli kimenő kapcsolatokról további információt az Alapértelmezett kimenő hozzáférés az Azure-ban és a Kimenő kapcsolatok forráshálózati címfordításának (SNAT) használata című témakörben talál.

A tűzfal tesztelése

Kérje le és jegyezze fel a virtuális gép küllős virtuális gépének privát IP-címét:

$NIC.IpConfigurations.privateipaddressAz Azure Portalról csatlakozzon a VM-Onprem virtuális géphez.

Nyisson meg egy Windows PowerShell-parancssort a VM-Onprem virtuális gépen, és pingelje a VM-spoke-01 magánhálózati IP-címét. Választ kell kapnia.

Nyisson meg egy webböngészőt a VM-Onprem webhelyen, és keresse meg a következőt

http://<VM-spoke-01 private IP>: . Az IIS alapértelmezett lapjának meg kell nyílnia.A VM-Onpremben nyisson meg egy távelérési kapcsolatot a VM-spoke-01-hez a privát IP-címen. A kapcsolatnak sikeresnek kell lennie, és be kell tudnia jelentkezni a választott felhasználónévvel és jelszóval.

Most, hogy ellenőrizte, hogy a tűzfalszabályok működnek-e, a következőkre van lehetősége:

- Pingelje a kiszolgálót a küllős virtuális hálózaton.

- Keresse meg a küllős virtuális hálózaton található webkiszolgálót.

- Csatlakozzon a küllős virtuális hálózaton lévő kiszolgálóhoz RDP használatával.

Ezután futtassa a következő szkriptet a tűzfalhálózati szabályok gyűjteményének műveletének módosításához Deny:

$rcNet = $azfw.GetNetworkRuleCollectionByName("RCNet01")

$rcNet.action.type = "Deny"

Set-AzFirewall -AzureFirewall $azfw

Zárja be a meglévő távelérési kapcsolatokat. Futtassa újra a teszteket a módosított szabályok teszteléséhez. Ezúttal mindegyiknek sikertelennek kell lennie.

Az erőforrások eltávolítása

A következő oktatóanyagban megtarthatja a tűzfal erőforrásait. Ha már nincs rájuk szüksége, törölje az FW-Hybrid-Test erőforráscsoportot az összes tűzfallal kapcsolatos erőforrás törléséhez.

Következő lépések

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: