Bérlők közötti felügyeleti megoldások

Szolgáltatóként az Azure Lighthouse használatával kezelheti ügyfelei Azure-erőforrásait a saját Microsoft Entra-bérlőjéből. Ezekben a felügyelt bérlőkben számos gyakori feladat és szolgáltatás végezhető el.

Tipp.

Az Azure Lighthouse egy olyan vállalaton belül is használható , amelynek több Saját Microsoft Entra-bérlője van a bérlők közötti felügyelet egyszerűsítése érdekében.

A bérlők és a delegálás ismertetése

A Microsoft Entra-bérlő egy szervezet reprezentációja. Ez a Microsoft Entra-azonosító dedikált példánya, amelyet a szervezet akkor kap, amikor kapcsolatot létesít a Microsofttal az Azure-ra, a Microsoft 365-re vagy más szolgáltatásokra való regisztrációval. Minden Microsoft Entra-bérlő külön és elkülönül a többi Microsoft Entra-bérlőtől, és saját bérlőazonosítóval (GUID) rendelkezik. További információ: Mi a Microsoft Entra-azonosító?

Az ügyfelek Azure-erőforrásainak kezeléséhez a szolgáltatóknak általában be kell jelentkezniük az Azure Portalra az ügyfél bérlőjéhez társított fiókkal. Ebben az esetben az ügyfél bérlőjének rendszergazdájának létre kell hoznia és kezelnie kell a szolgáltató felhasználói fiókjait.

Az Azure Lighthouse-ban az előkészítési folyamat meghatározza a szolgáltató bérlőjének azon felhasználóit, akik szerepkörökhöz vannak rendelve az ügyfél bérlőjében delegált előfizetésekhez és erőforráscsoportokhoz. Ezek a felhasználók ezután saját hitelesítő adataikkal jelentkezhetnek be az Azure Portalra, és az összes olyan ügyfélhez tartozó erőforrásokon dolgozhatnak, amelyekhez hozzáféréssel rendelkeznek. A felügyeleti bérlő felhasználói az Azure Portal Saját ügyfelek lapján tekinthetik meg ezeket az ügyfeleket. Az erőforrásokon közvetlenül az adott ügyfél előfizetésének kontextusában is dolgozhatnak, akár az Azure Portalon, akár API-kon keresztül.

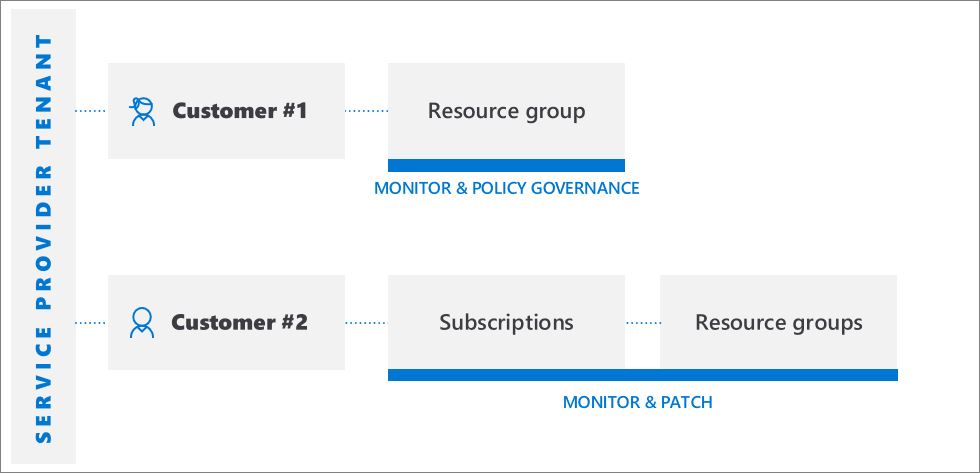

Az Azure Lighthouse rugalmasan kezelheti az erőforrásokat több ügyfél számára anélkül, hogy különböző bérlők különböző fiókjaiba kellene bejelentkeznie. Egy szolgáltatónak például két különböző felelősségi és hozzáférési szinttel rendelkező ügyfele lehet. Az Azure Lighthouse használatával a jogosult felhasználók bejelentkezhetnek a szolgáltató bérlőjéhez, és hozzáférhetnek az ügyfelek összes delegált erőforrásához az egyes delegálásokhoz hozzárendelt szerepköröknek megfelelően.

API-k és felügyeleti eszközök támogatása

Felügyeleti feladatokat delegált erőforrásokon végezhet az Azure Portalon, vagy használhat API-kat és felügyeleti eszközöket, például az Azure CLI-t és az Azure PowerShellt. Minden meglévő API használható delegált erőforrásokon, amennyiben a funkció támogatott a bérlők közötti felügyelethez, és a felhasználó rendelkezik a megfelelő engedélyekkel.

Az Azure PowerShell Get-AzSubscription parancsmag alapértelmezés szerint megjeleníti a TenantId felügyeleti bérlőt. Az HomeTenantId egyes előfizetések attribútumai és ManagedByTenantIds attribútumai lehetővé teszik annak azonosítását, hogy a visszaadott előfizetés egy felügyelt bérlőhöz vagy a felügyelt bérlőhöz tartozik-e.

Hasonlóképpen az Azure CLI-parancsok, például az az account list is megjelenítik azokat homeTenantId és managedByTenants attribútumokat. Ha nem látja ezeket az értékeket az Azure CLI használatakor, próbálja meg törölni a gyorsítótárat a következő futtatásával az account clearaz login --identity: .

Az Azure REST API-ban az Előfizetések – Lekérés és előfizetések – Listaparancsok közé tartoznak ManagedByTenant.

Feljegyzés

Az Azure Lighthouse-hoz kapcsolódó bérlői információk mellett az ezen API-k által megjelenített bérlők az Azure Databricks vagy az Azure által felügyelt alkalmazások partnerbérlőit is tükrözhetik.

Olyan API-kat is biztosítunk, amelyek kifejezetten az Azure Lighthouse-feladatok elvégzésére vonatkoznak. További információ: Referencia szakasz.

Továbbfejlesztett szolgáltatások és forgatókönyvek

A legtöbb Azure-feladat és szolgáltatás delegált erőforrásokkal használható felügyelt bérlők között, feltéve, hogy a megfelelő szerepkörök vannak megadva. Az alábbiakban bemutatunk néhány kulcsfontosságú forgatókönyvet, amelyekben a bérlők közötti felügyelet különösen hatékony lehet.

- Hibrid kiszolgálók nagy méretekben való kezelése – Azure Arc-kompatibilis kiszolgálók:

- Kiszolgálók előkészítése delegált ügyfél-előfizetésekre és/vagy erőforráscsoportokra az Azure-ban

- Delegált előfizetésekhez csatlakoztatott Windows Server- vagy Linux-gépek kezelése az Azure-on kívül

- Csatlakoztatott gépek kezelése Azure-szerkezetekkel, például az Azure Policy és a címkézés használatával

- Győződjön meg arról, hogy ugyanazokat a szabályzatokat alkalmazza a rendszer az ügyfelek hibrid környezetei között

- A Felhőhöz készült Microsoft Defender használata az ügyfelek hibrid környezeteinek megfelelőségének monitorozásához

- Hibrid Kubernetes-fürtök nagy méretekben való kezelése – Azure Arc-kompatibilis Kubernetes:

- Kubernetes-fürtök csatlakoztatása delegált előfizetésekhez és/vagy erőforráscsoportokhoz

- Konfigurációk üzembe helyezése csatlakoztatott fürtökön a GitOps használatával

- Felügyeleti feladatok végrehajtása, például szabályzatok kényszerítése csatlakoztatott fürtök között

- Automation-fiókok használata delegált erőforrások eléréséhez és használatához

- Ügyféladatok biztonsági mentése és visszaállítása az Azure Backup használatával. Jelenleg a következő Azure-számítási feladatok támogatottak: Azure-beli virtuális gépek (Azure-beli virtuális gépek), Azure Files, Sql Server Azure-beli virtuális gépeken, SAP HANA Azure-beli virtuális gépeken. A Backup-tárolót használó számítási feladatok (például az Azure Database for PostgreSQL, az Azure Blob, az Azure Managed Disk és az Azure Kubernetes Services) jelenleg nem támogatottak teljes mértékben.

- Az összes delegált ügyfélerőforrás adatainak megtekintése a Backup centerben

- A Backup Explorerrel megtekintheti a biztonsági mentési elemek működési adatait (beleértve a biztonsági mentéshez még nem konfigurált Azure-erőforrásokat), valamint a delegált előfizetések figyelési adatait (feladatokat és riasztásokat). A Backup Explorer jelenleg csak azure-beli virtuálisgép-adatokhoz érhető el.

- A delegált előfizetések biztonsági mentési jelentéseivel nyomon követheti a korábbi trendeket, elemezheti a biztonsági mentések tárterület-felhasználását, valamint naplózhatja a biztonsági mentéseket és a visszaállításokat.

- Az Azure Blueprints használatával vezényelheti az erőforrássablonok és egyéb összetevők üzembe helyezését (az ügyfél-előfizetés előkészítéséhez további hozzáférés szükséges)

Azure Cost Management + Számlázás:

- A bérlő kezelése során a CSP-partnerek megtekinthetik, kezelhetik és elemezhetik az adózás előtti fogyasztási költségeket (a vásárlásokat nem beleértve) az Azure-csomagban lévő ügyfelek számára. A költség a kiskereskedelmi díjszabáson és az Azure szerepköralapú hozzáférés-vezérlési (Azure RBAC) hozzáférésen alapul, amelyet a partner az ügyfél előfizetéséhez használ. Jelenleg az Azure RBAC-hozzáférés alapján minden egyes ügyfél-előfizetéshez kiskereskedelmi áron tekintheti meg a használati költségeket.

- Kulcstartók létrehozása az ügyfélbérlében

- Kulcstartók létrehozása felügyelt identitással az ügyfélbérlében

Azure Kubernetes Service (AKS):

- Üzemeltetett Kubernetes-környezetek kezelése, tárolóalapú alkalmazások üzembe helyezése és kezelése az ügyfélbérlelőkben

- Fürtök üzembe helyezése és kezelése az ügyfélbérlében

- A tárolókhoz készült Azure Monitor használata az ügyfélbérlők teljesítményének monitorozásához

- Migrálási projektek létrehozása az ügyfélbérlőben és virtuális gépek migrálása

- Delegált előfizetések riasztásainak megtekintése, a riasztások megtekintésének és frissítésének lehetősége az összes előfizetésben

- Delegált előfizetések tevékenységnapló-adatainak megtekintése

- Log analytics: Több bérlő távoli munkaterületéről származó adatok lekérdezése (vegye figyelembe, hogy az ügyfélbérlelők munkaterületeiből származó adatok eléréséhez használt automation-fiókokat ugyanabban a bérlőben kell létrehozni)

- Riasztások létrehozása, megtekintése és kezelése az ügyfél-bérlőkben

- Riasztások létrehozása az ügyfélbérlelőkben, amelyek automatizálást váltanak ki, például Azure Automation-runbookokat vagy Azure Functions-eket a felügyelt bérlőben webhookok használatával

- Diagnosztikai beállítások létrehozása az ügyfélbérleményekben létrehozott munkaterületeken az erőforrásnaplóknak a kezelő bérlő munkaterületekre való küldéséhez

- SAP-számítási feladatok esetén az SAP Solutions-metrikák monitorozása összesített nézettel az ügyfélbérlők között

- Az Azure AD B2C esetében a bejelentkezési és naplózási naplókat különböző monitorozási megoldásokhoz kell irányítani

- Azure Virtual Network- és virtuális hálózati adapterek (vNIC-k) üzembe helyezése és kezelése felügyelt bérlőkben

- Az Azure Firewall üzembe helyezése és konfigurálása az ügyfelek virtuális hálózati erőforrásainak védelme érdekében

- Az olyan kapcsolati szolgáltatások kezelése, mint az Azure Virtual WAN, az Azure ExpressRoute és a VPN Gateway

- Az Azure Lighthouse használata az Azure Networking MSP Program kulcsfontosságú forgatókönyveinek támogatásához

- Szabályzatdefiníciók létrehozása és szerkesztése delegált előfizetéseken belül

- Szabályzatdefiníciók és szabályzat-hozzárendelések üzembe helyezése több bérlőn

- Ügyfél által definiált szabályzatdefiníciók hozzárendelése delegált előfizetéseken belül

- Az ügyfelek a szolgáltató által létrehozott szabályzatokat látják a saját maguk által létrehozott szabályzatokkal együtt

- Szervizelheti a deployIfNotExists eszközt, vagy módosíthatja a hozzárendeléseket a felügyelt bérlőn belül

- Vegye figyelembe, hogy a nem megfelelő erőforrások megfelelőségi adatainak megtekintése az ügyfélbérlelőkben jelenleg nem támogatott

- A visszaadott lekérdezési eredményekben láthatja a bérlőazonosítót, amely lehetővé teszi annak azonosítását, hogy egy előfizetés felügyelt bérlőhöz tartozik-e

- Ügyfélerőforrások állapotának monitorozása az Azure Resource Health használatával

- Az ügyfelek által használt Azure-szolgáltatások állapotának nyomon követése

- Azure-beli virtuális gépek vészhelyreállítási beállításainak kezelése az ügyfélbérlőkben (vegye figyelembe, hogy nem használhat

RunAsfiókokat a virtuálisgép-bővítmények másolásához)

- Virtuálisgép-bővítmények használata üzembe helyezés utáni konfigurációs és automatizálási feladatok biztosítása Azure-beli virtuális gépeken

- Rendszerindítási diagnosztika használata az Azure-beli virtuális gépek hibaelhárításához

- Virtuális gépek elérése soros konzollal

- Virtuális gépek integrálása az Azure Key Vaulttal jelszóhoz, titkos kulcsokhoz vagy titkosítási kulcsokhoz a lemeztitkosításhoz felügyelt identitás használatával a szabályzaton keresztül, biztosítva, hogy a titkos kulcsok egy Key Vaultban legyenek tárolva a felügyelt bérlőkben

- Vegye figyelembe, hogy a Virtuális gépekre való távoli bejelentkezéshez nem használhatja a Microsoft Entra-azonosítót

Felhőhöz készült Microsoft Defender:

- Bérlők közötti láthatóság

- A biztonsági szabályzatok betartásának monitorozása és a bérlői erőforrások biztonsági lefedettségének biztosítása

- Folyamatos jogszabályi megfelelőség monitorozása több bérlőn egyetlen nézetben

- Végrehajtható biztonsági javaslatok monitorozása, osztályozása és rangsorolása biztonságos pontszámszámítással

- Bérlők közötti biztonsági helyzet kezelése

- Biztonsági szabályzatok kezelése

- Olyan erőforrásokon végzett műveletek végrehajtása, amelyek nem felelnek meg a végrehajtható biztonsági javaslatoknak

- Biztonsággal kapcsolatos adatok gyűjtése és tárolása

- Bérlők közötti fenyegetésészlelés és -védelem

- Fenyegetések észlelése a bérlők erőforrásai között

- Speciális veszélyforrások elleni védelmi vezérlők, például az igény szerinti (JIT) virtuálisgép-hozzáférés alkalmazása

- Hálózati biztonsági csoport konfigurációjának megkonfigurálása adaptív hálózatkonfigurációval

- Győződjön meg arról, hogy a kiszolgálók csak azokat az alkalmazásokat és folyamatokat futtatják, amelyeknek adaptív alkalmazásvezérlőkkel kell lenniük

- Fontos fájlok és beállításjegyzék-bejegyzések változásainak monitorozása a fájlintegritási monitorozással (FIM)

- Vegye figyelembe, hogy a teljes előfizetést delegálni kell a kezelő bérlőre; Felhőhöz készült Microsoft Defender forgatókönyvek delegált erőforráscsoportok esetén nem támogatottak

- Microsoft Sentinel-erőforrások kezelése ügyfélbérlőkben

- Támadások nyomon követése és biztonsági riasztások megtekintése több bérlőn

- Incidensek megtekintése több Microsoft Sentinel-munkaterületen a bérlők között

Támogatási kérelmek:

- Támogatási kérelmek megnyitása a Súgó + támogatástól az Azure Portalon delegált erőforrásokhoz (a delegált hatókör számára elérhető támogatási csomag kiválasztása)

- Az Azure Quota API használata a delegált ügyfélerőforrások Azure-szolgáltatási kvótáinak megtekintéséhez és kezeléséhez

Jelenlegi korlátozások

Az összes forgatókönyv esetében vegye figyelembe a következő jelenlegi korlátozásokat:

- Az Azure Resource Manager által kezelt kérések az Azure Lighthouse használatával hajthatóak végre. A kérések műveleti URI-jai a következővel

https://management.azure.comkezdődnek: . Az Azure Lighthouse azonban nem támogatja azokat a kéréseket, amelyeket egy erőforrástípus egy példánya kezel (például a Key Vault titkos kulcsokhoz való hozzáférése vagy a táradat-hozzáférés). Ezeknek a kéréseknek a műveleti URI-jai általában az Ön példánya számára egyedi címmel kezdődnek, példáulhttps://myaccount.blob.core.windows.netvagyhttps://mykeyvault.vault.azure.net/. Az utóbbiak jellemzően adatműveletek, nem pedig felügyeleti műveletek. - A szerepkör-hozzárendeléseknek beépített Azure-szerepköröket kell használniuk. Az Azure Lighthouse jelenleg az összes beépített szerepkört támogatja, kivéve a tulajdonost vagy az engedélyekkel rendelkező

DataActionsbeépített szerepköröket. A felhasználói hozzáférés-rendszergazdai szerepkör csak korlátozottan használható a szerepkörök felügyelt identitásokhoz való hozzárendeléséhez. Az egyéni szerepkörök és a klasszikus előfizetés-rendszergazdai szerepkörök nem támogatottak. További információ: Szerepkör-támogatás az Azure Lighthouse-hoz. - A felügyelt bérlő felhasználói számára az Azure Lighthouse-on keresztül végzett szerepkör-hozzárendelések nem jelennek meg a Hozzáférés-vezérlés (IAM) vagy a CLI-eszközök, például

az role assignment lista . Ezek a hozzárendelések csak az Azure Portal Delegálások szakaszában, vagy az Azure Lighthouse API-on keresztül láthatók. - Az Azure Databrickset használó előfizetések előkészítésekor a kezelő bérlő felhasználói nem tudják elindítani az Azure Databricks-munkaterületeket egy delegált előfizetésen.

- Bár létrehozhat olyan előfizetéseket és erőforráscsoportokat, amelyek erőforrás-zárolással rendelkeznek, ezek a zárolások nem akadályozzák meg, hogy a felhasználók műveleteket hajtsanak végre a felügyeleti bérlőben. A rendszer által felügyelt erőforrásokat (rendszer által hozzárendelt megtagadási hozzárendeléseket) védő hozzárendelések (például az Azure által felügyelt alkalmazások vagy az Azure Blueprints által létrehozott hozzárendelések) megtagadása megakadályozza, hogy a kezelő bérlő felhasználói ezekre az erőforrásokra cselekednek. Az ügyfélbérlében lévő felhasználók azonban nem hozhatnak létre saját megtagadási hozzárendeléseket.

- Az előfizetések delegálása egy nemzeti felhőben és az Azure nyilvános felhőben, illetve két különálló nemzeti felhőben nem támogatott.

Következő lépések

- Ügyfelek előkészítése az Azure Lighthouse-ba Azure Resource Manager-sablonok használatával, vagy egy privát vagy nyilvános felügyelt szolgáltatási ajánlat Azure Marketplace-en való közzétételével.

- Az ügyfelek megtekintéséhez és kezeléséhez lépjen a Saját ügyfelek elemre az Azure Portalon.

- További információ az Azure Lighthouse architektúrájáról.

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: