Megjegyzés

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhat bejelentkezni vagy módosítani a címtárat.

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhatja módosítani a címtárat.

Ez a cikk a rugalmas Azure Database for PostgreSQL-kiszolgálópéldányok kapcsolati és hálózatkezelési fogalmait ismerteti.

Rugalmas Azure Database for PostgreSQL-kiszolgálópéldány létrehozásakor az alábbi hálózati lehetőségek közül kell választania:

- Privát hozzáférés (virtuális hálózati integráció)

- Nyilvános hozzáférés (engedélyezett IP-címek) és privát végpont

Ez a dokumentum a magánelérési (virtuális hálózati integrációs) hálózatkezelési lehetőséget ismerteti.

Privát hozzáférés (virtuális hálózati integráció)

A rugalmas Azure Database for PostgreSQL-kiszolgálópéldányt virtuális hálózati injektálással helyezheti üzembe az Azure-beli virtuális hálózatban. Az Azure-beli virtuális hálózatok privát és biztonságos hálózati kommunikációt biztosítanak. A virtuális hálózat erőforrásai az ezen a hálózaton hozzárendelt magánhálózati IP-címeken keresztül kommunikálhatnak.

Válassza ezt a hálózati lehetőséget, ha a következő képességeket szeretné használni:

- Csatlakozzon az azonos virtuális hálózatban lévő Azure-erőforrásokból a rugalmas Azure Database for PostgreSQL-kiszolgálópéldányhoz privát IP-címek használatával.

- Vpn vagy Azure ExpressRoute használatával nem Azure-erőforrásokból csatlakozhat rugalmas Azure Database for PostgreSQL-kiszolgálópéldányához.

- Győződjön meg arról, hogy a rugalmas Azure Database for PostgreSQL-kiszolgálópéldány nem rendelkezik az interneten keresztül elérhető nyilvános végpontgal.

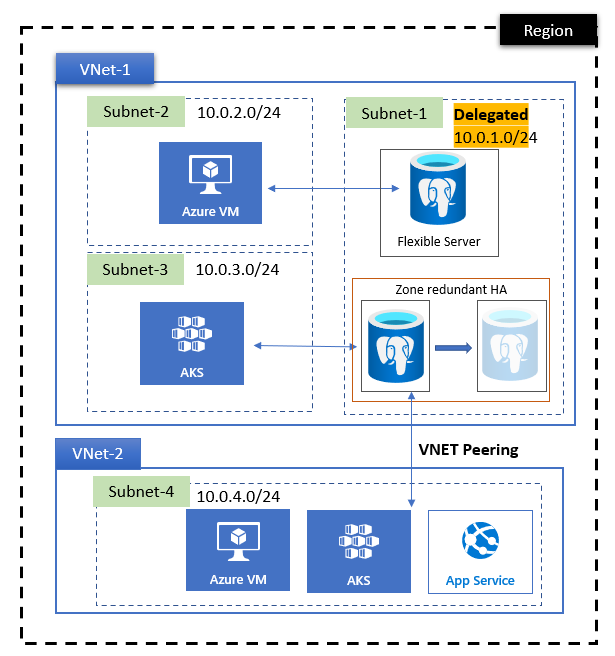

A fenti diagram elemei:

- A rugalmas Azure Database for PostgreSQL-kiszolgálópéldányokat a rendszer a VNet-1 virtuális hálózat 10.0.1.0/24 alhálózatába injektálja.

- Az ugyanazon virtuális hálózaton belül különböző alhálózatokon üzembe helyezett alkalmazások közvetlenül hozzáférhetnek a rugalmas Azure Database for PostgreSQL-kiszolgálópéldányokhoz.

- A másik virtuális hálózaton (VNet-2) üzembe helyezett alkalmazások nem rendelkeznek közvetlen hozzáféréssel a rugalmas Azure Database for PostgreSQL-kiszolgálópéldányokhoz. A rugalmas kiszolgálópéldány elérése előtt virtuális hálózati társviszony-létesítést kell végrehajtania egy privát DNS-zónához.

A virtuális hálózat fogalmai

Az Azure-beli virtuális hálózatok egy saját használatra konfigurált PRIVÁT IP-címteret tartalmaznak. A virtuális hálózatnak ugyanabban az Azure-régióban kell lennie, mint a rugalmas Azure Database for PostgreSQL-kiszolgálópéldánynak. A virtuális hálózatokkal kapcsolatos további információkért tekintse meg az Azure Virtual Network áttekintését.

Az alábbiakban néhány fogalmat ismerhet meg, amikor olyan virtuális hálózatokat használ, amelyekben az erőforrások integrálva vannak egy virtuális hálózatba a rugalmas Azure Database for PostgreSQL-kiszolgálópéldányokkal:

Delegált alhálózat: A virtuális hálózat alhálózatokat (alhálózatokat) tartalmaz. Az alhálózatok lehetővé teszik a virtuális hálózat kisebb címterekre való szegmentálását. Az Azure-erőforrások egy virtuális hálózaton belül meghatározott alhálózatokra vannak üzembe helyezve.

A virtuális hálózatba integrált rugalmas Azure Database for PostgreSQL-kiszolgálópéldánynak delegált alhálózatban kell lennie. Vagyis csak rugalmas Azure Database for PostgreSQL-kiszolgálópéldányok használhatják ezt az alhálózatot. Az alhálózatra semmilyen más típusú Azure-erőforrás nem delegálható. A delegálási tulajdonság hozzárendelésével delegálhat egy alhálózatot

Microsoft.DBforPostgreSQL/flexibleServers.Az alhálózathoz megadható legkisebb CIDR-tartomány a /28, amely 16 IP-címet biztosít. Egy hálózat vagy alhálózat első és utolsó címe nem rendelhető hozzá egyetlen gazdagéphez sem. Az Azure öt IP-címet foglal le, amelyeket az Azure hálózatkezelése belsőleg használ, amely két olyan IP-címet tartalmaz, amelyek nem rendelhetők hozzá a gazdagéphez, ahogyan azt említettük. Így 11 elérhető IP-cím marad a /28 CIDR-tartományhoz. Egyetlen rugalmas Azure Database for PostgreSQL-kiszolgálópéldány magas rendelkezésre állású funkciókkal négy címet használ.

A replikáció és a Microsoft Entra-kapcsolatok esetében győződjön meg arról, hogy az útvonaltáblák nem befolyásolják a forgalmat. Gyakori minta az összes kimenő forgalom átirányítása egy Azure Firewallon vagy egy egyéni helyszíni hálózati szűrőberendezésen keresztül.

Ha az alhálózat rendelkezik a szabályhoz társított útvonaltáblával, amely az összes forgalmat egy virtuális berendezésre irányítja:

- Adjon hozzá egy szabályt a célszolgáltatás címkéjével

AzureActiveDirectoryés a következő ugrássalInternet. - Adjon hozzá egy olyan szabályt, amelynek cél IP-tartománya megegyezik a rugalmas Azure Database for PostgreSQL-kiszolgálópéldány alhálózati tartományával és a következő ugrással

Virtual Network.

Fontos

A nevek

AzureFirewallSubnet,AzureFirewallManagementSubnetésAzureBastionSubnetGatewaySubnetaz Azure-ban vannak fenntartva. Ne használja ezeket a neveket az alhálózat neveként. Emellett a virtuális hálózatoknak nem szabad átfedésben lévő címtérrel rendelkezniük a régiók közötti replikák létrehozásához.- Adjon hozzá egy szabályt a célszolgáltatás címkéjével

Hálózati biztonsági csoport (NSG):: Az NSG-k biztonsági szabályai lehetővé teszik a virtuális hálózati alhálózatok és hálózati adapterek bejövő és kimenő hálózati forgalmának szűrését. További információkért tekintse meg az NSG áttekintését.

Az alkalmazásbiztonsági csoportok (ASG-k) egyszerűvé teszik a 4. réteg biztonságának szabályozását az NSG-k használatával a lapos hálózatokhoz. Gyorsan elvégezhető mindez:

- Virtuális gépek csatlakoztatása ASG-hez, vagy virtuális gépek eltávolítása egy ASG-ből.

- Dinamikusan alkalmazza a szabályokat ezekre a virtuális gépekre, vagy távolítsa el a szabályokat ezekről a virtuális gépekről.

További információkért tekintse meg az ASG áttekintését.

Jelenleg nem támogatjuk azokat az NSG-ket, ahol egy ASG egy szabály része az Azure Database for PostgreSQL rugalmas kiszolgálópéldányaival. Jelenleg azt javasoljuk, hogy ip-alapú forrás- vagy célszűrést használjon egy NSG-ben.

Az Azure Database for PostgreSQL-kiszolgáló magas rendelkezésre állása és egyéb funkciói megkövetelik a forgalom küldését/fogadását az 5432-s célportra az Azure-beli virtuális hálózati alhálózaton belül, ahol egy rugalmas Azure Database for PostgreSQL-kiszolgálópéldány van üzembe helyezve, valamint az Azure Storage-ba naplóarchiválás céljából. Ha olyan NSG-ket hoz létre, amelyek letiltják a rugalmas Azure Database for PostgreSQL-kiszolgálópéldány felé vagy onnan érkező forgalmat azon az alhálózaton belül, ahol az üzembe van helyezve, győződjön meg arról, hogy engedélyezi a forgalmat az alhálózaton belüli 5432-as célportra , valamint a Storage szolgáltatáscímkére . A magas rendelkezésre állás érdekében az ajánlott eljárás egy Microsoft.Storage szolgáltatásvégpont hozzáadása, mivel ez biztosítja a megfelelő forgalomirányítást az Azure Storage-fiókba, amely a Write Ahead Log(WAL) fájlok feltöltéséhez használatos.

Ezt a kivételszabályt tovább szűrheti úgy, hogy hozzáadja az Azure-régiót a címkéhez, például

us-east.storage. Ha úgy dönt, hogy a Rugalmas Azure Database for PostgreSQL-kiszolgálópéldányba való bejelentkezések hitelesítéséhez a Microsoft Entra-hitelesítést használja, engedélyezze a kimenő forgalmat a Microsoft Entra ID felé egy Microsoft Entra szolgáltatáscímke használatával.Az Olvasási replikák Azure-régiók közötti beállításakor a rugalmas Azure Database for PostgreSQL-kiszolgálópéldánynak képesnek kell lennie arra, hogy az elsődleges és replikakiszolgálóról az 5432-es célportra, valamint az Azure Storage-ba irányuló forgalmat küldjön vagy fogadjon az elsődleges és replikaregiőkban. A tárolóhoz szükséges cél TCP-port a 443.

saját DNS zónaintegráció: Az Azure saját DNS zónaintegráció lehetővé teszi a privát DNS feloldását az aktuális virtuális hálózaton vagy bármely régión belüli társhálózaton belül, ahol a saját DNS zóna kapcsolódik.

Saját DNS zóna használata

Az Azure saját DNS megbízható és biztonságos DNS-szolgáltatást biztosít a virtuális hálózat számára. Az Azure saját DNS kezeli és feloldja a virtuális hálózat tartományneveit anélkül, hogy egyéni DNS-megoldást kellene konfigurálnia.

Ha privát hálózati hozzáférést használ egy Azure-beli virtuális hálózattal, a dns-feloldáshoz kötelező megadni a saját DNS zónainformációkat. A rugalmas Azure Database for PostgreSQL-kiszolgálópéldányok privát hálózati hozzáféréssel történő létrehozásához privát DNS-zónákat kell használni, miközben rugalmas Azure Database for PostgreSQL-kiszolgálópéldányokat konfigurál privát hozzáféréssel.

Fontos

Ha privát DNS-zónát használ egy másik előfizetésben, az előfizetéshez a Microsoft.DBforPostgreSQL erőforrás-szolgáltatót is regisztrálni kell, ellenkező esetben a rugalmas Azure Database for PostgreSQL-kiszolgálópéldány üzembe helyezése nem fejeződik be.

Egy Azure Database for PostgreSQL rugalmas kiszolgálópéldány létrehozásához privát hálózati hozzáféréssel API-val, Azure Resource Manager-sablonnal (ARM-sablon), Bicep vagy Terraform segítségével hozzon létre privát DNS-zónákat. Ezután használja őket, miközben rugalmas Azure Database for PostgreSQL-kiszolgálópéldányokat konfigurál privát hozzáféréssel. További információ: REST API-specifikációk az Azure-hoz.

Ha az Azure Portalt vagy az Azure CLI-t használja rugalmas Azure Database for PostgreSQL-kiszolgálópéldányok létrehozásához, megadhat egy privát DNS-zónanevet, amelyet korábban ugyanabban vagy egy másik előfizetésben hozott létre, vagy automatikusan létrejön egy alapértelmezett privát DNS-zóna az előfizetésben.

Ha Egy Azure API-t, egy BICEP- vagy Terraform-sablont használ, hozzon létre saját DNS zónákat, amelyek a következővel .postgres.database.azure.comvégződnek: . Használja ezeket a zónákat, miközben rugalmas Azure Database for PostgreSQL-kiszolgálópéldányokat konfigurál privát hozzáféréssel. Használja például az űrlapot [name1].[name2].postgres.database.azure.com vagy [name].postgres.database.azure.coma . Ha úgy dönt, hogy az űrlapot [name].postgres.database.azure.comhasználja, a név nem lehet az egyik rugalmas Azure Database for PostgreSQL-kiszolgálópéldányhoz használt név, vagy a kiépítés során hibaüzenet jelenik meg. További információ: saját DNS zónák áttekintése.

Az Azure Portal, az API-k, az Azure CLI vagy egy ARM-sablon használatakor a privát DNS-zónát is módosíthatja a rugalmas Azure Database for PostgreSQL-kiszolgálópéldány létrehozásakor megadottról egy másik privát DNS-zónára, amely ugyanahhoz vagy más előfizetéshez létezik.

Fontos

A rugalmas Azure Database for PostgreSQL-kiszolgálópéldány létrehozásakor megadott privát DNS-zónáról egy másik privát DNS-zónára való váltás jelenleg le van tiltva a magas rendelkezésre állású szolgáltatással rendelkező kiszolgálók esetében.

Miután létrehozott egy saját DNS zónát az Azure-ban, hozzá kell kapcsolnia egy virtuális hálózatot. A társított virtuális hálózaton üzemeltetett erőforrások ezután hozzáférhetnek a saját DNS zónához.

Fontos

A továbbiakban nem érvényesítjük a virtuális hálózati kapcsolat jelenlétét a rugalmas Azure Database for PostgreSQL-kiszolgálópéldányok kiszolgálólétrehozása során, privát hálózatkezeléssel. Amikor kiszolgálót hoz létre a portálon keresztül, lehetőséget biztosítunk az ügyfeleknek, hogy létrehozzák a kiszolgálólétrehozás hivatkozását a kiszolgálólétrehozáshoz a Link a saját DNS zóna csatlakoztatása a virtuális hálózathoz az Azure Portalon jelölőnégyzeten keresztül.

A DNS privát zónái rugalmasak a regionális kimaradásokkal szemben, mivel a zónaadatok globálisan elérhetők. A privát zónában lévő erőforrásrekordok automatikusan replikálódnak a régiók között. Az Azure saját DNS egy rendelkezésre állási zóna alapszintű, zónaredundáns szolgáltatása. További információt a rendelkezésre állási zóna támogatásával rendelkező Azure-szolgáltatásokban talál.

Integráció egyéni DNS-kiszolgálóval

Ha egyéni DNS-kiszolgálót használ, egy DNS-továbbítót kell használnia az Azure Database for PostgreSQL rugalmas kiszolgálópéldányának teljes tartománynevének feloldásához. A továbbító IP-címének 168.63.129.16-osnak kell lennie.

Az egyéni DNS-kiszolgálónak a virtuális hálózaton belül kell lennie, vagy elérhetőnek kell lennie a virtuális hálózat DNS-kiszolgálóbeállításán keresztül. További információ: Saját DNS-kiszolgálót használó névfeloldás.

saját DNS zóna- és virtuális hálózati társviszony-létesítés

saját DNS zónabeállítások és a virtuális hálózatok közötti társviszony-létesítés független egymástól. Ha egy olyan ügyfélről szeretne csatlakozni a rugalmas Azure Database for PostgreSQL-kiszolgálópéldányhoz, amely ugyanabból a régióból vagy egy másik régióból egy másik virtuális hálózatban van kiépítve, a privát DNS-zónát össze kell kapcsolnia a virtuális hálózattal. További információ: A virtuális hálózat összekapcsolása.

Feljegyzés

Csak saját DNS zónanevek postgres.database.azure.com csatolhatók. A DNS-zóna neve nem lehet azonos az Azure Database for PostgreSQL rugalmas kiszolgálópéldányaival. Ellenkező esetben a névfeloldás meghiúsul.

Ha le szeretné képezni a kiszolgáló nevét a DNS-rekordra, futtathatja a parancsot az Azure Cloud Shellben nslookup az Azure PowerShell vagy a Bash használatával. Cserélje le a kiszolgáló nevét a <server_name> paraméterre az alábbi példában:

nslookup -debug <server_name>.postgres.database.azure.com | grep 'canonical name'

Küllős magánhálózati kialakítás használata

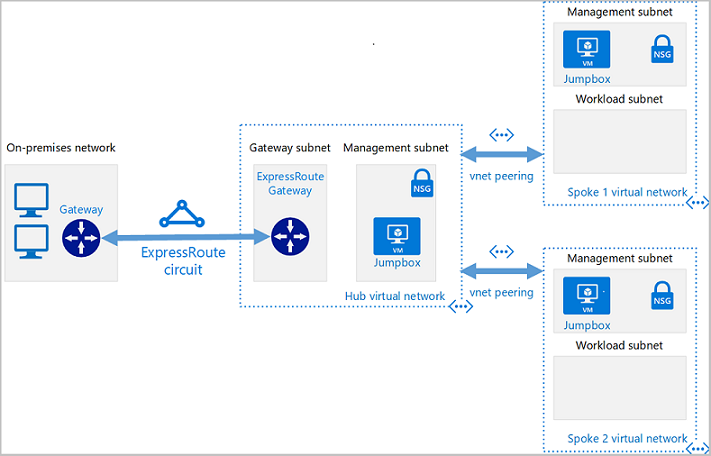

A küllős és a küllős hálózatkezelési modell a gyakori kommunikációs vagy biztonsági követelmények hatékony kezelésére szolgáló népszerű hálózatkezelési modell.

A központ egy virtuális hálózat, amely központi helyként szolgál a külső kapcsolatok kezeléséhez. Emellett több számítási feladat által használt szolgáltatásokat is üzemeltet. A központ koordinálja a küllők felé és a küllők felől érkező összes kommunikációt. Az informatikai szabályok vagy az olyan folyamatok, mint a biztonság megvizsgálják, átirányítják és központilag kezelik a forgalmat. A küllők számítási feladatokat üzemeltető virtuális hálózatok, amelyek virtuális hálózattársítás révén kapcsolódnak a központhoz. A megosztott szolgáltatások a küllőkkel való megosztáshoz a saját alhálózataikban vannak üzemeltetve. A szegélyhálózat ezután biztonsági berendezésként működik.

A küllők az Azure-ban is virtuális hálózatok, amelyek az egyes számítási feladatok elkülönítésére szolgálnak. A helyszíni központ és az Azure közötti forgalom az Azure ExpressRoute-on vagy a helyek közötti VPN-en keresztül csatlakozik a központi virtuális hálózathoz. A küllők és a központ közötti virtuális hálózatok társviszonyban vannak, és lehetővé teszik a helyszíni erőforrások felé történő kommunikációt. A központ és minden egyes küllő létrehozható más-más előfizetésekben vagy erőforráscsoportokban.

A küllős virtuális hálózatok egymáshoz való csatlakoztatásának három fő mintája van:

- A küllők közvetlenül csatlakoznak egymáshoz: A küllős virtuális hálózatok között virtuális hálózati társviszonyok vagy VPN-alagutak jönnek létre, hogy közvetlen kapcsolatot biztosítsanak a központi virtuális hálózat bejárása nélkül.

- A küllők hálózati berendezésen keresztül kommunikálnak: Minden küllős virtuális hálózat társviszonyban áll egy virtuális WAN-nal vagy egy központi virtuális hálózattal. A berendezés küllőről küllőre irányítja a forgalmat. A berendezést a Microsoft (a virtuális WAN-hoz hasonlóan) vagy Ön felügyelheti.

- A központi hálózathoz virtuális hálózati átjáró csatlakozik, és felhasználó által megadott útvonalakat használ: Engedélyezi a küllők közötti kommunikációt.

Az Azure Virtual Network Managerrel új (és meglévő) küllős virtuális hálózati topológiákat hozhat létre a kapcsolat- és biztonsági vezérlők központi felügyeletéhez.

Kommunikáció privát hálózatú ügyfelekkel különböző régiókban

Az ügyfeleknek gyakran kell csatlakozniuk az ügyfelek különböző Azure-régióihoz. Pontosabban ez a kérdés általában arra vonatkozik, hogyan csatlakoztathat két virtuális hálózatot (amelyek közül az egyik rugalmas Azure Database for PostgreSQL-kiszolgálópéldánysal rendelkezik, a másik pedig egy alkalmazásügyféllel rendelkezik), amelyek különböző régiókban találhatók.

Az ilyen kapcsolatok többféleképpen is elérhetők, például:

- Globális virtuális hálózatok közötti társviszony-létesítés. Ez a módszer a leggyakoribb, mivel ez a legegyszerűbb módja a különböző régiókban található hálózatok összekapcsolásának. A globális virtuális hálózatok közötti társviszony-létesítés közvetlenül a két társhálózat között hoz létre kapcsolatot az Azure gerinchálózatán keresztül. Ez a módszer biztosítja a legjobb hálózati átviteli sebességet és a legalacsonyabb késéseket a kapcsolatokhoz. A virtuális hálózatok társviszony-létesítése esetén az Azure automatikusan kezeli az útválasztást. Ezek a virtuális hálózatok képesek kommunikálni a VPN-átjárón létrehozott társhálózat összes erőforrásával.

- Hálózat–hálózat kapcsolat. A virtuális hálózatok (hálózat–hálózat kapcsolat) közötti kapcsolat lényegében egy VPN a két Azure-hely között. A hálózat–hálózat kapcsolat egy VPN-átjárón jön létre. A forgalom két további forgalomugratással jár a globális virtuális hálózatok közötti társviszony-létesítéshez képest. A módszerhez képest további késés és alacsonyabb sávszélesség is rendelkezésre áll.

- Kommunikáció hálózati berendezésen keresztül küllős architektúrában. A küllős virtuális hálózatok közvetlen összekapcsolása helyett hálózati berendezésekkel továbbíthatja a küllők közötti forgalmat. A hálózati berendezések több hálózati szolgáltatást nyújtanak, például a mély csomagvizsgálatot, a forgalom szegmentálását vagy monitorozását, de késést és teljesítménybeli szűk keresztmetszeteket okozhatnak, ha nem megfelelő méretűek.

Replikáció Azure-régiók és virtuális hálózatok között privát hálózatkezeléssel

Az adatbázis-replikáció az adatok központi vagy elsődleges kiszolgálóról több, replikaként ismert kiszolgálóra történő másolásának folyamata. Az elsődleges kiszolgáló olvasási és írási műveleteket fogad el, de a replikák írásvédett tranzakciókat szolgálnak ki. Az elsődleges kiszolgáló és a replikák együttesen alkotnak adatbázisfürtöt. Az adatbázis-replikáció célja az adatok redundanciájának, konzisztenciájának, magas rendelkezésre állásának és hozzáférhetőségének biztosítása, különösen a nagy forgalmú, kritikus fontosságú alkalmazásokban.

Az Azure Database for PostgreSQL két módszert kínál a replikációhoz: fizikai (azaz streamelés) a beépített olvasási replika funkcióval és a logikai replikációval. Mindkettő ideális a különböző használati esetekhez, és a felhasználó a céltól függően választhat egyet a másik felett.

Az Azure-régiók közötti replikációhoz minden régióban külön virtuális hálózatokra van szükség, amelyek virtuális hálózatok közötti társviszony-létesítéssel vagy küllős architektúrákban hálózati berendezésen keresztül biztosíthatók.

Alapértelmezés szerint a DNS-névfeloldás hatóköre egy virtuális hálózatra terjed ki. Az egyik virtuális hálózaton (VNET1) lévő ügyfél nem tudja feloldani a másik virtuális hálózaton (VNET2) található rugalmas Azure Database for PostgreSQL kiszolgálópéldány teljes körű tartománynevét (FQDN).

A probléma megoldásához meg kell győződnie arról, hogy a VNET1-ügyfelek hozzáférhetnek a rugalmas Azure Database for PostgreSQL-kiszolgálópéldány privát DNS-zónához. Adjon hozzá egy virtuális hálózati hivatkozást a rugalmas Azure Database for PostgreSQL-kiszolgálópéldány privát DNS-zónájához.

Nem támogatott virtuális hálózati forgatókönyvek

Az alábbiakban néhány korlátozást talál a virtuális hálózati integrációval létrehozott virtuális hálózatokkal való munkához:

- Miután üzembe helyezett egy rugalmas Azure Database for PostgreSQL-kiszolgálópéldányt egy virtuális hálózaton és alhálózaton, nem helyezheti át egy másik virtuális hálózatra vagy alhálózatra. A virtuális hálózatot nem helyezheti át másik erőforráscsoportba vagy előfizetésbe.

- Az alhálózat mérete (címtartományok) nem növelhető, ha az erőforrások már létrejöttek az alhálózaton.

- A virtuális hálózatba injektált erőforrások alapértelmezés szerint nem tudják használni a Private Linket. Ha privát hálózatkezeléshez szeretné használni a Private Linket , tekintse meg az Azure Database for PostgreSQL private linkkel való hálózatkezelését.

Fontos

Az Azure Resource Manager támogatja az erőforrások biztonsági vezérlőként való zárolását . Az erőforrás-zárolások az erőforrásra vonatkoznak, és minden felhasználó és szerepkör esetében érvényesek. Az erőforrás-zárolásnak két típusa van: CanNotDelete és ReadOnly. Ezek a zárolástípusok alkalmazhatók saját DNS zónára vagy egy egyedi rekordkészletre.

Ha egy privát DNS-zónára vagy egy egyéni rekordkészletre bármilyen típusú zárolást alkalmaz, az megzavarhatja a rugalmas Azure Database for PostgreSQL-kiszolgálópéldányok dns-rekordjainak frissítését. Emellett problémákat is okozhat a DNS-en végzett fontos műveletek során, például magas rendelkezésre állású feladatátvétel elsődlegesről másodlagosra. Ezen okokból győződjön meg arról, hogy nem használ DNS privát zónát vagy rekordzárolást, ha magas rendelkezésre állású funkciókat használ rugalmas Azure Database for PostgreSQL-kiszolgálópéldányokkal.

Gazdagép neve

A választott hálózati beállítástól függetlenül azt javasoljuk, hogy amikor a rugalmas Azure Database for PostgreSQL-kiszolgálópéldányhoz csatlakozik, mindig használjon FQDN-t (teljesen minősített tartománynevet) gazdagépnévként. A kiszolgáló IP-címe nem garantáltan statikus marad. A teljes tartománynév használatával elkerülheti a kapcsolati sztring módosítását.

A teljes tartománynevet gazdagépnévként használó példa az .hostname = servername.postgres.database.azure.com Ha lehetséges, kerülje a (magáncím) vagy hostname = 10.0.0.4 a (nyilvános cím) használatát hostname = 40.2.45.67 .