Ajánlott eljárások az Azure RBAC-hez

Ez a cikk az Azure szerepköralapú hozzáférés-vezérlés (Azure RBAC) használatának ajánlott eljárásait ismerteti. Ezek az ajánlott eljárások az Azure RBAC-vel kapcsolatos tapasztalatainkból és az olyan ügyfelek tapasztalataiból származnak, mint ön.

Csak a szükséges hozzáférés biztosítása a felhasználóknak

Az Azure RBAC használata lehetővé teszi, hogy elkülönítse a kötelességeket a csapaton belül, valamint csak olyan mértékű hozzáférést biztosítson, amelyre a felhasználóknak a feladataik elvégzéséhez szükségük van. Ahelyett, hogy mindenki számára korlátlan engedélyeket adna az Azure-előfizetéshez vagy -erőforrásokhoz, az egyes műveletekhez hatókört adhat meg.

A hozzáférés-vezérlési stratégia megtervezésekor ajánlott eljárásként csak a munkájuk elvégzéséhez minimálisan szükséges jogosultságokat biztosítsa a felhasználók számára. Ne rendeljen szélesebb szerepköröket szélesebb hatókörökhöz, még akkor is, ha eredetileg kényelmesebbnek tűnik. Egyéni szerepkörök létrehozásakor csak a felhasználóknak szükséges engedélyeket kell tartalmaznia. A szerepkörök és hatókörök korlátozásával korlátozhatja, hogy mely erőforrások legyenek veszélyben, ha a rendszerbiztonsági tagot valaha is veszélybe sodorják.

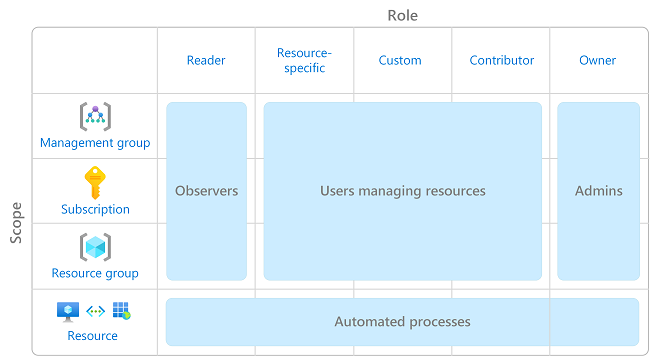

Az alábbi ábra egy javasolt mintát mutat be az Azure RBAC használatához.

A szerepkörök hozzárendelésével kapcsolatos információkért lásd : Azure-szerepkörök hozzárendelése az Azure Portal használatával.

Az előfizetés-tulajdonosok számának korlátozása

Legfeljebb 3 előfizetés-tulajdonost adjon meg, hogy csökkentse a feltört tulajdonosi fiókok miatti biztonsági incidensek lehetőségét. Ez a javaslat a Felhőhöz készült Microsoft Defender figyelhető. A Felhőhöz készült Defender egyéb identitás- és hozzáférési javaslatait a biztonsági javaslatok – referencia-útmutató – című témakörben találja.

Kiemelt rendszergazdai szerepkör-hozzárendelések korlátozása

Egyes szerepkörök kiemelt rendszergazdai szerepkörökként vannak azonosítva. Fontolja meg a következő műveleteket a biztonsági helyzet javítása érdekében:

- Távolítsa el a szükségtelen kiemelt szerepkör-hozzárendeléseket.

- Ne rendeljen emelt szintű rendszergazdai szerepkört, ha ehelyett egy feladatfüggvény-szerepkör használható.

- Ha kiemelt rendszergazdai szerepkört kell hozzárendelnie, használjon szűk hatókört, például erőforráscsoportot vagy erőforrást szélesebb hatókör helyett, például felügyeleti csoportot vagy előfizetést.

- Ha szerepkör-hozzárendelések létrehozására jogosult szerepkört rendel hozzá, fontolja meg egy feltétel hozzáadását a szerepkör-hozzárendelés korlátozásához. További információ: Azure-szerepkör-hozzárendelés-kezelés delegálása másokkal feltételekkel.

További információ: Kiemelt rendszergazdai szerepkör-hozzárendelések listázása vagy kezelése.

A Microsoft Entra Privileged Identity Management használata

A kiemelt fiókok rosszindulatú kibertámadásokkal szembeni védelméhez a Microsoft Entra Privileged Identity Management (PIM) használatával csökkentheti a jogosultságok expozíciós idejét, és jelentések és riasztások segítségével növelheti a használatuk láthatóságát. A PIM a Microsoft Entra-azonosítóhoz és az Azure-erőforrásokhoz való igény szerinti jogosultsági hozzáférés biztosításával segít megvédeni a kiemelt fiókokat. A hozzáférés időkorláthoz kötött lehet, amely után a jogosultságok automatikusan visszavonódnak.

További információ: Mi a Microsoft Entra Privileged Identity Management?

Szerepkörök hozzárendelése csoportokhoz, nem felhasználókhoz

A szerepkör-hozzárendelések kezelhetőbbé tétele érdekében kerülje a szerepkörök közvetlen hozzárendelését a felhasználókhoz. Ehelyett rendeljen szerepköröket csoportokhoz. A szerepkörök felhasználók helyett csoportokhoz való hozzárendelése is segít minimalizálni a szerepkör-hozzárendelések számát, amely előfizetésenként korlátozott szerepkör-hozzárendeléssel rendelkezik.

Szerepkörök hozzárendelése a szerepkör neve helyett az egyedi szerepkör-azonosítóval

Előfordulhat, hogy egy szerepkör neve megváltozik, például:

- Saját egyéni szerepkört használ, és úgy dönt, hogy megváltoztatja a nevet.

- Olyan előzetes szerepkört használ, amelynek neve (előzetes verzió) szerepel. A szerepkör felszabadításakor a szerepkör átnevezve lesz.

Még ha átneveznek is egy szerepkört, a szerepkör azonosítója nem változik. Ha szkriptekkel vagy automatizálással hozza létre a szerepkör-hozzárendeléseket, ajánlott az egyedi szerepkör-azonosítót használni a szerepkör neve helyett. Ezért ha egy szerepkört átneveznek, a szkriptek nagyobb valószínűséggel fognak működni.

További információ: Szerepkör hozzárendelése az egyedi szerepkör-azonosító és az Azure PowerShell használatával, valamint szerepkör hozzárendelése az egyedi szerepkör-azonosító és az Azure CLI használatával.

Ne használjon helyettesítő karaktereket egyéni szerepkörök létrehozásakor

Egyéni szerepkörök létrehozásakor a helyettesítő karakter (*) karakter használatával határozhatja meg az engedélyeket. Javasoljuk, hogy a helyettesítő karakter (*) helyett explicit módon adja meg Actions DataActions és használja. A jövőben Actions DataActions megadott további hozzáférés és engedélyek nem kívánt viselkedést eredményezhetnek a helyettesítő karakter használatával. További információ: Azure egyéni szerepkörök.