Az Azure RBAC hibaelhárítása

Ez a cikk az Azure szerepköralapú hozzáférés-vezérléssel (Azure RBAC) kapcsolatos problémák néhány gyakori megoldását ismerteti.

Azure-szerepkör-hozzárendelések

Hibajelenség – A szerepkör-hozzárendelés hozzáadása lehetőség le van tiltva

Nem tud szerepkört hozzárendelni az Azure Portalon a Hozzáférés-vezérlés (IAM) szolgáltatásban, mert a Szerepkör-hozzárendelés hozzáadása>lehetőség le van tiltva

Ok

Jelenleg olyan felhasználóval van bejelentkezve, aki nem rendelkezik engedéllyel a szerepkörök hozzárendelésére a kijelölt hatókörben.

Megoldás

Ellenőrizze, hogy jelenleg olyan felhasználóval van-e bejelentkezve, aki olyan szerepkörrel rendelkezik, amely rendelkezik a Microsoft.Authorization/roleAssignments/write szerepkörhöz hozzárendelni kívánt hatókör szerepköralapú hozzáférés-vezérlési rendszergazdájával .

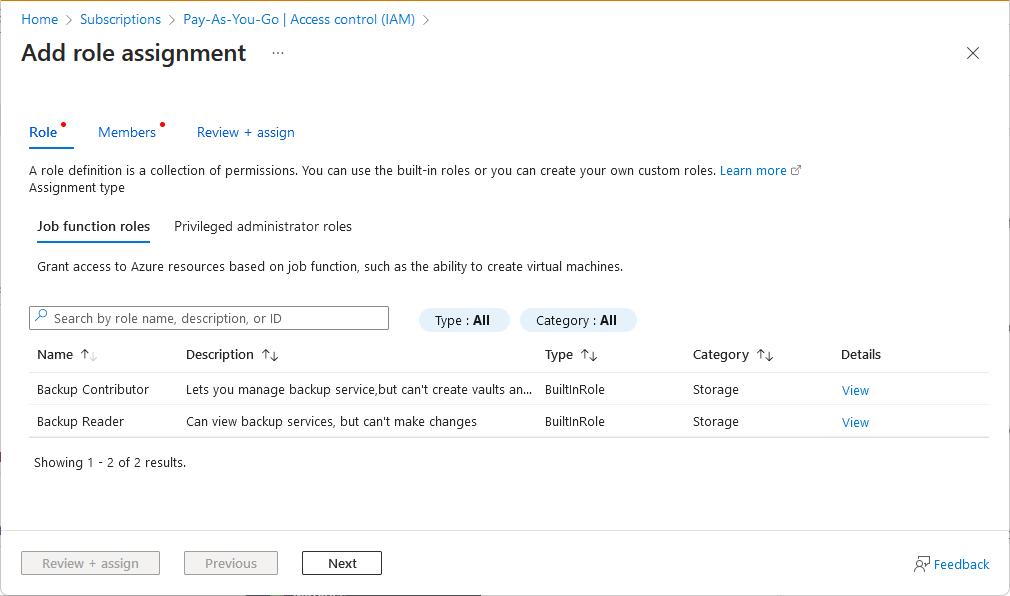

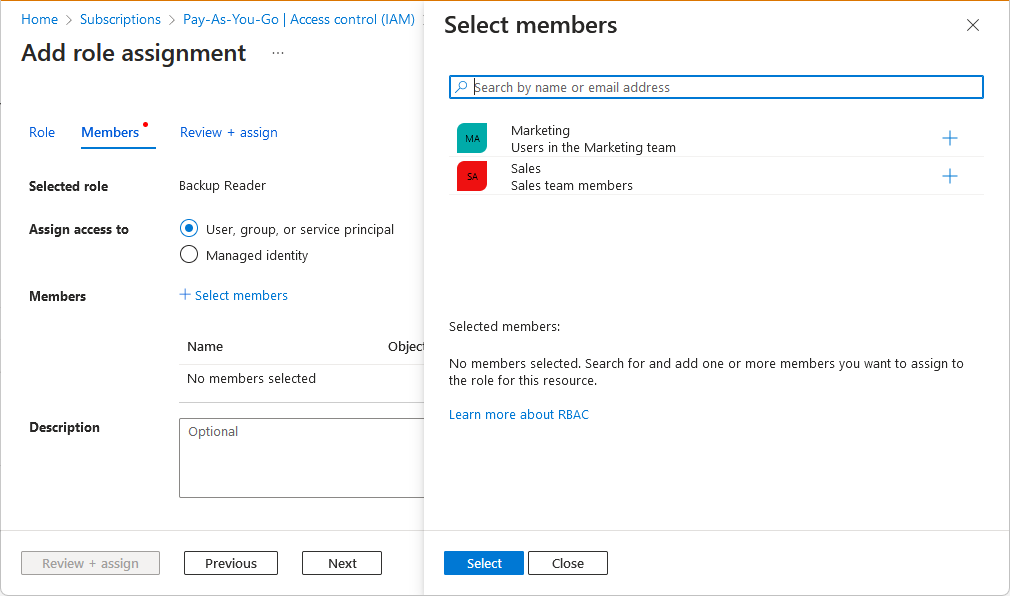

Tünet – A szerepkörök vagy a tagok nem szerepelnek a listában

Amikor megpróbál szerepkört hozzárendelni az Azure Portalon, egyes szerepkörök vagy tagok nem jelennek meg a listában. A Szerepkör lapon például a szerepkörök korlátozott készlete látható.

Vagy a Tagok kijelölése panelen kevesebb tagot láthat.

Ok

A felvehető szerepkör-hozzárendelésekre korlátozások vonatkoznak. Például azokban a szerepkörökben van korlátozva, amelyekhez szerepköröket rendelhet vagy korlátozhat azokban az egyszerű személyekben, amelyekhez szerepköröket rendelhet.

Megoldás

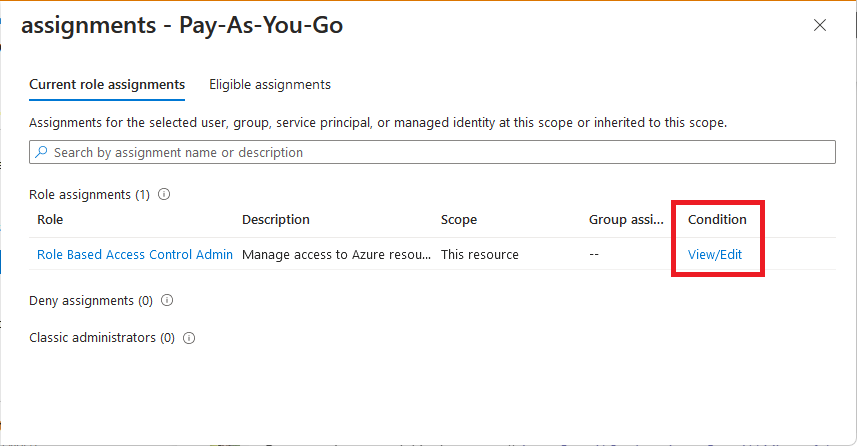

Tekintse meg az Önhöz rendelt szerepköröket. Ellenőrizze, hogy van-e olyan feltétel, amely korlátozza a felvehető szerepkör-hozzárendeléseket. További információ: Azure-hozzáférés-kezelés delegálása másoknak.

Hibajelenség – Nem lehet szerepkört hozzárendelni

Nem tud szerepkört hozzárendelni, és a következőhöz hasonló hibaüzenet jelenik meg:

Failed to add {securityPrincipal} as {role} for {scope} : The client '{clientName}' with object id '{objectId}' does not have authorization or an ABAC condition not fulfilled to perform action 'Microsoft.Authorization/roleAssignments/write' over scope '/subscriptions/{subscriptionId}/Microsoft.Authorization/roleAssignments/{roleAssignmentId}' or the scope is invalid. If access was recently granted, please refresh your credentials.

1. ok

Jelenleg olyan felhasználóval van bejelentkezve, aki nem rendelkezik engedéllyel a szerepkörök hozzárendelésére a kijelölt hatókörben.

1\. megoldás

Ellenőrizze, hogy jelenleg olyan felhasználóval van-e bejelentkezve, aki olyan szerepkörrel rendelkezik, amely rendelkezik a Microsoft.Authorization/roleAssignments/write szerepkör-alapú hozzáférés-vezérlési rendszergazda engedéllyel a szerepkör hozzárendeléséhez használt hatókörben.

Ok 2

A felvehető szerepkör-hozzárendelésekre korlátozások vonatkoznak. Például azokban a szerepkörökben van korlátozva, amelyekhez szerepköröket rendelhet vagy korlátozhat azokban az egyszerű személyekben, amelyekhez szerepköröket rendelhet.

2\. megoldás

Tekintse meg az Önhöz rendelt szerepköröket. Ellenőrizze, hogy van-e olyan feltétel, amely korlátozza a felvehető szerepkör-hozzárendeléseket. További információ: Azure-hozzáférés-kezelés delegálása másoknak.

Tünet – Nem lehet szerepkört hozzárendelni szolgáltatásnévvel az Azure CLI-vel

Szolgáltatásnévvel rendel szerepköröket az Azure CLI-hez, és a következő hibaüzenet jelenik meg:

Insufficient privileges to complete the operation

Tegyük fel például, hogy rendelkezik egy Tulajdonos szerepkörhöz rendelt szolgáltatásnévvel, és a következő szerepkör-hozzárendelést próbálja létrehozni szolgáltatásnévként az Azure CLI használatával:

az login --service-principal --username "SPNid" --password "password" --tenant "tenantid"

az role assignment create --assignee "userupn" --role "Contributor" --scope "/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}"

Ok

Valószínű, hogy az Azure CLI megpróbálja megkeresni a hozzárendelt identitást a Microsoft Entra-azonosítóban, és a szolgáltatásnév alapértelmezés szerint nem tudja olvasni a Microsoft Entra-azonosítót.

Megoldás

A hiba megoldásának két módja van. Első lépésként rendelje hozzá a Címtárolvasó szerepkört a szolgáltatásnévhez, hogy az adatokat be tudja olvasni a címtárban.

A hiba megoldásának második módja a szerepkör-hozzárendelés létrehozása a paraméter --assigneehelyett.--assignee-object-id A használatával az --assignee-object-idAzure CLI kihagyja a Microsoft Entra-keresést. Le kell kérnie annak a felhasználónak, csoportnak vagy alkalmazásnak az objektumazonosítóját, amelyhez hozzá szeretné rendelni a szerepkört. További információ: Azure-szerepkörök hozzárendelése az Azure CLI-vel.

az role assignment create --assignee-object-id 11111111-1111-1111-1111-111111111111 --role "Contributor" --scope "/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}"

Hibajelenség – A szerepkör hozzárendelése egy új taghoz néha sikertelen

Új felhasználót, csoportot vagy szolgáltatásnevet hoz létre, és azonnal megpróbál hozzárendelni egy szerepkört az adott taghoz, és a szerepkör-hozzárendelés néha meghiúsul. A következő hibához hasonló üzenet jelenik meg:

PrincipalNotFound

Principal {principalId} does not exist in the directory {tenantId}. Check that you have the correct principal ID. If you are creating this principal and then immediately assigning a role, this error might be related to a replication delay. In this case, set the role assignment principalType property to a value, such as ServicePrincipal, User, or Group. See https://aka.ms/docs-principaltype

Ok

Ennek oka valószínűleg a replikáció késleltetése. Az egyszerű rendszer egy régióban jön létre; Azonban előfordulhat, hogy a szerepkör-hozzárendelés egy másik régióban történik, amely még nem replikálta az egyszerűt.

1\. megoldás

Ha egy új felhasználót vagy szolgáltatásnevet hoz létre a REST API- vagy ARM-sablonnal, állítsa be a principalType tulajdonságot, amikor a szerepkör-hozzárendelést a Szerepkör-hozzárendelések – API létrehozása használatával hozza létre .

| principalType | apiVersion |

|---|---|

User |

2020-03-01-preview vagy újabb |

ServicePrincipal |

2018-09-01-preview vagy újabb |

További információ: Azure-szerepkörök hozzárendelése egy új szolgáltatásnévhez a REST API-val vagy Azure-szerepkörök hozzárendelése egy új szolgáltatásnévhez Azure Resource Manager-sablonok használatával.

2\. megoldás

Ha új felhasználót vagy szolgáltatásnevet hoz létre az Azure PowerShell használatával, állítsa be a ObjectType paramétert User ServicePrincipal a New-AzRoleAssignment használatával vagy a szerepkör-hozzárendelés létrehozásakor. Az 1. megoldás ugyanazon mögöttes API-verziókorlátozásai továbbra is érvényesek. További információ: Azure-szerepkörök hozzárendelése az Azure PowerShell használatával.

3. megoldás

Ha új csoportot hoz létre, várjon néhány percet a szerepkör-hozzárendelés létrehozása előtt.

Hibajelenség – Az ARM-sablon szerepkör-hozzárendelése BadRequest állapotot ad vissza

Amikor olyan Bicep-fájlt vagy ARM-sablont próbál üzembe helyezni, amely szerepkört rendel egy szolgáltatásnévhez, a következő hibaüzenet jelenik meg:

Tenant ID, application ID, principal ID, and scope are not allowed to be updated. (code: RoleAssignmentUpdateNotPermitted)

Ha például létrehoz egy szerepkör-hozzárendelést egy felügyelt identitáshoz, akkor törli a felügyelt identitást, és újra létrehozza azt, az új felügyelt identitásnak más egyszerű azonosítója van. Ha megpróbálja újra üzembe helyezni a szerepkör-hozzárendelést, és ugyanazt a szerepkör-hozzárendelési nevet használja, az üzembe helyezés meghiúsul.

Ok

A szerepkör-hozzárendelés name nem egyedi, és frissítésként van megtekintve.

A szerepkör-hozzárendeléseket a nevük azonosítja, amely globálisan egyedi azonosító (GUID). Nem hozhat létre két azonos nevű szerepkör-hozzárendelést, még a különböző Azure-előfizetésekben sem. Meglévő szerepkör-hozzárendelés tulajdonságait sem módosíthatja.

Megoldás

Adjon meg idempotens egyedi értéket a szerepkör-hozzárendeléshez name. Célszerű olyan GUID-t létrehozni, amely együtt használja a hatókört, az egyszerű azonosítót és a szerepkör-azonosítót. Érdemes a guid() függvény használatával determinisztikus GUID-t létrehozni a szerepkör-hozzárendelések neveihez, például ebben a példában:

resource roleAssignment 'Microsoft.Authorization/roleAssignments@2020-10-01-preview' = {

name: guid(resourceGroup().id, principalId, roleDefinitionId)

properties: {

roleDefinitionId: roleDefinitionId

principalId: principalId

principalType: principalType

}

}

További információ: Azure RBAC-erőforrások létrehozása a Bicep használatával.

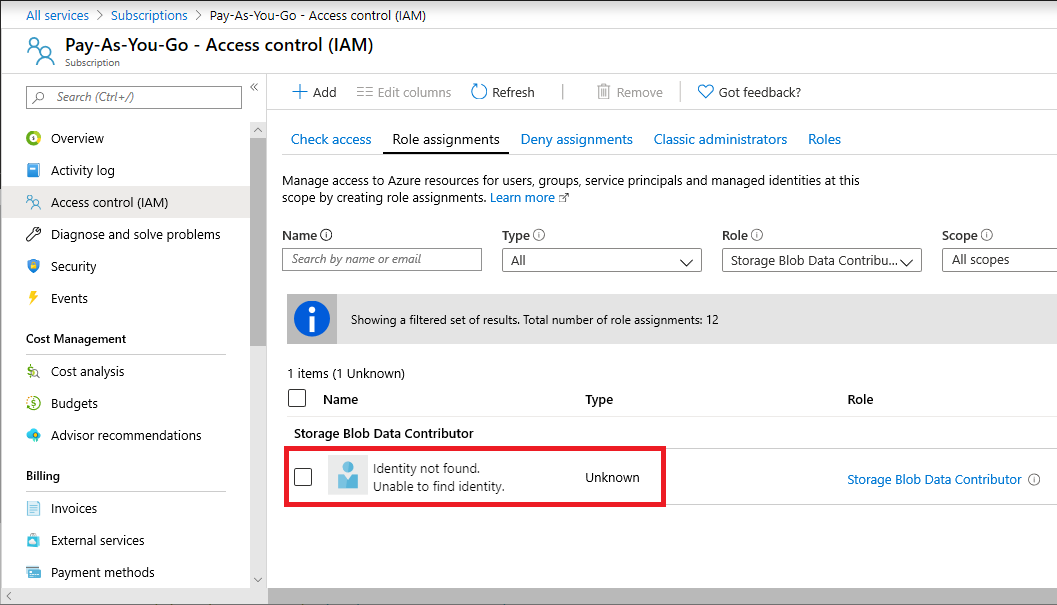

Tünet – Identitással nem rendelkező szerepkör-hozzárendelések

Az Azure Portal szerepkör-hozzárendeléseinek listájában láthatja, hogy a biztonsági tag (felhasználó, csoport, szolgáltatásnév vagy felügyelt identitás) ismeretlen típusú identitásként van felsorolva.

Ha ezt a szerepkör-hozzárendelést az Azure PowerShell használatával sorolja fel, előfordulhat, hogy egy üres DisplayName és SignInNameegy érték ObjectType jelenik Unknownmeg. A Get-AzRoleAssignment például a következőhöz hasonló szerepkör-hozzárendelést adja vissza:

RoleAssignmentId : /subscriptions/11111111-1111-1111-1111-111111111111/providers/Microsoft.Authorization/roleAssignments/22222222-2222-2222-2222-222222222222

Scope : /subscriptions/11111111-1111-1111-1111-111111111111

DisplayName :

SignInName :

RoleDefinitionName : Storage Blob Data Contributor

RoleDefinitionId : ba92f5b4-2d11-453d-a403-e96b0029c9fe

ObjectId : 33333333-3333-3333-3333-333333333333

ObjectType : User

CanDelegate : False

Hasonlóképpen, ha az Azure CLI-vel listázza ki a szerepkör-hozzárendelést, egy üres principalName értéket láthat. Az az role assignment list például a következőhöz hasonló szerepkör-hozzárendelést adja vissza:

{

"canDelegate": null,

"id": "/subscriptions/11111111-1111-1111-1111-111111111111/providers/Microsoft.Authorization/roleAssignments/22222222-2222-2222-2222-222222222222",

"name": "22222222-2222-2222-2222-222222222222",

"principalId": "33333333-3333-3333-3333-333333333333",

"principalName": "",

"roleDefinitionId": "/subscriptions/11111111-1111-1111-1111-111111111111/providers/Microsoft.Authorization/roleDefinitions/ba92f5b4-2d11-453d-a403-e96b0029c9fe",

"roleDefinitionName": "Storage Blob Data Contributor",

"scope": "/subscriptions/11111111-1111-1111-1111-111111111111",

"type": "Microsoft.Authorization/roleAssignments"

}

1. ok

Nemrég hívott meg egy felhasználót egy szerepkör-hozzárendelés létrehozásakor, és ez a biztonsági tag továbbra is a régiók közötti replikációs folyamatban van.

1\. megoldás

Várjon néhány percet, és frissítse a szerepkör-hozzárendelések listáját.

Ok 2

Törölt egy szerepkör-hozzárendeléssel rendelkező biztonsági tagot. Ha egy rendszerbiztonsági taghoz hozzárendel egy szerepkört, és később anélkül törli a rendszerbiztonsági tagot, hogy előtte eltávolítaná a szerepkör-hozzárendelést, a rendszerbiztonsági tag Nem található identitás értékkel, Ismeretlen típusúként szerepel a listában.

2\. megoldás

Nem jelent problémát, ha ezeket a szerepkör-hozzárendeléseket ott hagyja, ahol a rendszerbiztonsági tagot törölték. Tetszés szerint eltávolíthatja ezeket a szerepkör-hozzárendeléseket a többi szerepkör-hozzárendeléshez hasonló lépésekkel. A szerepkör-hozzárendelések eltávolításáról további információt az Azure-szerepkör-hozzárendelések eltávolítása című témakörben talál.

Ha a PowerShellben az objektumazonosító és a szerepkördefiníció nevével próbálja eltávolítani a szerepkör-hozzárendeléseket, és egynél több szerepkör-hozzárendelés felel meg a paramétereknek, a következő hibaüzenet jelenik meg: The provided information does not map to a role assignment. Az alábbi kimenet egy példa a hibaüzenetre:

PS C:\> Remove-AzRoleAssignment -ObjectId 33333333-3333-3333-3333-333333333333 -RoleDefinitionName "Storage Blob Data Contributor"

Remove-AzRoleAssignment : The provided information does not map to a role assignment.

At line:1 char:1

+ Remove-AzRoleAssignment -ObjectId 33333333-3333-3333-3333-333333333333 ...

+ ~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

+ CategoryInfo : CloseError: (:) [Remove-AzRoleAssignment], KeyNotFoundException

+ FullyQualifiedErrorId : Microsoft.Azure.Commands.Resources.RemoveAzureRoleAssignmentCommand

Ha ez a hibaüzenet jelenik meg, győződjön meg arról, hogy a paramétereket vagy -ResourceGroupName a -Scope paramétereket is megadja.

PS C:\> Remove-AzRoleAssignment -ObjectId 33333333-3333-3333-3333-333333333333 -RoleDefinitionName "Storage Blob Data Contributor" -Scope /subscriptions/11111111-1111-1111-1111-111111111111

Hibajelenség – Nem törölhető az utolsó tulajdonosi szerepkör-hozzárendelés

Megkísérli eltávolítani egy előfizetés utolsó tulajdonosi szerepkör-hozzárendelését, és a következő hibaüzenet jelenik meg:

Cannot delete the last RBAC admin assignment

Ok

Az előfizetés utolsó tulajdonosi szerepkör-hozzárendelésének eltávolítása nem támogatott az előfizetés árvaságának elkerülése érdekében.

Megoldás

Ha le szeretné mondani előfizetését, tekintse meg az Azure-előfizetés lemondása című témakört.

Az előfizetés hatókörében eltávolíthatja az utolsó tulajdonosi (vagy felhasználói hozzáférés-rendszergazdai) szerepkör-hozzárendelést, ha Ön a bérlő globális rendszergazdája, vagy az előfizetés klasszikus rendszergazdája (szolgáltatásadminisztrátor vagy társadminisztrátor). Ebben az esetben nincs korlátozás a törlésre. Ha azonban a hívás más tagtól származik, akkor az előfizetés hatókörében nem tudja eltávolítani az utolsó tulajdonosi szerepkör-hozzárendelést.

Hibajelenség – A szerepkör-hozzárendelés nem lesz áthelyezve egy erőforrás áthelyezése után

Ok

Ha olyan erőforrást helyez át, amelyhez (vagy egy gyermekerőforrásához) közvetlenül hozzárendelt Azure-szerepkör tartozik, a szerepkör-hozzárendelés nem lesz áthelyezve, és árva lesz.

Megoldás

Az erőforrás áthelyezése után újra létre kell hoznia a szerepkör-hozzárendelést. Végül az árva szerepkör-hozzárendelés automatikusan el lesz távolítva, de ajánlott eltávolítani a szerepkör-hozzárendelést az erőforrás áthelyezése előtt. Az erőforrások áthelyezésével kapcsolatban további információért lásd az erőforrások áthelyezését új erőforráscsoportba vagy előfizetésbe.

Hibajelenség – A szerepkör-hozzárendelés módosításai nem észlelhetők

Nemrég hozzáadott vagy frissített egy szerepkör-hozzárendelést, de a módosítások nem észlelhetők. Előfordulhat, hogy megjelenik az üzenet Status: 401 (Unauthorized).

1. ok

Az Azure Resource Manager a teljesítmény javítása érdekében időnként gyorsítótárazza a konfigurációkat és az adatokat.

1\. megoldás

Szerepkörök hozzárendelése vagy szerepkör-hozzárendelések eltávolítása akár 10 percet is igénybe vehet, amíg a módosítások érvénybe lépnek. Ha az Azure Portalt, az Azure PowerShellt vagy az Azure CLI-t használja, a bejelentkezéssel és a bejelentkezéssel kényszerítheti a szerepkör-hozzárendelés módosításainak frissítését. Ha REST API-hívásokkal módosítja a szerepkör-hozzárendelést, a hozzáférési jogkivonat frissítésével kényszerítheti a frissítést.

Ok 2

Felügyelt identitásokat adott hozzá egy csoporthoz, és hozzárendelt egy szerepkört ehhez a csoporthoz. A felügyelt identitások háttérszolgáltatásai erőforrás-URI-nként körülbelül 24 órán át gyorsítótárat tartanak fenn.

2\. megoldás

A felügyelt identitás csoport- vagy szerepkör-tagságának módosítása több órát is igénybe vehet. További információ: A felügyelt identitások hitelesítéshez való használatának korlátozása.

Hibajelenség – A szerepkör-hozzárendelés változásai nem észlelhetők a felügyeleti csoport hatókörében

Nemrég hozzáadott vagy frissített egy szerepkör-hozzárendelést a felügyeleti csoport hatókörében, de a módosítások nem észlelhetők.

Ok

Az Azure Resource Manager a teljesítmény javítása érdekében időnként gyorsítótárazza a konfigurációkat és az adatokat.

Megoldás

Szerepkörök hozzárendelése vagy szerepkör-hozzárendelések eltávolítása akár 10 percet is igénybe vehet, amíg a módosítások érvénybe lépnek. Ha egy beépített szerepkör-hozzárendelést ad hozzá vagy távolít el a felügyeleti csoport hatókörében, és a beépített szerepkörrel rendelkezik DataActions, előfordulhat, hogy az adatsík hozzáférése több órán keresztül nem frissül. Ez csak a felügyeleti csoport hatókörében és az adatsík esetén érvényes. DataActions művelettel rendelkező egyéni szerepkörök nem rendelhetők felügyeleti csoport hatókörhöz.

Hibajelenség – A felügyeleti csoport módosításaihoz tartozó szerepkör-hozzárendelések nem észlelhetők

Létrehozott egy új gyermekfelügyeleti csoportot, és a szülő felügyeleti csoport szerepkör-hozzárendelése nem észlelhető a gyermekfelügyeleti csoport számára.

Ok

Az Azure Resource Manager a teljesítmény javítása érdekében időnként gyorsítótárazza a konfigurációkat és az adatokat.

Megoldás

A gyermekfelügyeleti csoport szerepkör-hozzárendelésének érvénybe lépése akár 10 percet is igénybe vehet. Ha az Azure Portalt, az Azure PowerShellt vagy az Azure CLI-t használja, kényszerítheti a szerepkör-hozzárendelések módosításainak frissítését, ha ki-, majd bejelentkezik. Ha REST API-hívásokkal hoz létre szerepkör-hozzárendeléseket, a hozzáférési token frissítésével kényszerítheti a szerepkör-hozzárendelések módosításainak frissítését.

Hibajelenség – A szerepkör-hozzárendelések Eltávolítása a PowerShell használatával több percet vesz igénybe

A Remove-AzRoleAssignment paranccsal eltávolíthat egy szerepkör-hozzárendelést. Ezután a Get-AzRoleAssignment paranccsal ellenőrizheti, hogy a szerepkör-hozzárendelés el lett távolítva egy biztonsági taghoz. Példa:

Get-AzRoleAssignment -ObjectId $securityPrincipalObject.Id

A Get-AzRoleAssignment parancs azt jelzi, hogy a szerepkör-hozzárendelés nem lett eltávolítva. Ha azonban 5–10 percet vár, és ismét futtatja a Get-AzRoleAssignment parancsot, a kimenet azt jelzi, hogy a szerepkör-hozzárendelés el lett távolítva.

Ok

A szerepkör-hozzárendelés el lett távolítva. A teljesítmény javítása érdekében azonban a PowerShell gyorsítótárat használ a szerepkör-hozzárendelések listázásakor. A gyorsítótár frissítése körülbelül 10 percet vehet igénybe.

Megoldás

Ahelyett, hogy felsorolja egy biztonsági tag szerepkör-hozzárendeléseit, listázhatja az előfizetés hatókörében lévő összes szerepkör-hozzárendelést, és szűrheti a kimenetet. Például a következő parancs:

$validateRemovedRoles = Get-AzRoleAssignment -ObjectId $securityPrincipalObject.Id

Ehelyett a következő paranccsal helyettesíthető:

$validateRemovedRoles = Get-AzRoleAssignment -Scope /subscriptions/$subId | Where-Object -Property ObjectId -EQ $securityPrincipalObject.Id

Egyéni szerepkörök

Hibajelenség – Nem lehet frissíteni vagy törölni egy egyéni szerepkört

Meglévő egyéni szerepkör nem frissíthető vagy törölhető.

1. ok

Jelenleg olyan felhasználóval van bejelentkezve, aki nem rendelkezik engedéllyel az egyéni szerepkörök frissítésére vagy törlésére.

1\. megoldás

Ellenőrizze, hogy jelenleg olyan felhasználóval van-e bejelentkezve, aki rendelkezik olyan engedéllyel, mint például a Microsoft.Authorization/roleDefinitions/write felhasználói hozzáférés rendszergazdája.

Ok 2

Az egyéni szerepkör hozzárendelhető hatókörökben tartalmaz előfizetést, és az előfizetés le van tiltva.

2\. megoldás

Aktiválja újra a letiltott előfizetést, és szükség szerint frissítse az egyéni szerepkört. További információ: Letiltott Azure-előfizetés újraaktiválása.

Hibajelenség – Nem lehet egyéni szerepkört létrehozni vagy frissíteni

Amikor egyéni szerepkört próbál létrehozni vagy frissíteni, a következőhöz hasonló hibaüzenet jelenik meg:

The client '<clientName>' with object id '<objectId>' has permission to perform action 'Microsoft.Authorization/roleDefinitions/write' on scope '/subscriptions/<subscriptionId>'; however, it does not have permission to perform action 'Microsoft.Authorization/roleDefinitions/write' on the linked scope(s)'/subscriptions/<subscriptionId1>,/subscriptions/<subscriptionId2>,/subscriptions/<subscriptionId3>' or the linked scope(s)are invalid

Ok

Ez a hiba általában azt jelzi, hogy nincs engedélye az egyéni szerepkör egy vagy több hozzárendelhető hatókörére .

Megoldás

Kipróbálhatja a következőt:

- Tekintse át , hogy ki hozhat létre, törölhet, frissíthet vagy tekinthet meg egyéni szerepkört , és ellenőrizheti, hogy rendelkezik-e engedéllyel az egyéni szerepkör létrehozásához vagy frissítéséhez az összes hozzárendelhető hatókörhöz.

- Ha nem rendelkezik engedélyekkel, kérje meg a rendszergazdát, hogy rendeljen hozzá egy olyan szerepkört, amely a hozzárendelhető hatókör hatókörében rendelkezik a

Microsoft.Authorization/roleDefinitions/writeműveletekkel, például a felhasználói hozzáférés rendszergazdájával. - Ellenőrizze, hogy az egyéni szerepkör összes hozzárendelhető hatóköre érvényes-e. Ha nem, távolítsa el az érvénytelen hozzárendelhető hatóköröket.

További információ: egyéni szerepkör-oktatóanyagok az Azure Portal, az Azure PowerShell vagy az Azure CLI használatával.

Hibajelenség – Egyéni szerepkör nem törölhető

Nem lehet törölni egy egyéni szerepkört, és a következő hibaüzenet jelenik meg:

There are existing role assignments referencing role (code: RoleDefinitionHasAssignments)

Ok

Vannak olyan szerepkör-hozzárendelések, amelyek továbbra is az egyéni szerepkört használják.

Megoldás

Távolítsa el az egyéni szerepkört használó szerepkör-hozzárendeléseket, és próbálja meg újból törölni az egyéni szerepkört. További információ: Szerepkör-hozzárendelések keresése egyéni szerepkör törléséhez.

Hibajelenség – Nem lehet több felügyeleti csoportot hozzárendelhető hatókörként hozzáadni

Amikor egyéni szerepkört próbál létrehozni vagy frissíteni, nem adhat hozzá több felügyeleti csoportot hozzárendelhető hatókörként.

Ok

Az egyéni szerepkörök AssignableScopes definíciójában csak egy felügyeleti csoportot definiálhat.

Megoldás

Definiáljon egy felügyeleti csoportot az egyéni szerepkörben AssignableScopes . További információ az egyéni szerepkörökkel és a felügyeleti csoportokkal kapcsolatban: Erőforrások rendszerezése az Azure-beli felügyeleti csoportokkal.

Hibajelenség – Nem lehet adatműveleteket hozzáadni az egyéni szerepkörhöz

Amikor egyéni szerepkört próbál létrehozni vagy frissíteni, nem vehet fel adatműveleteket, vagy a következő üzenet jelenik meg:

You cannot add data action permissions when you have a management group as an assignable scope

Ok

Egyéni szerepkört próbál létrehozni adatműveletekkel és felügyeleti csoportokkal hozzárendelhető hatókörként. DataActions művelettel rendelkező egyéni szerepkörök nem rendelhetők felügyeleti csoport hatókörhöz.

Megoldás

Hozza létre az egyéni szerepkört egy vagy több előfizetéssel hozzárendelhető hatókörként. További információ az egyéni szerepkörökkel és a felügyeleti csoportokkal kapcsolatban: Erőforrások rendszerezése az Azure-beli felügyeleti csoportokkal.

A hozzáférés megtagadva vagy engedélyhibák

Hibajelenség – Az engedélyezés nem sikerült

Amikor megpróbál létrehozni egy erőforrást, a következő hibaüzenet jelenik meg:

The client with object id does not have authorization to perform action over scope (code: AuthorizationFailed)

1. ok

Jelenleg olyan felhasználóval van bejelentkezve, aki nem rendelkezik írási engedéllyel az erőforráshoz a kijelölt hatókörben.

1\. megoldás

Ellenőrizze, hogy jelenleg olyan felhasználóval van-e bejelentkezve, aki olyan szerepkörrel rendelkezik, amely írási engedéllyel rendelkezik az erőforráshoz a kiválasztott hatókörben. Például az erőforráscsoportban található virtuális gépek kezeléséhez a Virtuális gépek közreműködője szerepkörrel kell rendelkeznie az erőforráscsoportban (vagy a szülő hatókörben). Az egyes beépített szerepkörökhöz tartozó engedélyek listáját a Beépített Azure-szerepkörök témakörben tekintheti meg.

Ok 2

A jelenleg bejelentkezett felhasználó szerepkör-hozzárendeléssel rendelkezik a következő feltételekkel:

- A szerepkör tartalmaz egy Microsoft.Storage-adatműveletet

- A szerepkör-hozzárendelés tartalmaz egy GUID összehasonlító operátort használó ABAC-feltételt

2\. megoldás

Jelenleg nem rendelkezhet szerepkör-hozzárendeléssel Microsoft.Storage-adatművelettel és GUID összehasonlító operátort használó ABAC-feltétellel. Az alábbiakban néhány lehetőséget talál a hiba elhárítására:

- Ha a szerepkör egyéni szerepkör, távolítsa el a Microsoft.Storage-adatműveleteket

- Módosítsa a szerepkör-hozzárendelés feltételét, hogy ne használjon GUID összehasonlító operátorokat

Hibajelenség – A vendégfelhasználó nem kapja meg az engedélyezést

Amikor egy vendégfelhasználó megpróbál hozzáférni egy erőforráshoz, a következőhöz hasonló hibaüzenet jelenik meg:

The client '<client>' with object id '<objectId>' does not have authorization to perform action '<action>' over scope '<scope>' or the scope is invalid.

Ok

A vendégfelhasználó nem rendelkezik engedélyekkel az erőforráshoz a kiválasztott hatókörben.

Megoldás

Ellenőrizze, hogy a vendégfelhasználó rendelkezik-e olyan szerepkörrel, amely a legkevésbé kiemelt engedélyekkel rendelkezik az erőforráshoz a kiválasztott hatókörben. További információ: Azure-szerepkörök hozzárendelése külső felhasználókhoz az Azure Portal használatával.

Hibajelenség – Nem hozható létre támogatási kérés

Támogatási jegy létrehozásakor vagy frissítésekor a következő hibaüzenet jelenik meg:

You don't have permission to create a support request

Ok

Jelenleg olyan felhasználóval van bejelentkezve, aki nem rendelkezik engedéllyel a támogatási kérelmek létrehozásához.

Megoldás

Ellenőrizze, hogy jelenleg olyan felhasználóval van-e bejelentkezve, aki rendelkezik engedéllyel Microsoft.Support/supportTickets/write rendelkező szerepkörrel, például támogatási kérelem közreműködőjével.

Az Azure-funkciók le vannak tiltva

Tünet – Egyes webalkalmazás-funkciók le vannak tiltva

A felhasználók olvasási hozzáféréssel rendelkeznek egy webalkalmazáshoz, és bizonyos funkciók le vannak tiltva.

Ok

Ha olvasási hozzáférést ad egy felhasználónak egy webalkalmazáshoz, bizonyos funkciók le lesznek tiltva, amelyek nem feltétlenül várhatók. Az alábbi felügyeleti képességek írási hozzáférést igényelnek egy webalkalmazáshoz, és nem érhetők el írásvédett forgatókönyvekben.

- Parancsok (például a start, stop stb.)

- A beállítások, például az általános konfiguráció, a méretezési beállítások, a biztonsági mentési beállítások és a monitorozási beállítások módosítása

- Közzétételi hitelesítési adatokhoz és egyéb titkos adatokhoz, például az alkalmazás beállításaihoz és a kapcsolati sztringekhez való hozzáférés

- Streamelési naplók

- Erőforrásnaplók konfigurálása

- Konzol (parancssor)

- Aktív és legutóbbi üzembe helyezések (a git folyamatos helyi üzembe helyezéséhez)

- Becsült költségek

- Webes tesztek

- Virtuális hálózat (csak akkor látható olvasó számára, ha a virtuális hálózatot korábban egy írási hozzáféréssel rendelkező felhasználó konfigurálta).

Megoldás

Rendelje hozzá a közreműködőt vagy egy másik beépített Azure-szerepkört írási engedélyekkel a webalkalmazáshoz.

Hibajelenség – Egyes webalkalmazás-erőforrások le vannak tiltva

A felhasználók írási hozzáféréssel rendelkeznek egy webalkalmazáshoz, és bizonyos funkciók le vannak tiltva.

Ok

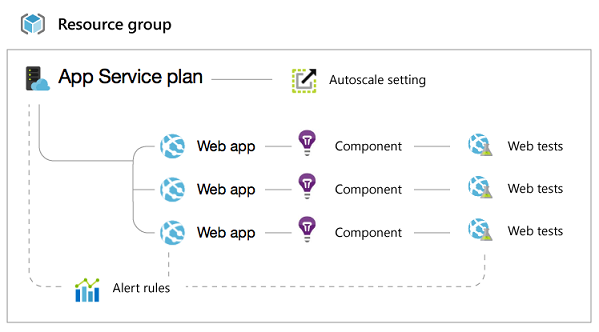

A webalkalmazásokat bonyolultabbá teszi néhány rájuk ható erőforrás. Íme egy tipikus erőforráscsoport néhány webhelytel:

Ennek eredményeképpen, ha valakinek csak a webalkalmazáshoz ad hozzáférést, az Azure Portal Webhely panelén számos funkció le lesz tiltva.

Ezek az elemek írási hozzáférést igényelnek a webhelynek megfelelőApp Service-csomaghoz:

- A webalkalmazás tarifacsomagjának (ingyenes vagy standard) megtekintése

- Skálázás konfigurálása (példányszám, virtuális gép mérete, automatikus skálázási beállítások)

- Kvóták (tárterület, sávszélesség, CPU)

Ezek az elemek írási hozzáférést igényelnek a webhelyet tartalmazó teljes erőforráscsoporthoz:

- TLS-/SSL-tanúsítványok és -kötések (a TLS-/SSL-tanúsítványokon osztozhatnak az azonos erőforráscsoportban és földrajzi helyen lévő webhelyek)

- Riasztási szabályok

- Automatikus skálázási beállítások

- Application Insights-összetevők

- Webes tesztek

Megoldás

Azure beépített szerepkör hozzárendelése írási engedélyekkel az App Service-csomaghoz vagy az erőforráscsoporthoz.

Hibajelenség – Egyes virtuálisgép-funkciók le vannak tiltva

A felhasználók hozzáférhetnek egy virtuális géphez, és egyes funkciók le vannak tiltva.

Ok

A webalkalmazásokhoz hasonlóan a Virtuális gép panel bizonyos funkcióinak eléréséhez írási hozzáférés szükséges a virtuális géphez vagy az erőforráscsoportban lévő egyéb erőforrásokhoz.

A virtuális gépek a tartománynevekhez, virtuális hálózatokhoz, tárfiókokhoz és riasztási szabályokhoz kapcsolódnak.

Az ilyen elemekhez való hozzáféréshez írási hozzáférés szükséges a virtuális géphez:

- Végpontok

- IP-címek

- Lemezek

- Bővítmények

Ezek írási hozzáférést igényelnek mind a virtuális géphez, mind az erőforráscsoporthoz (a tartománynévvel együtt):

- Rendelkezésre állási csoport

- Elosztott terhelésű készlet

- Riasztási szabályok

Ha egyik csempéhez sem fér hozzá, kérjen közreműködői hozzáférést a rendszergazdától az erőforráscsoporthoz.

Megoldás

Azure-beli beépített szerepkör hozzárendelése írási engedélyekkel a virtuális géphez vagy erőforráscsoporthoz.

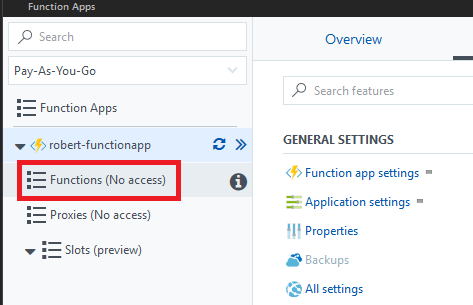

Tünet – Egyes függvényalkalmazás-funkciók le vannak tiltva

A felhasználók hozzáférhetnek egy függvényalkalmazáshoz, és egyes funkciók le vannak tiltva. Például a Platformfunkciók fülre, majd a Minden beállítás gombra kattintva megtekinthetik a függvényalkalmazáshoz kapcsolódó egyes beállításokat (hasonlóan egy webalkalmazáshoz), de ezen beállítások egyikét sem módosíthatják.

Ok

Az Azure Functions néhány funkciójához írási hozzáférés szükséges. Ha például egy felhasználóhoz hozzá van rendelve az Olvasó szerepkör, akkor nem fogja tudni megtekinteni a függvényalkalmazásban lévő függvényeket. Megjelenik a portál (Nincs hozzáférés).

Megoldás

Rendeljen hozzá egy beépített Azure-szerepkört írási engedélyekkel a függvényalkalmazáshoz vagy erőforráscsoporthoz.

Előfizetés átvitele másik könyvtárba

Hibajelenség – Az előfizetés átvitele után minden szerepkör-hozzárendelés törlődik

Ok

Amikor egy Azure-előfizetést egy másik Microsoft Entra-címtárba ad át, az összes szerepkör-hozzárendelés véglegesen törlődik a forrás Microsoft Entra könyvtárból, és nem lesz áttelepítve a cél Microsoft Entra könyvtárba.

Megoldás

A szerepkör-hozzárendeléseket újra létre kell hoznia a célcímtárban. Előfordulhat, hogy manuálisan újból létre kell hoznia az Azure-erőforrások felügyelt identitásait. További információ: Azure-előfizetés átvitele egy másik Microsoft Entra-címtárba , gyakori kérdések és a felügyelt identitásokkal kapcsolatos ismert problémák.

Hibajelenség – Az előfizetés átvitele után nem érhető el az előfizetés

Megoldás

Ha Ön a Microsoft Entra globális rendszergazdája, és nem rendelkezik hozzáféréssel egy előfizetéshez, miután az át lett osztva a könyvtárak között, az Azure-erőforrások hozzáférés-kezelésével ideiglenesen emelheti a hozzáférést az előfizetéshez való hozzáféréshez.

Klasszikus előfizetés-rendszergazdák

Fontos

2024. augusztus 31-étől a klasszikus Azure-rendszergazdai szerepkörök (az Azure klasszikus erőforrásaival és az Azure Service Managerrel együtt) megszűnnek, és már nem támogatottak. Ha továbbra is aktív társadminisztrátori vagy szolgáltatásadminisztrátori szerepkör-hozzárendelésekkel rendelkezik, ezeket a szerepkör-hozzárendeléseket azonnal konvertálja Azure RBAC-vé.

További információ: Azure klasszikus előfizetés-adminisztrátorok.