Adattitkosítási modellek

A különböző titkosítási modellek és azok előnyeinek és hátrányainak ismerete elengedhetetlen annak megértéséhez, hogy az Azure különböző erőforrás-szolgáltatói hogyan valósítják meg a titkosítást a Restben. Ezek a definíciók az Azure összes erőforrás-szolgáltatója között meg vannak osztva a közös nyelv és osztályozás biztosítása érdekében.

A kiszolgálóoldali titkosításnak három forgatókönyve van:

Kiszolgálóoldali titkosítás szolgáltatás által felügyelt kulcsokkal

- Az Azure-erőforrás-szolgáltatók végzik a titkosítási és visszafejtési műveleteket

- A Microsoft kezeli a kulcsokat

- Teljes felhőfunkció

Kiszolgálóoldali titkosítás ügyfél által felügyelt kulcsokkal az Azure Key Vaultban

- Az Azure-erőforrás-szolgáltatók végzik a titkosítási és visszafejtési műveleteket

- Az ügyfél az Azure Key Vaulton keresztül vezérli a kulcsokat

- Teljes felhőfunkció

Kiszolgálóoldali titkosítás ügyfél által felügyelt kulcsokkal az ügyfél által vezérelt hardveren

- Az Azure-erőforrás-szolgáltatók végzik a titkosítási és visszafejtési műveleteket

- Ügyfél által vezérelhető kulcsok az ügyfél által vezérelt hardveren

- Teljes felhőfunkció

A kiszolgálóoldali titkosítási modellek az Azure szolgáltatás által végrehajtott titkosításra vonatkoznak. Ebben a modellben az erőforrás-szolgáltató elvégzi a titkosítási és visszafejtési műveleteket. Előfordulhat például, hogy az Azure Storage egyszerű szöveges műveletekben fogad adatokat, és belsőleg végzi el a titkosítást és a visszafejtést. Az erőforrás-szolgáltató a megadott konfigurációtól függően használhat olyan titkosítási kulcsokat, amelyeket a Microsoft vagy az ügyfél kezel.

A rest modellek kiszolgálóoldali titkosítása a kulcskezelés megkülönböztető jellemzőit jelenti. Ez magában foglalja a titkosítási kulcsok létrehozásának és tárolásának helyét és módját, valamint a hozzáférési modelleket és a kulcsforgatási eljárásokat.

Ügyféloldali titkosítás esetén vegye figyelembe a következőket:

- Az Azure-szolgáltatások nem látják a visszafejtett adatokat

- Az ügyfelek a kulcsokat a helyszínen (vagy más biztonságos üzletekben) kezelik és tárolják. A kulcsok nem érhetők el az Azure-szolgáltatások számára

- Csökkentett felhőfunkciók

Az Azure-ban támogatott titkosítási modellek két fő csoportra oszlanak: "Ügyféltitkosítás" és "Kiszolgálóoldali titkosítás" a korábban említett módon. A használt inaktív modell titkosításától függetlenül az Azure-szolgáltatások mindig egy biztonságos átvitel használatát javasolják, például a TLS-t vagy a HTTPS-t. Ezért az átviteli protokollnak foglalkoznia kell a szállítás titkosításával, és nem lehet jelentős tényező annak meghatározásában, hogy melyik titkosítást használja a rest modell.

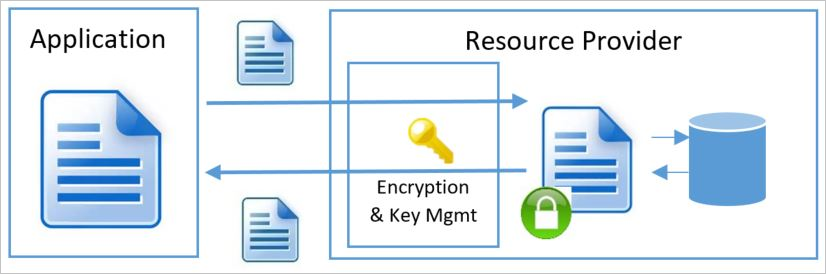

Ügyféltitkosítási modell

Az ügyféltitkosítási modell olyan titkosítást jelent, amelyet a szolgáltatás vagy a hívó alkalmazás az erőforrás-szolgáltatón vagy az Azure-on kívül hajt végre. A titkosítást az Azure szolgáltatásalkalmazása vagy az ügyfél adatközpontjában futó alkalmazás végezheti el. Mindkét esetben a titkosítási modell használatakor az Azure Resource Provider egy titkosított adatblobot kap anélkül, hogy bármilyen módon visszafejtheti az adatokat, vagy hozzáférhet a titkosítási kulcsokhoz. Ebben a modellben a kulcskezelést a hívó szolgáltatás/alkalmazás végzi, és átlátszatlan az Azure-szolgáltatás számára.

Kiszolgálóoldali titkosítás szolgáltatás által felügyelt kulcsokkal

Sok ügyfél esetében az alapvető követelmény az adatok titkosításának biztosítása, amikor azok inaktív állapotban vannak. A kiszolgálóoldali titkosítás szolgáltatás által felügyelt kulcsokkal lehetővé teszi ezt a modellt azáltal, hogy lehetővé teszi az ügyfelek számára az adott erőforrás (Tárfiók, SQL DB stb.) megjelölését a titkosításhoz, és minden kulcskezelési szempontot, például kulcskiállítást, rotációt és biztonsági mentést hagynak a Microsoftnak. A inaktív titkosítást támogató Legtöbb Azure-szolgáltatás általában támogatja ezt a modellt a titkosítási kulcsok Azure-ba való betöltésének kiszervezéséhez. Az Azure-erőforrás-szolgáltató létrehozza a kulcsokat, biztonságos tárolóba helyezi őket, és szükség esetén lekéri őket. Ez azt jelenti, hogy a szolgáltatás teljes hozzáféréssel rendelkezik a kulcsokhoz, és a szolgáltatás teljes mértékben szabályozza a hitelesítő adatok életciklusának kezelését.

A kiszolgálóoldali titkosítás szolgáltatás által felügyelt kulcsokkal így gyorsan kielégíti az ügyfél számára alacsony terheléssel rendelkező inaktív titkosítás szükségességét. Ha elérhető, az ügyfél általában megnyitja az Azure Portalt a célelőfizetéshez és az erőforrás-szolgáltatóhoz, és ellenőrzi a jelölőnégyzetet, amely jelzi, hogy az adatok titkosítása szükséges. Egyes Erőforrás-kezelők kiszolgálóoldali titkosítása szolgáltatás által felügyelt kulcsokkal alapértelmezés szerint be van kapcsolva.

A Microsoft által felügyelt kulcsokkal történő kiszolgálóoldali titkosítás azt jelenti, hogy a szolgáltatás teljes hozzáféréssel rendelkezik a kulcsok tárolásához és kezeléséhez. Míg egyes ügyfelek azért szeretnének kulcsokat kezelni, mert úgy érzik, hogy nagyobb biztonságot kapnak, a modell kiértékelésekor figyelembe kell venni az egyéni kulcstároló megoldással kapcsolatos költségeket és kockázatokat. A szervezetek sok esetben megállapíthatják, hogy egy helyszíni megoldás erőforrás-korlátozásai vagy kockázatai nagyobbak lehetnek, mint a inaktív kulcsok titkosításának felhőbeli felügyeletének kockázata. Ez a modell azonban nem feltétlenül elegendő azoknak a szervezeteknek, amelyek a titkosítási kulcsok létrehozásának vagy életciklusának szabályozására vonatkozó követelményekkel rendelkeznek, vagy hogy a szolgáltatás titkosítási kulcsait más személyzet kezeli, mint a szolgáltatást kezelők (azaz a kulcskezelés elkülönítése a szolgáltatás általános felügyeleti modelljétől).

Kulcshozzáférés

A kiszolgálóoldali titkosítás szolgáltatás által felügyelt kulcsokkal történő használata esetén a kulcslétrehozás, a tárolás és a szolgáltatáshozzáférés mind a szolgáltatás felügyelete alá tartozik. Az alapszintű Azure-erőforrás-szolgáltatók általában az adattitkosítási kulcsokat egy olyan tárolóban tárolják, amely közel van az adatokhoz, és gyorsan elérhetők és elérhetők, miközben a kulcstitkosítási kulcsok biztonságos belső tárolóban vannak tárolva.

Előnye

- Egyszerű beállítás

- A Microsoft kezeli a kulcsváltást, a biztonsági mentést és a redundanciát

- Az ügyfél nem rendelkezik az egyéni kulcskezelési sémák implementálásával vagy kockázatával kapcsolatos költségekkel.

Hátrányai

- Nincs ügyfél általi vezérlés a titkosítási kulcsok felett (kulcsspecifikáció, életciklus, visszavonás stb.)

- Nem lehet elkülöníteni a kulcskezelést a szolgáltatás általános felügyeleti modelljétől

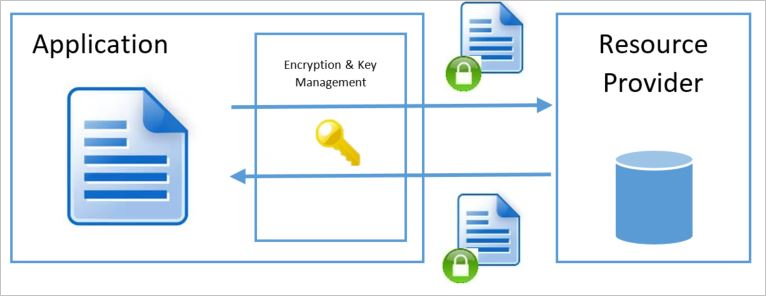

Kiszolgálóoldali titkosítás ügyfél által felügyelt kulcsokkal az Azure Key Vaultban

Olyan helyzetekben, ahol a követelmény az inaktív adatok titkosítása és a titkosítási kulcsok szabályozása, az ügyfelek kiszolgálóoldali titkosítást használhatnak a Key Vault ügyfél által felügyelt kulcsainak használatával. Egyes szolgáltatások csak a gyökérkulcs-titkosítási kulcsot tárolhatják az Azure Key Vaultban, és a titkosított adattitkosítási kulcsot az adatokhoz közelebbi belső helyen tárolhatják. Ebben a forgatókönyvben az ügyfelek saját kulcsokat hozhatnak a Key Vaultba (BYOK – Saját kulcs használata), vagy újakat hozhatnak létre, és titkosíthatják a kívánt erőforrásokat. Bár az erőforrás-szolgáltató elvégzi a titkosítási és visszafejtési műveleteket, a konfigurált kulcstitkosítási kulcsot használja gyökérkulcsként az összes titkosítási művelethez.

A kulcstitkosítási kulcsok elvesztése adatvesztést jelent. Ezért a kulcsokat nem szabad törölni. A kulcsokat minden létrehozáskor vagy elforgatáskor biztonsági másolatot kell készíteni. A helyreállítható törlési és törlési védelmet engedélyezni kell minden olyan tárolón, amely kulcstitkosítási kulcsokat tárol a véletlen vagy rosszindulatú titkosítási törlés elleni védelem érdekében. A kulcs törlése helyett ajánlott hamis értékre beállítani a kulcstitkosítási kulcson. Hozzáférés-vezérléssel visszavonhatja az egyes felhasználókhoz vagy szolgáltatásokhoz való hozzáférést az Azure Key Vaultban vagy a felügyelt HSM-ben.

Kulcshozzáférés

Az Azure Key Vaultban ügyfél által felügyelt kulcsokkal rendelkező kiszolgálóoldali titkosítási modell magában foglalja, hogy a szolgáltatás szükség szerint hozzáfér a kulcsokhoz a titkosításhoz és a visszafejtéshez. A rest kulcsok titkosítása hozzáférés-vezérlési szabályzattal érhető el a szolgáltatás számára. Ez a szabályzat hozzáférést biztosít a szolgáltatás identitásának a kulcs fogadásához. Egy társított előfizetés nevében futó Azure-szolgáltatás konfigurálható egy identitással az adott előfizetésben. A szolgáltatás képes Microsoft Entra-hitelesítést végezni, és megkapni egy hitelesítési jogkivonatot, amely azonosítja magát az előfizetés nevében eljáró szolgáltatásként. Ez a jogkivonat ezután bemutatható a Key Vaultnak egy olyan kulcs lekéréséhez, amelyhez hozzáférést kapott.

Titkosítási kulcsokkal végzett műveletek esetén a szolgáltatásidentitás a következő műveletek bármelyikéhez biztosítható: visszafejtés, titkosítás, unwrapKey, wrapKey, ellenőrzés, aláírás, lekérés, lista, frissítés, létrehozás, importálás, törlés, biztonsági mentés és visszaállítás.

Ha le szeretne szerezni egy kulcsot az adatok inaktív titkosításához vagy visszafejtéséhez, akkor a Resource Manager szolgáltatáspéldány által futtatott szolgáltatásidentitásnak tartalmaznia kell a UnwrapKey (a visszafejtéshez szükséges kulcs lekéréséhez) és a WrapKey (új kulcs létrehozásakor a kulcs kulcstartóba való beszúrásához).

Feljegyzés

A Key Vault engedélyezéséről az Azure Key Vault dokumentációjában talál további információt a kulcstartó biztonságossá tételéről.

Előnye

- A használt kulcsok teljes felügyelete – a titkosítási kulcsok kezelése az ügyfél Key Vaultjában, az ügyfél felügyelete alatt zajlik.

- Több szolgáltatás titkosításának lehetősége egy főkiszolgálóra

- Elkülönítheti a kulcskezelést a szolgáltatás általános felügyeleti modelljétől

- A szolgáltatás és a kulcs helyének meghatározása régiók között

Hátrányai

- Az ügyfél teljes felelősséggel tartozik a kulcshozzáférés-kezelésért

- Az ügyfél teljes felelősséggel tartozik a kulcsfontosságú életciklus-kezelésért

- További beállítási és konfigurációs többletterhelés

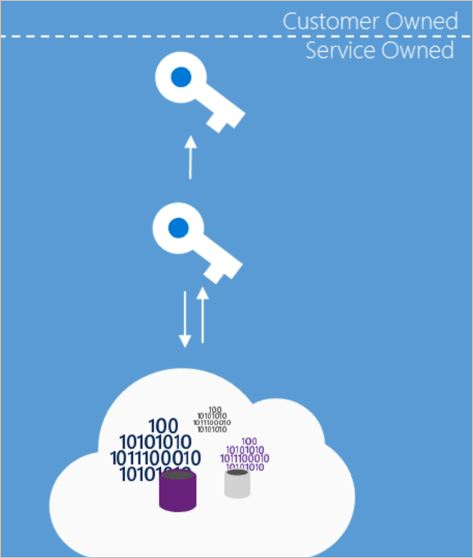

Kiszolgálóoldali titkosítás ügyfél által felügyelt kulcsokkal az ügyfél által vezérelt hardverben

Egyes Azure-szolgáltatások engedélyezik a Saját kulcs (HYOK) kulcskezelési modelljét. Ez a felügyeleti mód olyan helyzetekben hasznos, amikor az inaktív adatok titkosítására és a kulcsok kezelésére a Microsoft által nem felügyelt védett adattárban van szükség. Ebben a modellben a szolgáltatásnak egy külső hely kulcsát kell használnia az adattitkosítási kulcs (DEK) visszafejtéséhez. A teljesítményre és a rendelkezésre állásra vonatkozó garanciák is hatással vannak, és a konfiguráció összetettebb. Emellett, mivel a szolgáltatás a titkosítási és visszafejtési műveletek során hozzáfér a DEK-hoz, a modell általános biztonsági garanciái hasonlóak ahhoz, amikor a kulcsokat ügyfél kezeli az Azure Key Vaultban. Ennek eredményeképpen ez a modell a legtöbb szervezet számára nem megfelelő, kivéve, ha konkrét kulcskezelési követelményekkel rendelkeznek. Ezen korlátozások miatt a legtöbb Azure-szolgáltatás nem támogatja a kiszolgálóoldali titkosítást ügyfél által felügyelt kulcsok használatával az ügyfél által vezérelt hardverben. A Double Key Encryption két kulcsának egyike követi ezt a modellt.

Kulcshozzáférés

Ha a kiszolgálóoldali titkosítás ügyfél által felügyelt kulcsokat használ az ügyfél által vezérelt hardverben, a kulcstitkosítási kulcsok az ügyfél által konfigurált rendszeren maradnak fenn. A modellt támogató Azure-szolgáltatások biztonságos kapcsolatot biztosítanak az ügyfél által megadott kulcstárolóval.

Előnye

- Teljes hozzáférés a használt gyökérkulcs felett – a titkosítási kulcsokat egy ügyfél által megadott tároló kezeli

- Több szolgáltatás titkosításának lehetősége egy főkiszolgálóra

- Elkülönítheti a kulcskezelést a szolgáltatás általános felügyeleti modelljétől

- A szolgáltatás és a kulcs helyének meghatározása régiók között

Hátrányai

- Teljes felelősség a kulcstárolásért, a biztonságért, a teljesítményért és a rendelkezésre állásért

- Teljes körű felelősség a kulcshozzáférés-kezelésért

- Teljes körű felelősség a kulcsfontosságú életciklus-kezelésért

- Jelentős beállítási, konfigurációs és folyamatos karbantartási költségek

- Az ügyfél-adatközpont és az Azure-adatközpontok közötti hálózati rendelkezésre állás megnövekedett függősége.

Ügyfél által felügyelt kulcsokat támogató szolgáltatások (CMK-k)

Az alábbi szolgáltatások támogatják a kiszolgálóoldali titkosítást az ügyfél által felügyelt kulcsokkal:

* Ez a szolgáltatás nem őriz meg adatokat. Az átmeneti gyorsítótárak , ha vannak ilyenek, Microsoft-kulccsal vannak titkosítva.

** Ez a szolgáltatás támogatja az adatok tárolását a saját Key Vaultban, Tárfiókban vagy más adatmegőrzési szolgáltatásban, amely már támogatja a kiszolgálóoldali titkosítást ügyfél által felügyelt kulccsal.

A lemezen ideiglenesen tárolt átmeneti adatok, például a lapfájlok vagy a felcserélési fájlok Microsoft-kulccsal (minden szint) vagy ügyfél által felügyelt kulccsal vannak titkosítva (a Nagyvállalati és Enterprise Flash-szintek használatával). További információ: Lemeztitkosítás konfigurálása az Azure Cache for Redisben.