Elkülönítés az Azure Nyilvános felhőben

Az Azure lehetővé teszi alkalmazások és virtuális gépek (VM-ek) közös fizikai infrastruktúrán való futtatását. Az alkalmazások felhőkörnyezetben való futtatásának egyik fő gazdasági motivációja a megosztott erőforrások költségeinek elosztása több ügyfél között. Ez a több-bérlős gyakorlat növeli a hatékonyságot azáltal, hogy az erőforrásokat az alacsony költségekkel rendelkező különböző ügyfelek között multiplexeli. Sajnos a fizikai kiszolgálók és egyéb infrastruktúra-erőforrások megosztásának kockázata is fennáll a bizalmas alkalmazások és virtuális gépek futtatásához, amelyek tetszőleges és potenciálisan rosszindulatú felhasználókhoz tartozhatnak.

Ez a cikk azt ismerteti, hogy az Azure hogyan biztosít elkülönítést a rosszindulatú és a nem rosszindulatú felhasználókkal szemben, és útmutatóként szolgál a felhőmegoldások létrehozásához különböző elkülönítési lehetőségeket kínálva az építészeknek.

Bérlői szint elkülönítése

A felhőalapú számítástechnika egyik elsődleges előnye, hogy egyszerre több ügyfél közös infrastruktúráját használja, ami a méretgazdaságossághoz vezet. Ezt a koncepciót több-bérlősnek nevezzük. A Microsoft folyamatosan azon dolgozik, hogy a Microsoft Cloud több-bérlős architektúrája biztonsági, bizalmassági, adatvédelmi, integritási és rendelkezésre állási szabványokat Azure-támogatás.

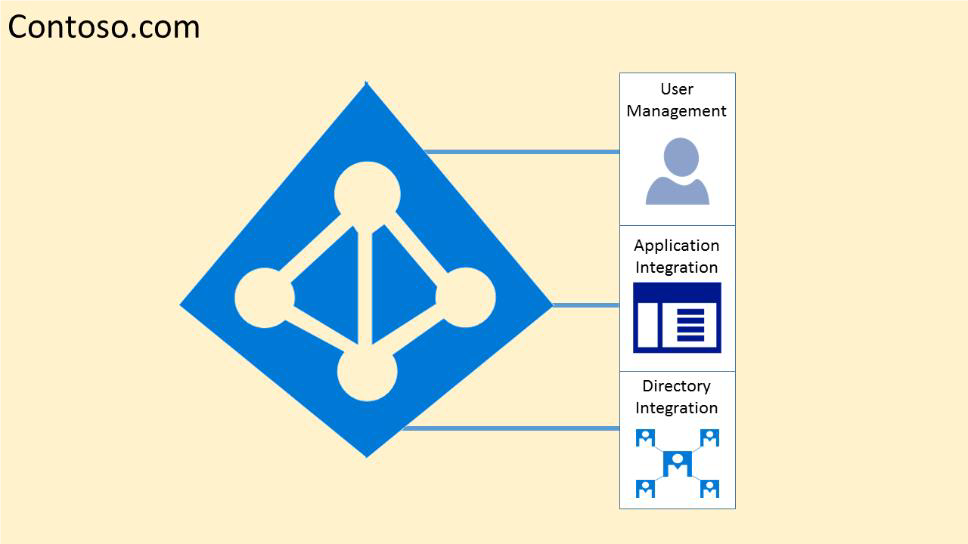

Felhőalapú munkahelyek esetén a bérlő olyan ügyfelet vagy szervezetet jelent, amely a felhőszolgáltatás adott példányát birtokolja és kezeli. A Microsoft Azure által biztosított identitásplatform használatával a bérlő egyszerűen a Microsoft Entra-azonosító dedikált példánya, amelyet a szervezet kap és birtokol, amikor regisztrál egy Microsoft-felhőszolgáltatásra.

Minden Microsoft Entra-könyvtár különböző és elkülönül a többi Microsoft Entra-címtártól. Ahogyan a vállalati irodaépületek is csak a szervezetre jellemző biztonságos eszköznek minősülnek, a Microsoft Entra-címtár is úgy lett kialakítva, hogy csak az Ön szervezete használja biztonságos eszközként. A Microsoft Entra architektúra elkülöníti az ügyfelek adatait és identitásadatait a közös használattól. Ez azt jelenti, hogy az egyik Microsoft Entra-címtár felhasználói és rendszergazdái nem férhetnek hozzá véletlenül vagy rosszindulatúan egy másik könyvtár adataihoz.

Azure-bérlő

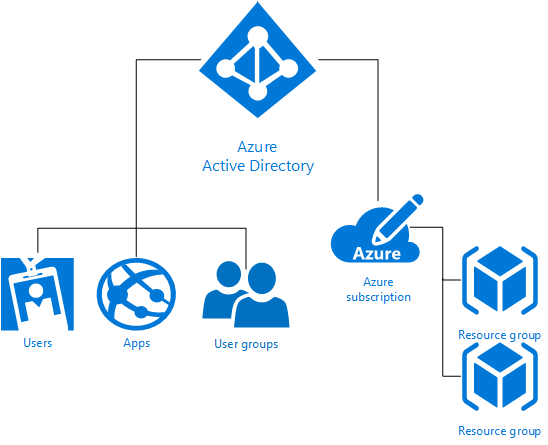

Az Azure-bérlő (Azure-előfizetés) egy "ügyfél-számlázási" kapcsolatra és egy egyedi bérlőre utal a Microsoft Entra-azonosítóban. A Bérlői szint elkülönítése a Microsoft Azure-ban a Microsoft Entra ID és az Azure által kínált szerepköralapú hozzáférés-vezérlés használatával érhető el. Minden Azure-előfizetés egy Microsoft Entra-címtárhoz van társítva.

A címtárból származó felhasználók, csoportok és alkalmazások kezelhetik az Azure-előfizetés erőforrásait. Ezeket a hozzáférési jogosultságokat az Azure Portal, az Azure parancssori eszközei és az Azure Management API-k segítségével rendelheti hozzá. A Microsoft Entra-bérlők logikailag el van különítve a biztonsági határokkal, így egyetlen ügyfél sem férhet hozzá vagy veszélyeztetheti a társbérlelőket, akár rosszindulatúan, akár véletlenül. A Microsoft Entra ID egy elkülönített hálózati szegmensben elkülönített "operációs rendszer nélküli" kiszolgálókon fut, ahol a gazdagépszintű csomagszűrés és a Windows tűzfal blokkolja a nem kívánt kapcsolatokat és forgalmat.

A Microsoft Entra-azonosítóban lévő adatokhoz való hozzáféréshez felhasználói hitelesítésre van szükség egy biztonsági jogkivonat-szolgáltatáson (STS) keresztül. A felhasználó létezésére, engedélyezett állapotára és szerepkörére vonatkozó információkat az engedélyezési rendszer használja annak megállapítására, hogy a célbérleményhez való kért hozzáférés engedélyezve van-e ehhez a felhasználóhoz ebben a munkamenetben.

A bérlők különálló tárolók, és ezek között nincs kapcsolat.

Nincs hozzáférés a bérlők között, kivéve, ha a bérlői rendszergazda összevonással vagy más bérlőktől származó felhasználói fiókok kiépítésén keresztül biztosítja azt.

A Microsoft Entra szolgáltatást alkotó kiszolgálókhoz való fizikai hozzáférés, valamint a Microsoft Entra ID háttérrendszereihez való közvetlen hozzáférés korlátozott.

A Microsoft Entra-felhasználók nem férnek hozzá a fizikai eszközökhöz vagy helyekhez, ezért nem tudják megkerülni az alábbiakban ismertetett logikai Azure RBAC-szabályzat-ellenőrzéseket.

A diagnosztikai és karbantartási igényekhez szükség van egy olyan üzemeltetési modellre, amely megfelelő jogosultságszint-emelési rendszert alkalmaz. A Microsoft Entra Privileged Identity Management (PIM) bevezeti a jogosult rendszergazdák fogalmát. A jogosult rendszergazdáknak olyan felhasználóknak kell lenniük , amelyeknek most és akkor kiemelt hozzáférésre van szükségük, de nem minden nap. A szerepkör inaktív, amíg a felhasználónak nincs szüksége a hozzáférésre, majd szükség esetén a felhasználó egy aktiválási folyamat teljesítésével válhat aktív rendszergazdává egy előre meghatározott időtartamra.

A Microsoft Entra ID minden bérlőt a saját védett tárolójában üzemeltet, házirendekkel és engedélyekkel a tárolón belül és azon belül, kizárólag a bérlő tulajdonában és felügyelete alatt.

A bérlői tárolók fogalma mélyen be van ásva a címtárszolgáltatásba minden rétegben, a portáloktól egészen az állandó tárolókig.

Még ha több Microsoft Entra-bérlő metaadatai is ugyanazon a fizikai lemezen vannak tárolva, a címtárszolgáltatás által definiált tárolókon kívül nincs kapcsolat, amelyet a bérlői rendszergazda diktál.

Azure szerepköralapú hozzáférés-vezérlés (Azure RBAC)

Az Azure szerepköralapú hozzáférés-vezérlése (Azure RBAC) az Azure-előfizetésben elérhető különböző összetevők megosztásához nyújt részletes hozzáférés-kezelést az Azure-hoz. Az Azure RBAC lehetővé teszi a feladatok elkülönítését a szervezeten belül, és hozzáférést biztosít annak alapján, hogy a felhasználóknak milyen feladatokat kell elvégezniük. Ahelyett, hogy mindenkinek korlátlan engedélyeket adnának az Azure-előfizetésben vagy -erőforrásokban, csak bizonyos műveleteket engedélyezhet.

Az Azure RBAC három alapvető szerepkört használ, amelyek az összes erőforrástípusra vonatkoznak:

A tulajdonos teljes hozzáféréssel rendelkezik az összes erőforráshoz, beleértve a másokhoz való hozzáférés delegálásának jogát is.

A közreműködők létrehozhatnak és kezelhetnek minden típusú Azure-erőforrást, de nem adhatnak hozzáférést másoknak.

Az olvasó megtekintheti a meglévő Azure-erőforrásokat.

Az Azure többi Azure-szerepköre lehetővé teszi adott Azure-erőforrások kezelését. Például a Virtuális gépek közreműködője szerepkör virtuális gépek létrehozását és kezelését teszi lehetővé. Nem biztosít hozzáférést az Azure-beli virtuális hálózathoz vagy ahhoz az alhálózathoz, amelyhez a virtuális gép csatlakozik.

Az Azure beépített szerepkörei felsorolják az Azure-ban elérhető szerepköröket. Meghatározza azokat a műveleteket és hatóköröket, amelyeket az egyes beépített szerepkörök biztosítanak a felhasználóknak. Ha saját szerepköröket szeretne definiálni a még nagyobb irányítás érdekében, tekintse meg, hogyan hozhat létre egyéni szerepköröket az Azure RBAC-ben.

A Microsoft Entra ID néhány egyéb képessége:

A Microsoft Entra ID lehetővé teszi az egyszeri bejelentkezést az SaaS-alkalmazások számára, függetlenül attól, hogy hol vannak üzemeltetve. Egyes alkalmazások a Microsoft Entra-azonosítóval vannak összevonva, mások pedig jelszó-egyszeri bejelentkezést használnak. Az összevont alkalmazások támogatják a felhasználók kiépítését és a jelszótároló használatát is.

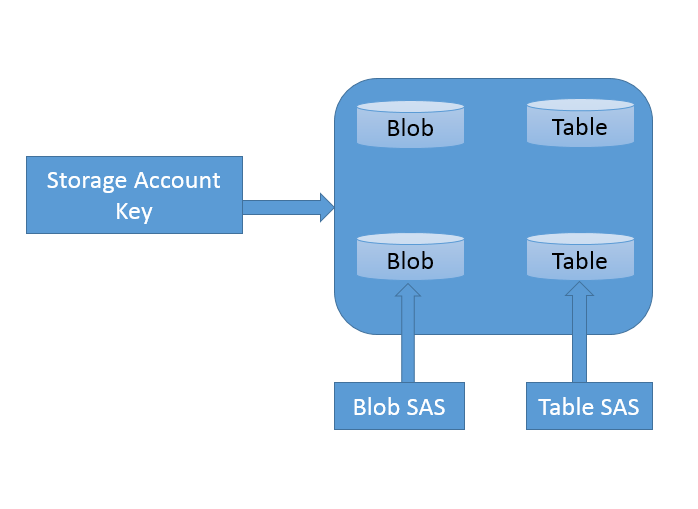

Az Azure Storage-ban tárolt adatokhoz való hozzáférést hitelesítés védi. Minden tárfiókhoz tartozik egy elsődleges kulcs (tárfiókkulcs vagy SAK) és egy másodlagos titkos kulcs (a közös hozzáférésű jogosultságkód vagy SAS).

A Microsoft Entra ID szolgáltatásként biztosítja az identitást összevonással Active Directory összevonási szolgáltatások (AD FS), szinkronizálással és replikációval a helyszíni címtárakkal.

A Microsoft Entra többtényezős hitelesítéshez a felhasználóknak mobilalkalmazással, telefonhívással vagy szöveges üzenetekkel kell igazolniuk a bejelentkezéseket. A Microsoft Entra-azonosítóval használható a helyszíni erőforrások védelmének elősegítésére a Multi-Factor Authentication-kiszolgálóval, valamint az egyéni alkalmazásokkal és könyvtárakkal az SDK használatával.

A Microsoft Entra Domain Services lehetővé teszi az Azure-beli virtuális gépek Active Directory-tartományhoz való csatlakoztatását tartományvezérlők üzembe helyezése nélkül. A vállalati Active Directory-hitelesítő adatokkal bejelentkezhet ezekbe a virtuális gépekre, és csoportházirenddel felügyelheti a tartományhoz csatlakoztatott virtuális gépeket, hogy biztonsági alapkonfigurációkat kényszerítsen ki az összes Azure-beli virtuális gépen.

Az Azure Active Directory B2C magas rendelkezésre állású globális identitáskezelési szolgáltatást biztosít a több száz millió identitásra skálázható fogyasztói alkalmazások számára. Mobil- és webes platformokba is integrálható. A felhasználók testre szabható felületen, meglévő közösségi fiókjukkal vagy hitelesítő adatok létrehozásával jelentkezhetnek be az összes alkalmazásba.

Elkülönítés a Microsoft-rendszergazdáktól & adattörlés

A Microsoft szigorú intézkedéseket tesz annak érdekében, hogy megvédje adatait a jogosulatlan személyek nem megfelelő hozzáférésétől vagy felhasználásától. Ezeket az üzemeltetési folyamatokat és vezérlőket az online szolgáltatási feltételek biztosítják, amelyek szerződéses kötelezettségvállalásokat kínálnak az adatokhoz való hozzáférés szabályozására.

- A Microsoft mérnökei nem férnek hozzá alapértelmezetten az adatokhoz a felhőben. Ehelyett csak akkor kapnak hozzáférést felügyeleti felügyelet mellett, ha szükséges. Ezt a hozzáférést gondosan ellenőrzik és naplózják, és visszavonják, ha már nincs rá szükség.

- A Microsoft más vállalatokat is felbérelhet, hogy korlátozott szolgáltatásokat nyújtsanak a nevében. Az alvállalkozók csak olyan szolgáltatások nyújtásához férhetnek hozzá az ügyféladatokhoz, amelyek nyújtására felbéreltük őket, és semmilyen más célra nem használhatják őket. Emellett szerződéses kötelezettségük, hogy fenntartsák ügyfeleink adatainak bizalmasságát.

Az olyan auditált tanúsítványokkal rendelkező üzleti szolgáltatásokat, mint az ISO/IEC 27001, a Microsoft és az akkreditált könyvvizsgáló cégek rendszeresen ellenőrzik, amelyek csak jogos üzleti célokra végeznek mintául szolgáló auditokat a hozzáférés igazolása érdekében. Bármikor és bármilyen okból hozzáférhet saját ügyféladataihoz.

Ha töröl bármilyen adatot, a Microsoft Azure törli az adatokat, beleértve a gyorsítótárazott vagy biztonsági másolatokat is. Hatókörön belüli szolgáltatások esetén a törlés a megőrzési időszak végét követő 90 napon belül megtörténik. (A hatókörön belüli szolgáltatásokat az adatkezelési feltételek szakaszában definiáljuk Online szolgáltatási feltételek.)

Ha a tárolóhoz használt lemezmeghajtó hardverhibát szenved, a rendszer biztonságosan törli vagy megsemmisíti , mielőtt a Microsoft visszaküldi azt a gyártónak csere vagy javítás céljából. A meghajtón lévő adatok felülíródnak, hogy az adatok semmilyen módon ne állíthatók helyre.

Számítási izoláció

A Microsoft Azure különböző felhőalapú számítástechnikai szolgáltatásokat kínál, amelyek számítási példányok és szolgáltatások széles választékát tartalmazzák, amelyek automatikusan fel- és leskálázhatók az alkalmazás vagy a vállalat igényeinek megfelelően. Ezek a számítási példányok és szolgáltatások több szinten kínálnak elkülönítést az adatok védelme érdekében anélkül, hogy feláldozná az ügyfelek által igényelt rugalmasságot.

Izolált virtuálisgép-méretek

Az Azure Compute olyan virtuálisgép-méreteket kínál, amelyek egy meghatározott hardvertípusban vannak elkülönítve, és egyetlen ügyfél számára vannak fenntartva. Az izolált méretek egy adott hardvergeneráción élnek és működnek, és elavultak lesznek, amikor a hardvergeneráció kivezetése vagy új hardvergeneráció érhető el.

Az izolált virtuális gépek mérete leginkább olyan számítási feladatokhoz ideális, amelyek nagy fokú elkülönítést igényelnek más ügyfelek számítási feladataitól. Ez néha szükséges a megfelelőségi és szabályozási követelmények teljesítéséhez. Az izolált méret használata garantálja, hogy az adott kiszolgálópéldányon csak a virtuális gép fut.

Emellett mivel az izolált méretű virtuális gépek nagyok, az ügyfelek dönthetnek úgy, hogy felosztják ezeknek a virtuális gépeknek az erőforrásait a beágyazott virtuális gépek Azure-támogatás használatával.

Az izolált virtuális gépek aktuális ajánlatai a következők:

- Standard_E80ids_v4

- Standard_E80is_v4

- Standard_E104i_v5

- Standard_E104is_v5

- Standard_E104id_v5

- Standard_E104ids_v5

- Standard_M192is_v2

- Standard_M192ims_v2

- Standard_M192ids_v2

- Standard_M192idms_v2

- Standard_F72s_v2

- Standard_M128ms

Feljegyzés

Az izolált virtuálisgép-méretek élettartama korlátozott a hardverek elavulása miatt.

Izolált virtuálisgép-méretek elavulása

Az izolált VM-méretek élettartamára hardveres korlát vonatkozik. Az Azure 12 hónappal a méretek hivatalos elavulásának dátuma előtt emlékeztetőket ad ki, és egy frissített elkülönített ajánlatot biztosít az Ön számára. A következő méretekben bejelentették a kivonást.

| Méret | Elkülönítési kivonás dátuma |

|---|---|

| Standard_DS15_v2 | 2021. május 15., szombat |

| Standard_D15_v2 | 2021. május 15., szombat |

| Standard_G5 | 2022. február 15., kedd |

| Standard_GS5 | 2022. február 15., kedd |

| Standard_E64i_v3 | 2022. február 15., kedd |

| Standard_E64is_v3 | 2022. február 15., kedd |

| Standard_M192is_v2 | 2027. március 31. |

| Standard_M192ims_v2 | 2027. március 31. |

| Standard_M192ids_v2 | 2027. március 31. |

| Standard_M192idms_v2 | 2027. március 31. |

GYIK

K: A méret kivonásra kerül, vagy csak az "elkülönítés" funkció?

V: Minden olyan méret, amely izoláltként van közzétéve, de a névben nem szerepel "i", a virtuálisgép-méretek elkülönítési funkciója megszűnik, kivéve, ha másként kommunikálnak. Az "i" névvel ellátott méretek elavultak lesznek.

K: Van állásidő, amikor a virtuális gépem egy nem oldott hardverre kerül?

V: Olyan virtuálisgép-méretek esetén, ahol csak az elkülönítés elavult, de a méret nem, nincs szükség műveletre, és nem lesz állásidő. Ellenkezőleg, ha elkülönítésre van szükség, a bejelentés tartalmazza a javasolt csereméretet. A csereméret kiválasztásához az ügyfeleknek át kell méretezniük a virtuális gépeiket.

K: Van-e költségeltérés a nem oldott virtuális gépre való áttéréshez?

Válasz: Nem

K: Mikor szűnik meg a többi izolált méret?

Válasz: 12 hónappal az izolált méret hivatalos elavulása előtt emlékeztetőt adunk. Legújabb bejelentésünk az elkülönítési funkció kivonását tartalmazza Standard_G5, Standard_GS5, Standard_E64i_v3 és Standard_E64i_v3.

K: Egy Azure Service Fabric-ügyfél vagyok, aki a Silver vagy Gold tartóssági szintekre támaszkodik. Hatással van rám ez a változás?

V.: Nem. A Service Fabric tartóssági szintjei által biztosított garanciák a módosítás után is működni fognak. Ha más okokból fizikai hardverelkülönítésre van szükség, előfordulhat, hogy a fent leírt műveletek egyikét kell elvégeznie.

K: Mik D15_v2 vagy DS15_v2 elkülönítés kivonásának mérföldkövei?

A:

| Dátum | Művelet |

|---|---|

| 2020. május 15. 1 | D/DS15_v2 elkülönítésre való kivonás bejelentése |

| 2021. május 15., szombat | D/DS15_v2 elkülönítési garancia el lett távolítva |

1 Az ilyen méreteket használó meglévő ügyfelek értesítést kapnak a következő lépések részletes útmutatásával.

K: Mik a G5, gs5, E64i_v3 és E64is_v3 elkülönítési kivonásának mérföldkövei?

A:

| Dátum | Művelet |

|---|---|

| 2021. február 15. 1 | G5/GS5/E64i_v3/E64is_v3 elkülönítési kivonás bejelentése |

| 2022. február 28. | G5/GS5/E64i_v3/E64is_v3 elkülönítési garancia el lett távolítva |

1 Az ilyen méreteket használó meglévő ügyfelek értesítést kapnak a következő lépések részletes útmutatásával.

Következő lépések

Az ügyfelek dönthetnek úgy is, hogy tovább osztják ezeknek az izolált virtuális gépeknek az erőforrásait a beágyazott virtuális gépek Azure-támogatás használatával.

Dedikált gazdagépek

Az előző szakaszban ismertetett izolált gazdagépeken kívül az Azure dedikált gazdagépeket is kínál. Az Azure-ban a dedikált gazdagépek olyan szolgáltatások, amelyek fizikai kiszolgálókat biztosítanak, amelyek egy vagy több virtuális gépet üzemeltethetnek, és amelyek egyetlen Azure-előfizetéshez vannak dedikáltak. A dedikált gazdagépek hardverelkülönítést biztosítanak a fizikai kiszolgáló szintjén. A gazdaszámítógépeken nem lesz más virtuális gép elhelyezve. A dedikált gazdagépek ugyanabban az adatközpontban vannak üzembe helyezve, és ugyanazon a hálózaton és a mögöttes tárolási infrastruktúrán osztoznak, mint más, nem izolált gazdagépek. További információkért tekintse meg a dedikált Azure-gazdagépek részletes áttekintését.

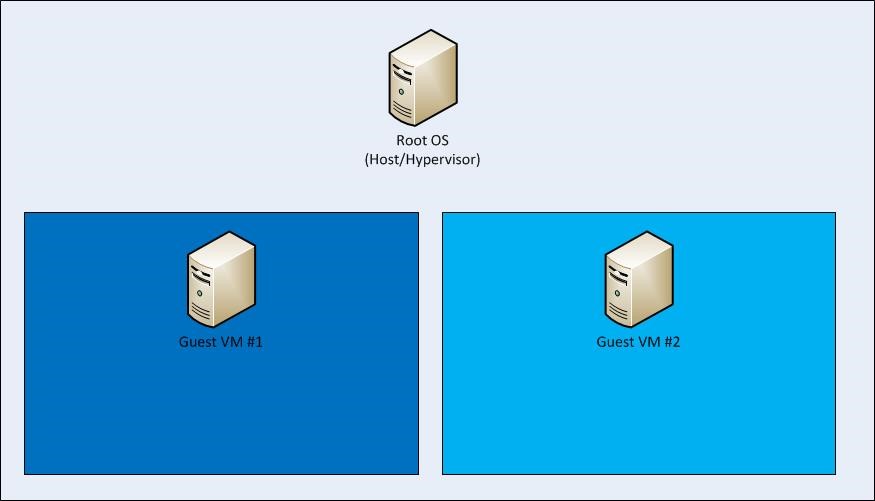

Hyper-V > Gyökér operációs rendszer elkülönítése a fő virtuális gép és a vendég virtuális gépek között

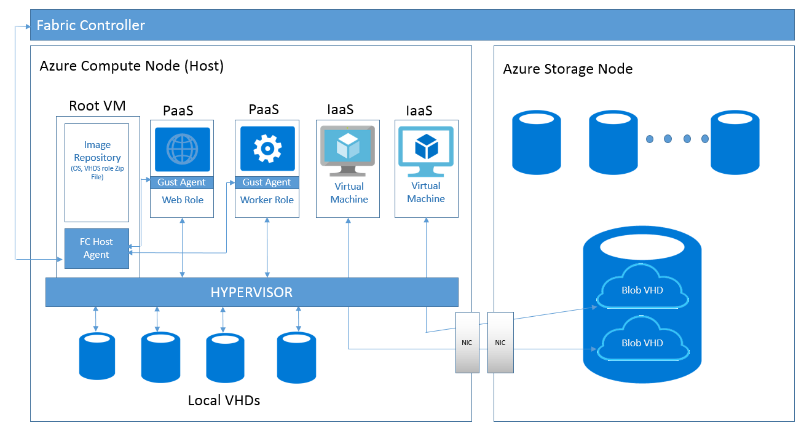

Az Azure számítási platformja gépi virtualizáláson alapul, ami azt jelenti, hogy az összes ügyfélkód egy Hyper-V virtuális gépen fut. Minden Azure-csomóponton (vagy hálózati végponton) található egy hipervizor, amely közvetlenül a hardveren fut, és a csomópontot változó számú vendég virtuális gépre (virtuális gépre) osztja.

Minden csomóponthoz tartozik egy speciális gyökér virtuális gép is, amely a gazdagép operációs rendszerét futtatja. A kritikus határ a fő virtuális gép elkülönítése a vendég virtuális gépektől és a vendég virtuális gépektől egymástól, amelyet a hipervizor és a gyökér operációs rendszer kezel. A hipervizor/gyökér operációs rendszer párosítása a Microsoft több évtizedes operációsrendszer-biztonsági tapasztalatát és a Microsoft Hyper-V-jének újabb elsajátítását használja a vendég virtuális gépek erős elkülönítése érdekében.

Az Azure platform virtualizált környezetet használ. A felhasználói példányok önálló virtuális gépekként működnek, amelyek nem férnek hozzá a fizikai gazdagépkiszolgálóhoz.

Az Azure-hipervizor mikromagként működik, és a vendég virtuális gépektől érkező összes hardverelérési kérést átadja a gazdagépnek feldolgozás céljából egy VM Bus nevű megosztott memória interfész használatával. Ez megakadályozza, hogy a felhasználók nyers olvasási, írási és végrehajtási hozzáférést szerezzenek a rendszerhez, és csökkenti a rendszererőforrások megosztásának kockázatát.

Speciális virtuálisgép-elhelyezési algoritmus & védelem az oldalcsatorna-támadások ellen

A virtuális gépek közötti támadások két lépésből tevődnek össze: egy támadó által ellenőrzött virtuális gép elhelyezése ugyanazon a gazdagépen, mint az egyik áldozat virtuális gépe, majd az elkülönítési határ átlépése a bizalmas áldozatadatok ellopása érdekében, vagy a kapzsiság vagy a vandalizmus teljesítményének befolyásolása. A Microsoft Azure mindkét lépésben védelmet nyújt egy fejlett virtuálisgép-elhelyezési algoritmussal, és védelmet nyújt az összes ismert oldalcsatorna-támadással szemben, beleértve a zajos szomszéd virtuális gépeket is.

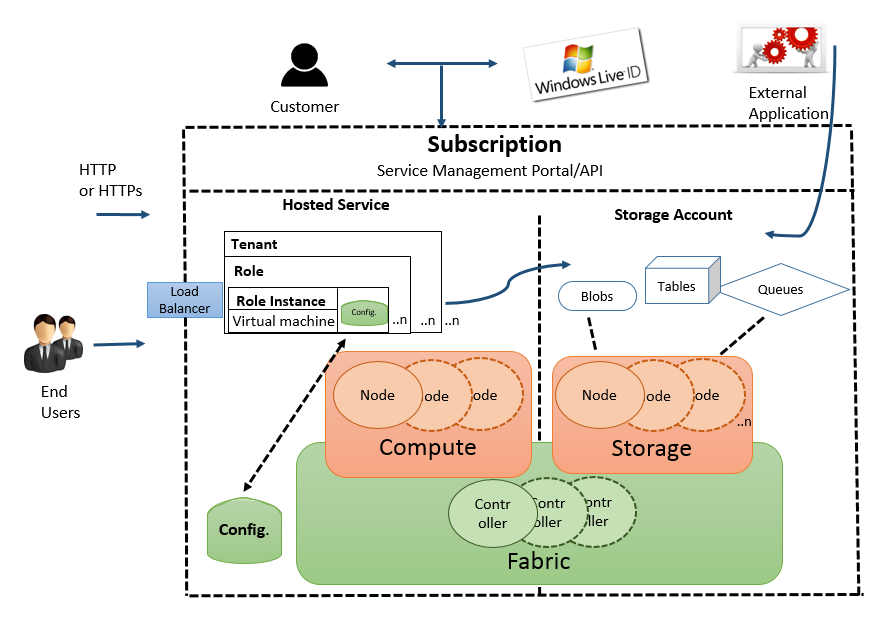

Az Azure Fabric-vezérlő

Az Azure Fabric Controller felelős az infrastruktúra-erőforrások bérlői számítási feladatokhoz való kiosztásáért, és kezeli a gazdagépről a virtuális gépekre irányuló egyirányú kommunikációt. Az Azure Fabric-vezérlő virtuálisgép-elhelyezési algoritmusa rendkívül kifinomult, és szinte lehetetlen előrejelezni fizikai gazdagépszintként.

Az Azure-hipervizor kényszeríti a virtuális gépek közötti memória- és folyamatelválasztást, és biztonságosan irányítja a hálózati forgalmat a vendég operációs rendszer bérlőinek. Ez kiküszöböli a virtuális gép szintjén történő támadás lehetőségét és az oldalcsatornás támadást.

Az Azure-ban a legfelső szintű virtuális gép különleges: egy hálóügynököt (FA) üzemeltető gyökér operációs rendszert futtat. Az FA-k a vendégügynökök (GA) ügyfél operációs rendszereken belüli kezelésére szolgálnak az ügyfél virtuális gépeken. Az FA-k a tárolási csomópontokat is kezelik.

Az Azure-hipervizor, a gyökér operációs rendszer/FA és az ügyfél virtuális gépek/GA-k gyűjteménye egy számítási csomópontból áll. Az FA-kat egy hálóvezérlő (FC) kezeli, amely a számítási és tárolási csomópontokon kívül létezik (a számítási és tárolási fürtöket külön FC-k kezelik). Ha egy ügyfél futás közben frissíti az alkalmazás konfigurációs fájlját, az FC kommunikál a FA-val, amely kapcsolatba lép a GA-kkal, amelyek értesítik az alkalmazást a konfigurációváltozásról. Hardverhiba esetén az FC automatikusan megkeresi a rendelkezésre álló hardvereket, és ott újraindítja a virtuális gépet.

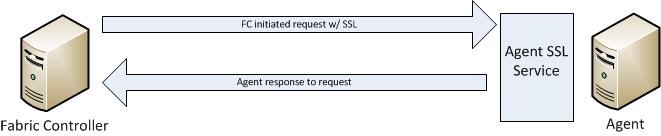

A hálóvezérlő és az ügynök közötti kommunikáció egyirányú. Az ügynök ssl-védelemmel ellátott szolgáltatást implementál, amely csak a vezérlőtől érkező kérésekre válaszol. Nem kezdeményezhet kapcsolatot a vezérlővel vagy más kiemelt belső csomópontokkal. Az FC úgy kezeli az összes választ, mintha nem megbízhatóak lennének.

Az elkülönítés a fő virtuális géptől a vendég virtuális gépektől, a vendég virtuális gépektől pedig egymástól terjed ki. A számítási csomópontok a nagyobb védelem érdekében a tárolócsomópontoktól is el vannak különítve.

A hipervizor és a gazdagép operációs rendszere hálózati csomagokat biztosít – a szűrők segítenek biztosítani, hogy a nem megbízható virtuális gépek ne tudjanak hamisított forgalmat generálni, vagy ne fogadják a nekik címzett forgalmat, a forgalmat védett infrastruktúravégpontokra irányítsák, vagy nem megfelelő szórási forgalmat küldjenek/fogadjanak.

A Hálóvezérlő-ügynök által a virtuális gép elkülönítésére konfigurált további szabályok

Alapértelmezés szerint az összes forgalom le lesz tiltva egy virtuális gép létrehozásakor, majd a hálóvezérlő ügynök úgy konfigurálja a csomagszűrőt, hogy szabályokat és kivételeket adjon hozzá az engedélyezett forgalom engedélyezéséhez.

A szabályoknak két kategóriája van:

- Gépkonfigurációs vagy infrastruktúra-szabályok: Alapértelmezés szerint minden kommunikáció le van tiltva. Vannak kivételek, amelyek lehetővé teszik, hogy egy virtuális gép DHCP- és DNS-forgalmat küldjön és fogadjon. A virtuális gépek forgalmat is küldhetnek a "nyilvános" internetre, és forgalmat küldhetnek más virtuális gépekre ugyanabban az Azure-beli virtuális hálózaton és az operációsrendszer-aktiválási kiszolgálón. A virtuális gépek engedélyezett kimenő célhelyeinek listája nem tartalmazza az Azure-útválasztó alhálózatait, az Azure felügyeletét és egyéb Microsoft-tulajdonságokat.

- Szerepkörkonfigurációs fájl: Ez határozza meg a bejövő hozzáférés-vezérlési listákat (ACL-eket) a bérlő szolgáltatásmodellje alapján.

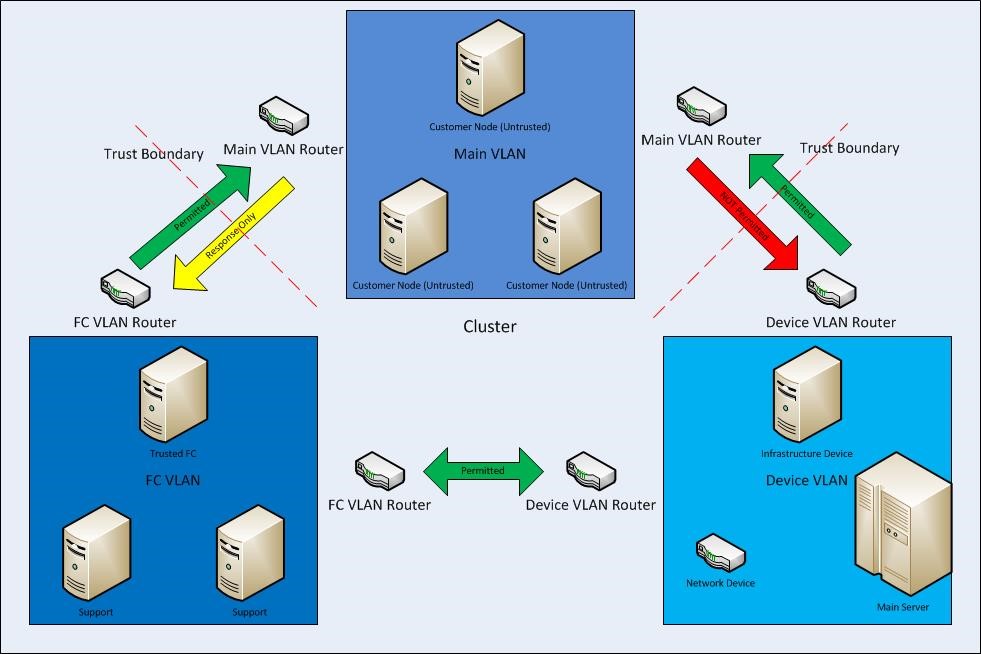

VLAN-elkülönítés

Minden fürtben három VLAN található:

- A fő VLAN – nem megbízható ügyfélcsomópontok összekapcsolása

- Az FC VLAN – megbízható virtuális gépeket és támogató rendszereket tartalmaz

- Az eszköz virtuális hálózata – megbízható hálózati és egyéb infrastruktúra-eszközöket tartalmaz

Az FC VLAN és a fő VLAN közötti kommunikáció engedélyezett, de nem kezdeményezhető a fő VLAN-ból az FC VLAN felé. A kommunikáció a fő VLAN-ból is le van tiltva az eszköz VLAN-jának felé. Ez biztosítja, hogy még ha egy ügyfélkódot futtató csomópont is sérül, akkor sem az FC vagy az eszköz VLAN-jai ellen nem támadhatja meg a csomópontokat.

Tárolóelkülönítés

Logikai elkülönítés a számítás és a tárolás között

Alapvető kialakításának részeként a Microsoft Azure elkülöníti a virtuálisgép-alapú számításokat a tárolótól. Ez az elkülönítés lehetővé teszi a számítások és a tárolás egymástól függetlenül történő skálázását, ami megkönnyíti a több-bérlős és elkülönítést.

Ezért az Azure Storage külön hardveren fut, és nincs hálózati kapcsolat az Azure Compute-hez, kivéve logikailag. Ez azt jelenti, hogy egy virtuális lemez létrehozásakor a lemezterület nem lesz lefoglalva a teljes kapacitáshoz. Ehelyett létrejön egy tábla, amely a virtuális lemez címeit a fizikai lemezen lévő területekre képezi le, és a tábla kezdetben üres. Amikor az ügyfél először ír adatokat a virtuális lemezre, a rendszer lefoglalja a fizikai lemezen lévő helyet, és egy mutatót helyez a táblába.

Elkülönítés tárhozzáférés-vezérléssel

Az Azure Storage hozzáférés-vezérlése egyszerű hozzáférés-vezérlési modellel rendelkezik. Minden Azure-előfizetés létrehozhat egy vagy több Tárfiókot. Minden tárfiók egyetlen titkos kulccsal rendelkezik, amellyel szabályozható a tárfiókban lévő összes adathoz való hozzáférés.

Az Azure Storage-adatokhoz (beleértve a táblákat) való hozzáférés sas (közös hozzáférésű jogosultságkód) jogkivonaton keresztül szabályozható, amely hatókörön belüli hozzáférést biztosít. Az SAS egy lekérdezéssablonon (URL-en) keresztül jön létre, amely az SAK -val (storage account key) van aláírva. Ez az aláírt URL-cím egy másik folyamatnak (azaz delegáltnak) adható, amely ezután kitöltheti a lekérdezés részleteit, és megadhatja a tárolási szolgáltatás kérését. Az SAS lehetővé teszi, hogy időalapú hozzáférést biztosítson az ügyfeleknek a tárfiók titkos kulcsának felfedése nélkül.

Az SAS azt jelenti, hogy korlátozott engedélyeket adhatunk egy ügyfélnek a tárfiókban lévő objektumokhoz egy meghatározott időtartamra és egy meghatározott engedélykészlettel. Ezeket a korlátozott engedélyeket anélkül adhatjuk meg, hogy meg kellene osztani a fiók hozzáférési kulcsait.

IP-szintű tárolás elkülönítése

Tűzfalakat hozhat létre, és meghatározhat egy IP-címtartományt a megbízható ügyfelek számára. Ip-címtartomány esetén csak azok az ügyfelek csatlakozhatnak az Azure Storage-hoz, amelyek IP-címmel rendelkeznek a megadott tartományban.

Az IP-tárolási adatok védettek lehetnek a jogosulatlan felhasználókkal szembeni olyan hálózati mechanizmuson keresztül, amely egy dedikált vagy dedikált ip-tárolóba történő adatforgalom-alagutat foglal le.

Titkosítás

Az Azure az alábbi titkosítási típusokat kínálja az adatok védelméhez:

- Titkosítás az átvitel során

- Titkosítás inaktív állapotban

Titkosítás az átvitel során

Az átvitel közbeni titkosítás az adatok védelmének mechanizmusa, amikor azokat hálózatokon keresztül továbbítják. Az Azure Storage-nal az adatok védelmét a következőkkel végezheti el:

- Átviteli szintű titkosítás, például HTTPS, amikor adatokat továbbít az Azure Storage-ba vagy onnan ki.

- Vezetékes titkosítás, például SMB 3.0-s titkosítás azure-fájlmegosztásokhoz.

- Ügyféloldali titkosítás, az adatok titkosítása a tárolóba való átvitel előtt, valamint az adatok visszafejtése a tárolóból való átvitel után.

Titkosítás inaktív állapotban

Számos szervezet számára az inaktív adatok titkosítása kötelező lépés az adatvédelem, a megfelelőség és az adatelkonvertség felé. Három Azure-funkció biztosítja a "inaktív" adatok titkosítását:

- A Storage Service Encryption segítségével kérheti, hogy a tárolási szolgáltatás automatikusan titkosítsa az adatokat az Azure Storage-ba való íráskor.

- Az ügyféloldali titkosítás a inaktív titkosítás funkcióját is biztosítja.

- Azure Disk Encryption Linux rendszerű virtuális gépekhez és Azure Disk Encryption Windows rendszerű virtuális gépekhez.

További információ: A felügyelt lemeztitkosítási lehetőségek áttekintése.

Azure Disk Encryption

A Linux rendszerű virtuális gépekhez készült Azure Disk Encryption és a Windows rendszerű virtuális gépekhez készült Azure Disk Encryption segít a vállalati biztonsági és megfelelőségi követelmények megoldásában azáltal, hogy titkosítja a virtuálisgép-lemezeket (beleértve a rendszerindítási és adatlemezeket) az Azure Key Vaultban szabályozható kulcsokkal és szabályzatokkal.

A Windows lemeztitkosítási megoldása a Microsoft BitLocker meghajtótitkosításán alapul, a Linux-megoldás pedig a dm-crypt-en alapul.

A megoldás az alábbi forgatókönyveket támogatja az IaaS virtuális gépekhez, ha engedélyezve vannak a Microsoft Azure-ban:

- Integráció az Azure Key Vaulttal

- Standard szintű virtuális gépek: A, D, DS, G, GS és így tovább, sorozatú IaaS virtuális gépek

- Titkosítás engedélyezése Windows és Linux IaaS rendszerű virtuális gépeken

- Windows IaaS rendszerű virtuális gépek operációs rendszerének és adatmeghajtóinak titkosításának letiltása

- Titkosítás letiltása Linux IaaS rendszerű virtuális gépek adatmeghajtóin

- Titkosítás engedélyezése Windows-ügyfél operációs rendszert futtató IaaS virtuális gépeken

- Titkosítás engedélyezése csatlakoztatási útvonallal rendelkező köteteken

- Titkosítás engedélyezése lemezcsíkolással (RAID) konfigurált Linux rendszerű virtuális gépeken az mdadm használatával

- Titkosítás engedélyezése Linux rendszerű virtuális gépeken az adatlemezekhez készült LVM (Logikai kötetkezelő) használatával

- Tárolóhelyek használatával konfigurált Windows rendszerű virtuális gépek titkosításának engedélyezése

- Minden Nyilvános Azure-régió támogatott

A megoldás nem támogatja a következő forgatókönyveket, funkciókat és technológiát a kiadásban:

- Alapszintű IaaS virtuális gépek

- Titkosítás letiltása operációsrendszer-meghajtón Linux IaaS rendszerű virtuális gépekhez

- A klasszikus virtuálisgép-létrehozási módszerrel létrehozott IaaS virtuális gépek

- Integráció a helyszíni kulcskezelő szolgáltatás

- Azure Files (megosztott fájlrendszer), hálózati fájlrendszer (NFS), dinamikus kötetek és windowsos virtuális gépek, amelyek szoftveralapú RAID-rendszerekkel vannak konfigurálva

SQL Database elkülönítése

Az SQL Database a Microsoft Cloud egy, a piacvezető Microsoft SQL Server motoron alapuló relációs adatbázis-szolgáltatása, amely képes a kritikus fontosságú számítási feladatok kezelésére. Az SQL Database kiszámítható adatelkülönítést biztosít fiókszinten, földrajzi helyen/ régióban és hálózatkezelésen alapulva– mindezt közel nulla adminisztrációval.

SQL Database-alkalmazásmodell

A Microsoft SQL Database egy SQL Server-technológiákra épülő felhőalapú relációsadatbázis-szolgáltatás. Magas rendelkezésre állású, méretezhető, több-bérlős adatbázis-szolgáltatást biztosít, amelyet a Microsoft üzemeltet a felhőben.

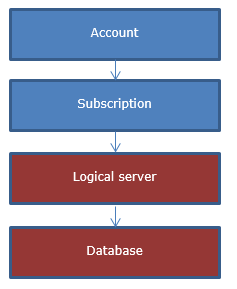

Alkalmazás szempontjából az SQL Database a következő hierarchiát biztosítja: Minden szinthez egy-a-több szint tartozik.

A fiók és az előfizetés a Microsoft Azure platform azon fogalmai, amelyek a számlázást és a felügyeletet társítják.

A logikai SQL-kiszolgálók és -adatbázisok az SQL Database-specifikus fogalmak, amelyeket az SQL Database, a megadott OData- és TSQL-felületek vagy az Azure Portal használatával kezelnek.

Az SQL Database-kiszolgálók nem fizikai vagy virtuálisgép-példányok, hanem adatbázisok, megosztáskezelési és biztonsági szabályzatok gyűjteményei, amelyek úgynevezett "logikai főadatbázisban" vannak tárolva.

A logikai főadatbázisok a következők:

- A kiszolgálóhoz való csatlakozáshoz használt SQL-bejelentkezések

- Tűzfalszabályok

Az ugyanabból a kiszolgálóról származó adatbázisok számlázási és használati adatai nem garantáltan ugyanazon a fizikai példányon találhatók a fürtben, ehelyett az alkalmazásoknak meg kell adniuk a céladatbázis nevét a csatlakozáskor.

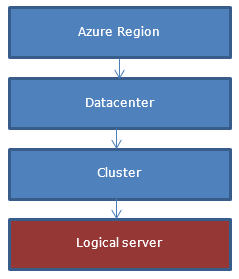

Ügyfél szempontjából a kiszolgáló geografikus régióban jön létre, míg a kiszolgáló tényleges létrehozása a régió egyik fürtjében történik.

Elkülönítés hálózati topológián keresztül

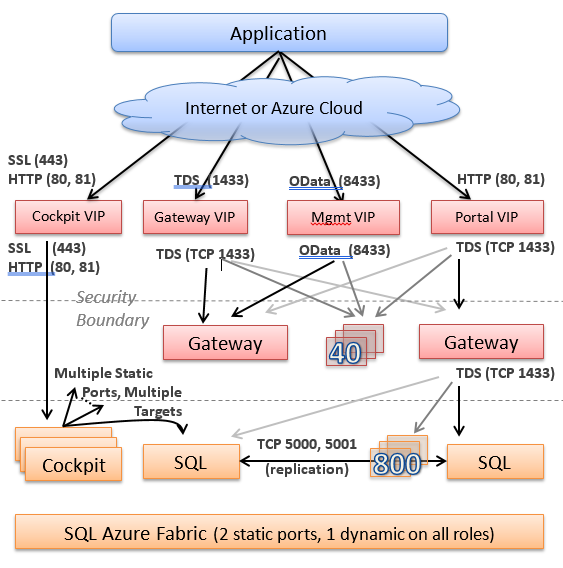

Amikor létrehoz egy kiszolgálót, és a DNS-neve regisztrálva van, a DNS-név az úgynevezett "Átjáró VIP" címre mutat abban az adatközpontban, ahol a kiszolgálót elhelyezték.

A VIP (virtuális IP-cím) mögött állapot nélküli átjárószolgáltatások gyűjteménye található. Az átjárók általában akkor vesznek részt, ha több adatforrás (főadatbázis, felhasználói adatbázis stb.) között koordinációra van szükség. Az átjárószolgáltatások a következőket implementálják:

- TDS-kapcsolatproxy. Ez magában foglalja a felhasználói adatbázis helyét a háttérfürtben, implementálja a bejelentkezési sorrendet, majd továbbítja a TDS-csomagokat a háttérrendszerbe és a háttérrendszerbe.

- Adatbázis-kezelés. Ez magában foglalja a CREATE/ALTER/DROP adatbázisműveletek végrehajtásához szükséges munkafolyamatok gyűjteményét. Az adatbázis-műveletek TDS-csomagok vagy explicit OData API-k használatával hívhatók meg.

- CREATE/ALTER/DROP login/user operations

- Kiszolgálófelügyeleti műveletek OData API-val

Az átjárók mögötti réteg neve "háttérrendszer". Itt tárolja az összes adatot magas rendelkezésre állású módon. Minden egyes adat egy "partícióhoz" vagy "feladatátvevő egységhez" tartozik, amelyek mindegyike legalább három replikával rendelkezik. A replikákat az SQL Server-motor tárolja és replikálja, és egy feladatátvevő rendszer kezeli, amelyet gyakran "hálónak" neveznek.

A háttérrendszer általában biztonsági elővigyázatosságból nem kommunikál kifelé más rendszerekkel. Ez az előtérbeli (átjáró) szinten lévő rendszerek számára van fenntartva. Az átjárószintű gépek korlátozott jogosultságokkal rendelkeznek a háttérgépeken, hogy a támadási felületet mélységi védelmi mechanizmusként minimalizálják.

Elkülönítés gépfüggvény és hozzáférés szerint

Az SQL Database különböző gépi függvényeken futó szolgáltatásokból áll. Az SQL Database "háttérbeli" Cloud Database-környezetekre és "előtérbeli" (átjáró-/felügyeleti) környezetekre oszlik, és a forgalom általános elve csak a háttérrendszerbe kerül, nem pedig kifelé. Az előtérbeli környezet képes kommunikálni más szolgáltatások külső világával, és általában csak korlátozott engedélyekkel rendelkezik a háttérrendszerben (elég ahhoz, hogy meghívja a meghívandó belépési pontokat).

Hálózatelkülönítés

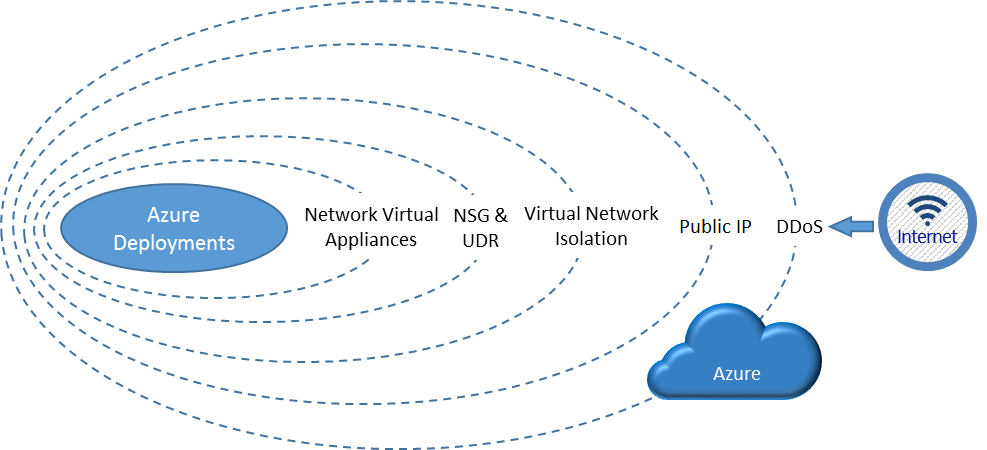

Az Azure üzembe helyezése több hálózati elkülönítési réteget is magában foglaló. Az alábbi ábrán az Azure által az ügyfelek számára biztosított különböző hálózati elkülönítési rétegek láthatók. Ezek a rétegek mind az Azure platformon, mind az ügyfél által meghatározott funkciókban natívak. Az internetről bejövő Azure DDoS elkülönítést biztosít az Azure elleni nagy léptékű támadások ellen. A következő elkülönítési réteg az ügyfél által definiált nyilvános IP-címek (végpontok), amelyek annak meghatározására szolgálnak, hogy mely forgalom továbbítható a felhőszolgáltatáson keresztül a virtuális hálózatra. A natív Azure-beli virtuális hálózatelkülönítés biztosítja az összes többi hálózat teljes elkülönítését, és hogy a forgalom csak a felhasználó által konfigurált útvonalakon és metódusokon halad keresztül. Ezek az útvonalak és módszerek a következő réteg, ahol az NSG-k, az UDR és a hálózati virtuális berendezések elkülönítési határokat hozhatnak létre a védett hálózaton belüli alkalmazástelepítések védelméhez.

Forgalomelkülönítés: A virtuális hálózat az Azure-platform forgalomelkülönítési határa. Az egyik virtuális hálózatban lévő virtuális gépek (VM-ek) nem tudnak közvetlenül kommunikálni egy másik virtuális hálózaton lévő virtuális gépekkel, még akkor sem, ha mindkét virtuális hálózatot ugyanaz az ügyfél hozza létre. Az elkülönítés kritikus tulajdonság, amely biztosítja, hogy az ügyfél virtuális gépei és a kommunikáció privát maradjon a virtuális hálózaton belül.

Az alhálózat további elkülönítési réteget kínál a virtuális hálózaton az IP-tartomány alapján. A virtuális hálózat IP-címei több alhálózatra oszthatók a szervezet és a biztonság érdekében. Egy VNeten belül az alhálózatokra üzembe helyezett virtuális gépek és a PaaS szerepkörpéldányok (ugyanaz vagy különböző) további konfigurálás nélkül is tudnak egymással kommunikálni. A hálózati biztonsági csoportokat (NSG-ket) úgy is konfigurálhatja, hogy engedélyezze vagy tiltsa le a virtuálisgép-példányok hálózati forgalmát az NSG hozzáférés-vezérlési listájában (ACL) konfigurált szabályok alapján. Az NSG-ket alhálózatokhoz vagy az alhálózaton belüli virtuálisgép-példányokhoz lehet hozzárendelni. Ha az NSG-t hozzárendelik egy alhálózathoz, az ACL-szabályok érvényesek lesznek az alhálózatban lévő összes virtuálisgép-példányra.

Következő lépések

További információ a Windows Azure-beli virtuális hálózatok gépeinek hálózati elkülönítési lehetőségeiről. Ez magában foglalja a klasszikus előtér- és háttérrendszeri forgatókönyvet, amelyben egy adott háttérhálózat vagy alhálózat gépei csak bizonyos ügyfelek vagy más számítógépek számára engedélyezik, hogy az IP-címek engedélyezési listája alapján csatlakozzanak egy adott végponthoz.

Tudnivalók az Azure-beli virtuális gépek elkülönítéséről. Az Azure Compute olyan virtuálisgép-méreteket kínál, amelyek egy adott hardvertípushoz vannak elkülönítve, és egyetlen ügyfél számára vannak dedikáltak.